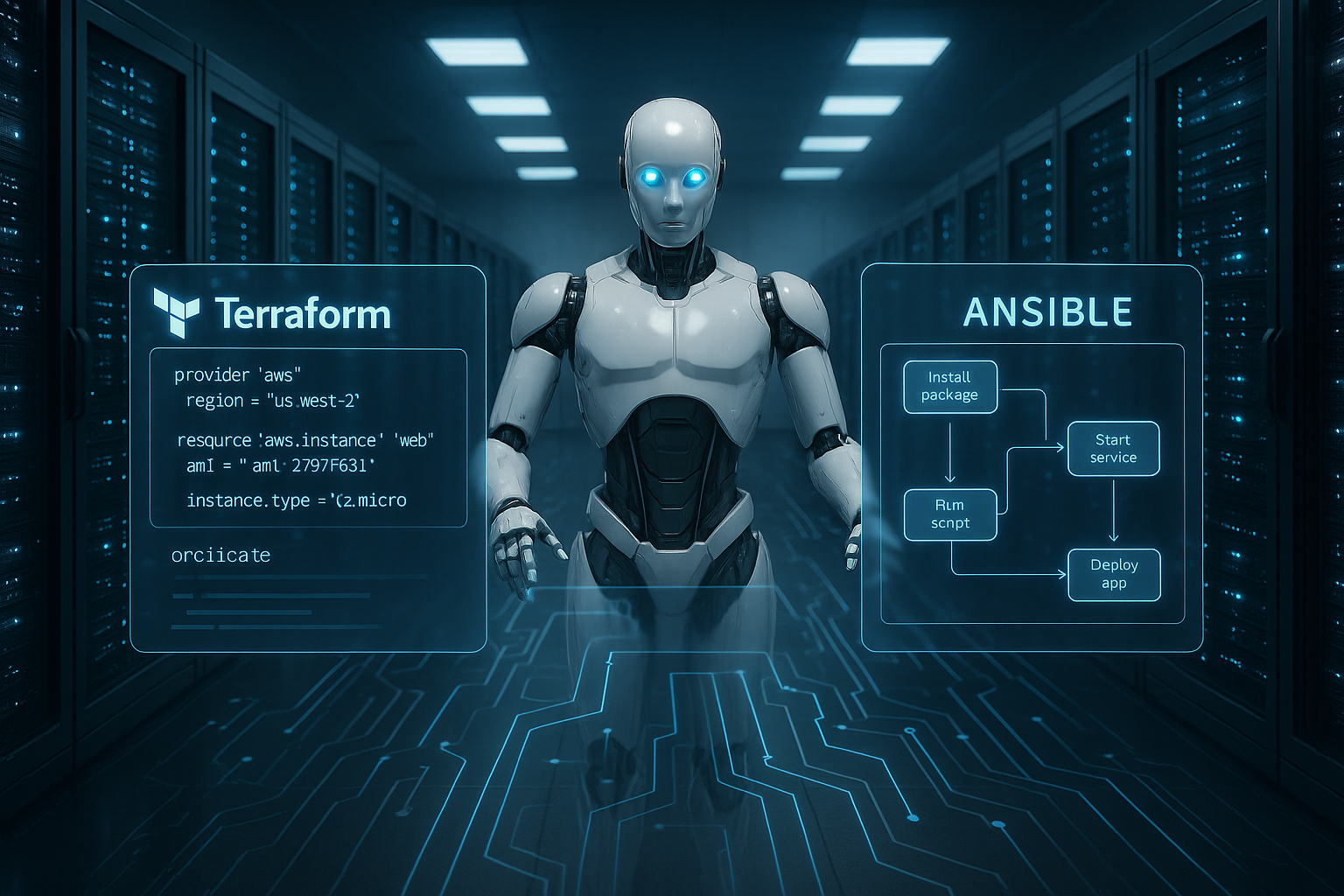

Показвам как Terraform Ansible взаимодейства в хостинга: Terraform изгражда възпроизводима инфраструктура, а Ansible ефикасно преконфигурира сървъри, услуги и приложения. По този начин автоматизирам осигуряването, конфигурирането и управлението на жизнения цикъл от край до край - от виртуалната машина до стека на WordPress.

Централни точки

- Подход на IaCДефиниране на инфраструктурата като код и внедряването ѝ по повторяем начин

- Изясняване на ролятаTerraform за ресурси, Ansible за конфигурация

- Работен потокДен 0 с Terraform, Ден 1/2 с Ansible

- качествоПоследователност, проследимост, по-малко грешки

- МащабиранеМногооблачни, модули, книги за изпълнение и конвейери

Кратко обяснение на автоматизираното предоставяне на инфраструктура в хостинга

Разчитам на Инфраструктура код за създаване на сървъри, мрежи и хранилища декларативно, а не ръчно. Това ми позволява да документирам всяко желано целево състояние като код и да го разгърна сигурно. Ползите са очевидни: осигурявам хостинг среди по-бързо, поддържам ги последователни и намалявам грешките при писане. Спестявам време за повтарящи се задачи, особено за настройки на WordPress или магазин. Анализируемите състояния, възпроизводимите разгръщания и чистите процеси на изтриване гарантират повече Прозрачност разходи и управление.

Terraform: Разгръщане на инфраструктурата по планируем начин

Използвам Terraform, за да опиша ресурсите в HCL като Модули и записвайте състоянията във файла на състоянието. Това ми позволява да планирам промените предварително, да разпознавам ефектите и да ги прилагам контролирано. Сценариите за работа в няколко облака остават възможни, тъй като са налични доставчици за общи платформи. Стандартизирам мрежите, изчисленията, базите данни и балансьорите на натоварването, като използвам модули за многократна употреба. За начинаещите си струва да разгледат Основи на Terraform, да овладеят синтаксиса, работата със състояния и политиките.

За екипите разделям състоянията за всяка среда (Dev/Staging/Prod) чрез Работни пространства и отдалечени бекенди със заключване. Чисто маркиране, ясно дефинирани променливи и последователна структура на папките (напр. envs/, модули/, на живо/) предотвратяват неконтролируемия растеж. Интегрирам чувствителните стойности на доставчиците и променливите чрез KMS/Vault и ги пазя извън хранилището на кода. Това запазва възпроизводимостта и одитируемостта на внедряванията, дори ако няколко оператора работят паралелно върху платформата.

Въвеждане в експлоатация и достъп: Cloud-Init, SSH и Bastion

След провизиране използвам Иницииране на облака или потребителски данни, за да зададете основните конфигурации директно при първоначално стартиране: име на хост, синхронизация на времето, източници на пакети, първоначални потребители и SSH ключове. За изолирани мрежи използвам Бастион (Jump Host) и насочвайте всички връзки на Ansible чрез ProxyCommand или SSH конфигурация. По този начин запазвам продуктивните подмрежи частни и все още използвам автоматизация без агенти. Описвам необходимите защитни стени и групи за сигурност в Terraform, така че достъпът да остане минимален и проследим.

Ansible: Сигурно автоматизиране на конфигурацията и оркестрацията

След внедряването Ansible поема Управление на конфигурацията без агенти чрез SSH. Пиша книги за изпълнение в YAML и описвам стъпки за пакети, услуги, потребители, права и шаблони. Идемпотентните задачи гарантират, че многократните изпълнения поддържат целевото състояние. По този начин инсталирам PHP, бази данни, кешове, TLS сертификати и мониторинг без ръчен труд. За внедряванията комбинирам роли, променливи и описи, за да поддържам последователност между етапирането, тестването и производството. Дрифт да се избягва.

В ежедневието си използвам Обслужващи лица последователно да рестартирате услугите само при настъпване на съответните промени и да валидирате шаблоните с check_mode и diff. За големи флотилии използвам паралелизация чрез вилици с размери на партидите и зависимости, които контролирам чрез сериализация или тагове. Така промените са нискорискови и проследими.

Terraform срещу Ansible накратко

Разделям ясно задачите: Terraform се грижи за създаването и промяната на ресурсите, а Ansible конфигурира системите, работещи върху тях. Това разделение намалява грешките, ускорява промените и увеличава прегледа. Декларирането в Terraform се вписва идеално в подхода за само планиране на виртуални машини, мрежи и услуги. Процедурните задачи в Ansible обхващат инсталации, промени във файловете, рестартиране и внедряване. Заедно това гарантира чисто Разпределение на ролите и на къси разстояния за промени.

| Функции | Terraform | Ansible |

|---|---|---|

| Цел | Осигуряване на ресурси (Ден 0) | Конфигуриране и оркестриране (Ден 1/2) |

| Подход | Декларативен (целево състояние) | Процедурни (стъпки/задачи) |

| Държава | Налично държавно досие | Без състояние (идемпотентност) |

| Център на тежестта | Виртуални машини, мрежи, бази данни, LB | Пакети, услуги, внедрявания, сигурност |

| Агенти | Без агент | Обикновено без агенти чрез SSH |

| Мащабиране | Доставчик на много облаци | Роли, инвентаризации, паралелизация |

Продукция и динамични запаси

За да може Ansible да знае точно кои хостове трябва да бъдат конфигурирани, прехвърлям Изходи на Terraform директно в инвентарния опис. Експортирам IP адреси, имена на хостове, роли и етикети като структурирани стойности и използвам групи хостове, генерирани от тях. По този начин описите остават синхронизирани с реалното състояние по всяко време. Един прост подход е да запишете изходите като JSON и да ги експортирате с Ansible като Опис на YAML/JSON да се чете в. Това ми позволява да запълня празнината между осигуряването и конфигурирането без ръчни междинни стъпки.

Как Terraform и Ansible работят заедно

Започвам с Terraform и създавам мрежи, подмрежи, правила за сигурност, виртуални машини и достъп за управление; предавам създадените IP адреси и имена на хостове на Ansible. След това използвам книги за изпълнение, за да инсталирам пакети на операционната система, агенти, уеб сървъри, PHP-FPM, бази данни и слоеве за кеширане. Въвеждам политики като правила за пароли, правила за защитна стена и ротация на протоколи автоматично и ги поддържам последователни. При мащабиране свързвам нови инстанции чрез Terraform и оставям Ansible да поеме конфигурацията. Накрая премахвам ресурсите по контролиран начин, за да разреша чисто зависимостите и Разходи прозрачен.

WordPress хостинг: пример от практиката

За настройката на WordPress дефинирам VPC, подмрежи, маршрутизация, групи за сигурност, инстанции на бази данни и уеб клъстер с автоматично мащабиране в Terraform. След това Ansible настройва NGINX или Apache, разширенията на PHP, параметрите на MariaDB/MySQL, кеша за обекти и TLS. Разгръщам инсталацията на WordPress, конфигурирам FPM-Worker, активирам HTTP/2 и подсигурявам wp-config със съответните разрешения за файловете. Автоматизирам също Fail2ban, Logrotate, задачи за архивиране и метрики за натоварване, RAM, I/O и Закъснение. Това ми дава възможност за повтарящи се разгръщания с ясни пътища за връщане назад и бързо възстановяване.

За безрискови актуализации разчитам на Синьо/зелено или подвижни внедрявания: Новите уеб инстанции се създават паралелно, конфигурират се, тестват се и едва след това се свързват зад балансьора на натоварването. Обработвам внимателно промените в базите данни с миграционни прозорци, реплики за четене и резервни копия. Включвам статични активи, топлина на кеша и правила за CDN в книгите за изпълнение, така че превключванията да протичат без изненади.

Овладяване на състоянието, дрейфа и безопасността

Съхранявам файла за състоянието на Terraform централно с контрол на версиите и механизъм за заключване, така че никой да не презаписва промените по едно и също време. Документирам планираните отклонения с помощта на променливи и поправям нежеланите отклонения с помощта на план и последващо прилагане. За тайните използвам Vault или KMS интеграции, докато Ansible остава чувствителен с криптирани променливи. Наръчниците за изпълнение съдържат базови нива на сигурност, които редовно налагам спрямо нови хостове. Поддържам последователни логове, метрики и сигнали, за да мога да Инциденти да ги разпознават и разбират по-бързо.

Проверявам и Конвенциите за маркиране и именуване Строго: ресурсите получават задължителни етикети за разходни центрове, среди и отговорни лица. Това улеснява анализите на FinOps, политиките за жизнения цикъл (напр. автоматично изключване на непродуктивни системи) и улеснява одитите за съответствие. За чувствителни промени разчитам на Промяна на прозорците с одобрен план на Terraform и документирани изпълнения на Ansible.

Политиката като кодекс, съответствие и управление

I котва Политики в кода: Кои региони са разрешени, кои типове инстанции, кои мрежови сегменти? Прилагам конвенции чрез модули и валидации. Извършвам проверки на правилата преди всяко прилагане, така че отклоненията да се разпознават на ранен етап. За Ansible определям еталони за сигурност (например SSH hardening, политики за пароли и одит) като роли, които се прилагат последователно за всички хостове. По този начин изискванията за управление остават измерими, а изключенията се документират умишлено, вместо да се допускат случайно.

Съвместно мислене за контейнери, Kubernetes и IaC

Много хостинг екипи комбинират виртуални машини за бази данни с контейнери за уеб процеси, за да оптимизират плътността и времето за стартиране. Аз моделирам и двете с Terraform и оставям подсилването на хоста, инсталирането на времето за изпълнение и достъпа до регистъра на Ansible. За клъстерни натоварвания сравнявам концепциите за оркестрация и решавам кой подход е подходящ за управлението. Ако искате да научите повече, можете да прочетете статията Docker срещу Kubernetes полезни съображения. Това остава важно: Поддържам внедряванията възпроизводими и сигурни. Изображения срещу отклонение, за да се запази надеждността на изданията.

При хибридните настройки определям клъстери, групи възли и хранилища с Terraform, а Ansible стандартизира базовия слой на операционната система. Достъпът до регистрите на контейнерите, тайните и мрежовите политики са част от книгите за изпълнение. Това означава, че дори смесен стек от виртуални машини за бази данни и уеб фронтендове, базирани на контейнери, остава в последователен жизнен цикъл.

CI/CD, тестове и връщане назад

Интегрирам изпълнението на Terraform и Ansible в конвейерите, така че промените да се проверяват, планират и внедряват автоматично с минимални грешки. Защитавам проверките на единиците и проверките за качество с портали за качество, а плановете и сухите изпълнения ми дават прозрачност преди всяко прилагане. За книгите за изпълнение използвам тестови среди, за да валидирам чисто обработващите устройства, idempotence и зависимостите. Ясните стратегии за връщане назад и версиите на модулите и ролите ускоряват отстраняването на проблеми. Ако искате да започнете, можете да намерите вдъхновение в CI/CD конвейери в хостинг и може да използва своя собствена Работни потоци разширявайте се стъпка по стъпка.

Производителност и мащабиране на тръбопровода

За големи флотилии аз мащабирам Terraform с добре дозирана паралелизация и гранулирани цели, без да разрушавам архитектурата. Описвам изрично зависимостите, за да избегна състезателни условия. В Ansible контролирам вилици, Сериен и max_fail_percentage, за безопасно въвеждане на промени във вълните. Кеширането (факти, кеш на пакети, роли на галактики) и артефактите за многократна употреба значително намаляват времето за изпълнение. Така доставката е бърза, без да се жертва надеждността.

Практически препоръки за започване на работа

Започвам с малки неща: хранилище, ясна структура на папките, правила за именуване и създаване на версии. След това определям минимална среда с мрежа, виртуална машина и проста уеб роля, за да упражня целия процес. Още в началото задавам променливи, тайни и отдалечени състояния, за да могат по-късните стъпки на екипа да вървят гладко. След това модулирам по компоненти като VPC, изчисления, DB, LB и роли за уеб, DB и мониторинг. Това постепенно създава система за многократна употреба Библиотека на модули и наръчници за изпълнение, които сигурно картографират версиите.

Миграция на съществуващи среди

Много екипи не започват работа на зелено. Аз действам стъпка по стъпка: Първо, правя опис на ръчно създадените ресурси и ги прехвърлям чрез Внос в Terraform, придружен от модули, които съответстват на целевия образ. Същевременно въвеждам ролите на Ansible, които възпроизвеждат текущото състояние и след това постепенно го повишават до желаната стандартна конфигурация. По този начин избягвам проектите с голям взрив и намалявам рисковете чрез контролирани и проследими промени.

Отстраняване на неизправности и типични модели на грешки

На практика виждам повтарящи се модели: Създаване на ръчни горещи поправки Дрифт, което се отменя по време на следващото изпълнение. Ясните процеси (талони, PR, прегледи) и редовните проверки помагат за ранното разпознаване на отклоненията. В Ansible задачите, които не се изпълняват, водят до ненужни рестартирания; проверявам модули вместо шел команди и задавам changed_when/failed_when по целенасочен начин. Изяснявам мрежови проблеми (бастион, групи за сигурност, DNS) на ранен етап, така че връзките да са стабилни. И записвам всяко изпълнение, за да мога да проследя напълно причините при одити.

Резюме: Какво наистина има значение

Автоматизирам осигуряването на инфраструктурата с Terraform и оставям конфигурацията на Ansible. Разделянето на задачите осигурява последователност, бързина и по-малко човешки грешки. Модулите, ролите и политиките правят внедряването управляемо и одитируемо. Тези, които прилагат този подход, пестят време, намаляват рисковете и получават мащабируемост в облаци и среди. Това, което има значение в крайна сметка, е проследимо Процеси, които правят всяка промяна видима, проверима и повторяема.