Това сравнение показва кои Плъгини за сигурност на WordPress 2025 най-надеждно спиране на атаки и избягване на фалшиви аларми при тестове и в реална експлоатация. Оценявам нивата на защита, скоростта, работата и функциите с добавена стойност, като например архивиране, WAF и 2FA за блогове, магазини и фирмени уебсайтове.

Централни точки

Следващите ключови точки обобщават накратко най-важните констатации.

- Нива на защитаCloud WAF, защитна стена за сървъри, сканиране за зловреден софтуер, 2FA

- ИзпълнениеКеширане, CDN, икономично сканиране, ниско натоварване на сървъра

- ПрозрачностДневници, сигнали, отчети, ясни препоръки

- ComfortАрхивиране с едно кликване, автоматични актуализации, възстановяване

- МащабиранеУправление на няколко сайта, права на екипа, опции за API

Методология на сравнението за 2025 г.

Измервам безопасността на слоеве и оценявам всеки слой поотделно: Превенция (WAF, защита от влизане), откриване (сканиране на сигнатури и евристично сканиране), реакция (карантина, автоматична поправка) и рестартиране (архивиране, възстановяване). Решаващият фактор не е броят на функциите, а това колко добре работят заедно. Проверявам колко бързо плъгините актуализират правилата, блокират атаките и предоставят чисти съобщения за грешки. Обръщам внимание и на натоварването на сървъра, защото прекалено агресивното сканиране може да забави сайтовете. За бърз преглед, този допълнителен Най-добрите плъгини за сигурност Проверка, която съчетава функционално покритие и използваемост.

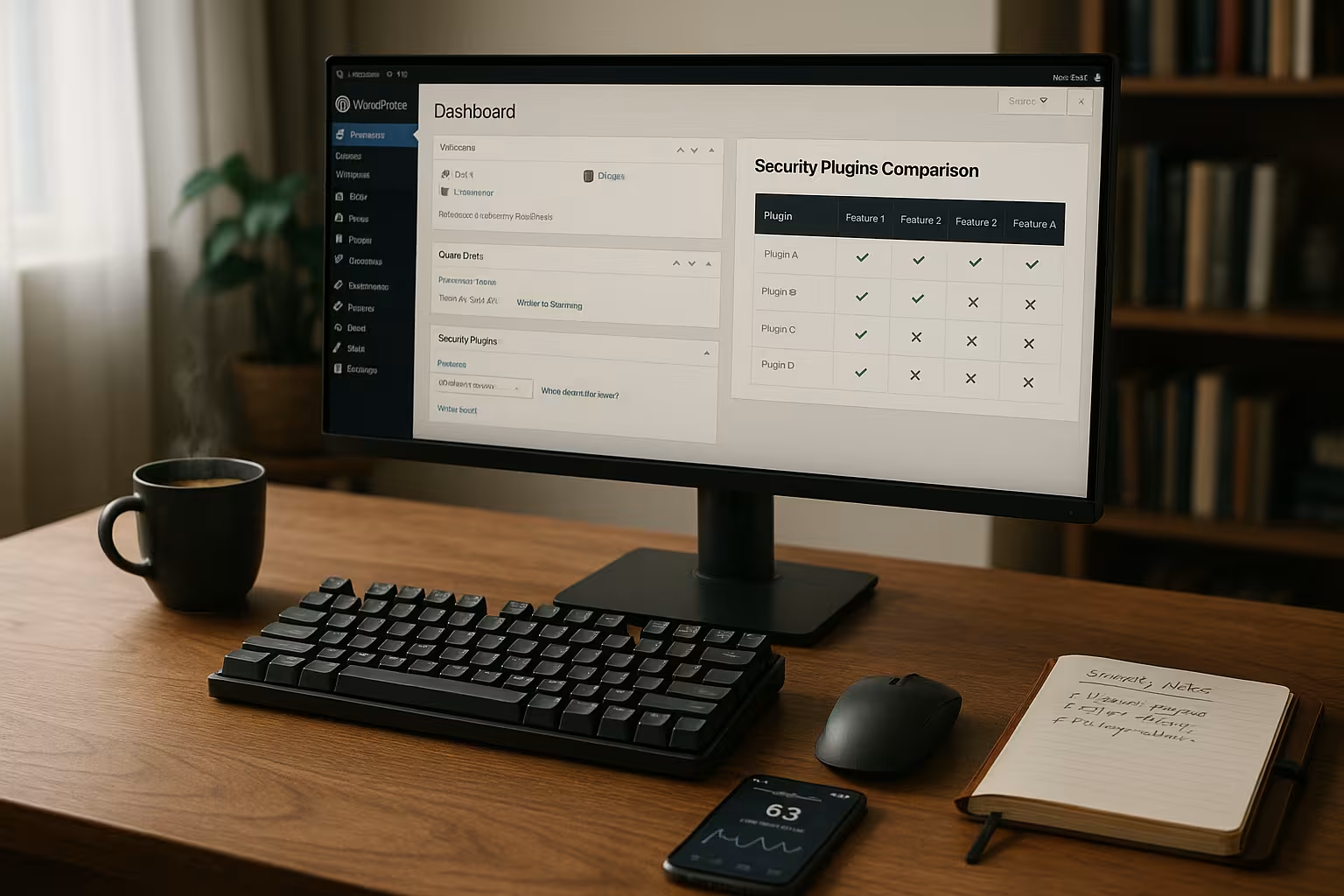

Сравнителна таблица: Топ 5 приставки и основни функции

В таблицата са показани функциите и силните страни на петте кандидати, категоризирани по обхват на защита, действие и допълнителни ползи. Отдавам голямо значение на ясно Разбивка: тип защитна стена, откриване на зловреден софтуер, управление на идентичността и достъпа, архивиране/възстановяване, мониторинг. Това ви позволява бързо да разпознаете кой пакет е подходящ за размера на вашия проект, структурата на екипа и настройките на хостинга. Обърнете специално внимание на това дали защитната стена филтрира заявките преди сървъра (облака) или се намесва само на ниво приложение. И двата метода имат предимства в зависимост от структурата на трафика и хостинг плана.

| Място | Плъгин | Основни функции | Специални функции |

|---|---|---|---|

| 1 | Sucuri | Защитна стена, сканиране за зловреден софтуер, CDN, DDoS защита, мониторинг | Облачен WAF, висока гъвкавост |

| 2 | Wordfence | Сканиране в реално време, защита от влизане, блокиране на държави, защитна стена, 2FA | Фино наблюдение, защитна стена на ниво приложение |

| 3 | Jetpack Security | Архивиране, проверка за зловреден софтуер, 2FA, функции за ефективност | Универсален пакет, дълбока интеграция с WP |

| 4 | Всичко в едно WP сигурност | Защитна стена, блокиране на влизането, проверка на акаунти, наблюдение | Просто табло за управление, директни конфигурации |

| 5 | Сигурност на iThemes | 2FA, протоколи, сканиране на уязвимости, резервни копия | Права на екипа, силно управление на потребителите |

Разчитам таблицата като отправна точка и я сравнявам с целите на проекта. Имате ли нужда от DDoS-защита, идеален е WAF в облака нагоре по веригата. Ако искате да имате задълбочен поглед върху всяка заявка, най-добрият избор е защитна стена на ниво приложение. Всеки, който иска да възстановява резервни копия за минути, ще се възползва от пълния пакет с функция за възстановяване. За екипите отчитам също управлението на правата, логовете и известията.

Sucuri: Защита от запитване

Sucuri превключва пред сървъра ви и спира атаките в края на мрежата. Това намалява пиковете в натоварването, отблъсква трафика на ботнет и ускорява страниците благодарение на интегрирания CDN. Защитната стена за уеб приложения блокира познати модели, експлойти от нулев ден и DDoS вълни, а сканирането на зловреден софтуер и мониторингът докладват за подозрителни промени. В случай на компрометиране почистването помага да се намали времето за престой. Всеки, който планира цялостна инсталация, може да използва Комплект инструменти Ultimate Shield допълнително обединяване на процесите на проверка и подобряване на уведомленията.

Wordfence: Контрол на сървъра

Wordfence филтрира заявките директно на ниво WordPress и предоставя подробна информация за IP адреси, модели и правила за блокиране. Харесва ми Прозрачност на дневниците, защото мога да видя какво точно е било блокирано и защо. Правилата се актуализират бързо, 2FA и ограниченията за влизане в системата ефективно забавят набирането на данни. Ако имате нужда от повече, отключете блокирането на държави и подписите в реално време в премиум версията. За проекти със среден до голям трафик комбинацията от защитна стена, скенер и предупреждение е надеждно решение.

Jetpack Security: Сигурност плюс удобство

Jetpack Security се отличава с автоматични резервни копия и бързо възстановяване, което спестява часове при спешни случаи. Проверката за зловреден софтуер е добре интегрирана, 2FA защитава акаунтите без допълнителни плъгини, а инструментите за ефективност помагат за времето за зареждане. Оценявам Съединител към екосистемата на WordPress, тъй като администрацията и лицензите остават ясни. Интерфейсът е ясен за начинаещи, а напредналите потребители могат да контролират какво е активно модул по модул. Всеки, който предпочита решение "всичко в едно", бързо ще постигне целта си тук.

Всичко в едно WP сигурност: Граничен контрол

All In One WP Security убеждава с ясни превключватели за защитна стена, блокиране на влизането, наблюдение на файловете и проверка на ролите. Настройвам правилата стъпка по стъпка и мога бързо да видя коя опция се отнася за кой файл. Ефект има. За малки и средни проекти плъгинът предоставя много възможности за контрол без допълнителни разходи. Таблото за управление обяснява ясно функциите, което означава, че вероятността да се появят неправилни конфигурации е по-малка. Ако сте готови да се научите и да инвестирате малко време, тук можете да получите много широка основна защита.

Сигурност на iThemes: потребители и достъп под контрол

iThemes Security укрепва влизането в системата чрез 2FA, ограничава чисто разрешенията и регистрира промените във файловете. Оценявам ясното Конзолакойто ми обяснява рисковете и показва конкретни задачи. Резервните копия, проверките за уязвимост и автоматизациите намаляват времето за реакция в случай на инциденти. Няма отделен WAF, но iThemes предоставя мощни инструменти за работа в екип и процеси, защитени от одити. Всеки, който управлява много редактори, автори и администратори, се възползва от ясните роли и предупрежденията.

Укрепване на влизането, 2FA и пароли

Атаките често започват от мястото за влизане в системата, затова защитавам формулярите с ограничения на скоростта, CAPTCHA и 2FA. Дългите, произволно избрани пароли значително намаляват риска от подправяне на данни. Проверявам дали плъгините поддържат IP ключалки, токени за устройства и контрол на сесиите. Включвам и известия за неуспешни влизания и необичайни модели. Ако искате да навлезете по-дълбоко, можете да намерите практическо ръководство за Сигурно влизане.

Стратегии за защитна стена: облак срещу слой на приложение

Облачните WAF, като Sucuri, филтрират трафика преди сървъра и по този начин намаляват натоварването, DDoS ефектите и пиковете на латентност. Защитните стени на ниво приложение, като Wordfence, се намират в WordPress и изглеждат много глобакойто е подходящ за приложението. За електронна търговия с високи пикове често избирам варианта в облака, тъй като той предпазва от ботове и предлага предимствата на CDN. За криминалистични анализи оценявам нивото на приложението, тъй като логовете дават по-дълбока представа за случващото се. Хибридните настройки съчетават и двата подхода, ако хостингът и бюджетът позволяват това.

Резервни копия, сканиране и възстановяване на зловреден софтуер

Бързото възстановяване спестява репутация и пари, така че планирам резервните копия като застрахователна полица. Ежедневните или почасовите резервни копия, както и съхранението извън офиса, ми дават Почивка. Добрият скенер открива сигнатури и подозрителни модели на поведение, без да претоварва сървъра. Автоматичната карантина и възстановяването с едно кликване затварят цикъла. Редовно тествам за извънредни ситуации, така че процесите да са на място и никой да не импровизира под стрес.

Производителност и съвместимост без компромиси

Сигурността не трябва да забавя сайта, затова проверявам честотата на сканиране, задачите на cron и настройките за кеширане. WAF в облака с CDN ускорява активите, докато локалните сканирания се изпълняват в по-спокойни часове. Поддържам плъгините, темите и PHP в актуално състояние и избягвам дублиращи се функции, които могат да бъдат ухапване може да. Преди всяка голяма актуализация извършвам тест за стациониране. Така TTFB, Core Web Vitals и касата на магазина работят безпроблемно.

Моето предложение за настройка за 2025 г.

За компаниите с голям трафик разчитам на Sucuri като WAF нагоре по веригата плюс резервни копия на Jetpack за бързо възстановяване. За средни проекти с желание за задълбочен поглед избирам Wordfence и добавям целенасочено укрепване. Тези, които искат максимален преглед на множество сайтове, се възползват от Jetpack Security и ясни Рутинни дейности за актуализации. Технически грамотните администратори получават голям контрол с All In One WP Security, докато iThemes Security управлява екипите чисто. Ако предпочитате да използвате структуриран пакет вместо един избор, този компактен преглед на Комплект инструменти Ultimate Shieldхармонично съчетаване на правила, мониторинг и възстановяване.

Среди за хостинг: Правилната настройка на сигурността

Не във всяка среда има едни и същи регулиращи винтове. На Споделен хостинг Разчитам на ефективно сканиране с ниско натоварване на ресурсите, укрепване на влизането и външен облачен WAF, защото често не мога да променям настройките на сървъра. С Managed-WordPress Допълвам съществуващия хостер WAF/резервиране на резервни копия с плъгин за видимост, 2FA и наблюдение на промените във файловете. На VPS/Dedicated Комбинирам системна защитна стена (напр. iptables/ufw) и Fail2ban с облачен WAF и плъгин за преглед на приложения. В Контейнери/Кубернетки-Обръщам внимание на правилата за вход, ограниченията на скоростта и икономичните агенти в моите настройки, така че възлите да останат стабилни. Важно: специалните правила на NGINX/Apache, HTTP/2/3 и укрепването на TLS (HSTS, модерни шифри) също са част от общата картина.

Намаляване на фалшивите аларми и прецизиране на правилата

Добрата защита блокира атаките, без да забавя легитимния трафик. Започвам с Режим на наблюдение (когато има такива), събирайте записи и след това постепенно активирайте по-строги правила. Белите списъци за вашите собствени инструменти (портали за плащане, крайни точки на cron, уеб куки) предотвратяват ненужни блокирания. Изключенията за URL, роля или действие помагат при защитните стени на приложния слой. Адаптирам ограниченията на скоростта към времето на деня и моделите на трафика; за маршрутите на администратора задавам по-строги ограничения, а за API - разграничавам по метод (GET/POST). Важно е чисто предупреждениеИзпращайте само съответните предупреждения по имейл/пуш, а останалите - като ежедневен отчет, за да не губят екипите фокуса си.

WooCommerce и функции за електронна търговия

Магазините имат чувствителни крайни точки: Регистрация, кошница за пазаруване, акаунт, уеб куки. Затвърждавам admin-ajax.php и REST маршрути, намаляване на трафика от ботове към фрагменти за търсене/количка и използване на reCAPTCHA/Turnstile за вход/регистрация. За плащания са Наличност и Интегритет Също толкова важно: облачен WAF срещу DDoS/натоварвания от ниво 7, защитна стена за приложения за фини модели. Кеширането не трябва да засяга изгледите на касите и акаунтите; съответните изключения са задължителни. Проверявам също така наличностите и злоупотребите с купони (ограничения на скоростта, правила срещу груба сила при кодовете на ваучерите). Съхранявам дневници за целите на съдебната експертиза по начин, който не позволява одит, но спестява данни.

Реакция при инциденти: наръчник и ключови фигури

Когато става трудно, скоростта е от значение. Аз определям RTO (време за рестартиране) и RPO (допустима загуба на данни) за проект. Наръчникът: 1) Тестване на алармените пътища, 2) Изолиране (WAF към по-строг профил, режим на поддръжка), 3) Съхраняване на доказателства (логове, контролни суми), 4) почистване/възстановяване, 5) ротация на пароли и ключове, 6) преглед на причината за проникването, 7) комуникация със заинтересованите страни. Упражнявам тренировки за възстановяване на всяко тримесечие, така че всеки ход да е правилен при извънредна ситуация. След инцидента оптимизирам правилата, увеличавам покритието на 2FA и, ако е необходимо, планирам хибридна настройка на WAF или по-строги конвейери за внедряване.

Съответствие, защита на данните и регистриране

По отношение на GDPR обръщам внимание на Минимизиране на данните и периоди на съхранение. IP адресите могат да се съкращават, а географските данни могат да се записват по-скоро приблизително, отколкото точно. Определям кои роли са оторизирани да преглеждат дневниците и разделям продуктивния достъп от акаунтите на доставчиците на услуги с ограничени във времето права. За отчетите често е достатъчно да се агрегиран Водя кратки записи на данни и подробни дневници. Документирам политиките в екипа: кой е упълномощен да променя правилата, кой възстановява, кой информира. Така проверките за съответствие са спокойни и все пак смислени.

Мащабиране за агенции и много сайтове

Какво е важно за много проекти Последователност. Работя с основни политики за всеки тип сайт (блог, кацане, магазин) и прозорец за промени, в който актуализациите/промените в правилата се извършват в пакет. Управлението на няколко сайта, ролите и опциите на API са важни за мен, за да мога да разделям чисто правата на потребителите и да ги разгръщам автоматично. Обобщавам сигналите в екипните канали и приоритизирам критичните сигнали. За фазите на високо натоварване (продажби, телевизионни реклами) временно активирам по-строги профили на WAF и увеличавам лимитите заедно с хостера, така че сигурността да не се превърне в тясно място.

Миграция и превключване между плъгини

Когато превключвам, избягвам дублиращи се функции, които си пречат една на друга. Процедура: 1) Опис на активните функции, 2) Идентифициране на припокривания (напр. дублиращи се 2FA/прегледи), 3) Тест за поетапност с нов плъгин, 4) постепенно превключване (първо мониторинг, след това правила за блокиране), 5) деинсталиране на старите компоненти, включително събитията cron и останалите таблици. Важно: Преди да изключите каквото и да било, проверете пътищата за архивиране/възстановяване и вземете предвид DNS/TLS зависимостите, ако се добавя облачен WAF.

Бенчмаркове: как сам тествам сигурността и производителността

Не измервам подобренията, които "усещам", а които могат да се повтарят. Основен набор: закъснение и TTFB с/без WAF, натоварване на CPU/IO по време на сканиране, брой блокирани заявки по тип правило, време до актуализиране на правилото. Функционални проверки: Защита от влизане (прилага се ограничение на скоростта), манипулиране на файлове (разпознава се), възстановяване (достигане на RTO/RPO). Тестове за натоварване с реалистични сценарии (пикове на проверките, много ботове) показват дали ограниченията работят правилно. Документираните резултати улесняват последващите одити и помагат при обсъждането на бюджета.

API Headless/REST и специални настройки

Проектите без глави и сайтовете със силно натоварен API изискват специални грижи. Проверявам Пароли за приложения, валидността на токена и насоките за CORS. Правилата на WAF трябва да разграничават трафика от браузъра и трафика от сървъра към сървъра, така че да не се забавят интеграциите (например ERP, PIM). Определям ограничения на скоростта за всеки метод и път; крайните точки за запис са особено чувствителни. Определям списъци с разрешения и тесни времеви прозорци за предварителни изгледи и куки за изграждане (Jamstack).

Практически чертежи: Три конфигурации за бърз старт

- Блог/портфолио2FA за всички акаунти, лимит на скоростта на влизане, основна защитна стена с правила за ботове, седмично сканиране за зловреден софтуер, ежедневно архивиране извън сайта, автоматични актуализации с димен тест за постановка.

- Страница на компаниятаОблачен WAF пред сървъра, логове на приложенията за криминалистика, разрешения, базирани на роли, логове на промените, ежедневно сканиране, ежечасно архивиране, дефинирани RTO/RPO и алармен наръчник.

- МагазинОблачен WAF със защита от DDoS, защитна стена за приложения за пътя към касата, строги изключения при кеширането, 2FA за администратора/мениджъра на магазина, наблюдение на транзакциите, почасови резервни копия и моментна снимка при поискване преди пускане на продукта.

Заключителни мисли 2025

Добрата сигурност на WordPress се дължи на СъставЗащитен слой пред приложението, ясни правила в приложението и бързо възстановяване след него. Sucuri осигурява защита и производителност на границата, Wordfence - дълбоко вникване и гранулиран контрол, Jetpack Security ускорява архивирането и възстановяването, All In One WP Security предлага много възможности за фина настройка, iThemes Security укрепва идентичностите и процесите. Остава изключително важно правилата да съответстват на трафика, хостинга и екипите ви. Чрез документиране на тестовете, намаляване на фалшивите аларми и редовно практикуване на процедури при извънредни ситуации можете да постигнете ниво на сигурност, което работи в ежедневието и бързо се възстановява онлайн при извънредна ситуация.