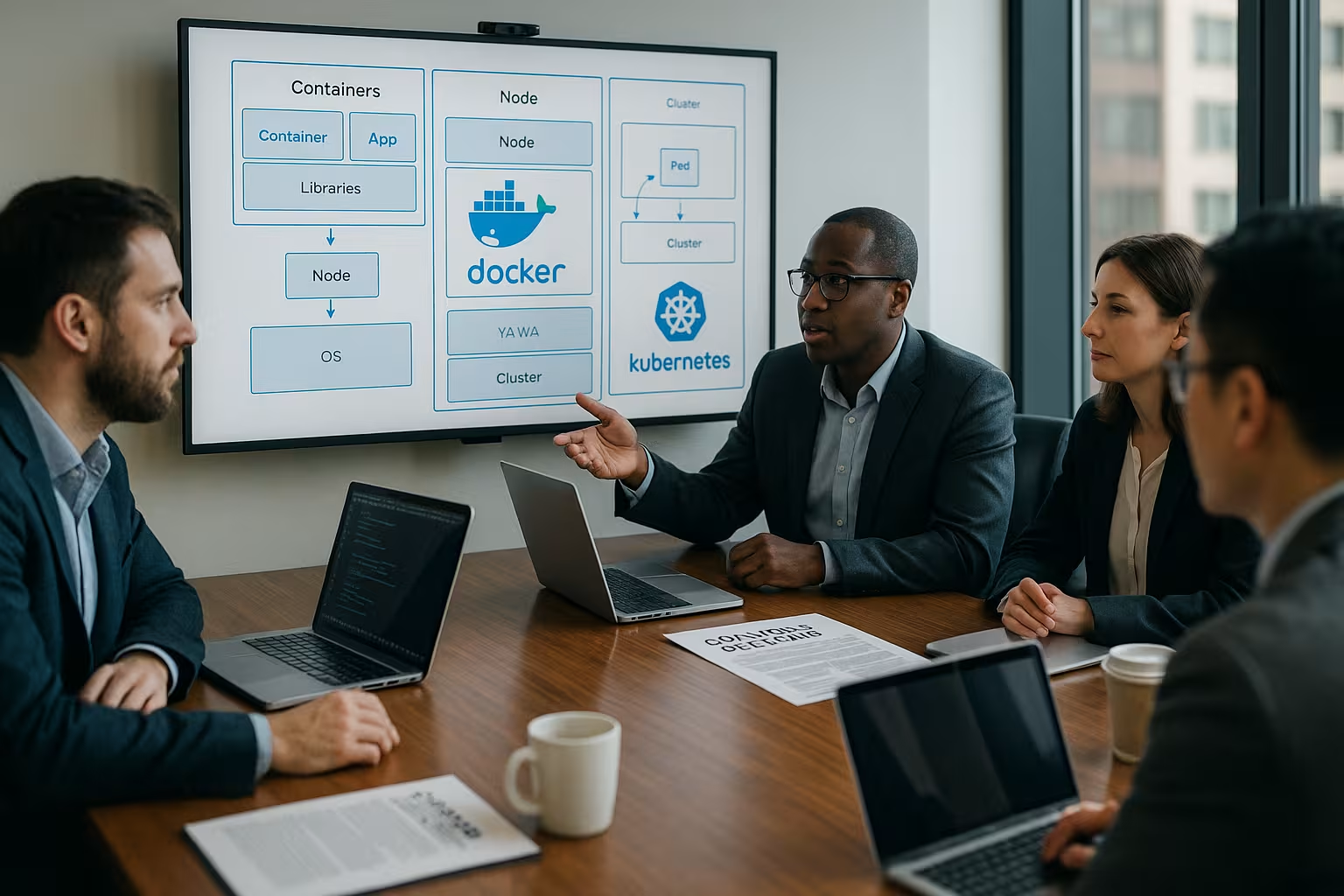

Сигурността на контейнерите в хостинга е свързана с риска, отговорността и доверието. Показвам на практика как правя средите Docker и Kubernetes трудни, така че Hoster Намаляване на повърхността на атака и чисто ограничаване на инцидентите.

Централни точки

Следните ключови аспекти ръководят решенията и приоритетите ми, когато става въпрос за Сигурност на контейнерите. Те предоставят пряка отправна точка за хостинг екипите, които искат да намалят измеримо рисковете.

- Изображения на ХардънОграничете до минимум, сканирайте редовно, никога не стартирайте като root.

- RBAC стриктноПравата на отрязване са малки, одитните журнали са активни, няма неконтролируем растеж.

- Прекъсване на връзката с мрежатаПо подразбиране - отказване, ограничаване на трафика изток-запад, проверка на политики.

- Защита по време на изпълнениеМониторинг, EDR/eBPF, ранно разпознаване на аномалии.

- Архивиране и възстановяванеУпражнявайте се да правите моментни снимки, да създавате резервни копия на тайни, да тествате възстановяването.

Давам приоритет на тези точки, защото те имат най-голямо влияние върху реалните Намаляване на риска оферта. Тези, които работят стриктно тук, преодоляват най-често срещаните пропуски в ежедневието на клъстера.

Защо безопасността в контейнерите е различна

Няколко контейнера споделят едно ядро, така че грешка често се прехвърля в Странични движения около. Непочистеният базов образ увеличава уязвимостите в десетки внедрявания. Неправилните конфигурации, като например твърде широки разрешения или отворени сокети, могат да използват хоста за минути. Планирам защита на няколко нива: от изграждането до регистъра, допускането, мрежата и Време за изпълнение. Като отправна точка си струва да разгледате Изолирани хостинг средизащото изолацията и най-малката привилегия са ясно измерими тук.

Сигурна работа с Docker: Изображения, демон, мрежа

Използвам минималистични, тествани Базови изображения и да преместите конфигурацията и тайните в работно време. Контейнерите не се стартират като root, възможностите на Linux са намалени и чувствителните файлове не попадат в образа. Демонът на Docker остава изолиран и задавам само крайни точки на API със силни TLS-защита. Никога не монтирам гнездото в производствени контейнери. От страна на мрежата се прилагат най-малките привилегии: входящи и изходящи само изрично разрешени връзки, оградени от правила на защитната стена и логове L7.

Укрепване на Kubernetes: RBAC, пространства от имена, политики

В Kubernetes определям ролите гранулирано с RBAC и ги проверявайте циклично чрез одит. Пространствата от имена разделят работните натоварвания, клиентите и чувствителността. Мрежовите политики прилагат подход на отказ по подразбиране и отварят само това, от което услугата наистина се нуждае. За всеки модул задавам опции на SecurityContext, като например runAsNonRoot, забрана за повишаване на привилегиите и отпадане на Възможности като NET_RAW. Контролът на допускането с OPA Gatekeeper предотвратява навлизането на дефектни разгръщания в клъстера.

CI/CD тръбопровод: Сканиране, подписване, блокиране

Интегрирам сканиране на уязвимости за Изображения на контейнери в тръбопровода и блокиране на изграждането с критични констатации. Подписването на изображенията осигурява цялостност и проследимост до източника. Политиката като код налага минимални стандарти, като например липса на :latest тагове, липса на привилегировани капсули и дефинирани потребителски идентификатори. Самият регистър също се нуждае от защита: частни хранилища, неизменяеми тагове и достъп само за упълномощени потребители. Сметки за услуги. По този начин веригата за доставки спира дефектните артефакти, преди да достигнат до клъстера.

Сегментиране на мрежата и защита Изток-Запад

Ограничавам движенията встрани, като задавам твърди граници в Клъстерна мрежа. Микросегментирането на ниво пространство от имена и приложение намалява обхвата на проникване. Документирам контролите за влизане и излизане при промяна на кода и версията. Описвам подробно комуникацията между услугите, наблюдавам аномалии и блокирам незабавно подозрително поведение. TLS в подмрежата и стабилните идентичности чрез идентичностите на услугите затягат Защита продължете.

Мониторинг, регистриране и бърза реакция

Събирам метрики, логове и събития в реално време и разчитам на Откриване на аномалии вместо само статични прагови стойности. Сигналите от API сървърите, Kubelet, CNI, Ingress и работните натоварвания постъпват в централен SIEM. eBPF-базираните сензори откриват подозрителни syscalls, достъп до файлове или бягство от контейнери. Имам готови runbooks за инциденти: изолиране, съдебно архивиране, ротация, възстановяване. Без опитни Книги за игри добрите инструменти се оказват безполезни при спешни случаи.

Тайни, съответствие и резервни копия

Съхранявам тайните в криптирана форма, редовно ги ротирам и ограничавам Срок на експлоатация. Въвеждам процедури, поддържани от KMS/HSM, и осигурявам ясни отговорности. Редовно създавам резервно копие на хранилището за данни и реално тествам възстановяването. Запечатвам обектите на Kubernetes, CRD и моментните снимки на хранилището срещу манипулации. Кой е Хостинг на Docker следва да се изясни в договора как се регулират ключовите материали, циклите на архивиране и времето за възстановяване, така че Одит и работа се съчетават.

Чести неправилни конфигурации и преки мерки за противодействие

Контейнер с потребител root, липсва readOnlyRootFilesystem-Флагчетата или отворените пътища на хоста са класически. Последователно премахвам привилегировани шушулки и не използвам HostNetwork и HostPID. Класифицирам откритите сокети на Docker като критичен пропуск и ги премахвам. Заменям мрежите, разрешени по подразбиране, с ясни политики, които определят и проверяват комуникацията. Контролът на допускането блокира рисковите манифести, преди да са стартирайте.

Практическо укрепване на демона на Docker

Деактивирам неизползваните отдалечени API, активирам Клиентски сертификати и поставете защитна стена пред двигателя. Демонът работи с профили AppArmor/SELinux, а Auditd записва действията, свързани със сигурността. Разделям чисто пространствата от имена и cgroups, за да наложа контрол на ресурсите. Записвам логове към централизирани бекендове и следя за ротациите. Укрепването на хоста остава задължително: актуализации на ядрото, минимизиране на Обхват на пакета и без ненужни услуги.

Избор на доставчик: Сигурност, управлявани услуги и сравнение

Оценявам доставчиците според техническата дълбочина, Прозрачност и одитируемост. Това включва сертификати, насоки за втвърдяване, време за реакция и тестове за възстановяване. Управляваните платформи трябва да предлагат политики за допускане, да осигуряват сканиране на изображения и да предоставят ясни шаблони за RBAC. Ако все още не сте сигурни, можете да намерите Сравнение на оркестрирането полезна ориентация по отношение на равнините на управление и моделите на работа. Следващият преглед показва доставчици с ясни Изравняване на безопасността:

| Място | Доставчик | Характеристики |

|---|---|---|

| 1 | webhoster.de | Управление на Docker и Kubernetes, одит на сигурността, ISO 27001, GDPR |

| 2 | Hostserver.net | Сертифициран по ISO, GDPR, мониторинг на контейнери |

| 3 | DigitalOcean | Глобална облачна мрежа, лесно мащабиране, изгодни начални цени |

Оперативна надеждност чрез политики и тестове

Без редовни Контроли всяка концепция за сигурност. Автоматично въвеждам критерии и политики и ги свързвам с проверките за съответствие. Упражненията "Хаос" и "GameDay" проверяват реално изолацията, алармите и книгите за игра. Ключовите показатели за ефективност, като средното време за откриване и средното време за възстановяване, направляват моите подобрения. Извличам мерки от отклоненията и ги закрепвам здраво в Процес.

Укрепване на възли и хостове: първата линия на защита

Сигурните контейнери започват със сигурни хостове. Минимизирам базовата операционна система (без компилатори, без инструменти за отстраняване на грешки), активирам LSM като AppArmor/SELinux и използвам последователно cgroups v2. Ядрото остава актуално, деактивирам ненужните модули и избирам хипервайзорна или MicroVM изолация за особено чувствителни работни натоварвания. Защитавам Kubelet с деактивиран порт само за четене, клиентски сертификати, ограничителни флагове и плътна среда на защитна стена. Подмяната остава изключена, източниците на време са подписани и се следи за дрейфа на NTP - времевите маркери са важни за съдебната медицина и Одит критично.

PodSecurity и профили: Създаване на задължителни стандарти

Налагам сигурността като настройка по подразбиране: налагам стандартите на PodSecurity в целия клъстер и ги затягам за всяко пространство от имена. Профилите Seccomp намаляват броя на системните извиквания до необходимото, а профилите AppArmor ограничават достъпа до файлове. Комбинирам readOnlyRootFilesystem с tmpfs за изискванията за запис и задавам изрично fsGroup, runAsUser и runAsGroup. Монтирането на HostPath е забранено или строго ограничено до специални пътища само за четене. Аз се отказвам напълно от възможностите по подразбиране и само в редки случаи ги добавям специално. Това води до възпроизводими, минимално привилегировани Работни натоварвания.

Задълбочаване на веригата за доставки: SBOM, произход и подписи

Само сканирането не е достатъчно. Създавам SBOM за всяка сглобка, проверявам я за съответствие с политиките (забранени лицензи, рискови компоненти) и записвам данни за произхода. В допълнение към изображението, подписите обхващат и метаданните и произхода на компилацията. Контролите за допускане допускат само подписани, съответстващи на политиките артефакти и отказват :най-новите етикети или променливите етикети. В средите с въздушна междина репликирам регистъра, подписвам офлайн и синхронизирам по контролиран начин - целостта остава проверима дори без постоянна интернет връзка.

Разделяне на клиентите и защита на ресурсите

Истинската многофункционалност изисква повече от пространства от имена. Аз работя с ResourceQuotasLimitRanges и PodPriority, за да предотвратите появата на "шумни съседи". Разделям класовете за съхранение според чувствителността и изолирам моментните снимки за всеки клиент. Принципът на двойния контрол се прилага за администраторския достъп, като на чувствителните пространства от имена се присвояват специални служебни акаунти и анализируеми одитни пътеки. Също така затягам правилата за излизане от пространствата от имена за изграждане и тестване и последователно предотвратявам достъпа до производствени данни.

Защита на пътя на данните: състояние, моментни снимки, устойчивост на ransomware

Защитени са работни натоварвания с криптиране от край до край: транспортиране с TLS, в покой в тома чрез криптиране от доставчика или CSI, ключ чрез KMS. Маркирам снимките като защитени от подправяне, спазвам политиките за запазване и тествам пътищата за възстановяване, включително последователността на приложенията. За устойчивост на софтуер за откуп разчитам на непроменяеми копия и отделни Резервно копие-домейни. Достъпът до резервните хранилища следва отделни идентичности и стриктни най-малки привилегии, така че компрометиран под да не може да изтрие никаква история.

Идентичности на услуги и нулево доверие в клъстера

Аз закрепвам идентичността в инфраструктурата, а не в IP адресите. Идентичностите на услугите получават сертификати с кратък живот, mTLS защитава трафика между услугите, а политиките на L7 позволяват само определени методи и пътища. Основата е ясен модел AuthN/AuthZ: кой с кого говори, с каква цел и за колко време. Автоматизирам ротацията на сертификатите и пазя тайните извън образите. Това създава устойчив модел на нулево доверие, който остава стабилен дори при промени на IP адресите и автоматично мащабиране.

Обезвреждане на DoS и ресурсни атаки

Задавам твърди заявки/лимити, ограничавам PID, файлови дескриптори и честотна лента и наблюдавам ефимерното съхранение. Буферите преди входа (ограничения на скоростта, таймаути) предотвратяват блокирането на клъстера от отделни клиенти. Стратегиите за отлагане, прекъсвачите на вериги и бюджетните лимити при внедряване поддържат грешките локални. На контролерите за вход и шлюзовете за API са предоставени отделни, мащабируеми възли - така нивото на контрол остава защитено при пикове на публично натоварване.

Конкретно разпознаване и реакция

Книгите за изпълнение са оперативни. Изолирам компрометираните шушулки с мрежови политики, маркирам възлите като неподлежащи на проверка (кордон/дренаж), подсигурявам артефакти (файлови системи на контейнери, памет, съответни логове) и поддържам веригата на доказателствата пълна. Автоматично ротирам тайните, отменям токените и рестартирам работните натоварвания по контролиран начин. След инцидента прегледът се връща в политиките, тестовете и информационните табла - сигурността е цикъл на обучение, а не еднократно действие.

Управление, водене на документация и съответствие

Сигурно е това, което може да бъде доказано. Аз събирам доказателства автоматично: Доклади за политики, проверки на подписи, резултати от сканиране, разлики в RBAC и съвместими внедрявания. Промените се извършват чрез заявки за изтегляне, с прегледи и чист дневник на промените. Свързвам поверителността, целостта и наличността с измерими контроли, които се състоят от одити. Разделям операциите и сигурността, доколкото е възможно (разделение на задълженията), без да губя скорост - ясни роли, ясни отговорности, ясни Прозрачност.

Осигуряване на възможност за работа в екип и "сигурност по подразбиране"

Предоставям "златни пътеки": тествани базови образи, шаблони за внедряване със SecurityContext, готови модули NetworkPolicy и шаблони за тръбопроводи. Разработчиците получават бързи цикли за обратна връзка (проверки преди въвеждане, сканиране на компилации), шампионите по сигурността в екипите помагат при въпроси. Моделирането на заплахите преди първия commit спестява скъпи поправки на по-късен етап. Целта е сигурният подход да бъде най-бързият - предпазни огради вместо охрана.

Преглед на производителността, разходите и стабилността

Закаляването трябва да съответства на платформата. Измервам наднормените разходи на сензорите на eBPF, проверките на подписите и контрола на допускането и ги оптимизирам. Минималните образи ускоряват разгръщането, намаляват повърхността на атаките и спестяват разходи за прехвърляне. Събирането на боклук от регистъра, стратегиите за изграждане на кеш и ясните правила за маркиране поддържат веригата за доставки икономична. По този начин сигурността остава фактор за ефективност, а не спирачка.

Заключение: Безопасността като ежедневна практика

Сигурността на контейнерите е успешна, когато имам ясни Стандарти автоматизирайте ги и ги проверявайте непрекъснато. Започвам с чисто подсилени изображения, строги политики и осезаема сегментация. След това наблюдавам сигналите по време на изпълнение, тренирам реакциите при инциденти и тествам възстановяванията. По този начин повърхността на атаките се свива, а провалите остават ограничени. Ако прилагате систематичен подход, забележимо намалявате рисковете и защитавате данните на клиентите, както и своите собствени. Репутация.