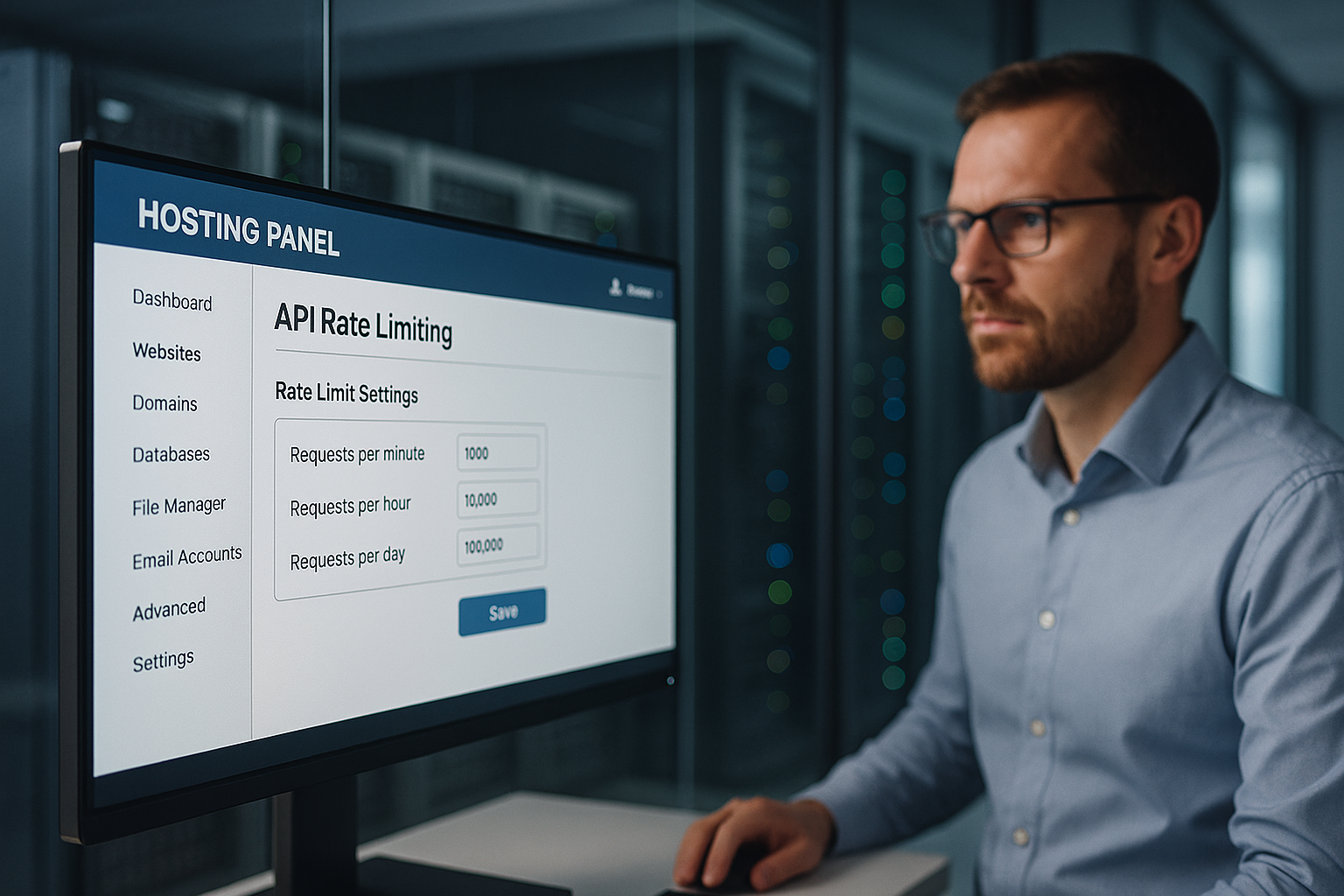

Хостинг за ограничаване на скоростта на API защитава хостинг панела от злоупотреби чрез строг контрол на честотата на заявките за IP, API ключ и крайна точка, като по този начин предотвратява прекъсвания, злоупотреба с данни и ненужни разходи. Определям многостепенни лимити, разпознавам аномалии на ранен етап и защитавам важни за клиента функции като вход, фактуриране и достъп до данни от DDoS, пълнене на удостоверения и несправедливи пикове на натоварване.

Централни точки

- Многослоен Ограничения: глобални, потребителски, крайни точки

- Алгоритми изберете: Token/Leaky/Sliding Window

- Прозрачен Заглавие: Лимит, Остатък, Нулиране

- Мониторинг в реално време със сигнали

- Fair поетапно: квоти за сегмент от клиенти

Защо ограничаването на скоростта на API е задължително в хостинг панела

Използвам ясни граници, за да предотвратя това. Атакуващ Блокиране на крайни точки за влизане или данни с многобройни заявки. По този начин легитимните процеси остават достъпни, а аз спирам злоупотребите и поддържам ниска латентност. Всяко претоварване на споделените сървъри струва пари и доверие, така че своевременно ограничавам прекомерните заявки. Предотвратявам ескалацията, като динамично коригирам ограниченията, преди капацитетът да се изчерпи. Клиентите получават постоянно време за отговор, защото налагам справедливи квоти и елиминирам неконтролируемите пикове.

Как работи ограничаването на скоростта: концепции и алгоритми

Избирам подходящия алгоритъм в зависимост от профила на натоварването, критичността на крайната точка и очакваните пикове, защото добрият процес Злоупотреба надеждно спира и позволява законни серии. Методите с плъзгащи се прозорци изглаждат твърдите граници, кофата с жетони позволява бързи краткосрочни изблици, а кофата с течове поддържа равномерен поток. Методите с фиксиран прозорец са подходящи за прости правила, но могат да изглеждат несправедливи в краищата на прозореца. Комбинирам методите, когато крайните точки се различават значително, например вход срещу статично съдържание. Това ми позволява да контролирам потоците без излишни блокажи.

| Алгоритъм | Типична употреба | Предимство за безопасност |

|---|---|---|

| Фиксиран прозорец | Прост модел на квоти | Предсказуем Контингенти |

| Плъзгащ се прозорец | По-прецизно изглаждане | По-малко гранични трикове |

| Кофа за жетони | Устойчивост на прекъсвания | Гъвкави съвети |

| Течаща кофа | Постоянна пропускателна способност | Почистете дренажа |

За всяка крайна точка документирам целевия RPS, размера на взрива и реакцията в случай на нарушения, така че Контрол остава възпроизводим. Всяко правило е обозначено с версия в инфраструктурата, така че одитите да могат ясно да разпознават кога кое ограничение се прилага.

Многопластови ограничения: глобални, потребителски, за крайна точка

Първо задавам глобална граница, която определя Платформа като цяло, така че нито едно отделно приложение да не изразходва капацитета. След това подреждам квотите по клиенти, така че първокласните акаунти да получават по-голяма пропускателна способност, без да изтласкват останалите. И накрая, подреждам крайните точки: По-строги са операциите за удостоверяване, плащане и запис, а крайните точки за четене са по-щедри. Не блокирам на сляпо нарушенията на правилата, а първо увеличавам латентността или изисквам обратна връзка, преди да предприема по-строги действия. Така потребителското изживяване остава справедливо, а критичните услуги остават защитени.

Правилно измерване на моделите на трафика

Анализирам типичните пикови моменти, разпределението по крайни точки и процента на грешките, тъй като тези данни Ограничения характеризирайте. Разграничавам използването от хора и автоматизираните модели чрез плътността на IP адресите, потребителските агенти и поведението на маркерите. Разпознавам аномалиите по внезапно увеличаване на броя на грешките 401/403/429 или нередовното време за отговор. Подчертавам аномалиите и след това тествам по-строги правила в сух режим, за да избегна фалшиви тревоги. Едва когато поведението се потвърди като стабилно, активирам прилагането.

Прозрачност за клиентите: Заглавия и съобщения за грешки

Съобщавам открито за ограниченията, така че Отбори да се интегрират по предсказуем начин и да се оттеглят своевременно. Включвам квотите във всеки отговор, така че разработчиците да могат да контролират използването им. Ясните съобщения за грешки помагат, вместо да разстройват. Това е пример, който използвам:

Ограничение на X-RateLimit: 120

X-RateLimit-Remaining: 15

X-RateLimit-Reset: 1731187200

Retry-After: 30

Поддържам форматите последователни и ги описвам в документацията на API, така че да няма пропуски в тълкуването и Интеграция работи безпроблемно.

Ограничения, основани на разходите и сложността, и едновременност

Аз не само ограничавам процента на чистите заявки, но и Сложност и едновременност: изчислително интензивните пътища имат по-високи „разходи“ от обикновеното четене. Присвоявам оценка на заявка (напр. 1 за обикновени GET, 10 за големи експорти) и намалявам скоростта в зависимост от общите разходи във времевия прозорец. Също така ограничавам максималния брой едновременни заявки на ключ, за да защитя бекенд пуловете. Опашките с кратък TTL предотвратяват гърмящи стада, докато аз споделям справедливо чрез „max-in-flight“. В случай на претоварване изключвам поетапно: първо кеширането на отговора, след това дроселирането на четенето, накрая - прогонването на писането.

Разпределено прилагане в клъстери

Поставям граници за целия клъстер така че нито една инстанция да не се превърне в байпас. Използвам централни броячи (като Redis) с атомарно нарастване, кратки TTL и разпределение по ключови префикси, за да избегна горещи точки. Комбинирам броячи с плъзгащи се прозорци с вероятностни структури (например броячи на Approx) за много големи обеми. Прехващам изкривяването на часовника, като шлюзовете синхронизират времето си и изчисляват времето за нулиране от страна на сървъра. Изолирам сегментите в „клетки“: всяка група клетки определя свои собствени граници, така че повредата да остане локална. Fail-closed за критични записи, fail-open за некритични четения - това поддържа стабилността на услугата.

Интеграция на Edge/CDN и регионални квоти

Предотвратявам ненужното преминаване на трафик към бекенда, като задавам ограничения на ръба грабнете: правилата, свързани с ПОП, спират злоупотребите на ранен етап, а аз определям регионални квоти за континент или държава. Така близките потребители остават бързи, дори ако пиковете се появят другаде. Крайните кешове намаляват натиска върху крайните точки за четене; условните заявки (ETag/If-None-Match) намаляват ефективното натоварване. За многорегионални API синхронизирам броячите периодично и въз основа на допустими отклонения, така че латентността да не се увеличава.

Обработка на клиенти: повторения, бекоф и идемпотентност

Осигурявам успех на клиентите, без да застрашавам платформата: Експоненциално отстъпление с Джитер предотвратява бури в синхронизацията; 429 отговорите съдържат ясни подсказки и стойност „Retry-After“. За крайните точки за запис изисквам ключове за идентичност, така че повторните опити да не вредят. Използвам последователно тяло на пример за 429:

{

"error": "rate_limited",

"message": "Too many requests. Моля, опитайте отново след нулирането или след Retry-After.",

"limit": 120,

"Остава": 0,

"reset_at": "2025-11-10T12:00:00Z"

}

Документирам дали „Retry-After“ съдържа секунди или дата и задавам ясни горни граници за общия брой повторни опити. Това позволява на клиентите да се контролират, а платформата стабилен.

Интеграция в шлюзове и балансьори на натоварването

Премествам ограничаването на скоростта възможно най-близо до ръба: първо API шлюз, след това балансьор на натоварването, след това логика на приложението, така че скъп Ресурсите на бекенда не изгарят на първо място. Шлюзовете предлагат готови приставки за дроселиране, управление на заглавията и централизирани правила. Балансиращите устройства за натоварване разпределят натоварването и разпознават горещите точки още в началото. Самото приложение задава фини контроли за всяка крайна точка, включително антиреплей и по-строг контрол за мутации. Ако разгледате по-отблизо архитектурата, ще откриете Хостинг, ориентиран към API Полезен материал за размисъл за чисти точки за изпълнение.

Защита срещу DDoS, груба сила и набиване на данни

Разпознавам моделите на DDoS чрез разпределени IP адреси, еднотипни пътища и пикове без реална дълбочина на сесията и ги забавям с hardn квоти за IP адрес и подмрежа. Спирам грубата сила при влизане в системата с плътно зададени серии, последващи действия с captcha и прогресивни забавяния. Разкривам набиването на пълнеж от удостоверения чрез известни изтичания, серии от неуспешни опити и пръстови отпечатъци. Ако праговете са надвишени, блокирам временно и изисквам допълнителна проверка. Използвам сигнали за автоматични врагове Управление на ботове, за да не пострадат реалните потребители.

Справедливост и подреждане: квоти за клиентски сегмент

Разпределям квотите по прозрачен начин: Предприятието получава по-големи бюджети, а Стартерът - по-малки, така че Разходи остават предсказуеми и всеки има справедлив достъп. Примерна насока: 5000, 1000 и 100 заявки в минута за Enterprise, Professional и Starter. Особено чувствителните пътища като /auth, /billing или /write са под тази стойност, докато крайните точки за четене остават по-щедри. Ежемесечно проверявам дали сегментите или ограниченията трябва да бъдат коригирани, например в случай на ново поведение на потребителите. По този начин осигурявам растеж, без да застрашавам качеството на платформата.

API в реално време: WebSockets, SSE и стрийминг

Ограничавам не само HTTP заявките, но и Връзки и скоростта на съобщенията: Максималният брой едновременни WebSocket връзки за един акаунт, съобщенията в секунда и ограниченията за байтовете за канал предотвратяват чат-клиентите. Защитавам излъчванията с квоти на каналите и разделям системните събития от събитията на потребителите. Интервалите за сърдечен ритъм и таймаутите свеждат до минимум зомби връзките. За SSE намалявам честотата на повторното свързване и използвам подходящи за кеширане партиди от събития, за да изглаждам пиковете в натоварването.

Входящи уеб куки и обратен натиск

Подсигурявам входящите уеб куки от външни услуги с Буфериране на входа, специални граници и прекъсвачи. В случай на претоварване отговарям с 429/503, включително „Retry-After“, и приемам само подписани, безвъзмездни доставки. Изолирам обработката на webhook в опашки, за да избегна блокирането на основните API, и предоставям отчети за доставките, така че партньорите да могат да прецизират стратегиите си за повторение.

Защита на данните и съответствие в телеметрията

Регистрирам само това, което е необходимо: хешове вместо пълни IP адреси, кратки Задържане за необработени дневници, ясно ограничаване на целите за одит и данни за фактуриране. Събитията за ограничение на тарифите съдържат псевдонимизирани ключове; документирам периоди на съхранение и права на достъп. Това осигурява съответствие с изискванията на GDPR, без да се губи сигурността и прозрачността.

Мониторинг, сигнали и планове за реакция

Наблюдавам обема на заявките, честотата на грешките и закъсненията в кратки прозорци, за да мога да рано разпознаване на ескалиращи модели. Предупрежденията определям точно под капацитета, за да се даде възможност за действие. Ако прагът 95% падне, увеличавам ограниченията или преразпределям трафика. Ако процентът на 5xx се увеличи, първо търся причините: дефектни внедрявания, горещи точки на базата данни, крайни точки с отклонения. След това съобщавам на клиентите състоянието и начините за заобикаляне на проблема, преди да увелича квотите.

Конфигуриране, тестове и сигурни внедрявания

Управлявам правилата като Код (създаване на версии, преглед, проверки на CI) и въвеждане на промените чрез функционални флагове: първо режим на сянка (само за измерване), след това процентно въвеждане и накрая пълно прилагане. Синтетичните проверки проверяват 429 пътя, последователността на заглавието и логиката на повторния опит. Тестовете на хаоса симулират избухвания, вентилиране на ключове и латентност на Redis, така че работата да остане стабилна дори при стрес. Изготвям бял списък на необходимите системни клиенти (конвейери за изграждане, скенери за съответствие) за ограничен период от време, за да се сведат до минимум фалшивите аларми.

Предотвратяване на заобикаляния: Заобикаляне, вентилиране на клавишите и нормализиране

Затварям пропуски, които нападателите биха могли да използват, за да преодолеят ограниченията: Ключово извеждане (хиляди еднократни ключове) са ограничени с квоти на по-високо ниво за акаунт, организация и IP/подмрежа. Нормализирам пътищата (малки/големи букви, Unicode, маршрути с псевдоними), така че идентични крайни точки да не се отчитат многократно. Корелирам сигналите (IP, ASN, пръстов отпечатък на устройството, сесия, произход на токена), така че бързата ротация на IP да не води до безкрайни бюджети. За особено чувствителни пътища изисквам по-силна автентификация (mTLS/OAuth scope).

Справедливо таксуване при прекомерна употреба

Създавам Планируемост, чрез предлагане на допълнителни модели на овърдрафт: допълнителни квоти, които могат да бъдат резервирани предварително, автоматични лимити (мек/твърд лимит) и прозрачни месечни отчети. По този начин разходите се контролират, а на екипите не се налага да забавят временни проекти. Осигурявам ранно уведомяване чрез уеб куки и електронна поща, когато квотите достигнат 80/90/100%, и предлагам подходящи ъпгрейди, преди да влязат в сила твърдите лимити.

Прецизна настройка: тестове, протоколи и непрекъснато регулиране

Валидирам ограниченията с тестове за натоварване и стрес тестове, регистрирам 429 събития в детайли и ги персонализирам. Правила въз основа на реална употреба. Намалявам до минимум фалшивите положителни резултати с бели списъци за сканиране за съответствие и изграждане на конвейери. За API с графични заявки тествам сложността на полетата, за да обхвана несправедливите заявки. Струва си да разгледате GraphQL в панела за хостинг, защото ограниченията за дълбочина на заявката и разходите ефективно допълват ограниченията за скорост. Непрекъснатото итериране поддържа баланса между защитата и производителността.

Обобщение: защита, справедливост и предвидимо представяне

Използвам ограничаване на скоростта в няколко слоя, така че Клиенти може да работи надеждно, докато злоупотребата няма шанс. Комбинацията от подходящи алгоритми, прозрачна комуникация и ясни квоти поддържа платформата гъвкава. С помощта на мониторинг и тестове свеждам до минимум рисковете и държа под контрол пиковете, изискващи големи разходи. Разумните модели за подреждане по нива гарантират справедливост и възможност за растеж. Ако мислите за ограниченията като за правилата на продукта, постигате стабилни услуги и доволни потребители.