Pleski tulemüüri konfigureerimine on oluline samm serverite tõhusaks kaitsmiseks rünnakute ja volitamata andmeliikluse eest. Pleski paneeli integreeritud lahendusega saab juurdepääsu kontrollida sihipäraselt, turvaauke sulgeda ja süsteemi terviklikkust püsivalt tugevdada.

Kesksed punktid

- Tulemüüri reeglid takistab õigesti soovimatut juurdepääsu väljastpoolt.

- Die Plesk integratsioon võimaldab lihtsat haldamist otse juhtpaneelis.

- Eelkonfiguratsioonid pakuvad kõrgetasemelist turvalisust juba alates esmasest paigaldamisest.

- Koos Logimine ja seire ründekatseid saab jälgida ja analüüsida.

- Laiendused nagu Fail2Ban, suurendavad kaitset toorestele rünnakutele.

Mis iseloomustab Plesk tulemüüri

Pleski tulemüür on täielikult integreeritud hostingupaneeliga ja seda saab juhtida ilma lisatarkvara kasutamata. See filtreerib võrguandmeid vastavalt kasutaja määratud reeglitele ja kaitseb seega selliseid teenuseid nagu HTTP, HTTPS, FTP ja SSH volitamata juurdepääsu eest. Eriti kasulik on graafiline kasutajaliides, mis võimaldab seadistusi intuitiivselt muuta. Edasijõudnud kasutajatele on saadaval ka põhjalikumate reeglite käsitsi seadistamise võimalused. Eriti võimas punkt on kasutajasõbraliku kasutajaliidese ja täpse liikluskontrolli kombinatsioon.

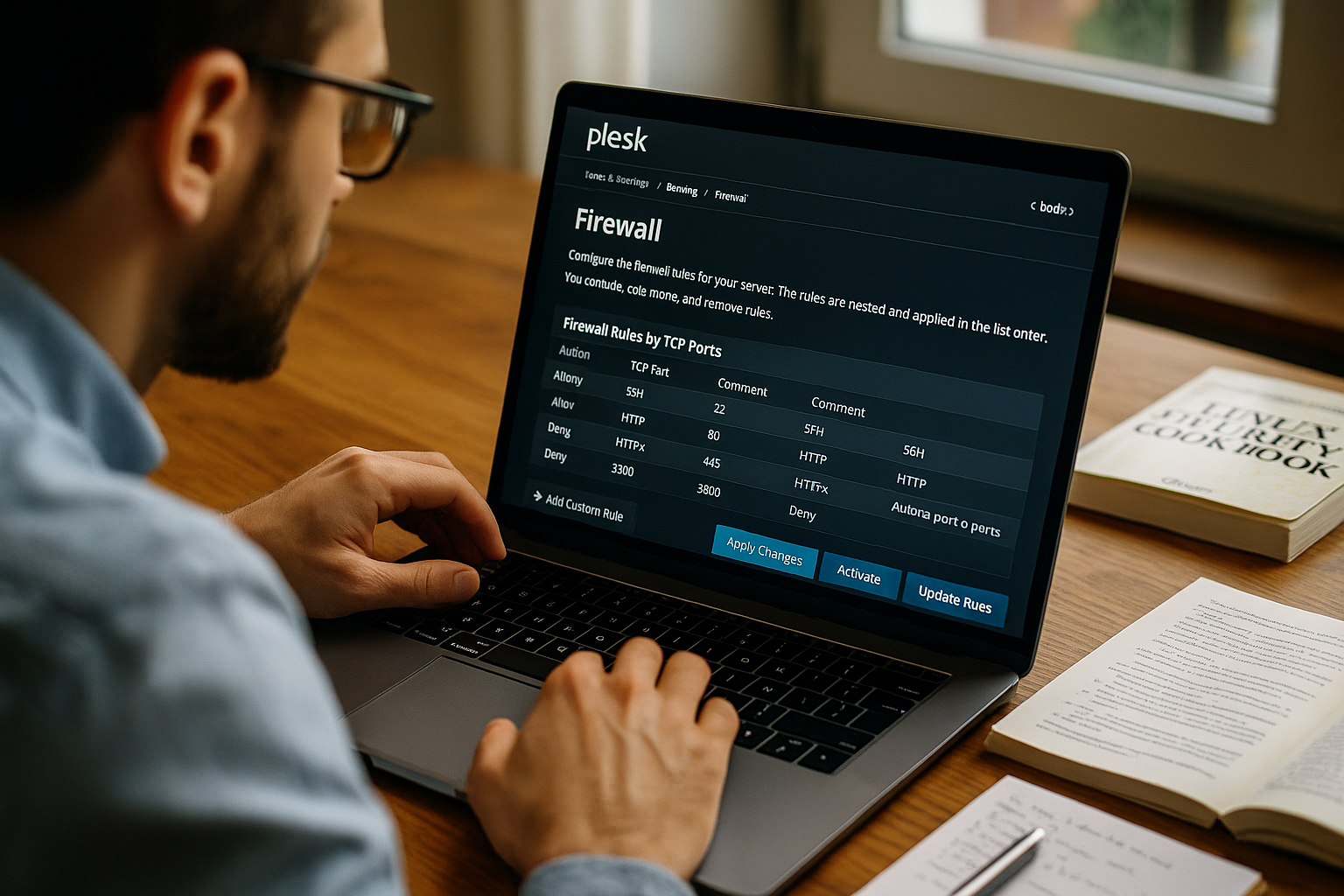

Plesk tulemüüri konfigureerimise sammud

Tulemüüri hallatakse otse Pleski armatuurlaual jaotises "Tööriistad ja seaded" > "Tulemüür". Pärast aktiveerimist saate täpselt määrata, kas iga rakendus või port peaks olema avatud või blokeeritud. Sissetulevat ja väljaminevat andmeliiklust saab reguleerida individuaalselt - näiteks lubada teenusele ainult teatud IP-aadressid. Pärast iga tehtud muudatuse jõustumiseks tuleb tulemüüri teenus uuesti käivitada. Kasutajaliides näitab reaalajas, millised pordid on avatud või blokeeritud.

Soovitatavad tulemüürireeglid tavaliste teenuste jaoks

Selleks, et tagada serverite tõhus kaitse, peaks tulemüür jätma avatuks ainult hädavajalikud pordid. Järgnevas tabelis on esitatud soovituslikud seaded tüüpiliste veebimajutuse stsenaariumide jaoks:

| Teenus | Sadam | Staatus |

|---|---|---|

| SSH (kaugjuurdepääs) | 22 (TCP) | Avatud - ainult administraatori IP jaoks |

| HTTP (veebisaidid) | 80 (TCP) | Avatud kõigi IP-de puhul |

| HTTPS (turvalised veebisaidid) | 443 (TCP) | Avatud kõigi IP-de puhul |

| FTP | 21 (TCP) + passiivsed pordid | Lukustatud kui seda ei kasutata |

| MySQL kaugjuurdepääs | 3306 (TCP) | Lukustatud klõpsake ainult nõutavaid IP-sid |

Täiendav kaitse Fail2Baniga

Plesk Firewalli ja Fail2Ban teenuse kombinatsioon pakub kahekordset kaitset korduvate sisselogimiskatsete vastu. Fail2Ban jälgib logifaile kahtlaste tegevuste, näiteks liiga paljude sisselogimiskatsete suhtes ja blokeerib automaatselt vastava IP aadressi. Eriti selliste teenuste puhul nagu SSH tugevdab see meede oluliselt kaitset automatiseeritud brute force'i rünnakute vastu. Samm-sammuline juhend selle kohta, kuidas Fail2Ban aktiveeritud Pleskisaitab kiiret rakendamist.

Tõhus tulemüüri haldamine

Pleski tulemüüri suur eelis on eelkonfigureeritud profiilide pakutav automatiseerimine. Need võimaldavad ühe klõpsuga aktiveerida veebiserverite, postiserverite või FTP-teenuste tüüpilisi porte. Edasijõudnud kasutajad saavad neid profiile kohandada või luua oma malle. Korduvate muudatuste tegemiseks tasub kasutada skripte või CLI käske "firewalld" (Linux) kaudu. Need, kes hindavad ülevaadet, võivad integreerida välise jälgimise, näiteks SNMP või tsentraliseeritud logide hindamise vahendite kaudu.

Sulgege turvaaugud lõplikult

Ainult tulemüürist ei piisa, kui on avatud teenused, mida keegi ei kasuta. Seetõttu peaksite regulaarselt kontrollima, kas avatud porte on tõesti vaja. Sageli tähelepanuta jäetud nõrk koht on näiteks FTP-juurdepääs, mida saab asendada kaasaegsete SFTP-alternatiividega. Sama kehtib ka MySQLi kaugjuurdepääsu kohta, mis peaks olema lubatud ainult teatud IP-dele. Hea tulemüüri seade on äratuntav selle järgi, et väljaminevat liiklust on võimalikult vähe - märksõna "default deny". Täiendavaid nõuandeid suurema turvalisuse tagamiseks võib leida siit Juhend Plesk keskkondade turvamiseks.

Tulemüüriprotokollide mõistmine ja analüüsimine

Tulemüür säilitab täpseid logisid blokeeritud ühenduste, edukate pakettide või vigaste päringute kohta. See teave annab olulisi vihjeid turvaintsidentide korral. Kui vaatate regulaarselt logifaile, saate tuvastada mustreid ja võtta sihipärasemaid meetmeid korduvate rünnakute vastu - eriti sagedaste blokeeritud IP-aadresside puhul. Sellised tööriistad nagu Logwatch või Fail2Ban-Reporter võivad pakkuda automaatseid aruandeid. Kasutan ka teavituspluginaid, et saada ebatavalise käitumise korral otse e-kirja.

Meeskondadele: struktureerige juurdepääsu haldamine mõistlikult

Pleskis saab luua erinevate volitustega kasutajaid. See tähendab, et iga admin ei vaja juurdepääsu tulemüüri konfiguratsioonile. Eriti suurte meeskondade puhul on soovitatav volituste määramine selgelt struktureerida. See hoiab ära juhuslikud muudatused ja kaitseb tundlikke valdkondi. Kui kaasate väliseid teenusepakkujaid, siis peaksite nende IP-koodid selgesõnaliselt salvestama ja projekti lõppedes uuesti eemaldama. See on lihtne meetod kontrolli ja ülevaate säilitamiseks.

Täiustatud tulemüüri kontseptsioonid suurema turvalisuse tagamiseks

Lisaks põhifunktsioonidele saab Pleski tulemüüri seadistust laiendada mitmete täiustatud mehhanismidega. Nende hulka kuulub "väljaminevate" reeglite sihipärane kasutamine, et takistada serverist väljapoole suunatud soovimatu liikluse jõudmist. Paljud ettevõtted pööravad peamiselt tähelepanu sissetulevatele ühendustele, kuid jätavad tähelepanuta, et ka väljaminevad paketid võivad olla ründestsenaariumiks - näiteks pahavara puhul, mis üritab andmeid internetti saata.

Teine aspekt on IPv6 käsitlemine. Paljud konfiguratsioonid keskenduvad endiselt IPv4-le, kuigi IPv6 on juba ammu standard. Pleskis saab IPv6-reegleid määratleda paralleelselt IPv4-reeglitega. Eriti oluline on vältida IPv6 jaoks ebaõigeid "allow any" konfiguratsioone. Sageli on mõttekas IPv6 aktiivselt kasutada ainult siis, kui kogu serverkeskkond, sealhulgas DNS ja võrguinfrastruktuur, on õigesti seadistatud. Vastasel juhul võivad tekkida lüngad, sest turvasätted hakkavad kehtima ainult IPv4-piirkonnas.

Need, kes kasutavad keerulisi stsenaariume, saavad ka teenuseid eraldi IP-aadressiruumi viia või luua VLAN-struktuure. See võimaldab teil andmekeskuses juurdepääsu veelgi üksikasjalikumalt kontrollida. Kuigi VLANid ja eraldi IP-piirkonnad ei ole Pleskis otseselt eelkonfigureeritud, saab neid luua operatsioonisüsteemi tasandil ja seejärel integreerida Pleski tulemüürireeglitesse. Näiteks saab andmebaasiserveri paigutada kaitstud piirkonda, mis on väljastpoolt ligipääsetav ainult väga piiratud ulatuses.

DMZ ja portide edastamine Pleskis

Teatud juhtudel võib olla mõistlik kaitsta üksikuid teenuseid või süsteeme DMZ-s ("demilitariseeritud tsoon"). See kehtib eelkõige rakenduste puhul, mis peaksid olema kättesaadavad, kuid millel ei tohi olla otsest juurdepääsu siseressurssidele. DMZ realiseeritakse sageli eraldi tulemüüritsoonide kaudu. Pleskis endas ei ole see ühe klikiga lahendus, kuid vajalikke reegleid saab kombineerida peremehe operatsioonisüsteemi ja Pleski liidese kaudu. Sissetulevad paketid edastatakse sihipäraselt, võimaldamata täielikku juurdepääsu sisevõrgule.

Samuti on probleemiks klassikaline portide suunamine. Kui teil on kohalikud teenused, mis töötavad alternatiivses pordis või kasutate keerulist tarkvara, saate teatud pordid Pleski tulemüüri kaudu väljapoole suunata. Need reeglid tuleks aga väga kitsalt konfigureerida. Sageli on parem kasutada VPN-tunnelit, kui teha kriitilised administreerimispordid (nt 8080) avalikult kättesaadavaks. VPN võimaldab krüpteeritud liikluse suunamist võrku, mis vähendab oluliselt rünnakupinda.

Logide haldamine ja kohtuekspertiisi analüüs

Kui soovite süveneda turvalisuse teemasse, siis ei ole võimalik mööda minna struktureeritud logihaldusest. Mitte ainult tulemüür ei logi juurdepääsu katseid, vaid ka veebiserverid, postiserverid ja muud teenused. Kõigi logiandmete tsentraliseeritud kogumine (nt syslogi kaudu) võimaldab kohtuekspertiisi, kui turvaintsident tegelikult aset leiab. Veendun, et logisid pööratakse regulaarselt, tihendatakse ja arhiveeritakse. Sellised tööriistad nagu Logstash või Graylog on kasulikud suurte andmemahtude lihtsamaks filtreerimiseks. Oluline on, et logid oleksid kaitstud manipuleerimise eest - näiteks kirjutades need eraldi serverisse.

Pleski tulemüür ise annab oma logides teavet selle kohta, milliseid IP-aadresse on mitu korda blokeeritud, milliseid porte skaneeritakse silmatorkavalt sageli ja kui sageli tehakse ühenduskatseid tegelikult suletud porte. Sellised korduvad mustrid viitavad sageli automaatsetele rünnakukatsetele. Kui teatud IP-piirkonnad on korduvalt silmatorkavad, võib olla mõistlik blokeerida ajutiselt või alaliselt terveid võrgupiirkondi, tingimusel, et sealt ei ole ärilist vajadust juurdepääsuks.

Konfiguratsiooniprobleemide tõrkeotsing

Praktikas tekib aeg-ajalt olukordi, kus tekivad soovimatud blokeeringud või vabastused. Näiteks portide sulgemisel unustate, et teatud teenus vajab seda porti ja äkki ei ole teie enda rakendus enam kättesaadav. Sellistel juhtudel aitab probleemi allika kitsendamiseks Pleski tulemüüri samm-sammult deaktiveerida või eemaldada vastav reegel. Süsteemi logi (nt /var/log/messages või /var/log/firewalld) on samuti hea koht veateadete tuvastamiseks.

Kui juurdepääs Pleski juhtpaneelile ei ole enam võimalik, sest tulemüür on kogemata blokeerinud sisemised pordid, on sageli ainus võimalus juurdepääs hostisüsteemi kaudu või SSH-sisselogimine hädaolukorras (hostis asuva KVM-konsooli kaudu). Tulemüüri teenuseid (nt firewalld või iptables) saab seal käsitsi peatada või lähtestada. Seejärel saab konfiguratsiooni parandada ja taastada normaalse töö. Oluline on dokumenteerida algsed seadistused, et te teaksite täpselt, millise sammuga viga parandati.

Rakenduse näide: Turvalise e-posti serveri seadistamine

E-posti server vajab vastuvõtmiseks ja saatmiseks teatavaid porte, näiteks 25 (SMTP), 110 (POP3) või 143 (IMAP). Samal ajal on need pordid sagedased rünnakute sihtmärgid. Soovitan rakendada SMTP autentimist ja kindlustada ühendus TLS-i abil. Ideaalis tuleks veebipostiteenustele pääseda ligi ainult HTTPSi kaudu. Kui töötate ka postiserveripõhiste tulemüüri seadistustega, saavutate kõrge kaitsetaseme ning vähendate oluliselt rämpsposti ja autentimisrünnakuid.

Automaatselt varundada ja taastada tulemüür

Kui konfiguratsiooniga läheb midagi valesti, võib eelmine varukoopia päästa elusid. Plesk pakub võimalust eksportida ja arhiveerida kõik tulemüürireeglid. Neid varukoopiaid saab hädaolukorras hõlpsasti taastada. Suurte infrastruktuuride puhul on soovitatav iganädalane varundamise ajakava CLI või cronjobi kaudu. Kui soovite kasutada Tulemüüri reeglite halduspaneel loob regulaarselt täiendavat läbipaistvust.

Viimased mõtted: tulemüüri haldamine kui turvarutiin

Hästi konfigureeritud Plesk tulemüür ei ole ühekordne seadistamine, vaid pidev ülesanne. Soovitan igakuist turvakontrolli, mille käigus kontrollitakse kõiki avatud porte ja teenuseid ning eemaldatakse mittevajalikud erandid. Tulemüüri, Fail2Bani ja turvaliste kasutajaõiguste kombinatsioonid ei kaitse mitte ainult rünnakute eest, vaid tagavad ka meelerahu igapäevases majutamises. Kui analüüsite regulaarselt logiandmeid ja automatiseerite süsteemiaruandeid, olete alati kursis. Pleski tulemüüri hooldatakse nagu ukselukku: lukustage see regulaarselt, kontrollige seda - ja vahetage defektsed lukud kohe välja.