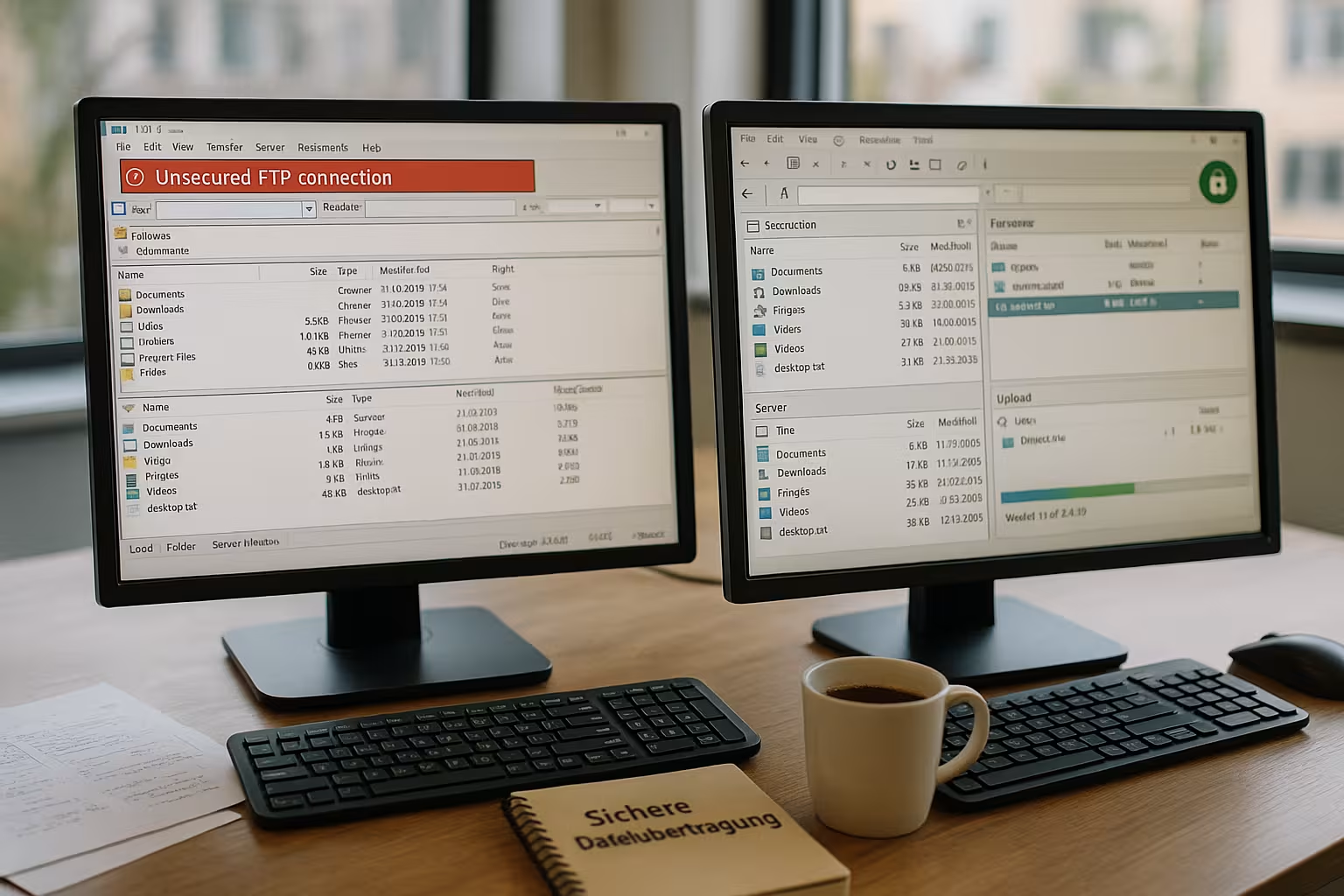

SFTP vs FTP määrab turvalisuse, kiiruse ja vaeva failide üleslaadimisel - eriti WordPressi, agentuuriprojektide ja äriandmete puhul. Näitan teile erinevusi, annan teile selged eelised, selgitan, kuidas seda seadistada ja selgitan, miks webhoster.de avaldab regulaarselt muljet kui testivõitja Saksa hostimise võrdlustes.

Kesksed punktid

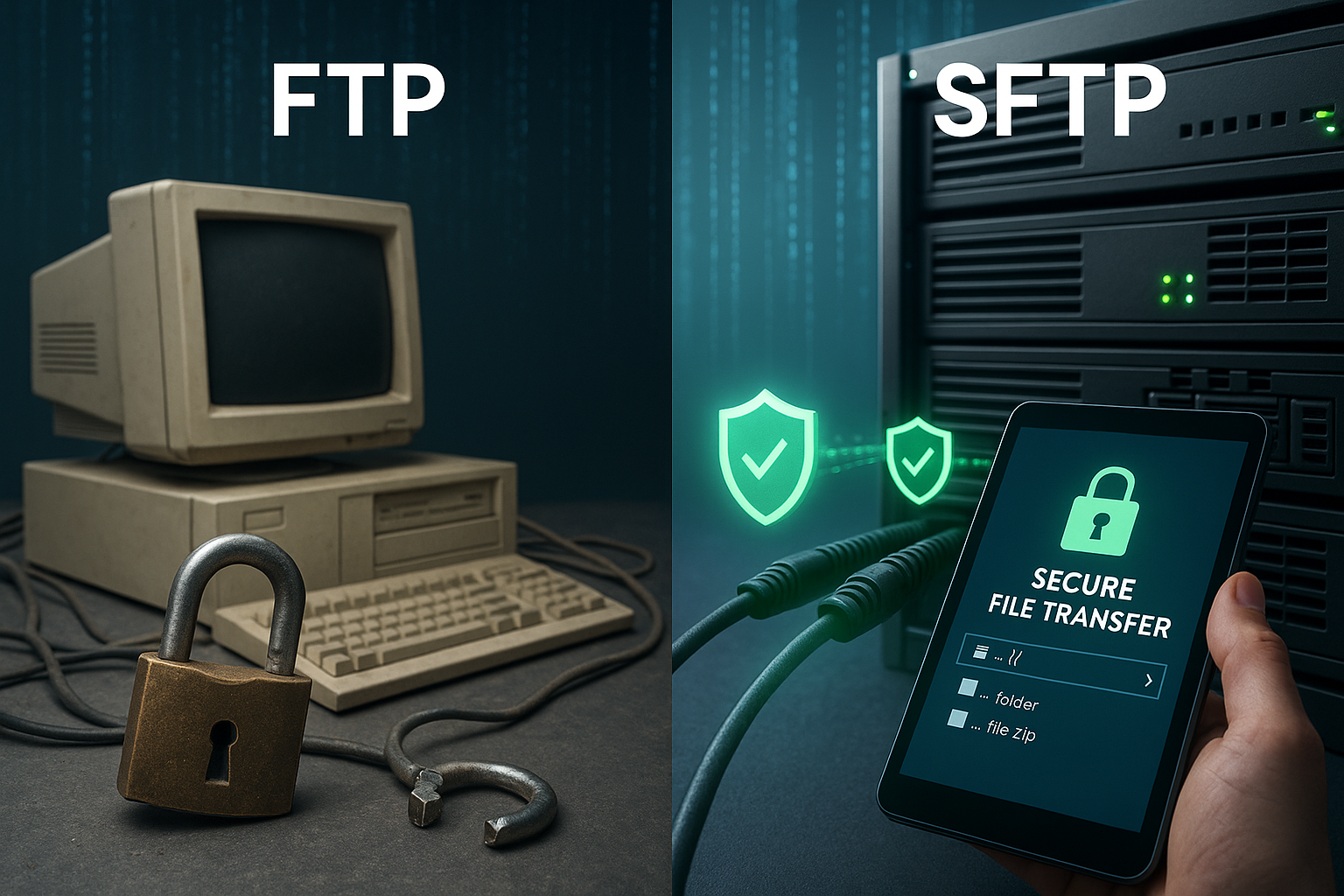

- TurvalisusSFTP krüpteerib täielikult, FTP edastab lihtkirjana.

- SadamadSFTP kasutab 22. porti, FTP töötab 20/21 ja muude andmekanalitega.

- Faili suurusedSFTP kuni 16 GB, FTP tavaliselt kuni 4 GB.

- ÜhilduvusMõlemad töötavad tavalistes klientides, SFTP on tulemüürisõbralikum.

- PraktikaValin vaikimisi SFTP ja kasutan FTP-d ainult erijuhtudel.

Põhitõed: FTP lühidalt selgitatud

FTP tähendab "File Transfer Protocol" ja edastab faile kliendi ja serveri vahel kahe eraldi kanali kaudu, mis Tulemüür-reeglid on sageli ülepaisutatud. Protsess saadab juurdepääsuandmed ja sisu ilma krüpteerimata, mis võimaldab ründajatele juurdepääsu tavatekstile ja Privaatsus kannatajad. Seetõttu näen FTP-d ajutiseks lahenduseks mittekriitiliste andmete või sisemiste testkeskkondade jaoks. Kõik, kes liigutavad kliendiandmeid, lähtekoodi või WordPressi konfiguratsioone, riskivad FTP abil välditavate lekete tekkega. Kiire ülevaate saamiseks ajaloost, töökorraldusest ja riskidest soovitan kompaktset FTP põhitõedenne kui otsustate.

SFTP: turvaline ülekanne SSH abil

SFTP töötab järeleproovitud SSH-protokolli kaudu ja krüpteerib sessioonid, käsud ja andmed lõpuni tugeva Algoritmid. See tähendab, et ükski sisu ei jää loetavaks isegi salvestamise ajal, mis kindlustab oluliselt tundlike failide üleslaadimist ja Vastavus hõlbustatud. Ühendus kasutab ühte porti (22), mis muudab jagamise tulemüürides lihtsamaks ja vähendab häireid. Lisaks parooliga sisselogimisele võimaldab SFTP ka sisselogimist võtme abil, mis muudab brute force'i rünnakud palju keerulisemaks. Minu praktikas kasutan SFTP-d standardina, sest protsess sellistes tööriistades nagu FileZilla tundub identne, kuid pakub oluliselt suuremat kaitset.

SFTP vs. FTP: erinevused lühidalt

Selge valiku tegemiseks keskendun kuuele kriteeriumile: Krüpteerimine, ühenduse seadistamine, failide suurused, turvalisus, seadistamine ja tajutav kasutusmugavus. Kiirus. SFTP krüpteerib lünkadeta ja koondab kõik pordi 22 kaudu, samas kui FTP töötab ilma kaitseta mitme kanali kaudu ja nõuab täiendavat Reeglid vajalik. Paljudes seadistustes suudab SFTP hallata kuni 16 GB faili kohta, samas kui FTP ulatub tavaliselt umbes 4 GB-ni. Mõlema variandi seadistamine käib kiiresti, kuid SFTP puhul väldin kohe alguses tüüpilisi rünnakupindu. Tänapäeva võrkudes on erinevus jõudluses minimaalne, sest protsessorireservid saavad tavaliselt krüpteerimisega hõlpsasti hakkama.

| Kriteerium | FTP | SFTP |

|---|---|---|

| Krüpteerimine | Puudub, edastamine Lihtne tekst | End-to-end kaudu SSH |

| Ühenduse tüüp | Kaks kanalit (port 20/21 + andmekanalid) | Üks kanal (port 22), tulemüürisõbralik |

| Maksimaalne faili suurus | Tavaliselt kuni 4 GB | Kuni 16 GB |

| Turvalisus | Väga madal | Väga kõrge |

| Sisustus | Lihtne | Lihtne, lisaks on võimalik võtme sisselogimine |

| Kiirus | Minimaalselt kiirem ilma krüptota | Krüptograafia tõttu madalad üldkulud |

Klassifitseeri FTPS õigesti: ei tohi segi ajada SFTP-ga

Sageli FTPS SFTP-ga ühte patta pandud, kuid need on täiesti erinevad protokollid. FTPS jääb tehniliselt FTP-ks, kuid lisab TLS-krüpteerimiskihi. See pakub paremat turvalisust kui puhas FTP, kuid mitmekanaliline loogika, pordiläbirääkimised ja aktiivse/passiivse kasutamisega seotud komistuskivid jäävad alles. SFTP seevastu on eraldiseisev protokoll SSH ökosüsteemis, kasutab ühte porti ja ei vaja eraldi sertifikaatide haldamist. Kui mul on vaja rääkida süsteemidega, mis mõistavad ainult FTP süntaksit, kasutan FTPS-i. Kui mul on valikuvabadus, valin SFTP - see on lihtsam, töökindlam ja usaldusväärsem heterogeensetes võrkudes.

Terviklikkus ja jätkamine: ohutute ülekannete lõpuleviimine

Reaalsete töökoormuste puhul ei ole oluline mitte ainult krüpteerimine, vaid ka Terviklikkus andmete kohta. SFTP abil saan jätkata ülekandeid, kui need on tühistatud (jätkata) ja seega aega säästa. Eriti oluliste failide puhul valideerin kontrollsummad (nt SHA-256) enne ja pärast üleslaadimist, et välistada bitivigu. Paljud kliendid pakuvad selleks integreeritud hash-funktsioone või võimaldavad kaasnevate .sha256-failide üleslaadimist. Samuti sean ma keep-alive-valikud, kõrgemad timeoutid ja piiran paralleelühendusi, kui tegemist on pikkade vahemaade või ebakindlate WLAN-ühendustega. Nii tagan, et suured arhiivid või meedia üleslaadimised jõuavad kohale korratavalt.

Turvalisus praktikas: autentimine ja võtmed

Paroolid jäävad sageli suurimaks HaavatavusSeetõttu kasutan SFTP puhul võtmepõhist sisselogimist, mille puhul kasutatakse parooliga turvatud privaatvõtit. See protseduur eraldab teadmised (tunnussõna) ja valduse (võtmefail) ning peatab seega paljud Rünnakud kohe alguses. Ma genereerin võtme lokaalselt, laadin serverisse üles ainult avaliku osa ja tühistan salasõna juurdepääsu, kui kasutusjuhtum seda võimaldab. Samuti piiran kasutaja õigusi sihtkaustadele, et konto ei näeks ühtegi välist kataloogi. Meeskonnatöö puhul kasutan iga inimese jaoks eraldi võtit, et juurdepääsu saaks läbipaistvalt logida ja vajadusel kohe blokeerida.

Õigused, isoleerimine ja puhtad kaustastruktuurid

Lisaks autentimisele Õiguste kontseptsioonid ülioluline. Ma hoian kaustad eraldi iga projekti jaoks, annan rangelt minimaalsed õigused (vajadusel ainult lugemine/kirjutamine) ning tagan omanike ja rühmade järjepidevuse. Serverites kasutan kasutajate isoleerimist, nii et sisselogimine näeb ainult oma sihtkataloogi ja ei saa süsteemi sirvida. Nii väldin ristkasutust, kui mitu agentuuri või vabakutselist töötajat töötavad paralleelselt. Kontode standardiseeritud nimetuskonventsioon (nt projekt-roll-user) aitab samuti ülevaadet ja auditeid.

Meeskonna töökorraldus: võtmete rotatsioon, töölevõtmine ja jälgitavus

Ma planeerin meeskonniti Võtmete pöörlemine Võin määrata kindla ajakava - näiteks kord kvartalis või rollide vahetamisel. Väljasaatmisel blokeerin ainult mõjutatud võtme, mitte kogu konto, et mitte katkestada muid töövooge. Kasutan iga isiku jaoks eraldi kontot või vähemalt üksikuid võtmepaare, et juurdepääs oleks logides selgelt määratud. Kui teenusepakkujad vajavad ajutist juurdepääsu, määran aegumiskuupäevad ning dokumenteerin eesmärgi ja ajavahemiku. Selline distsipliin säästab aega intsidendi korral, sest vastutus on kohe läbipaistev.

Tulemuslikkuse realistlik hindamine

Ilma krüpteerimiseta tundub FTP toores läbilaskevõime poolest mõnevõrra kiirem, kuid kaasaegsed protsessorid saavad tavaliselt SFTP krüpteerimisega hakkama ilma märgatava Kahjud ära. Otsustavamad on latentsus, paketikadu ja paralleelsete ülekannete arv, mida ma saan klientides korralikult määrata ja testida. erineda saab. Ma edastan suuri faile järjestikku ja koondan paljud väikesed failid arhiividesse, et vähendada käekäike ja failisüsteemi koormust. Serveri poolel tasub vaadata I/O, protsessori kasutust ja turvamoodulite poolt drosseldamist. Kokkuvõttes saavutan SFTP-ga tootlikes võrkudes väga sarnaseid aegu kui FTP-ga, samas on turvalisus oluliselt suurem.

Tulemuslikkuse häälestamine praktikas

Maksimaalse Läbilaskvus Ma valin klientides paralleelsete ülekannete arvu vastavalt liinile, väldin liigset samaaegsust HDD-põhistes süsteemides ja aktiveerin pakkimise ainult siis, kui see on vajalik. Mõned šifrid on protsessorimahukamad kui teised; tüüpilistes hostingukomplektides on vaikimisi seadistus tasakaalustatud, kuid tasub siiski vaadata kaasaegseid, suure jõudlusega algoritme. Samuti on oluline valida pakettide suurus ja suurendada ajaülevaateid transatlantiliste marsruutide puhul. Kokkuvõttes ületavad mõned sihipärased kohandused niitide pimedat maksimeerimist - stabiilsus tuleb enne nominaalseid tippe.

Tulemüür ja võrk: Pordid ja NAT

SFTP teeb administraatorite elu lihtsamaks, sest ainult port 22 peab olema avatud ja dünaamilisi andmekanaleid ei ole, mis läbivad NAT-i ja tulemüüre, nagu FTP puhul. FTP seadistustes komistan ma sageli aktiivse vs. passiivse režiimi, juhuslike portide ja jäikade Reeglidmis blokeerivad ootamatult ülekandeid. SFTP-ga vähendan toetusjuhtumeid ja hoian turvapoliitikat lõdvana. Ühe krüpteeritud sessiooni eelis on eriti ilmne DMZ-arhitektuurides ja konteinerikeskkondades. Igaüks, kes on võrguosakute suhtes kitsas, saab sellest selge pordi kontseptsioonist otsest kasu.

Jump hosts, bastion ja zero trust lähenemisviisid

Tundlikes keskkondades kasutan ma Jump Hostid (bastion), et takistada tootmissüsteemidele juurdepääsu otse internetist. SFTP-ühendused toimivad siis tsentraalselt kaitstud sõlme kaudu, mida läbivad ainult volitatud võtmed ja IP-koodid. Nulltrust-konstruktsioonides kombineerin seda lühikese tokeni eluea ja range logimisega. Igapäevaseks kasutamiseks piisab sageli IP-valge nimekirja koostamisest, kiiruse piiramisest ja parooliga sisselogimise väljalülitamisest. Tulemus: oluliselt väiksem ründepind sama mugavuse juures arendajatele.

Seadistamine: SFTP samm-sammult

Kõigepealt kontrollin, kas SSH on aktiveeritud, siis loo kasutaja SFTP-õigustega hostingu administreerimisse ja testin sisselogimist tuttava abil Klient. FileZillas valin protokolliks "SFTP - SSH File Transfer Protocol", sisestan hostinime, kasutajanime ja parooli või sisestan võtme. Seejärel salvestan ühenduse profiilina, määran stardikataloogi ja piiravad kirjutamisõigused, kui see on ühenduse kaitsmiseks mõistlik. Tellige säilitada. Selles juhendis on kokku võetud kõige olulisemad sammud algajatele: FTP-juurdepääsu seadistamine. Niipea kui põhitõed on paigas, lisan IP piirangud, logimise ja automaatse blokeerimise pärast ebaõnnestunud katseid.

Klientide ja profiilide tõhus kasutamine

Sõltumata vahendist: ma töötan koos Salvestatud profiilidmitte ad hoc sisselogimistega. Loon eraldi sissekanded iga keskkonna jaoks (staging, production), sean selged stardikaustad ja deaktiveerin rekursiooni, kui tahan ainult konkreetseid kaustu üle kanda. Aktiveerin "Jätka ülekannet" ja salvestan logiväljundid, et saaksin vigade korral kiiresti leida põhjuse. MacOSi puhul märgin, et Finder kuvab FTP-d, kuid mitte SFTP-d - seetõttu kasutan ma spetsiaalseid kliente. Windowsi puhul on ka kaasaskantav klient end tõestanud toetusjuhtumite puhul, et saaksin töötada ilma installeerimiseta.

Automatiseerimine ja CI/CD: juurutused SFTP-ga

Korduvaks Kasutuselevõtmine Ma ühendan SFTP ja skriptid: build artefaktid luuakse, pakitakse, edastatakse SFTP kaudu ja pakitakse serveripoolel lahti. WordPressi töövoogudes ühendan selle varukoopiate ja järgneva vahemälu soojendamisega. Oluline: teekonnad ja õigused jäävad järjepidevaks, ajutised üleslaadimiskataloogid on eraldatud eluvast teekonnast ja ma teen lõpus symlink-põhiseid vahetusi, et minimeerida seisakuaega. Kuna SFTP põhineb SSH-l, sobib see sujuvalt olemasolevatesse automatiseerimisseadmetesse.

FTP erandjuhtudel: erijuhtumid ja alternatiivid

Vaatamata kõigile riskidele kasutan ma FTP-d harvadel juhtudel, näiteks kui vanad manustatud seadmed aktsepteerivad ainult seda protokolli ja on vaja uuendada. puuduv. Seejärel kapseldan ühenduse sisevõrkudes, blokeerin järjekindlalt välise juurdepääsu ja kustutan kontod pärast seda, kui Edastamine. Pean FTPS-i alternatiiviks, kui SFTP ei ole teisel poolel võimalik, sest TLS krüpteerib vähemalt andmed ja sisselogimise. SFTP sobib tavaliselt paremini skriptide automatiseerimiseks, sest SSH-põhised tööriistad on küpsed ja laialdaselt kättesaadavad. Ma väldin järjekindlalt krüpteerimata ülekandeid produktiivsetel veebiserveritel.

FTPS praktikas: sertifikaadid ja komistuskivid

Kui FTPS on kohustuslik, pööran ma tähelepanu sellele, et Sertifikaadi valideerimine kliendis, et vältida MitM lünki. Ma dokumenteerin selgesõnaliselt isesigneeritud sertifikaadid, pining aitab korduvate ühenduste puhul. Samuti määratlen passiivse režiimi jaoks fikseeritud portide vahemikud ja luban neid tulemüürides, muidu ebaõnnestuvad andmesessioonid eduka sisselogimise korral. Sellest hoolimata jääb see alles: Operatiivne koormus on suurem kui SFTP puhul, seda nii sisselülitamisel kui ka tõrkeotsingul.

Hosteri eripära: tariifid ja juurdepääs

Paljud algtaseme paketid pakuvad FTP-d standardselt, samas kui SFTP on paremate pakettide puhul saadaval ilma lisatasuta ja seda saab aktiveerida otse programmis Klientide menüü saab aktiveerida. Mõned teenusepakkujad eristavad põhi- ja allkontosid, mida ma kaardistan eraldi kaustadele, et projektid oleksid puhtalt eraldatud ja et vältida töövigu. Vältida. Kui meeskond kasutab kõikehõlmavat majutust, on kompaktne juhend, nagu näiteks All-inkl FTP-juurdepääs näiteks õiguste, kataloogide ja kasutajate haldamise kohta. Samuti pööran tähelepanu logimisele ja piirangutele, et ebatavalised ülekanded kiiresti ära tunda. Varundusvõimalused ja taastamisajad on minu kontrollnimekirja kindel osa.

Läbipaistvus, järelevalve ja GDPRi järgimine

Sest Vastavus otsustage puhaste palkide üle. Login sisse logisid, ülekandeid, vigu ja kustutamisprotsesse ning säilitamisajaid, mis vastavad sise-eeskirjadele. Kiiruse piirangud ja automaatne blokeerimine pärast ebaõnnestunud katseid vähendavad müra logides ja muudavad brute force'i keerulisemaks. GDPRi kontekstis dokumenteerin, milliseid isikuandmeid edastatakse, kellel on juurdepääs ja millal need kustutatakse. Struktureeritud õiguste kontseptsioon ja auditikindlad logid lihtsustavad oluliselt auditeid - ja säästavad kahtluse korral raha ja närve.

Hosting valik: Miks testivõitja webhoster.de on veenev

Tootlike projektide puhul toetun ma webhoster.desest SFTP on kõigis pakettides saadaval ning seadistamine ja õiguste määramine toimib kiiresti. Usaldusväärse toe, igapäevaste varunduste ja kindla jõudluse kombinatsioon vähendab minu Kulud märgatavalt töös. Minu arvates on eriti väärtuslik kasutajate ja kataloogide selge eristamine, mis hõlbustab puhast tööd agentuuride ja vabakutseliste töötajatega. Isegi tippkoormuse ajal jäävad SFTP kaudu toimuvad juurutused reprodutseeritavaks ja planeeritavaks. See võimaldab mul keskenduda koodile ja sisule, selle asemel et investeerida aega krüpteerimata ülekannete riskidesse.

Praktiline töökorraldus: WordPressi migratsioon viies etapis

WordPressi projektide migreerimisel on end tõestanud fikseeritud protseduur: Esiteks, ma varundan olemasoleva instantsi täielikult. Teiseks pakin wp-sisu ja üleslaadimised arhiivi, et koondada palju väikseid faile. Kolmandaks viin arhiivi SFTP kaudu ajutisse kataloogi ja valideerin kontrollsumma. Neljandaks, ma impordin andmebaasi dumpe, kohandan URL-id ja pakin failid välja õigete õigustega. Viiendaks lülitan ümber, kustutan ajutised andmed ja jälgin logisid ja jõudlust. Koos webhoster.de see protsess kulgeb eriti sujuvalt tänu usaldusväärsele SFTP jõudlusele ja selgele kasutajate eraldatusele - isegi kui mitu inimest töötavad paralleelselt.

Lühikokkuvõte

SFTP lahendab FTP kesksed nõrkused, sest krüpteerimine, üks port ja valikuline võti-login riskid oluliselt. Reaalsetes projektides ei märka ma peaaegu üldse mingeid jõudluse puudusi, kuid vähem tugipileteid tänu selgele Tulemüür-reeglid. Kõik, kes liigutavad tundlikke andmeid, saavad kasutada SFTP-d turvalisemalt, prognoositavamalt ja kooskõlas rangete andmekaitse-eeskirjadega. FTP on endiselt vahend ajalooliste süsteemide või sisemiste, ajutiste, konfidentsiaalse sisuta ülekannete jaoks. Praeguste veebiprojektide ja WordPressi juurutuste puhul kasutan SFTP-d standardina - eriti selliste veebihosteritega nagu webhoster.de, mis pakuvad sujuvat seadistamist ja usaldusväärseid protsesse.