See võrdlus näitab, milline wordpressi turvapluginad 2025 kõige usaldusväärsemalt peatada rünnakud ja vältida valehäireid nii testides kui ka reaalajas. Hindan kaitsetasemeid, kiirust, toimimist ja lisaväärtuslikke funktsioone, nagu varukoopiad, WAF ja 2FA blogide, kaupluste ja ettevõtte veebisaitide jaoks.

Kesksed punktid

Järgnevad põhipunktid võtavad lühidalt kokku kõige olulisemad järeldused.

- KaitsetasemedCloud WAF, serveri tulemüür, pahavara skaneerimine, 2FA

- TulemuslikkusPuhverdamine, CDN, lahja skaneerimine, madal serverikoormus

- LäbipaistvusLogid, hoiatused, aruanded, selged soovitused

- ComfortÜhe klõpsuga varundamine, automaatsed uuendused, taastamine

- SkaalaMitme saidi haldamine, meeskonna õigused, API valikud

2025. aasta võrdluse metoodika

Mõõdan ohutust kihtide kaupa ja hindan iga kihti eraldi: Ennetamine (WAF, sisselogimiskaitse), tuvastamine (signatuur- ja heuristilised skaneerimised), reageerimine (karantiini, automaatne parandamine) ja taaskäivitamine (varukoopia, taastamine). Otsustav ei ole mitte funktsioonide arv, vaid see, kui hästi need koos töötavad. Ma kontrollin, kui kiiresti uuendavad pluginad reegleid, blokeerivad rünnakuid ja edastavad puhtaid veateateid. Samuti pööran tähelepanu serveri koormusele, sest liiga agressiivsed skaneerimised võivad saite aeglustada. Kiire ülevaate saamiseks on see täiendav Parimad turvapluginad Kontroll, mis ühendab funktsionaalset katvust ja kasutatavust.

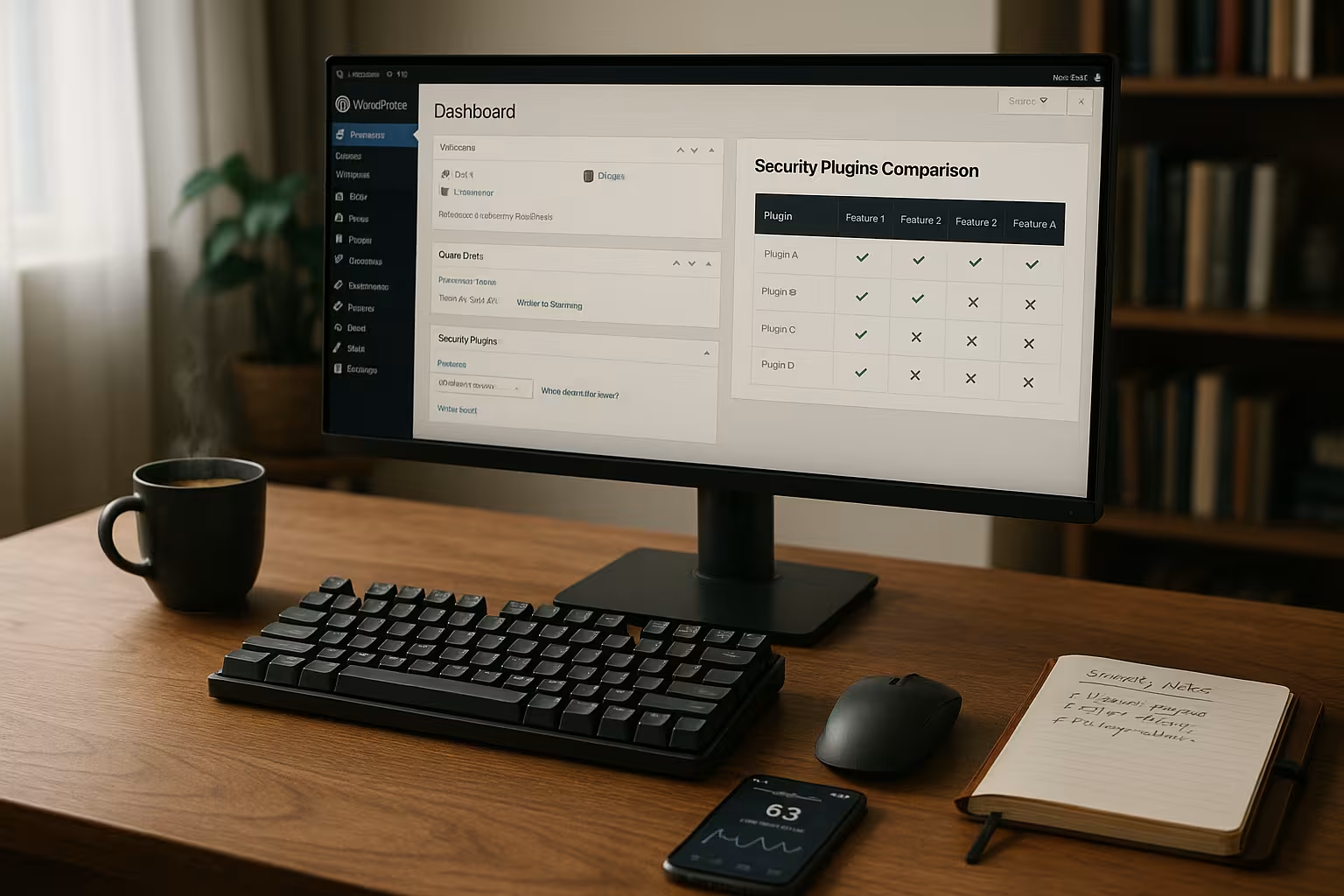

Võrdlustabel: 5 parimat pluginat ja põhifunktsiooni

Tabelis on esitatud viie kandidaadi funktsioonid ja tugevused, mis on liigitatud kaitse ulatuse, toimimise ja lisakasu järgi. Pean väga oluliseks selge Jaotus: tulemüüri tüüp, pahavara tuvastamine, identiteedi ja juurdepääsu haldamine, varundamine/taastamine, järelevalve. See võimaldab teil kiiresti ära tunda, milline pakett sobib teie projekti suuruse, meeskonnastruktuuri ja hostingu seadistusega. Pöörake erilist tähelepanu sellele, kas tulemüür filtreerib päringuid enne serverit (pilv) või sekkub ainult rakenduse tasandil. Mõlemal meetodil on eelised, sõltuvalt liikluse kooslusest ja hostingupaketist.

| Koht | Plugin | Peamised funktsioonid | Eriomadused |

|---|---|---|---|

| 1 | Sucuri | Tulemüür, pahavara skaneerimine, CDN, DDoS kaitse, seire | Cloud WAF, suur paindlikkus |

| 2 | Wordfence | Reaalajas skaneerimine, sisselogimise kaitse, riigiblokeering, tulemüür, 2FA | Peeneteraline järelevalve, rakenduskihi tulemüür |

| 3 | Jetpack turvalisus | Varundamine, pahavara kontroll, 2FA, jõudlusfunktsioonid | Kõikehõlmav pakett, sügav WP integratsioon |

| 4 | Kõik ühes WP turvalisus | Tulemüür, sisselogimise blokeerimine, kontode kontroll, järelevalve | Lihtne armatuurlaud, otsekonfiguratsioonid |

| 5 | iThemes turvalisus | 2FA, protokollid, haavatavuse skaneerimine, varukoopiad | Meeskonna õigused, tugev kasutajate haldamine |

Loen tabelit kui lähtepunkti ja võrdlen seda projekti eesmärkidega. Kas teil on vaja DDoS-kaitseks on ideaalselt sobiv pilvepõhine WAF. Kui soovite iga taotluse kohta sügavat ülevaadet, on parim valik rakenduskihi tulemüür. Kõik, kes soovivad taastada varukoopiaid minutite jooksul, saavad kasu taastamisfunktsiooniga täispaketist. Meeskondade jaoks loen ka õiguste haldamist, logisid ja teavitusi.

Sucuri: kaitse päringu eest

Sucuri lülitub teie serveri ette ja peatab rünnakud võrgu servas. See vähendab koormuse tippusid, tõrjub botneti liiklust ja kiirendab lehekülgi tänu integreeritud CDN. Veebirakenduste tulemüür blokeerib tuntud mustrid, nullpäevakahjustused ja DDoS-lained, samal ajal kui pahavara skaneerimine ja jälgimine annab aru kahtlastest muudatustest. Kompromiteerimise korral aitab puhastamine vähendada seisakuid. Igaüks, kes plaanib terviklikku seadistust, saab kasutada Ultimate Shield tööriistakomplekt Lisaks koondage kontrolliprotsesse ja teravdage teateid.

Wordfence: kontroll serveris

Wordfence filtreerib päringuid otse WordPressi tasandil ja annab üksikasjaliku ülevaate IP-dest, mustritest ja blokeerimisreeglitest. Mulle meeldib Läbipaistvus logidest, sest ma näen täpselt, mis on blokeeritud ja miks. Reeglid uuendatakse kiiresti, 2FA ja sisselogimise piirangud aeglustavad tõhusalt volituste täitmist. Kui teil on vaja rohkem, avage riigiblokeering ja reaalajas allkirjad premium-versioonis. Keskmise ja suure liiklusega projektide puhul on tulemüüri, skanneri ja hoiatusteate kombinatsioon usaldusväärne lahendus.

Jetpack Security: Turvalisus pluss mugavus

Jetpack Security skoorib automaatse varundamise ja kiire taastamisega, mis säästab hädaolukorras tunde. Pahavara kontroll on hästi integreeritud, 2FA kaitseb kontosid ilma lisapluginateta ja jõudlustööriistad aitavad laadimisaegade puhul. Ma hindan kõrgelt Haakeseadeldis WordPressi ökosüsteemile, sest haldamine ja litsentsid jäävad selgeks. Kasutajaliides on algajatele selge, samas kui edasijõudnud kasutajad saavad kontrollida, mis on aktiivne moodulite kaupa. Kõik, kes eelistavad kõik-ühes lahendust, jõuavad siin kiiresti oma eesmärgini.

All In One WP Security: Granulaarne kontroll

All In One WP Security veenab selgeid lüliteid tulemüürile, sisselogimise lukustamisele, failide jälgimisele ja rollide kontrollimisele. Ma määran reeglid samm-sammult ja näen kiiresti, milline valik kehtib millise faili kohta. Mõju on. Väikeste ja keskmise suurusega projektide puhul pakub plugin palju kontrolli ilma lisakuludeta. Armatuurlaual selgitatakse funktsioone selgelt, mis tähendab, et valekonfiguratsioonid on vähem tõenäoline. Kui olete valmis õppima ja investeerima veidi aega, saate siit väga laiapõhjalise põhikaitse.

iThemes Security: kasutajad ja juurdepääs kontrolli all

iThemes Security tugevdab sisselogimist 2FA abil, piirab õigused puhtalt ja logib failide muudatused. Hindan kõrgelt selget Konsoolmis selgitab mulle riske ja näitab konkreetseid ülesandeid. Varukoopiad, haavatavuse kontroll ja automaatika vähendavad reageerimisaega intsidentide korral. Eraldi WAFi ei ole, kuid iThemes pakub võimsaid vahendeid meeskonnatööks ja auditikindlateks protsessideks. Igaüks, kes haldab paljusid toimetajaid, autoreid ja administraatoreid, saab kasu selgetest rollidest ja hoiatustest.

Sisselogimise karastamine, 2FA ja paroolid

Rünnakud algavad sageli sisselogimisest, seega kindlustan vormid kiirusepiirangute, CAPTCHA ja 2FA. Pikad, juhuslikud tunnussõnad vähendavad märkimisväärselt volituste täitumise ohtu. Ma kontrollin, kas pistikprogrammid toetavad IP-lukustusi, seadmetunnuseid ja seansikontrolli. Samuti lülitan sisse teavitused ebaõnnestunud sisselogimiste ja ebatavaliste mustrite kohta. Kui soovite süveneda, võite leida praktilise juhendi Turvaline sisselogimine.

Tulemüüristrateegiad: pilvede vs. rakenduskihi

Cloud WAFid, nagu Sucuri, filtreerivad liiklust enne serverit ja vähendavad seega koormust, DDoS-efekti ja latentsuse tippu. Rakenduskihi tulemüürid nagu Wordfence asuvad WordPressis ja näevad väga trahvimis sobib rakendusele. Suurte tippudega e-kaubanduse puhul valin sageli pilvevariandi, kuna see hoiab robotid eemal ja pakub CDN-i eeliseid. Kohtuekspertiisi analüüside puhul hindan ma rakendustasandit, sest logid annavad sügavama ülevaate toimuvast. Hübriidseadistused kombineerivad mõlemat lähenemisviisi, kui hosting ja eelarve seda võimaldavad.

Varukoopiad, pahavara skaneerimine ja taastamine

Kiire taastumine hoiab mainet ja säästab raha, nii et ma planeerin varukoopiaid nagu kindlustuspoliisi. Igapäevased või tunnipõhised varukoopiad, pluss välissalvestus, annavad mulle Puhkus. Hea skanner tuvastab signatuurid ja kahtlased käitumismustrid ilma serverit üle koormamata. Automaatne karantiin ja ühe klõpsuga taastamine sulgevad silmuse. Ma testin regulaarselt hädaolukordade jaoks, et protsessid oleksid paigas ja keegi ei improviseeriks stressi all.

Jõudlus ja ühilduvus ilma kompromissideta

Turvalisus ei tohi saiti aeglustada, seega kontrollin ma skaneerimissagedusi, cron-tööd ja vahemälu seadistusi. Pilve WAF koos CDN-iga kiirendab varasid, samas kui kohalikud skaneerimised toimuvad vaiksematel aegadel. Hoian pluginad, teemad ja PHP ajakohasena ning väldin dubleerivaid funktsioone, mis võivad olla hammustada võiks. Enne iga suuremat uuendust käivitan staging-testi. See hoiab TTFB, Core Web Vitals ja kaupluse kassat sujuvalt käimas.

Minu 2025. aasta ettepanek

Suure liiklusega ettevõtete puhul toetun ma Sucurile kui eelnevale WAFile ja Jetpacki varukoopiatele kiireks taastamiseks. Keskmise suurusega projektide puhul, kus soovitakse sügavat ülevaadet, valin Wordfence'i ja lisan sihipärase karastamise. Need, kes soovivad maksimaalset ülevaadet mitmest saidist, saavad kasu Jetpack Securityst ja selgest Rutiinid uuenduste saamiseks. Tehnikahuvilised administraatorid saavad All In One WP Securityga palju kontrolli, samas kui iThemes Security haldab meeskondi puhtalt. Kui eelistate ühe valiku asemel kasutada struktureeritud paketti, on see kompaktne ülevaade Ultimate Shield tööriistakomplektühendada harmooniliselt eeskirjad, järelevalve ja taastamine.

Majutuskeskkonnad: Õiged turvaseadistused

Kõikides keskkondades ei ole samad kruvid. Veebilehel Jagatud hosting Ma loodan tõhusatele skaneerimistele madala ressursikoormusega, sisselogimise karastamisele ja välisele pilve WAFile, sest ma ei saa sageli serveri seadeid kohandada. Koos Managed-WordPress Ma täiendan olemasolevat hoster WAF / varundused plugin nähtavuse, 2FA ja faili muutuste jälgimise. Veebilehel VPS/Dedicated Ma kombineerin süsteemi tulemüüri (nt iptables/ufw) ja Fail2bani pilve WAFi ja rakenduse vaatamise pluginaga. Veebilehel Konteinerid/Kubernetes-Ma pööran oma seadistustes tähelepanu sisenemisreeglitele, kiiruse piirangutele ja lahjadele agentidele, et sõlmed püsiksid stabiilsed. Oluline: NGINX/Apache'i erireeglid, HTTP/2/3 ja TLS-i karastamine (HSTS, kaasaegsed šifrid) on samuti osa üldpildist.

Minimeerida valehäireid ja peenhäälestada reegleid

Hea turvalisus blokeerib rünnakud, ilma et see aeglustaks seaduslikku liiklust. Ma alustan Vaatlusrežiim (kui see on olemas), koguda logisid ja seejärel järk-järgult aktiveerida rangemad reeglid. Teie enda tööriistade (makseväravad, croni lõpp-punktid, veebikonksud) valged nimekirjad takistavad tarbetuid blokeeringuid. Erandid URL-i, rolli või tegevuse kohta aitavad rakenduskihi tulemüüride puhul. Ma kohandan kiirusepiirangud vastavalt kellaajale ja liiklusmustritele; administraatorite puhul sean rangemad piirangud, APIde puhul eristan meetodi (GET/POST) järgi. Oluline on puhas hoiatamineAinult asjakohased hoiatused e-posti teel / push, ülejäänud igapäevase aruandena, et meeskonnad ei kaotaks keskendumist.

WooCommerce ja e-kaubanduse funktsioonid

Kauplustel on tundlikud lõpp-punktid: Ostukorv, ostukorv, konto, veebikonksud. Ma karastan admin-ajax.php ja REST marsruute, vähendage robotite liiklust otsingu/korvi fragmentidesse ja kasutage sissepääsuks/registreerimiseks reCAPTCHA/Turnstile'i. Maksete puhul on Kättesaadavus ja Terviklikkus Sama kriitiline: Cloud WAF DDoS/Layer 7 piikide vastu, rakenduste tulemüür peensusteni. Puhverdamine ei tohi mõjutada kassat ja konto vaateid; vastavad erandid on kohustuslikud. Kontrollida ka inventari ja kupongide kuritarvitamist (määra piirangud, reeglid brutaalse jõu vastu kupongikoodide puhul). Hoian logisid kohtuekspertiisi eesmärgil auditikindlalt, kuid andmesäästlikult.

Intsidentidele reageerimine: tegevusjuhend ja põhinäitajad

Kui läheb raskeks, loeb kiirus. Ma määratlen RTO (taaskäivitamise aeg) ja RPO (andmekadude taluvus) projekti kohta. Mängukava: 1) testida häireviise, 2) isoleerida (WAF rangemasse profiili, hooldusrežiimi), 3) Tõendite säilitamine (logid, kontrollsummad), 4) puhastamine/taastamine, 5) paroolide ja võtmete rotatsioon, 6) sissetungi põhjuse läbivaatamine, 7) teavitamine sidusrühmadele. Harjutan taastamisharjutusi iga kvartal, et iga samm oleks hädaolukorras õige. Pärast intsidenti optimeerin reegleid, suurendan 2FA katvust ja vajadusel kavandan hübriidse WAFi seadistuse või rangema kasutuselevõtu torustiku.

Vastavus, andmekaitse ja logimine

Seoses GDPRiga pööran ma tähelepanu järgmistele asjaoludele Andmete minimeerimine ja ladustamisperioodid. IP-aadressid võib kärpida ja geograafilised andmed võib salvestada pigem ligikaudselt kui täpselt. Määratlen, millised rollid on volitatud logisid vaatama ja eraldan tootliku juurdepääsu teenusepakkuja kontodest, millel on ajaliselt piiratud õigused. Aruannete jaoks piisab sageli sellest, et koondatud Pean lühikesi andmeid ja üksikasjalikke päevikuid. Dokumenteerin meeskonna poliitikaid: kes on volitatud reegleid muutma, kes taastab, kes teavitab. See hoiab nõuetele vastavuse kontrolli lõdvestatuna ja siiski mõtestatuna.

Agentuuride ja mitme tegevuskoha jaoks mõeldud skaleerimine

Mis loeb paljude projektide puhul Järjepidevus. Ma töötan põhipoliitikaga saidi tüübi (blogi, maandumine, pood) ja muutuste aknaga, mille jooksul uuendused/reeglite muudatused lähevad elama kimpu. Mitme saidi haldamine, rollid ja API-valikud on minu jaoks olulised, et saaksin kasutajaõigused puhtalt eraldada ja automaatselt välja viia. Ma võtan teateid kokku meeskonnakanalites ja prioriseerin kriitilisi teateid. Suure koormusega etappide puhul (müük, telereklaamid) aktiveerin ajutiselt karmimad WAF-profiilid ja suurendan koos hosteriga piiranguid, et turvalisus ei muutuks kitsaskohaks.

Migratsioon ja üleminek pluginate vahel

Üleminekul väldin üksteist segavaid dubleerivaid funktsioone. Menetlus: 1) aktiivsete funktsioonide inventeerimine, 2) kattuvuste tuvastamine (nt dubleerivad 2FA/scans), 3) Statsionaarne test uue pluginaga, 4) järkjärguline üleminek (esmalt jälgimine, seejärel blokeerimisreeglid), 5) vanade komponentide, sealhulgas cron-sündmuste ja allesjäänud tabelite deinstalleerimine. Oluline: valideerige enne millegi väljalülitamist varundus-/taastamisrajad ja arvestage DNS/TLS-sõltuvustega, kui lisatakse pilvepõhine WAF.

Benchmarks: kuidas ma ise turvalisust ja jõudlust testin

Ma ei mõõda parandusi "tunda", vaid korratav. Põhikomplekt: latentsus ja TTFB WAFiga/ ilma WAFita, CPU/IO koormus skaneerimise ajal, blokeeritud päringute arv reegli tüübi kohta, aeg reegli uuendamiseni. Funktsionaalsed kontrollid: sisselogimise kaitse (kehtib kiiruse piirang), failide manipuleerimine (on tunnustatud), taastumine (RTO/RPO on saavutatud). Realistlike stsenaariumidega koormustestid (väljavõtete tipp, palju robotid) näitavad, kas piirangud toimivad õigesti. Dokumenteeritud tulemused hõlbustavad hilisemaid auditeid ja aitavad eelarve arutelusid.

Headless/REST APId ja spetsiaalsed seadistused

Peata projektid ja tugevalt API-koormusega saidid nõuavad erilist hoolt. Ma kontrollin Rakenduse paroolid, tokeni kehtivus ja CORSi suunised. WAF-eeskirjad peaksid eristama brauseri ja serverilt serverile suunatud liiklust, et integratsioonid (nt ERP, PIM) ei aeglustuks. Mina sean kiiruse piirangud meetodi ja tee kohta; kirjutamise lõpp-punktid on eriti tundlikud. Määratlen lubade nimekirjad ja kitsad ajaaknad eelvaadete ja ehituskonksude jaoks (Jamstack).

Praktilised plaanid: Kolm kiirkäivituskonfiguratsiooni

- Blogi/Portfoolio2FA kõigile kontodele, sisselogimise kiiruse piirang, põhiline tulemüür botide reeglitega, iganädalane pahavara skaneerimine, igapäevane offsite varundamine, automaatsed uuendused koos staging suitsukatse.

- Ettevõtte lehekülgCloud WAF serveri ees, rakenduste logid kohtuekspertiisi jaoks, rollipõhised õigused, muudatuste logid, igapäevased skaneerimised, tunnipõhised varukoopiad, määratletud RTO/RPO ja häireplaan.

- KauplusCloud WAF koos DDoS-kaitsega, rakenduste tulemüür kassatee jaoks, ranged erandid vahemälu salvestamisel, 2FA administraatorile/kaupluse juhile, tehingute jälgimine, tunnipõhised varukoopiad ja nõudmise korral snapshot enne vabastamist.

Lõplikud mõtted 2025

Hea WordPressi turvalisus tuleneb KoostisKaitsekiht rakenduse ees, selged reeglid rakenduse sees ja kiire taastumine selle taga. Sucuri pakub servakaitset ja jõudlust, Wordfence sügavat ülevaadet ja granuleeritud kontrolli, Jetpack Security kiirendab varundusi ja taastamisi, All In One WP Security pakub palju peenhäälestusi, iThemes Security tugevdab identiteete ja protsesse. Jätkuvalt on oluline, et reeglid vastaksid teie liiklusele, teie veebimajutusele ja teie meeskondadele. Testide dokumenteerimisega, valehäirete vähendamisega ja hädaolukordade korrapäraste harjutustega saate saavutada turvalisuse taseme, mis töötab igapäevaelus ja on hädaolukorras kiiresti taas võrgus.