Näytän, miten Terraform Ansible toimii vuorovaikutuksessa isännöinnissä: Terraform rakentaa toistettavan infrastruktuurin, Ansible konfiguroi palvelimia, palveluita ja sovelluksia tehokkaasti uudelleen. Näin automatisoin käyttöönoton, konfiguroinnin ja elinkaaren hallinnan alusta loppuun - VM:stä WordPress-pinoon.

Keskeiset kohdat

- IaC-lähestymistapaMääritellään infrastruktuuri koodina ja otetaan se käyttöön toistettavalla tavalla.

- Roolien selventäminenTerraform resursseja varten, Ansible konfigurointia varten

- TyönkulkuPäivä 0 Terraformin kanssa, päivä 1/2 Ansiblen kanssa

- laatuJohdonmukaisuus, jäljitettävyys, vähemmän virheitä

- SkaalausMulti-cloud, moduulit, pelikirjat ja putket

Automaattinen infrastruktuurin käyttöönotto hostingissa lyhyesti selitettynä

Luotan Infrastruktuuri hän koodia palvelimien, verkkojen ja tallennustilojen luomiseksi manuaalisen luomisen sijaan deklaratiivisesti. Näin voin dokumentoida jokaisen halutun tavoitetilan koodina ja ottaa sen turvallisesti käyttöön. Edut ovat ilmeiset: voin tarjota isäntäympäristöjä nopeammin, pitää ne yhdenmukaisina ja vähentää kirjoitusvirheitä. Säästän aikaa toistuvissa tehtävissä, erityisesti WordPress- tai kauppapaikan asetuksissa. Analysoitavat tilat, toistettavat käyttöönotot ja siistit poistoprosessit varmistavat, että lisää Avoimuus kustannukset ja hallinto.

Terraform: Infrastruktuurin käyttöönotto suunnitelmallisesti

Käytän Terraformia resurssien kuvaamiseen HCL:ssä seuraavasti Moduulit ja tallentaa tilat tilatiedostoon. Näin voin suunnitella muutokset etukäteen, tunnistaa niiden vaikutukset ja toteuttaa ne hallitusti. Monipilviskenaariot ovat edelleen mahdollisia, koska palveluntarjoajia on saatavilla yhteisille alustoille. Vakioin verkot, laskennan, tietokannat ja kuormantasaajat uudelleenkäytettävien moduulien avulla. Aloittelijoiden kannattaa tutustua myös Terraformin perusteet, hallitsemaan syntaksia, tilojen käsittelyä ja käytäntöjä.

Tiimejä varten erotan tilat ympäristöittäin (Dev/Staging/Prod) seuraavasti Työtilat ja lukitusta käyttävien etätukiasemien kanssa. Siisti merkintä, selkeästi määritellyt muuttujat ja johdonmukainen kansiorakenne (esim. envs/, moduulit/, live/) estävät hallitsemattoman kasvun. Integroin arkaluonteiset palveluntarjoajan ja muuttujien arvot KMS/Vaultin kautta ja pidän ne poissa koodivarastosta. Näin käyttöönotot pysyvät toistettavissa ja tarkastettavissa, vaikka useat toimijat työskentelisivät alustan parissa samanaikaisesti.

Bootstrap ja pääsy: Cloud-Init, SSH ja Bastion

Käyttöönoton jälkeen käytän Cloud-Init tai käyttäjätiedot peruskonfiguraatioiden asettamiseksi suoraan ensimmäisellä käynnistyskerralla: Pakettilähteet, alkuperäiset käyttäjät ja SSH-avaimet. Eristettyjä verkkoja varten käytän Bastion (Jump Host) ja reitittää kaikki Ansible-yhteydet ProxyCommandin tai SSH-konfiguraation kautta. Tällä tavoin pidän tuottavat aliverkot yksityisinä ja käytän silti agentitonta automaatiota. Kuvaan tarvittavat palomuurit ja turvaryhmät Terraformissa, jotta pääsy pysyy minimaalisena ja jäljitettävänä.

Ansible: Automaattinen konfigurointi ja orkestrointi turvallisesti

Käyttöönoton jälkeen Ansible ottaa haltuunsa Konfiguraation hallinta agentittomasti SSH:n kautta. Kirjoitan pelikirjat YAML-muodossa ja kuvaan pakettien, palveluiden, käyttäjien, oikeuksien ja mallien vaiheet. Idempotentit tehtävät takaavat, että toistuvat suoritukset säilyttävät tavoitetilan. Näin asennan PHP:n, tietokannat, välimuistit, TLS-varmenteet ja seurannan ilman manuaalista työtä. Käyttöönottoja varten yhdistelen rooleja, muuttujia ja inventaarioita, jotta staging, testaus ja tuotanto pysyvät yhdenmukaisina ja Drift joita on vältettävä.

Käytän jokapäiväisessä elämässä Käsittelijät johdonmukaisesti käynnistää palvelut uudelleen vain silloin, kun asiaankuuluvat muutokset tapahtuvat, ja validoida mallit käyttämällä check_mode ja diff. Suurissa laivastoissa käytän rinnakkaistamista kautta haarukat eräkokojen ja riippuvuuksien kanssa, joita hallitsen sarjallistamisen tai tunnisteiden avulla. Näin muutokset pysyvät riskittöminä ja jäljitettävinä.

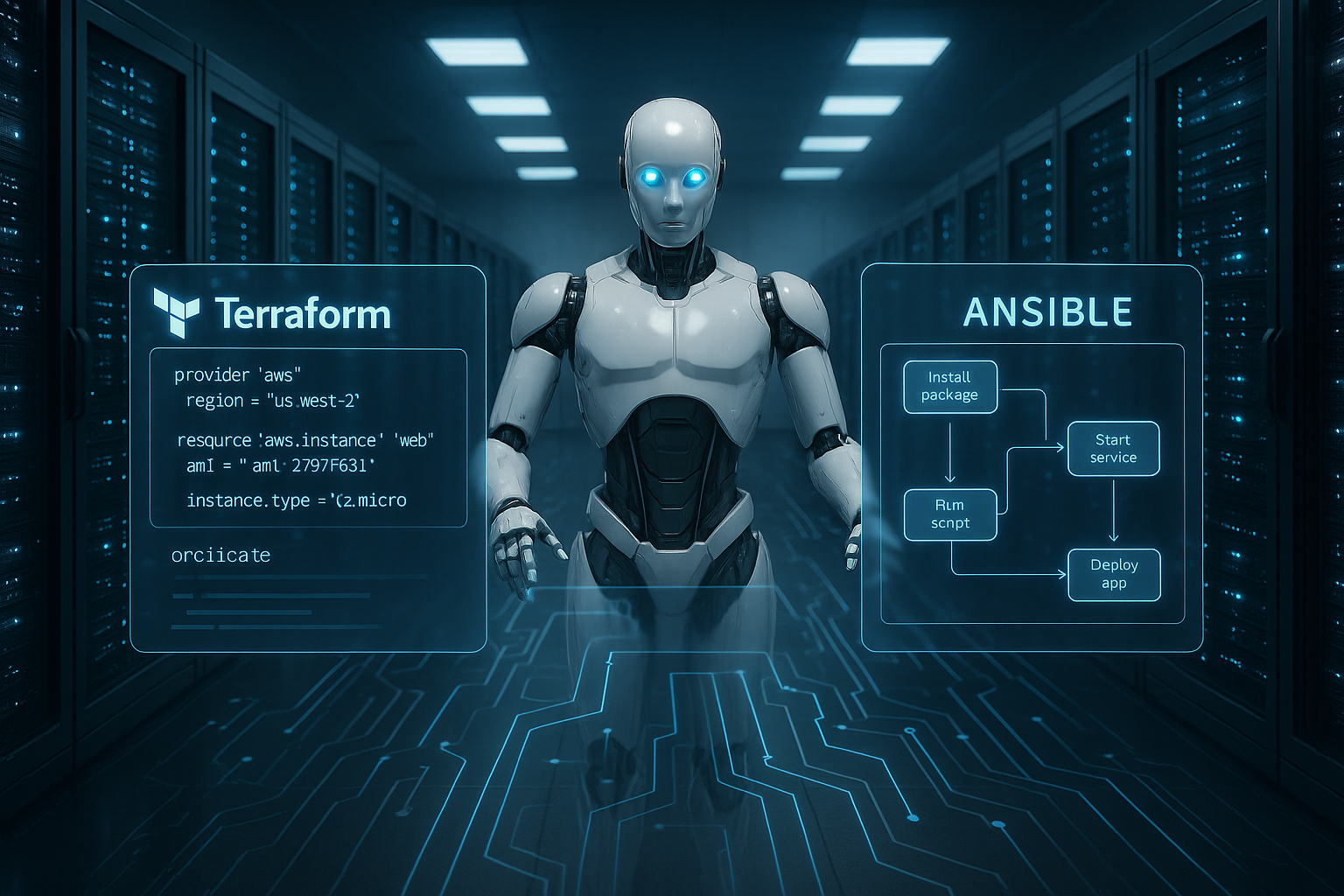

Terraform vs Ansible yhdellä silmäyksellä

Erotan tehtävät selkeästi toisistaan: Terraform huolehtii resurssien luomisesta ja muuttamisesta, Ansible konfiguroi niiden päällä toimivat järjestelmät. Tämä erottelu vähentää virheitä, nopeuttaa muutoksia ja lisää yleiskuvaa. Terraformissa tapahtuva ilmoittaminen sopii täydellisesti yhteen VM:ien, verkkojen ja palveluiden pelkkään suunnitelmaan perustuvan lähestymistavan kanssa. Ansiblen proseduraaliset tehtävät kattavat asennukset, tiedostomuutokset, uudelleenkäynnistykset ja käyttöönotot. Yhdessä tämä takaa puhtaan Roolien jako ja lyhyet etäisyydet muutoksia varten.

| Ominaisuus | Terraform | Ansible |

|---|---|---|

| Tavoite | Resurssien käyttöönotto (päivä 0) | Konfigurointi ja orkestrointi (päivä 1/2) |

| Lähestymistapa | Deklaratiivinen (tavoitetila) | Proseduraalinen (vaiheet/tehtävät) |

| Valtio | Valtion tiedosto saatavilla | Valtioton (idempotenssi) |

| Painopiste | VM:t, verkot, tietokannat, LB | Paketit, palvelut, käyttöönotot, turvallisuus |

| Asiamiehet | Ilman agenttia | Tyypillisesti agentitonta SSH:n kautta |

| Skaalaus | Multi-cloud-palveluntarjoaja | Roolit, luettelot, rinnakkaistaminen |

Tuotokset ja dynaamiset varastot

Jotta Ansible tietäisi tarkalleen, mitkä isännät on konfiguroitava, siirrän seuraavat tiedot Terraformin tuotokset suoraan inventaarioon. Vien IP-osoitteet, isäntänimet, roolit ja nimikkeet strukturoituina arvoina ja käytän niistä luotuja isäntäryhmiä. Tällä tavoin inventaariot pysyvät koko ajan synkronoituina todellisen tilan kanssa. Yksinkertainen lähestymistapa on kirjoittaa tuotokset JSON-muodossa ja viedä ne Ansibella muodossa YAML/JSON-luettelo lukea sisään. Näin voin kuroa umpeen kuilun käyttöönoton ja konfiguroinnin välillä ilman manuaalisia välivaiheita.

Miten Terraform ja Ansible toimivat yhdessä

Aloitan Terraformilla ja luon verkot, aliverkot, suojaussäännöt, VM:t ja hallintaoikeudet; siirrän luodut IP-osoitteet ja isäntänimet Ansibleen. Sen jälkeen asennan pelikirjojen avulla käyttöjärjestelmäpaketit, agentit, verkkopalvelimet, PHP-FPM:n, tietokannat ja välimuistikerrokset. Toteutan käytännöt, kuten salasanasäännöt, palomuurisäännöt ja protokollakierrot, automaattisesti ja pidän ne johdonmukaisina. Skaalautuessani liitän uudet instanssit Terraformin kautta ja annan Ansiblen ottaa konfiguroinnin hoitaakseen. Lopulta poistan resursseja hallitusti, jotta riippuvuudet saadaan ratkaistua siististi, ja Kustannukset läpinäkyvä.

WordPress hosting: esimerkki käytännöstä

WordPress-asennusta varten määrittelen Terraformissa VPC:n, aliverkot, reitityksen, suojausryhmät, tietokantainstanssit ja automaattisesti skaalautuvan web-klusterin. Ansible määrittää sitten NGINX:n tai Apachen, PHP-laajennukset, MariaDB/MySQL-parametrit, objektivälimuistin ja TLS:n. Otan käyttöön WordPress-asennuksen, määrittelen FPM-Workerin, aktivoin HTTP/2:n ja suojaan wp-configin asianmukaisilla tiedosto-oikeuksilla. Automatisoin myös Fail2banin, Logrotaten, varmuuskopiointitehtävät ja kuormituksen, RAM-muistin, I/O:n ja Viive. Näin saan toistettavia käyttöönottoja, joissa on selkeät palautuspolut ja nopea palautus.

Riskittömiä päivityksiä varten luotan Sininen/vihreä tai liikkuvat käyttöönotot: Uudet web-instanssit perustetaan rinnakkain, konfiguroidaan, testataan ja liitetään vasta sitten kuormantasaajan taakse. Käsittelen tietokantamuutokset huolellisesti migraatioikkunoiden, lukureplikaatioiden ja varmuuskopioiden avulla. Sisällytän pelikirjoihin staattiset aineistot, välimuistin lämmityksen ja CDN-säännöt, jotta siirtymät sujuvat ilman yllätyksiä.

Tilan, ajelehtimisen ja turvallisuuden hallinta

Tallennan Terraformin tilatiedoston keskitetysti versionhallinnan ja lukitusmekanismin avulla, jotta kukaan ei korvaa muutoksia samanaikaisesti. Dokumentoin suunnitellut poikkeamat muuttujien avulla, ja korjaan ei-toivotut poikkeamat suunnitelman ja sen jälkeisen sovelluksen avulla. Käytän Vault- tai KMS-integraatioita salaisuuksiin, kun taas Ansible pysyy herkkänä salattujen muuttujien avulla. Toimintakirjat sisältävät tietoturvan peruslinjat, jotka varmistan säännöllisesti uusille isännille. Pidän lokit, metriikat ja hälytykset johdonmukaisina, jotta voin Tapahtumat tunnistaa ja ymmärtää ne nopeammin.

Tarkistan myös Merkintä- ja nimeämiskäytännöt Tiukka: resurssit saavat pakolliset merkinnät kustannuspaikoille, ympäristöille ja vastuullisille osapuolille. Tämä helpottaa FinOps-analyysejä, elinkaarikäytäntöjä (esim. ei-tuotannollisten järjestelmien automaattinen sammuttaminen) ja vaatimustenmukaisuustarkastuksia. Arkaluonteisissa muutoksissa luotan Vaihda ikkunat hyväksytty Terraform-suunnitelma ja dokumentoidut Ansible-ajot.

Politiikka säännöstönä, sääntöjen noudattaminen ja hallinto

Minä ankkuroin Politiikat koodissa: Mitkä alueet ovat sallittuja, mitkä esiintymätyypit, mitkä verkkosegmentit? Pidän konventiot voimassa moduulien ja validointien avulla. Suoritan käytäntöjen tarkistuksia ennen jokaista sovellusta, jotta poikkeamat tunnistetaan jo varhaisessa vaiheessa. Ansiblea varten määrittelen tietoturvan vertailuarvot (esim. SSH-karkaisu, salasana- ja auditointikäytännöt) rooleiksi, joita sovelletaan johdonmukaisesti kaikilla isännillä. Tällä tavoin hallintovaatimukset pysyvät mitattavina ja poikkeukset dokumentoidaan tietoisesti sen sijaan, että niitä siedettäisiin sattumalta.

Konttien, Kubernetesin ja IaC:n ajattelu yhdessä

Monet isännöintitiimit yhdistävät tietokantojen VM:t ja verkkoprosessien kontit tiheyden ja käynnistymisajan optimoimiseksi. Mallinnan molemmat Terraformilla ja jätän isännän kovettamisen, suoritusajan asennuksen ja rekisterin käytön Ansiblen tehtäväksi. Klusterityökuormien osalta vertailen orkestrointikonsepteja ja päätän, mikä lähestymistapa sopii hallintoon. Jos haluat lisätietoja, voit lukea artikkelin Docker vs. Kubernetes hyödyllisiä näkökohtia. Se on edelleen tärkeää: Pidän käyttöönotot toistettavina ja turvallisina. Kuvat ajelehtimista vastaan, jotta julkaisut pysyvät luotettavina.

Hybridiasetuksissa määrittelen klusterit, solmuryhmät ja tallennustilat Terraformin avulla, kun taas Ansible vakioi peruskäyttöjärjestelmäkerroksen. Pääsy konttirekistereihin, salaisuuksiin ja verkkokäytäntöihin on osa pelikirjoja. Tämä tarkoittaa sitä, että jopa tietokanta-VM:ien ja konttipohjaisten web-edelläkävijöiden sekoitettu pino pysyy yhtenäisessä elinkaaressa.

CI/CD, testit ja palautukset

Integroin Terraform- ja Ansible-ajot putkistoihin, jotta muutokset tarkistetaan, suunnitellaan ja otetaan käyttöön automaattisesti ja mahdollisimman pienin virhein. Suojaan yksikkö- ja lint-tarkastukset laatuporteilla, suunnitelmat ja kuivakäynnit antavat minulle läpinäkyvyyttä ennen jokaista sovellusta. Playbookien osalta käytän testiympäristöjä, jotta käsittelijät, idempotenssi ja riippuvuudet voidaan validoida puhtaasti. Selkeät rollback-strategiat sekä moduulien ja roolien versiointi nopeuttavat vianetsintää. Jos haluat päästä alkuun, voit löytää inspiraatiota seuraavista lähteistä CI/CD-putket hostingissa ja voi käyttää omaa Työnkulut laajentua askel askeleelta.

Putkiston suorituskyky ja skaalautuminen

Suuria laivastoja varten skaalaan Terraformia hyvin annostellulla rinnakkaistamisella ja rakeisilla tavoitteilla ilman, että arkkitehtuuri hajoaa. Kuvaan riippuvuudet nimenomaisesti, jotta vältetään kilpailutilanteet. Ansible-ohjelmassa hallitsen haarukat, sarja ja max_fail_prosenttiosuus, jotta muutokset voidaan toteuttaa turvallisesti aaltoina. Välimuistitallennus (faktat, pakettivälimuisti, galaksiroolit) ja uudelleenkäytettävät artefaktit lyhentävät huomattavasti suoritusaikoja. Näin toimitus pysyy nopeana luotettavuudesta tinkimättä.

Käytännön suosituksia alkuun pääsemiseksi

Aloitan pienestä: repo, selkeä kansiorakenne, nimeämiskäytännöt ja versiointi. Sitten määrittelen minimiympäristön, jossa on verkko, VM ja yksinkertainen web-rooli, jotta koko prosessia voidaan harjoitella. Määritän muuttujat, salaisuudet ja etätilat jo varhaisessa vaiheessa, jotta myöhemmät tiimivaiheet sujuvat sujuvasti. Sen jälkeen modulaaristan komponenttien, kuten VPC:n, laskennan, tietokannan, LB:n ja web-, tietokanta- ja valvontaroolien mukaan. Näin luodaan vähitellen uudelleenkäytettävä Kirjasto moduuleista ja pelikirjoista, jotka kartoittavat julkaisuja turvallisesti.

Olemassa olevien ympäristöjen siirtäminen

Monet tiimit eivät aloita vihreällä kentällä. Etenen askel askeleelta: Ensin inventoin manuaalisesti luodut resurssit ja siirrän ne kautta Tuo Terraformissa, ja siihen liitetään kohdekuvaa vastaavat moduulit. Samalla otan käyttöön Ansible-roolit, jotka toistavat nykytilan ja nostavat sen sitten vähitellen haluttuun vakiokokoonpanoon. Näin vältän big bang -projektit ja vähennän riskejä hallittujen, jäljitettävissä olevien muutosten avulla.

Vianmääritys ja tyypilliset virhemallit

Käytännössä näen toistuvia malleja: manuaalisten hotfixien luominen Drift, joka peruutetaan seuraavan ajon aikana. Selkeät prosessit (liput, PR:t, tarkistukset) ja säännölliset ajot auttavat tunnistamaan poikkeamat varhaisessa vaiheessa. Ansibessa ei-idempotentit tehtävät johtavat tarpeettomiin uudelleenkäynnistyksiin; tarkistan moduulit komentotulkkikomentojen sijasta ja asetan changed_when/failed_when kohdennetusti. Selvitän verkko-ongelmat (bastion, suojausryhmät, DNS) varhaisessa vaiheessa, jotta yhteydet ovat vakaat. Ja kirjaan jokaisen ajon lokiin, jotta voin jäljittää syyt tarkastuksissa.

Yhteenveto: Mikä todella merkitsee

Automatisoin infrastruktuurin käyttöönoton Terraformilla ja jätän konfiguroinnin Ansiblen tehtäväksi. Tehtävien erottaminen toisistaan takaa johdonmukaisuuden, nopeuden ja vähentää inhimillisiä virheitä. Moduulit, roolit ja käytännöt tekevät käyttöönotoista hallittavia ja tarkastettavia. Tämän lähestymistavan omaksuneet säästävät aikaa, vähentävät riskejä ja hyötyvät skaalautuvuudesta eri pilvissä ja ympäristöissä. Jäljitettävyys on lopulta tärkeintä Prosessit, jotka tekevät jokaisesta muutoksesta näkyvän, testattavan ja toistettavan.