Fail2Ban Plesk tuo Plesk-palvelinympäristöösi tehokkaan suojan brute force -hyökkäyksiä vastaan vain muutamalla klikkauksella ja estää automaattisesti epäilyttävät IP-osoitteet. Näytän sinulle askel askeleelta, miten asennat Fail2Banin, aktivoit vankiloita, muokkaat sääntöjä ja määrität ilmoituksia niin, että sinun Palvelin pysyy pysyvästi puhtaana.

Keskeiset kohdat

Seuraavissa keskeisissä kohdissa on tiivis yleiskatsaus, ennen kuin menen yksityiskohtiin ja näytän, miten ne toteutetaan paneelissa. Miten asetetaan oikea Prioriteetit alusta alkaen.

- Asennus Työkalut ja asetukset ja välitön aktivointi

- Vankilat Käytä erityisesti SSH:ta, sähköpostia, Plesk-paneelia ja WordPressiä varten.

- Parametrit kuten kieltoaika, havaitsemisikkuna ja epäonnistuneet yritykset.

- Whitelist Ylläpidä luotettavia IP-osoitteita ja tarkista estot.

- Seuranta lokien hienosäätö ja vähemmän vääriä hälytyksiä.

Mitä Fail2Ban tekee - lyhyesti selitetty

Fail2Ban-analyysit Pöytäkirjat palveluiden, kuten SSH:n, sähköpostin, verkkopalvelimen tai Plesk-paneelin, ja tunnistaa toistuvat epäonnistuneet yritykset. Jos IP-osoite ylittää määritellyt raja-arvot, estän sen automaattisesti tietyksi ajaksi. Tällä tavoin estän luotettavasti brute force -hyökkäykset, sanakirjahyökkäykset ja automaattiset skannaukset mahdollisimman vähällä vaivalla. Menot. Plesk tarjoaa selkeän käyttöliittymän, jossa voin kytkeä jaileja päälle tai pois ja säätää parametreja. Tuotannollisille palvelimille tämä suojaus on yksi nopeimmista toimenpiteistä, jolla on huomattava vaikutus.

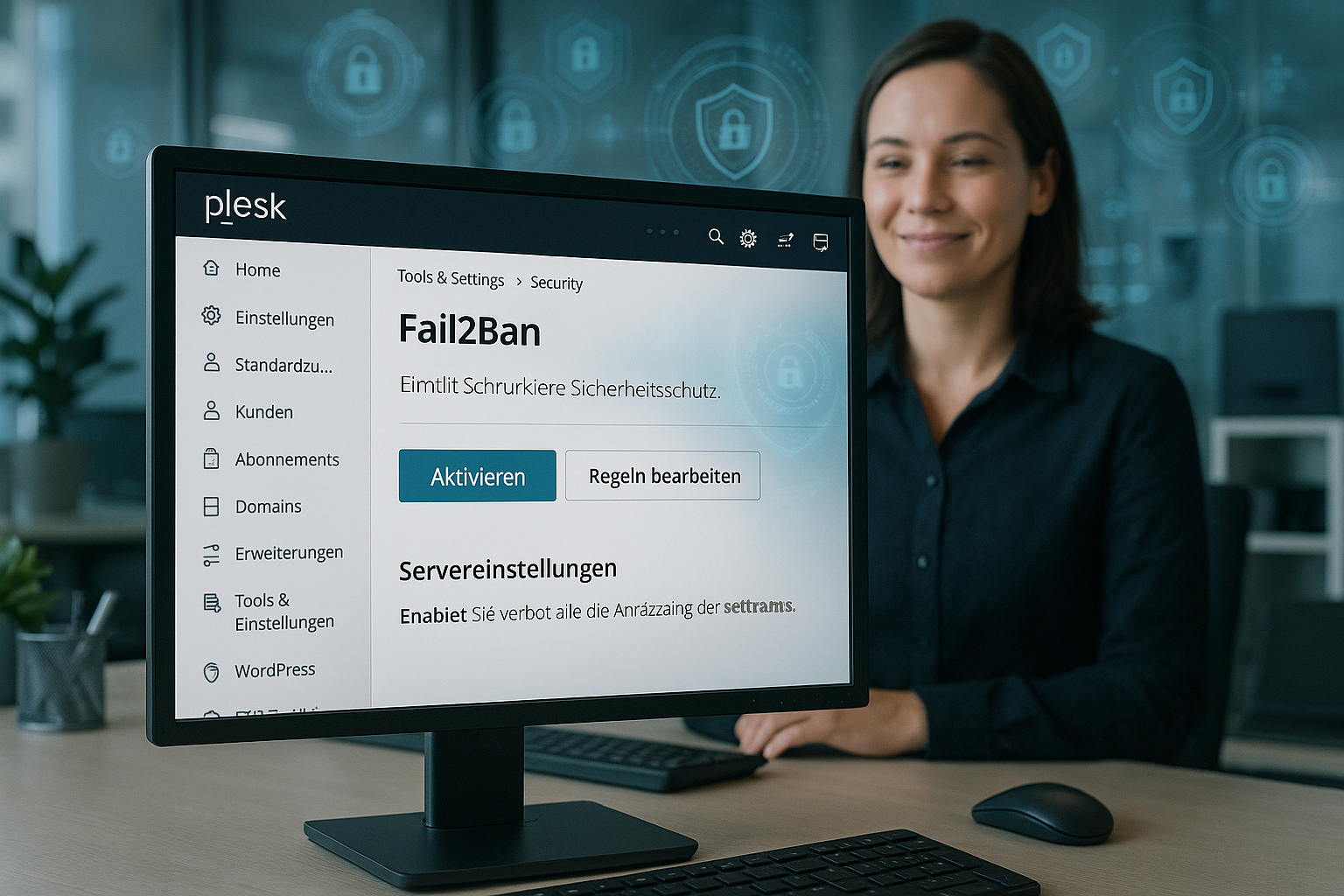

Asennus Pleskiin: Edellytykset ja aloitus

Käytän nykyistä Plesk-palvelinta Linuxihanteellisesti Obsidian ja tarkista ensin, onko Fail2Ban-komponentti jo olemassa. Jos se puuttuu, avaan Pleskissä Työkalut ja asetukset, siirry kohtaan Päivitykset ja päivitykset ja valitse Lisää/poista komponentit. Aktivoin siellä Fail2Ban-kohdan ja käynnistän Fail2Ban-ohjelman. Asennus. Valmistumisen jälkeen näyttöön tulee kohta IP-osoitteiden estäminen (Fail2Ban), jossa toiminto kytketään päälle ja sitä valvotaan. Täydellinen asennus onnistuu yhdistämällä Fail2Ban ja hyvin konfiguroitu palomuuri; lisätietoja on osoitteessa Plesk-palomuurin määrittäminen.

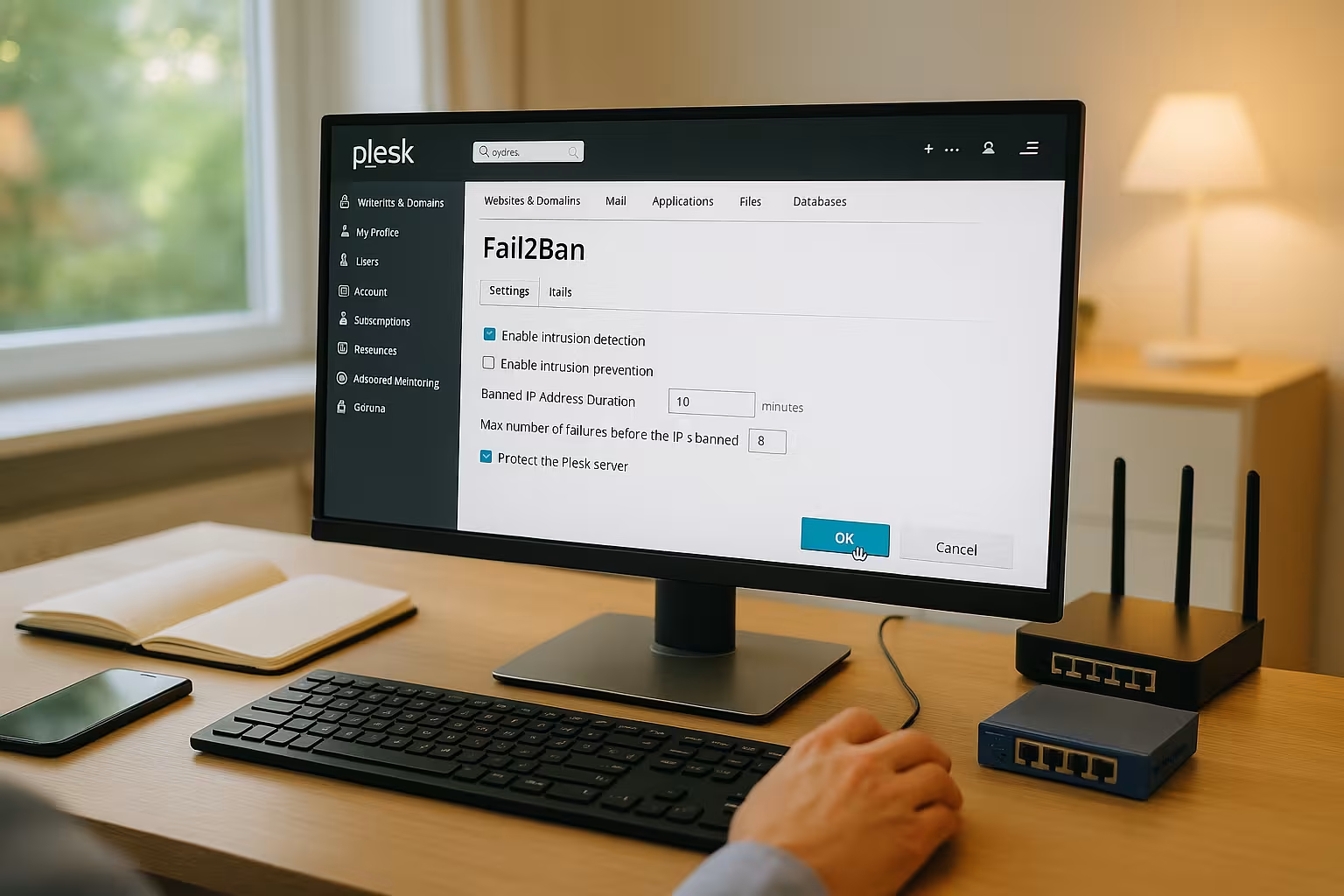

Peruskonfigurointi: valitse järkevät oletusarvot

Kun laite on kytketty päälle, tarkistan yleiset parametrit, jotka määrittävät vaikutuksen ja väärät hälytykset. Tasapainoisen Kieltoaika Pidän hyökkääjät poissa sulkematta laillisia käyttäjiä pysyvästi. Tunnistusikkunalla säädetään, kuinka kauan Fail2Ban kerää epäonnistuneita yrityksiä, ja epäonnistuneiden yritysten enimmäismäärä asettaa estokynnyksen. Annan myös sähköpostiosoitteen ilmoituksia varten, jotta näen kriittiset tapahtumat välittömästi. Seuraavassa taulukossa on yleisiä aloitusarvoja, jotka ovat osoittautuneet hyväksi monissa asetuksissa ja joita voidaan tarkentaa milloin tahansa.

| Parametrit | Suositus | Vaikutus |

|---|---|---|

| Kieltoaika | 600-1800 sekuntia | Estää hyökkääjät havaittavasti lukitsematta käyttäjiä pysyvästi. |

| Tunnistusikkuna | 300-600 sekuntia | Aggregaattitestit kohtuullisessa ajassa |

| Max. Epäonnistuneet yritykset | 3-5 | Vähentää vääriä positiivisia tuloksia ja pysyy silti tiukkana |

| Ilmoitus | Aktivoi sähköposti | Varoitukset lukituksista ja tärkeistä tapahtumista |

Lisäksi määrittelen heti alussa, että Unohda lista (whitelist) globaalilla tasolla. Kohdassa Työkalut ja asetukset > Estä IP-osoitteet annan staattiset toimiston IP-osoitteet, VPN-päätepisteet tai hallintaverkot. IPv6:n osalta käytän johdonmukaisia etuliitteitä (esim. /64) varovasti ja pidän luettelon suppeana, jotta suojaus ei heikkene. Toistuvia häiriköitä varten on olemassa Inkrementaalinen kieltoaika todistettu: Seuraavien parametrien avulla bantime.increment = true, bantime.factor ja bantime.maxtime Pidentän automaattisesti lukituksia, jos ne toistetaan, mikä takaa kestävän vaikutuksen.

Vankilat: kohdennettu suojelu palveluja varten

Aktivoin Jails-välilehdellä suojaussäännöt tärkeimmille vankiloille. Palvelut: sshd, dovecot, proftpd, plesk-apache, plesk-panel ja plesk-wordpress. Kukin vankila valvoo vastaavia lokitiedostoja, tunnistaa kaavat ja estää silmiinpistävät IP-osoitteet. Jos palvelimella on WordPress-instansseja, otan käyttöön plesk-wordpressin estääkseni kirjautumishyökkäykset wp-loginilla ja xmlrpc:llä. Jos FTP ei ole käynnissä, poistan siihen liittyvän jailin käytöstä, jotta palvelin ei tee turhia tarkistuksia. Tarkistan sitten, toimivatko estot luotettavasti, ja säädän kynnysarvoja, jos vääriä positiivisia tuloksia on liikaa.

Suuntautumista varten: sshd lukee tyypillisesti /var/log/auth.log (Debian/Ubuntu) tai /var/log/secure (RHEL/Alma/Rocky), sähköpostitunnukset päätyvät osoitteeseen /var/log/maillog resp. /var/log/mail.logpaneeli kirjautuu sisään /var/log/plesk/paneeli.log. Verkkohyökkäyksiä varten Plesk-vankilat käyttävät virtuaalisen isännän lokitietoja osoitteessa /var/www/vhosts/system//logs/ to. Jos käytät vain NGINX:ää tai Apache+NGINX-asennusta, Plesk-suodattimet toimivat edelleen, koska asianmukaiset polut on jo tallennettu.

Luo omia vankiloita ja suodattimia siististi

Tarvitsenko lisää Suojaus sovellusta varten, luon uuden vankilan ja viittaan siihen liittyviin lokitietoihin. Määritän selkeän aikaikkunan, asetan epäonnistumisrajan ja määrittelen halutun kieltoajan. Erikoissovelluksia varten kirjoitan suodattimia säännöllisillä lausekkeilla, jotka tunnistavat tietyt virheilmoitukset. Kun sääntö on aktivoitu, testaan sen simuloimalla epäonnistuneen yrityksen ja tarkistamalla lokit. Jos havaitsen mallin, jonka hyökkääjät voivat ohittaa, tarkennan suodatinta ja kirjaan muutoksen lokiin. Dokumentaatio.

Varmistaakseni, että räätälöinnit pysyvät päivitysturvallisena, luon Omat kokoonpanot osoitteessa /etc/fail2ban/jail.d// erillisinä tiedostoina (esim. custom-wordpress.local) sen sijaan, että muuttaisit vakiotiedostoja. Näin Plesk tai pakettipäivitys ei korvaa sääntöjäni. Testaan suodatinsääntöjä fail2ban-regex näytelokeja vastaan ennen kuin vaihdan vankilan tuottavaksi. Muutosten jälkeen systemctl reload fail2banjotta ne aktivoituvat ilman kovaa uudelleenkäynnistystä.

Valkoinen luettelo, estojen poistaminen ja estettyjen IP-osoitteiden ymmärtäminen

Jos lukitsen itseni tai tiimin jäsenen ulos, avaan estettyjen IP-osoitteiden luettelon ja vapautan osoitteen uudelleen. Pysyvästi luotettavien lähteiden osalta käytän valkoista listaa ja estän näin tulevat Tukokset. Yleiskatsauksessa näen, mikä vankila on estänyt IP-osoitteen ja minkä säännön perusteella se havaittiin. Nämä tiedot auttavat minua tunnistamaan väärin konfiguroidut sovellukset tai botit. Pidän valkoisen listan suppeana ja ylläpidän merkintöjä vain, jos siihen on hyvä syy. Syy siellä.

Työskenteletkö Proxy/CDNKiinnitän erityistä huomiota valkoiseen listaan: Jos kirjautumiset ja verkkokäynnit ovat käänteisen välityspalvelimen IP-osoitteiden takana palvelimen näkökulmasta, huolimattomasti konfiguroitu putka estää pahimmassa tapauksessa välityspalvelimen varsinaisen hyökkääjän sijasta. Tässä tapauksessa varmistan, että verkkopalvelin kirjoittaa "oikean" asiakkaan IP:n oikein lokiin (X-Forwarded-For/Actual Real-IP -mekanismi) ja ylläpidän välitysverkkoja luotettavina. Näin varmistetaan, että lohkot pysyvät tarkkoina.

Vältä virheitä: järkevä viritys käytännöstä käsin

Aloitan maltillisella Kynnysarvot ja kiristän arvoja vasta, kun tiedän tyypilliset kuormitus- ja käyttöprofiilit. Jaetuissa isännöintiasemissa, joissa on paljon käyttäjiä, väärien estojen riski kasvaa, joten asetan MaxRetryn korkeammaksi ja seuraan lokitietoja tarkemmin. Jos botit pääsevät lomakkeillesi, kannattaa katsoa verkkopalvelimen lokitietoja ja lisäsääntöjä plesk-apache-vankilassa. Asetan 2FA:n ylläpitäjien kirjautumisille ja helpotan näin Fail2Bania, koska paneeliin saapuu vähemmän kirjautumisyrityksiä. Säännöllinen vilkaisu estolistaan näyttää minulle, onko yksittäinen Lähde on erityisen silmiinpistävä ja vaatii enemmän toimenpiteitä.

Palomuurin yhdistelmä ja WordPressin koventaminen

Fail2Ban estää hyökkääjät epäonnistuneiden yritysten jälkeen, kun taas palomuuri vähentää hyökkäyspintaa etukäteen. Molemmat yhdessä tuottavat huomattavasti enemmän Turvallisuuserityisesti SSH- tai sähköpostiporttien kanssa. WordPressin osalta rajoitan xmlrpc:tä, asetan kirjautumisnopeusrajoituksen sovellustasolla ja annan plesk-wordpressin tehdä loput työstä. Näin saat syvyyssuuntaisen puolustuksen yksittäisen esteen sijaan. Syvällisempi vertailu löytyy tästä artikkelista: Fail2Ban ja palomuuri vertailussajoka auttaa sinua toimenpiteiden koordinoinnissa.

Käytännön tarkistus Plesk-ylläpitäjille

Tarkistan, tapahtuuko lukitukset odotetun ajan kuluessa ja saapuvatko sähköposti-ilmoitukset. Sitten testaan SSH:ta tarkoituksellisesti väärillä salasanoilla ja tarkistan lokit varmistaakseni, että suojaus on tehokas. Vankilat vahvistamaan. Simuloin Plesk-paneelissa useita epäonnistuneita kirjautumisia ja tarkkailin, estetäänkö IP-osoite nopeasti. Jos laillisia estoja ilmenee liikaa, nostan MaxRetry-arvoa askel askeleelta ja pidennän havaitsemisikkunaa maltillisesti. Tämä johdonmukainen lähestymistapa pitää väärät hälytykset minimissään ja varmistaa rauhallisen toiminnan. Operaatio.

Hosting-integraatio: mitä etsin

Vahva hosting-asetelma tarjoaa Fail2Ban-, palomuuri-, varmuuskopiointi- ja valvontapalvelut yhtenäisellä tavalla. Kiinnitän huomiota suoraan Plesk-integraatioon, lyhyisiin vastausaikoihin tuessa ja selkeään Dokumentaatio. palveluntarjoajat, joilla on eristetyt palvelusäiliöt ja johdonmukaiset ytimen päivitykset, tarjoavat minulle lisäturvaa. Tuottavissa projekteissa luotan myös ulkopuolisiin varmuuskopioihin, jotta voin palata verkkoon nopeasti hätätilanteessa. Näin luodaan turvallisuustaso, joka tekee hyökkäyksistä paljon vaikeampia ja joka voidaan toteuttaa kohtuullisella turvallisuustasolla. Menot voidaan säilyttää.

Seuranta ja vianmääritys: miten pysyä tilanteen tasalla?

Analysoin säännöllisesti Fail2Ban-yleiskatsausta, tarkistan estetyt Osoitteet ja tunnistaa toistuvat lähteet. Jos havaitsen kaavoja, muokkaan suodatussääntöjä ja dokumentoin muutokset, jotta voin seurata niitä myöhemmin. Jos lokit osoittavat suuria kuormituspiikkejä, asetan lisärajoituksia verkkopalvelimelle ja kiristän palomuuria. Samalla pidän Pleskin, järjestelmäpaketit ja liitännäiset tuoreina, jotta hyökkäyspinnat olisivat mahdollisimman pienet. Pleskin tietoturva-aukkojen sulkeminen. Näin suojauksesi pysyy ajan tasalla ja Fail2Ban tarvitsee vähemmän tietoa. Työvoima suorittaa.

Pleskin protokollan taustapalvelut ja polut

Luotettavan havaitsemisen kannalta on ratkaisevan tärkeää, että Fail2Banilla on oikea Pöytäkirjan lähteet lukee. Linuxissa käytän jakelusta riippuen joko tiedostolokeja tai systemd:n taustajärjestelmää. Nykyaikaiset kokoonpanot hyötyvät backend = systemdkoska Fail2Ban lukee päiväkirjaa suoraan ja tuottaa vähemmän I/O:ta lokitiedostoihin. Pleskissä on jo järkevät oletusasetukset tätä varten. Tarkistan kuitenkin satunnaisesti, vastaavatko lokipolut jaileissa todellisuutta: SSH sisään /var/log/auth.log (Debian/Ubuntu) tai /var/log/secure (RHEL/Alma/Rocky), Mail in (RHEL/Alma/Rocky). /var/log/maillog tai /var/log/mail.logPlesk-paneeli /var/log/plesk/paneeli.logWeb vhost-hakemistoissa. Jos polut tai lehtien nimet eivät ole oikein, korjaan merkinnät erillisessä luettelossa. .local-tiedosto. Näin vältän sokeat kohdat, joissa hyökkäykset jäävät huomaamatta.

IPv6, banaction ja palomuurin taustajärjestelmä

Monet asennukset eivät enää suodata vain IPv4:ää. Varmistan, että Banactions soveltuvat IPv6:lle (esim. moniporttiset vaihtoehdot iptables/firewalld:lle). Jos järjestelmä käyttää Firewalldia, kiinnitän huomiota seuraavanlaisiin toimiin firewallcmd-multiportklassisia iptables-asetuksia varten iptables-multiport tai ipset-pohjaisia toimia suorituskyvyn parantamiseksi. On tärkeää, että Fail2Banissa käytetty toiminto vastaa aktiivista Plesk-palomuuria - muuten estot päätyvät väärään ketjuun tai eivät vaikuta lainkaan. Muutosten jälkeen testaan nimenomaan: simuloidut epäonnistuneet yritykset testi-IP:ltä, vankilan tilakysely, sitten yhteystesti. Jos IPv6-estot toimivat luotettavasti, olen korjannut merkittävän aukon, joka usein jää huomiotta sekaverkoissa.

Kasvavat lukitukset ja pitkäaikaiset estot (uusintarikollisuus).

Toistuvilla hyökkääjillä lisään painetta: kun asteittaiset kieltoajat (bantime.increment) lukituksia pidennetään automaattisesti - noin kaksinkertaistetaan noin bantime.factor = 2 - järkevään enimmäismäärään asti (bantime.maxtime). Käytän myös recidive-Jail joka havaitsee IP-osoitteet, jotka esiintyvät useita kertoja eri vankiloissa pidemmän ajanjakson aikana. Konfiguraatio, jossa on findtime tuntien ja päivien välillä, ja useiden päivien kieltoaika on osoittautunut tehokkaaksi. Tällä tasolla on pysyvä vaikutus säännöllisesti palaavia botteja vastaan ilman, että laillisia käyttäjiä suljetaan pysyvästi pois. Edelleen on tärkeää käyttää luotettavia verkkoja kautta ignoreip ja pitää vaikutuksia silmällä mustan listan avulla.

CLI-työnkulku: tarkista, lataa uudelleen, avaa lukitus.

Vaikka Plesk tarjoaa kätevän käyttöliittymän, ratkaisen monta nopea konsolin kautta. Osoitteessa fail2ban-client status Näen aktiivisia vankiloita, fail2ban-client status luetellaan estetyt IP-osoitteet ja laskurit. Lataan uusia sääntöjä systemctl reload fail2banTarvittaessa käynnistän palvelun uudelleen. Poistan yksittäiset IP-osoitteet (fail2ban-client set unbanip) vaikuttamatta koko järjestelmään. Vianmääritystä varten journalctl -u fail2banlukea viimeisimmät tapahtumat, mukaan lukien tiedot viallisista suodattimista. Näin voin pitää toiminnan kevyenä, dokumentoida toimenpiteet lyhyesti ja syöttää havainnot takaisin sääntöihin.

Toiminta välityspalvelimen/CDN:n, ModSecurityn ja WordPressin tietojen takana

Monet verkkosivustot roikkuvat nykyään Käänteiset välityspalvelimet tai CDN:t. Varmistaakseni, että Fail2Ban arvioi oikean asiakkaan, varmistan, että verkkopalvelin merkitsee oikean IP-osoitteen lokiin ja että välitysverkot ovat valkoisella listalla. Muuten vaarana on, että estän tahattomasti kokonaisia reunaverkkoja. Pleskissä käytän myös ModSecurity (WAF): ModSecurity estää tunnetut hyökkäysmallit HTTP-tasolla, kun taas Fail2Ban rankaisee epäonnistuneista kirjautumisyrityksistä tai toistuvista 4xx/5xx-malleista. WordPressin osalta käytän kaksitahoista lähestymistapaa: rajoitan tai suojaan xmlrpc:n, asetan kirjautumisnopeusrajoitukset sovellustasolla ja käytän plesk-wordpress-vankila aktiivinen. Tällä tavoin poistan melua lokista ja annan Fail2Ban-ohjelman kohdistua vaikeisiin tapauksiin.

Ylläpito, varmuuskopiot ja päivitysstrategia

Varmistaakseni, että säädöt kestävät pitkällä aikavälillä, säilytän kaikki omat säännöt erillisissä tiedostoissa osoitteessa /etc/fail2ban/jail.d// ja dokumentoida versioidut muutokset. Ennen suurempia plesk- tai järjestelmäpäivityksiä luon tilannekuvan/varmistuskopion ja tarkistan sitten satunnaisesti, ovatko vankilat edelleen aktiivisia ja ovatko polut oikein. Otan huomioon myös lokien pyöritykset: pyörityksen jälkeen (uusi lokitiedosto) backendin pitäisi jatkaa lukemista luotettavasti - systemd-Journalin avulla tämä huoli on suurelta osin poistettu. Laadin tiimeille lyhyet SOP:t: miten IP-osoitteet poistetaan, kynnysarvoja säädetään ja ilmoitukset tarkistetaan. Näin varmistetaan, että käsittely pysyy johdonmukaisena, vaikka vastuualueet vaihtuisivat.

Oikeudellinen arviointi: pöytäkirjat ja varastointi

Turvallisuus tarvitsee myös Mitta. Säilytän vain puolustuksen ja diagnoosin kannalta välttämättömät tiedot, asetan selkeät säilytysajat ja poistan vanhat tiedot säännöllisesti. Fail2Ban ei itse tallenna mitään pitkäaikaisia tietoja; perustana ovat järjestelmäsi ja verkkolokisi. Säännöllisen toiminnan aikana alennettu lokitaso (esim. INFO) pitää tietomäärän hallinnassa, kun taas nostan sen tilapäisesti DEBUG-tasolle analyysejä varten ja siirryn sitten takaisin. Näin yhdistän tehokkaan suojauksen ja kevyen, jäljitettävissä olevan tietojäljen.

Pähkinänkuoressa: turvallinen käyttöönotto vain muutamalla napsautuksella.

Aktivoin Fail2Banin Pleskin kautta, asetan tasapainoiset parametrit, kytken päälle sopivan Vankilat ja ylläpitää laihaa valkoista listaa. Täydentävän palomuurin, 2FA:n ja puhtaiden päivitysten avulla saavutan korkean suojaustason ilman painolastia. Räätälöidyt suodattimet antavat minulle mahdollisuuden hallita erityistapauksia, ja ilmoitukset ja lokit helpottavat päivittäistä työtäni. Jos otat nämä askeleet todesta, vähennät huomattavasti raa'an väkivallan yrityksiä ja suojaat tehokkaasti ylläpitäjän kirjautumiset, sähköpostin ja SSH:n. Näin pidät Plesk-palvelimesi turvallisena seuraavien avulla Fail2Ban pysyvästi kestävää ja helposti annosteltavaa.