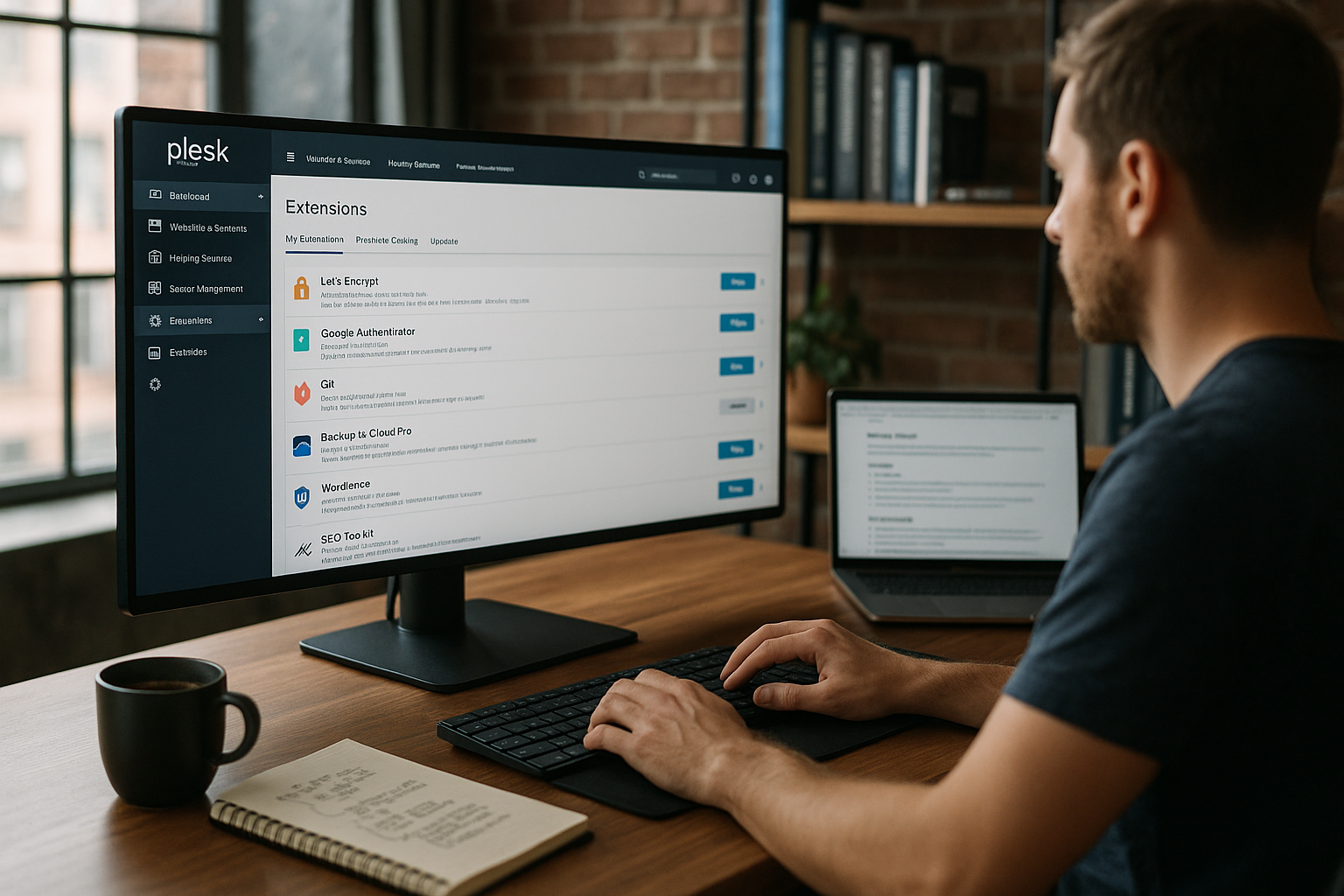

Ebben az útmutatóban megmutatom, hogyan Plesk bővítmények felgyorsítja a mindennapi fejlesztői munkámat, lehetővé teszi a biztonságos telepítést és automatizálja az ismétlődő feladatokat. Világos ajánlásokat adok a kiválasztásra és a beállításra vonatkozóan - beleértve a beállítási lépéseket, az ésszerű alapértelmezéseket és a tipikus buktatókat.

Központi pontok

- Beállítás és ésszerű alapértelmezések a biztonság, a biztonsági mentések, a teljesítmény és a

- Munkafolyamat Git, staging, CI horgok és konténer stackek

- Biztonság az Imunify360, a Let's Encrypt és az intelligens keményítés koncepciója révén

- Sebesség Cloudflare CDN, gyorsítótár és monitoring segítségével

- Méretezés Dockerrel, automatizálással és egyértelmű szerepekkel

Miért gyorsítja fel a Plesk a fejlesztői munkámat?

A projekteket, domaineket és szervereket központilag csoportosítom, és így minden nap pénzt takarítok meg. Idő. A bővítmények a fejlesztést, a biztonságot, a teljesítményt és az automatizálást fedik le, és tökéletesen illeszkednek egymáshoz. A frissítéseket és a migrációs lépéseket közvetlenül a panelben irányítom, a standard feladatokhoz szükséges shell szkripteken keresztüli kitérők nélkül. A drag & drop-nak köszönhetően a legfontosabb eszközöket oda tudom rendezni, ahol a leggyakrabban van rájuk szükségem, és a flow-ban maradhatok. Ha először áttekintést szeretne kapni, kezdje a Top Plesk kiterjesztések majd a projekttípus és a csapat mérete szerint rangsorolja.

A legfontosabb Plesk-bővítmények áttekintése

A modern munkafolyamatok esetében a következők világos magjára támaszkodom WordPress Toolkit, Git, Docker, Cloudflare, Imunify360, Let's Encrypt és Acronis Backup. Ez a válogatás a telepítéseket, a keményítést, az SSL-t, a CDN-t és az adatmentést foglalja magában. Általában a WordPress Toolkit-tel és a Gittel kezdem, majd Dockert adok hozzá olyan szolgáltatásokhoz, mint a Redis vagy a Node, és végül bekapcsolom a Cloudflare-t. Az SSL és a biztonság párhuzamosan futnak, amivel azonnal aktiválom az automatikus megújítást az új példányoknál. Az alábbi táblázat összefoglalja az előnyöket és a használatot.

| Hosszabbítás | A legfontosabb előny | Alkalmas | OS | Beállítás a Pleskben |

|---|---|---|---|---|

| WordPress eszközkészlet | Létrehozás, klónozás, frissítések | WP oldalak, ügynökségek | Linux/Windows | Telepítés, példa szkennelése, staging létrehozása, automatikus frissítések beállítása |

| Git integráció | Verzióellenőrzés, Telepítés | Minden webalkalmazás | Linux/Windows | Repo csatlakoztatása, ág kiválasztása, webhook/automatikus telepítés aktiválása |

| Docker | Konténer halmok | Mikroszolgáltatások, Eszközök | Linux/Windows | Kép kiválasztása, környezeti változók beállítása, portok felszabadítása |

| Cloudflare | CDN & DDoS | Forgalmi csúcsok | Linux/Windows | Zóna csatlakoztatása, proxy aktiválása, gyorsítótárazási szint kiválasztása |

| Imunify360 | Rosszindulatú szoftverek elleni védelem | Biztonsági fókusz | Linux/Windows | Ellenőrzési házirend létrehozása, karantén ellenőrzése, tűzfalszabályok beállítása |

| Let's Encrypt | SSL automatizálás | Minden projekt | Linux/Windows | Tanúsítvány igénylése, automatikus megújítás bekapcsolva, HSTS opcionális |

| Acronis biztonsági mentés | Felhőalapú biztonsági mentés | Üzleti szempontból kritikus | Linux/Windows | Terv létrehozása, időablak kiválasztása, teszt-visszaállítás |

A projektcélok, nem pedig a megszokás alapján hozom meg a döntéseket, és tartom a veremet. karcsú. Minden bővítés erőforrásokba kerül, ezért csak akkor választok többet, ha egyértelmű előnye van. A csapatoknak azt javaslom, hogy a szűkített listát rögzítsék a dokumentációban, és határozzák meg a kötelező alapértelmezéseket. Így a beállítások következetesek maradnak, és az új kollégák gyorsabban eligazodnak. A kiválasztás átláthatósága csökkenti a későbbi karbantartási munkát.

WordPress Toolkit: Beállítás és hasznos alapértelmezések

Egy szkenneléssel kezdem, hogy a Plesk automatikusan átvizsgálja az összes példányt. felismeri a címet.. Ezután létrehozok egy staginget minden egyes produktív webhelyhez, aktiválom a fájlok szinkronizálását és szükség esetén kiválasztom az adatbázis táblákat. Az automatikus frissítéseket a core esetében biztonságosra, a pluginek esetében kézi vagy karbantartási ablakonként szakaszolt frissítésre állítom be. Minden változtatásnál először tesztelem a stagingben, ellenőrzöm a biztonsági ellenőrzéseket, majd élesbe állítom. Ha mélyebbre akarsz nézni, hasznos háttérinformációkat találsz a WordPress eszközkészlet részletek.

A kék/zöld megközelítésekhez a klónozási funkciót használom, és tartok egy visszaállítási tervet. kész. Ez lehetővé teszi számomra, hogy csökkentsem az állásidőt a nagyobb frissítések során. Több oldal esetén a tesztek gyorsabbá tétele érdekében deaktiválom a felesleges pluginokat a staging példányokon. A biztonsági vizsgálatok naponta futnak, és a karantént röviden ellenőrzöm a műszerfalon. Ez segít a kockázatok minimalizálásában és a telepítések megtervezésében.

Git integráció: Tiszta telepítések kerülőutak nélkül

A Pleskben csatlakoztatok egy Git-repót, kiválasztom a megfelelő ágat, és aktiválom az Auto-Deploy-t a következőn Push. Opcionálisan beállítok webhookokat a CI számára, amelyek az éles telepítés előtt végrehajtják a buildeket és teszteket. PHP projekteknél létrehozok egy build lépést a Composer telepítéséhez, Node projekteknél pedig npm ci-t és egy Minify feladatot adok hozzá. A deploy mapot úgy állítom be, hogy csak a szükséges könyvtárak fussanak a webrootban, míg a build artefaktok kívül generálódjanak. A hozzáférési kulcsokat és jogosultságokat karcsúan tartom, és rendszeresen rotálom őket.

Az élesítés előtt karbantartási URL-en keresztül elvégzek egy állapotellenőrzést, és ellenőrzöm a fontos adatokat. Fejléc. A csővezeték hiba esetén automatikusan leállítja a gördülést. Így elkerülöm a félig kész telepítéseket, amelyeket később nehezebb megfogni. Dokumentálom a csapatok ági konvenciókat, és követelményként használom a pull-kérelmeket. Ez kiszámíthatóvá teszi az együttműködést és magas szinten tartja a nyomon követhetőséget.

Docker a Pleskben: A konténerek produktív használata

Az olyan szolgáltatások, mint a Redis, Elasticsearch, Meilisearch vagy ideiglenes előnézeti alkalmazások esetében a konténereket közvetlenül a Panel. Kiválasztom a hubról a képeket, beállítom a környezeti változókat, leképezem a portokat és tartós köteteket kötök. Ellenőrzöm az állapotellenőrzéseket egyszerű végpontokkal, hogy a Plesk jelentse a téves indításokat. A több konténeres forgatókönyvek esetében egyértelmű elnevezési konvenciókkal dolgozom és dokumentálom a függőségeket. Ha szüksége van egy jó bevezetőre, használja a kompakt útmutatót a Docker integráció a Pleskben.

A projektek növekedésével a szolgáltatásokat horizontálisan skálázom, és az állapotfüggő komponenseket kapszulázom, hogy a biztonsági mentések konzisztensek maradjanak. A naplókat külön könyvtárakba irányítom, és rendszeresen cserélem őket. A frissítéseket először egy különálló konténerváltozatban tesztelem, mielőtt átállnék. Csak megbízható állapotellenőrzés után adok hozzá DNS-bejegyzéseket. Ezáltal a telepítések ellenőrizhetőek és reprodukálhatók maradnak.

Először a biztonság: az Imunify360 és a Let's Encrypt helyes beállítása

Aktiválom az automatikus Letapogatások az Imunify360-ban, és határozzon meg egyértelmű műveleteket az észlelésekre, például karanténba helyezést értesítéssel. A tűzfalszabályokat szigorúan tartom, és csak azt engedem be, ami valóban szükséges. Beállítom a Let's Encrypt automatikus megújítását minden tartományra, és HSTS-t adok hozzá, ha a webhely következetesen HTTPS-en keresztül fut. Ellenőrzöm a biztonsági fejléceket is, mint például a CSP, X-Frame-Options és Referrer-Policy. A rendszeres jelentések megmutatják, hol kell szigorítanom.

Kétfaktoros hitelesítést használok az adminisztrátori bejelentkezésekhez, és a hozzáférést bizonyos IP-címekre korlátozom. Az SSH-hozzáférés kulcsokon keresztül történik, a jelszavakat lehetőség szerint deaktiválom. A biztonsági mentéseket titkosítom, és rendszeresen tesztelem a visszaállítási folyamatot. Listát vezetek a kritikus pluginekről, és frissítések előtt ellenőrzöm a változásnaplóikat. A biztonság továbbra is napi feladat, nem egyszeri alkalom. Konfiguráció.

Sebesség CDN-en keresztül: a Cloudflare okos konfigurációja

Csatlakoztatom a zónát, aktiválom a proxyt, és kiválasztom a dinamikus tartalmat lehetővé tevő gyorsítótárazási szintet. tisztelt. Az API-k esetében a fejléc szerinti gyorsítótárat kapcsolom be, az eszközök esetében hosszú TTL-t állítok be verziókezeléssel. Oldalszabályokat használok, hogy kizárjam az admin területeket a gyorsítótárból és szigorúan védjem az érzékeny elérési utakat. A HTTP/2, a Brotli és az Early Hints növeli a betöltési sebességet kódmódosítás nélkül. A forgalmi csúcsok idején a sebességkorlátozások csillapítják a visszaélési kísérleteket.

A kihívási és bot szabályok csökkentik a backend rendszerek felesleges terhelését. Figyelemmel kísérem a HIT/MISS arányokat és módosítom a szabályokat, amíg a kívánt cache-kvóta el nem éri a kívánt kvótát. A nemzetközi projektek esetében földrajzi irányítással és térképes regionális változatokkal dolgozom. A DNS-változásokat dokumentálom a változásnaplóban, hogy a visszaállítások gyorsan elvégezhetők legyenek. Ezáltal a teljesítmény mérhető marad és tervezhető.

Biztonsági mentések, visszaállítások és újraindítások az Acronisszal

Napi inkrementális biztonsági mentéseket készítek, és hetente készítek biztonsági mentést. teljes a felhőbe. A megőrzést úgy tartom, hogy legalább 14 napos előzményekhez hozzáférjek. Minden nagyobb kiadás után tesztelem a visszaállítást egy elszigetelt környezetben. Rendszeresen mérem a helyreállítási időket, hogy vészhelyzet esetén reális elvárásaim legyenek. Az adatbázisokat tranzakció-konzisztens módon mentem, hogy elkerüljem a sérüléseket.

A kritikus helyekről külön külső biztonsági mentést készítek. A visszaállítási munkafüzetek leírják a lépéseket, beleértve a DNS-váltást és a gyorsítótárazást. A jelszavakat és kulcsokat titkosított formában tárolom, és negyedévente cserélem őket. A teszt-visszaállítás nélküli biztonsági mentéseket úgy tekintem, hogy azok hiányos. Vészhelyzetben csak az működik biztonságosan, amit már begyakoroltunk.

Automatizálás és felügyelet: a napi rutinok egyszerűsítése

Automatizálom az ismétlődő Feladatok cron feladatokkal, hook szkriptekkel és git-akciókkal. A naplók központi könyvtárakban futnak, a rotáció tisztán tartja a memóriát. A Webalizer-t használom egyszerű forgalmi elemzésekhez, és ellenőrzöm az anomáliákat, amikor a 4xx és 5xx kódok növekednek. A riasztásokat úgy állítom be, hogy relevánsak maradjanak a cselekvéshez, és ne okozzanak riasztási fáradtságot. Dokumentálom a karbantartási ablakok egyértelmű kezdő és befejező időpontjait.

Megjelölöm a telepítéseket, és összekapcsolom őket olyan mért értékekkel, mint az első bájtig tartó idő és a hibaarány. Ha ezeket túllépik, automatikusan rollbacket alkalmazok. A konfigurációk verzióit elmentem, hogy a változások nyomon követhetők legyenek. A teljesítménytesztek automatikusan lefutnak a nagyobb frissítések után, és gyors eredményeket adnak. Visszajelzés. Így elkerülöm a meglepetéseket az éles üzemben.

Építse meg saját bővítményeit: Amikor a szabványok nem elégségesek

A saját Plesk-bővítményeimre támaszkodom, ha egy csapat egyértelmű Különleges-követelmények. Ez lehet egy belső engedélyezési koncepció, egy speciális telepítési folyamat vagy egy integrációs híd harmadik fél rendszereihez. Az építés előtt ellenőrzöm, hogy egy meglévő megoldás kisebb módosításokkal elegendő-e. Ha nem, röviden és világosan meghatározom az API végpontokat, szerepköröket és biztonsági korlátokat. Csak ezután írom meg a modult, és tesztelem tipikus mindennapi forgatókönyvek alapján.

Fontos a tiszta eltávolítási és frissítési stratégia, hogy a rendszer karbantartható maradjon. A funkciókat és a korlátokat is dokumentálom, hogy a kollégák biztonságosan használhassák az eszközt. Ha szükséges, visszajelzéseket gyűjtök, és nagy ugrások helyett kis iterációkat tervezek. Így a bővítés kezelhető marad, és Megbízható. A testreszabott modulok akkor érik meg, ha érdemben lerövidítik a folyamatokat.

Szerepkörök, előfizetések és szolgáltatási tervek: a szervezet gyorsaságot teremt

Mielőtt projekteket hoznék létre, a Plesket a következővel strukturálom Előfizetésekszolgáltatási tervek és szerepek. Ez lehetővé teszi számomra, hogy a korlátokat (CPU, RAM, inodes, levelezési kvóták) és a jogosultságokat (SSH, Git, Cron) tervezhető módon osszam ki. Az ügynökségi csapatok számára minden ügyfél számára külön előfizetéseket hozok létre, így a jogosultságok és a biztonsági mentések tisztán elkülönítve maradnak. A standard csomagok ésszerű alapértelmezéseket tartalmaznak: PHP-FPM aktív, opcache be, napi mentések, automatikus SLS, korlátozó fájlengedélyek. A kockázatosabb tesztekhez külön laboratóriumi előfizetést használok szigorúan korlátozott erőforrásokkal - ez megvédi a rendszer többi részét a kiugró értékektől.

A szerepeket szemcsésen tartom: Git/SSH és naplók, szerkesztők csak fájlkezelővel/WordPress. Dokumentálom, hogy melyik szerepkör milyen feladatokat lát el, és elkerülöm az egyéni felhasználói jogok elburjánzását. Így az új projektek következetesen indulnak, és később könnyebb őket migrálni vagy skálázni.

PHP-FPM, NGINX és cache: Teljesítmény a panelről

Teljesítmény Én szállok ki először Futásidejű beállításokPHP-FPM pm=ondemand, tiszta max-children oldalanként, elegendő memóriával rendelkező opcache és a telepítési intervallumnak megfelelő revalidate_freq. Hagyom, hogy az NGINX közvetlenül szállítson statikus eszközöket, és beállítok bizonyos gyorsítótárazási fejléceket anélkül, hogy veszélyeztetném a dinamikus területeket. A WordPress esetében a mikrocache-t csak az anonim felhasználók számára aktiválom, ha lehetséges, és kizárom a munkameneteket jelölő cookie-kat. A Brotli/Gzip-t az egész szerverre bekapcsolom, de a tömörítési szinteket a CPU-terheléssel szemben tesztelem.

Minden webhelyhez külön PHP-verziókat tartok készenlétben, hogy a függőségeket tisztán szétválasszam. Ha a mért értékek indokolják, kritikus útvonal-optimalizálásokat adok hozzá (HTTP/2 push már nem szükséges, helyette korai tippek, tiszta preload/prefetch fejlécek). A szabály: előbb mérj, aztán fordulj - a benchmarkok minden nagyobb változtatás után megakadályozzák a vakrepülést.

Email és DNS: a kézbesíthetőség és a tanúsítványok megfelelő beállítása

Amikor a Plesk leveleket küld, beállítom, hogy SPF, DKIM és DMARC tartományonként, ellenőrizze az rDNS-t, és tartsa konzisztensen a bounce-címeket. A hírleveleket elkülönítem a tranzakciós e-mailektől, hogy megvédjem a hírnevemet. Tudatos döntést hozok a DNS tekintetében: vagy Plesk mint master vagy külső zóna (pl. CDN-en keresztül). Fontos: aktív proxyval úgy tervezem a Let's Encrypt kihívásokat, hogy a megújítások megbízhatóan átmenjenek - például ideiglenes de-proxyval vagy DNS-kihívással a vadkártyákhoz. Minden ügyfél esetében dokumentálom a választott stratégiát, hogy a támogatási esetek gyorsan megoldhatók legyenek.

A CI/CD-ből származó webhookok rögzített cél-IP-ket rögzítenek, és csak azt engedélyezem a tűzfalban, amire szükség van. Ez stabilan tartja mind a levelezési, mind a build útvonalakat.

Adatbázisok és tárolás: stabilitás terhelés alatt

Nagyobb projektek esetén az adatbázisokat dedikált szerverekre vagy konténerekbe szervezem ki. Biztonsági mentések tranzakció-konzisztens, binlog-alapú futtatás a point-in-time helyreállításhoz. Olvasott replikákat használok jelentési vagy keresési funkciókhoz, hogy az elsődleges DB tehermentes maradjon. A Pleskben figyelek az előfizetésenkénti DB nevek tisztázására és a minimálisan szükséges jogok beállítására.

A tárolást kvóták és naplóforgatás segítségével tartom ellenőrzés alatt. A médiafeltöltéseket lehetőség szerint verziózom, és elkerülöm a felesleges duplikációkat a staging környezetekben. 640/750-es alapértelmezett fájlengedélyeket állítok be, és rendszeresen ellenőrzöm, hogy a telepítések nem hagynak-e megengedő kiugró értékeket. Ezáltal a visszaállítások és a migrációk kiszámíthatóak maradnak.

Nulla leállási idejű telepítések: kék/zöld és symlink kiadások

A színpadra állításon kívül használok kék/zöld vagy Symlink-kiadványok. A buildek a webroot-on kívüli verziószámozott kiadási mappákba kerülnek. Sikeres tesztek után symlinkkel váltok át, ellenőrzött lépésekben elvégzem az adatbázis-migrációt, és készen áll a revertálás. Világosan definiálom a megosztott könyvtárakat (feltöltések, gyorsítótár, munkamenet), hogy a váltások ne veszítsenek el adatokat. A WordPress és PHP alkalmazások esetében a kritikus migrációs ablakok alatt átmenetileg megakadályozom az írási hozzáférést, hogy elkerüljem az inkoherenciákat.

Az állapotfelmérés az új verziót a flip előtt ellenőrzi. Automatikusan ellenőrzöm a fejléceket, a fontos útvonalakat és a DB-kapcsolatokat. Csak akkor váltok át, ha minden ellenőrzés zöld. Ez a rutin már sok éjszakai telepítést megmentett.

Költségellenőrzés és erőforrások: korlátok, riasztások, tisztítás

Megállítottam... Korlátok előfizetésenként: CPU-idő, RAM, folyamatok száma, inodes. A Cron-feladatok és a várólisták egyértelmű időablakokat kapnak, így a terheléscsúcsok kiszámíthatóak maradnak. A régi kiadásokat és naplókat automatikusan rendbe teszem, a biztonsági mentéseket pedig karcsúan és dokumentáltan tartom. Figyelem a Docker-konténereket a burjánzó kötetekre, és rendszeresen rotálom a gyorsítótárakat. Ezáltal az üzemeltetési költségek és a teljesítmény kiszámítható marad - a hónap végi meglepetések nélkül.

A riasztások csak akkor hasznosak, ha lehetővé teszik a cselekvést. Megkülönböztetem a figyelmeztetéseket (trendforduló) és a riasztásokat (azonnali beavatkozás szükséges), és mindkettőt futókönyvekhez kapcsolom. Ha éjszaka felriad, három lépésben kell tudni helyreállítani a stabilitást.

Tipikus buktatók és azok elkerülése

Az automatikus frissítések staging nélkül ritkán törnek meg, de akkor általában kedvezőtlenül - ezért először mindig teszteljük. A Cloudflare agresszívan cache-ezheti az admin területeket, ha a szabályok túl tágak; én következetesen kizárom a bejelentkezést, a /wp-admin, az API és az előnézetek területét. Nem engedem, hogy a Docker-szolgáltatások, például a Redis nyilvánosan figyeljenek, és belső hálózatokon keresztül biztosítom őket. A Let's Encrypt megújítása sikertelen, ha a proxy blokkolja a kihívásokat; a DNS-kihívás vagy az ideiglenes megkerülés itt segít. A node/composer buildeket a webrootban végrehajtó Git telepítések szeretnek jogkáoszt okozni - ezért hozzon létre buildeket kívül, és csak artefaktumokat telepítsen.

A második klasszikus: a lemez megtelt az elfelejtett hibakeresési naplók vagy coredumps miatt. Korlátokat állítok be, szigorúan rotálom a naplókat, és a kiadások után ellenőrzöm a szokatlan növekedést. És mindig készenlétben tartom a manuális törésüveg-hozzáférést (SSH-kulcs, dokumentált elérési útvonal) arra az esetre, ha a panel nem lenne elérhető.

Legjobb gyakorlatok kompakt

Tartom a Plesk és az összes bővítményt jelenlegi és teszteljük a frissítéseket a bevezetés előtt. A biztonsági mentések a terv szerint futnak, és a visszaállításokat rendszeresen gyakorlom tesztkörnyezetben. A panelt drag & drop segítségével úgy rendezem, hogy a központi eszközök azonnal láthatóak legyenek. Automatizálást használok, de csak egyértelmű kilépési stratégiákkal és visszaállításokkal. A csapat minden tagja ismeri a legfontosabb lépéseket, és azonos szabványok szerint dolgozik.

Rövid összefoglaló

A jól átgondolt választékkal Bővítések A sebességre, a biztonságra és a megbízható telepítésekre összpontosítok. A WordPress Toolkit és a Git alkotja a gerincet, míg a Docker és a Cloudflare biztosítja a rugalmasságot és a teljesítményt. Az Imunify360 és a Let's Encrypt biztosítja a műveleteket, az Acronis védi az adatokat és lerövidíti a helyreállítási időt. Az egyértelmű alapértelmezések, a tesztek és a karcsú automatizálás rendezetté teszik a mindennapi műveleteket. Ez azt jelenti, hogy a fejlesztési környezet alkalmazkodó marad - és a projektek stabilan elérik céljaikat.