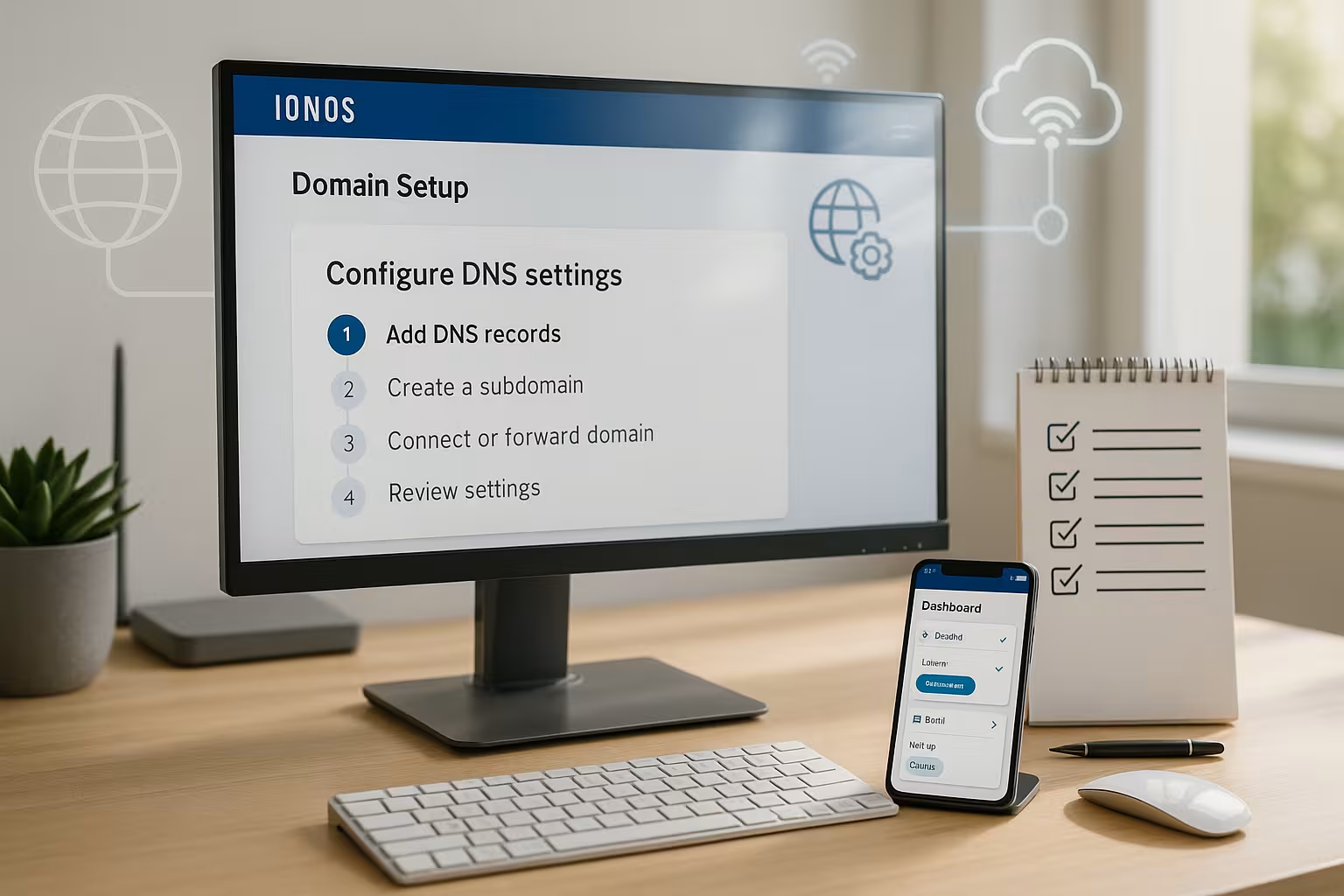

2025年をどのように最適化できるか、順を追って説明しよう。 イオノス・ドメインの設定 ほんの数分で本番稼動できる。私はDNSレコードを適切に設定し、外部ドメインに接続し、SSLとリダイレクトの世話をします。

中心点

以下の要点は、全プロセスの概要を簡単に説明するものである。

- DNSの設定 正しいプラン:A、AAAA、CNAME、MX、TXT

- 外部ドメイン ネームサーバー経由で引き継ぐ

- エスエスエル メインドメインとサブドメインの有効化

- 転送 wwwとrootのためのクリーンなソリューション

- エラー 伝播と電子メールを避ける

準備:アカウント、名前、タイミング

始める前に、私はまず自分の ドメイン名 の空き状況を確認し、第一候補が混雑している場合は代替案を用意します。IONOSのアカウントを作成または開設し、請求の詳細を準備し、基本的な設定に10~20分を予定しています。電子メールのセットアップについては、希望するメールボックスとそれに続くMXレコードをメモしておき、後でギャップが残らないようにする。ウェブサイトはwww.deinedomain.de、それとも直接deinedomain.deで運営するのか。このように準備しておくと、後でクリックする手間が省けるし、変更を DNS クリアだ。

IONOSにドメインを登録しましょう:ステップバイステップ

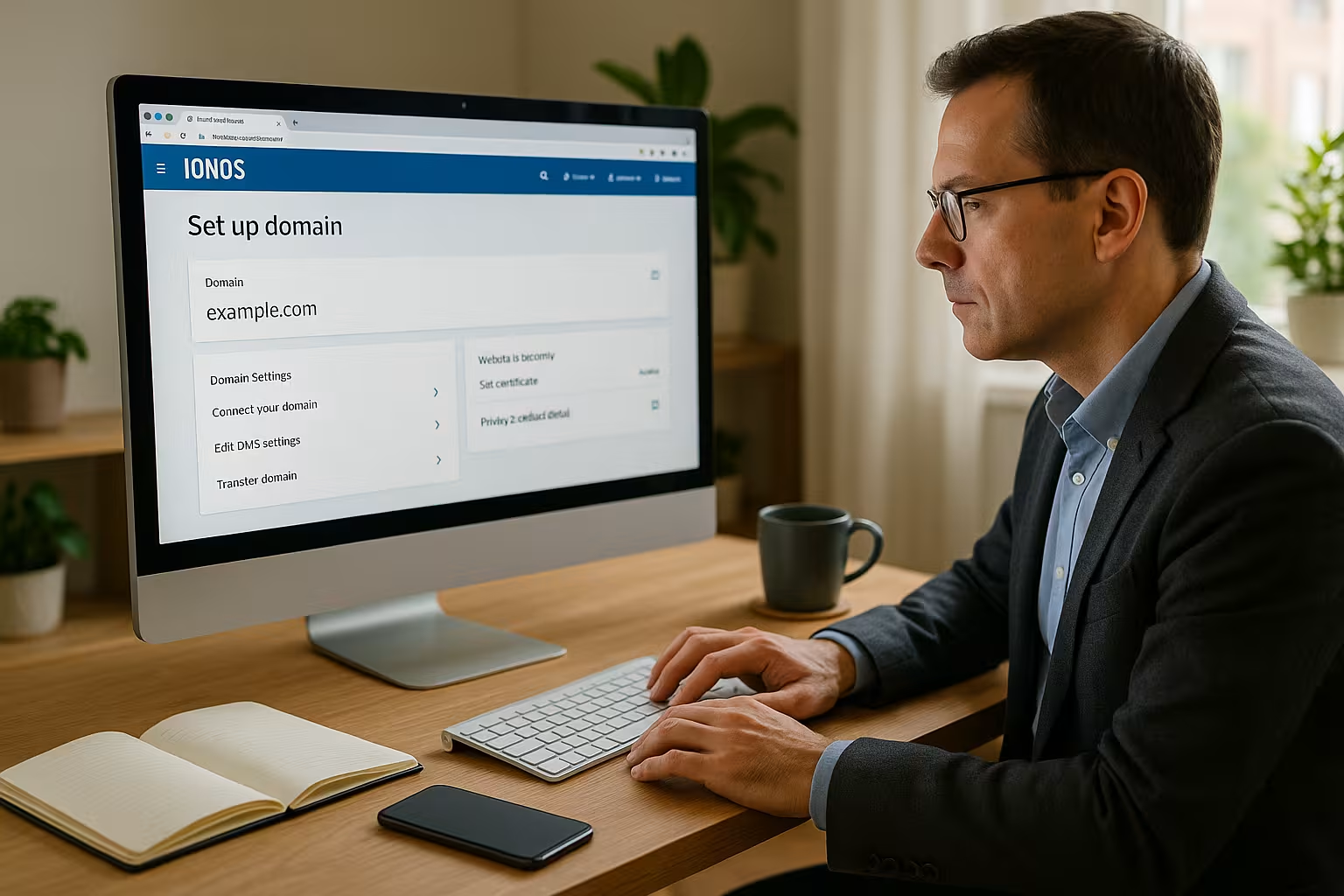

IONOS Loginにログインし、メニュー項目のDomain & SSLを開き、希望のドメインの検索を開始します。 名前.延長が無料なら、予約して期間を選び、注文を確定する。ドメインは契約に含まれ、私はすぐにレコードの設定、電子メールの有効化、ウェブスペースへの接続を開始することができます。ウェブサイトの場合は、Aレコードが後で正しいIPを指すように、ドメインをホスティングやアプリケーションにリンクする。遅くとも今は エスエスエル-証明書を使用することで、通話が直接暗号化される。

DNSの基本を簡単に説明

DNSは ドメイン名 をIPアドレスやサービスなどの技術的な対象に変換する。AレコードはIPv4アドレスを指し、AAAAはIPv6を指し、CNAMEはエイリアス名を転送し、MXはメール受信を指定し、TXTはSPFや検証などのチェック値を提供する。各変更には有効期限(TTL)があり、キャッシュがデータを保持する期間を決定します。プロバイダーのキャッシュにもよるが、伝播には数分から48時間かかる。私はこの遅延を考慮し、変更を行う前にツールでテストを行う。 ゴーライブ と発表した。

IONOSでDNSを設定します:a、aaaa、cname、mx、txt

DNS管理では、ドメインを選択し、レコードビューを開き、標準のIONOSエントリを使用するか、独自のエントリを作成するかを決定する。 構成 を設定します。ウェブサイトの場合は、AレコードにサーバーIPを入力し、オプションでAAAAを追加し、CNAMEでwwwをメインドメインにリダイレクトする。電子メールの場合は、メールシステムの仕様に従ってMXレコードを設定し、SPF/DKIM/DMARCをTXTとして保存して、配信とレピュテーションが正しくなるようにしている。いくつかのエントリーを連続して変更する場合は、各ステップの後に一貫して保存し、エントリーを失わないようにしています。より詳細な設定については、次のようなコンパクトなリファレンスブックをよく使います。 IONOSのDNS設定そうすることで、私は正しい記録タイプを素早く手元に持ち、タイピングの手間を省くことができる。

外部ドメインの統合とネームサーバーの設定

ドメインが他のレジストラにある場合、私はIONOSを 外部 ドメインを取得し、ネームサーバーを以前のプロバイダーのIONOSに切り替えます。これを行うには、サーバーns1045.ui-dns.org、ns1045.ui-dns.de、ns1045.ui-dns.biz、ns1045.ui-dns.comを入力し、変更を確認します。更新後、IONOSですべてのDNSレコードを直接管理し、古いプロバイダーの古いエントリを削除して、矛盾する設定がないようにします。Eメールサービスやリダイレクトを事前に確認し、メールボックスが中断することなくアクセスできるように転送します。乗り換えを計画している場合は バックアップ すべてのセッティングをきれいに再現できるようにするためだ。

ドメイン移管とDNS乗っ取り:どちらがベストか?

を使うかどうかを決める。 DNS-IONOSにコントロールするか、ドメインを完全に移管します。ドメインが以前のレジストラに残り、ネームサーバーだけを変更する場合は、通常、これが最も迅速なオプションです。すべてを1つの契約にまとめたい場合は、AuthCodeでドメイン移管を開始し、TLDの移管期限を守ります。開始する前に、ロックの状態、所有者のデータ、オーソリゼーションのためのEメールの可用性をチェックします。プロセスや典型的な障害については、私は試行錯誤を重ねた ドメイン移管ガイドそのため、切り替えは中断されることなく行われる。

サブドメインとSSLを正しく設定する

追加プロジェクトについては、blog.deinedomain.de や shop.deinedomain.de などのサブドメインを作成し、それらを ゴール に接続する。サービスへのCNAMEやIPへのA/AAAレコードは、サブドメインをターゲットシステムにきれいに接続します。そして、訪問者に警告が表示されないように、使用するサブドメインごとにSSL証明書を有効化する。ワイルドカードSSL(*.yourdomain.com)を使用する場合は、一度に多くのサブドメインをカバーするが、特殊なケースで別の証明書が必要かどうかをチェックする。最終的に、各サブドメインを一度呼び出し、コンテンツ、証明書チェーン、証明書をチェックする。 転送.

ビルディング・ブロックとSaaSでドメインをつなぐ

ランディングページツールや3Dツアーなどの外部サービスの場合、私は通常、CNAMEを定義済みの 宛先住所 になります。多くのプロバイダーはwwwをCNAMEとして想定しており、ルートドメインは301リダイレクトでwwwを指す。プラットフォームが検証用に追加のTXTレコードを提供することもある。私は、アクティベーションがうまくいくように、これらを同時に設定する。恒久的なリダイレクトが必要な場合は、301と302の違いを明確に分けておく。きれいなリダイレクトのためのコンパクトなガイドは DNS転送 ループやダブルホップを作らないように説明する。

リダイレクト:www、ルートドメイン、リダイレクト

のウェブサイトに掲載するかどうかは、早い段階で決める。 根っこの部分-ドメインまたはwwwの下に、一貫したリダイレクトを設定する。標準は、wwwがルートを指すかその逆で、両方が混在することはない。恒久的な変更には301を使い、一時的な変更には302を使う。DNS側では、wwwをCNAMEで解決し、ターゲットアドレスはA/AAAでウェブサーバーのIPを指すようにします。アプリケーションまたはウェブサーバで 転送各URLの最終アドレスが正確に1つになるように。

よくあるエラーと迅速な解決策

典型的な障害は、TTLと 伝播変更には忍耐が必要で、グローバルキャッシュはどこでも同時に空になるわけではありません。Eメールが届かない場合は、まずMXレコードをチェックし、次にSPF/DKIM/DMARCをチェックし、複数のプロバイダーにテストを送ります。ウェブサイトに古いコンテンツが散発的に表示される場合は、DNSやブラウザのキャッシュが原因であることが多い。SSLエラーの場合は、使用しているすべてのホスト名で証明書が有効かどうか、チェーンが完全かどうかをチェックする。大きな変更をする前に、いつでもアクセスできるように自分のエントリーを文書化しておく。 機能 状態は戻る可能性がある。

2025年のホスティング:性能と料金プランの選択

より多くを望む人 ドメイン 最高のパフォーマンスを得たい場合は、パフォーマンス、PHPのバージョン、キャッシュ、バックアップに注意してください。高トラフィックのプロジェクトでは、より高いRAM、HTTP/2またはHTTP/3、NVMeストレージを備えたプランが価値がある。アクセスが増えてもすぐにアップグレードできるように、明確なスケーリングオプションがあることも重要だ。サポート時間とモニタリングに目を向けることで、重要な局面でのダウンタイムを節約できる。以下の概要は、私が2025年の典型的なアプリケーションの一般的なパッケージをどのように分類しているかを示している。 メリット.

| 場所 | プロバイダ | メリット |

|---|---|---|

| 1 | webhoster.de | 高いパフォーマンス、非常に優れたサービス、豊富な機能 - WordPress、ショップ、ビジネスプロジェクトに最適です。 |

| 2 | イオノス | 堅実なエントリー、多くの追加機能、幅広いドメインオプション。 |

| 3 | ストラト | 魅力的な価格、さまざまな要件に対応する幅広い料金体系。 |

ダウンタイムなしのTTL戦略と変更

大きな変更の前には、特に24〜48時間前に、影響を受けるレコードのTTLを下げる(例えば1〜24時間から300秒に)。これは、その後の切り替えがより迅速に行われることを意味する。本稼働後は、不要なDNS負荷とキャッシュミスを避けるため、TTLを安定したレベルに戻します。可能であれば、1ステップにつき1つのパラメータ(最初にA/AAA、次にリダイレクト、次にSSL制約)のみを変更し、エラーの原因を明確に限定できるようにしています。並行移転(ブルー/グリーン)の場合は、旧環境を数時間稼働させたままにしておき、アクセスを監視してからスイッチを切る。

複雑なデプロイメントの場合、私は環境ごとに別々のサブドメインを作成する(たとえば の段階だ。, プレビュー, v2.そのため、テストと実運用をきれいに分けることができる。カットオーバーの間、私はTTLを短く保ち、明確な戻る方法を計画する。問題が発生した場合に数分以内にロールバックできるように、古いIPとレコードを文書化する。

HTTPSをクリーンスルー:証明書、HSTS、チェーン

SSLを有効にした後、すべてのコールが本当にHTTPSで終わることを確認する:301リダイレクトを設定し、http:// から https:// へ、そして正規のホスト名のバリアント(wwwまたはroot)へリダイレクトします。セキュリティを高めるために、私はHSTS(Strict Transport Security)を有効にすることができます。私は最初に適度なmax-ageを設定し、テストを行ってから、HSTSを有効にします。 サブドメインを含む またはプリロードを狙います。HSTSは一方通行である。誤った設定を訪問者がすぐに取り消すことはできない。私が証明書の更新やサブドメインを徹底的にチェックするのはそのためだ。

ブラウザがチェーンエラーを表示する場合、中間証明書が欠けていることが多い。証明書チェーンをチェックし、その有効期限を主な有効期限と比較する。複数の証明書(ワイルドカードと単一の証明書など)を使用する場合は、ホスト名が二重に使用されていないか、矛盾していないか確認しています。

電子メール認証の詳細:SPF、DKIM、DMARC

確実な配送のために、私は3つのモジュールをきれいに実装している。SPFは許可されたディスパッチパス(v=spf1 … -ぜんぶ).ルールはできるだけスリムにして、ルックアップの制限を超えないようにしています。 含む, a, エムエックス, ピーティーアール, 存在する, リダイレクト).私は余計なインクルードを削除するか、プロバイダーに "フラット化 "してもらっている。

DKIMはドメインごとに送信メールを署名し セレクター (例 s1, s2).新しいセレクタが稼動している間、古いセレクタを数日間アクティブな状態にしてから削除します。DMARCの場合は、まず p=なし そして、私にレポートを送ってもらう(rua=mailto:)で視界を確保する。すべてが安定していれば、私は次のように増やす。 隔離 そして 拒む.私は適切なアライメントを選択する: aspf=r/adkim=r は寛容である、 s は厳格な適合を強制する。

MXチェックに加え、レコードの順序、優先順位、制限的なDMARCポリシーがメール問題の際に正当な送信者を除外していないかどうかを常にチェックしています。複数のシステムが並行してメールを送信する場合(ショップ、ニュースレター、CRMなど)、私はSPFのインクルードを調整し、システムごとに個別のDKIMセレクタを設定する。

DNSSECとCAA:追加のセキュリティ

DNSSECを有効にしてゾーンを暗号署名します。外部レジストラの場合は、親にDSレコードを入力します。有効化後、解決策をテストします。 SERVFAIL を正解の代わりに使用します。ネームサーバーに変更を加える前に、私はDNSSECを停止し、きれいに移行して、鍵交換が停止を引き起こさないように再有効化する。

私はCAAレコードを使って、自分のドメインに証明書を発行する権限を持つ認証局を定義している。これによって攻撃対象が限定される。ルートとサブドメインで一貫したエントリーを維持し、オプションで ヨード 通知用証明書プロバイダを変更する前に、問題がブロックされないように、余裕を持ってCAAを適応させる。

CDN、WAF、Apexの機能

多くのプラットフォームは宛先アドレスにCNAMEを要求します。これは www は問題ありませんが、エイペックス(ルートドメイン)では許可されていません。私は2つの方法でこの問題を解決している。 www または、プロバイダが提供するA/AAAアドレスを入力します。DNSプロバイダがALIAS/ANAMEまたはCNAMEフラット化を提供している場合、エイペックスでCNAMEライクな体験をするためにこのオプションを使用する。サービスの仕様(IPv4/IPv6、TLS終端、必要なTXT検証)を文書化し、証明書とターゲットアドレスが自動的に最新になるように更新プロセスを計画する。

IPv4/IPv6、ラウンドロビン、フォールバック

ターゲット・システムがIPv6をサポートしている場合は、一貫してAとAAAAを設定する。IPv6がサポートされていない場合は、タイムアウトを避けるためにAAAAレコードを省く。単純なロードバランシングの場合、複数のAレコードを保存することができる(ラウンドロビン)。ヘルスチェックなしでは、これは「ベストエフォート」に過ぎない。ターゲットが失敗しても、クライアントはまだそれを要求する。クリティカルなセットアップでは、私はDNS戦略をロードバランサーや監視されたエンドポイントと組み合わせている。

プロフェッショナル・チェック:テストとデバッグの迅速化

変更後、私は外から解像度を確認する。そして 掘る 或いは エヌエスルックアップ A/AAA/CNAME/MX/TXTをチェックし、どのネームサーバーが応答したか確認する。 ディグ+トレース は、ルートから権威ゾーンへのパスを示してくれる。リダイレクトについては curl -I https://deinedomain.deステータスコードと宛先を見る。SSLチェーンとSNIを openssl s_client -connect deinedomain.de:443 -サーバー名 deinedomain.de -showcerts.DNS、ウェブサーバー、証明書、アプリケーションのどれに問題があるのかをすぐに判断できるように、私はこれらのチェックを小さなチェックリストとして保管している。

特殊なケースをきれいに解く

ワイルドカード・サブドメイン (*.yourdomain.com)、多くのダイナミック・ホストが作成されたときに傍受する。とはいえ、重要なサブドメインには明示的なレコードを定義し、ワイルドカードを上書きします。パスベースのリダイレクトはDNSに属しません。DNSレコードはホスト名のみを認識し、ディレクトリを持つURLは認識しません。このようなルールは、ウェブサーバー、リバースプロキシ、またはターゲットアプリケーションで実装します。

国際的な名前(IDN)については、すべてのシステムが同じホスト名を期待できるように、Punycodeのスペルをチェックしています。VoIPやコラボレーション・ソリューションのような特別なサービスを使用する場合は SRV-記録が必要な場合がある(例. サービス・プロト名 宛先ホスト、ポート、プライオリティ)。タイプミスをすると見つけるのが難しくなるので、これらの値は必要な通りに正確に入力する。

DNAゾーンの構造と維持

私は自分のゾーンを明確にしています:明確なネーミング、サブドメインの標準化されたパターン、目的と所有者に関する簡単なメモ。大きな変更があるたびに、ゾーンをエクスポートして(あるいはレコードリストを写真に撮って)アーカイブしています。繰り返されるパターン(例 アプリ, アピ, 静的)を作成し、チームメンバーがどこに何が属しているかをすぐに認識できるようにしています。参加者が多いプロジェクトでは、日付、責任者、簡単な説明をシンプルな変更履歴として残しています。

簡単な要約:10分でオンライン

を登録する。 ドメインA/AAAとCNAMEを設定し、SSLを有効にして、希望する転送を指定する。メールについては、MXとSPF/DKIM/DMARCを追加し、2~3個のメールボックスで配信テストを行う。外部ドメインは、IONOSネームサーバー経由で取り込むか、AuthCodeを含めて転送する。何か引っかかるものがあれば、TTL、DNSキャッシュ、証明書をチェックし、チェックリストを通してきれいに作業します。こうして、IONOSのすべてのドメインを確実にオンラインにし、管理および転送を維持しています。 成長 クリアだ。