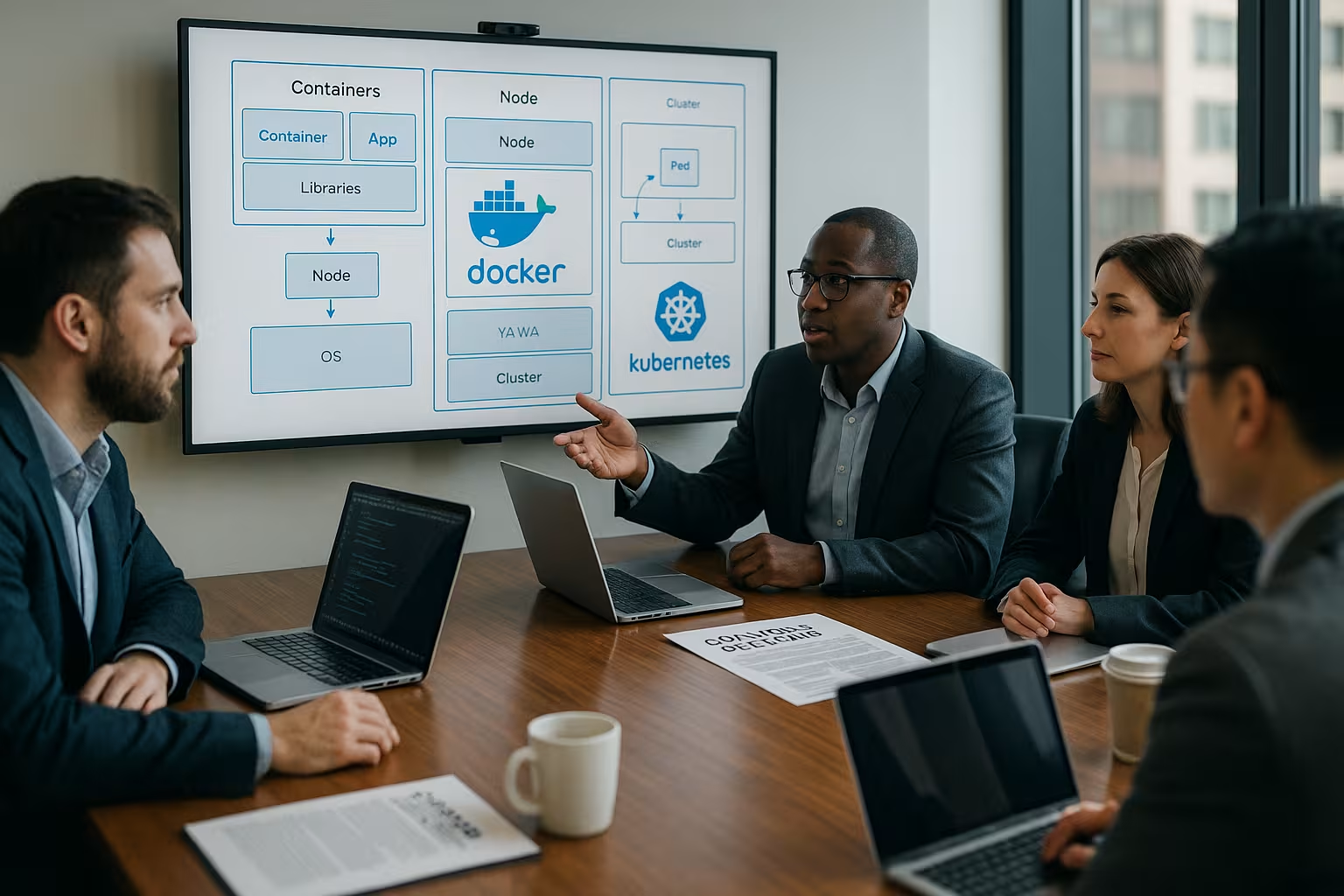

ホスティングにおけるコンテナのセキュリティは、リスク、責任、信頼に関するものです。私は、DockerとKubernetes環境をどのようにハードにするか、実践的な方法で示します。 ホスター 攻撃面を減らし、インシデントをクリーンに封じ込める。

中心点

私の決断と優先順位は、次のような点にある。 コンテナのセキュリティ.これらは、測定可能なリスク削減を望むホスティング・チームに直接的な出発点を提供する。

- ハーデンの画像最低限にとどめ、定期的にスキャンし、決してrootで起動しないこと。

- RBAC厳格カット権は小さく、監査ログは有効で、無秩序な成長はない。

- ネットワークの切断デフォルト-拒否、東西トラフィックの制限、ポリシーのチェック。

- ランタイム・プロテクションモニタリング、EDR/eBPF、異常の早期発見。

- バックアップ&リカバリースナップショットの練習、秘密のバックアップ、リカバリーのテスト。

私がこれらの点に優先順位をつけたのは、それが現実のビジネスに最も大きな影響を与えるからである。 リスク軽減 を提供する。ここで厳格に働く人々は、日常的なクラスター生活で最も一般的なギャップを埋める。

コンテナで安全性が異なる理由

複数のコンテナがカーネルを共有しているため、エラーが発生すると、しばしば 横の動き を中心に。不適切なベース・イメージは、何十ものデプロイメントにわたって脆弱性を増殖させる。広すぎるパーミッションやオープン・ソケットなどの誤った設定は、数分でホストに影響を及ぼす。私は、ビルドから、レジストリ、アドミッション、ネットワーク、そして、セキュリティまで、いくつかのレイヤーで防御を計画する。 ランタイム.出発点として、次のものを見てみる価値がある。 分離されたホスティング環境なぜなら、孤立と最小限の特権は、ここでは明らかに測定可能だからだ。

Dockerを安全に運用する:イメージ、デーモン、ネットワーク

私はミニマリストでテスト済みのものを使っている。 ベース画像 で、コンフィギュレーションとシークレットをランタイムに移動する。コンテナはrootとして実行されず、Linuxの機能は削減され、機密ファイルはイメージに含まれません。Dockerデーモンは隔離されたままであり、私はAPIエンドポイントに強力な ティーエルエス-保護する。本番用コンテナでソケットをマウントすることはない。ネットワーク側では、最小限の特権が適用される。インバウンドとアウトバウンドは、ファイアウォールルールとL7ログに挟まれた、明示的に許可された接続のみ。

Kubernetesのハードニング:RBAC、名前空間、ポリシー

Kubernetesでは、ロールを次のように細かく定義しています。 リレーショナルアクセス制御 そして、監査によって周期的にチェックする。名前空間はワークロード、クライアント、センシティビティを分離する。NetworkPoliciesはデフォルト拒否のアプローチをとり、サービスが本当に必要とするものだけをオープンする。ポッドごとに、runAsNonRoot、特権昇格の禁止、ドロップなどのSecurityContextオプションを設定する。 能力 NET_RAW のようなものです。OPA Gatekeeper によるアドミッション・コントロールは、クラスタに不良なデプロイメントが侵入するのを防ぎます。

CI/CDパイプライン:スキャン、署名、ブロック

私は、以下の脆弱性スキャンを統合している。 コンテナ画像 をパイプラインに追加し、重大な発見を伴うビルドをブロックします。イメージ署名は、ソースへの完全性とトレーサビリティを作成します。Policy-as-Codeは、:latestタグの禁止、特権ポッドの禁止、定義されたユーザーIDなど、最低限の標準を強制します。レジストリ自体も保護する必要があります:プライベートなリポジトリ、変更不可能なタグ、権限のあるユーザーのみのアクセス。 サービスアカウント.このようにして、サプライチェーンは、不良品がクラスターに到達する前に止めることができる。

ネットワーク・セグメンテーションと東西保護

にハードリミットを設定することで、横への動きを制限している。 クラスターネットワーク.ネームスペースやアプリレベルでのマイクロセグメンテーションは、侵入の範囲を縮小する。コードやバージョンの変更に伴う出入管理を文書化します。サービス間通信を詳細に記述し、異常を観察し、疑わしい動作を即座にブロックする。ポッドネットワークのTLSと、サービスIDを介した安定したIDは、サービス間の通信をより強固なものにする。 保護 続ける。

モニタリング、ロギング、迅速な対応

私はメトリクス、ログ、イベントをリアルタイムで記録し、次のようなものに依存しています。 異常検知 静的なしきい値だけでなく、APIサーバー、Kubelet、CNI、Ingress、ワークロードからのシグナルが中央SIEMに流れ込みます。APIサーバー、Kubelet、CNI、Ingress、ワークロードからのシグナルが中央SIEMに流れ込み、eBPFベースのセンサーが不審なシステムコール、ファイルアクセス、コンテナエスケープを検知する。インシデントに対応するランブックが用意されている:隔離、フォレンジック・バックアップ、ローテーション、リストア。経験豊富な プレイブック いい道具も、いざというときには役に立たない。

秘密、コンプライアンス、バックアップ

私は秘密を暗号化して保管し、定期的にローテーションを行い、その保管を制限している。 耐用年数.KMS/HSMがサポートする手順を実施し、責任の所在を明確にします。データストレージを定期的にバックアップし、リストアを現実的にテストします。Kubernetesオブジェクト、CRD、ストレージスナップショットを操作できないようにします。誰が Dockerホスティング は、重要資料、バックアップ・サイクル、リストア時間をどのように規制するかを契約上明確にすべきである。 監査 とオペレーションが一体となっている。

頻繁な誤設定と直接的な対策

rootユーザーのコンテナ、行方不明 読み取り専用ルートファイルシステム-フラグやオープンホストパスはクラシックです。私は一貫して特権ポッドを削除し、HostNetworkとHostPIDを使用しない。露出したDockerソケットをクリティカルギャップとして分類し、排除する。デフォルトで許可されるネットワークを、通信を定義しチェックする明確なポリシーと交換します。アドミッション・コントロールは、危険なマニフェストを事前にブロックします。 走る.

Dockerデーモンの実践的ハードニング

未使用のリモートAPIを無効化し、有効化する。 クライアント証明書 を作成し、エンジンの前にファイアウォールを配置する。デーモンはAppArmor/SELinuxプロファイルで実行され、Auditdがセキュリティ関連のアクションを記録する。ネームスペースとcgroupをきれいに分離して、リソースの管理を徹底している。集中管理されたバックエンドにログを書き込み、ローテーションを監視している。ホストのハードニングは依然として必須です。 パッケージの範囲 不必要なサービスもない。

プロバイダー選定セキュリティ、マネージドサービス、比較

私は技術的な深さによってプロバイダーを評価している、 透明性 および監査可能性。これには、認証、ハードニング・ガイドライン、応答時間、復旧テストなどが含まれる。マネージド・プラットフォームは入場ポリシーを提供し、イメージ・スキャンを提供し、明確なRBACテンプレートを提供すべきである。それでもわからない場合は オーケストレーションの比較 コントロール・プレーンとオペレーティング・モデルに関する有用なオリエンテーション。以下の概要では、プロバイダーが 安全アライメント:

| 場所 | プロバイダ | 特徴 |

|---|---|---|

| 1 | webhoster.de | マネージドDocker & Kubernetes、セキュリティ監査、ISO 27001、GDPR |

| 2 | ホストサーバーネット | ISO認証、GDPR、コンテナ監視 |

| 3 | デジタルオーシャン | グローバルなクラウドネットワーク、シンプルなスケーリング、有利なエントリーレベル価格 |

ポリシーとテストによる運用信頼性

レギュラーなし コントロール は、あらゆるセキュリティコンセプトに対応しています。ベンチマークとポリシーを自動的に展開し、コンプライアンスチェックにリンクさせる。カオスと GameDay の演習では、隔離、アラーム、プレイブックを現実的にテストする。平均検知時間や平均復旧時間といった KPI が、私の改善の指針となる。私は逸脱から対策を導き出し、それをしっかりと プロセス.

ノードとホストの堅牢化:防御の第一線

セキュアなコンテナは、セキュアなホストから始まる。ベースOSを最小化し(コンパイラもデバッグツールも使わない)、AppArmor/SELinuxなどのLSMを有効化し、cgroups v2を一貫して使用する。カーネルは最新に保ち、不要なモジュールは非アクティブにし、特にセンシティブなワークロードにはハイパーバイザーやMicroVMの分離を選択します。Kubeletのセキュリティは、無効化した読み取り専用ポート、クライアント証明書、制限フラグ、厳重なファイアウォール環境で確保しています。スワップはオフのままで、タイムソースは署名され、NTPドリフトは監視されている。 監査 致命的だ。

PodSecurityとプロファイル:標準を束縛する

PodSecurityの標準をクラスタ全体に適用し、ネームスペースごとに強化しています。Seccompプロファイルはsysコールを必要なものだけに減らし、AppArmorプロファイルはファイルアクセスを制限する。 書き込み要件はreadOnlyRootFilesystemとtmpfsを組み合わせ、fsGroup、runAsUser、runAsGroupを明示的に設定する。HostPathマウントはタブーか、読み取り専用の専用パスに厳しく制限している。私はデフォルトで機能を完全に削除し、特別に追加することはほとんどありません。この結果、再現可能で、最小限の特権しかない ワークロード.

サプライチェーンの深化:SBOM、証明、署名

スキャンだけでは十分ではない。私はビルドごとにSBOMを作成し、ポリシー(禁止されているライセンス、危険なコンポーネント)と照合し、オリジンデータを記録する。イメージに加えて、署名はメタデータとビルドの出所もカバーする。入場管理は、署名され、ポリシーに準拠した成果物のみを許可し、最新のタグや変更可能なタグは拒否する。エアギャップ環境では、レジストリを複製し、オフラインで署名し、制御された方法で同期させる。

クライアントの分離とリソースの保護

真のマルチテナントには、名前空間以上のものが必要だ。私は リソースクォータLimitRangesとPodPriorityで「うるさい隣人」を防いでいる。私は、機密性に応じてストレージクラスを分離し、クライアントごとにスナップショットを分離している。二重制御の原則は管理者アクセスにも適用し、機密性の高いネームスペースには専用のサービスアカウントと分析可能な監査証跡を割り当てている。また、ビルド・ネームスペースとテスト・ネームスペースのイグレス・ルールを厳格化し、一貫して本番データへのアクセスを防止しています。

データパスの保護:ステートフル、スナップショット、ランサムウェアへの耐性

ステートフルなワークロードをエンドツーエンドの暗号化で保護します:TLSによるトランスポート、プロバイダーまたはCSIの暗号化を使用したボリューム内の静止状態、KMS経由のキー。スナップショットには改ざん防止のラベルを付け、保持ポリシーを遵守し、アプリの一貫性を含むリストア経路をテストします。ランサムウェアに対抗するために、私は変更不可能なコピーと分離したコピーを頼りにしている。 バックアップ-ドメイン。バックアップ・レポへのアクセスは、別個のIDと厳密な最小特権に従うため、侵害されたポッドは履歴を削除できません。

サービス・アイデンティティとクラスタ内のゼロ・トラスト

私はアイデンティティをIPではなくインフラに固定する。サービスのアイデンティティは短命の証明書を受け取り、mTLSはサービス間トラフィックを保護し、L7ポリシーは定義されたメソッドとパスのみを許可する。主軸となるのは、明確なAuthN/AuthZモデルである:誰が、どのような目的で、どれくらいの期間、誰と話すのか。私は証明書のローテーションを自動化し、イメージの外部に秘密を保持している。これによって、IPの変更やオートスケールにも安定した、回復力のあるゼロトラスト・パターンを作り出している。

DoS攻撃とリソース攻撃の防御

私はハードリクエスト/リミットを設定し、PID、ファイルディスクリプタ、帯域幅を制限し、エフェメラルストレージを監視している。イングレスの前のバッファ(レート制限、タイムアウト)は、個々のクライアントがクラスタをブロックするのを防ぎます。バックオフ戦略、サーキットブレーカー、デプロイ時の予算制限により、エラーをローカルに抑える。イングレス・コントローラーとAPIゲートウェイには、スケーラブルな別ノードが割り当てられている。

特に認識と対応

ランブックは稼働している。ネットワークポリシーで侵害されたポッドを隔離し、ノードをスケジューリング不可能な状態にし(cordon/drain)、フォレンジック的に成果物(コンテナのファイルシステム、メモリ、関連ログ)を保護し、証拠の連鎖を完全な状態に保つ。シークレットを自動的にローテーションし、トークンを失効させ、制御された方法でワークロードを再起動させる。インシデントが発生した後、レビューをポリシー、テスト、ダッシュボードにフィードバックする。

ガバナンス、検証、コンプライアンス

確かなこととは、証明できることである。私は証拠を自動的に収集する:ポリシーレポート、署名チェック、スキャン結果、RBACの差分、コンプライアンスに準拠したデプロイメント。変更はプルリクエストで行い、レビューとクリーンな変更ログを残す。私は、機密性、完全性、可用性を、監査からなる測定可能なコントロールと結びつけています。明確な役割、明確な責任、明確な管理体制で、スピードを失うことなく、運用とセキュリティを可能な限り分離する(職務の分離)。 透明性.

チーム・イネーブルメントと "セキュア・バイ・デフォルト"

私は、テスト済みのベースイメージ、SecurityContext を使ったデプロイテンプレート、既製の NetworkPolicy モジュール、パイプラインテンプレートといった「ゴールデンパス」を提供する。開発者は迅速なフィードバックループ(コミット前のチェック、ビルドスキャン)を受け、チームのセキュリティチャンピオンが質問をサポートする。最初のコミット前に脅威のモデリングを行うことで、後で高額な修正を行う必要がなくなる。セキュアなアプローチを最速にすることが目的であり、門番の代わりにガードレールを設置する。

性能、コスト、安定性が一目でわかる

ハードニングはプラットフォームに合わせて行わなければならない。私はeBPFセンサー、シグネチャー・チェック、アドミッション・コントロールのオーバーヘッドを測定し、最適化しています。最小限のイメージは、デプロイメントを加速し、攻撃対象領域を縮小し、転送コストを節約する。レジストリのガベージコレクション、ビルドキャッシュ戦略、明確なタグ付けルールにより、サプライチェーンは無駄のない状態に保たれる。このように、セキュリティはブレーキではなく、効率的な要素であり続ける。

結論:日々の実践としての安全

コンテナのセキュリティは、私が明確な 規格 それを自動化し、継続的にチェックする。私は、クリーンでハード化されたイメージ、厳格なポリシー、具体的なセグメンテーションから始めます。そしてランタイムシグナルに目を光らせ、インシデント対応を訓練し、復旧をテストする。こうすることで、攻撃対象は縮小し、失敗は限定的なものにとどまる。システマティックなアプローチを取れば、リスクは顕著に減少し、顧客データだけでなく自社のデータも保護できる。 評判.