仝 .well-known フォルダー は、安全なウェブサービスに不可欠なコンポーネントであり、証明書の自動検証、ID管理、その他のウェブプロトコルに使用されます。ウェブサイト運営者は、特にSSL証明書と自動化されたプロセスのための標準化されたパスのおかげで、よりシンプルな統合の恩恵を受けることができます。

中心点

- オートメーション 標準化されたパスによる証明書プロセスの

- 検証 .well-known/pki-validation/ のような構造化 URL を経由する。

- 機械可読性 OpenIDやOAuth2などのサービスのためのセントラル・メタデータ

- ホスティングの互換性 共有ホスティング、マネージドホスティング、クラウドホスティング

- セキュリティの概念 security.txtのようなポリシーベースのファイルを通じて

その仕組み

仝 .well-known フォルダー はRFC 8615などの仕様に基づき、特定のファイルが固定パスでアクセスできることを保証する。例えば、SSL証明書プロバイダが所有権をチェックしたい場合、バリデーション・コードを https://deinedomain.de/.well-known/pki-validation/.大きな利点は、サービスを個別にカスタマイズしたり、連絡したりする必要がないことだ。

また、この標準化によって 相互運用性 最新のウェブ・インフラの呼び出されたサービスは、設定やメタデータを独立して引き出します。つまり、フォルダが正しく設定されていれば、セキュリティ、アプリリンク、アクセス制御のための統合が自動的に機能します。

このフォルダは、ウェブスペースのルートディレクトリに置く必要があります。 /public_html/ 或いは /htdocs/.

Well-Knownパスの背後にあるメカニズムをよりよく理解するためには、さまざまなウェブサーバー設定の役割に光を当てることが役立ちます。Apacheであれ、NGINXであれ、IISであれ、書き換えルールやアクセス権(パーミッション)といった中心的な要素が決定的な役割を果たします。例えば、Apacheの場合、.htaccessファイルによって、リクエストの よく知られている が不用意にリダイレクトされたりブロックされたりすることはありません。しかしNGINXでは、サーバ全体のコンフィギュレーションブロックがメインコンフィギュレーションファイルやバーチャルホストファイルで定義されていることが多く、ディレクトリへのスムーズなアクセスが規制されています。意図しないリダイレクトによってファイルにアクセスできなくなった場合などにエラーメッセージが表示されるためです。

.well-knownディレクトリを使用する場合、通常のウェブサイトのコンテンツを明確に分離することが特に便利です。サービスやプロトコルは、定義された形式で利用可能な検証ファイルやディスカバリファイルに依存することができます。同時に、独自のコンテンツが検証プロセスと衝突するリスクを最小限に抑えることができます。検索エンジンは通常、.well-knownディレクトリを積極的にインデックス化しません。とはいえ、一部のスキャナーやクローラーは貴重なメタ情報を収集するためにこのフォルダに向かうので、クリーンな設定が特に不可欠であることを認識しておく必要があります。

実際の典型的なアプリケーション・シナリオ

ウェブサイト運営者の日常生活において、.well-knownフォルダは数多くの処理に必要とされる。SSLの検証から法的情報の保存まで、その範囲は多岐にわたります。

最も一般的な使用例

- SSLバリデーションLet's Encryptまたは他のCAは、/.well-known/acme-challenge/ディレクトリにハッシュを持つファイルを要求する。

- 安全上のご注意のようなファイル

/.well-known/security.txtインシデント管理担当者を定める - アイデンティティ・サービスOpenID Connectは、固定された場所での標準化された発見文書を期待している。

- アプリの統合モバイルアプリ(アンドロイド、アップル)は、ユニバーサルリンクのドメイン所有権を検証する。

- データ保護登録仕様書では、GDPRに準拠した連絡先を公開するために一元化された経路を使用する。

また、企業や機関が内部ガイドラインやアクセス認可を機械可読にするために、.well-knownディレクトリに独自のエントリを定義する特殊なケースもある。OAuth2サーバーやその他の認証サービスも、トークンのエンドポイントや暗号化方法に関するすべての関連情報を含むことができる、統一されたディスカバリー・エンドポイントから利益を得ることができる。これにより、新しいアプリケーションのオンボーディングプロセスが簡素化されるだけでなく、どのサービスが信頼できるのか、どのポリシーが適用されるのかが明確になります。

また、独自のアプリケーションの登場も増えている。大規模なソフトウェア会社やネットワーク会社は、例えばライセンスの真正性をチェックしたり、特定のインストールのステータスを監視したりするために、フォルダーの概念を使用している。これは、単純なJSONファイルや、プロバイダーが新しい要件を定義したときに自動的に更新される高度なフレームワークを介して行うことができる。すでに よく知られている フォルダは、システム全体を中断することなく、いつでもシームレスにそのような統合を追加することができます。

ディレクトリの設定ステップ

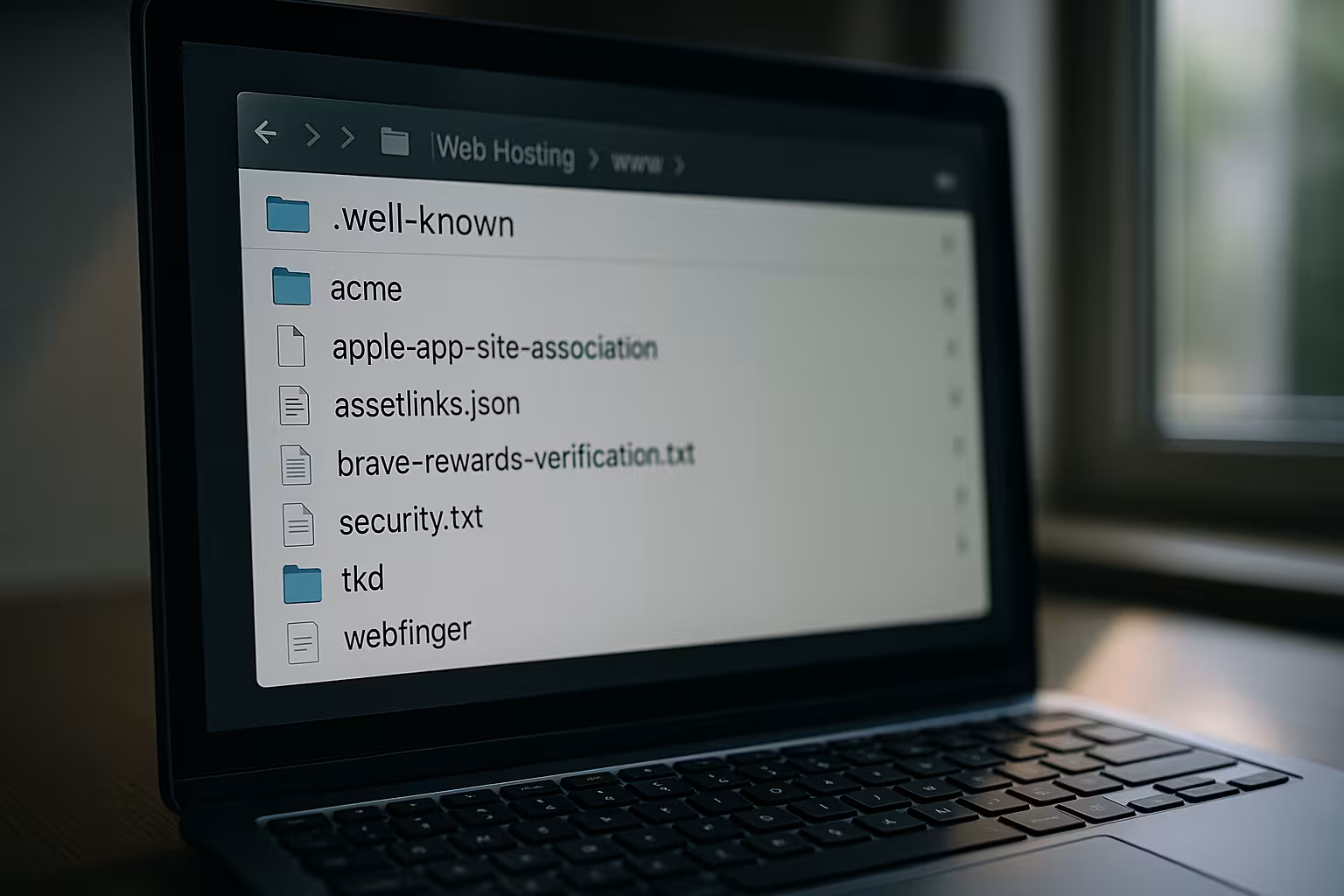

ホスティングパッケージが Pleskまたは他のプロバイダー .well-knownフォルダの作成は簡単で効果的です。FTP、SFTP、またはホスティングコントロールパネルのファイルマネージャ経由でフォルダを作成できます。フォルダ名は正確に よく知られている 点と小文字。

正しい構造はこうだ:

| パス | 利用 |

|---|---|

| /.well-known/pki-validation/ | SSL証明書のドメイン確認 |

| /.well-known/acme-challenge/ | Let's Encrypt認証 |

| /.well-known/security.txt | セキュリティ・コンタクトの公開 |

| /.well-known/oauth-authorisation-server | APIのOAuth2ディスカバリー |

また、アクセス権を少なくとも755に設定することが重要である - そうしないとファイルは不可視のままである。URLは一般に公開されているものでなければなりません。簡単なブラウザテストで、ファイルが本当に外部からアクセス可能かどうかがわかります。

より高度なプロジェクトでは、単一のファイルではなく、一連の検証ファイルや設定ファイルを並行して管理することが望ましい場合があります。特に、複数のサブドメインやサービスをリンクする大規模なプロジェクトでは /.well-known フォルダは、検証を互いにきれいに分離するために存在する。これによって、社内のさまざまなチームが互いに邪魔し合うことなく、独立して作業できるようになる。しかし、どのファイルがどのサブフォルダーに入っているかを明確に文書化することは、後々の混乱を防ぐために不可欠である。

多くの場合、cPanel、Plesk、または ISPConfig のようなホスティングまたはサーバー管理ツールは、すでにネイティブでフォルダの提供をサポートしています。Let's EncryptでSSLをセットアップすると、自動的に よく知られている フォルダは、自動更新機能が有効になるとすぐに作成されます。とはいえ、フォルダとその内容を定期的にチェックし、リンクが欠落していないことを確認することをお勧めする。特に、証明書の更新が自動化されていて、積極的にチェックすることがほとんどない場合はなおさらだ。

WordPressと隠しフォルダの扱い

WordPressを使用していると、.well-knownフォルダが.htaccessファイルの既存の書き換えルールと衝突することがある。これにより、リクエストがこのフォルダに送られなくなります。この挙動を回避するには、/.well-knownへのアクセスを明示的に許可するスニペットを.htaccessに追加することをお勧めします。

あるいは、Well-Knownインターフェースを自動的に提供するプラグインを使うこともできる。これは WordPressに無料のSSL証明書を設定する.つまり、ドメインの検証はバックグラウンドで自動的に行われる。

しかし、WordPressの場合は特に、次のような点を考慮する必要があります。 よく知られている が使用されます。数多くのプラグインが独自のURL書き換えルールで動作している。例えば、SEOプラグインは特定のパスがインデックス可能かどうかを決定することができる。一方、セキュリティプラグインは、システムフォルダにより厳しい制限を課すことができる。そのため、時折手動で「健康診断」を行い、WordPressとその拡張機能がどのようにURLリライトルールを満たしているかをチェックするのがよい方法です。 よく知られている ディレクトリに保存される。これは、新しいセキュリティ機能が自動的に有効になる可能性のある、アップデート後に特に当てはまる。

また、WordPressのマルチサイトインストールでは、各サイトが独自の書き換えルールを使用するため、予期せぬ問題が発生する可能性があります。このセットアップでは よく知られている フォルダを作成し、そこで設定などを調整するだけです。これにより、個々のサブサイトがアクセスをブロックするのを防ぐことができる。自動化された認証や同様のサービスを重要視する人は、この明確な構造から多大な恩恵を受けることができる。

安全への懸念とつまずきの危険

の時から .well-known フォルダー が一般にアクセス可能な場合、そこに保存されるべきなのは機能的なデータだけであり、機密データではない。そうしないと、潜在的な攻撃者は、使用されているサービスについて結論を導き出すことができます。私は特に、必要なファイルだけをそこに保存するようアドバイスする。

よくあるエラーは、サーバーの設定自体にもあります。書き換えルールやリダイレクト、認証設定によって、意図せず個々のパスへのアクセスがブロックされてしまうことがある。これは、例えば証明書の検証を失敗させる原因となり、自動更新のような自動化されたプロセスでは特に厄介です。

もう一つの点は、操作の可能性に関するセキュリティだ。のファイルを誰かが直接操作するリスクはあるが、そのようなリスクはない。 よく知られている ディレクトリのアクセス権(CHMOD)が777などに設定されていないことを常に確認する必要がある。また、ログファイルを見て異常なアクセスを特定することも価値がある。攻撃者は、例えば自分たちの目的のためにドメインを主張するために、偽の検証ファイルを保存しようとする可能性がある。サーバー・ソフトウェアを定期的にチェックし、アップデートすることで、このリスクを最小限に抑えることができる。

特に、多くのユーザが同じ物理サーバを共有する共有ホスティング環境では、小さな設定ミスが大きな結果を招くことがあります。ですから、証明書が更新できなかったり、バリデーションが常に失敗していることに気づいたら、ホスティングプロバイダのサポートチームに連絡してください。多くの場合、隠しフォルダへのアクセスを防止するサーバー側の保護メカニズムが導入されているかどうかを、すぐに明らかにしてくれます。プロバイダによっては、.well-knownをHTTPヘッダでアクセス関連ディレクトリとして扱い、グローバルルールでブロックしないようにしているところもあります。

その他のツールとベストプラクティス

Webhoster.deのような最新のホスティングサービスをご利用の場合、Let's Encryptやその他のCAへの接続は自動化されています。必要であれば、外部の証明書プロバイダを使用する場合など、手動で設定することもできます。

このようなシナリオでは、安全に構造化された SSL設定ガイド 便利だ。パスを表示し、ファイル名を説明し、すべてのインスタンスの相互作用をコントロールしやすくする。curlやwget、ブラウザの拡張機能などのツールは、アクセス可能なパスをテストするのに役立つ。

継続的インテグレーションと継続的デプロイメント環境(CI/CD)で作業する開発者にとって、ビルドパイプラインへの.well-knownの統合は特に価値がある。デプロイごとに、必要な検証ファイルがすべて最新かどうか、パスが正しく設定されているかどうかを自動的にチェックできる。これにより、ソフトウエアのアップデートが成功したにもかかわらず、セキュリティインフラストラクチャがうっかり麻痺してしまうことを防ぐことができる。Jenkins、GitLab CI、GitHub Actions などの一般的な CI/CD システム用の特別なスクリプトやプラグインは、これらのプロセスの自動化と文書化を容易にします。

また、.well-knownディレクトリの状態を監視する特定のメトリクスや監視ソリューションを使用することも役立ちます。UptimeRobot、Nagios、Prometheus などのツールは、フォルダ内の既存ファイルに特化したクエリを実行し、突然アクセスできなくなった場合にアラームを発することができます。これにより、例えば、デプロイの不具合、ファイアウォールの変更、期限切れの証明書によってアクセスが中断された場合でも、迅速な対応が保証されます。迅速に対応することで、時間のかかるトラブルシューティングの手間を省くことができます。

よく知られたパスの未来

.well-knownディレクトリの重要性は常に高まっている。新しいプロトコルだけでなく、IoT環境のデバイスも標準化された検索パスを使用します。例えば、API、スマートデバイス、クラウドサービスは、ウェブサーバーにセキュリティや設定情報を動的に要求します。

ディスカバリー・プロトコルは、デジタルIDやWeb3、ブロックチェーン・アプリケーションの分野でも、このフォルダを介して効率的に統合することができる。例えば、分散型アイデンティティ・プラットフォームは、.well-knownを介して接続パスを提供する。

.well-knownのコンセプトは、もはやブラウザや古典的なウェブサーバに限定されるものではないことが明らかになりつつある。ますます多くのモバイルアプリケーション、フレームワーク、プラットフォームが、この特別なパスを介してアクセスできる独自のリソースを定義している。これにより、急速に成長するテクノロジーの世界における相互運用性が促進される。ソフトウェアのトレンドは、もはや単一のプロトコルや構造に依存するのではなく、複数の選択肢を柔軟にサポートすることだ。ウェブサイト運営者にとって、.well-knownディレクトリがニッチな話題ではなく、現代のウェブプレゼンスにとって戦略的に重要な要素であることは明らかです。

また、Well-Known URIをめぐる新しいベストプラクティスも開発されている。RFC標準は定期的に拡張され、さらなるシナリオのためのスペースを作り出している。エキサイティングなのは、コミュニティがフォーラムやGitリポジトリで新しい仕様に積極的に取り組んでいることだ。早い段階で情報を得た者は、イノベーションをより迅速に採用することができ、その結果、競争上の優位性を確保することができる。場合によっては、.well-known pathに自社の標準をマッピングし、それが実際に役立つことが証明されれば、後に大規模に確立することも可能だ。

また、.well-knownフォルダの役割が、デバイスとサーバー間の自動化された「ハンドシェイク」プロセスへと進化することも考えられる。例えば、スマートホームや自律走行車は、将来的に接続を確立する際にメタデータを交換する可能性がある。セキュリティ研究者はすでに、ピン留め情報(HSTSや証明書のピン留めなど)を定義されたWell-Known URLを介して照会できるプロトコルに取り組んでいる。その結果、標準化されることで、ユーザーが手動で対応することなく、明確さと高いレベルのセキュリティが同時に実現される。

結論:付加価値のある標準化

仝 .well-known フォルダー は、自動化されたウェブ・プロセスの近代的な鍵として、今日、これまで以上に機能している。HTTPS は、証明書、API アクセス、セキュリティ・メッセージのための信頼できるインターフェイスである。サーバー・レベルでの適切な配置と HTTPS 経由での一貫したアクセシビリティが引き続き重要です。

私にとって、このフォルダの設定は、ウェブサイトを立ち上げるときに最初にすべきことのひとつだ。効率的で、標準化されており、必要不可欠で、管理も簡単だ。ホスティング、ソフトウェア、セキュリティが絡み合うとき、.well-knownフォルダは人とマシンのインターフェースを形成する。