独自のネームサーバーは、DNSエントリーの最大限のコントロールと柔軟性を提供するため、野心的なウェブプロジェクト、代理店、企業にとって理想的です。このガイドでは、独自のネームサーバーをセットアップし、ドメインに接続する方法を、技術的にわかりやすく順を追って説明します。

中心点

- フルコントロール DNSゾーン、TTL、レコード経由

- ブランド・ネーム・サーバー プロフェッショナルな外観を強化する

- グルー・レコード は、独自ドメイン内のサブドメインに不可欠である。

- サーバーインフラ高可用性には、理想的には地理的に離れた2つのシステムが必要です。

- モニタリング 恒久的に信頼性の高い動作を保証

ネームサーバーとは何か、どのような場合に独自に設定する価値があるのか?

ネームサーバーは、ドメイン名をIPアドレスに解決し、リクエストを適切なサーバーに転送します。ほとんどのホスティングパッケージには、DNSサーバーが標準装備されていますが、設定オプションが制限されることがよくあります。例えば、SPF、DKIMまたはSRVレコードを柔軟に管理したい場合、すぐに ネームサーバー 合理的なものです。

DNSクエリの応答速度、エントリの有効期間、およびAPIを介したサブドメインの完全自動管理を自分で定義できます。この自律性は、開発者や代理店のセットアップ(例えば、分離された顧客環境や複雑なインフラストラクチャ・プロジェクトを実装する場合)において、真の利点となります。

技術的な基本については、こちらをご覧ください。 ネームサーバーの機能と役割の説明.

また、独自のネームサーバーを使用して、DNSエントリーに暗号署名するDNSSECなど、より高度な機能を設定することもできます。これにより、ドメインの解決の改ざんがより困難になり、ウェブサイト全体のセキュリティが向上します。高いセキュリティ要件があるプロジェクトや、銀行や大規模なeコマースサイトなどのブランド保護が重要な役割を果たすプロジェクトでは、独自のネームサーバーにDNSSECを統合することがしばしば決定的な要因となります。

のような特別な星座を実現したいのであれば、別のセットアップも価値がある。 内部ネットワークまた、VPN経由で外部拠点に接続されている場合もあります。このようなシナリオでは、複雑なDNSの書き換えやスプリットDNSの設定が必要になることが多く、標準的なプロバイダーのソリューションのほとんどは、このような設定にほとんど対応できません。

設置に必要な技術的条件

独自のネームサーバーを運用するには、少なくとも2台の独立したサーバーが必要です。 パブリック固定IPアドレス.真の信頼性を得るためには、地理的に分散しているか、別々のデータセンターに分散していることが理想的である。

また、BIND9やPowerDNSのようなソフトウェアをセットアップするには、サーバーへのroot権限が必要です。多くのユーザーは、専用サーバーと仮想インスタンスの組み合わせに依存しています。 プロックスモックス またはKVMを使用して、最高のパフォーマンスと柔軟性を同時に実現します。

また、LXCのようなコンテナ技術を使用することもできます。特にDevOps環境では、これは高い分離レベルを備えた無駄のないソリューションであることがわかります。より高いセキュリティのためには、ネームサーバーを隔離された環境(DMZなど)で運用し、ファイアウォールによってアクセス制限をかけることを推奨する。そのためには ポート53 DNSは両方のプロトコルで動作するため、TCPとUDPの両方をオープンにしておく必要がある。

ネームサーバーインフラストラクチャのセキュリティにとって特に重要なのは、ソフトウェアを常に最新の状態に保ち、セキュリティアップデートを定期的にインストールすることです。また、必要なサービスのみが実行されていることを確認してください。不要なパッケージやプロセスは、潜在的な攻撃対象となる可能性があります。

適したソフトウェア:BIND9、PowerDNS、NSD?

パフォーマンス、セキュリティ、柔軟性のどれを優先するかによって、以下のツールをお勧めする:

| ソフトウェア | 特徴 | こんな人に向いている |

|---|---|---|

| バインド9 | 確立された、柔軟な、広範な | 多くのカスタマイズが可能な標準ソリューション |

| パワーDNS | API対応、SQLベース、高性能 | 代理店とAPI管理 |

| NSD+アンバウンド | 軽量、安定性、集中力 | 安全性を重視した最小限のセットアップ |

以下のような管理インターフェース ウェブミン 或いは ISPConfig を使えば、CLIでの深い経験がなくても簡単に始められます。例えばBIND9では、Webminを使ってGUIでゾーンの作成と管理ができます。 named.conf- またはゾーンファイル。

PowerDNSの主な利点は、リレーショナルデータベース(MySQLやPostgreSQLなど)に統合できることです。これにより、DNSエントリを高度に自動化することができ、ウェブインターフェースまたはAPIを介してサブドメインの自動プロビジョニングなどの便利な機能を実現することができます。これをロードバランシング構造と組み合わせれば、PowerDNSは非常に大量のリクエストも処理できるため、高トラフィックのプロジェクトにも適しています。

一方、NSDをUnboundと組み合わせて使えば、特に安全で軽量なバリエーションが得られます。このソリューションは、大規模なデータベースを使いたくなく、攻撃対象の最小化を特に重視する場合に特に興味深いものです。NSDは権威機能(すなわち、お客様のゾーンへのリクエストに応答する)を引き継ぎ、Unboundは内部ネットワークリクエストのキャッシュまたは再帰リゾルバとして機能します。

DNSゾーンの構成と管理

ソフトウェアをインストールした後、管理したいドメインごとにDNSゾーンを作成します。ここで、すべてのDNSエントリーを一元的に定義する。構造化されたテンプレートを定義するか、複数のプロジェクトでAPIベースの自動化を使用することをお勧めします。

管理すべき代表的な記録

- Aレコード - IPv4アドレスへの割り当て

- AAAA記録 - IPv6宛先

- MXレコード - メールサーバーの定義

- TXT、SPF、DKIMレコード - 認証

- CNAMEまたはSRV - 転送とサービス

また、TTL値も完全に自分でコントロールできます。このコントロールは、IPアドレスを頻繁に変更する場合やテスト環境に特に有効です。ゾーンを作成する際には、この点に注意してください、 シリアル番号 DNSエントリーに変更を加えると同時に、DNSネームサーバーは更新を認識する。これは、セカンダリネームサーバ(スレーブ)がゾーン転送中に更新が利用可能であることを認識する唯一の方法である。

複雑な環境では、顧客ごとやプロジェクトごとに個別のゾーンを作成することも有用である。これにより、メンテナンスが簡素化され、外部エントリーの偶発的な上書きを防ぐことができる。また リバースDNS (PTRレコード):特にメールサーバーや信頼できる通信では、IPがドメインに解決されることが非常に重要です。

DNSクエリと変更をログに記録することは、さらなる付加価値を提供します。たとえば、DNSサーバーがBIND9で動作している場合、ログエントリとデバッグ設定を使用して、誰がいつどのエントリーを照会したか、またはゾーンがいつ更新されたかを追跡できます。これにより、不正なエントリーやDNSサーバーへの攻撃などの問題に迅速に対応できます。

接着剤記録の保存 - 決定的なステップ

ネームサーバーにメインドメインのサブドメイン(ns1.yourdomain.comなど)を使用する場合、以下のものが絶対に必要だ。 グルー・レコード.これらは、ネームサーバーのホスト名とIPアドレスをレジストリで直接結びつけます。

記入例:

- ns1.yourdomain.com → 192.0.2.1

- ns2.yourdomain.com → 192.0.2.2

これらのエントリは、ドメインレジストラの管理エリアに直接入力します。多くの場合、そこに「Child hosts」または「Hostnames」という項目があります。ネームサーバーは、このデータが正しく入力され、レジストリに受け入れられて初めて確実に動作します。

実際には、実際にドメインを移管する前にグルーレコードを設定することをお勧めします。こうすることで、ドメインが一時的に解決できなくなる停電やアイドル期間を避けることができます。グルーレコードが設定されるとすぐに、ネームサーバーは正しく同期できるようになります。また 掘る- または エヌエスルックアップ-新しいNSエントリーに対してテストを行い、すべてが正しく保存されていることを確認する。

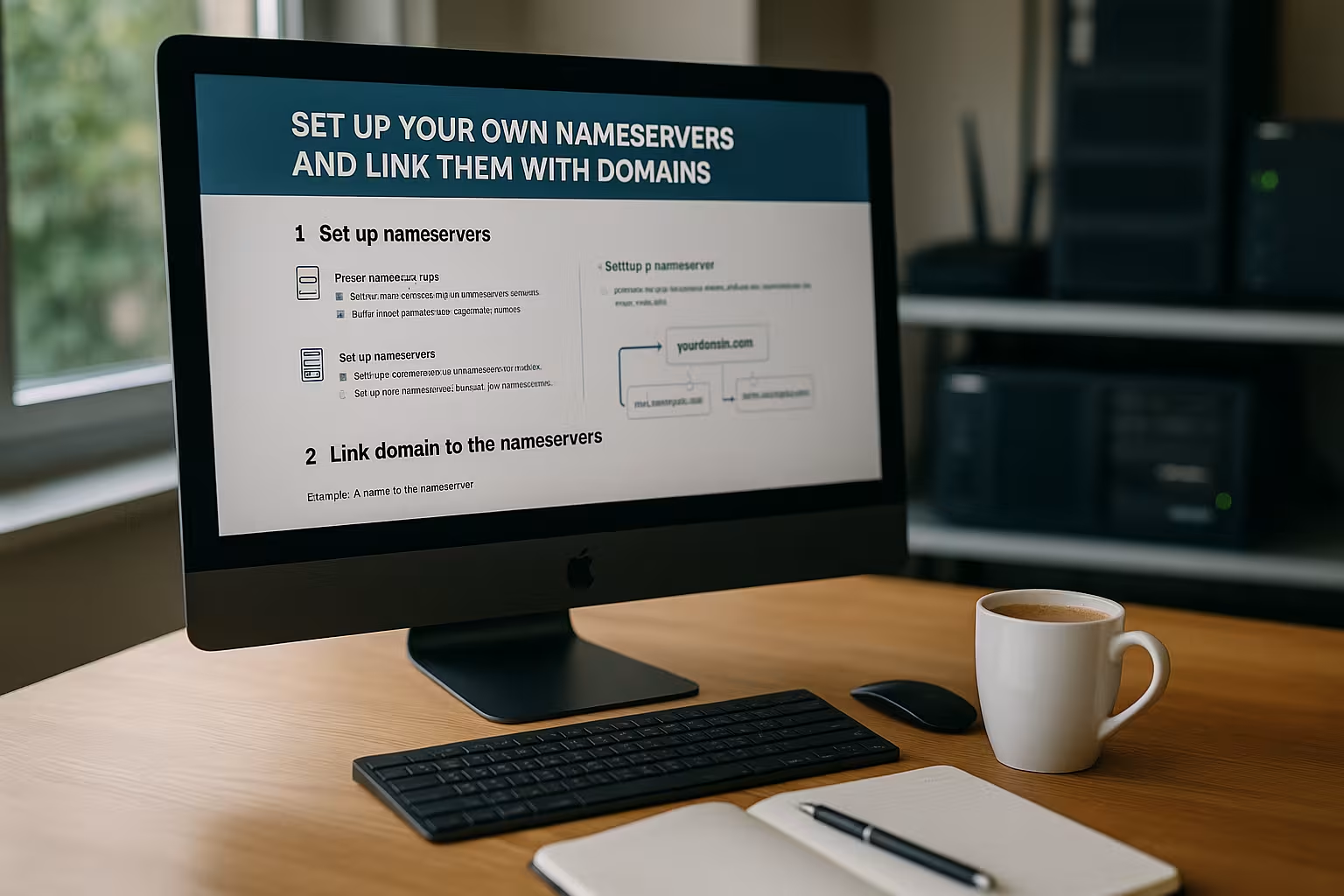

レジストラへの登録とドメインのリンク

これで、ドメインを新しいネームサーバーに接続できます。これを行うには、レジストラにログインし、「ネームサーバーの管理」セクションで以前のDNSエントリを置き換えます。

新しいサーバーを直接入力する:

- ns1.yourdomain.com - 192.0.2.1

- ns2.yourdomain.com - 192.0.2.2

切り替えには4時間から48時間かかる。必要であれば、短いTTL値で即効性を高めることもできる。

DNSをリダイレクトする別の方法を紹介します。 DNS転送の紹介.

すべてがうまくいったら、外部からの解像度をチェックする価値があります。他の国にいる友人や同僚にあなたのドメインをテストしてもらうこともできますし、世界中のさまざまなDNSサーバーからクエリーを実行するツールを使うこともできます。こうすることで、ネームサーバーもグローバルに正しく機能していることを確認できます。

テストとモニタリングの設定

セットアップの機能をチェックすることを強く勧める。 掘る 或いは エヌエスルックアップ.これにより、エントリーが正しく解決されているかどうか、ネームサーバーにインターネットから到達できるかどうかを毎日テストすることができます。

また、Nagios、Icinga、またはUptimeRobotのようなオンライン・ソリューションを介して、監視ソリューションを設定することをお勧めします。これにより、早い段階で障害を認識し、プロアクティブに対応することができます。クリティカルなプロダクション・システムの場合、Eメール・アラートの導入は特に価値がある。

基本的なインストールに成功した後は、定期的なゾーンチェックを自動化する ことも推奨される。BINDの場合、例えば以下のようなことができる。 名前付きチェックゾーン そして ネームドチェックコンフ を自動実行されるスクリプトで使用することができる。これは、例えばゾーンファイルに構文エラーがあった場合に通知してくれる。また、スレーブ上でゾーン転送が正しく動作することを確認することも忘れてはならない。よくあるエラーは、シリアル番号が古かったり、ファイアウォールがAXFR転送(TCPポート53)を許可しなかったりすることです。

大きな風景では クエリ そして クエリー率 を使用して、負荷のピークを認識します。メトリクスが長期間にわたって異常なスパイクを示す場合、これは攻撃が試みられているか、単にサービスの利用が急激に増加していることを示している可能性があります。

典型的なミスを避ける

最初からいくつかの点に注意を払えば、多くの問題は直接防ぐことができる:

- 構文エラー named-checkzoneのようなツールを使って、ゾーンファイル内の

- グルーレコードを正しく設定するさもないとDNSクエリがハングする

- ポート53 TCPとUDPをオープンにしておく - ファイアウォールとセキュリティグループで

- ゾーンを複製して、少なくとも2つの同一のネームサーバーを使用する。

ほとんどの誤動作は、テストすることで気づくような小さな設定の詳細が原因です - そのため、クリーンなセットアップのために十分な時間を計画してください。DNSパラメータ(TTL短縮など)を変更する場合は、新しい値がどこでも適用されるように特に注意してください。特にセットアップがグローバルに分散している場合、キャッシュの検証に予想以上に時間がかかることがあります。

さらに、DNSセキュリティはDNSSECだけでカバーされているわけではないことを忘れている管理者もいます:堅牢なネットワークとサーバーのセキュリティも同様に重要です。DNSサーバーはDDoS攻撃に対して脆弱である可能性があります。したがって、レート制限と場合によってはDNSレスポンスポリシーを使用して悪用を防止します。特にBIND9またはPowerDNSには、潜在的に悪意のあるクエリへの応答を制限またはフィルタリングできるオプションがあります。

代替案:自社ネームサーバーの代わりに外部DNS管理?

必ずしもネームサーバーを自分で運用する必要はありません。一部のホスティング業者は、API管理、SPF/DKIM設定、GeoDNSなどの拡張DNS機能を提供しています。単純なウェブプロジェクトやオンラインショップでは、これで完全に事足りることがよくあります。

しかし、複数のドメインを管理したり、個別のセキュリティ・ガイドラインが必要だったり、動的なサブドメインが必要だったりする場合は、インフラを分離した方が有利になる。このような場合 ネームサーバー 柔軟性とコントロールを通して。

基本的なことがよくわからない場合は、こちらをご覧ください。 DNSの紹介と解説.

外部DNS管理はあなたの手を煩わせませんが、プロバイダのセキュリティ、アップデート、信頼性に依存します。大量のドメインの自動展開のような特殊なユースケースであっても、プロバイダが特定の調整や制限を規定している場合、ワークフローに完全に統合できないことがあります。そのため、顧客との直接のコンタクトや迅速な設定変更を必要とする代理店や企業にとって、外部のソリューションは中途半端な満足度しか得られないことが多い。

総括と展望

独自のネームサーバー は、ウェブインフラストラクチャのコントロール、パフォーマンス、自律性を高めたい人にとって価値がある。セットアップは技術的に難しいですが、オープンソースツールとWebminのような最新の管理ツールで解決できます。最も重要なことは、冗長性のためのサーバーの二重運用、正しい糊付けの記録と恒久的な監視です。

多くのプロジェクトを管理したり、複数の顧客環境を分離したり、独自のセキュリティ戦略を重視したりする場合は、独自のネームサーバー・スタックが不可欠です。最終的には、可用性、アクセシビリティ、およびシステムメンテナンスに重点を置いた、よく考えられた実装が重要です。また、セキュリティの脆弱性を避けるために、定期的なセキュリティチェックを実施し、DNSソフトウェアを常に更新するようにしてください。こうすることで、長期的に安定した堅牢なDNSソリューションをすべてのウェブプロジェクトで利用できるようになります。

しばらくしてセットアップを拡張する予定がある場合は、さらに場所を追加して ジオDNS これは、ユーザーの位置に基づいてリクエストを分散する。これにより、応答時間が短縮され、負荷が分散されます。このようにして、ネームサーバーのインフラをグローバルなプロジェクトまで拡張し、常にすべてのDNSエントリーを完全に制御することができます。