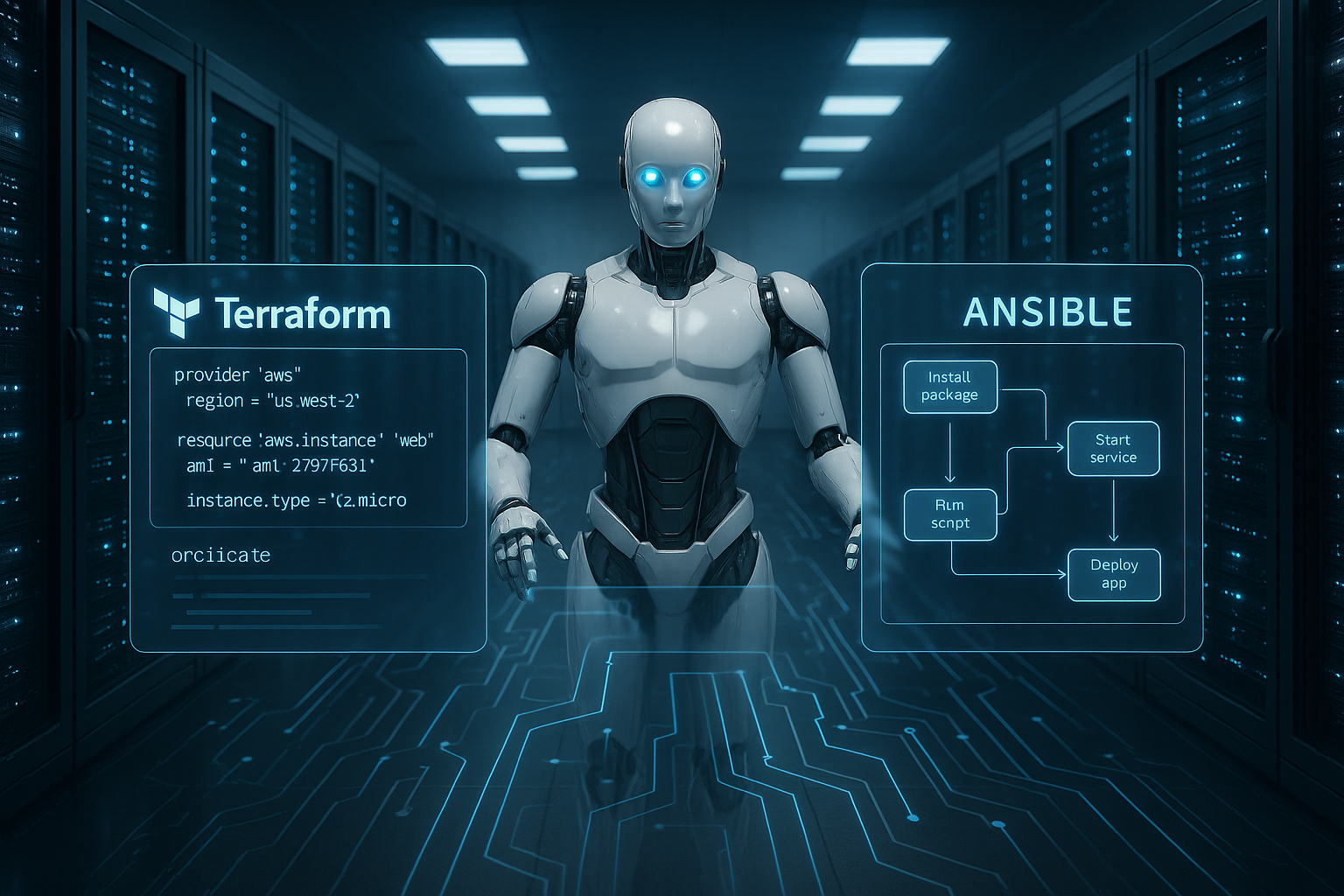

ホスティングにおけるTerraform Ansibleの相互作用を紹介する:Terraformは再現可能なインフラを構築し、Ansibleはサーバ、サービス、アプリを効率的に再構成する。Terraformは再現可能なインフラを構築し、Ansibleはサーバ、サービス、アプリの再構成を効率的に行う。このようにして、私はVMからWordPressスタックまで、エンドツーエンドでプロビジョニング、設定、ライフサイクル管理を自動化している。.

中心点

- IaCアプローチインフラをコードとして定義し、反復可能な方法で展開する。

- 役割の明確化リソースはTerraform、設定はAnsible

- ワークフローTerraformで0日目、Ansibleで1/2日目

- 品質一貫性、トレーサビリティ、エラーの減少

- スケーリングマルチクラウド、モジュール、プレイブック、パイプライン

ホスティングにおける自動インフラ・プロビジョニングの概要

頼りにしているのは インフラ 彼は、サーバー、ネットワーク、ストレージを手動ではなく宣言的に作成するコードを持っている。これにより、すべての望ましい目標状態をコードとして文書化し、安全にデプロイすることができる。ホスティング環境をより早く提供し、一貫性を保ち、タイプミスを減らすことができます。特にWordPressやショップのセットアップなど、繰り返し行う作業の時間を節約できます。分析可能なステータス、再現可能なデプロイメント、クリーンな削除プロセスにより、より多くのことが保証されます。 透明性 コストとガバナンス.

Terraform:インフラを計画的にロールアウトする

私はTerraformを使って、HCLのリソースを次のように記述している。 モジュール そしてステートファイルに状態を記録する。これにより、事前に変更を計画し、その影響を認識し、制御された方法で実装することができる。一般的なプラットフォームでプロバイダーが利用できるため、マルチクラウドのシナリオも可能です。私は再利用可能なモジュールを使って、ネットワーク、コンピュート、データベース、ロードバランサーを標準化している。初心者の方は Terraformの基本, 構文、ステート処理、ポリシーをマスターする。.

チームについては、環境(Dev/Staging/Prod)ごとに、次の方法で状態を分けている。 ワークスペース およびロック機能付きリモートバックエンド。きれいなタグ付け、明確に定義された変数、一貫したフォルダ構造(例えば. 環境, モジュール, 生きている)が制御不能になるのを防ぐ。私は、機密性の高いプロバイダーや変数の値をKMS/Vault経由で統合し、コード・リポジトリに残さないようにしています。これにより、複数のオペレーターがプラットフォーム上で並行して作業している場合でも、デプロイメントの再現性と監査が可能になります。.

ブートストラップとアクセス:Cloud-Init、SSH、Bastion

プロビジョニング後に クラウドイニット またはユーザーデータを使って、初期起動時に基本設定を直接設定することができます:ホスト名、時刻同期、パッケージ・ソース、初期ユーザー、SSHキー。孤立したネットワークでは バスティオン (ジャンプ・ホスト)に接続し、ProxyCommandまたはSSHコンフィギュレーションを使ってすべてのAnsible接続をルーティングする。こうすることで、生産的なサブネットをプライベートに保ちつつ、エージェントレス自動化を使うことができる。必要なファイアウォールとセキュリティグループはTerraformに記述しているので、アクセスは最小限のままで追跡可能だ。.

Ansible: 設定とオーケストレーションを安全に自動化する

デプロイ後、Ansibleは コンフィギュレーション管理 SSH経由でエージェントレス。私はYAMLでプレイブックを書き、パッケージ、サービス、ユーザー、権限、テンプレートのステップを記述する。Idempotentタスクは、繰り返し実行することでターゲットの状態を維持することを保証する。このようにして、PHP、データベース、キャッシュ、TLS証明書、モニタリングなどを手作業なしでインストールしている。デプロイメントでは、ロール、変数、インベントリを組み合わせて、ステージング、テスト、本番の一貫性を保つようにしています。 ドリフト を避けなければならない。

日常生活で使っているのは ハンドラー 関連する変更が発生した場合にのみサービスを再起動するように一貫性を持たせ、テンプレートを チェックモード そして 差分. .大規模なフリートには、並列化を使用する。 フォーク バッチサイズと依存関係をシリアル化やタグで管理する。これにより、変更を低リスクで追跡可能に保つことができる。.

TerraformとAnsibleの比較

Terraformはリソースの作成と変更を担当し、Ansibleはリソース上で動作するシステムの設定を担当する。この分離はエラーを減らし、変更をスピードアップし、概観を向上させる。Terraformの宣言は、VM、ネットワーク、サービスの計画のみのアプローチに完璧にフィットする。Ansibleの手続きタスクは、インストール、ファイル変更、再起動、デプロイをカバーする。これによって、クリーンな 役割分担 短距離での変更も可能だ。.

| 特徴 | テラフォーム | アンシブル |

|---|---|---|

| 目的 | リソース提供(0日目) | コンフィギュレーションとオーケストレーション(1/2日目) |

| アプローチ | 宣言的(目標状態) | 手順(ステップ/タスク) |

| 州 | ステートファイルあり | ステートレス(冪等性) |

| 重心 | VM、ネットワーク、データベース、LB | パッケージ、サービス、デプロイメント、セキュリティ |

| 代理店 | エージェントなし | 通常はSSH経由でエージェントレス |

| スケーリング | マルチクラウド・プロバイダー | 役割、目録、並列化 |

アウトプットとダイナミック・インベントリー

Ansibleがどのホストが設定されるかを正確に把握できるように、次のように転送します。 テラフォームの出力 を直接インベントリに追加します。私はIP、ホスト名、ロール、ラベルを構造化された値としてエクスポートし、そこから生成されたホストグループを使用しています。こうすることで、インベントリは常に実際の状態と同期されたままになります。簡単な方法は、出力をJSONとして記述し、Ansibleで次のようにエクスポートすることです。 YAML/JSONインベントリー で読み込む。これによって、プロビジョニングとコンフィギュレーションのギャップを、手作業による中間ステップなしに埋めることができる。.

TerraformとAnsibleの連携方法

Terraformで始めて、ネットワーク、サブネット、セキュリティルール、VM、管理アクセスを作成し、作成したIPとホスト名をAnsibleに渡す。作成したIPとホスト名をAnsibleに渡す。その後、playbookを使ってオペレーティング・システム・パッケージ、エージェント、ウェブ・サーバー、PHP-FPM、データベース、キャッシュ・レイヤーをインストールする。パスワードルール、ファイアウォールルール、プロトコルのローテーションなどのポリシーを自動的に実装し、一貫性を保ちます。スケーリングの際は、Terraform経由で新しいインスタンスを接続し、Ansibleに設定を引き継がせます。最後に、依存関係をきれいに解決するために、制御された方法でリソースを削除します。 コスト 透明だ。.

WordPressホスティング:実践例

WordPressのセットアップでは、TerraformでVPC、サブネット、ルーティング、セキュリティグループ、データベースインスタンス、オートスケールのウェブクラスターを定義する。次にAnsibleでNGINXまたはApache、PHP拡張、MariaDB/MySQLパラメータ、オブジェクトキャッシュ、TLSを設定する。WordPressのインストールをデプロイし、FPM-Workerを設定し、HTTP/2を有効化し、適切なファイルパーミッションでwp-configを保護する。また、Fail2ban、Logrotate、バックアップジョブ、負荷・RAM・I/O・TLSのメトリクスを自動化します。 レイテンシー. .これにより、明確なロールバックパスと迅速なリカバリーを備えた反復可能なデプロイメントが可能になった。.

リスクのないアップデートのために、私は以下を頼りにしている。 ブルー/グリーン またはローリングデプロイメントです:新しいウェブインスタンスは並行してセットアップされ、設定、テストされ、ロードバランサーの後ろに接続されます。データベースの変更は、マイグレーションウィンドウ、リードレプリカ、バックアップで慎重に処理します。静的アセット、キャッシュヒート、CDNルールをプレイブックに含めることで、サプライズなく切り替えを実行します。.

状態、ドリフト、安全性をマスターする

私はTerraformの状態ファイルをバージョン管理とロック機構で一元的に保存し、同時に誰も変更を上書きしないようにしている。変数を使用して計画された逸脱を文書化し、計画とその後の適用を使用して不要なドリフトを修正する。Ansibleは暗号化された変数で機密性を保ちます。Playbookには、新しいホストに対して定期的に適用するセキュリティ・ベースラインが含まれている。ログ、メトリクス、アラートの一貫性を保つことで、次のことができるようになります。 事件 より早く認識し、理解することができる。.

私もチェックする。 タグ付けと命名規則 厳格:リソースには、コストセンター、環境、責任者のラベルが義務付けられています。これにより、FinOps分析やライフサイクル・ポリシー(非生産的なシステムの自動シャットダウンなど)が容易になり、コンプライアンス監査も容易になる。機密性の高い変更には ウィンドウズの変更 承認されたTerraformプランと文書化されたAnsibleの実行。.

規範としてのポリシー、コンプライアンス、ガバナンス

Iアンカー ポリシー コードの中で:どのリージョンを許可するか、どのインスタンスタイプを許可するか、どのネットワークセグメントを許可するか。私はモジュールとバリデーションによって規約を強制します。適用前にポリシーチェックを行い、逸脱を早期に発見できるようにしています。Ansibleについては、セキュリティベンチマーク(SSHの堅牢化、パスワードと監査ポリシーなど)を、すべてのホストに一貫して適用されるロールとして定義しています。こうすることで、ガバナンス要件が測定可能であり続け、例外が偶然に許容されるのではなく、意図的に文書化される。.

コンテナ、Kubernetes、IaCを一緒に考える

多くのホスティングチームは、密度と起動時間を最適化するために、データベース用のVMとウェブプロセス用のコンテナを組み合わせている。私はTerraformで両者をモデル化し、ホストのハードニング、ランタイムのインストール、レジストリへのアクセスはAnsibleに任せている。クラスターワークロードについては、オーケストレーションのコンセプトを比較し、どのアプローチがガバナンスに適しているかを判断する。もっと詳しく知りたいなら、記事を読んでほしい。 DockerとKubernetesの比較 有用な考察重要であることに変わりはない:私はデプロイメントを再現可能で安全なものに保ちます。 画像 リリースの信頼性を維持するために、ドリフトに対抗する。.

ハイブリッドセットアップでは、Terraformでクラスタ、ノードグループ、ストレージを定義し、AnsibleでベースOSレイヤーを標準化する。コンテナ・レジストリ、シークレット、ネットワーク・ポリシーへのアクセスはプレイブックの一部だ。これは、データベースVMとコンテナベースのウェブフロントエンドが混在したスタックでも、一貫したライフサイクルを維持できることを意味する。.

CI/CD、テスト、ロールバック

TerraformとAnsibleをパイプラインに統合し、変更が自動的にチェックされ、計画され、最小限のエラーでロールアウトされるようにしています。ユニットチェックとリントチェックをクオリティゲートで保護し、計画やドライランで適用前の透明性を確保する。プレイブックでは、ハンドラー、idempotence、依存関係をきれいに検証するためにテスト環境を使用している。明確なロールバック戦略とモジュールとロールのバージョン管理は、トラブルシューティングをスピードアップする。もし始めたいのであれば、以下からインスピレーションを得ることができる。 ホスティングにおけるCI/CDパイプライン を使用することができます。 ワークフロー 一歩一歩拡大していく。.

パイプラインの性能とスケーリング

大規模なフリートのために、私はTerraformをアーキテクチャを壊すことなく、うまく並列化し、粒度の細かいターゲットでスケールさせる。競合状態を避けるために依存関係を明示的に記述しています。Ansibleで私は以下を制御している。 フォーク, シリアル そして 最大失敗率, により、変更を波状的に安全に展開できる。キャッシュ(ファクト、パッケージ・キャッシュ、ギャラクシー・ロール)と再利用可能な成果物は、実行時間を著しく短縮します。これにより、信頼性を犠牲にすることなく、デリバリーを高速に保つことができます。.

スタートアップのための実践的な推奨事項

私は小さなことから始めます:レポ、明確なフォルダ構造、命名規則、バージョン管理。それから、ネットワーク、VM、シンプルなウェブ・ロールを備えた最小限の環境を定義し、フロー全体を練習します。変数、シークレット、リモート状態を早い段階で設定し、後のチームステップがスムーズに進むようにする。その後、VPC、コンピュート、DB、LB、ウェブ、DB、モニタリングのロールなどのコンポーネントに従ってモジュール化していきます。こうすることで、徐々に再利用可能な 図書館 リリースを安全にマッピングするモジュールとプレイブックの。.

既存環境の移行

多くのチームは青田刈りから始めるわけではない。私はステップ・バイ・ステップで進める:まず、手作業で作成されたリソースの目録を作成し、以下の手順で転送する。 輸入 をTerraformに導入し、ターゲットイメージに対応するモジュールを添付する。同時に、現状を再現するAnsibleのロールを導入し、徐々に望ましい標準構成に引き上げていきます。こうすることで、ビッグバンのプロジェクトを避け、管理された追跡可能な変更によってリスクを減らすことができます。.

トラブルシューティングと典型的なエラーパターン

実際には、次のようなパターンが繰り返されている。 ドリフト, これは次の実行時にキャンセルされる。明確なプロセス(チケット、PR、レビュー)と定期的な実行は、早期に逸脱を認識するのに役立つ。Ansibleでは、idempotentでないタスクは不必要な再起動につながる。 changed_when/失敗したとき をターゲットにしています。ネットワークの問題(バスティオン、セキュリティグループ、DNS)を早い段階で明らかにし、接続が安定するようにする。そして、監査で原因を完全に追跡できるように、すべての実行を記録します。.

要約:本当に大切なこと

インフラのプロビジョニングはTerraformで自動化し、コンフィギュレーションはAnsibleに任せています。タスクを分離することで、一貫性、スピード、人的ミスの減少を実現しています。モジュール、ロール、ポリシーは、デプロイメントを管理し、監査可能にする。このアプローチを取る人は、時間を節約し、リスクを減らし、クラウドや環境にまたがるスケーラビリティを得ることができる。最終的に重要なのはトレーサビリティ プロセス, すべての変更を可視化し、テスト可能で、再現可能なものにする。.