どうすればいいかを2つの文章で説明しよう。 plesk ubuntu をクリーンアップし、ホスティングできるようにします。これらの手順により、Pleskを安全にセットアップし、典型的なエラーを回避して、Webサイト、電子メール、データベースをすばやくセットアップできます。

中心点

- 前提条件サポートされているUbuntuのバージョン、RAM、CPU、ストレージ容量を確認してください。

- インストールシステムを更新し、ファイアウォールのポートを開き、インストーラーを起動する。

- セキュリティセットアップ後、SSL、アップデート、Fail2Ban、ファイアウォールを直接有効にします。

- 構成管理者アクセス、ライセンス、ドメイン、電子メール、データベースを作成します。

- パフォーマンスPHPのバージョンを選択し、HTTP/2を有効にし、キャッシュとモニタリングを使用する。

Pleskとは?簡単に説明

Pleskは コントロールパネル ウェブサイト、データベース、電子メール、セキュリティ機能を一元管理するために使っています。ブラウザーで作業し、長いコンソール入力をすることなく、日常的なタスクをこなしています。インターフェイスは初心者にもわかりやすいメニューを提供し、プロは自動化と拡張機能を高く評価しています。WordPress Toolkit、バックアップ、モニタリングなどのモジュールを数回クリックするだけでインストールできます。について ウブントゥ Pleskは安定して動作し、定期的なアップデートが提供されます。

システム要件と互換性

Pleskをインストールする前に ハードウェア そしてサポートされているUbuntuのバージョン。生産的なセットアップには、2GB以上のRAMと少なくとも40~50GBのストレージ容量が必要だ。クリーンなネットワーク接続は、パッケージをダウンロードする際の手間を省いてくれる。マシンはできるだけスリムに保ち、他のパネルは使わない。次の表は、最も重要なものを示している。 価値観 一目瞭然。

| コンポーネント | 最低限 | 推薦 | ヒント |

|---|---|---|---|

| ウブントゥ | 18.04/20.04/22.04 LTS(64ビット) | 20.04または22.04 LTS | LTSバージョンは長くなる 更新情報 |

| CPU | 1 GHz、64ビット | 2+ vCPU | より多くのコアを加速させる ビルド |

| RAM | 1 GB + 1 GBスワップ | 2-4 GB RAM | より多くのRAM ワードプレス-ホスティング |

| メモリ | 20 GB | 40-80 GB | 十分なスペース バックアップ |

| ネット | 発信HTTP/HTTPSオープン | 低遅延 | 重要なこと 更新情報 およびインストーラー |

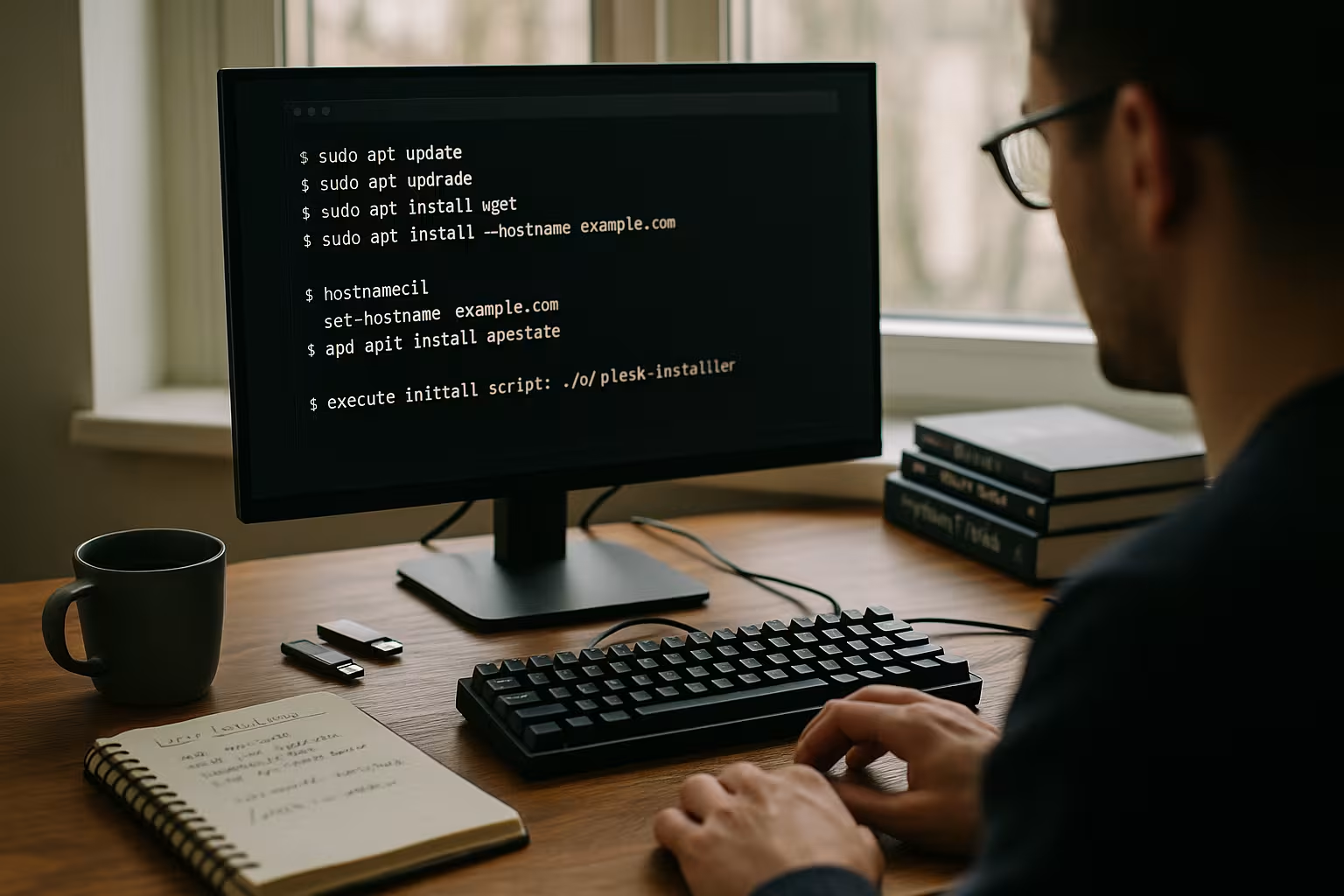

サーバーの準備:クリーンなUbuntu

新たなスタートを切る サーバー cPanelやWebminのような他のパネルなしで。こうすることでパッケージの競合を避け、後でトラブルシューティングをする手間を省くことができます。ホスト名は正しく設定し、理想的には panel.yourdomain.tld のような FQDN にします。 パッケージソースは最小限にとどめ、標準リポジトリだけをアクティブにしておきます。プロフェッショナルなプロジェクトでは、次のことに注意しています。 SSD-メモリと十分なI/O性能。

ステップ1:システムの更新

まず システムライブラリーとカーネルが最新になるように。こうしてセキュリティギャップを埋め、非互換性を最小限にするのだ。アップデートは素早く実行され、カーネルが変更された場合に必要なのは再起動だけだ。リブート後、SSH経由でアクセシビリティをチェックする。以下のコマンドを ウブントゥ 各インストールの前に

sudo apt update && sudo apt upgrade -y

[ -e /var/run/reboot-required ] && sudo reboot

ステップ2:ファイアウォールを開く

最も重要なのは 港湾 を UFW に追加して、Web とパネルにアクセスできるようにします。ウェブサイト用の80/443に加えて、Pleskには独自の管理ポートが必要です。アクティベーション後、後でブラウザ経由でアクセシビリティをテストします。明確な概要は、チェックと監査に役立ちます。表は通常の ルール:

| ポート | プロトコル | 目的 | コメント |

|---|---|---|---|

| 80 | TCP | HTTP | ウェブアクセスなし エスエスエル |

| 443 | TCP | HTTPS | ウェブアクセス ティーエルエス |

| 8443 | TCP | Pleskパネル | ログイン ダッシュボード |

| 8880 | TCP | Plesk HTTP | 暗号化されていない アクセス (稀) |

| 8447 | TCP | インストーラー | 最新情報 アドオン |

sudo ufw allow 80/tcp

sudo ufw 443/tcp を許可する

sudo ufw 8443/tcp を許可する

sudo ufw 8880/tcp を許可する

sudo ufw 8447/tcp を許可する

sudo ufw enable

sudo ufw reload

ステップ3:ツールとインストーラー

ダウンロードには ウィジェット またはcurlを使う。wgetがない場合は、短いコマンドでインストールする。その後、Pleskからインストーラをダウンロードして実行可能にする。コンソールを開いておき、フィードバックをすぐに確認できるようにしています。これにより 手続き 理解しやすい:

sudo apt install -y wget

wget https://autoinstall.plesk.com/plesk-installer

sudo chmod 755 plesk-installer

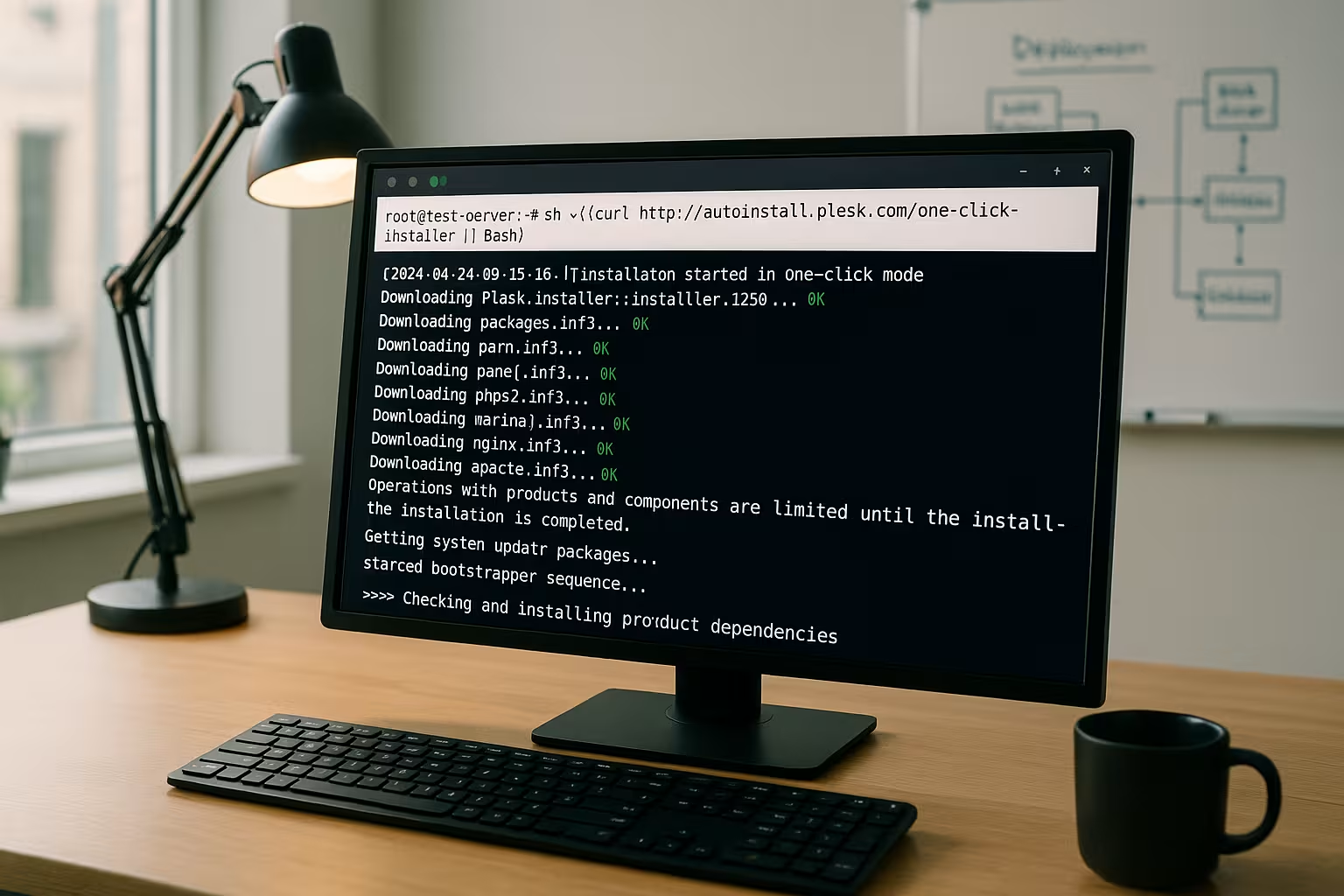

ステップ4:Pleskのインストールを開始する

インストールは コンソール またはウェブインターフェースを介して。ガイド付きのセットアップの場合、私はURLを直接教えてくれるウェブ版を使いたい。ブラウザで、推奨されるコンポーネントを選択し、言語を設定し、ライセンス条件を確認します。あるいは、ワンクリックインストーラーを使って、標準モジュールを自動的にセットすることもできます。以下のコマンドが利用可能です。 チョイス:

sudo ./plesk-installer --web-interface

#またはワンクリック

sh <(curl https://autoinstall.plesk.com/one-click-installer || wget -O - https://autoinstall.plesk.com/one-click-installer)

ステップ5:ブラウザでの初期設定

インストールが終わったら https://SERVER-IP:8443 でログインしてください。明確な管理者名、通知メール、強力なパスワードを設定する。ライセンスを持っていない場合は、すぐに試用版をアクティベートし、後で決める。また、ツール設定でタイムゾーン、言語、ホスト名をチェックする。パネルはすぐに便利な デフォルト.

すぐにセキュリティを設定する

ログインした直後に、私は次のようにアクティブにした。 エスエスエル パネルと私のドメインはLet's Encryptを経由しています。Pleskのアップデータを使ってコンポーネントを更新し、セキュリティ修正がすぐに有効になるようにしています。Fail2BanとPleskファイアウォールによって、攻撃対象が大幅に減少します。また、強力なパスワードルールを設定し、使用していないサービスを停止しています。これらにより ステップ 私は初日からリスクを減らす。

ウェブサイト、電子メール、データベースの管理

私はまず ドメイン を作成し、ウェブスペースに割り当てました。それから、SSL証明書、PHPのバージョン、アプリケーション用のデータベースをセットアップする。WordPressについては、アップデート、セキュリティチェック、ステージングを提供するツールキットを使っている。メールアカウントは、クォータとスパム防止機能付きで設定する。構造化されたスタートを切るために、私は以下のことを行っている。 ファーストステップガイド を含む実践的な順序で行われる。 チェックリスト.

パフォーマンスのためのPHP 8.2

高速なウェブサイトのために、私はモダンなものを選ぶ。 ピーエッチピーエス-バージョンを8.2のようにして、PHP-FPMを有効にします。アプリケーションの互換性をチェックし、必要であればドメインごとにバージョンを切り替えます。レスポンスタイムを顕著に短縮するためにOPcacheを有効にしています。Pleskでエラーログを読み、拡張機能をカスタマイズします。この記事では PleskのPHP 8.2 具体的な ヒント.

HTTP/2を有効にする

ロード時間を短縮するために、私は HTTP/2 をウェブサーバーにインストールし、最新の暗号スイートでTLSを使用します。このプロトコルは、特に多くの資産にとって大きな利点がある。一般的なツールで設定をテストし、モニタリングで待ち時間を観察しています。必要であれば、リソースを最小化したり、圧縮を使ったりします。実用的な HTTP/2サポート 感覚的な助けになる 設定.

自動化、バックアップ、監視

私は定期的に バックアップ ローカルと、必要であればS3互換先などのリモート・ストレージに保管する。明確な保存ルールとエラー発生時の通知により、ローテーションを防いでいます。Pleskのモニタリングで負荷、RAM、サービスを表示し、ボトルネックをすぐに認識できるようにしています。定期的なタスクにはタスクプランナーとフックを使用しています。これによって、ホスティングを計画し 時間 日常生活の中で。

DNS、メール、配信を正しく設定する

メールが確実に届くように、DNSを適切に設定した。ドメインのA/AAAレコード、サーバーIPのPTRレコード(リバースDNS)、正しいMXレコードを設定しました。Plesk経由で以下を有効化します。 SPF (TXTレコードv=spf1)、 ディーケーアイエム-署名と DMARC を中程度のポリシー(例えばp=quarantine)で開始する。メールサーバーのHELO IDはホスト名と一致しなければならない。送信メールについては、スパムのリスクを減らすためにレートを制限し、バウンスを監視しています。PleskでDNSを操作しない場合は、エントリをレジストラ/外部DNSに正確に転送します。

# SPFの例(サーバ+許可されたプロバイダのみ)

v=spf1 ip4:SERVER-IP include:_spf.provider.tld -all

# 最小限のDMARCレコード(慎重に始める)

v=DMARC1; p=quarantine; rua=mailto:[email protected]; fo=1

Pleskをメールサーバーとして使う場合は、メールポートも開き、TLSも有効にします。クライアントのドキュメントにIMAPS/SMTPPSを含め、送信にはポート25の代わりに最新のポート(587/465)を推奨しています。

# オプション: UFW のメールと DNS ポート (必要な場合のみ!)

sudo ufw allow 25,465,587/tcp # SMTP/SMTPS/Submission

sudo ufw allow 110,995/tcp # POP3/POP3S

sudo ufw allow 143,993/tcp # IMAP/IMAPS

sudo ufw 53/tcp を許可する

sudo ufw 53/udp を許可

sudo ufw reload

ユーザー、サブスクリプション、サービスプラン

組織とスケーラビリティのために、私はPleskを次のように構成しています。 サービス計画 そして サブスクリプション.私は制限(ドメイン、ストレージ、電子メールアカウント、データベース)を定義し、プランを作成するためにそれらを使用します。顧客またはプロジェクトは、それぞれ独自のシステムユーザーとFTP/SFTPアクセスを含むサブスクリプションを受け取ります。ホスティング設定テンプレートを使用して、PHPバージョン、ウェブサーバーモード、デフォルトディレクトリを自動化します。代理店や再販業者に対しては、必要な領域だけが表示されるように、きめ細かい役割と権限を設定しています。こうすることで、無秩序な成長を避け、リソースを確実に計算することができます。

ウェブ・サーバー・スタックの微調整

Plesk は通常 Apacheの前にNginx をリバースプロキシとして使うことができます。Nginxのみは、純粋に静的なページやヘッドレスのセットアップに便利です。私は HTTP/2圧縮(可能であればgzipまたはbrotli)を設定し、keep-alive値を最適化する。ドメイン固有の設定では、キャッシュヘッダ、プロキシバッファ、ウェブアプリケーションファイアウォール(WAF/ModSecurity)をチェックする。同時接続が多い場合は、ワーカー接続を増やし、モニタリングで効果を観察する。CMSの負荷については、ドメインごとにPHP-FPMをオンにし、RAMと平均リクエスト数に基づいて適切なpm.max_children値を設定します。

# PHP-FPMのためのオリエンテーション (ドメインごと、カスタマイズ可能!)

pm = 動的

pm.max_children = 8

pm.max_requests = 500

pm.max_spare_servers = 4

データベースとパフォーマンス

私の好み マリアデータベース をMySQLの代替とし、ボトルネックを見つけるために低速クエリログを有効にしています。パフォーマンスを向上させるために、私はInnoDBのパラメータをカスタマイズし、変更をテストし、現実的な負荷プロファイルで測定します。大規模なインスタンスでは、ウェブとデータベースを切り離すために、独立したデータディスクとリモートDBが有効です。バックアップはインクリメンタルに計画し、ピーク時のフルバックアップは避けています。

# my.cnfの例(おおよその値、RAM/ワークロードによって異なる)

innodb_buffer_pool_size = 1G

innodb_log_file_size = 256M

innodb_flush_method = O_DIRECT

tmp_table_size = 128M

最大ヒープテーブルサイズ = 128M

slow_query_log = 1

slow_query_log_file = /var/log/mysql/slow.log

long_query_time = 1

ネットワーク、IPv6、ホスト名

を授与する。 かんぜんしゅうしょくドメインめい をホスト名とし、A/AA経由でサーバーIPを指す。逆引きDNS(PTR)を一貫して設定し、メールサーバーとスキャナーがそのホストを信頼できるものとして分類するようにする。サーバーにIPv6がある場合は、AAAAレコードを設定し、pingとウェブアクセスでテストする。Geoに近いレイテンシーと高速なTLSハンドシェイクについては、ネットワークの状況(地域、プロバイダー、ピアリング)を見てみる価値がある。クラウド環境では、UFWに加えてセキュリティ・グループも文書化し、ルールが2度ブロックされないようにしている。

CLIとタスクによる自動化

GUIに加えて、私は Plesk CLI スクリプトや定期的なタスクのためだ。これにより、変更をコードとして文書化し、セットアップを再現することができます。私はスクリプトをバージョン管理し、まずステージング・インスタンスでテストします。

# パネル用のワンタイムログインリンク (インストール後に使用可能)

sudo pleskログイン

# 管理者パスワードの設定/変更

sudo plesk bin admin --set-password -passwd 'SecurePassword!

# ドメインを自動作成する(例)

sudo plesk bin domain --create example.tld -owner admin -ip 203.0.113.10 -ssl true

# cron を使って定期的に更新する (メンテナンスウィンドウの外は避ける)

sudo plesk installer update

# 問題が発生した場合の修復ツール

sudo plesk repair all -y

私はバックアップ、レポート、ヘルスチェックのためにcronjobsをスケジュールしています。プロジェクトでは、フック(ドメイン作成後など)を使って標準ファイルやGitデプロイ、セキュリティプロファイルを自動的にデプロイしています。

移住と移転

他のサーバーから移動する場合は、まず DNS-TTL切り替えが速くなるように。私はPlesk Migratorを使用して、移行元と移行先の環境をチェックし、ドメイン、データベース、電子メール、cronジョブを移行します。メンテナンスウィンドウを計画し、DNSを切り替える前にhostsファイルをカスタマイズしてターゲット環境をテストします。切り替えが実行されている間、データの不整合を避けるため、ソースシステムへの変更を凍結する(コード凍結)。切り替え後は、ログと配信レートを監視し、必要であれば選択的にロールバックする。

メンテナンス、アップデート、ロールバック戦略

起動させる 無人アップグレード セキュリティアップデートを行い、Pleskコンポーネントのアップデートをメンテナンスウィンドウにスケジュールします。大きな変更の前には必ず、データベースとメールを含むスナップショットまたはフルバックアップを取ります。定期的にリストアプロセスをテストし、文書化しています。アップデートをスムーズに行うため、システムをスリムに保ち、古い PHP バージョンを削除し、ログファイルを整理します(ログローテート、ジャーナル制限)。クリティカルなサービスを通知で監視し、適切なタイミングで対応できるようにしています。

# セキュリティ・アップデートの自動化 (Ubuntu)

sudo apt install -y unattended-upgrades

sudo dpkg-reconfigure -plow unattended-upgrades

# ログサイズを制限する (Journaldの例)

sudo sed -i 's/#SystemMaxUse=.*/SystemMaxUse=500M/' /etc/systemd/journald.conf

sudo systemctl restart systemd-journald

強化された安全性と硬化

ファイアウォール、SSL、Fail2Banに加えて、私は次のことを行っている。 SSH 鍵認証とパスワードログインの無効化。Pleskアカウントに2要素認証を設定し、強力なパスワードを強制し、APIアクセスを制限しています。WAFで最新のルールセットを有効化し、誤アラームを監視して、アプリケーションごとに意味のある例外を定義しています。使用していないシステムサービスを一貫して停止しています。ウェブメールのブルートフォースプロテクションを有効にし、ボットの攻撃対象が少なくなるように標準的なURLを保護する。

# SSHハードニング(例)

sudo sed -i 's/^#?PasswordAuthentication.*/PasswordAuthentication no/' /etc/ssh/sshd_config

sudo systemctl reload sshd

落とし穴とトラブルシューティング

パネルにアクセスできない場合は、まず ファイアウォール にアクセスし、ポート8443でIPを呼び出します。ブラウザに証明書の警告が表示されたら、パネルに有効なLet's Encrypt証明書を設定します。ライセンスを再入力するか、テストライセンスを一時的にアクティブにすることでライセンスエラーを解決します。パッケージのコンフリクトの場合、他のパネルのないフレッシュなシステムがしばしば役に立ちました。メモリが足りない場合は、バックアップを移動するか、ライセンスを拡張します。 ボリューム.

持続的な問題が発生した場合は、修復を開始し、特定のログを読みます。Pleskのドメインログでウェブのエラーを分析し、sw-cpサーバーログでパネルの問題を分析し、Postfix/Dovecotログでメールのエラーを分析します。ss/netstatを使ってポートをチェックし、systemctlを使ってサービスの状態を分析します。リストアに失敗した場合は、個々のコンポーネント(DBのみなど)をテストし、冗長性を高めます。

# ポートとサービスをチェックする

sudo ss -ltnp | grep -E ':80|:443|:8443|:25|:587'

sudo systemctl status sw-cp-server psa httpd apache2 nginx mariadb postfix dovecot

# Pleskを修復する

sudo plesk repair installation -y

sudo plesk repair web -y

sudo plesk repair mail -y

# Panel ログ(パスの例)

sudo journalctl -u sw-cp-server -n 200 --ページャーなし

sudo tail -n 200 /var/log/plesk/panel.log

簡単にまとめると

以下の手順でインストールする。 プレスク をUbuntuに素早く、安全に、再現性良くインストールすることができる。まず要件をチェックし、システムをアップデートしてポートを開き、インストーラーを起動する。その後、管理者アクセス、ライセンス、SSLを設定し、ウェブサイト、電子メール、データベースをセットアップし、セキュリティ機能を有効にします。速度のためにPHP 8.2を選択し、HTTP/2を有効にしてリソースを監視する。これが私の ウブントゥ-インスタンスは安定しており、パフォーマンスと保守性が高い。