リバースプロキシ・アーキテクチャは、リクエストを高速化し、バックエンドシステムを保護し、アプリケーションサーバーを変更することなくウェブアプリケーションを拡張する。どのように リバースプロキシ 日常業務におけるパフォーマンス、セキュリティ、スケーリングが大幅に改善されます。

中心点

- パフォーマンス キャッシュ、SSLオフロード、HTTP/2/3を通して

- セキュリティ WAF、DDoS防御、IP/ジオ・ブロッキング経由

- スケーリング 負荷分散とヘルスチェック

- コントロール 一元化されたルーティング、ロギング、分析により

- 練習 NGINX、Apache、HAProxy、Traefikを使用。

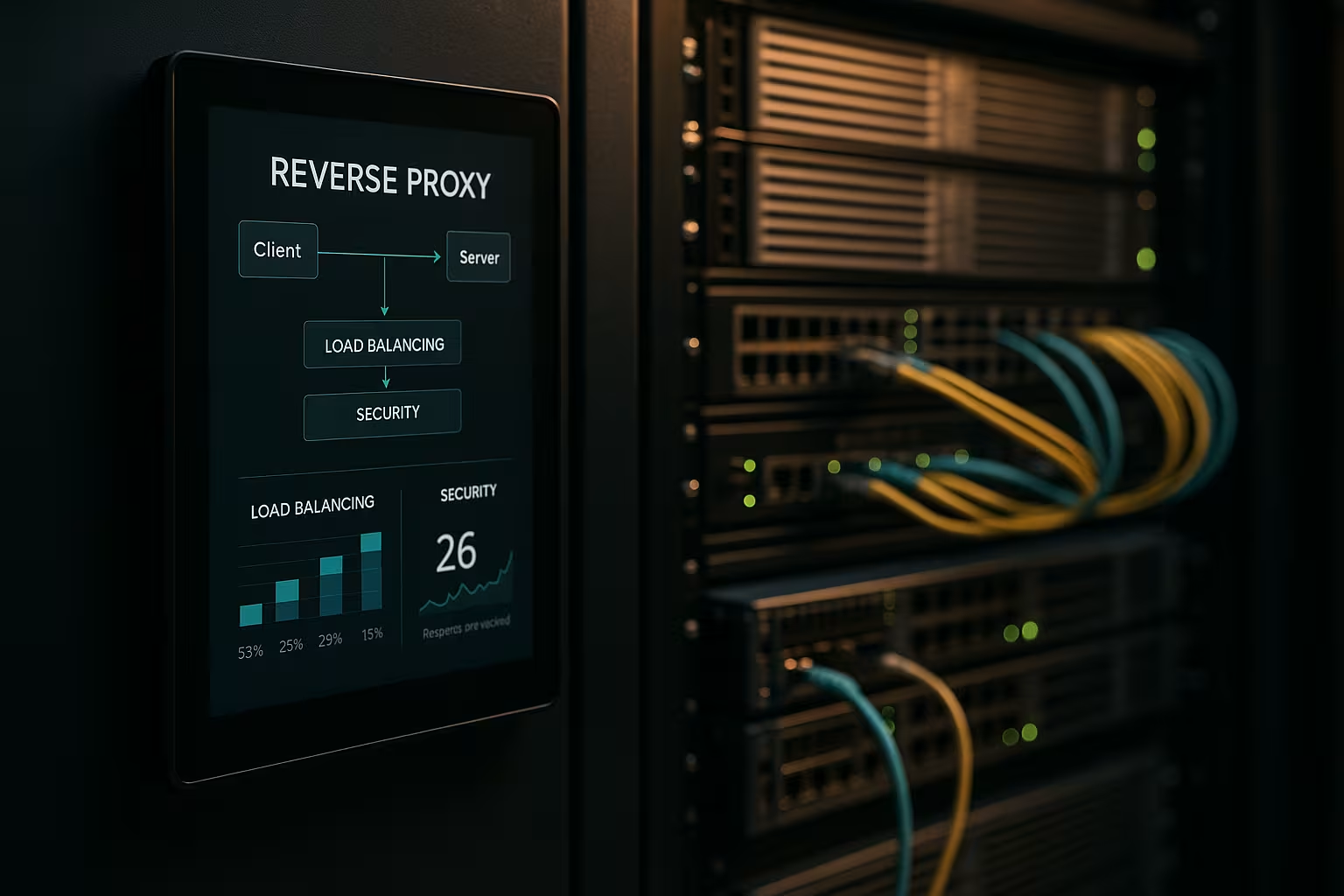

リバースプロキシ・アーキテクチャは何をするのか?

をセットした。 リバース プロキシをアプリケーションサーバーの前に置き、すべての着信コネクションを終了させる。こうすることで、内部構造をカプセル化し、IPを隠蔽し、直接的な攻撃面を最小にする。プロキシはどのサービスがリクエストを引き継ぐかを決定し、コンテンツをキャッシュすることができる。プロキシは、TLS、圧縮、HTTP/2やHTTP/3のようなプロトコルの最適化を行います。これにより、アプリサーバーの負荷が著しく軽減され、ガイドライン、評価、迅速な変更のための場所が提供されます。

パフォーマンスの最適化:キャッシュ、オフロード、エッジ

コンバイン キャッシングSSLオフロードとエッジデリバリーで待ち時間を短縮。画像、CSS、JSのような一般的なアセットをキャッシュから提供し、動的な部分はフレッシュなままにします(フラグメント・キャッシングなど)。stale-while-revalidateやstale-if-errorなどのポリシーを使って、待ち時間を減らし、障害が発生した場合でも確実に配信できるようにしています。TLS 1.3、early hintsによるHTTP/2プッシュ置換、Brotli圧縮は、さらなる高速化を提供します。海外ユーザーに対しては、プロキシが近隣のノードにルーティングするため、最初のバイトまでの時間が短縮されます。適切な 利点と応用シナリオ を見れば、どの調整が先決かがわかる。

セキュリティ状況の改善WAF、DDoS、ジオブロック

のトラフィックを分析している。 プロキシ 悪意のあるリクエストがバックエンドシステムに到達する前にフィルタリングする。WAFはSQLインジェクションやXSSなどのパターンを認識し、一元的に阻止する。TLSターミネーションは暗号化されたデータストリームの検査を可能にし、その後きれいに転送する。DDoS防御は、アプリケーションに触れることなくリクエストを分散、制限、ブロックするプロキシに依存する。地理的およびIPブロックは既知のソースを遮断し、レート制限とボット検知は不正使用を抑制します。

ロードバランシングによるスケーリングと高可用性

で負荷を分散している。 負荷 ラウンドロビン、最小接続、重み付けルールなどのバランシング・アルゴリズム。セッションをノードにバインドしたままにする必要がある場合は、Cookieアフィニティを使ってスティッキーセッションを確保する。ヘルスチェックは、プロキシが自動的に不良ターゲットをプールから削除するように、サービスを積極的にチェックします。水平スケーリングは数分で機能する:新しいノードの登録、コンフィギュレーションの更新、完了。ツールの選択には、短い 負荷分散ツールの比較 L7機能を中心に

集中管理と正確なモニタリング

で一元的にログを収集している。 ゲートウェイ また、応答時間、スループット、エラー率、TTFBなどの主要な数値を測定できます。ダッシュボードには、ホットスポット、低速エンドポイント、トラフィックのピークが表示されます。ヘッダー分析(キャッシュヒット、年齢など)は、キャッシュ戦略の微調整に役立ちます。相関IDにより、サービス間のリクエストを追跡し、根本原因の分析をスピードアップすることができる。HSTS、CSP、CORS、TLSプロファイルの標準化されたガイドラインを、各サービスで個別に設定するのではなく、プロキシで一度設定します。

リスクのないルート、ルール、リリース

私はコントロールする ルーティング を、ホスト名、パス、ヘッダー、クッキー、地理情報に基づいてルーティングすることができる。これによって、APIとフロントエンドが同じポートで動いていても、別々にルーティングすることができる。私は、小さなユーザグループを新しいバージョンに誘導することで、ブルーグリーンとカナリアリリースをプロキシ上で直接実装しています。機能フラグヘッダは、実際のトラフィックのもとでコントロールされたテストを行うのに役立ちます。私は数秒でルートを切り替えるので、メンテナンスウィンドウを短くしています。

技術比較の実際

を選ぶ。 工具負荷、プロトコル、運用目的にマッチしたものを提供します。NGINXは、静的コンテンツ、TLS、HTTP/2/3、効率的なリバースプロキシ機能を備えています。Apacheは、.htaccess、広範なモジュール、レガシースタックを使用する環境で輝きます。HAProxyは、非常に強力なL4/L7バランシングとヘルスチェックの細かい制御を提供する。Traefikはコンテナ化されたセットアップにうまく統合し、ラベルから動的にルートを読み込む。

| ソリューション | 強み | 代表的なアプリケーション | 特別な機能 |

|---|---|---|---|

| NGINX | 高い パフォーマンスhttp/2/3、tls | ウェブフロントエンド、API、静的配信 | Brotli、キャッシュ、TLSオフロード、ストリームモジュール |

| アパッチ | モジュラー 柔軟性.htaccess | レガシーなスタック、PHPを多用するインストレーション | 多くのモジュール、細かいアクセス処理 |

| ハプロキシー | 効率的 バランシング健康診断 | L4/L7ロードバランサー、ゲートウェイ | 非常にきめ細かく、洗練されたACL |

| トラフィック | ダイナミック ディスカバリーコンテナ・フォーカス | Kubernetes、Docker、マイクロサービス | 自動設定、LetsEncryptの統合 |

実施手順とチェックリスト

私は次のように始める。 ターゲットパフォーマンス、セキュリティ、可用性、予算に優先順位をつける。そして、プロトコル、証明書、暗号スイート、プロトコルのバージョンを定義します。ルーティング・ルール、キャッシュ・ポリシー、制限を明確に定義し、バージョン管理します。本番稼動前にヘルスチェック、可観測性、アラートを設定します。すぐに始めたい場合は、次のサイトで概要を説明しています。 リバースプロキシの設定 Apache および NGINX 用。

パフォーマンスチューニングのベストプラクティス

起動させる HTTP/3 クライアントがサポートしているところではQUICを使い、幅広い互換性のためにHTTP/2を準備しておく。テキストリソースにはBrotliを使い、プロキシには画像を効率的に圧縮させる。キャッシュキーを意図的に定義し、クッキーやヘッダーを通してバリエーションをコントロールする。TLSハンドシェイクの時間を最小限にし、セッション再開を使い、OCSPステープリングを設定する。アーリーヒント(103)を使って、重要なリソースを事前にブラウザに知らせる。

摩擦損失のない安全なセットアップ

持っている 証明書 を一元的に管理し、ACMEで更新を自動化する。HSTSはHTTPSを強制し、CSPとCORPはコンテンツを制御する。WAFのルールベースは控えめに開始し、誤報を避けるために徐々に厳しくしていく。レート制限、内部サービスのmTLS、IPリストにより、日々のリスクを低減している。監査ログは改ざんできないようにして、インシデントを法的に確実に追跡できるようにしている。

コスト、運用、ROI

私は次のことを計画している。 予算 サーバーリソース、証明書、DDoS保護、監視のために。小規模なセットアップでは、プロキシ用に数個の仮想コアと4~8GBのRAMから始めることが多く、プロバイダーにもよりますが、月額2桁ユーロ台前半です。大規模なフリートでは、専用インスタンス、エニーキャスト、グローバルノードを使用するため、1拠点あたり3桁ユーロのコストがかかることもある。一元管理により、個別設定の削減、リリースプロセスの迅速化、ダウンタイムの短縮など、時間の節約につながります。ROIは、コンバージョンの向上、直帰率の低下、エンジニアリングの生産性向上に反映されます。

アーキテクチャのバリエーションとトポロジー

私はリスクとレイテンシのプロファイルに合わせてアーキテクチャを選択する。シンプルな環境では、単一の ゲートウェイ DMZでは、リクエストを内部サービスに転送する。ステージ1はインターネットトラフィックを終端し、WAF、DDoS、キャッシュを処理し、ステージ2は内部でルーティングし、mTLSを話し、ゼロトラスト原則を実施する。Anycast IPとグローバルに分散されたノードによるアクティブ/アクティブ・セットアップは、フェイルオーバー時間を短縮し、ユーザーへの近接性を最適化する。リバースプロキシの前にあるCDNについては、正しいヘッダー転送(X-Forwarded-Proto、Real-IPなど)と調和したキャッシュ階層を確保し、エッジキャッシュとゲートウェイキャッシュが互いにブロックしないようにします。SNI/TLS、別ルート、隔離されたレート制限を使用してマルチテナント・シナリオをカプセル化し、近隣効果を回避します。

プロトコルと特殊なケースウェブソケット、gRPC、HTTP/3

私は、機能が安定するように、特別な要件のあるプロトコルを考えている。そのために ウェブソケット gRPCは、HTTP/2とクリーンなヘッダーから利益を得ている。H2C(プレーンテキストのHTTP/2)を周辺部では避け、正しいALPNを持つTLSを選択する。そのために HTTP/3 私はQUICポート(UDP)を提供し、リプレイにはリスクがあるため、0-RTTのみを制限的に解放している。プロキシがボトルネックにならないように、ストリーミングエンドポイント、サーバーが送信するイベント、大きなアップロードには、独自のバッファリングとボディサイズのポリシーが与えられている。プロトコルのトランスレーション(例えば、外側はHTTP/2、内側はHTTP/1.1)については、レイテンシーを低く保ち、リソースの消費を予測可能にするために、ヘッダーの正規化、圧縮、コネクションの再利用を徹底的にテストしている。

ゲートウェイでの認証と認可

移転する 認証-アーキテクチャとコンプライアンスが許せば、リバースプロキシに決定を委ねる。プロキシは署名(JWKS)を検証し、有効期限、オーディエンス、スコープをチェックし、検証されたクレームをサービスのヘッダーとして設定する。マシンからマシンへのエンドポイントにはAPIキーを使い、ルートで制限している。内部システムについては、相互証明書検証を伴うmTLSに依存し、信頼を明確にしている。センシティブなヘッダー(認証、クッキー)を不必要にログに残さないように注意し、ルートごとに許可/拒否リストを使用している。ACLや式(パス+メソッド+クレームなど)できめ細かいポリシーを策定し、アプリケーションコードを変更することなく一元的にアクセスを制御できるようにしている。

耐障害性:タイムアウト、リトライ、バックオフ、サーキットブレーキング

私はこう定義する タイムアウト ホップごとに、コネクション確立、ヘッダータイムアウト、レスポンスタイムアウトを意識している。idempotentメソッドに対してのみリトライを有効にし、指数関数的バックオフとジッターを組み合わせることで、雷のような群れを回避している。サーキットブレーカーはバックエンドプールを保護する:プロキシがエラーやレイテンシのスパイクを検出した場合、それは一時的に回路を開き、影響を受けるデスティネーションにランダムにのみ転送し、そうでなければ早めに応答し、オプションでキャッシュからのフォールバックを行う。異常値検出は、プールから「弱い」インスタンスを自動的に削除する。また、同時アップストリームを制限し、コネクションの再利用を有効にし、公平な優先順位付けをしたキューを使用しています。これにより、個々のコンポーネントに負荷がかかっても、サービスが安定した状態を保つことができる。

コンプライアンス、データ保護、個人情報保護

私はプロキシを データハブ 明確なデータ保護ルールクエリー文字列や機密性の高いヘッダーは、ホワイトリストに基づいてのみ記録されます。可能な限りIPアドレスを短縮し、厳格な保存期間を遵守します。ログとメトリクスへのアクセスはロールベースで行われ、変更は監査証明の方法で文書化されます。監査のために、ゲートウェイイベントと変更管理エントリーをリンクさせ、承認とルールの更新を追跡できるようにしています。これにより、パフォーマンスとセキュリティに関する深い洞察を犠牲にすることなく、コンプライアンス要件を満たすことができます。

Kubernetes、IngressとGateway API

リバースプロキシは コンテナ・オーケストレーション.Kubernetesでは、ルーティング、TLS、ポリシーを宣言的に記述するために、イングレスコントローラーやよりモダンなゲートウェイAPIを使っている。Traefikは動的にラベルを読み込み、NGINX/HAProxyは高スループットのための洗練されたイングレスのバリエーションを提供する。クラスタ内部の東西ルーティング(サービスメッシュ)を南北の境界ゲートウェイから分離し、責任を明確にしています。重み付けされたルートやヘッダーのマッチを使ったカナリアリリースを実装し、バタバタしないようにヘルスチェックやポッドレディネスを厳密に定義します。設定をコードとしてバージョン管理し、本番稼動前にステージングクラスタで負荷シミュレーションを行いながらテストします。

運用の成熟度:構成管理とCI/CD

プロキシ設定は コード.変更はプルリクエストで実行され、自動的にテスト(構文、リンティング、セキュリティチェック)され、パイプラインでロールアウトされる。プレビューやシャドウトラフィックを使って、顧客のトランザクションを危険にさらすことなく、新しいルートを実際の条件下で検証しています。バージョンをタグ付けし、アトミックにデプロイするので、ロールバックは数秒で可能です。機密情報(証明書、鍵)は個別に、暗号化して、最小限の権限で管理しています。高可用性のために、リリースをノードに時差をおいて配布し、その影響をダッシュボードに記録することで、リグレッションが発生した場合に迅速に対策を講じることができるようにしています。

典型的なつまずきやすいブロックとアンチパターン

私は避ける エラーの原因これは、実際に頻繁に発生する問題です。厳密なヘッダー正規化とクリーンなVary管理でキャッシュポイズニングを防ぎます。レンダリングに影響しないクッキーはキャッシュキーから除外します。X-Forwarded-Proto/Hostと一貫したHSTS/CSPポリシーでテストすることで、早い段階でリダイレクトループを認識する。「すべてのX-Forwarded-Forを信頼する」ことはタブーです:私は次のホップだけを信頼し、Real-IPをきれいに設定します。プロキシがバッファリングしないように、制限とストリーミングで大きなアップロードを制御している。TLS 1.3の0-RTTでは、idempotenceに注意している。そして、個々のリクエストがワーカー全体のキャパシティを圧迫しないように、ボディとヘッダのサイズに注意しています。

迅速な決断のためのまとめ

に賭けている。 リバース プロキシは、スピード、保護、スケーリングを1つに統合しているからです。キャッシング、TLSオフロード、HTTP/2/3は、実際のロード時間を大幅に短縮します。WAF、DDoS防御、IP/Geo制御は、リスクを顕著に低減します。ロードバランシング、ヘルスチェック、ローリングリリースにより、成長期でもサービスの可用性を維持します。NGINX、Apache、HAProxyまたはTraefikを使用することで、すべてのセットアップに明確なソリューションを見つけ、運用を管理しやすくします。