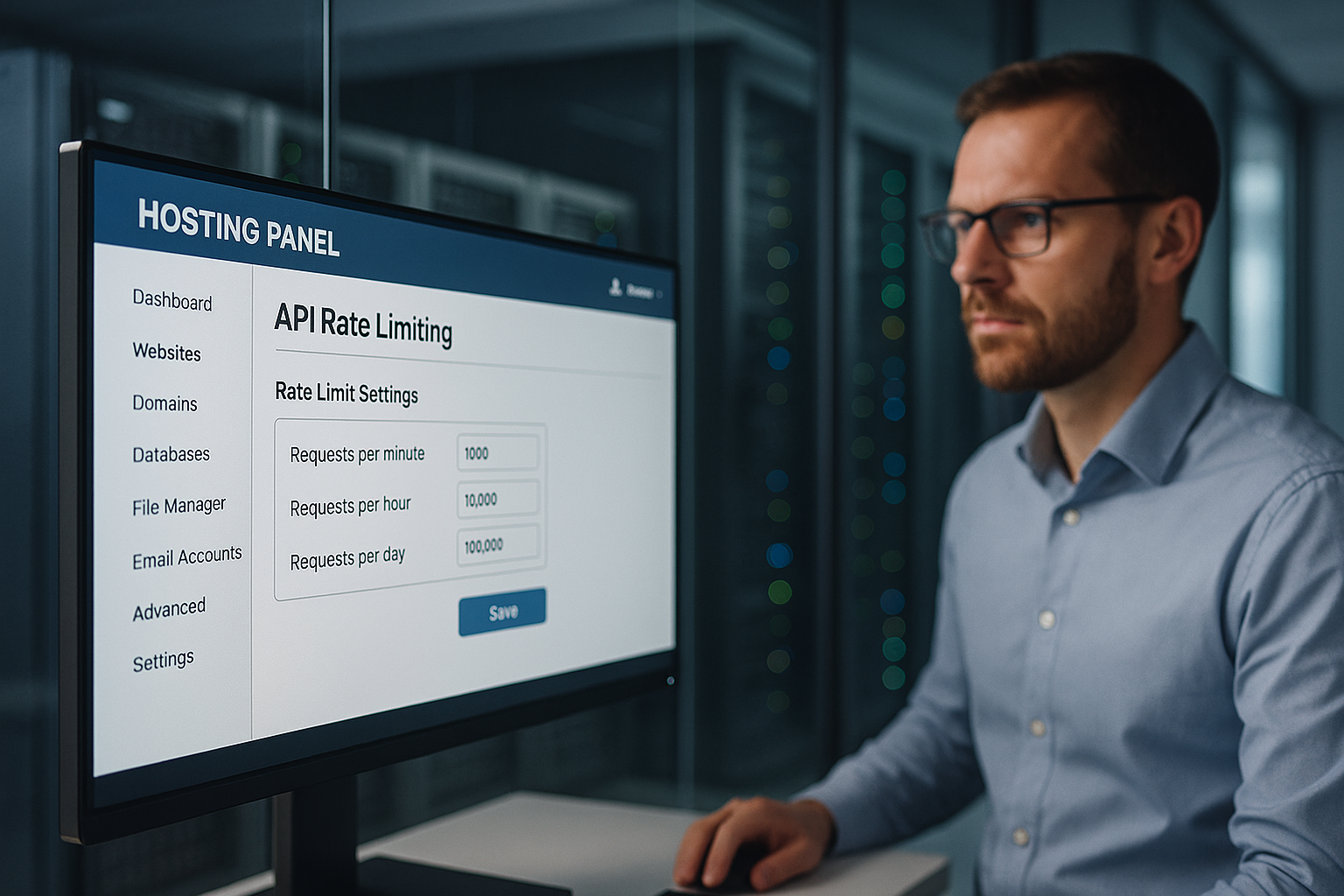

APIレート制限ホスティング は、IP、APIキー、およびエンドポイントごとのリクエストレートを厳密に制御することにより、ホスティングパネルを不正使用から保護し、停止、データの不正使用、および不要なコストを防止します。マルチレベルの制限を設定し、異常を早期に認識し、DDoS、クレデンシャルスタッフィング、不当な負荷ピークに対してログイン、請求、データアクセスなどの顧客に関連する機能を保護します。.

中心点

- マルチレイヤー 制限:グローバル、ユーザー、エンドポイント

- アルゴリズム セレクトトークン/リーキー/スライディング・ウィンドウ

- 透明 ヘッダー:リミット、残量、リセット

- モニタリング アラートでリアルタイムに

- フェア 時差:顧客セグメントごとのノルマ

ホスティングパネルでAPIレート制限が不可欠な理由

それを防ぐために、私は明確な制限を設けている。 アタッカー リクエストが殺到するログインやデータエンドポイントをブロックする。こうすることで、不正利用を阻止し、レイテンシを低く保ちながら、正当なプロセスは利用可能なままとなる。共有サーバーに過負荷がかかると、お金と信頼が損なわれる。キャパシティが低下する前に制限を動的に調整することで、エスカレーションを防ぎます。公平な割り当てを実施し、制御不能なピークを排除することで、お客様は安定した応答時間を得ることができます。.

レート制限の仕組み:概念とアルゴリズム

私は、負荷プロファイル、エンドポイントの重要度、予想されるピークに応じて適切なアルゴリズムを選択します。 虐待 を確実に止め、正当なバーストを可能にする。スライディング・ウィンドウ方式はハードな境界を滑らかにし、トークン・バケッ トは短期的な高速バーストを可能にし、リーキー・バケッ トは均一な流れを維持する。固定ウィンドウは単純なルールには適しているが、ウィンドウの端では不公平に見えることがある。私は、ログインと静的コンテンツなど、エンドポイントが大きく異なる場合にメソッドを組み合わせる。そうすることで、不必要なブロックを作らずにフローをコントロールすることができる。.

| アルゴリズム | 代表的な使用例 | 安全面での利点 |

|---|---|---|

| 固定窓 | シンプルなクォータモデル | 予測可能 偶発事象 |

| スライディング・ウィンドウ | より正確なスムージング | 少ないボーダートリック |

| トークン・バケット | バースト・トレラント | フレキシブル・チップ |

| 漏れたバケツ | 一定のスループット | きれいな排水溝 |

各エンドポイントについて、目標とするRPS、バーストサイズ、違反時の反応を文書化し、次のようにする。 コントロール は再現可能である。各ルールはインフラストラクチャ内でバージョン管理されており、監査はどの制限がいつ適用されるかを明確に認識できる。.

多層制限:グローバル、ユーザー、エンドポイント

まず、グローバル・リミットを設定する。 プラットフォーム 全体として、単一のアプリケーションが容量を消費しないようにします。次に、顧客ごとにクォータを階層化し、プレミアム・アカウントが他のアプリケーションを圧迫することなく、より多くのスループットを得られるようにします。最後に、エンドポイントを階層化する:認証、支払い、書き込み操作は厳しく、読み取りエンドポイントは寛大に。ルール違反をやみくもにブロックするのではなく、まずレイテンシーを増やしたり、バックオフを求めたりしてから、より厳しい措置をとります。これにより、ユーザー・エクスペリエンスは公平に保たれ、重要なサービスは保護される。.

交通パターンを正しく測定する

典型的なピーク時間、エンドポイントごとの分布、エラー率を分析した。 限界 特徴付ける。IP密度、ユーザーエージェント、トークンの挙動から、人間の使用と自動化されたパターンを区別する。401/403/429エラーの急激な増加やレスポンスタイムの乱れによって異常を認識します。異常を強調し、誤報を避けるためにドライランでより厳格なルールをテストします。挙動が安定していることが確認された時点で、私は強制を開始します。.

顧客にとっての透明性ヘッダーとエラーメッセージ

私は制限を率直に伝える。 チーム 予測可能な方法で統合し、時間内にバックオフする。開発者が使用量をコントロールできるように、すべてのレスポンスにクォータを含めています。明確なエラーメッセージは、イライラさせるのではなく、助けになります。これは私が使っている例です:

Xレート制限:120

X-レートリミットの残り: 15

X-RateLimit-リセット: 1731187200

リトライ・アフター: 30

私はフォーマットを統一し、APIドキュメントに記述することで、解釈のズレが生じないようにしています。 統合 スムーズに走る。.

コストと複雑性に基づく制限と同時性

私は純粋なリクエスト率を制限するだけでなく、次のようなこともしている。 複雑さ 計算負荷の高いパスは、単純な読み込みよりも「コスト」が高い。リクエストごとにスコアを割り当て(例えば単純なGETは1、大きなエクスポートは10)、時間ウィンドウ内の総コストに応じてスロットルをかける。また、バックエンドのプールを保護するために、キーごとに同時リクエストの最大数を制限しています。短いTTLを持つキューは雷のような大群を防ぎ、私は „max-in-flight “を使って公平に共有する。過負荷の場合は、まずレスポンスキャッシング、次にリードスロットル、最後にライトシェッドと段階的にスイッチを切っていく。.

クラスタでの分散実施

制限を設ける クラスタ全体 どのインスタンスもバイパスにならないように。ホットスポットを避けるために、アトミックインクリメント、短いTTL、キープレフィックスによるシャーディングでセントラルカウンター(Redisなど)を使っている。スライディングウィンドウカウンターと確率的な構造(近似カウンターなど)を組み合わせ、大量に処理する。ゲートウェイに時刻を同期させ、サーバー側でリセット時間を計算することで、クロックスキューを遮断する。私はセグメントを „セル “に分離している。各セル・グループは独自のリミットを設定し、障害がローカルにとどまるようにしている。クリティカルな書き込みにはフェイルクローズド、クリティカルでない読み込みにはフェイルオープン。.

エッジ/CDNの統合と地域割当

制限を設けることで、不必要にバックエンドにトラフィックが流れるのを防いでいる。 縁の下 グラブ:POP関連のルールで不正利用を早期に阻止する一方、私は大陸や国ごとに地域クォータを定義している。これにより、他の場所でピークが発生しても、近くのユーザーを高速に保つことができる。エッジキャッシュは読み取りエンドポイントへのプレッシャーを軽減し、条件付きリクエスト(ETag/If-None-Match)は効果的な負荷を軽減する。マルチリージョンのAPIについては、レイテンシーが爆発しないように、許容範囲に基づいて定期的にカウンターを同期している。.

クライアント処理:リトライ、バックオフ、べき等

プラットフォームを危険にさらすことなく、クライアントを成功に導く:エクスポネンシャル・バックオフ ジッター 429応答には、明確なヒントと „Retry-After “値が含まれている。書き込みエンドポイントについては、再試行しても害がないように、冪等キーを要求する。一貫して429のボディ例を使う:

{

"error": "rate_limited"、

「message": "リクエストが多すぎます。リセット後または再試行後に再試行してください、

"limit": 120、

「残り": 0、

"reset_at": "2025-11-10T12:00:00Z"

}

私は、„Retry-After “が秒数を含むか日付を含むかを文書化し、再試行回数の合計に明確な上限を設定している。これにより、クライアントをコントロールし、プラットフォーム 厩舎.

ゲートウェイとロードバランサーの統合

APIゲートウェイ、ロードバランサー、アプリケーションロジックの順で、可能な限りエッジに近いところでレート制限を行う。 高い バックエンドリソースは、そもそも燃えません。ゲートウェイは、既製のスロットリング・プラグイン、ヘッダー管理、集中ルールを提供する。ロードバランサーは負荷を分散し、ホットスポットを早期に認識する。アプリケーション自体は、リプレイ防止や変異に対するより厳しい制御など、エンドポイントごとにきめ細かい制御を設定する。アーキテクチャを詳しく見てみると、以下のことがわかる。 APIファーストのホスティング クリーンな施行ポイントを考える上で役立つ。.

DDoS、ブルートフォース、クレデンシャル・スタッフィングからの防御

私は、分散IP、均一なパス、実際のセッションの深さのないピークによってDDoSパターンを認識し、以下を使用してスローダウンさせる。 ハードIPとサブネットごとにノルマを設定。厳重に設定されたバースト、キャプチャーフォローアップ、プログレッシブディレイでログイン時のブルートフォースを阻止する。既知のリーク、失敗した試行シリーズ、フィンガープリントによってクレデンシャル・スタッフィングを暴露します。しきい値を超えた場合、一時的にブロックし、追加の検証を要求する。自動化された敵にはシグナルを使う ボット管理, 実際のユーザーが被害を受けないように。.

公平性と階層化:顧客セグメントごとのノルマ

エンタープライズの予算は高く、スターターの予算は小さくしている。 コスト は予測可能で、誰もが公平にアクセスできます。ガイドラインの例:Enterprise、Professional、Starterでは、1分あたり5,000リクエスト、1,000リクエスト、100リクエスト。auth、/billing、/writeのような特に機密性の高いパスはこれ以下にし、読み取りエンドポイントはより寛大なままにしています。セグメントや制限を調整する必要があるかどうかは、毎月チェックしています。こうして、プラットフォームの品質を損なうことなく成長を確保しているのです。.

リアルタイムAPI:WebSocket、SSE、ストリーミング

HTTPリクエストだけでなく コネクション とメッセージレート:アカウントごとの最大同時WebSocket接続数、1秒あたりのメッセージ数、チャンネルごとのバイト数制限により、おしゃべりなクライアントを防いでいます。チャンネルクォータでブロードキャストを保護し、システムイベントをユーザーイベントから分離します。ハートビート間隔とタイムアウトにより、ゾンビ接続を最小限に抑えている。SSEについては、再接続の頻度を調整し、キャッシュフレンドリーなイベントバッチを使用して、負荷のピークをスムーズにします。.

インバウンド・ウェブフックとバックプレッシャー

外部サービスからのWebhookの受信を保護するには、次のようにします。 入力バッファリング, 専用リミットとサーキット・ブレーカー。過負荷の場合、私は „Retry-After “を含む429/503で応答し、署名されたidempotent配信のみを受け入れる。コアAPIがブロックされないようにキューでウェブフック処理を分離し、パートナーが再試行戦略を微調整できるように配信レポートを提供しています。.

遠隔測定におけるデータ保護とコンプライアンス

私は必要なものだけをログに記録している。 保持 生ログについては、監査および請求データについては、明確な目的制限を設けている。料金制限イベントには仮名化されたキーが含まれ、保存期間とアクセス権を文書化します。これにより、セキュリティと透明性を失うことなく、GDPRの要件に準拠することができます。.

監視、警告、対応計画

短いウィンドウでリクエスト量、エラー率、レイテンシを監視し、次のことができるようにしています。 早い エスカレートするパターンを認識する。95%のしきい値が下がったら、制限を拡大するか、トラフィックを再分配する。95%のしきい値が下がったら、制限を拡大するか、トラフィックを再分配します。5xxレートが上昇した場合は、まず原因を探します。欠陥のあるデプロイメント、データベースのホットスポット、異常なエンドポイントなどです。そして、クォータを厳しくする前に、その状況と回避策を顧客に伝えます。.

設定、テスト、安全なロールアウト

私はルールを次のように管理している。 コード (バージョニング、レビュー、CIチェック)そして機能フラグによる変更のロールアウト:最初はシャドーモード(対策のみ)、次にパーセンテージのロールアウト、最後に完全な実施。シンセティック・チェックでは、429パス、ヘッダーの一貫性、リトライ・アフター・ロジックをチェックする。カオステストでは、バースト、キーファンアウト、Redisのレイテンシーをシミュレートし、ストレス下でも動作が安定するようにしている。必要なシステムクライアント(ビルドパイプライン、コンプライアンススキャナー)を一定期間ホワイトリストに登録し、誤報を最小限に抑えます。.

バイパスを防ぐ:バイパス、キーファンアウト、ノーマライゼーション

私は、攻撃者が制限を無効化するために利用できる隙間を塞ぐ: キー・ファンアウト (何千ものワンタイム・キー)は、アカウント、組織、IP/サブネットごとの上位クォータで制限される。同一のエンドポイントが複数回カウントされないように、パス(大文字/小文字、ユニコード、エイリアスルート)を正規化します。シグナル(IP、ASN、デバイス・フィンガープリント、セッション、トークン・オリジン)を相関させ、IPの高速ローテーションが無限バジェットにつながらないようにします。特に機密性の高い経路については、より強力な認証(mTLS/OAuthスコープ)を要求します。.

過剰使用に対する公正な請求

私は創造する 計画性, 事前に予約できる追加割当、自動上限(ソフト/ハード上限)、透明性の高い月次レポートなどです。これにより、チームは一時的なプロジェクトのペースを落とすことなく、コストを管理することができます。私は、クォータが80/90/100%に達すると、ウェブフックと電子メールで早期に通知し、ハードリミットが有効になる前に適切なアップグレードを提案します。.

微調整:テスト、ログ、継続的調整

私は負荷テストとストレステストで制限を検証し、429のイベントをきめ細かく記録し、カスタマイズしている。 ルール 実際の使用に基づいています。コンプライアンス・スキャンとパイプライン構築のために、ホワイトリストを使って誤検出を最小限に抑えている。グラフベースのクエリを持つAPIについては、不公正なクエリをカバーするためにフィールドの複雑さをテストしている。以下を参考にする価値がある。 ホスティングパネルのGraphQL, というのも、クエリの深さとコストの制限は、レートの制限を効果的に補うからである。継続的な反復により、保護とパフォーマンスのバランスが保たれる。.

概要:保護、公平性、予測可能なパフォーマンス

私はいくつかのレイヤーでレート制限を使っている。 お客様 悪用は許されない。適切なアルゴリズム、透明性の高いコミュニケーション、明確な割当量の組み合わせにより、プラットフォームは常に迅速です。私はリスクを最小限に抑え、監視とテストによってコスト高になるピークを抑えています。賢明なティアリングモデルは、公平性と成長の余地を保証します。製品ルールのように制限を考えることで、安定したサービスと満足のいくユーザーを得ることができます。.