ようやくスパムのない生活ができるようになりました。これは基本的には、メールを分析し、スパムを送信するために独自ドメインの乱用を防ぐために利用可能なすべてのオプションを使用する専門的な保護システムでのみ可能です。

これは、例えばスパム対策ゲートウェイなどで行うことができます。

現在でも、顧客ドメインのメールを保護していないプロバイダは数多く存在します。通常、お客様がドメインを経由してメールを受信できるように、ドメインのMXレコードのみをサーバーに置いています。

いくつかの危険性があります。なぜなら、eMialsystemは非常に簡単に操作できるからです。差出人の名前を簡単に偽造することができます。任意のドメイン名でメールを送信することができます。ドメイン所有者がそれに対して保護していなければ、他の誰かが自分の名前でメールを送ることができます。最悪の場合、ドメイン所有者に返信が戻ってきます。

そうでなくてもいいんです。ほんの数回のクリックで、ドメインはそのようなことから十分に保護されています。

SPFレコード

仝 送信者ポリシーフレームワーク (SPF)は、送信者ドメインを偽造から保護するために使用される手法の一つです。ネームサーバのSPFエントリでは、このドメインからのメール送信を許可しているメールサーバが認証されています。

例えば webhosting.de では、これらのメールサーバは TXT エントリに入力されたものになります。

"v=spf1 mx a:spamschutz.webhoster.de a:spamschutz2.webhoster.de a:spamschutz3.webhoster.de a:spamschutz4.webhoster.de -all"

ここに、spamschutz.webhoster.deなどのサーバーのAレコードとドメイン自体のMXレコードの派遣が許可されていることを示します。

重要: SPF エントリは RFC7208 が陳腐化しています。SPF エントリは、単にドメイン内の TXT エントリとして定義される。

を使用しています。 -ぜんぶ 他のサーバーを経由した派遣を禁止しています。

SPFレコードをチェックしたプロバイダは、メールを受け付けなかったり、スパムとしてマークしたりします。

ディーケーアイエムレコード

電子メールの送信者の真正性を確認するために、以下のような識別プロトコルが使用されています。 ドメインキー ヤフーで必要とされている

電子メール自体はデジタル署名で提供され、受信者の電子メールサーバはDNSで利用可能な公開鍵で確認することができます。

全体を定義するには、いくつかの方法があるようになりました。これは、サーバー上で行うこともできます。のために プレスク 鍵をローカルに保存するスクリプトをインストールするか、Plesk DNS サーバーを使用する必要があります。

コントロールパネルにオプションがない場合は、アンチスパムゲートウェイを使用することができます。ここでは、直接すべての認証された送信電子メールに署名を追加することもできます。

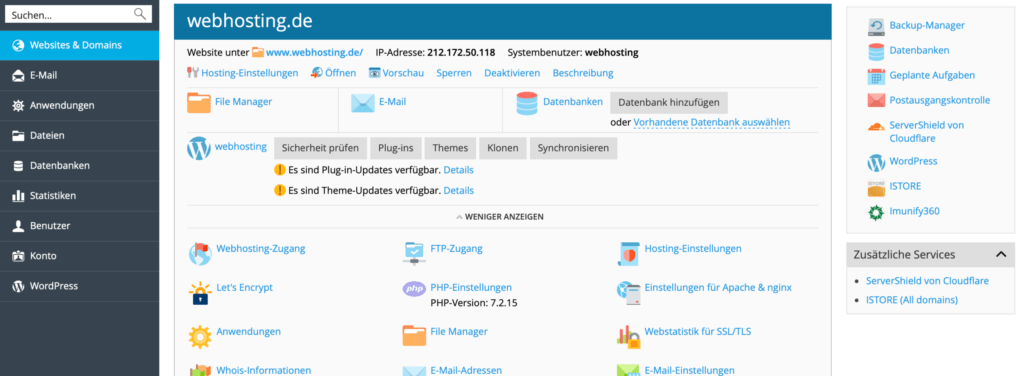

プロバイダのISTOREの場合 webhoster.com このようになります。

Plesk メニューで適切なドメインを選択し、右側の ISTORE をクリックします。

iStoreにアクセスするための適切なドメインを選択します。

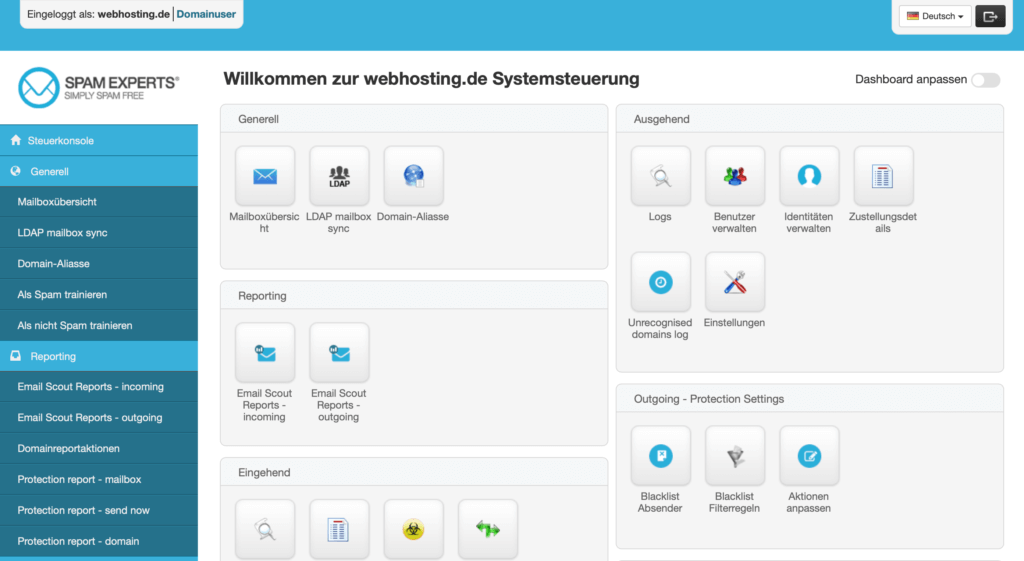

ここで、ドメインがスパム対策ゲートウェイで保護されているかどうかのステータスを確認します。

ステータス 保護された ドメインがスパム対策ゲートウェイで利用可能であることを確認します。これで、右クリックで スパムフィルターパネルで管理する とメインメニューでドメインを管理します。

スパム対策ゲートウェイのメインメニューでは、単に 出て行くこと に於いて ディーケーアイエム をクリックして、エントリーのジェネレーターを起動します。

DKIMエントリでは、キーがスパム対策ゲートウェイに保存され、公開キーが表示され、それがTXTエントリとしてネームサーバーに追加されるだけです。

また、SPF エントリが未設定の場合は、表示することもできます。

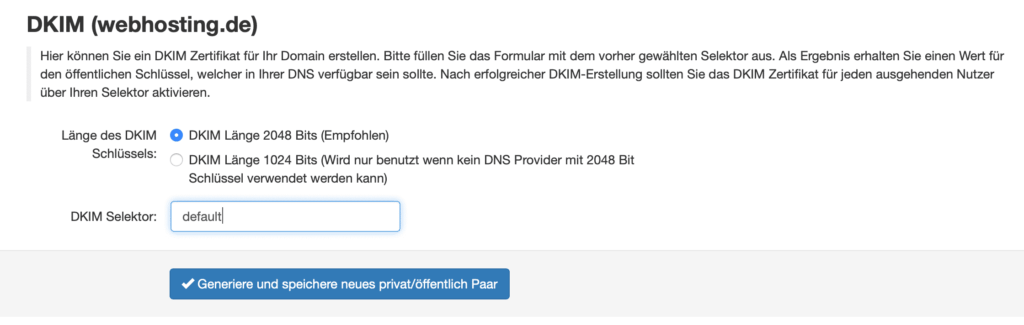

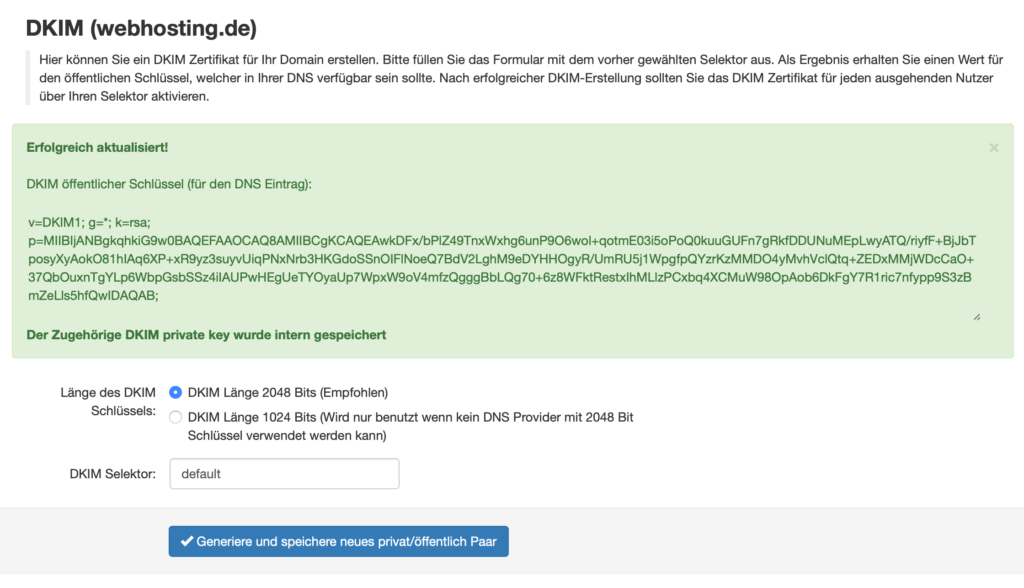

DKIMの生成

セレクタとして、ここでは デフォルト.それはどうでもいいことです。デフォルトはほとんどのシステムで使用されています。システム変更の場合、すべてを調整しなければならないわけではありません。

公開鍵が表示されるようになり、ネームサーバーに簡単に追加できるようになりました。

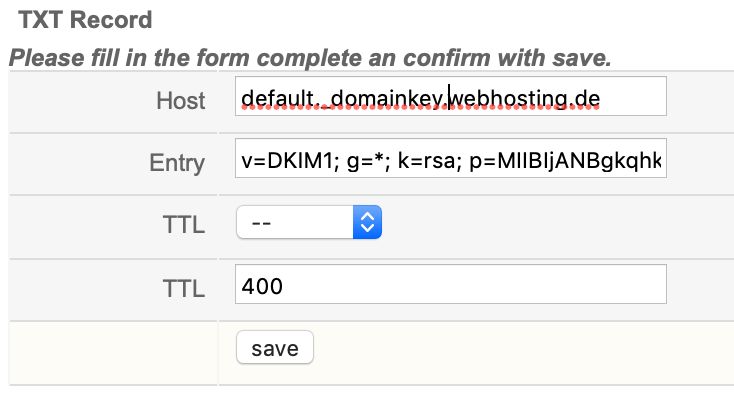

DNS エントリを設定します。

重要なのは、システムによって生成された値を持つホストエントリdefault._domainkey.webhosting.deです。TTL時間を任意に設定することができます。いつもは何も変わらないのに、ここではすぐに何も変わらない。400秒でも大丈夫です。

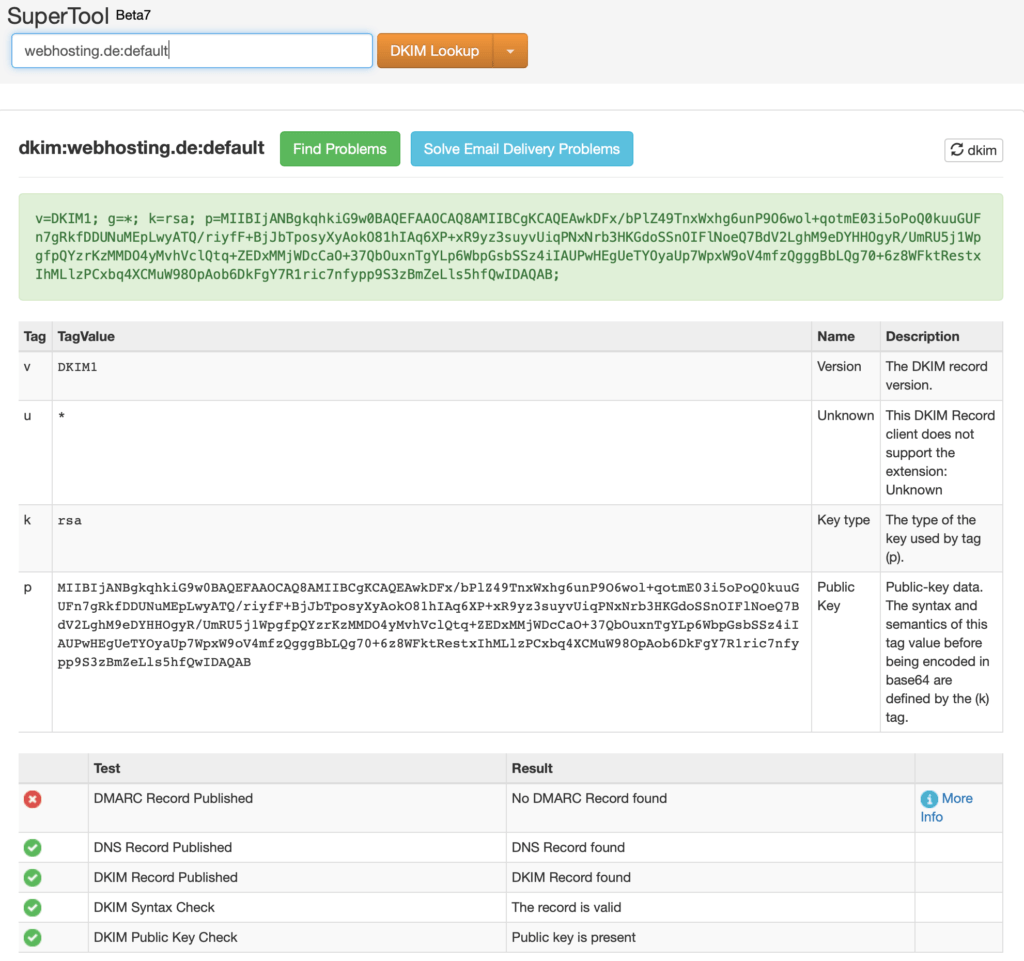

mxtoolbox での DKIM テスト

で簡単に削除することができます。 マックストツールボックス をチェックします。プログラムは、すべてが順番通りになっているかどうかをすぐに表示します。

見ての通り、DKIMエントリが存在するようになりましたが、DMARCエントリがまだ存在しないことが示されています。もちろんこれを変更してDMARCのエントリーを設定したいと思います。

DMARCエントリを追加

電子メールの第三の保護機構。仝 ドメインベースのメッセージ認証、レポート、コンフォーマンス (DMARC)のシステムを使用します。

これで、すでに設定されているSPFとDKIMのエントリが完了します。SPFは、どのメールサーバーがドメインからのメール送信を許可されているかを教えるために存在します。DKIM は、メールが送信者からのものであることを確認します。DMARCを使用することで、ドメイン所有者は、SPFやDKIMが正しくない場合にメールをどうするかを受信者サーバーに推奨することができるようになりました。通常はもちろん、そのメールは拒否されるはずです。

素敵な脇役は報告です。エントリを使って でんしメールアドレス に、メールサーバーのレポートが送信される。この文脈では、レポートサービスを使うのが理にかなっている。これは、例えばmxtoolboxや他のサービスでも提供されている。電子メールが悪用された場合、非常に迅速に対処することができる。

DMARCエントリはDMARCレコードジェネレータで作成することができます。

すべてが正しく設定されていれば、メールの使用を拒否するように設定することができます。

この最初の例では、SPF または DKIM エラーが発生した場合にレコメンデーションが none に設定されているため、報告のみが行われます。私たちは常にすべてを正しく実行しているので、エントリは直接 拒む を変更することができます。

ドメイン設定の最終チェック

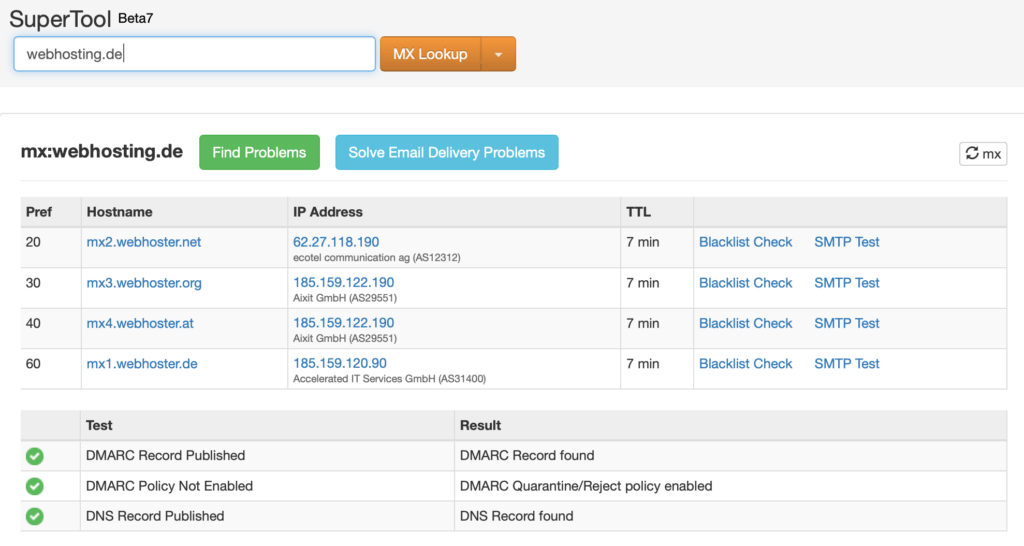

設定を最適化した後、再びmxtoolboxを使用してエントリを確認します。