このガイドでは Plesk 拡張機能 開発者としての日々の仕事をスピードアップし、安全なデプロイメントを可能にし、繰り返し発生するタスクを自動化する。私は、セットアップの手順、賢明なデフォルト、典型的な落とし穴など、選択とセットアップに関する明確な推奨事項を説明する。

中心点

- セットアップ また、セキュリティ、バックアップ、パフォーマンスに関する適切なデフォルト設定も用意されている。

- ワークフロー Git、ステージング、CIフック、コンテナスタックを使用する。

- セキュリティ Imunify360、Let's Encrypt、スマート・ハードニング・コンセプトを通じて

- スピード Cloudflare CDN経由、キャッシュ、モニタリング

- スケーリング Docker、自動化、明確な役割

Pleskが開発者としての作業をスピードアップする理由

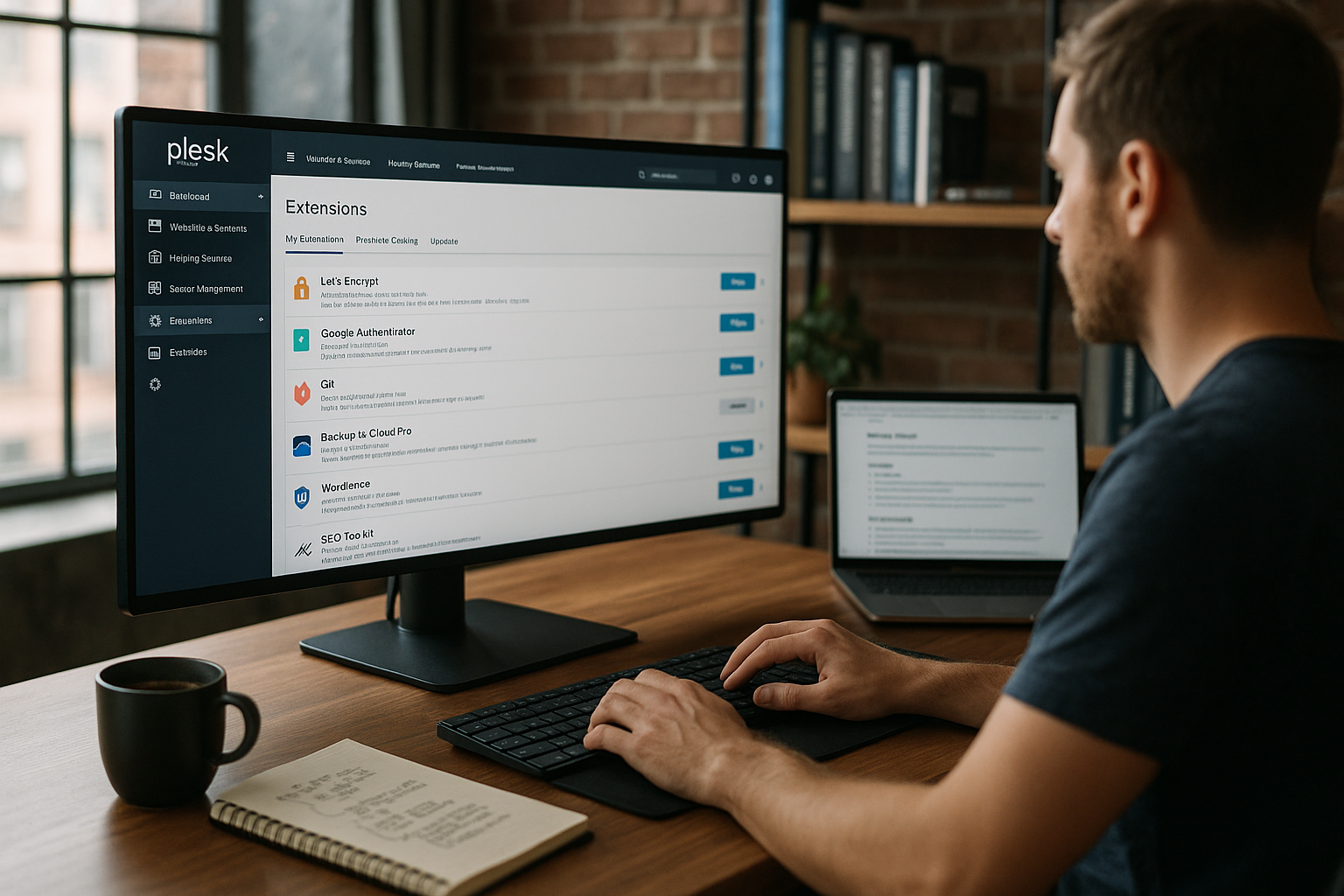

私は、プロジェクト、ドメイン、サーバーを一元的にバンドルし、日々経費を節約している。 時間.エクステンションは、開発、セキュリティ、パフォーマンス、自動化をカバーし、完璧に調和している。標準的なタスクのためにシェルスクリプトで回り道をすることなく、パネルで直接アップデートや移行ステップをコントロールできる。ドラッグ&ドロップのおかげで、私は最も重要なツールを最も頻繁に必要な場所に並べ替えることができ、フローにとどまることができる。まず概要を知りたいなら トップ Plesk 拡張機能 そして、プロジェクトの種類とチームの規模に応じて優先順位をつける。

トップ Plesk 拡張機能一覧

現代のワークフローでは、私は以下の明確なコアに依存している。 ワードプレス Toolkit、Git、Docker、Cloudflare、Imunify360、Let's Encrypt、Acronis Backup。このセレクションは、デプロイメント、ハードニング、SSL、CDN、データバックアップをカバーしている。私は通常、WordPress ToolkitとGitから始め、RedisやNodeなどのサービス用にDockerを追加し、Cloudflareに切り替えます。SSLとセキュリティは並行して実行し、新しいインスタンスではすぐに自動更新を有効にしている。次の表は、その利点と使い方をまとめたものである。

| エクステンション | 最も重要なメリット | こんな人に向いている | OS | Pleskでのセットアップ |

|---|---|---|---|---|

| ワードプレスツールキット | ステージング、クローン、アップデート | WPサイト、代理店 | Linux/Windows | インストール、インスタンスのスキャン、ステージングの作成、自動更新の設定 |

| Gitの統合 | バージョン管理、デプロイ | すべてのウェブアプリ | Linux/Windows | リポジトリに接続し、ブランチを選択し、webhook/自動デプロイを有効にする。 |

| ドッカー | コンテナ・スタック | マイクロサービス, ツール | Linux/Windows | イメージの選択、環境変数の設定、ポートの解放 |

| クラウドフレア | CDNとDDoS | トラフィックのピーク | Linux/Windows | ゾーンの接続、プロキシの有効化、キャッシュレベルの選択 |

| Imunify360 | マルウェア対策 | セキュリティ重視 | Linux/Windows | スキャンポリシーの作成、検疫の確認、ファイアウォールルールの設定 |

| 暗号化しよう | SSLオートメーション | すべてのプロジェクト | Linux/Windows | 証明書要求、自動更新オン、HSTSオプション |

| アクロニス・バックアップ | クラウドバックアップ | ビジネス・クリティカル | Linux/Windows | プランの作成、タイムウィンドウの選択、リストアのテスト |

私は習慣ではなく、プロジェクトの目標に基づいて決断を下し、スタックを維持する。 スリム.すべての拡張機能にはリソースがかかるので、私は明確な利点がある場合にのみ、より多くの拡張機能を選択する。チームの場合は、ドキュメントにショートリストを記録し、バインディングのデフォルトを定義することをお勧めする。こうすることで、セットアップの一貫性が保たれ、新しい同僚がより早く方法を見つけることができる。選択の透明性は、その後のメンテナンス作業を軽減する。

WordPress Toolkit: セットアップと便利なデフォルト設定

Pleskが自動的にすべてのインスタンスをスキャンするように、私はスキャンから始めます。 を認識します。.その後、各生産サイトのステージングを作成し、ファイルの同期を有効にし、必要であればデータベーステーブルを選択します。コアの自動更新はセキュアに、プラグインの自動更新は手動に、またはメンテナンスウィンドウごとに時間をずらして設定します。すべての変更について、私はまずステージングでテストし、セキュリティチェックを確認してから本番稼動させる。より深く知りたい場合は、有用な背景情報を ワードプレスツールキット詳細.

ブルー/グリーンのアプローチにはクローン機能を使い、ロールバックプランを保持している レディ.これにより、メジャーアップデート時のダウンタイムを減らすことができる。マルチサイトの場合は、ステージング・インスタンスで不要なプラグインを無効にして、テストを高速化しています。セキュリティスキャンは毎日実行し、ダッシュボードで検疫を簡単にチェックしています。これはリスクを最小限に抑え、デプロイを計画するのに役立ちます。

Gitの統合:回り道なしのクリーンなデプロイメント

Plesk で Git リポジトリに接続し、関連するブランチを選択して、自動デプロイを有効にします。 プッシュ.オプションで、デプロイ前にビルドとテストを実行するCI用のウェブフックを設定する。PHPプロジェクトの場合はComposerのインストール用のビルドステップを作成し、Nodeプロジェクトの場合はnpm ciとMinifyタスクを追加する。デプロイ・マップは、必要なディレクトリだけがウェブルート上で実行され、ビルド成果物は外部で生成されるように設定する。アクセスキーと権限管理は無駄のないようにし、定期的にローテーションしている。

本番稼動前に、メンテナンス用URLでヘルスチェックを行い、重要なデータを確認する。 ヘッダー.パイプラインは、エラーが発生すると自動的にロールアウトを停止する。こうすることで、後で見つけるのが難しい中途半端なデプロイを避けることができる。私はチームのブランチ規約を文書化し、プルリクエストを要件として使用している。こうすることで、コラボレーションを予測可能にし、トレーサビリティを高く保つことができる。

PleskでDocker:コンテナを生産的に使用する

Redis、Elasticsearch、Meilisearch、一時的なプレビューアプリなどのサービスでは、コンテナを直接 パネル.ハブからイメージを選択し、環境変数を設定し、ポートをマッピングし、永続ボリュームをバインドします。シンプルなエンドポイントでヘルスチェックを行い、Plesk が誤起動を報告するようにします。マルチコンテナシナリオでは、明確な命名規則で作業し、依存関係を文書化します。入門が必要な場合は、コンパクトな PleskのDocker統合.

プロジェクトが大きくなるにつれ、サービスを水平方向に拡張し、ステートフルなコンポーネントをカプセル化することで、バックアップの一貫性を保つようにしている。ログは別のディレクトリに移し、定期的にローテーションしている。アップデートは、まず別のコンテナ・バージョンでテストしてから切り替える。DNSエントリーは、信頼できるヘルスチェックの後にのみ追加する。これにより、デプロイメントが制御可能で再現可能な状態に保たれる。

セキュリティ第一:Imunify360とLet's Encryptを正しくセットアップする

オートマチックを有効にする スキャン Imunify360で、検出されたものに対する明確なアクションを定義しています。ファイアウォールのルールは厳格に保ち、本当に必要なものだけを許可しています。すべてのドメインでLet's Encryptを自動更新するように設定し、サイトが一貫してHTTPSで実行されている場合はHSTSを追加しています。また、CSP、X-Frame-Options、Referrer-Policyなどのセキュリティ・ヘッダーもチェックしている。定期的なレポートで、どこを強化すべきかがわかります。

管理者のログインには二要素認証を使い、特定のIPへのアクセスを制限している。SSHアクセスは鍵経由で行い、パスワードは可能な限り無効にしています。バックアップを暗号化し、リストアプロセスを定期的にテストしています。重要なプラグインのリストを保管し、アップデートの前に変更ログをチェックしています。セキュリティは一過性のものでなく、日々の仕事です。 構成.

CDN経由のスピード:Cloudflareの巧みな設定

ゾーンを接続し、プロキシを有効にして、ダイナミックコンテンツを有効にするキャッシュレベルを選択する。 尊敬される.APIについてはヘッダーごとにキャッシュをオンにし、アセットについてはバージョニングで長いTTLを設定している。ページルールを使って管理領域をキャッシュから除外し、機密性の高いパスを厳密に保護しています。HTTP/2、Brotli、Early Hintsは、コードを変更することなく読み込み速度を向上させる。トラフィックのピーク時には、レート制限で不正利用の試みを抑制している。

チャレンジルールとボットルールは、バックエンドシステムへの不要な負荷を軽減します。HIT/MISS率を監視し、望ましいキャッシュクォータに達するまでルールを調整します。国際的なプロジェクトでは、ジオ・ステアリングとマップの地域バリエーションに取り組んでいます。DNSの変更を変更ログに記録し、ロールバックが迅速に行えるようにしています。これにより、パフォーマンスを測定可能な状態に保ち 計画的.

アクロニスによるバックアップ、リストア、再起動

毎日増分バックアップを作成し、毎週バックアップしている。 フル をクラウドに保存している。少なくとも14日分の履歴にアクセスできるようにリテンションを保っている。メジャーリリースのたびに、隔離された環境でリストアをテストしている。リカバリ時間を定期的に測定し、緊急時に現実的な期待値を持てるようにしている。破損を避けるため、トランザクション一貫性のある方法でデータベースをバックアップしています。

重要なサイトについては、オフサイトのバックアップを別に取っている。リストアのプレイブックには、DNSの切り替えやキャッシュのクリアなどの手順が記載されている。パスワードとキーは暗号化して保管し、四半期ごとにローテーションしている。テスト・リストアなしのバックアップは、以下のように考えている。 不完全.練習したことだけが、緊急時に安全に機能する。

自動化とモニタリング:日常業務の簡素化

定期的な自動化 タスク cronジョブ、フックスクリプト、gitアクションを使用します。ログは中央のディレクトリで実行され、ローテーションによってメモリはクリーンな状態に保たれます。単純なトラフィック分析にはWebalizerを使用し、4xxと5xxコードが増加したときに異常をチェックします。アラートは、アクションに関連性を保ち、アラート疲れを起こさないように設定している。メンテナンス・ウィンドウの開始時間と終了時間を明確に文書化しています。

私はデプロイメントにタグを付け、最初のバイトまでの時間やエラー率などの測定値にリンクさせている。これらを超えた場合は、自動的にロールバックに頼ることにしている。設定のバージョンを保存して、変更を追跡できるようにしています。パフォーマンス・テストはメジャー・アップデートの後に自動的に実行され、素早い結果が得られます。 フィードバック.こうすることで、実戦での驚きを避けることができる。

独自のエクステンションを構築する:標準では不十分な場合

私は、チームに明確な要件がある場合、独自のPleskエクステンションに依存しています。 スペシャル-要件。これは、社内の承認コンセプトであったり、特別なデプロイフローであったり、サードパーティーのシステムとの統合ブリッジであったりする。構築する前に、既存のソリューションを少し調整するだけで十分かどうかをチェックします。そうでなければ、APIエンドポイント、ロール、セキュリティ制限を簡潔かつ明確に定義します。それからモジュールを作成し、典型的な日常的シナリオに対してテストを行います。

システムの保守性を維持するために、クリーンなアンインストールとアップデートの戦略は重要だ。また、同僚が安全にツールを使えるように、機能と制限を文書化する。必要であれば、フィードバックを集め、大きく飛躍するのではなく、小さな反復を計画する。こうすることで、拡張を管理しやすくし 信頼できる.カスタマイズされたモジュールは、有意義な方法でプロセスを短縮するのであれば、価値がある。

役割、サブスクリプション、サービスプラン:組織がスピードを生み出す

プロジェクトを作成する前に、Plesk を サブスクリプションサービスプランとロール。これにより、制限(CPU、RAM、inode、メールクォータ)や権限(SSH、Git、Cron)を計画的に割り当てることができます。代理店チームに対しては、顧客ごとに個別のサブスクリプションを作成し、権限とバックアップがきれいに分離されるようにしています。標準プランには、PHP-FPMアクティブ、opcacheオン、日次バックアップ、自動SSL、制限付きファイルパーミッションなど、賢明なデフォルトが含まれています。リスクの高いテストには、リソースを厳密に制限した別のラボ用サブスクリプションを使用します。

ロールは細かく決めています:管理者はフルアクセス、開発者はGit/SSHとログ、編集者はファイルマネージャーとWordPressのみです。どのロールがどのタスクを実行するかを文書化し、個々のユーザー権限による無秩序な拡大を避けています。こうすることで、新しいプロジェクトが一貫して始まり、後の移行や拡張が容易になります。

PHP-FPM、NGINX、キャッシュ:パネルから見るパフォーマンス

パフォーマンス ランタイム設定PHP-FPMのpm=ondemand、サイトごとのクリーンなmax-children、十分なメモリのopcache、デプロイ間隔に合わせたrevalidate_freq。NGINXに静的アセットを直接配信させ、動的領域を危険にさらすことなく特定のキャッシュヘッダーを設定します。WordPressについては、可能であれば匿名ユーザーのみマイクロキャッシュを有効にし、セッションをマークするクッキーを除外する。サーバー全体でBrotli/Gzipをオンにしていますが、CPU負荷に対して圧縮レベルをテストしています。

依存関係をきれいに分けるために、サイトごとに専用のPHPバージョンを用意しています。クリティカルパスの最適化(HTTP/2プッシュは不要になったので、代わりにアーリーヒント、クリーンなプリロード/プリフェッチヘッダー)については、測定値が正当であれば追加します。ルール:まず測定し、それから変更する - 大きな変更があるたびにベンチマークを行うことで、盲目的な変更を防ぐことができます。

電子メールとDNS:配信と証明書の適切な設定

Pleskがメールを送信する際に SPF, ディーケーアイエム そして DMARC ドメインごとに、rDNSをチェックし、バウンスアドレスに一貫性を持たせます。自分の評判を守るため、ニュースレターとトランザクションメールは分けています。DNSは、Pleskをマスターにするか、外部ゾーン(CDN経由など)にするかを意識的に決めています。重要:アクティブプロキシでは、更新が確実に通過するような方法で Let's Encrypt チャレンジを計画します(たとえば、一時的なプロキシ解除やワイルドカードの DNS チャレンジなど)。私は、サポートケースを迅速に解決できるように、顧客ごとに選択した戦略を文書化します。

CI/CDからのウェブフックは固定ターゲットIPをキャプチャし、私はファイアウォールで必要なものだけを許可している。これにより、メールとビルドパスの両方が安定している。

データベースとストレージ:負荷時の安定性

大規模なプロジェクトでは、データベースを専用サーバーやコンテナにアウトソースしている。 バックアップ ポイント・イン・タイム・リカバリのために、トランザクション一貫性のあるbinlogベースで実行する。プライマリDBに負荷がかからないように、レポートや検索機能にはリードレプリカを使用しています。Pleskでは、サブスクリプションごとに明確なDB名に注意し、必要最小限の権限を設定しています。

クォータとログローテーションを使って、ストレージを管理しています。メディアのアップロードは可能な限りバージョン管理し、ステージング環境では不要な重複を避けています。ファイルのパーミッションはデフォルトで640/750に設定し、デプロイ時にパーミッションが外れていないか定期的にチェックしています。これにより、リストアとマイグレーションが計算可能になります。

ゼロダウンタイムのデプロイメント:ブルー/グリーンとシンボリックリンクのリリース

ステージングに加えて、私はブルー/グリーンを使う。 シンボリンク-releases。ビルドは、ウェブルートの外にあるバージョン管理されたリリースフォルダーに格納される。テストが成功したら、シンボリックリンクで切り替え、管理されたステップでデータベースの移行を実行し、元に戻す準備をする。共有ディレクトリ(アップロード、キャッシュ、セッション)を明確に定義し、スイッチがデータを失うことがないようにしています。WordPressとPHPアプリについては、不整合を避けるために、重要な移行ウィンドウの間は一時的に書き込みアクセスを禁止しています。

ヘルスチェックは、フリップ前の新バージョンを監視する。ヘッダー、重要なルート、DB接続を自動的にチェックする。すべてのチェックがグリーンになったときだけ、切り替える。このルーチンのおかげで、何度も夜通しデプロイする手間が省けた。

コスト管理とリソース:制限、アラート、クリーンアップ

をセットした。 限界 サブスクリプションごとにCPU時間、RAM、プロセス数、inode。Cronジョブやキューには明確なタイムウィンドウが与えられているので、負荷のピークは計算可能なままです。古いリリースやログは自動的に整理し、バックアップは無駄なく文書化しています。Dockerコンテナの容量が膨張していないか監視し、キャッシュを定期的にローテーションしています。これにより、月末に驚くことなく、運用コストとパフォーマンスを予測可能な状態に保つことができます。

アラートは行動を起こすことができる場合にのみ役立つ。私は警告(トレンドの反転)とアラート(即時介入が必要)を区別し、両方をランブックにリンクさせている。夜間に起こされた人は、3つのステップで安定性を回復できなければならない。

典型的な落とし穴とその回避方法

ステージングなしの自動アップデートはめったに壊れないが、大抵は不利になる。Cloudflareは、ルールが広すぎると管理領域を積極的にキャッシュします。私は一貫してログイン、/wp-admin、API、プレビューを除外しています。私は、RedisなどのDockerサービスがパブリックにリッスンすることを許可せず、内部ネットワーク経由でセキュアにしています。プロキシがチャレンジをブロックすると、Let's Encryptの更新は失敗する。DNSチャレンジや一時的なバイパスが役に立つ。Webrootでnode/composerのビルドを実行するGitのデプロイは、権利の混乱を引き起こしたがる。

デバッグログやコアダンプを忘れてディスクがいっぱいになること。私は制限を設定し、ログを厳密にローテーションし、リリース後に異常な増加がないかチェックします。また、パネルにアクセスできない場合に備えて、常に手動でブレークグラスにアクセスできるようにしています(SSHキー、文書化されたパス)。

ベスト・プラクティス・コンパクト

Pleskとすべての拡張機能を維持しています。 現在 そして、ロールアウトの前にアップデートをテストします。バックアップは計画通りに実行し、テスト環境で定期的にリストアを練習しています。中心的なツールがすぐに見えるように、ドラッグ&ドロップでパネルを整理しています。自動化を使用していますが、明確な終了戦略とロールバックを使用しています。チームメンバー全員が最も重要な手順を知っており、同じ基準に従って作業しています。

簡単な要約

よく考えられたセレクションで 拡張機能 私はスピード、セキュリティ、信頼性の高いデプロイメントに重点を置いています。WordPress ToolkitとGitがバックボーンを形成し、DockerとCloudflareが柔軟性とパフォーマンスを提供します。Imunify360とLet's Encryptはオペレーションを安全にし、Acronisはデータを保護し、リカバリ時間を短縮します。明確なデフォルト、テスト、無駄のない自動化により、日々のオペレーションが整理された状態に保たれます。これにより、開発環境は適応性を保ち、プロジェクトは安定した方法で目標を達成します。