右 Postfixの設定 メールサーバーのセキュリティと機能性を決定します。この記事では、すべての重要なパラメータを示し、推奨される設定方法を説明し、生産的に使用するための実践的な例を提供します。

中心点

- メインCF そして master.cf はPostfix設定のコントロールセンターです。

- A スマートホスト は、外部プロバイダー経由の安全なメール送信を可能にする。

- STARTTLS 暗号化された通信を保証します。

- メールディア フォーマットとして使用することで、信頼性とIMAPクライアントとの互換性が向上します。

- 正しい 送信者アドレス とSPF/DKIMは配達率を上げる。

重要な設定ファイルとツール

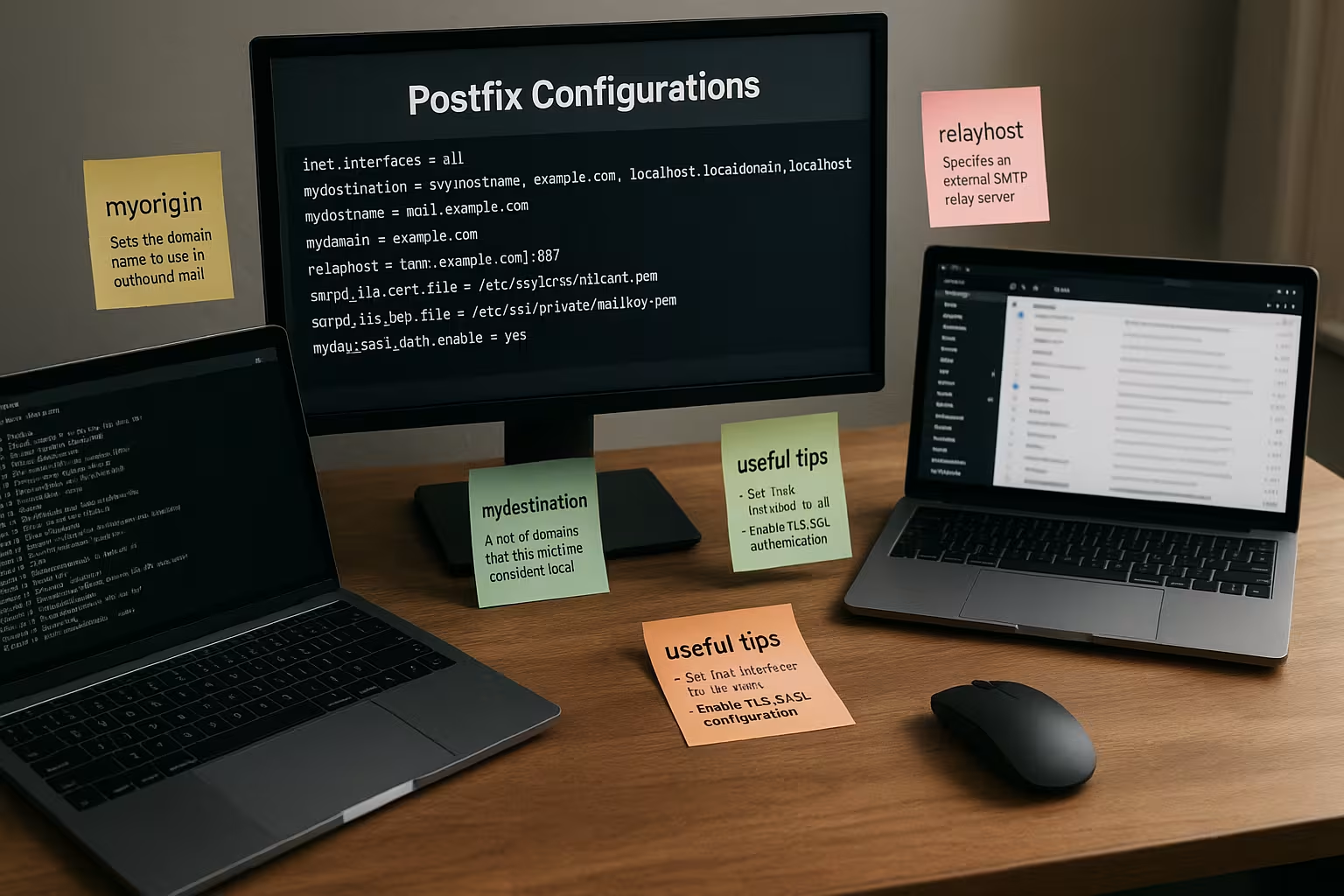

ファイル /etc/postfix/main.cf はPostfixのほとんどすべてのコア機能を決定する。さらに master.cf smtpdやpickupのような個々のサービスの操作。より柔軟にカスタマイズするには、コマンドラインツール ポストコンフ - 編集者がいない土壇場の変更に最適だ。

さらに詳しく知りたい方は、以下をご覧ください。 Postfixサーバのセットアップガイド 実践的なステップバイステップガイドmain.cfとpostconfの組み合わせは、単一のソリューションで構造と柔軟性を提供します。

大規模なメールサーバーの場合、設定ファイルのバージョン管理システムを使う価値もある。Gitのようなシステムを使えば、変更を素早く追跡し、必要に応じて元に戻すことができます。これは時間の節約になるだけでなく、アップデートや新機能のセキュリティにもつながります。Gitでは、パスワードのような機密データはプレーンテキストでは保存されないことに注意してください。

基本を理解する - 必須パラメーター

メール・サーバーが機能するには、正しい基本構造が必要です。最低限、以下のオプションを正しく設定してください:

マイホストネーム例:mail.yourserver.comマイオリジンとほぼ同じである。$mydomaininet_interfaces = すべてすべてのインターフェイスからの接続を受け入れるhome_mailbox = Maildir/電子メールを安全な Maildir 形式にソートする

これらの設定は、サーバーがローカルでどのようにメールを送受信し、保存するかを決定します。よく忘れられがちなのは マイネットワーク は、認可されたIPアドレスだけが中継権を持つように適切に設定されなければならない。特に大規模な環境や複数のIPv4、IPv6アドレスが存在する環境では、信頼されたネットワークの正確な定義が非常に重要になる。

マルチドメイン対応のセットアップでは、次のことも重要である。 仮想エイリアスドメイン そして 仮想エイリアスマップ を設定する。これにより、ドメインごとに個別のインスタンスを用意することなく、同じサーバー上で複数のドメインを運用することができる。どのドメインをどのローカル・システム・ユーザーまたは外部アドレスに解決するかを定義するだけである。

Postfixをスマートホストとして設定する

サーバーにメール送信だけをさせたい場合は、スマートホスト経由で送信専用モードを使用することができます。そのためには

- エントリー

relayhost = [smtp.provider.de]:587main.cfの - ユーザー名とパスワード

/etc/postfix/sasl_passwd - でファイルを保護する。

chmod 600でハッシュを生成する。ポストマップ

でTLSと認証が必要です。 smtp_sasl_auth_enable = yes.これはあなたのサーバーを悪用から守ります。また、非常に便利です、 smtp_sasl_security_options = noanonymous SMTP接続が匿名認証の試行のためにオープンされないようにする。

大量の電子メールの送信を監視している場合は、ロギングを適宜拡張し、以下のようなツールを使用するのが有利です。 pflogsumm をご利用ください。これは、スマートホスト経由で実行された送信量、エラー、潜在的なスパムの試みに関する毎日のレポートを提供します。

sender_canonical_maps による送信者アドレスの保護

Gmailなどのメールプロバイダは、有効な送信者アドレスのないメールを拒否します。について 送信者_canonical_maps ubuntu」のようなローカルシステム名を実際の送信者アドレスに変換します。これは、例えば次のようなマッピングファイルによって行われる:

webuser [email protected]変更後は常に ポストマップ を実行し、Postfixをリロードしてください。そうしないと、新しい設定は有効になりません。複数のプロジェクトやサブドメインがある環境では、これらの正規マップを非常に細かく構造化すると便利です。例えば、"webuser1 "は自動的に "[email protected] "にマップされ、"webuser2 "は "[email protected] "として表示されます。こうすることで、システムの内部構造をクリーンに保ち、大規模なプロバイダーからの拒否を避けることができます。

SSLとTLS暗号化を有効にする

データ保護と信頼性は、トランスポート暗号化と密接に関連しています。最も単純な方法では、.NET FrameworkでTLSを有効にする:

smtp_tls_security_level = may強制的な暗号化には エンクリプト.関連する証明書は smtpd_tls_cert_file そして smtpd_tls_key_file.ヘッジについて詳しくは記事をご覧ください。 完全な前方秘匿を使用したPostfixの設定.

証明書が信頼できるもので、期限切れや自己署名でないことを確認してください。自己署名証明書はテストには十分ですが、プロバイダーや受信者のメールサーバーによって安全でないと分類されることがよくあります。以下はその例です。 暗号化しよう 無料で自動的に更新される証明書を受け取ることができるため、手作業の手間を大幅に省くことができ、暗号化された接続のための強固な基盤を提供します。

弱い暗号化方式を避けるために暗号スイートをカスタマイズすることもできる。場合によっては古いメールサーバーとの互換性に問題が生じるとしても、通常はTLS 1.2以上のような最新のプロトコルだけを許可する価値があります。

信頼性の高いメール配信のためのPostfixとMaildir

仝 メールディア-フォーマットは各メールを個別のファイルとして保存します。これにより、データの損失を防ぎ、ThunderbirdやRoundcubeなどのクライアントによるIMAPアクセスを容易にします。これを指定します:

home_mailbox = Maildir/ディレクトリ ~/Maildir 当初はApache、Dovecot、PostfixはMaildirと何年も問題なく連携している。

メール・ディレクトリごとのクォータ・ルールを導入したい場合は、DovecotなどのIMAPサーバーの設定を見てみる価値がある。そこでは、個々のメールボックスのストレージ制限を定義することができ、サーバーリソースをコントロール下に保つことができます。Maildir と Dovecot の密接な統合により、ユーザーが制限に達しそうな場合、警告を定義することができます。

キュー、エラー分析、ログファイル

各変更の後、設定を sudo postfix check をチェックしてください。ファイル内のエラーを認識できる /var/log/mail.log 或いは /var/log/maillog.ツールは開いているメッセージを表示します。 メールキュー で。

ログエントリは、不正なDNSエントリや切断などの問題を認識するための最良のツールです。証明書の検証に失敗しました」というメッセージが繰り返し表示される場合は、この記事を参考にしてください: GmailでのTLSエラーのトラブルシューティング.

特にメールの量が多いシナリオでは、バウンスメッセージを監視しておくと便利です。バウンスメッセージ ポストスーパー を使えば、キューから個々のメッセージを削除したり、エラーのあったメッセージを再配信したりすることができる。 ポストキャット を使えば、キューに残っているメールの内容を見ることができます。これにより、不正なヘッダーや送信者アドレスの欠落が、成功率や配送率を低下させていないかどうかを迅速に判断することができます。

安全に関する注意事項の実施

よく構成されたメールサーバーは、いくつかのレベルでセキュリティ機構を必要とする。以下の点に注意してください:

- セット マイネットワーク 信頼できるIP範囲(例:127.0.0.1、 ::1)

- 安全なSMTPアクセスデータを使用する

- 有効な証明書でTLSを有効にする

- SPF、DKIM、およびオプションのgreylistingを設定する

これにより、配信率が向上し、悪用から保護されます。SPFとDKIMは、DNSエントリーが正しく設定されている場合にのみ機能することを覚えておいてください。DKIMについては、ドメインごとに個別のキーを作成し、自動的にローテーションするのがよいでしょう。これにより、漏洩したキーが長期的に使用されるのを防ぐことができます。

RBL(リアルタイム・ブラックホール・リスト)またはDNSBL(DNSベースのブラックホール・リスト)サービスの統合により、スパムからのさらなる保護が提供されます。の対応するエントリと メインCF を使えば、既知のスパムネットワークからの着信接続がメールサーバーに到達する前にブロックすることができる。

拡張設定オプションと機能

Postfixには、複雑なシナリオをマッピングするための多くのオプションがあります。それは ヘッダーチェック そして ボディチェック を使えば、例えばヘッダーや本文に特定の文字列を含むメールをフィルタリングすることができます。これにより、スパムや危険な添付ファイルがシステムに届く前にフィルタリングすることができる。機密データを保護する必要がある企業では、.exeファイルやスクリプトなど、特定のファイルタイプをブロックすることも有効です。

その他にも興味深い特徴がある:

- Postfixポリシーサービスここでは、いわゆるポリシー・デーモンを使って、電子メールを受け入れるべきか、拒否すべきか、あるいはgreylistingループで送信すべきかをリアルタイムで決定することができる。

- 同時接続の制限高負荷のピーク時には、DDOSのような攻撃を防ぐために、IPごとに一定数の同時SMTP接続のみを許可することが理にかなっている場合がある。

- アドレス書き換え送信者のカノニカル・マップに加えて、受信者の書き換え(recipient_canonical_maps)オプションもあり、外部の送信者から内部の命名スキームを隠すことができる。

特に大規模なネットワークや、共有ウェブホスティングを提供するホスティング事業者では、多くの異なるアプリケーションが電子メールを送信することがよくあります。各アプリケーションが正しい送信者ドメインを使用するためには、送信者アドレスの厳密な分離と明確に構造化されたマッピングエンジンが不可欠です。この部分の設定を誤ると、DMARCエラーや配信拒否につながることがよくあります。

Dovecot、ClamAV、およびCo.でPostfixを拡張する

受信メールには、DovecotのようなIMAP/POP3サーバーも必要です。Amavis、SpamAssassin、ClamAVのようなアンチウイルスとスパムフィルターがセットアップを完了します。これらを組み合わせることで、ウェブメールアクセスでも管理できる完全なメールサーバーが形成されます。Roundcubeはブラウザ上でシンプルなインターフェースを提供します。

これらのコンポーネントは、Postfixサーバーを、企業や自営業者にとって理想的な、全方位のアクセス制御を備えた完全なメールセンターへと拡張します。例えば、AmavisをSpamAssassinやClamAVと組み合わせることで、メールのスパムレベルを判定したり、ウイルスに感染したメッセージを拒否したりすることができます。検疫処理にはウェブインターフェースを推奨し、管理者が誤って振り分けられたメール(「偽陽性」)を迅速に解除できるようにする。また、ログやスパム統計の監視もより簡単になります。

Postfixのホスティングプロバイダの直接比較

独自のサーバーを運用したくないですか?一部のプロバイダーは、最適化されたPostfixの統合とフルルートアクセスを提供しています。比較

| プロバイダ | パフォーマンス | 価格 | セキュリティ | 推薦 |

|---|---|---|---|---|

| webhoster.de | 非常に良い | 良好 | 高い | 1(テスト勝者) |

| プロバイダーB | グッド | ミディアム | 高い | 2 |

| プロバイダーC | 満足 | 良好 | ミディアム | 3 |

一日に何通のメールを受信するか、またどの機能を自分で管理したいかによって、適切なホスティング業者の選択は変わってきます。プロバイダーによっては、自動DDoS防御システムを利用できるところもあり、スパムが殺到した場合に特に便利です。また、サポートも大きな役割を果たします。エラーが発生した場合、ダウンタイムを最小限に抑えるために、迅速にサポートを受ける必要があります。

まとめ - 私の最終評価

適切な Postfixの設定 を使えば、安全かつ強力なセットアップを実現できる。必要なのは、設定ファイルを明確に構成し、スマートホストディスパッチに注意を払い、暗号化を正しく使用することだけです。推奨されるパラメータを守り、一歩一歩進めば、簡単に始めることができます。

mailq、postmap、Postfixログなどのツールを使えば、常に問題を追跡することができます。既存の拡張機能を賢く利用して、メール送信が弱点にならず、安定したコミュニケーションの基盤になるようにしましょう。少しの経験と一貫したメンテナンスによって、あなたのセットアップがいかに堅牢で、あなた自身のメールサーバーがいかにプロフェッショナルなITインフラストラクチャに統合できるかに気づくでしょう。Dovecot、SpamAssassin、ClamAVなどのモジュールも使用すれば、ビジネス環境での厳しい要件も満たすことができ、最終的には会社のメールフローを完全にコントロールできるようになります。