SFTPとFTPの比較 特にWordPress、代理店プロジェクト、ビジネスデータの場合、ファイルのアップロード時のセキュリティ、スピード、手間を決定づけます。その違い、明確な利点、設定方法、そしてその理由を説明します。 webhoster.de ドイツのホスト比較では、定期的にテストの勝者として印象づけられる。

中心点

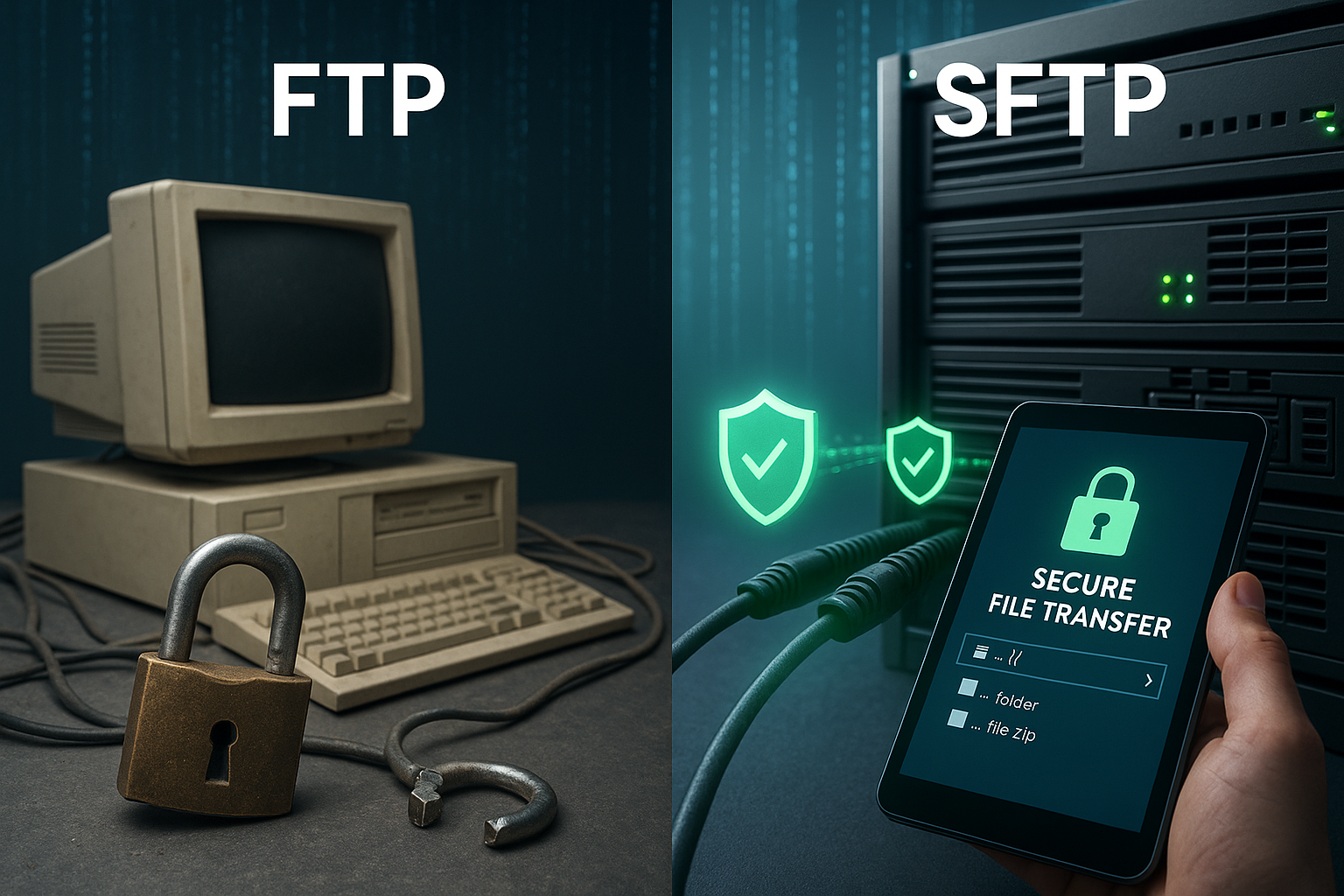

- セキュリティSFTPは完全に暗号化し、FTPはプレーンテキストで送信する。

- 港湾SFTPはポート22を使用し、FTPは20/21とその他のデータチャンネルで動作する。

- ファイルサイズSFTPは16GBまで、FTPは通常4GBまで。

- 互換性どちらも一般的なクライアントで動作するが、SFTPの方がファイアウォールに優しい。

- 練習私はデフォルトでSFTPを選択し、特別な場合にのみFTPを使用する。

基本:FTPの簡単な説明

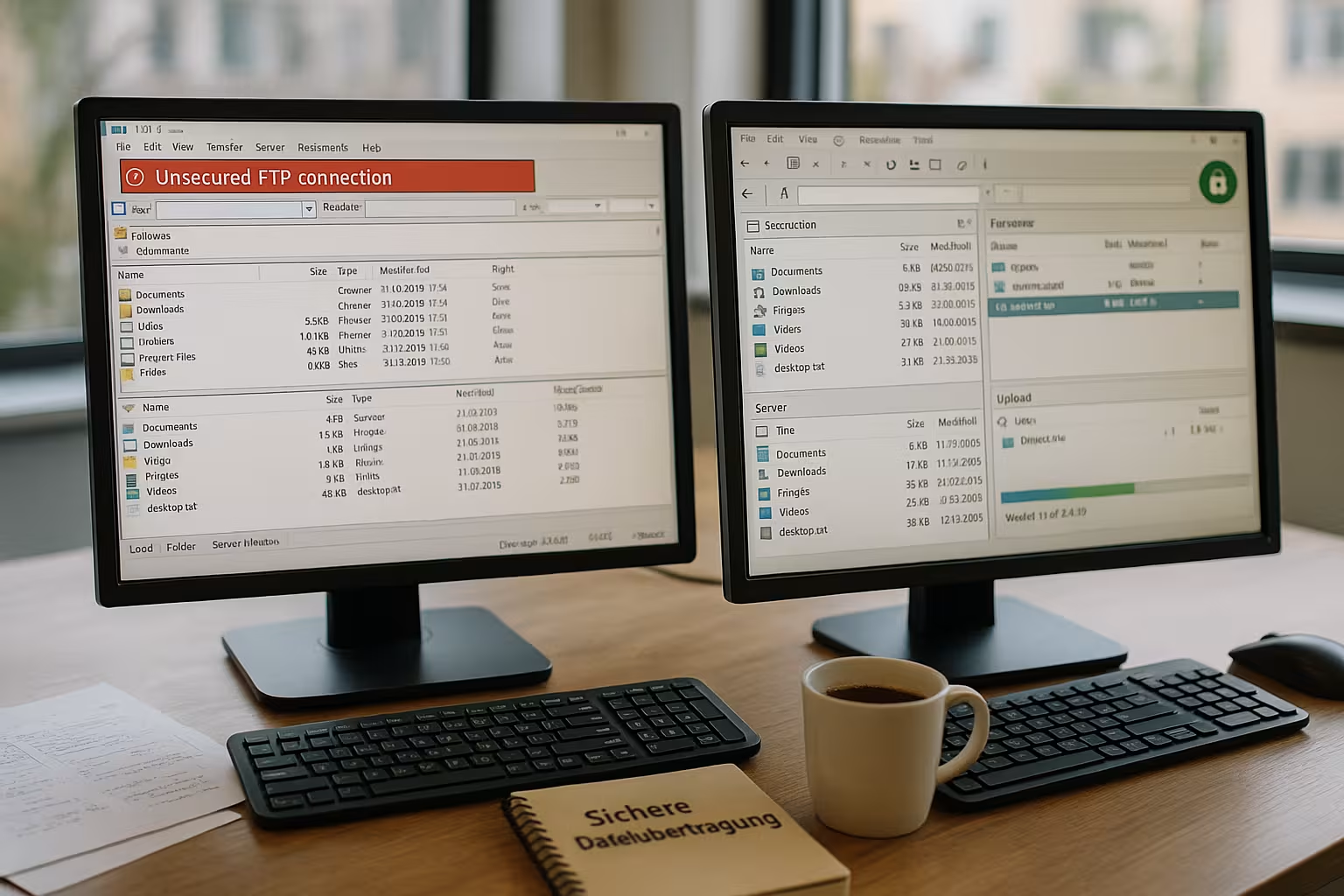

FTPは "File Transfer Protocol "の略で、クライアントとサーバー間のファイル転送を2つのチャンネルで行います。 ファイアウォール-ルールはしばしば膨張する。このプロセスでは、アクセスデータやコンテンツが暗号化されずに送信されるため、攻撃者はプレーンテキストや プライバシー は苦しんでいる。したがって、私はFTPを重要でないデータや内部テスト環境のための一時的なソリューションだと考えている。顧客データ、ソースコード、WordPressのコンフィギュレーションを移動する人は、FTPで回避可能な漏えいのリスクを負うことになる。歴史、ワークフロー、リスクについての簡単な概要については、コンパクトなものをお勧めします。 FTPの基本決断する前に。

SFTP: SSHによる安全な転送

SFTPは、実績のあるSSHプロトコルで実行され、セッション、コマンド、データを強力な暗号化技術でエンドツーエンドで暗号化します。 アルゴリズム.これは、録画中であってもコンテンツが読み取れないことを意味し、機密ファイルのアップロードを大幅に保護します。 コンプライアンス が容易になります。接続には単一のポート(22)を使用するため、ファイアウォール内での共有が簡素化され、干渉が減少する。パスワードによるログインに加えて、SFTPではキーによるログインも可能であるため、ブルートフォースアタックをより難しくすることができる。私の実務では、FileZillaのようなツールのプロセスは同じように感じられるが、はるかに多くの保護を提供するため、SFTPを標準として使用している。

SFTPとFTPの違い:一目でわかる違い

明確な選択のために、私は6つの基準に集中する:暗号化、接続設定、ファイルサイズ、セキュリティ、セットアップ、そして使いやすさだ。 スピード.SFTP はシームレスに暗号化され、ポート 22 経由ですべてがバンドルされます。 ルール が必要です。多くのセットアップでは、SFTPは1ファイルあたり16GBまで管理しますが、FTPは通常4GB程度です。SFTPの場合、典型的な攻撃対象は最初から防ぐことができます。今日のネットワークでは、CPUリザーブが暗号化を簡単に処理できるため、パフォーマンスの差はわずかです。

| 基準 | エフティーピー | SFTP |

|---|---|---|

| 暗号化 | なし。 プレーンテキスト | エンド・ツー・エンド SSH |

| 接続タイプ | 2チャンネル(ポート20/21+データ・チャンネル) | 1チャンネル(ポート22)、ファイアウォール対応 |

| 最大ファイルサイズ | 通常4GBまで | 最大16GB |

| セキュリティ | とても ロー | とても 高い |

| 家具 | シンプル | シンプル、プラスキーでログイン可能 |

| スピード | 暗号化なしで最小限のスピード | 暗号化による低いオーバーヘッド |

FTPSを正しく分類する:SFTPと混同しないこと

しばしば FTPS SFTPと一括りにされているが、両者はまったく別のプロトコルである。FTPSは技術的にはFTPのままだが、TLS暗号化レイヤーを追加している。これにより、純粋なFTPよりもセキュリティは向上するが、マルチチャネルロジック、ポート交渉、アクティブ/パッシブでのつまずきは残る。一方、SFTPはSSHエコシステム内の独立したプロトコルであり、単一のポートを使用し、個別の証明書管理を必要としない。FTP構文しか理解できないシステムと話す必要がある場合は、FTPSを使う。選択の自由があれば、私はSFTPを選びます - よりシンプルで、より堅牢で、異種ネットワークにおいてより信頼できます。

完全性と再開:安全な移籍の完了

実際のワークロードでは、重要なのは暗号化だけではありません。 誠実さ データのSFTPを使えば、転送がキャンセルされても続行(レジューム)できるので、時間を節約できる。特に重要なファイルについては、アップロードの前後にチェックサム(SHA-256など)を検証し、ビットエラーを排除している。多くのクライアントは、このための統合ハッシュ関数を提供しているか、付随する.sha256ファイルのアップロードを可能にしている。私はまた、キープアライブオプションを設定し、タイムアウトを大きくし、長距離や不安定な無線LANが関係する場合は並列接続を制限する。このようにして、大きなアーカイブやメディアのアップロードが再現可能な方法で届くようにしている。

セキュリティの実際:認証と鍵

パスワードは、しばしば最大の問題である。 脆弱性そのため、私はSFTPではパスフレーズで保護された秘密鍵を使った鍵ベースのログインに頼っている。この方法は、知識(パスフレーズ)と所有(鍵ファイル)を分離するため、多くのログインを止めることができる。 攻撃 最初から。私はキーをローカルで生成し、公開部分のみをサーバーにアップロードし、ユースケースが許せばパスワードによるアクセス権を剥奪します。また、あるアカウントが外部ディレクトリを参照できないように、対象フォルダに対するユーザー権限を制限しています。チームワークの場合は、各人に別々のキーを使い、アクセスを透過的に記録し、必要であれば即座にブロックできるようにしています。

権限、分離、クリーンなフォルダ構造

認証に加えて 権利概念 極めて重要です。プロジェクトごとにフォルダを分け、最小限の権限(必要な場合は読み書きのみ)を厳密に割り当て、所有者とグループの一貫性を徹底しています。サーバー上ではユーザー分離を行い、ログインしたユーザーは目的のディレクトリしか見ることができず、システムをブラウズすることはできません。こうすることで、複数のエージェンシーやフリーランサーが並行して作業しているときに、クロスファイアを避けることができます。また、アカウントの命名規則(project-role-userなど)を標準化することで、概要や監査にも役立ちます。

チームワークフロー:キーローテーション、オフボーディング、トレーサビリティ

チームで計画を立てる キー回転 例えば、四半期ごとや役割の変更時など、一定の期間を設定することができます。オフボーディングの際は、他のワークフローを妨げないように、アカウント全体ではなく、影響を受けるキーのみをブロックしている。アクセス権がログで明確に割り当てられるように、各人に個別のアカウントを使用するか、少なくとも個別のキー・ペアを使用している。サービス・プロバイダーが一時的なアクセスを必要とする場合、私は有効期限を割り当て、その目的と期間を文書化する。このような規律を守ることで、インシデントが発生した場合、責任の所在が即座に明らかになるため、時間の節約になる。

パフォーマンスを現実的に評価する

暗号化しない場合、生のスループットではFTPの方がいくらか速く見えますが、最近のCPUは通常、SFTP暗号を顕著な影響を与えることなく処理できます。 損失 アウェイ。より決定的なのは、レイテンシー、パケットロス、並列転送の数で、これらはクライアントで適切に設定してテストできる。 異なる ができる。私は、ハンドシェイクとファイルシステムのオーバーヘッドを最小限にするために、大きなファイルは連続的に転送し、小さなファイルはアーカイブにバンドルしています。サーバー側では、I/O、CPUの使用率、セキュリティモジュールによるスロットリングに注目する価値がある。全体として、私は生産的なネットワークでSFTPを使用して、FTPと非常によく似た時間を達成し、同時に非常に高いセキュリティを実現しています。

パフォーマンス・チューニングの実際

最大限の スループット クライアントの並列転送数を回線に合わせて選択し、HDDベースのシステムでは過度の同時実行を避け、圧縮は必要なときだけ有効にします。一般的なホスティング・セットアップでは、デフォルトの設定はバランスが取れていますが、それでも最新の高性能なアルゴリズムを見てみる価値はあります。パケットサイズを選択し、大西洋横断ルートのタイムアウトを増やすことも重要である。全体として、いくつかの的を絞った調整は、やみくもにスレッドを最大化するよりも優れています。

ファイアウォールとネットワーク:ポートとNAT

SFTPは、ポート 22 FTPのように、NATやファイアウォールを通過するダイナミックなデータ・チャンネルは存在しない。FTPのセットアップでは、アクティブ・モードかパッシブ・モードか、ランダムなポートか、硬直的なポートか、といったところでつまずくことが多い。 ルールそのため、予期せず転送がブロックされることがあります。SFTPを使えば、サポート・ケースを減らし、セキュリティ・ポリシーをスリムに保つことができます。単一の暗号化セッションの利点は、DMZアーキテクチャやコンテナ環境で特に顕著です。ネットワーク共有に厳しい人は誰でも、このクリアポートのコンセプトから直接恩恵を受けることができる。

ジャンプホスト、バスティオン、ゼロ・トラスト・アプローチ

デリケートな環境では ジャンプ・ホスト (bastion)を使用して、本番システムがインター ネットから直接アクセスされるのを防いでいる。SFTP接続は、中央でハード化されたノードを経由して実行され、認証されたキーとIPのみが通過する。ゼロ・トラスト設計では、短いトークン寿命と厳格なロギングを組み合わせている。日常的な使用では、IPホワイトリスト、レート制限、パスワードログインのオフで十分なことが多い。その結果、開発者の利便性はそのままに、攻撃対象が大幅に減少する。

セットアップ:SFTPステップバイステップ

まずSSHが有効になっているかどうかを確認し、ホスティング管理でSFTP権限を持つユーザーを作成し、使い慣れたものでログインをテストする。 クライアント.FileZillaでは、プロトコルとして "SFTP - SSH File Transfer Protocol "を選択し、ホスト名、ユーザー名、パスワードを入力するか、キーを入力する。その後、接続をプロファイルとして保存し、開始ディレクトリを設定し、接続を保護するために書き込み権限を制限します。 オーダー を維持する。このガイドでは、初心者のために最も重要なステップをまとめた: FTPアクセスの設定.基本が整い次第、IP制限、ロギング、試行失敗後の自動ブロックを追加するつもりだ。

クライアントとプロファイルを効率的に使用する

ツールに関係なく、私は次のような仕事をしている。 保存されたプロファイルその場限りのログインではありません。私は各環境(ステージング、プロダクション)ごとに別々のエントリーを作成し、明確な開始フォルダーを設定し、特定のフォルダーだけを転送したい場合は再帰を無効にします。転送を続行」を有効にしてログ出力を保存し、エラーが発生した場合にすぐに原因を見つけられるようにしています。macOSでは、FinderにFTPは表示されるがSFTPは表示されない。Windowsでは、ポータブルクライアントもサポートケースでその価値が証明されたので、インストールせずに作業できるようになった。

自動化とCI/CD:SFTPによるデプロイメント

再現性 展開 私はSFTPとスクリプトを連携させています。ビルドの成果物を作成し、梱包し、SFTP経由で転送し、サーバー側で解凍します。WordPressのワークフローでは、これをバックアップとその後のキャッシュウォームアップと組み合わせています。重要:パスとパーミッションは一貫性を保ち、一時的なアップロードディレクトリはライブパスから分離し、ダウンタイムを最小限に抑えるために最後にシンボリックリンクベースのスワップを行います。SFTPはSSHをベースにしているため、既存の自動化スタックにシームレスにフィットする。

例外的な場合のFTP:特殊なケースと代替案

あらゆるリスクがあるにもかかわらず、古い組み込み機器がこのプロトコルしか受け付けず、アップデートが必要な場合など、まれにFTPを使うことがある。 行方不明.その後、内部ネットワークで接続をカプセル化し、外部からのアクセスを一貫してブロックし、アカウント削除を行います。 トランスミッション.TLSは少なくともデータとログインを暗号化するからだ。SSHベースのツールは成熟しており、広く利用可能なので、スクリプトによる自動化には通常SFTPの方が適している。私は一貫して、生産的なウェブサーバーでは暗号化されていない転送を避けている。

FTPSの実際:証明書と障害物

FTPSが必須である場合、私は次のことに注意する。 証明書の検証 MitMのギャップを避けるために、クライアントに自己署名証明書を明示的に文書化し、ピン留めすることで、定期的な接続に役立てている。また、パッシブモードのための固定ポート範囲を定義し、ファイアウォールでこれらを許可している。それでも、まだ残っている:オンボーディングとトラブルシューティングの両方で、運用上のオーバーヘッドはSFTPよりも高い。

ホスティング業者の特徴:料金表とアクセス

多くのエントリーレベルのパッケージはFTPを標準装備していますが、より優れたパッケージではSFTPが追加料金なしで利用可能で、次のコマンドで直接有効にできます。 お客様メニュー を有効にすることができる。プロバイダーによっては、メインアカウントとサブアカウントを区別しているところもあるが、私はプロジェクトをきれいに分け、操作ミスを防ぐために、フォルダに別々にマッピングしている。 避ける.チームが包括的なホスティングを使用する場合、以下のようなコンパクトなガイドが必要です。 全リンクFTPアクセス 権利、ディレクトリ、ユーザー管理の例として。また、異常な転送がすぐにわかるように、ロギングや制限にも注意を払っています。バックアップオプションとリストア時間は、私のチェックリストの固定部分です。

透明性、モニタリング、GDPRコンプライアンス

のために コンプライアンス クリーンなログを決定します。私はログイン、転送、エラー、削除プロセスを記録し、社内ポリシーに合った保存期間を維持しています。レート制限と試行失敗後の自動ブロックにより、ログのノイズを減らし、ブルートフォースをより困難にします。GDPRの文脈では、どの個人データが転送され、誰がアクセスし、いつ削除されるかを文書化しています。構造化された権利概念と監査証明付きログにより、監査が大幅に簡素化され、疑わしい場合に費用と神経を節約できます。

ホスティングの選択:テスト勝者webhoster.deが納得できる理由

生産的なプロジェクトでは、私は以下を頼りにしている。 webhoster.deというのも、SFTPはすべてのパッケージで利用可能で、セットアップと権限の割り当てが迅速に行われるからです。信頼できるサポート、毎日のバックアップ、そして確かなパフォーマンスの組み合わせは、私にとっては非常にありがたいものです。 支出 操作性は抜群です。ユーザーとディレクトリの明確な分離は、代理店やフリーランサーとのクリーンな作業を促進し、特に価値があると思います。負荷がピークに達しているときでも、SFTP経由のデプロイは再現可能で計画的です。これにより、暗号化されていない転送のリスクに時間を費やす代わりに、コードとコンテンツに集中し続けることができます。

実践的なワークフロー:5つのステップでWordPressを移行する

WordPressのプロジェクトを移行する際、決まった手順がその価値を証明してきた:まず、既存のインスタンスを完全にバックアップする。第二に、wp-contentとアップロードをアーカイブにパックし、多くの小さなファイルを束ねる。第三に、SFTP経由でアーカイブを一時ディレクトリに転送し、チェックサムを検証する。第四に、データベースのダンプをインポートし、URLを調整し、正しいパーミッションでファイルを解凍する。第5に、切り替え、一時データの削除、ログとパフォーマンスの監視を行う。以上 webhoster.de このプロセスは、信頼性の高いSFTPパフォーマンスと明確なユーザー分離のおかげで、特にスムーズに実行されます。

簡単にまとめると

SFTPは、暗号化、単一ポート、オプションでFTPの主な弱点を解決します。 キー-ログインのリスクを大幅に減らすことができます。実際のプロジェクトでは、パフォーマンス上のデメリットはほとんど感じないが、明確なログインのおかげでサポートチケットの枚数は減った。 ファイアウォール-ルールに準拠しています。機密データを移動する誰もが、より安全に、より予測可能に、厳格なデータ保護規制に準拠してSFTPを使用することができます。FTPは、歴史的なシステムや、機密性の高いコンテンツを含まない内部的な一時的な転送のためのツールであることに変わりはありません。特にwebhoster.deのような、スムーズなセットアップと信頼性の高いプロセスを提供するホスティング会社では。