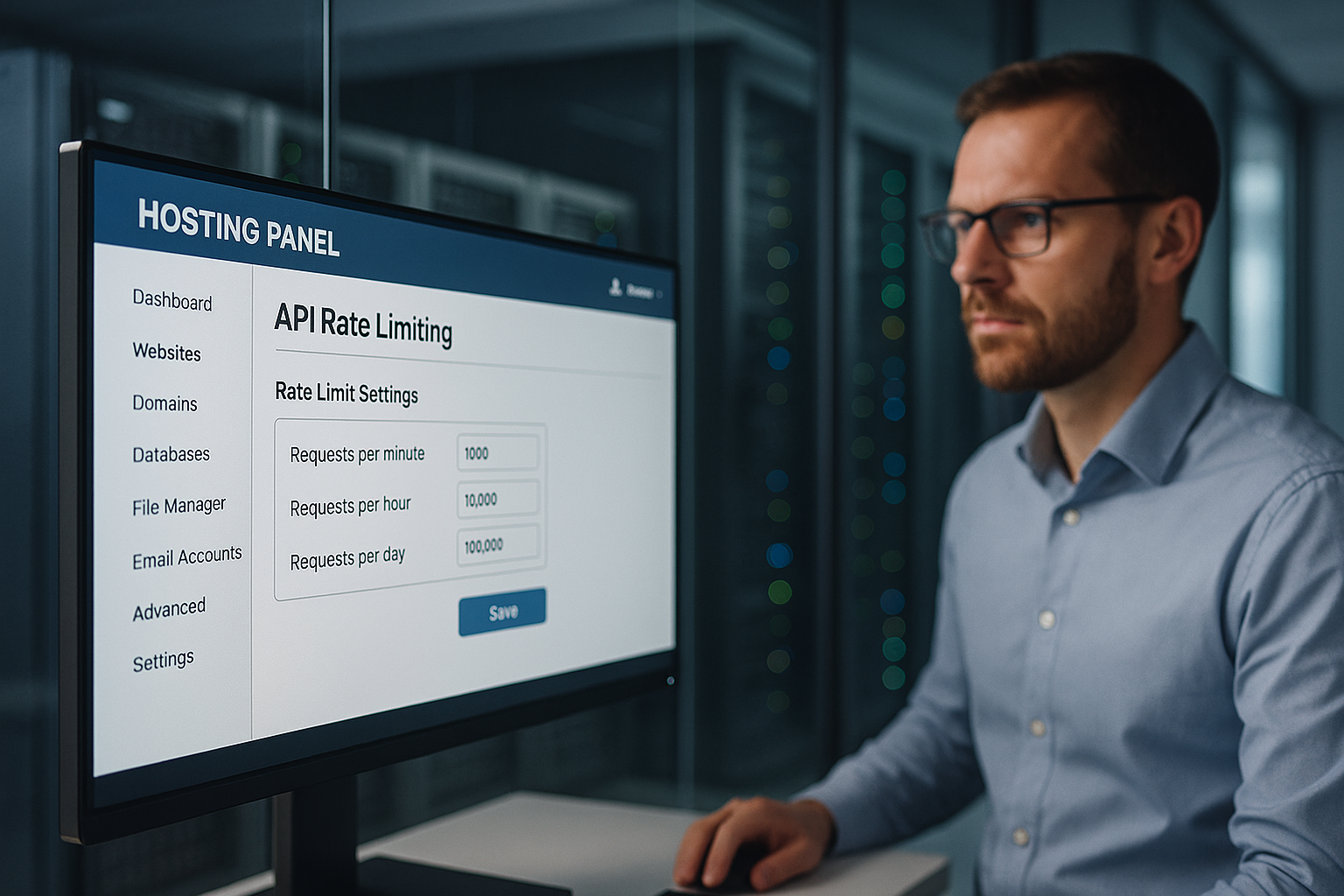

API greičio ribojimo priegloba apsaugo prieglobos skydelį nuo piktnaudžiavimo, griežtai kontroliuodama užklausų skaičių pagal IP, API raktą ir galinį tašką, taip užkirsdama kelią prastovoms, netinkamam duomenų naudojimui ir nereikalingoms išlaidoms. Nustatau kelių lygių apribojimus, anksti atpažįstu anomalijas ir apsaugau klientui svarbias funkcijas, tokias kaip prisijungimas, sąskaitų išrašymas ir prieiga prie duomenų, nuo DDoS, įgaliojimų klastojimo ir nesąžiningų apkrovos pikų.

Centriniai taškai

- Daugiasluoksnis Apribojimai: visuotinis, naudotojo, galinio taško

- Algoritmai pasirinkti: Žetonas/švelnus/paslankus langas

- Skaidrus Antraštė: riba, likutis, iš naujo nustatyti

- Stebėsena realiuoju laiku su perspėjimais

- Sąžiningai pakopomis: kvotos kiekvienam klientų segmentui

Kodėl prieglobos skydelyje būtinas API greičio ribojimas

Naudoju aiškias ribas, kad to išvengčiau. Užpuolikas Blokuokite prisijungimo arba duomenų galinius taškus, kuriuose gausu užklausų. Taip teisėti procesai išlieka prieinami, o aš stabdau piktnaudžiavimą ir palaikau nedidelį vėlavimą. Bet kokia bendrųjų serverių perkrova kainuoja pinigus ir pasitikėjimą, todėl laiku apriboju pernelyg dideles užklausas. Užkertu kelią eskalavimui dinamiškai reguliuodamas ribas, kol pajėgumai dar neperžengė ribos. Klientai gauna pastovų atsako laiką, nes užtikrinu sąžiningas kvotas ir pašalinu nekontroliuojamus pikus.

Kaip veikia greičio ribojimas: sąvokos ir algoritmai

Pasirenku tinkamą algoritmą pagal apkrovos profilį, galutinio taško svarbą ir numatomus pikus, nes geras procesas Piktnaudžiavimas patikimai sustabdo ir leidžia teisėtus sprogimus. Slenkančio lango metodai išlygina kietas ribas, "token bucket" leidžia greitus trumpalaikius protrūkius, "leaky bucket" palaiko tolygų srautą. Fiksuoto lango metodas tinka paprastoms taisyklėms, tačiau gali atrodyti nesąžiningas lango kraštuose. Metodus derinu, kai galutiniai taškai labai skiriasi, pavyzdžiui, prisijungimo ir statinio turinio. Taip galiu kontroliuoti srautus be nereikalingų blokavimų.

| Algoritmas | Tipiškas naudojimas | Saugos privalumas |

|---|---|---|

| Fiksuotas langas | Paprastas kvotų modelis | Numatomas Kontingentai |

| Stumdomas langas | Tikslesnis išlyginimas | Mažiau pasienio triukų |

| Žetonų kibiras | Pertraukų tolerancija | Lankstūs patarimai |

| Nutekėjęs kibiras | Pastovus našumas | Išvalykite drenažą |

Kiekvieno galinio taško atveju dokumentuose nurodomas siektinas RPS, sprogimo dydis ir reakcija pažeidimo atveju, kad Valdymas galima atkurti. Kiekviena taisyklė infrastruktūroje yra pažymėta versija, kad atliekant auditą būtų galima aiškiai atpažinti, kada kuri riba taikoma.

Daugiasluoksniai apribojimai: visuotiniai, naudotojo, galutinio taško

Pirmiausia nustatau visuotinę ribą, apibrėžiančią Platforma kaip visuma, kad nė viena programa neužimtų daugiau pajėgumų. Tada nustatau kvotas kiekvienam klientui, kad aukščiausios klasės paskyros gautų didesnį pralaidumą, bet neišstumtų kitų. Galiausiai nustatau galinius taškus: Autorizavimo, mokėjimo, rašymo operacijos yra griežtesnės, o skaitymo galiniai taškai - dosnesni. Taisyklių pažeidimų aklai neblokuoju, bet prieš imdamasis griežtesnių veiksmų pirmiausia padidinu uždelsimą arba paprašau atsitraukti. Taip užtikrinama sąžininga naudotojų patirtis, o svarbiausios paslaugos lieka apsaugotos.

Teisingai išmatuokite eismo modelius

Analizuoju tipinius piko laikus, pasiskirstymą pagal galinius taškus ir klaidų lygį, nes šie duomenys Apribojimai apibūdinti. Pagal IP tankį, naudotojų agentus ir simbolių elgseną atskyriau žmonių naudojimą ir automatinius modelius. Anomalijas atpažįstu pagal staiga padidėjusį 401/403/429 klaidų skaičių arba nepastovų atsakymo laiką. Išryškinu anomalijas ir išbandau griežtesnes taisykles, kad išvengčiau klaidingų pavojaus signalų. Tik tada, kai patvirtinama, kad elgsena yra stabili, įjungiu vykdymo užtikrinimą.

Skaidrumas klientams: Antraštės ir pranešimai apie klaidas

Atvirai pranešu apie ribas, kad Komandos integruotis nuspėjamai ir laiku atsitraukti. Kvotas įtraukiu į kiekvieną atsakymą, kad kūrėjai galėtų kontroliuoti jų naudojimą. Aiškūs klaidų pranešimai padeda, o ne vargina. Tai pavyzdys, kurį naudoju:

X-RateLimit riba: 120

X-RateLimit-Remaining: 15

X-RateLimit-Reset: 1731187200

Retry-After: 30

Laikausi nuoseklių formatų ir aprašau juos API dokumentuose, kad neliktų aiškinimo spragų, o Integracija veikia sklandžiai.

Išlaidomis ir sudėtingumu pagrįsti apribojimai ir vienalaikiškumas

Aš ne tik riboju grynąjį užklausų skaičių, bet ir Sudėtingumas ir lygiagretumas: daug skaičiavimų reikalaujantys keliai kainuoja brangiau nei paprastas skaitymas. Kiekvienai užklausai priskiriu balą (pvz., 1 - paprastiems GET, 10 - dideliems eksportams) ir riboju greitį pagal bendras sąnaudas per laiko langą. Taip pat apriboju didžiausią vienu metu vienu raktu atliekamų užklausų skaičių, kad apsaugočiau duomenų bazes. Eilės su trumpu TTL apsaugo nuo griausmingų bandų, o aš sąžiningai dalijuosi naudodamas „max-in-flight“. Perkrovos atveju išjungiu etapais: iš pradžių atsakymų spartinimą, tada skaitymo spartinimą, galiausiai rašymo spartinimą.

Paskirstytas vykdymas klasteriuose

Nustatau ribas viso klasterio mastu kad nė vienas atvejis netaptų aplinkkeliu. Naudoju centrinius skaitiklius (pvz., „Redis“) su atominiu prieaugiu, trumpais TTL ir skirstymu pagal rakto prefiksą, kad išvengčiau karštųjų taškų. Labai didelėms apimtims derinu slankiojo lango skaitiklius su tikimybinėmis struktūromis (pvz., Approx skaitikliais). Laikrodžio iškraipymus perprantu naudodamas šliuzus, kurie sinchronizuoja savo laiką, o serverio pusėje apskaičiuoju atstatymo laiką. Segmentus atskiriu į "ląsteles": kiekviena ląstelių grupė nustato savo ribas, kad gedimas liktų vietinis. Esant kritiniams įrašams - "fail-closed", o esant nekritiniams skaitymams - "fail-open" - taip užtikrinamas paslaugos patikimumas.

Edge/CDN integracija ir regioninės kvotos

Nustatydamas apribojimus užkirsiu kelią nereikalingam srautui į galinį serverį. prie krašto patraukti: su POP susijusios taisyklės anksti sustabdo piktnaudžiavimą, o aš apibrėšiu regionines kvotas kiekvienam žemynui ar šaliai. Tai padeda išlaikyti greitus netoliese esančius naudotojus, net jei piko taškų pasitaiko kitur. Kraštinės talpyklos sumažina spaudimą skaitymo galutiniams taškams; sąlyginės užklausos (ETag/If-None-Match) sumažina faktinę apkrovą. Daugelio regionų API periodiškai sinchronizuoju skaitiklius, remdamasis leistinomis nuokrypomis, kad vėlavimai nebūtų dideli.

Kliento aptarnavimas: pakartojimai, grįžtamoji reakcija ir idempotencija

Užtikrinu klientų sėkmę nekeldamas pavojaus platformai: Eksponentinis grįžtamasis ryšys su Jitter išvengiama sinchronizacijos audrų; 429 atsakymuose pateikiamos aiškios užuominos ir „Retry-After“ vertė. Rašymo galiniams taškams reikalauju idempotencijos raktų, kad pakartotiniai bandymai nepadarytų žalos. Nuosekliai naudoju 429 pavyzdžio kūną:

{

"error": "rate_limited",

"message": "Per daug užklausų. Prašome bandyti dar kartą po naujo nustatymo arba po "Retry-After".",

"limit": 120,

"likusi": 0,

"reset_at": "2025-11-10T12:00:00Z"

}

Dokumentuoju, ar „Retry-After“ yra sekundės, ar data, ir nustatau aiškias viršutines bendro pakartotinių bandymų skaičiaus ribas. Taip klientai išlieka kontroliuojami, o platforma stabilus.

Integracija į vartus ir apkrovos balansavimo įrenginius

Greičio ribojimą perkeliu kuo arčiau krašto: pirmiausia API vartai, tada apkrovos balansavimo įrenginys, tada taikomosios programos logika, kad brangus Galiniai ištekliai pirmiausia nedega. Vartai siūlo paruoštus ribojimo įskiepius, antraštės valdymą ir centralizuotas taisykles. Apkrovos balansavimo įrenginiai paskirsto apkrovas ir anksti atpažįsta karštuosius taškus. Pačioje programoje nustatomi smulkūs kiekvieno galinio taško valdikliai, įskaitant apsaugą nuo atkūrimų ir griežtesnę mutacijų kontrolę. Jei atidžiau pažvelgsite į architektūrą, pamatysite, kad Priegloba, orientuota į API Naudinga pamąstyti apie švarius vykdymo užtikrinimo taškus.

Apsauga nuo DDoS, grubios jėgos ir duomenų klastojimo

Atpažįstu DDoS modelius pagal paskirstytus IP adresus, vienodus kelius ir viršūnes be realaus sesijos gylio ir sulėtinu juos naudodamas hardn kvotos kiekvienam IP adresui ir potinkliui. Stabdau grubios jėgos naudojimą prisijungimo metu, naudodamas griežtai nustatytus sprogimus, captcha tolesnius veiksmus ir laipsniškus vėlavimus. Atskleidžiu įgaliojimų klastojimą per žinomus nutekėjimus, nesėkmingų bandymų serijas ir pirštų atspaudus. Jei viršijamos ribos, laikinai blokuoju ir reikalauju papildomo patikrinimo. Naudoju signalus automatiniams priešams Boto valdymas, kad nenukentėtų tikrieji naudotojai.

Sąžiningumas ir lygių nustatymas: kvotos kiekvienam klientų segmentui

Skaidriai išdėstau kvotas: "Enterprise" gauna didesnį biudžetą, "Starter" - mažesnį, kad Išlaidos išlieka nuspėjama ir visi turi sąžiningą prieigą. Pavyzdinės gairės: 5 000, 1 000 ir 100 užklausų per minutę verslui, profesionalams ir pradedantiems verslininkams. Ypač jautriems keliams, tokiems kaip /auth, /billing arba /write, ši riba yra mažesnė, o skaitymo galiniai taškai išlieka dosnesni. Kas mėnesį tikrinu, ar segmentus arba ribas reikėtų koreguoti, pavyzdžiui, atsižvelgiant į naują naudotojų elgseną. Taip užtikrinu augimą nepakenkiant platformos kokybei.

Realaus laiko API: "WebSockets", SSE ir srautinis duomenų perdavimas

Apriboju ne tik HTTP užklausas, bet ir Ryšiai ir pranešimų tarifai: Maksimalus vienu metu veikiančių "WebSocket" jungčių skaičius vienoje paskyroje, pranešimų per sekundę ir baitų limitai vienam kanalui užkerta kelią "chatty" klientams. Transliacijas apsaugau kanalo kvotomis ir atskiriu sistemos įvykius nuo naudotojo įvykių. Širdies ritmo intervalai ir laiko limitai leidžia sumažinti zombių prisijungimus iki minimumo. SSE atveju riboju pakartotinio prisijungimo dažnumą ir naudoju talpyklose saugomas įvykių partijas, kad išlyginčiau apkrovos pikus.

Įeinančios žiniatinklio kabutės ir grįžtamasis spaudimas

Iš išorinių paslaugų gaunamus "webhook" kabliukus saugau naudodamas Įvesties buferizavimas, specialios ribos ir jungikliai. Perkrovos atveju reaguoju 429/503, įskaitant „Retry-After“, ir priimu tik pasirašytus, idempotentinius pristatymus. Webhook apdorojimą atskiriu eilėse, kad neužblokuočiau pagrindinių API, ir teikiu pristatymo ataskaitas, kad partneriai galėtų koreguoti savo pakartotinių bandymų strategijas.

Duomenų apsauga ir atitiktis telemetrijos srityje

Registruoju tik tai, kas būtina: slaptažodžius, o ne visus IP adresus, trumpus Sulaikymas neapdorotiems žurnalams, aiškus audito ir atsiskaitymo duomenų paskirties apribojimas. Tarifų apribojimo įvykiuose yra pseudonimizuoti raktai; I dokumentuose nurodyti saugojimo laikotarpiai ir prieigos teisės. Taip užtikrinama atitiktis BDAR reikalavimams neprarandant saugumo ir skaidrumo.

Stebėsena, įspėjimai ir reagavimo planai

Stebiu užklausų kiekį, klaidų dažnį ir vėlavimus trumpais langais, kad galėčiau anksti atpažinti stiprėjančius modelius. Įspėjimus apibrėšiu šiek tiek žemiau pajėgumo ribos, kad būtų galima imtis veiksmų. Jei 95% riba sumažėja, padidinu apribojimus arba perskirstau srautą. Jei 5xx rodiklis padidėja, pirmiausia ieškau priežasčių: ydingo diegimo, duomenų bazės karštųjų taškų, nutolusių galinių taškų. Tada, prieš griežtinant kvotas, pranešu klientams apie padėtį ir apeinamas priemones.

Konfigūravimas, bandymai ir saugus diegimas

Aš valdau taisykles kaip Kodas (versijavimas, peržiūra, CI patikrinimai) ir įdiegti pakeitimus naudojant funkcijų vėliavėles: iš pradžių šešėlinis režimas (tik priemonė), tada procentinis įdiegimas, galiausiai visiškas įdiegimas. Sintetiniai patikrinimai tikrina 429 kelius, antraštės nuoseklumą ir "retry-after" logiką. Chaoso testais imituojami sprogimai, raktų vėlavimas ir "Redis" vėlavimas, kad veikimas išliktų stabilus net esant stresui. Tam tikram laikotarpiui sudarau baltąjį sąrašą būtinų sistemos klientų (kūrimo vamzdynų, atitikties skenerių), kad būtų kuo mažiau klaidingų pavojaus signalų.

Užkirskite kelią apeinamiesiems keitimams: Aplenkimas, rakto išėjimas ir normalizavimas

Užkamšau spragas, kuriomis užpuolikai galėtų pasinaudoti, kad įveiktų apribojimus: Rakto ištraukimas (tūkstančiai vienkartinių raktų) yra ribojami aukštesnio lygio kvotomis kiekvienai paskyrai, organizacijai ir IP / potinkliui. Normalizuoju kelius (didžiosios ir mažosios raidės, "Unicode", slapyvardžių maršrutai), kad vienodi galiniai taškai nebūtų skaičiuojami kelis kartus. Koreliuoju signalus (IP, ASN, įrenginio pirštų atspaudai, sesija, žetono kilmė), kad dėl greitos IP rotacijos nesusidarytų begaliniai biudžetai. Ypač jautriems keliams reikalauju stipresnio autentifikavimo (mTLS/OAuth sritis).

Sąžiningas atsiskaitymas už perteklinį naudojimą

Kuriu Planavimo galimybės, siūlydami papildomus overdrafto modelius: papildomas kvotas, kurias galima rezervuoti iš anksto, automatines viršutines ribas (minkšta / kieta viršutinė riba) ir skaidrias mėnesio ataskaitas. Taip išlaikoma išlaidų kontrolė, o komandoms nereikia stabdyti laikinų projektų. Iš anksto pranešu per "Webhook" ir el. paštu, kai kvotos pasiekia 80/90/100%, ir siūlau tinkamus atnaujinimus prieš įsigaliojant kietosioms riboms.

Tikslus derinimas: bandymai, žurnalai ir nuolatinis reguliavimas

Patvirtinu ribas naudodamas apkrovos ir streso testus, detaliai registruoju 429 įvykius ir juos pritaikau. Taisyklės remiantis realiu naudojimu. Sumažinu klaidingų teigiamų rezultatų skaičių, naudodamas baltuosius sąrašus, skirtus atitikties patikrinimams ir kūrimo vamzdynams. API su grafinėmis užklausomis testuoju laukų sudėtingumą, kad apimčiau nesąžiningas užklausas. Verta pažvelgti į GraphQL prieglobos skydelyje, nes užklausos gylio ir sąnaudų apribojimai veiksmingai papildo spartos apribojimą. Nuolatinės iteracijos užtikrina apsaugos ir našumo pusiausvyrą.

Santrauka: apsauga, sąžiningumas ir nuspėjamas veikimas

Naudoju kelių sluoksnių greičio ribojimą, kad Klientai gali veikti patikimai, o piktnaudžiavimas neturi jokių šansų. Tinkamų algoritmų, skaidraus bendravimo ir aiškių kvotų derinys užtikrina, kad platforma reaguotų greitai. Stebėdamas ir atlikdamas bandymus mažinu riziką ir kontroliuoju daug sąnaudų reikalaujančius pikus. Protingi pakopų modeliai užtikrina teisingumą ir galimybę augti. Jei galvojate apie ribas kaip apie produkto taisykles, pasieksite stabilias paslaugas ir patenkintus naudotojus.