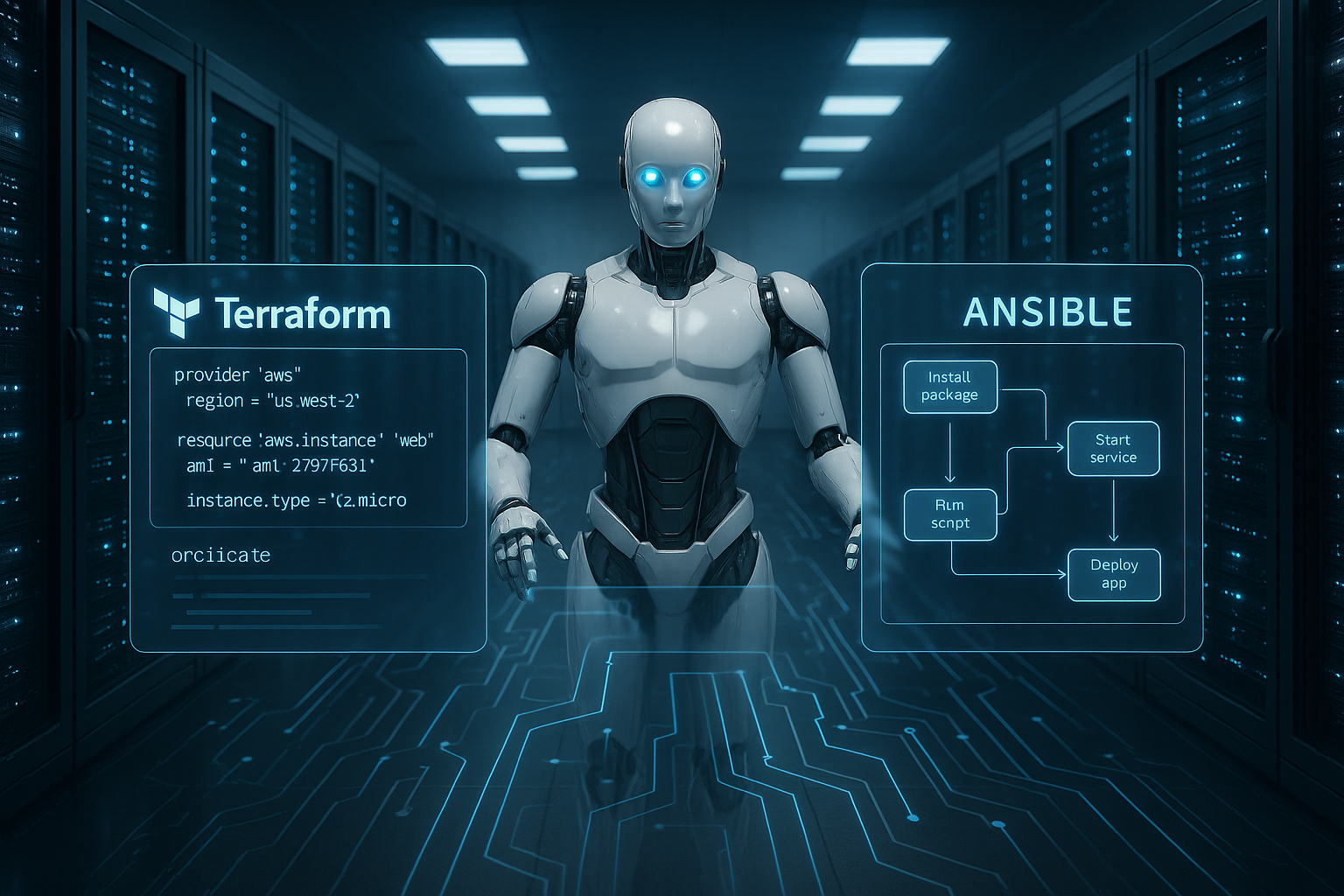

Parodysiu, kaip "Terraform Ansible" sąveikauja prieglobos sistemoje: "Terraform" kuria atkuriamą infrastruktūrą, o "Ansible" veiksmingai perkonfigūruoja serverius, paslaugas ir programas. Taip aš automatizavau aprūpinimą, konfigūravimą ir gyvavimo ciklo valdymą nuo virtualios mašinos iki "WordPress" steko.

Centriniai taškai

- IaC metodasApibrėžti infrastruktūrą kaip kodą ir įdiegti ją pakartojamu būdu

- Vaidmens paaiškinimas"Terraform" ištekliams, "Ansible" konfigūracijai

- Darbo eiga0 diena su "Terraform", 1/2 diena su "Ansible

- kokybėNuoseklumas, atsekamumas, mažiau klaidų

- MastelisKelių debesų, modulių, grojaraščių ir vamzdynų naudojimas

Trumpas paaiškinimas apie automatizuotą infrastruktūros teikimą prieglobos sistemoje

Pasikliauju Infrastruktūra kodą, kad serverius, tinklus ir saugyklas būtų galima kurti deklaratyviai, o ne rankiniu būdu. Tai leidžia dokumentuoti kiekvieną pageidaujamą tikslinę būseną kaip kodą ir saugiai ją diegti. Privalumai akivaizdūs: greičiau sukuriu prieglobos aplinkas, palaikau jų nuoseklumą ir sumažinu spausdinimo klaidų skaičių. Sutaupau laiko pasikartojančioms užduotims, ypač "WordPress" ar parduotuvių sąrankoms. Analizuojamos būsenos, atkartojami diegimai ir švarūs šalinimo procesai užtikrina daugiau Skaidrumas išlaidas ir valdymą.

"Terraform": planuojamas infrastruktūros diegimas

"Terraform" naudoju HCL ištekliams aprašyti kaip Moduliai ir įrašykite būsenas į būsenų failą. Tai leidžia iš anksto planuoti pakeitimus, atpažinti jų padarinius ir kontroliuojamai juos įgyvendinti. Išlieka galimi kelių debesų scenarijai, nes teikėjai yra prieinami bendroms platformoms. Tinklus, skaičiavimus, duomenų bazes ir apkrovos balansavimo įrenginius standartizuoju naudodamas daugkartinio naudojimo modulius. Pradedantiesiems verta pasidomėti "Terraform" pagrindai, įsisavinti sintaksę, būsenų tvarkymą ir politiką.

Komandoms būsenas atskiriu pagal aplinką (Dev/Staging/Prod) per Darbo vietos ir nutolusių galinių serverių su užrakinimu. Švarus žymėjimas, aiškiai apibrėžti kintamieji ir nuosekli aplankų struktūra (pvz. envs/, moduliai/, gyvai/) užkerta kelią nekontroliuojamam augimui. Integruoju jautrias teikėjo ir kintamųjų vertes per KMS/Vault ir neleidžiu joms patekti į kodo saugyklą. Taip užtikrinamas diegimo atkartojamumas ir auditas, net jei su platforma lygiagrečiai dirba keli operatoriai.

Įkrovimas ir prieiga: "Cloud-Init", SSH ir "Bastion

Po aprūpinimo aš naudoju "Cloud-Init" arba naudotojo duomenis, kad būtų galima tiesiogiai nustatyti pagrindines konfigūracijas pradinio paleidimo metu: Pradinė pradinė konfigūracija: kompiuterio vardas, laiko sinchronizavimas, paketų šaltiniai, pradiniai naudotojai ir SSH raktai. Izoliuotuose tinkluose naudoju Bastionas (Jump Host) ir nukreipkite visus "Ansible" ryšius per "ProxyCommand" arba SSH konfigūraciją. Tokiu būdu išsaugau produktyvius potinklius ir vis dar naudoju automatizavimą be agentų. Būtinas ugniasienes ir saugumo grupes aprašau "Terraform" programoje, kad prieiga išliktų minimali ir atsekama.

"Ansible": saugiai automatizuoti konfigūravimą ir orkestravimą

Po diegimo "Ansible" perima Konfigūracijos valdymas be agento per SSH. Rašau grojaraščius YAML kalba ir aprašau paketų, paslaugų, naudotojų, teisių ir šablonų veiksmus. Idempotentinės užduotys garantuoja, kad pakartotinai paleidus užduotį bus išsaugota tikslinė būsena. Taip įdiegiu PHP, duomenų bazes, talpyklas, TLS sertifikatus ir stebėseną be rankų darbo. Diegimui derinu vaidmenis, kintamuosius ir inventorių, kad stadija, bandymai ir gamyba būtų nuoseklūs ir Driftas reikia vengti.

Kasdieniame gyvenime naudoju Tvarkytojai nuosekliai iš naujo paleisti paslaugas tik tada, kai atsiranda atitinkamų pakeitimų, ir patvirtinti šablonus su check_mode ir Diferencijuoti. Dideliems laivynams naudoju lygiagretinimą per šakutės su partijų dydžiais ir priklausomybėmis, kurias kontroliuoju per serializavimą arba žymes. Taip užtikrinama maža pokyčių rizika ir atsekamumas.

"Terraform" ir "Ansible" iš pirmo žvilgsnio

Aiškiai atskiriu užduotis: "Terraform" rūpinasi išteklių kūrimu ir keitimu, "Ansible" konfigūruoja juose veikiančias sistemas. Toks atskyrimas sumažina klaidų skaičių, pagreitina pakeitimus ir padidina apžvalgą. Deklaravimas programoje "Terraform" puikiai dera su virtualiųjų mašinų, tinklų ir paslaugų planavimu. Procedūrinės "Ansible" užduotys apima diegimą, failų keitimą, pakartotinį paleidimą ir diegimą. Kartu tai užtikrina švarų Vaidmenų pasiskirstymas ir trumpais atstumais.

| Funkcija | Terraform | Ansible |

|---|---|---|

| Tikslas | Išteklių teikimas (0 diena) | Konfigūracija ir orkestravimas (1/2 dienos) |

| Požiūris | Deklaratyvinis (tikslinė būsena) | Procedūriniai (veiksmai ir (arba) užduotys) |

| Valstybė | Valstybinė byla | Be būsenos (idempotencija) |

| Svorio centras | VM, tinklai, duomenų bazės, LB | Paketai, paslaugos, diegimas, saugumas |

| Agentai | Be agento | Paprastai be agento per SSH |

| Mastelis | Kelių debesų paslaugų teikėjas | Vaidmenys, aprašai, paralelizavimas |

Produkcija ir dinaminis inventorius

Kad "Ansible" tiksliai žinotų, kurie kompiuteriai turi būti sukonfigūruoti, perduodu "Terraform" išvestys tiesiai į inventorių. IP adresus, kompiuterių vardus, vaidmenis ir etiketes eksportuoju kaip struktūrizuotas reikšmes ir naudoju iš jų sukurtas kompiuterių grupes. Tokiu būdu inventoriai visada sinchronizuojami su tikrąja būkle. Paprastas būdas - įrašyti išvestis kaip JSON ir eksportuoti jas naudojant "Ansible" kaip YAML/JSON inventorius skaityti. Tai leidžia man užpildyti spragą tarp aprūpinimo ir konfigūravimo be rankinių tarpinių žingsnių.

Kaip "Terraform" ir "Ansible" veikia kartu

Pradedu nuo "Terraform" ir sukuriu tinklus, potinklius, saugumo taisykles, virtualiuosius kompiuterius ir valdymo prieigą; sukurtus IP adresus ir prievadų vardus perduodu "Ansible". Tada naudoju grojaraščius operacinės sistemos paketams, agentams, žiniatinklio serveriams, PHP-FPM, duomenų bazėms ir spartinimo sluoksniams įdiegti. Tokias politikas, kaip slaptažodžių taisyklės, ugniasienės taisyklės ir protokolų rotacija, įgyvendinu automatiškai ir palaikau jų nuoseklumą. Didindamas mastą, naujus egzempliorius prijungiu per "Terraform" ir leidžiu "Ansible" perimti konfigūraciją. Pabaigoje kontroliuojamai pašalinu išteklius, kad būtų švariai išspręstos priklausomybės ir Išlaidos skaidrus.

"WordPress" priegloba: pavyzdys iš praktikos

"WordPress" sąrankai "Terraform" programoje apibrėžiu VPC, potinklius, maršrutizavimą, saugumo grupes, duomenų bazių egzempliorius ir automatiškai keičiamo mastelio žiniatinklio klasterį. Tada "Ansible" nustato NGINX arba "Apache", PHP plėtinius, MariaDB / MySQL parametrus, objektų talpyklą ir TLS. Įdiegiu "WordPress" diegimą, sukonfigūruoju "FPM-Worker", aktyvuoju HTTP/2 ir apsaugau "wp-config" su atitinkamomis failų teisėmis. Taip pat automatizuoju "Fail2ban", "Logrotate", atsarginių kopijų kūrimo užduotis ir apkrovos, RAM, I/O ir Vėlavimas. Tai suteikia man galimybę kartoti diegimą su aiškiais grįžimo atgal keliais ir greitu atkūrimu.

Norėdamas gauti nerizikingus atnaujinimus, pasikliauju Mėlyna/žalia arba slenkantis diegimas: Naujos žiniatinklio instancijos kuriamos lygiagrečiai, konfigūruojamos, išbandomos ir tik tada prijungiamos prie apkrovos balansavimo įrenginio. Duomenų bazių pakeitimus kruopščiai tvarkau naudodamas migracijos langus, skaitymo replikas ir atsargines kopijas. Į grojaraščius įtraukiu statinio turto, talpyklos šilumos ir CDN taisykles, kad perjungimai vyktų be netikėtumų.

Būklės, dreifo ir saugos valdymas

"Terraform" būsenos failą saugau centralizuotai, naudodamas versijų kontrolę ir užrakinimo mechanizmą, kad niekas neperrašytų pakeitimų tuo pačiu metu. Planuojamus nukrypimus dokumentuosiu naudodamas kintamuosius, o nepageidaujamą nukrypimą ištaisysiu naudodamas planą ir vėlesnį taikymą. Paslaptims naudoju "Vault" arba KMS integraciją, o "Ansible" išlieka jautri su užšifruotais kintamaisiais. Žaidimų knygose pateikiamos saugumo bazinės linijos, kurias reguliariai taikau naujiems kompiuteriams. Laikau nuoseklius žurnalus, metrikas ir įspėjimus, kad galėčiau Incidentai greičiau juos atpažinti ir suprasti.

Taip pat tikrinu Žymėjimo ir pavadinimų suteikimo taisyklės Griežtas: ištekliams suteikiami privalomi sąnaudų centrų, aplinkų ir atsakingų šalių ženklai. Tai palengvina "FinOps" analizę, gyvavimo ciklo politiką (pvz., automatinį neproduktyvių sistemų išjungimą) ir supaprastina atitikties auditą. Atlikdamas jautrius pakeitimus, remiuosi Keisti langus su patvirtintu "Terraform" planu ir dokumentuotais "Ansible" paleidimais.

Politika kaip kodeksas, atitiktis ir valdymas

I inkaras Taisyklės kodas: Kokie regionai leidžiami, kokie egzempliorių tipai, kokie tinklo segmentai? Konvencijų laikymąsi užtikrinu naudodamasis moduliais ir patvirtinimais. Prieš kiekvieną taikymą atlieku politikos patikrinimus, kad nukrypimai būtų atpažįstami anksti. "Ansible" sistemoje apibrėšiu saugumo kriterijus (pvz., SSH sustiprinimą, slaptažodžių ir audito politiką) kaip vaidmenis, kurie nuosekliai taikomi visuose kompiuteriuose. Taip valdymo reikalavimai išlieka išmatuojami, o išimtys sąmoningai dokumentuojamos, o ne toleruojamos atsitiktinai.

Konteinerių, "Kubernetes" ir IaC bendras mąstymas

Daugelis prieglobos komandų derina duomenų bazėms skirtas virtualias mašinas su žiniatinklio procesams skirtais konteineriais, kad optimizuotų tankį ir paleidimo laiką. Abu šiuos dalykus modeliuoju naudodamas "Terraform", o "Ansible" palieku prie kompiuterio tvirtinimo, paleidimo proceso diegimo ir prieigos prie registro funkcijas. Klasterių darbo krūviams lyginu orkestravimo koncepcijas ir sprendžiu, kuris metodas tinka valdymui. Jei norite sužinoti daugiau, galite perskaityti straipsnį "Docker" ir "Kubernetes naudingos aplinkybės. Tai išlieka svarbu: Noriu, kad diegimai būtų atkuriami ir saugūs. Vaizdai nuo dreifo, kad išleidžiamos medžiagos išliktų patikimos.

Hibridinėse konfigūracijose klasterius, mazgų grupes ir saugyklas apibrėšiu naudodamas "Terraform", o "Ansible" standartizuoja bazinį OS sluoksnį. Prieiga prie konteinerių registrų, paslapčių ir tinklo politikos yra grojaraščių dalis. Tai reiškia, kad net mišrus duomenų bazių virtualių mašinų ir konteineriais pagrįstų interneto priedų stekas išlieka nuoseklaus gyvavimo ciklo.

CI/CD, testai ir grįžtamosios versijos

Integruoju "Terraform" ir "Ansible" paleidimus į vamzdynus, kad pakeitimai būtų automatiškai tikrinami, planuojami ir diegiami su minimaliomis klaidomis. Prieš kiekvieną taikymą apsaugau vienetinius ir "lint" patikrinimus su kokybės vartais, planai ir "dry runs" suteikia man skaidrumo. Grojaraščiams naudoju testavimo aplinkas, kad švariai patvirtintume tvarkykles, idempotenciją ir priklausomybes. Aiškios atšaukimo strategijos ir modulių bei vaidmenų versijų nustatymas pagreitina trikčių šalinimą. Jei norite pradėti, įkvėpimo galite rasti CI/CD vamzdynai prieglobos sistemoje ir gali naudoti savo Darbo eigos plėstis žingsnis po žingsnio.

Vamzdyno našumas ir mastelio keitimas

Dideliuose laivynuose "Terraform" keičiu mastelį naudodamas gerai dozuojamą lygiagretinimą ir granuliuotus tikslus, nesugriaudamas architektūros. Aiškiai aprašau priklausomybes, kad išvengčiau lenktynių sąlygų. "Ansible" sistemoje kontroliuoju šakutės, serijinis ir max_fail_percentage, saugiai atlikti pakeitimus bangomis. Spartinančioji atmintinė (faktai, paketų talpykla, galaktikos vaidmenys) ir daugkartinio naudojimo artefaktai pastebimai sutrumpina vykdymo laiką. Tai užtikrina greitą pristatymą neaukojant patikimumo.

Praktinės rekomendacijos, kaip pradėti

Pradedu nuo mažų dalykų: repų, aiškios aplankų struktūros, pavadinimų suteikimo tvarkos ir versijų kūrimo. Tada nustatau minimalią aplinką su tinklu, virtualiąja mašina ir paprastu žiniatinklio vaidmeniu, kad galėčiau išbandyti visą procesą. Iš pradžių nustatau kintamuosius, paslaptis ir nuotolines būsenas, kad vėlesni komandos veiksmai vyktų sklandžiai. Tada moduliuoju pagal komponentus, pavyzdžiui, VPC, skaičiavimus, DB, LB ir vaidmenis, skirtus žiniatinkliui, DB ir stebėsenai. Taip palaipsniui sukuriama daugkartinio naudojimo Biblioteka modulių ir grojaraščių, kurie saugiai atvaizduoja leidinius.

Esamų aplinkų perkėlimas

Daugelis komandų nepradeda veiklos naujoje vietoje. Pradedama žingsnis po žingsnio: Pirmiausia inventorizuoju rankiniu būdu sukurtus išteklius ir perduodu juos per Importas "Terraform", kartu su moduliais, atitinkančiais tikslinį atvaizdą. Kartu įvedu "Ansible" vaidmenis, kurie atkuria dabartinę būseną ir palaipsniui ją pakelia iki norimos standartinės konfigūracijos. Taip išvengiu didelių sprogimų projektų ir sumažinu riziką kontroliuojamais, atsekamais pakeitimais.

Gedimų šalinimas ir tipiniai klaidų modeliai

Praktikoje pastebiu pasikartojančius modelius: rankinių pataisymų kūrimas Driftas, kuris atšaukiamas kito paleidimo metu. Aiškūs procesai (bilietai, PR, apžvalgos) ir reguliarios patikros padeda anksti atpažinti nukrypimus. Programoje "Ansible" neidempotentinės užduotys lemia nereikalingus pakartotinius paleidimus; vietoj apvalkalo komandų tikrinu modulius ir nustatau changed_when/failed_when tikslingai. Ankstyvuoju etapu išsiaiškinu tinklo problemas (bastionas, saugumo grupės, DNS), kad ryšiai būtų stabilūs. Ir registruoju kiekvieną paleidimą, kad atlikdamas auditą galėčiau išsamiai atsekti priežastis.

Santrauka: Kas iš tikrųjų svarbu

Infrastruktūros kūrimą automatizavau naudodamas "Terraform", o konfigūravimą palikau "Ansible". Užduočių atskyrimas užtikrina nuoseklumą, greitį ir mažiau žmogiškųjų klaidų. Moduliai, vaidmenys ir politikos užtikrina diegimo valdymą ir auditą. Taikantieji tokį požiūrį sutaupo laiko, sumažina riziką ir įgyja masteliškumo įvairiuose debesyse ir aplinkose. Galiausiai svarbiausia yra atsekamumas Procesai, kad kiekvienas pakeitimas būtų matomas, testuojamas ir kartojamas.