Pagaliau gyvenkite be šlamšto. Iš esmės tai įmanoma tik naudojant profesionalią apsaugos sistemą, kuri analizuoja laiškus ir išnaudoja visas įmanomas galimybes, kad užkirstų kelią piktnaudžiavimui jūsų domenu siunčiant šlamštą.

Tai galima padaryti, pavyzdžiui, naudojant apsaugos nuo nepageidaujamų laiškų vartus.

Net ir šiandien vis dar yra daug paslaugų teikėjų, kurie nesaugo savo klientų domenų el. pašto. Paprastai serveryje nustatomas tik domeno MX įrašas, kad klientas taip pat galėtų gauti el. laiškus per domeną.

Dėl to kyla nemažai pavojų. Nes eMialsistema galima labai lengvai manipuliuoti. Galima tiesiog suklastoti siuntėjo vardą. Galite siųsti el. laišką bet kuriuo domeno vardu. Jei domeno savininkas nuo to neapsaugojo, jo vardu el. laiškus gali siųsti kas nors kitas. Blogiausiu atveju atsakymai bus grąžinti domeno savininkui.

Taip neturi būti. Keliais spustelėjimais domenas yra gerai apsaugotas nuo tokių dalykų.

SPF įrašas

Das Siuntėjo politikos sistema (SPF) yra vienas iš metodų, naudojamų siekiant apsaugoti siuntėjo domeną nuo klastojimo. Vardų serverio SPF įrašu patvirtinamas el. pašto serverių, kuriems leidžiama siųsti el. laiškus iš šio domeno, autentiškumas.

Webhosting.de atveju tai būtų, pavyzdžiui, šie pašto serveriai, kurie buvo įrašyti TXT įraše:

"v=spf1 mx a:spamschutz.webhoster.de a:spamschutz2.webhoster.de a:spamschutz3.webhoster.de a:spamschutz4.webhoster.de -all"

Leidžiama, kad serverių spamschutz.webhoster.de ir kt. A įrašai, taip pat paties domeno MX įrašai būtų leidžiami siųsti.

Svarbu: SPF įrašą apibrėžia RFC 7208 paseno. SPF įrašas tiesiog apibrėžiamas kaip TXT įrašas domene.

Su -visi draudžiame siųsti per kitus serverius.

SPF įrašą tikrinantis paslaugų teikėjas nepriims el. pašto arba pažymės jį kaip įtartiną nepageidaujamą.

DKIM įrašas

Norint patikrinti e. laiško siuntėjo autentiškumą, naudojamas toks atpažinimo protokolas kaip DomainKeys iš "Yahoo".

Pačiame e. laiške yra skaitmeninis parašas, kurį gavėjo e. pašto serveris gali patikrinti naudodamas viešąjį raktą, esantį DNS.

Dabar yra keletas būdų, kaip apibrėžti visą šį dalyką. Tai galima padaryti serveryje. Tinklalapiui Plesk turite įdiegti scenarijų, kuris raktą saugo vietoje, arba turite naudoti "Plesk" DNS serverį.

Jei valdymo skydelyje šios galimybės nėra, galite tiesiog naudoti apsaugos nuo nepageidaujamų laiškų vartus. Čia taip pat galite tiesiogiai pridėti parašą prie visų autentifikuotų siunčiamų el. laiškų.

Paslaugų teikėjo ISTORE atveju webhoster.com tai vyksta taip:

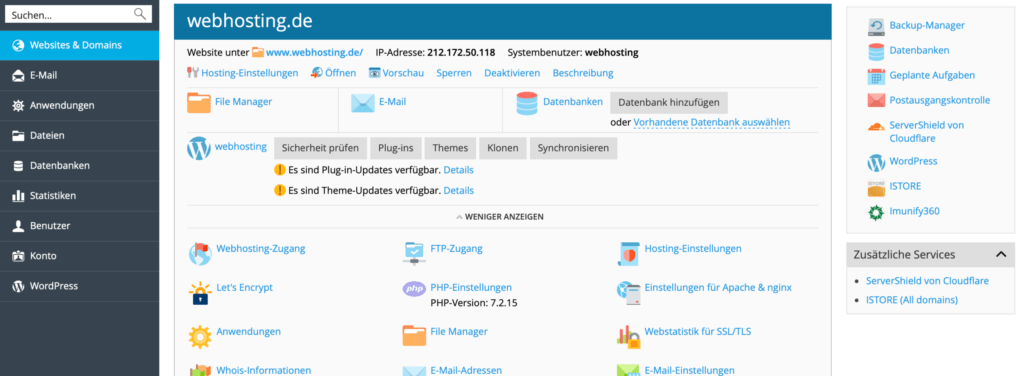

"Plesk" meniu pasirinkite atitinkamą domeną ir dešinėje spustelėkite ISTORE.

Pasirinkite atitinkamą domeną prieigai prie "iStore".

Dabar patikrinkite būseną, ar domenas yra apsaugotas apsaugos nuo nepageidaujamų laiškų vartų.

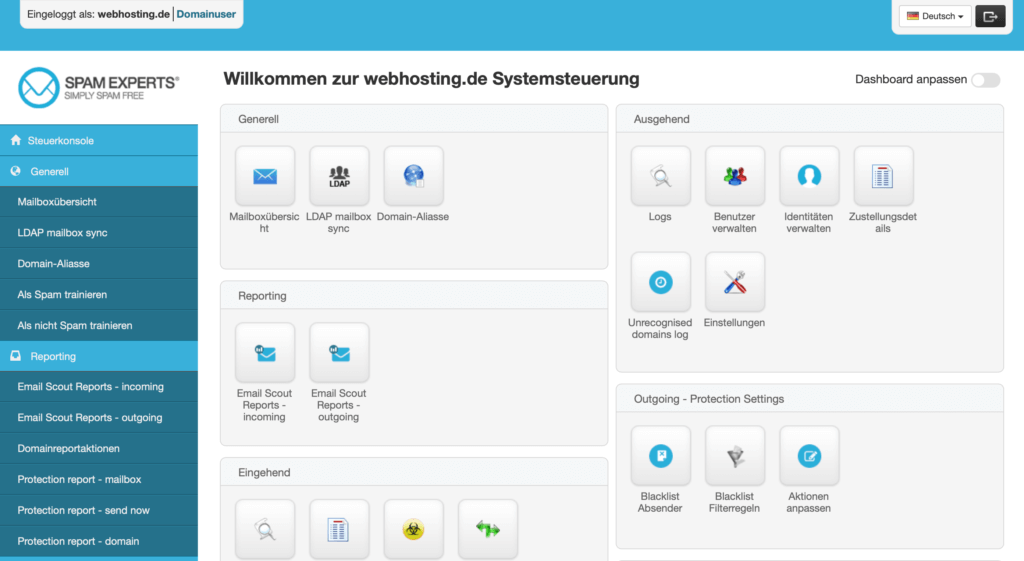

Būklė Apsaugotas patvirtina, kad domenas yra prieinamas apsaugos nuo nepageidaujamų laiškų vartuose. Dabar galite dešiniuoju pelės klavišu spustelėti Tvarkyti "Spam Filter" skydelyje ir tvarkykite domeną pagrindiniame meniu.

Pagrindiniame apsaugos nuo nepageidaujamų laiškų vartų meniu dabar galite tiesiog spustelėti kairėje pusėje esantį meniu skyrių Iš adresu DKIM paleisti įrašo generatorių.

Naudojant DKIM įrašą, raktas saugomas apsaugos nuo nepageidaujamų laiškų vartuose ir rodomas viešasis raktas, kurį tada tiesiog pridėkite į vardų serverį kaip TXT įrašą.

Jei SPF įrašas dar nenustatytas, jis taip pat gali būti rodomas.

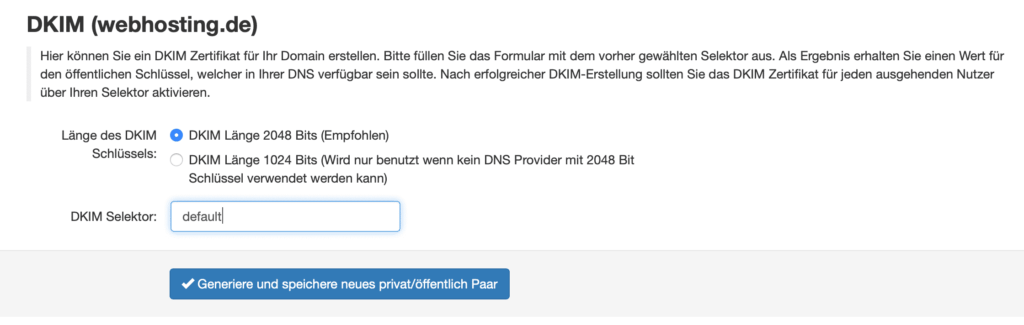

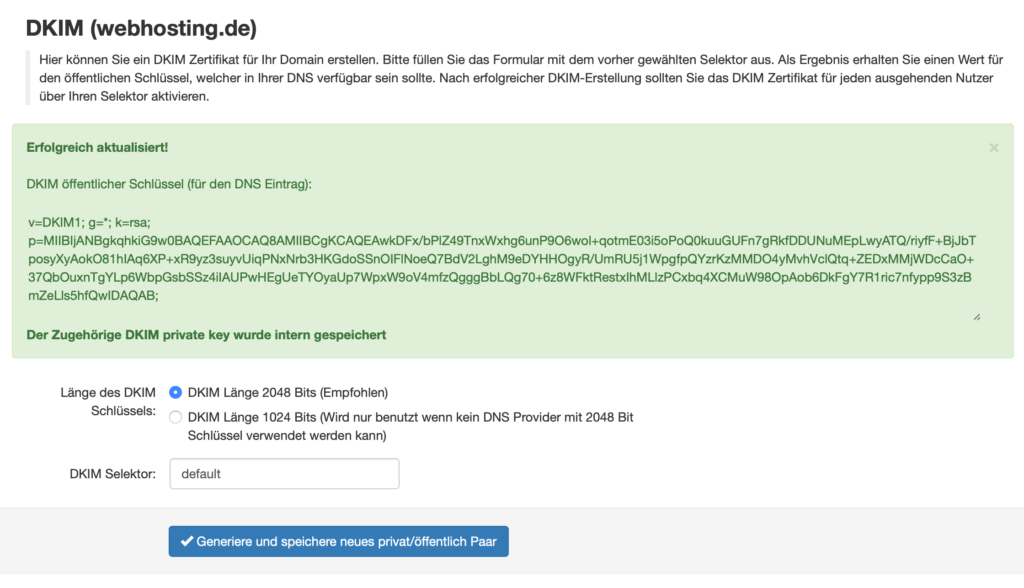

DKIM generavimas

Kaip selektorių čia naudojame numatytasis. Tai tikrai nesvarbu. Tačiau dauguma sistemų naudoja numatytąją reikšmę. Keičiant sistemą, ne visada viską reikia pritaikyti.

Dabar rodomas viešasis raktas, kurį galima lengvai įtraukti į vardų serverį.

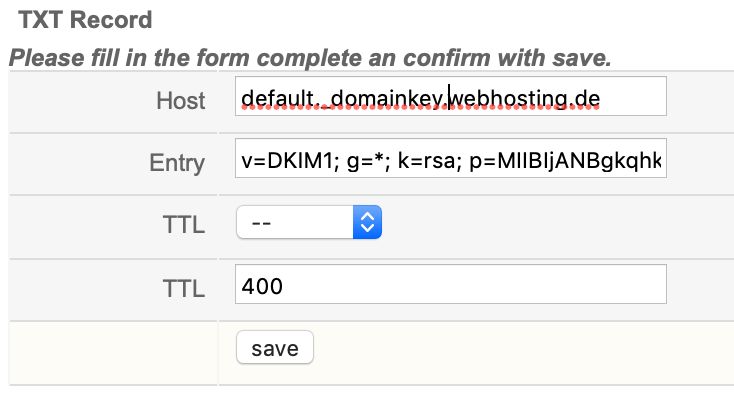

Nustatyti DNS įrašą

Svarbus yra prieglobsčio įrašas default._domainkey.webhosting.de su sistemos sugeneruota verte. TTL laikas gali būti nustatomas bet kuriuo metu. Paprastai čia niekas taip greitai nesikeičia. 400 sekundžių yra tinkamos.

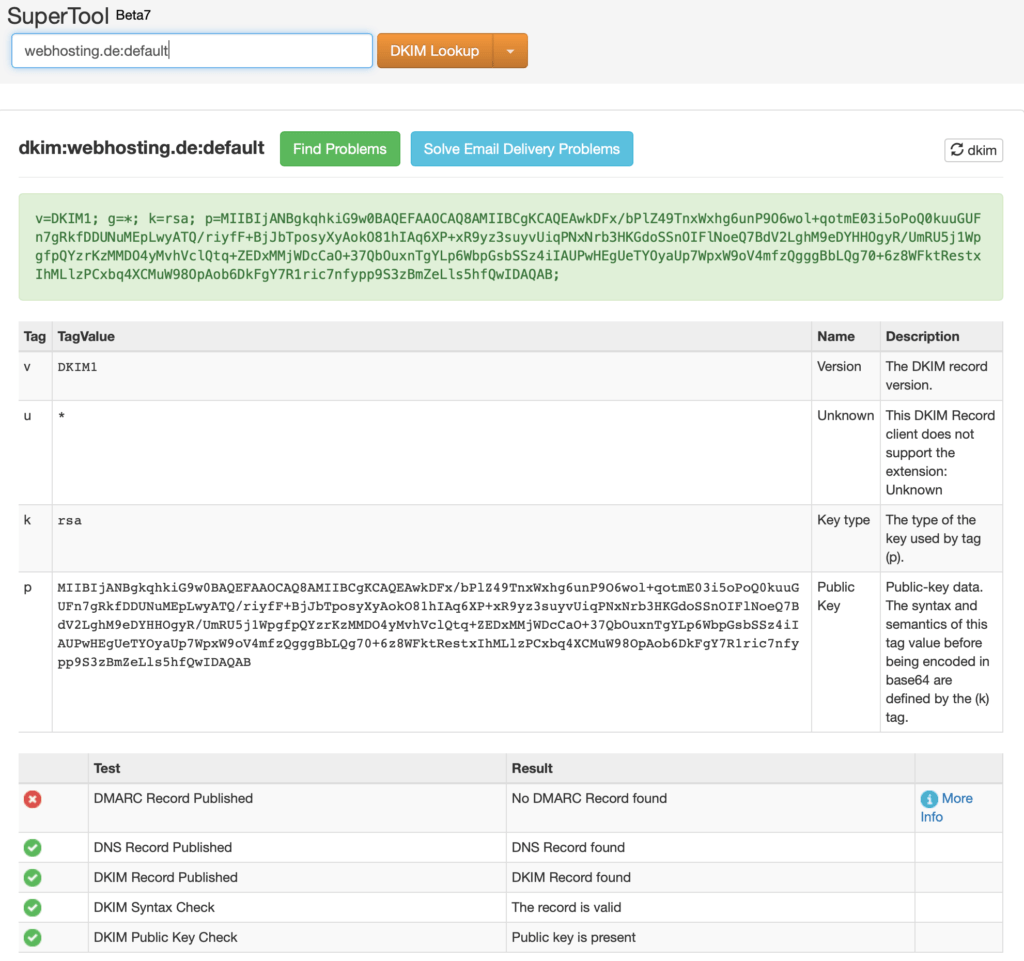

DKIM tikrinimas naudojant "mxtoolbox

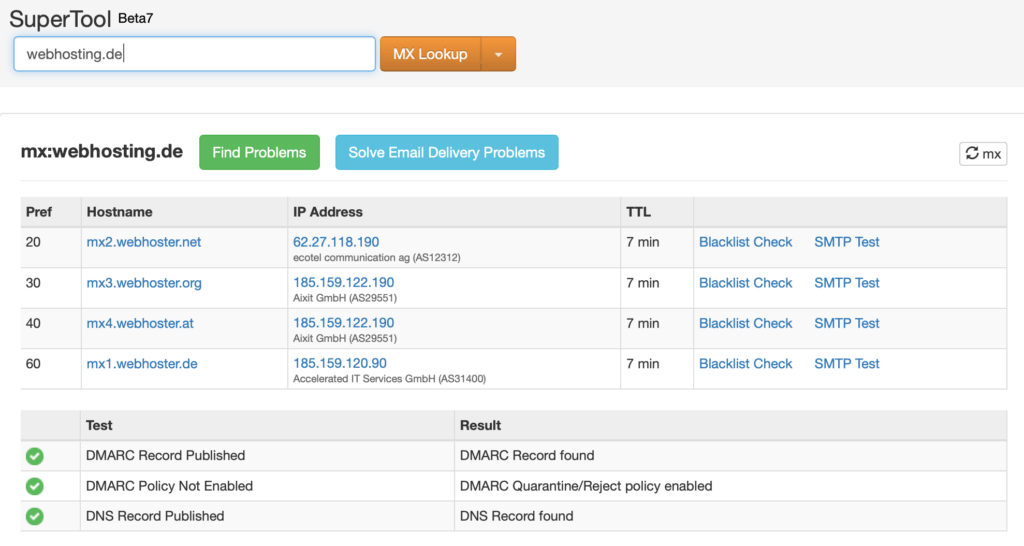

Dabar nustatytą įrašą galima lengvai ištrinti naudojant mxtoolbox patikrinti. Programa iš karto parodo, ar viskas tvarkoje.

Kaip matome, DKIM įrašas jau yra. Tačiau rodoma, kad dar nėra DMARC įrašo. Žinoma, norime tai pakeisti iš karto ir tiesiog nustatyti tinkamą DMARC įrašą.

Pridėti DMARC įrašą

Trečiasis el. laiškų apsaugos mechanizmas. Pranešimų autentiškumo nustatymas, ataskaitų teikimas ir atitiktis pagal domeną (DMARC) Sistema.

Taip užbaigiami jau nustatyti SPF ir DKIM įrašai. SPF naudojamas nurodyti, kuriems pašto serveriams leidžiama siųsti laiškus iš domeno. DKIM patvirtina, kad laiškas yra iš siuntėjo. Naudodamas DMARC, domeno savininkas gali pateikti rekomendacijas gaunančiajam serveriui, ką daryti su e. paštu, jei SPF arba DKIM yra neteisingi. Paprastai, žinoma, el. laiškas atmetamas.

Malonus šalutinis poveikis - ataskaitų teikimas. Naudodami šį įrašą galite sukurti el. pašto adresas į kurį siunčiamos pašto serverio ataskaitos. Šiame kontekste tikslinga naudoti ataskaitų teikimo paslaugą. Tai taip pat siūlo, pavyzdžiui, "mxtoolbox" arba kita paslauga. Neteisingo el. pašto naudojimo atveju galima labai greitai imtis veiksmų.

DMARC įrašą galima sukurti naudojant DMARC įrašų generatorių.

Jei viskas sukonfigūruota teisingai, galite nustatyti, kad pašto naudojimas būtų atmestas.

Šiame pirmajame pavyzdyje SPF arba DKIM klaidos atveju rekomendacija nustatoma kaip "nėra", kad būtų tik pranešama apie klaidą. Kadangi visada viską darome teisingai, įrašą taip pat galima tiesiogiai nustatyti į atmesti pakeisti.

Galutinis domeno nustatymų patikrinimas

Optimizavę nustatymus, vėl naudojame "mxtoolbox", kad patikrintume įrašus.