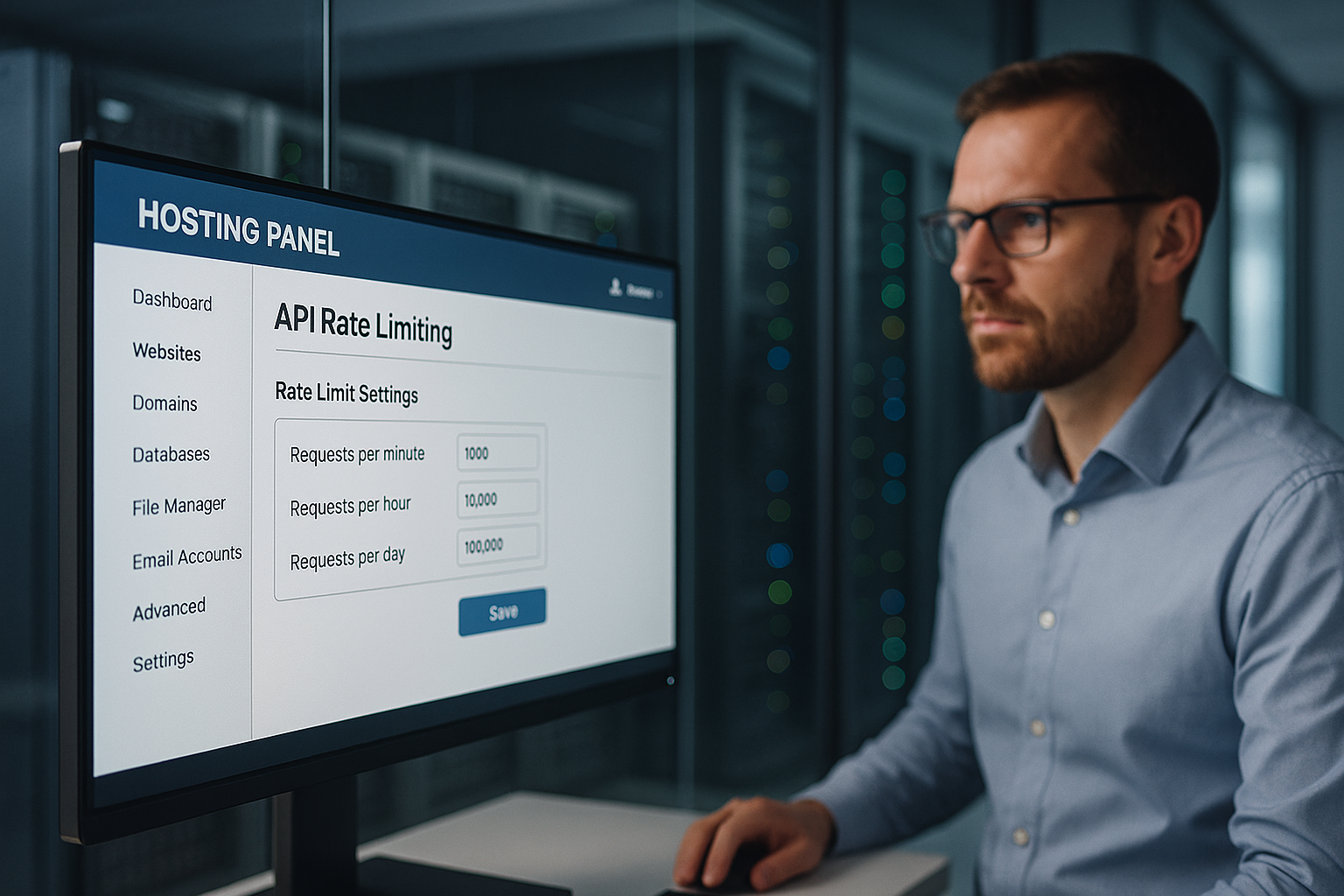

API ātruma ierobežošanas hostings aizsargā hostinga paneli no ļaunprātīgas izmantošanas, stingri kontrolējot pieprasījumu skaitu katram IP, API atslēgai un galapunktam, tādējādi novēršot pārtraukumus, datu ļaunprātīgu izmantošanu un nevajadzīgas izmaksas. Es nosaku daudzlīmeņu ierobežojumus, agrīni atpazīstu anomālijas un nodrošinu klientam svarīgas funkcijas, piemēram, pieteikšanos, rēķinu sagatavošanu un piekļuvi datiem, pret DDoS, pilnvarojumiem un negodīgiem slodzes maksimumiem.

Centrālie punkti

- Daudzslāņu Ierobežojumi: globālais, lietotāja, galapunkts

- Algoritmi atlasīt: Žetons / vājš / bīdāms logs

- Caurspīdīgs Virsraksts: Limits, Atlikušais, Atiestatīt

- Uzraudzība reāllaikā ar brīdinājumiem

- Godīgi pakāpeniski: kvotas katram klientu segmentam

Kāpēc API ātruma ierobežošana ir nepieciešama hostinga panelī

Lai to novērstu, es izmantoju skaidrus ierobežojumus. Uzbrucējs Bloķējiet pieteikšanās vai datu galapunktus ar pieprasījumiem. Šādā veidā likumīgi procesi paliek pieejami, kamēr es apturu ļaunprātīgu izmantošanu un saglabāju zemu latentumu. Jebkura koplietošanas serveru pārslodze maksā naudu un uzticību, tāpēc es laikus ierobežoju pārmērīgus pieprasījumus. Es novēršu eskalāciju, dinamiski pielāgojot ierobežojumus pirms jaudas pārsniegšanas. Klienti saņem vienmērīgu atbildes laiku, jo es nodrošinu taisnīgas kvotas un novēršu nekontrolētas maksimālās slodzes.

Kā darbojas ātruma ierobežošana: koncepcijas un algoritmi

Atbilstošu algoritmu izvēlos atkarībā no slodzes profila, galapunkta kritiskuma un gaidāmajiem maksimumiem, jo labs process Ļaunprātīga izmantošana droši apstājas un ļauj veikt likumīgus uzliesmojumus. Bīdāmā loga metodes izlīdzina cietās robežas, žetonu spainis ļauj veikt ātrus īstermiņa pārrāvumus, noplūdes spainis uztur vienmērīgu plūsmu. Fiksētā loga metode ir piemērota vienkāršiem noteikumiem, bet var šķist negodīga loga malās. Es kombinēju metodes, ja galapunkti ir ļoti atšķirīgi, piemēram, pieteikšanās un statisks saturs. Tas man ļauj kontrolēt plūsmas bez nevajadzīgiem bloķējumiem.

| Algoritms | Tipisks lietojums | Drošības priekšrocības |

|---|---|---|

| Fiksēts logs | Vienkāršs kvotu modelis | Paredzams Kontingenti |

| Bīdāmais logs | Precīzāka izlīdzināšana | Mazāk robežu triku |

| Žetonu spainis | Pret pārrāvumiem izturīgs | Elastīgi padomi |

| Noplūdušais spainis | Nemainīga caurlaides spēja | Notīriet drenāžu |

Katram galapunktam es dokumentēju mērķtiecīgo RPS, sprādziena lielumu un reakciju pārkāpumu gadījumā, lai Vadība ir reproducējams. Katram noteikumam infrastruktūrā ir piešķirta versija, lai revīzijās varētu skaidri noteikt, kurš ierobežojums ir piemērojams.

Daudzlīmeņu ierobežojumi: globālie, lietotāja, galapunkta ierobežojumi

Vispirms iestatīju globālo ierobežojumu, kas nosaka Platforma kopumā, lai neviena atsevišķa lietojumprogramma neizmantotu jaudu. Tad es nosaku kvotas katram klientam, lai premium klases konti saņemtu lielāku caurlaidspēju, neizspiežot citus. Visbeidzot, es sadalu galīgos punktus: Autentificēšanas, maksājumu un rakstīšanas operācijas ir stingrākas; lasīšanas galapunkti ir dāsnāki. Es akli nebloķēju noteikumu pārkāpumus, bet vispirms palielinu latentumu vai pieprasu atpakaļejošu darbību, pirms veicu stingrākus pasākumus. Tas nodrošina taisnīgu lietotāja pieredzi, bet kritiski svarīgi pakalpojumi paliek aizsargāti.

Pareizi izmērīt satiksmes modeļus

Es analizēju tipiskos maksimuma laikus, sadalījumu pa galapunktiem un kļūdu īpatsvaru, jo šie dati. Ierobežojumi raksturot. Es nošķīru cilvēku lietojumu no automatizētiem modeļiem, izmantojot IP blīvumu, lietotāju aģentus un žetonu uzvedību. Es atpazīstu anomālijas pēc pēkšņa 401/403/429 kļūdu skaita pieauguma vai neparastiem atbildes laikiem. Es izceļu anomālijas un pēc tam pārbaudu stingrākus noteikumus, lai izvairītos no viltus trauksmes. Tikai tad, kad tiek apstiprināts, ka uzvedība ir stabila, es aktivizēju noteikumu izpildi.

Pārredzamība klientiem: Virsraksti un kļūdu ziņojumi

Es atklāti paziņoju ierobežojumus, lai Komandas integrēties paredzamā veidā un savlaicīgi atkāpties. Katrā atbildē iekļauju kvotas, lai izstrādātāji varētu kontrolēt to izmantošanu. Skaidri kļūdu ziņojumi palīdz, nevis nomāc. Šis ir piemērs, ko es izmantoju:

X-RateLimit limits: 120

X-RateLimit-Remaining: 15

X-RateLimit-Reset: 1731187200

Retry-After: 30

Es uzturu formātus konsekventus un aprakstu tos API dokumentācijā, lai nebūtu interpretācijas nepilnību un lai Integrācija darbojas nevainojami.

Uz izmaksām un sarežģītību balstīti ierobežojumi un vienlaicība

Es ne tikai ierobežoju tīro pieprasījumu ātrumu, bet arī Sarežģītība un vienlaicīgums: skaitļošanas ziņā intensīviem ceļiem ir lielākas „izmaksas“ nekā vienkāršai lasīšanai. Katram pieprasījumam es piešķiru punktu skaitu (piemēram, 1 par vienkāršu GET, 10 par lielu eksportu) un ierobežoju atbilstoši kopējām izmaksām laika logā. Es ierobežoju arī maksimālo vienlaicīgo pieprasījumu skaitu uz vienu atslēgu, lai aizsargātu backend pūlus. Rindas ar īsu TTL novērš pērkona pūļus, bet es taisnīgi sadalu, izmantojot „max-in-flight“. Pārslodzes gadījumā atslēdzu pakāpeniski: vispirms atbildes kešēšanu, tad lasīšanas droseli, visbeidzot rakstīšanas kešēšanu.

Izplatīta izpilde klasteros

Es nosaku ierobežojumus klastera mēroga lai neviens gadījums nekļūtu par apvedceļu. Es izmantoju centrālos skaitītājus (piemēram, Redis) ar atomāriem inkrementiem, īsiem TTL un sadali pēc atslēgas prefiksa, lai izvairītos no karstajiem punktiem. Es apvienoju bīdāmā loga skaitītājus ar varbūtiskām struktūrām (piemēram, Approx skaitītājiem) ļoti lieliem apjomiem. Es pārtveru pulksteņa novirzes, izmantojot vārtejas, kas sinhronizē savu laiku, un servera pusē aprēķinu atiestatīšanas laikus. Es norobežoju segmentus „šūnās“: katra šūnu grupa nosaka savus ierobežojumus, lai kļūme paliktu lokāla. Fail-closed kritiskiem ierakstiem, fail-open nekritiskiem nolasījumiem - tas nodrošina pakalpojuma stabilitāti.

Robežu/CDN integrācija un reģionālās kvotas

Es novēršu nevajadzīgu datplūsmas nodošanu backendam, nosakot ierobežojumus. pie malas paķert: ar POP saistītie noteikumi agrīni aptur ļaunprātīgu izmantošanu, bet es definēju reģionālās kvotas katram kontinentam vai valstij. Tādējādi tuvumā esošie lietotāji tiek saglabāti ātri, pat ja citviet ir maksimums. Malu kešatmiņas samazina spiedienu uz lasīšanas galapunktiem; nosacīti pieprasījumi (ETag/If-None-Match) samazina faktisko slodzi. Vairāku reģionu API es periodiski sinhronizēju skaitītājus, pamatojoties uz pielaidēm, lai latentuma rādītāji nesekmīgi nepieaugtu.

Klientu apkalpošana: atkārtojumi, atpakaļejošā darbība un idempotence

Es gūstu panākumus klientiem, neapdraudot platformu: Eksponenciālā atkāpšanās ar Jitter novērš sinhronizācijas vētras; 429 atbildēs ir skaidri norādījumi un „Retry-After“ vērtība. Rakstīšanas galapunktiem es pieprasu idempotences atslēgas, lai atkārtojumi nenodarītu kaitējumu. Es konsekventi izmantoju piemēru 429 kontam:

{

"error": "rate_limited",

"message": "Too many requests. Lūdzu, mēģiniet vēlreiz pēc atiestatīšanas vai pēc Retry-After.",

"limit": 120,

"remaining": 0,

"reset_at": "2025-11-10T12:00:00Z"

}

Es dokumentēju, vai „Retry-After“ satur sekundes vai datumu, un iestatīju skaidras augšējās robežas kopējam atkārtojumu skaitam. Tādējādi klienti ir kontrolējami un platforma stabils.

Integrācija vārtejās un slodzes balansēšanas sistēmās

Es pārvietoju ātruma ierobežošanu pēc iespējas tuvāk malai: vispirms API vārteja, pēc tam slodzes balansētājs, tad lietojumprogrammas loģika, lai. dārgs Backend resursi nedeg vispirms. Vārtejas piedāvā gatavus droseļošanas spraudņus, galvenes pārvaldību un centralizētus noteikumus. Slodzes balansētāji sadala slodzi un agrīni atpazīst karstos punktus. Pati lietojumprogramma katram galapunktam nosaka precīzas kontroles, tostarp pretatkārtošanas un stingrākas kontroles mutācijām. Aplūkojot arhitektūru tuvāk, redzēsiet, ka API pirmām kārtām pielāgots hostings Noderīgs pārdomu materiāls par tīriem izpildes punktiem.

Aizsardzība pret DDoS, brutālu spēku un pilnvarojumu

Es atpazīstu DDoS modeļus pēc sadalītiem IP, vienotiem ceļiem un maksimumiem bez reālas sesijas dziļuma un palēninu tos ar grūtin kvotas katram IP un apakštīklam. Es pārtraucu brutālu spēku pieteikšanās laikā ar stingri noteiktiem sprādzieniem, captcha kontroli un pakāpenisku aizkavēšanos. Es atklāju pilnvaru aizpildīšanu, izmantojot zināmas noplūdes, neveiksmīgu mēģinājumu sērijas un pirkstu nospiedumus. Ja tiek pārsniegtas robežvērtības, es uz laiku bloķēju un pieprasu papildu verifikāciju. Es izmantoju signālus automatizētiem ienaidniekiem Botu pārvaldība, lai neciestu īstie lietotāji.

Taisnīgums un līmeņu noteikšana: kvotas katram klientu segmentam

Kvotas sadalīju pārredzami: uzņēmumiem piešķir lielāku budžetu, Starteriem - mazāku, lai. Izmaksas joprojām ir paredzama un ikvienam ir taisnīga piekļuve. Piemērs: 5 000, 1 000 un 100 pieprasījumi minūtē uzņēmumiem, profesionāļiem un starteriem. Īpaši sensitīvi ceļi, piemēram, /auth, /billing vai /write, ir zemākas par šo robežu, savukārt lasīšanas galapunkti paliek dāsnāki. Es katru mēnesi pārbaudu, vai segmentus vai ierobežojumus vajadzētu koriģēt, piemēram, jaunu lietotāju uzvedības izmaiņu gadījumā. Šādi es nodrošinu izaugsmi, neapdraudot platformas kvalitāti.

Reālā laika API: WebSockets, SSE un straumēšana

Es ierobežoju ne tikai HTTP pieprasījumus, bet arī Savienojumi un ziņojumu ātrums: Maksimālais vienlaicīgo WebSocket savienojumu skaits vienā kontā, ziņojumu skaits sekundē un baitu ierobežojumi katram kanālam novērš tērzējošus klientus. Es aizsargāju raidījumus ar kanālu kvotām un nodalu sistēmas notikumus no lietotāju notikumiem. Sirdsdarbības intervāli un laika ierobežojumi līdz minimumam samazina zombiju savienojumus. SSE gadījumā es ierobežoju atkārtotu savienojumu biežumu un izmantoju kešatmiņu veicinošas notikumu partijas, lai izlīdzinātu slodzes maksimumu.

Ienākošie tīmekļa āķi un pretspiediens

No ārējiem pakalpojumiem ienākošos tīmekļa āķus nodrošinu ar Ieejas buferēšana, īpaši ierobežojumi un slēdži. Pārslodzes gadījumā es reaģēju ar 429/503, ieskaitot „Retry-After“, un pieņemu tikai parakstītas, idempotentas piegādes. Lai izvairītos no galveno API bloķēšanas, es norobežoju webhook apstrādi rindās un sniedzu piegādes pārskatus, lai partneri varētu precizēt savas atkārtošanas stratēģijas.

Datu aizsardzība un atbilstība telemetrijā

Es reģistrēju tikai to, kas ir nepieciešams: hashe, nevis pilnus IP, īsu Aizturēšana neapstrādātiem žurnāliem, skaidru nolūka ierobežojumu revīzijas un rēķinu datiem. Tarifu ierobežojuma notikumi satur pseidonimizētas atslēgas; es dokumentēju saglabāšanas periodus un piekļuves tiesības. Tas nodrošina atbilstību GDPR prasībām, nezaudējot drošību un pārredzamību.

Uzraudzība, brīdinājumi un reaģēšanas plāni

Es pārraugu pieprasījumu apjomu, kļūdu īpatsvaru un kavēšanos īsos logos, lai es varētu. agri atpazīt pieaugošos modeļus. Es definēju brīdinājumus tieši zem jaudas robežas, lai man būtu iespēja rīkoties. Ja 95% slieksnis samazinās, es samazinu ierobežojumus vai pārdalu datplūsmu. Ja 5xx ātrums palielinās, vispirms meklēju cēloņus: kļūdaina izvietošana, datubāzes karstie punkti, novirzes galapunkti. Pēc tam, pirms kvotu palielināšanas, es paziņoju klientiem par stāvokli un risinājumiem, kā to novērst.

Konfigurēšana, testi un droša izvēršana

Es pārvaldu noteikumus kā Kods (versiju veidošana, pārskatīšana, CI pārbaudes) un izmaiņu ieviešana, izmantojot funkciju karodziņus: vispirms ēnu režīms (tikai mērījumi), pēc tam procentuālā izvēršana, visbeidzot pilnīga ieviešana. Sintētiskās pārbaudes pārbauda 429 ceļus, galvenes konsekvenci un atkārtošanas pēc loģiku. Haosa testos tiek simulēti pārrāvumi, atslēgu vēdināšana un Redis latentums, lai darbība būtu stabila pat stresa apstākļos. Lai samazinātu viltus trauksmes gadījumus, uz ierobežotu laiku izveidoju balto sarakstu ar nepieciešamajiem sistēmas klientiem (veidošanas cauruļvadi, atbilstības skeneri).

Novērst apvedceļus: Apvedceļošana, atslēgu ventilācija un normalizācija

Es aizveru nepilnības, ko uzbrucēji varētu izmantot, lai pārvarētu ierobežojumus: Atslēgas izvadīšana (tūkstošiem vienreizēju atslēgu) ir ierobežotas ar augstāka līmeņa kvotām katram kontam, organizācijai un IP/apakštīklam. Es normalizēju ceļus (lielie/mazie burti, Unicode, pseidonīmu maršruti), lai identiski galapunkti netiktu uzskaitīti vairākas reizes. Korelēju signālus (IP, ASN, ierīces pirkstu nospiedums, sesija, žetona izcelsme), lai ātra IP rotācija neradītu bezgalīgus budžetus. Īpaši sensitīviem ceļiem es pieprasu stingrāku autentificēšanu (mTLS/OAuth joma).

Taisnīgs rēķins par pārmērīgu izmantošanu

Es veidoju Plānojamība, piedāvājot papildu overdrafta modeļus: papildu kvotas, ko var rezervēt iepriekš, automātiskus limitus (mīksts/ ciets limits) un pārredzamus ikmēneša pārskatus. Tādējādi izmaksas tiek kontrolētas, bet komandām nav jāpalēnina pagaidu projekti. Nodrošinu savlaicīgu paziņošanu, izmantojot tīmekļa āķus un e-pastu, kad kvotas sasniedz 80/90/100%, un ierosinu piemērotus uzlabojumus, pirms stājas spēkā cietie limiti.

Precīza regulēšana: testi, žurnāli un nepārtraukta regulēšana

Apstiprinu ierobežojumus ar slodzes un stresa testiem, reģistrēju 429 notikumus un pielāgoju tos. Noteikumi pamatojoties uz reālo lietojumu. Es samazinu viltus pozitīvos rezultātus, izmantojot baltos sarakstus atbilstības skenēšanai un veidojot cauruļvadus. Attiecībā uz API ar uz grafikiem balstītiem vaicājumiem pārbaudu lauka sarežģītību, lai aptvertu negodīgus vaicājumus. Ir vērts aplūkot GraphQL hostinga panelī, jo vaicājuma dziļuma un izmaksu ierobežojumi efektīvi papildina ātruma ierobežošanu. Nepārtraukta atkārtošana nodrošina aizsardzības un veiktspējas līdzsvaru.

Kopsavilkums: aizsardzība, taisnīgums un prognozējama veiktspēja

Es izmantoju ātruma ierobežošanu vairākos slāņos, lai Klienti var darboties droši, bet ļaunprātīgai izmantošanai nav nekādu izredžu. Piemērotu algoritmu, pārredzamas saziņas un skaidru kvotu kombinācija nodrošina platformas atsaucību. Es samazinu riskus un kontrolēju izmaksu ietilpīgās maksimālās slodzes, izmantojot uzraudzību un testus. Saprātīgi līmeņu modeļi nodrošina taisnīgumu un izaugsmes iespējas. Ja par limitiem domājat kā par produktu noteikumiem, jūs panākat stabilus pakalpojumus un apmierinātus lietotājus.