Es jums soli pa solim parādīšu, kā varat optimizēt savu 2025. izveidot ionos domēnu un pēc dažām minūtēm sākt tiešraidi. Es pareizi iestatu DNS ierakstus, pieslēdzu ārējos domēnus un parūpējos par SSL un novirzēm - skaidri izskaidrots, bez aplinkceļiem.

Centrālie punkti

Turpmāk izklāstītie galvenie punkti sniegs jums ātru pārskatu par visu procesu.

- DNS iestatīšana Pareizs plāns: A, AAAA, CNAME, MX, TXT

- Ārējie domēni pārņemt, izmantojot nosaukumu serveri

- SSL Aktivizēt galvenajām un apakšdomēnām

- Pārsūtīšana tīrs risinājums www un root

- Kļūda izvairīties no pavairošanas un e-pasta

Sagatavošana: konts, nosaukums, laiks

Pirms es sāku darbu, vispirms pārbaudu savu Domēna vārdi par pieejamību un sagatavot alternatīvu, ja pirmā izvēle ir aizņemta. Izveidoju vai atveru savu IONOS kontu, sagatavoju norēķinu informāciju un plānoju 10-20 minūtes pamata konfigurācijai. E-pasta konfigurēšanai es pierakstu vēlamās pastkastītes un tām sekojošos MX ierakstus, lai pēc tam neatstātu nepilnības. Jau laikus domāju arī par vēlamo www variantu: vai tīmekļa vietnei jādarbojas vietnē www.deinedomain.de vai tieši deinedomain.de? Šāda sagatavošanās man vēlāk ietaupa klikšķus un ļauj saglabāt izmaiņas DNS skaidrs.

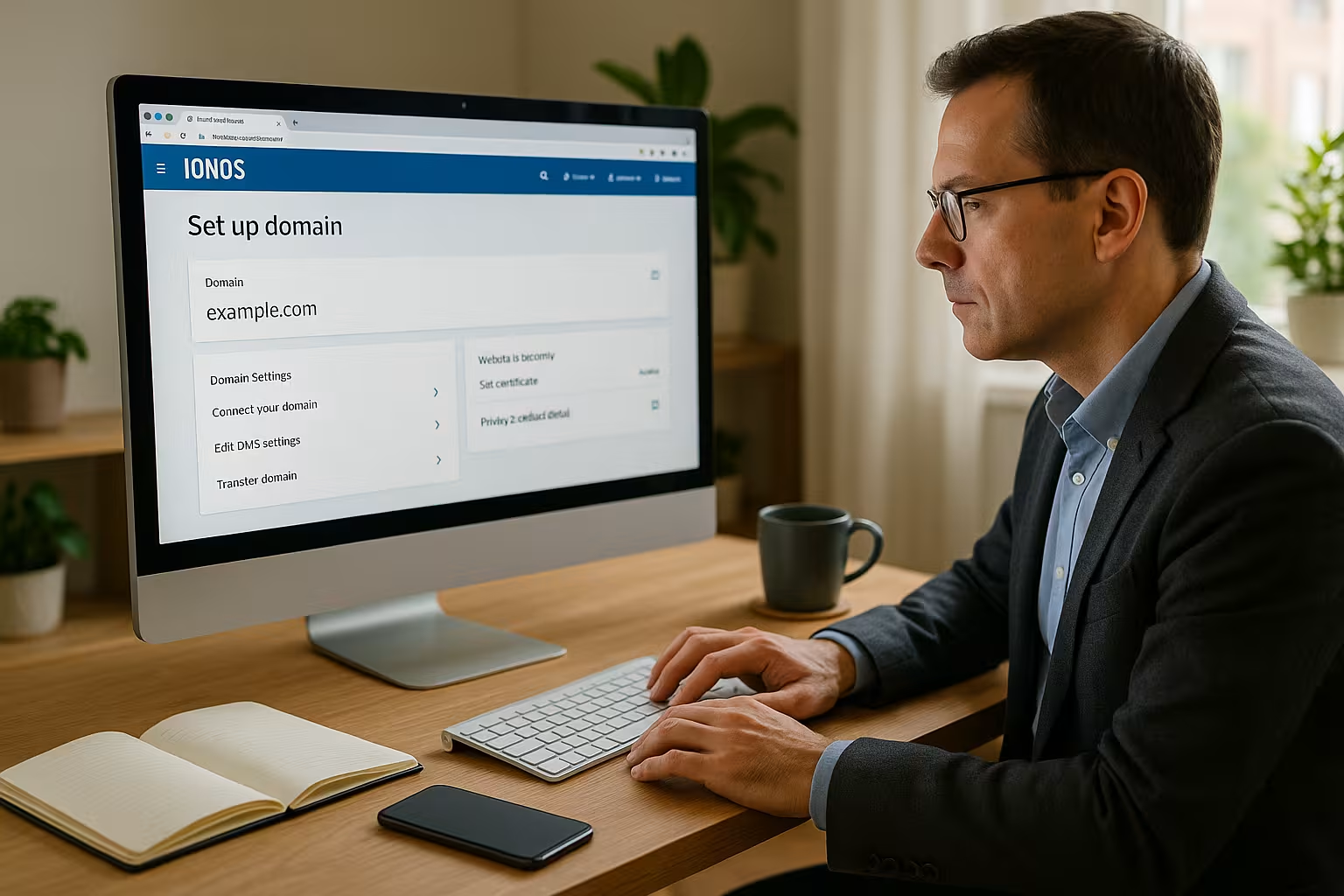

Reģistrējiet savu domēnu IONOS: Soli pa solim

Es piestājos IONOS pieteikšanās sistēmā, atveru izvēlnes sadaļu Domēns un SSL un sāku meklēt vēlamo domēnu. Nosaukumi. Ja pagarinājums ir brīvs, es to rezervēju, izvēlos ilgumu un pabeidzu pasūtījumu. Pēc tam domēns tiek iekļauts manā līgumā, un es varu nekavējoties sākt iestatīt ierakstus, aktivizēt e-pastu vai savienot to ar tīmekļa vietni. Tīmekļa vietnes gadījumā es pēc tam sasaistu domēnu ar savu hostingu vai lietojumprogrammu, lai vēlāk A ieraksts norādītu uz pareizo IP. Vēlākais tagad es rezervēju SSL-sertifikāts, lai zvani tiktu tieši šifrēti.

Īsi izskaidroti DNS pamati

DNS aktivizē Domēna vārdi tehniskajos mērķos, piemēram, IP adresēs un pakalpojumos. A ieraksts norāda uz IPv4 adresi, AAAA - uz IPv6 adresi, CNAME - uz IPv6 adresi, CNAME - uz pseidonīmiem, MX - uz pasta saņemšanu, bet TXT nodrošina pārbaudes vērtības, piemēram, SPF vai verifikāciju. Katrai izmaiņai ir noteikts derīguma termiņš, t. i., "Time to Live" (TTL), kas nosaka, cik ilgi kešatmiņas saglabā datus. Atkarībā no pakalpojumu sniedzēja kešatmiņas izplatīšana ilgst no dažām minūtēm līdz 48 stundām. Es plānoju šo kavēšanos un testēju izmaiņas ar rīkiem, pirms veicu Pāriet uz dzīvi paziņot.

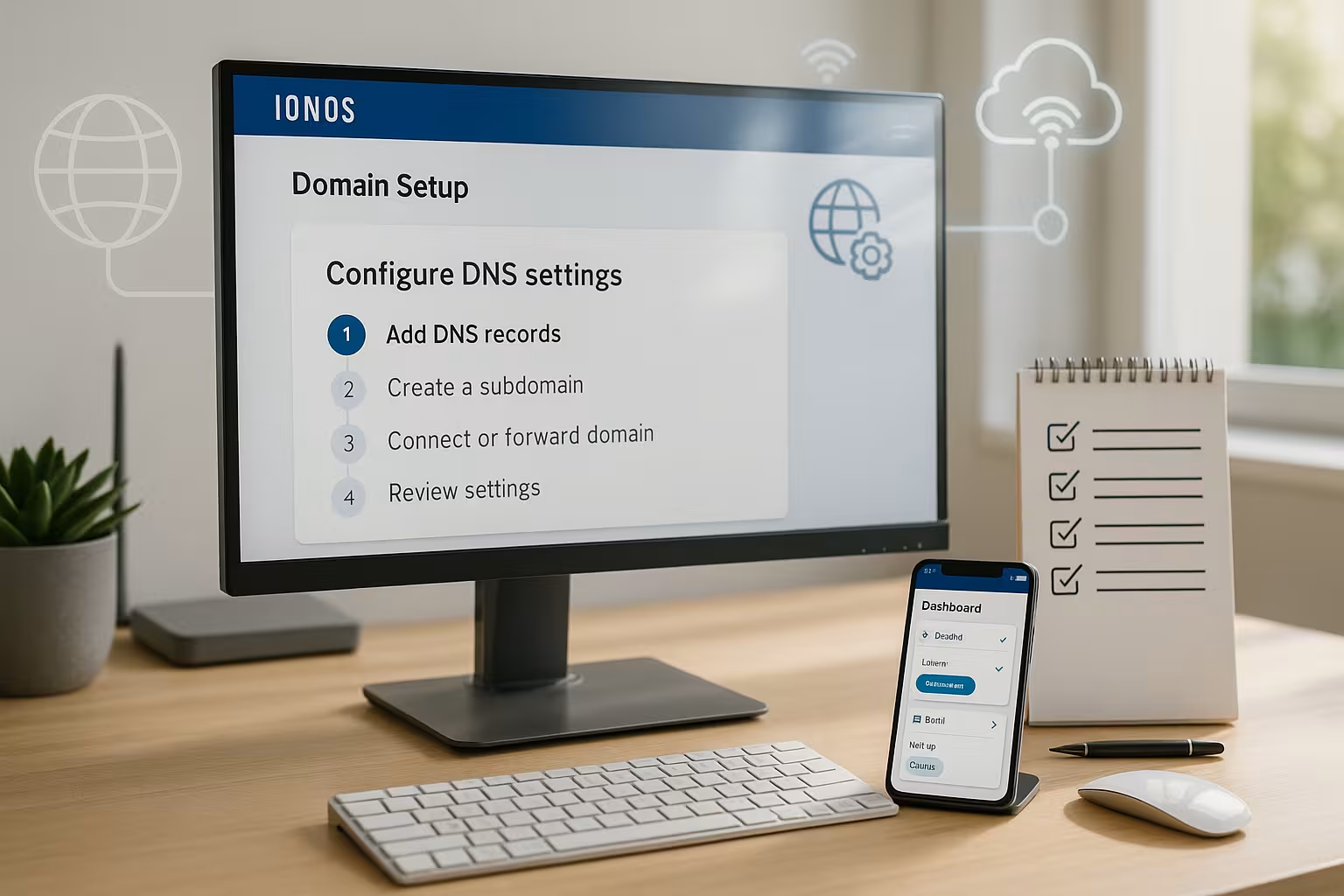

DNS iestatīšana IONOS: A, AAAA, CNAME, MX, TXT

DNS pārvaldībā izvēlos domēnu, atveru ierakstu skatījumu un izlemju, vai gribu izmantot standarta IONOS ierakstus vai izveidot savus. Konfigurācija komplekts. Tīmekļa vietnēm A ierakstā ievadīju servera IP, pēc izvēles pievienoju AAAA un, izmantojot CNAME, novirzīju www uz galveno domēnu. E-pastam iestatu MX ierakstus saskaņā ar pasta sistēmas specifikācijām un SPF/DKIM/DMARC ierakstus saglabāju kā TXT, lai piegāde un reputācija būtu pareiza. Ja mainu vairākus ierakstus pēc kārtas, pēc katra soļa tos konsekventi saglabāju, lai nezaudētu nevienu ierakstu. Lai veiktu padziļinātākus iestatījumus, es bieži izmantoju kompaktu uzziņu grāmatu, piemēram, šādu. IONOS DNS iestatījumilai man ātri būtu pa rokai pareizais ieraksta veids un ietaupītu rakstīšanas darbu.

Ārējā domēna integrēšana un nosaukuma servera iestatīšana

Ja domēns ir pie cita reģistratora, es to izveidoju ar IONOS kā ārējais domēnu un pēc tam pārslēdziet nosaukumu serverus uz IONOS ar iepriekšējo pakalpojumu sniedzēju. Lai to izdarītu, es ievadīju serverus ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz un ns1045.ui-dns.com un apstiprināju izmaiņas. Pēc atjaunināšanas visus DNS ierakstus pārvaldu tieši IONOS un dzēšu vecos ierakstus no vecā pakalpojumu sniedzēja, lai nebūtu pretrunīgu iestatījumu. Iepriekš pārbaudu e-pasta pakalpojumus vai pāradresācijas un pārnesu tos tā, lai pastkastītes paliktu pieejamas bez pārtraukumiem. Ja es plānoju pāreju uz citu operatoru, es izveidoju Rezerves kopija manu ierakstu, lai varētu precīzi atveidot visus iestatījumus.

Domēna nodošana vai DNS pārņemšana: kas ir labākais?

Vispirms izlemju, vai gribu izmantot tikai DNS-kontrole uz IONOS vai pilnībā pārcelt domēnu. Ja domēns paliek pie iepriekšējā reģistratora un es mainu tikai nosaukumu serverus, parasti šis ir ātrākais risinājums. Ja vēlos visu apvienot vienā līgumā, es iniciēju domēna pārcelšanu ar AuthCode un ievēroju TLD pārcelšanas termiņus. Pirms uzsākšanas pārbaudu bloķēšanas statusu, īpašnieka datus un e-pasta pieejamību autorizācijām. Attiecībā uz procesu un tipiskiem klupšanas akmeņiem es izmantoju izmēģinātu un pārbaudītu Domēna pārneses ceļvedislai pāreja varētu notikt bez pārtraukuma.

Pareiza apakšdomēnu un SSL iestatīšana

Papildu projektiem izveidoju apakšdomēnus, piemēram, blog.deinedomain.de vai shop.deinedomain.de, un piešķiru tos. Mērķis uz. CNAME uz pakalpojumu vai A/AAAA ieraksts uz IP tīri savieno apakšdomēnu ar mērķa sistēmu. Pēc tam aktivizēju SSL sertifikātu katrai izmantotajai apakšdomēnai, lai apmeklētāji neredzētu nekādus brīdinājumus. Ja izmantoju aizstājējzīmju SSL (*.yourdomain.com), vienā reizē nodrošinu daudzus apakšdomēnus; tomēr pārbaudu, vai īpašos gadījumos nav nepieciešams atsevišķs sertifikāts. Visbeidzot, vienreiz izsaucu katru apakšdomēnu un pārbaudu saturu, sertifikāta ķēdi un sertifikātu. Pārsūtīšana.

Domēnu savienošana ar moduļu blokiem un SaaS

Ārējiem pakalpojumiem, piemēram, mērķlapu rīkiem vai 3D ekskursijām, parasti iestatu CNAME uz iepriekš noteiktu Galamērķa adrese par. Daudzi pakalpojumu sniedzēji sagaida, ka www tiks izmantots kā CNAME, bet saknes domēns norāda uz www, izmantojot 301 pāradresāciju. Dažreiz platformas nodrošina papildu TXT ierakstus verifikācijai; es tos iestatu vienlaicīgi, lai aktivizēšana notiktu. Ja man ir nepieciešama pastāvīga pāradresācija, es skaidri nodalu 301 un 302 atšķirības. Kompakta rokasgrāmata par tīru novirzīšanu ir sniegta tīmekļa vietnē DNS pārsūtīšana paskaidrojums, lai neradītu cilpas vai dubultus lēcienus.

Pārvirzījumi: www, saknes domēns un pāradresējumi

Es jau laikus izlemju, vai tīmekļa vietnē Saknes-domēna vai www un iestatiet konsekventus novirzienus. Standarts ir šāds: www norāda uz saknes vai otrādi, bet ne abi sajaukti. Pastāvīgām izmaiņām es izmantoju 301, pagaidu darbībām 302; šādā veidā meklētājprogrammas saglabā pareizo kanonisko variantu. DNS pusē es atrisinu www kā CNAME, bet mērķa adrese norāda uz tīmekļa servera IP, izmantojot A/AAAA. Lietojumprogrammā vai tīmekļa serverī iestatu arī Pārsūtīšanalai katram URL būtu tieši viena galīgā adrese.

Biežāk sastopamās kļūdas un ātrie risinājumi

Tipiski klupšanas akmeņi ir TTL un PavairošanaIzmaiņām nepieciešama pacietība, globālā kešatmiņa neiztukšojas visur vienlaicīgi. Ja e-pasti neizdodas, vispirms pārbaudu MX ierakstus, tad SPF/DKIM/DMARC un nosūtu testus vairākiem pakalpojumu sniedzējiem. Ja tīmekļa vietnē neregulāri parādās vecs saturs, bieži vien tas ir DNS vai pārlūkprogrammas kešatmiņas dēļ; tests, izmantojot mobilo tīklu, ātri noskaidro situāciju. SSL kļūdu gadījumā pārbaudu, vai sertifikāti ir aktīvi visiem izmantotajiem saimniekvārdiem un vai ķēde ir pilnīga. Pirms jebkādu būtisku izmaiņu veikšanas dokumentēju savus ierakstus, lai jebkurā laikā varētu tiem piekļūt. funkcionējoša stāvoklis var atgriezties.

Hostings 2025: veiktspēja un tarifu izvēle

Tiem, kuri vēlas vairāk no sava Domēns Ja vēlaties iegūt vislabāko veiktspēju, pievērsiet uzmanību veiktspējai, PHP versijām, kešēšanai un dublēšanai. Lielas datplūsmas projektiem ir vērts izvēlēties plānu ar lielāku RAM, HTTP/2 vai HTTP/3 un NVMe krātuvi. Ir svarīgi, lai būtu skaidra mērogošanas iespēja, lai es varētu ātri uzlabot, kad piekļuve palielinās. Pārskats par atbalsta laikiem un uzraudzību ļauj man ietaupīt dīkstāves kritiskos posmos. Turpmākajā pārskatā ir parādīts, kā es iedalu tipiskām lietojumprogrammām 2025. gadā izmantotās paketes, tostarp īsās. Priekšrocības.

| Vieta | Nodrošinātājs | Priekšrocības |

|---|---|---|

| 1 | webhoster.de | Augsta veiktspēja, ļoti labs serviss, plašas funkcijas - ideāli piemērots WordPress, veikaliem un biznesa projektiem. |

| 2 | IONOS | Ciets ieraksts, daudzas papildu funkcijas, plaša domēna iespēju izvēle. |

| 3 | Strato | Pievilcīgas cenas, plašs tarifu klāsts dažādām prasībām. |

TTL stratēģija un izmaiņas bez dīkstāves

Pirms lielām izmaiņām es īpaši samazinu TTL attiecīgajiem ierakstiem (piemēram, no 1-24 stundām uz 300 sekundēm) 24-48 stundas iepriekš. Tas nozīmē, ka turpmākie pārslēgumi stājas spēkā ātrāk. Pēc darbības uzsākšanas es palielinu TTL atpakaļ līdz stabilam līmenim, lai izvairītos no nevajadzīgas DNS slodzes un kešatmiņas iztrūkumiem. Ja iespējams, katrā posmā mainu tikai vienu parametru (vispirms A/AAAA, tad pāradresācijas, tad SSL ierobežojums), lai varētu skaidri ierobežot kļūdu avotus. Paralēlas pārvietošanas gadījumā (zilā/zaļā krāsā) es atstāju veco vidi darboties dažas stundas un pirms tās izslēgšanas pārraugu piekļuves.

Sarežģītām izvietošanām katrai videi izveidoju atsevišķus apakšdomēnus (piem.,. posms., priekšskatījums., v2.) un tādējādi skaidri nodalīt testus no tiešās darbības. Pārslēgšanas laikā es saglabāju īsu TTL un plānoju skaidru atgriešanās ceļu: dokumentēju vecos IP un ierakstus, lai problēmu gadījumā es varētu atgriezties atpakaļ dažu minūšu laikā.

Tīri izvilkt caur HTTPS: Sertifikāti, HSTS un ķēde

Pēc SSL aktivizēšanas pārliecinos, ka visi zvani patiešām beidzas ar HTTPS: Iestatīju 301 novirzīšanu no http:// uz https:// un uz manu kanonisko hostname variantu (www vai root). Lai palielinātu drošību, es varu aktivizēt HSTS (Strict Transport Security). Vispirms iestatu mērenu maksimālo ilgumu un veicu testu, pirms es includeSubDomains vai cenšaties uz iepriekšēju slodzi. HSTS ir vienvirziena iela: nepareizu iestatījumu apmeklētājs nevar ātri atcelt - tāpēc es rūpīgi pārbaudu sertifikātu atjaunošanu un apakšdomēnus.

Ja pārlūkprogrammā tiek parādītas ķēdes kļūdas, bieži vien trūkst starpposma sertifikāta. Es pārbaudu sertifikāta ķēdi un salīdzinu tās derīguma termiņu ar galveno derīguma termiņu. Ja izmantoju vairākus sertifikātus (piemēram, aizstājējzīmi un vienu sertifikātu), pārliecinos, ka saimniekvārdi netiek izmantoti divreiz vai pretrunīgi.

E-pasta autentificēšana sīkāk: SPF, DKIM, DMARC

Lai nodrošinātu uzticamu piegādi, es tīri īstenoju trīs moduļus. SPF definē atļautos nosūtīšanas ceļus (v=spf1 … -visi). Es ievēroju pēc iespējas vienkāršāku noteikumu un izvairos no izguves ierobežojuma pārsniegšanas (ne vairāk kā 10 DNS vaicājumi ar iekļaut, a, mx, ptr, pastāv, novirzīt). Es dzēšu liekos ierakstus vai uzticu pakalpojumu sniedzējam tos "izlīdzināt".

DKIM paraksta izejošos e-pastus katram domēnam un Selektors (piem. s1, s2). Es plānoju atslēgu rotāciju: kamēr jauns selektors ir pieejams, es atstāju veco selektoru aktīvu dažas dienas, pirms to noņemu. Ar DMARC es sāku ar p=none un lai ziņojumi tiktu nosūtīti man (rua=mailto:), lai iegūtu redzamību. Ja viss ir stabils, es palielinu līdz karantīna un pēc tam uz noraidīt. Es izvēlos atbilstošu izlīdzināšanu: aspf=r/adkim=r ir tolerants, s nodrošina stingru atbilstību.

Papildus MX pārbaudēm es vienmēr pārbaudu ierakstu secību, prioritātes un to, vai ierobežojošās DMARC politikas pasta problēmu gadījumā izslēdz likumīgos sūtītājus. Ja vairākas sistēmas paralēli sūta pastu (piemēram, veikals, biļetens, CRM), es koordinēju SPF iekļaušanu un katrai sistēmai izveidoju atsevišķus DKIM selektorus.

DNSSEC un CAA: papildu drošība

Aktivizēju DNSSEC, lai zonu parakstītu kriptogrāfiski. Ja domēns ir IONOS, ieskaitot reģistrāciju, pietiek to ieslēgt administrācijā; ārējiem reģistratoriem es ievadu DS ierakstu vecākajā zonā. Pēc aktivizēšanas pārbaudu izšķirtspēju: nepareizas konfigurācijas gadījumā. SERVFAIL pareizo atbilžu vietā. Pirms izmaiņu veikšanas nosaukumu serveros es deaktivizēju DNSSEC, tīri migrēju un atkal to aktivizēju, lai atslēgu apmaiņa neizraisītu pārtraukumu.

Es izmantoju CAA ierakstus, lai noteiktu, kuras sertifikācijas iestādes ir pilnvarotas izsniegt sertifikātus manam domēnam. Tas ierobežo uzbrukuma virsmu. Es saglabāju ierakstus konsekventus saknes un apakšdomēniem un pēc izvēles glabāju. iodef paziņojumiem. Pirms sertifikātu sniedzēja maiņas laikus pielāgoju CAA, lai problēma netiktu bloķēta.

CDN, WAF un Apex funkcijas

Daudzās platformās galamērķa adresē ir nepieciešams CNAME. Tas attiecas uz www ir neproblemātiska, bet nav atļauta Apex (saknes domēnam). Es to risinu divējādi: vai nu es pāradresēju saknes domēnu, izmantojot 301 uz www vai ievadīt pakalpojumu sniedzēja sniegtās A/AAAA adreses. Ja mans DNS pakalpojumu sniedzējs piedāvā ALIAS/ANAME vai CNAME izlīdzināšanu, es izmantoju šo opciju, lai Apex saskarnē iegūtu CNAME līdzīgu pieredzi. Dokumentēju pakalpojuma specifikācijas (IPv4/IPv6, TLS izbeigšana, nepieciešamās TXT verifikācijas) un plānoju atjaunošanas procesus, lai sertifikāti un mērķa adreses tiktu atjauninātas automātiski.

IPv4/IPv6, apļveida un rezerves variants

Es konsekventi iestatīju A un AAAA, ja mana mērķa sistēma atbalsta IPv6. Ja IPv6 atbalsts netiek nodrošināts, AAAA ierakstu neiekļauju, lai izvairītos no laika kavējumiem. Vienkāršai slodzes līdzsvarošanai varu saglabāt vairākus A ierakstus (apļveida ierakstu). Bez veselības pārbaudēm tas ir tikai "vislabākais mēģinājums" - ja mērķis neizdodas, klienti joprojām to pieprasa. Kritiskās konfigurācijās es apvienoju DNS stratēģijas ar slodzes balansētājiem vai uzraudzītiem galapunktiem.

Profesionālas pārbaudes: ātrāka testēšana un atkļūdošana

Pēc izmaiņu veikšanas pārbaudu izšķirtspēju no ārpuses. Izmantojot dig vai nslookup Es pārbaudu A/AAAA/CNAME/MX/TXT un redzu, kuri nosaukumu serveri ir atbildējuši. dig + izsekošana parāda ceļu no saknes uz autoritatīvo zonu - tas ir vērtīgi, kad delegācijas iestrēgst. Attiecībā uz novirzēm curl -I https://deinedomain.delai redzētu statusa kodus un galamērķi. Es testēju SSL ķēdes un SNI ar openssl s_client -connect deinedomain.de:443 -servername deinedomain.de -showcerts. Šīs pārbaudes veicu kā nelielu kontrolsarakstu, lai ātri varētu izlemt, vai problēma ir DNS, tīmekļa serverī, sertifikātā vai lietojumprogrammā.

Īpašo gadījumu tīra risināšana

Aizstājējzīmju apakšdomēni (*.yourdomain.com), es pārtveru, kad tiek izveidoti daudzi dinamiskie saimnieki. Tomēr es definēju skaidrus ierakstus kritiskiem apakšdomēniem, jo tie aizstāj aizstājējzīmes. Uz ceļiem balstīti pāradresējumi neietilpst DNS: DNS ieraksts atpazīst tikai saimniekvietņu nosaukumus, nevis URL ar direktorijiem. Šādus noteikumus es īstenoju tīmekļa serverī, reversajā starpniekserverī vai mērķa lietojumprogrammā.

Attiecībā uz starptautiskajiem nosaukumiem (IDN) pārbaudu Punikoda rakstību, lai visas sistēmas sagaidītu vienu un to pašu resursvietas nosaukumu. Ja izmantoju īpašus pakalpojumus, piemēram, VoIP vai sadarbības risinājumus. SRV-var būt nepieciešams ieraksts (piem. _service._proto.name ar galamērķa saimniekdatoru, portu un prioritāti). Es ievadīju šīs vērtības tieši tā, kā nepieciešams, jo kļūdas var apgrūtināt to atrašanu.

DNS zonas struktūra un uzturēšana

Es uzturu savu zonu skaidru: skaidri nosaukumi, standartizēts apakšdomēnu modelis, īsas piezīmes par mērķi un īpašnieku. Pirms katras būtiskas izmaiņas es eksportēju zonu (vai nofotografēju ierakstu sarakstu) un arhivēju to. Atkārtoti modeļi (piem. lietotne, api, statiskais), lai komandas locekļi varētu uzreiz atpazīt, kur kas atrodas. Projektos ar daudziem dalībniekiem es saglabāju vienkāršu izmaiņu vēsturi ar datumu, atbildīgo personu un īsu paskaidrojumu - tas vēlāk ietaupa meklēšanas laiku.

Īss kopsavilkums: tiešsaistē 10 minūtēs

Es reģistrēju Domēnsiestatiet A/AAAA un CNAME, aktivizējiet SSL un norādiet vēlamo pārsūtīšanu - tas ir pietiekami pirmajam parādīšanās gadījumam. E-pastam es pievienoju MX un SPF/DKIM/DMARC un testēju piegādi ar divām līdz trim pastkastītēm. Ārējos domēnus pievienoju, izmantojot IONOS nosaukumu serverus, vai pārsūtu tos, ieskaitot AuthCode. Ja kaut kas iestrēgst, pārbaudu TTL, DNS kešatmiņas un sertifikātus un tīri pārbaudu kontrolsarakstus. Šādā veidā nodrošinu katra IONOS domēna uzticamu darbību tiešsaistē un administrēšanu un pārvaldību. Izaugsme skaidrs.