Plesk ugunsmūra konfigurēšana ir būtisks solis, lai efektīvi aizsargātu serverus pret uzbrukumiem un neatļautu datu plūsmu. Izmantojot Plesk panelī integrēto risinājumu, var mērķtiecīgi kontrolēt piekļuvi, novērst drošības nepilnības un pastāvīgi nostiprināt sistēmas integritāti.

Centrālie punkti

- Ugunsmūra noteikumi pareizi novērš nevēlamu piekļuvi no ārpuses.

- Portāls Plesk integrācija nodrošina vienkāršu pārvaldību tieši vadības panelī.

- Iepriekšējas konfigurācijas nodrošina augstu drošības līmeni jau no pirmās uzstādīšanas brīža.

- Ar Reģistrēšana un uzraudzība var izsekot un analizēt uzbrukumu mēģinājumus.

- Paplašinājumi piemēram, Fail2Ban, palielina aizsardzību pret brutāla spēka uzbrukumiem.

Plesk Firewall raksturīgās iezīmes

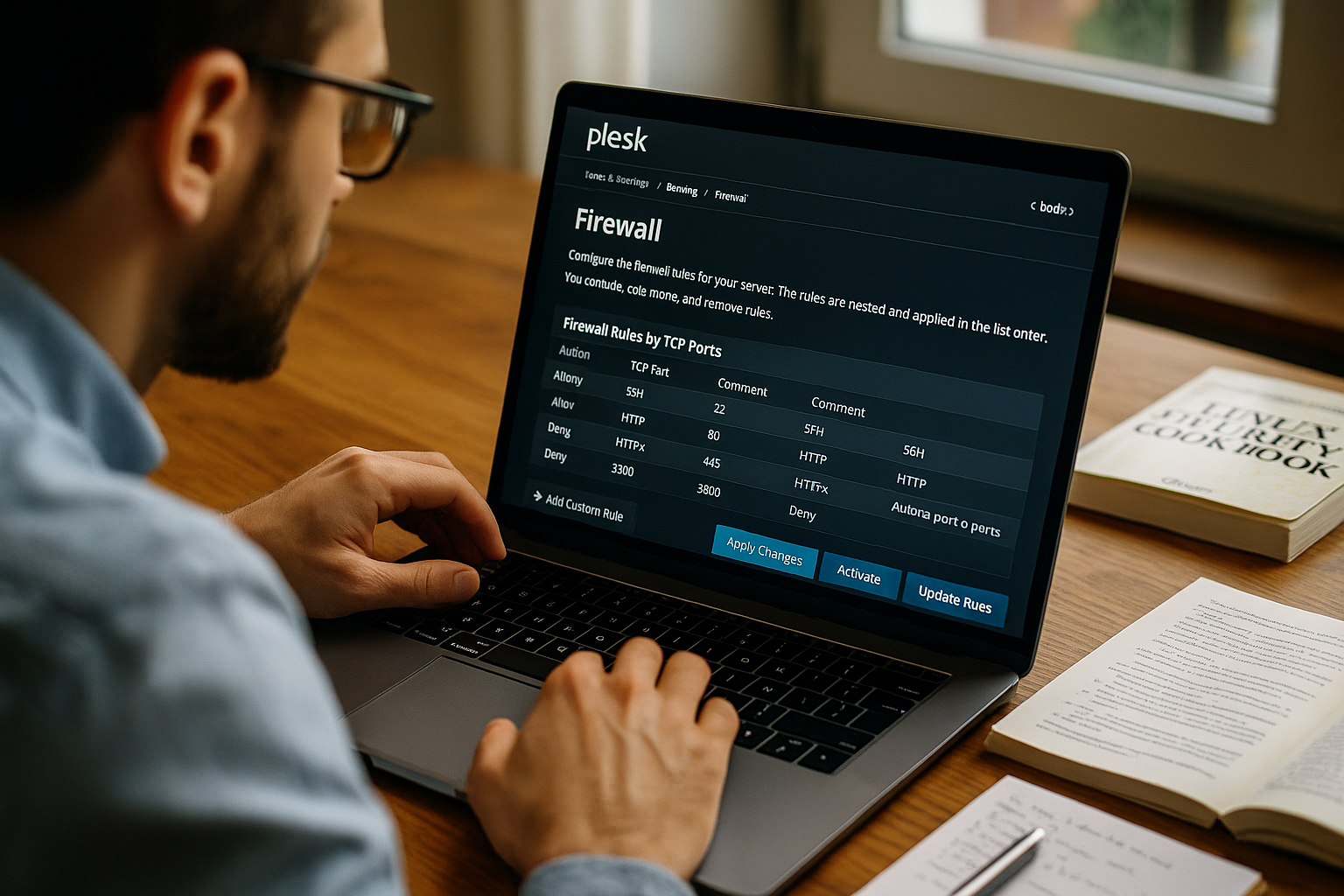

Plesk ugunsmūris ir pilnībā integrēts hostinga panelī, un to var kontrolēt bez papildu programmatūras. Tas filtrē tīkla datus saskaņā ar lietotāja definētiem noteikumiem un tādējādi aizsargā tādus pakalpojumus kā HTTP, HTTPS, FTP un SSH no nesankcionētas piekļuves. Īpaši noderīga ir grafiskā lietotāja saskarne, kas ļauj intuitīvi mainīt iestatījumus. Padziļinātu noteikumu manuālas konfigurēšanas iespējas ir pieejamas arī pieredzējušiem lietotājiem. Īpaši spēcīgs ir lietotājam draudzīgas saskarnes un precīzas datplūsmas kontroles apvienojums.

Plesk ugunsmūra konfigurēšanas soļi

Ugunsmūris tiek administrēts tieši Plesk paneļa sadaļā "Rīki un iestatījumi" > "Ugunsmūris". Pēc aktivizēšanas varat precīzi noteikt, vai katrai lietojumprogrammai vai ostai jābūt atvērtai vai bloķētai. Ienākošo un izejošo datu plūsmu var regulēt individuāli - piemēram, lai atļautu piekļuvi pakalpojumam tikai noteiktām IP adresēm. Pēc katras veiktās izmaiņas, lai tā stātos spēkā, ugunsmūra pakalpojums ir jāstartē no jauna. Lietotāja saskarnē tiešraidē ir redzams, kuri porti ir atvērti vai bloķēti.

Ieteicamie ugunsmūra noteikumi parastajiem pakalpojumiem

Lai nodrošinātu serveru efektīvu aizsardzību, ugunsmūrī jāatstāj atvērti tikai absolūti nepieciešamie porti. Tālāk tabulā ir norādīti ieteicamie iestatījumi tipiskiem tīmekļa mitināšanas scenārijiem:

| Pakalpojums | Osta | Statuss |

|---|---|---|

| SSH (attālinātā piekļuve) | 22 (TCP) | Atvērt - tikai administratora IP |

| HTTP (vietnes) | 80 (TCP) | Atvērt visiem IP |

| HTTPS (drošas vietnes) | 443 (TCP) | Atvērt visiem IP |

| FTP | 21 (TCP) + pasīvie porti | Bloķēts ja netiek izmantots |

| MySQL attālā piekļuve | 3306 (TCP) | Bloķēts noklikšķiniet tikai uz nepieciešamajiem IP |

Papildu aizsardzība ar Fail2Ban

Plesk Firewall un pakalpojuma Fail2Ban kombinācija nodrošina dubultu aizsardzību pret atkārtotiem pieteikšanās mēģinājumiem. Fail2Ban uzrauga žurnālu failus, lai konstatētu aizdomīgas darbības, piemēram, pārāk daudz pieteikšanās mēģinājumu, un automātiski bloķē attiecīgo IP. Īpaši tādiem pakalpojumiem kā SSH šis pasākums ievērojami pastiprina aizsardzību pret automatizētiem brutālā spēka uzbrukumiem. Soli pa solim aprakstīts, kā Fail2Ban aktivizēts Pleskpalīdz ātri īstenot.

Efektīva ugunsmūra administrēšana

Plesk ugunsmūra galvenā priekšrocība ir automatizācija, ko nodrošina iepriekš konfigurēti profili. Tie ļauj ar vienu klikšķi aktivizēt tipiskus portus tīmekļa serveriem, pasta serveriem vai FTP pakalpojumiem. Izsmalcināti lietotāji var pielāgot šos profilus vai izveidot savus šablonus. Lai veiktu regulāras izmaiņas, ir vērts izmantot skriptus vai CLI komandas, izmantojot "firewalld" (Linux). Tie, kas novērtē pārskatu, var integrēt ārējo uzraudzību, piemēram, izmantojot SNMP vai centralizētus žurnālu novērtēšanas rīkus.

Vienreiz un uz visiem laikiem novērsiet drošības nepilnības

Ar ugunsmūri vien nepietiek, ja ir atvērti pakalpojumi, kurus neviens neizmanto. Tāpēc regulāri jāpārbauda, vai atvērtie porti patiešām ir nepieciešami. Bieži vien netiek ņemta vērā, piemēram, FTP piekļuve, ko var aizstāt ar modernām SFTP alternatīvām. Tas pats attiecas uz MySQL attālo piekļuvi, kas būtu jāatļauj tikai noteiktiem IP. Labu ugunsmūra iestatījumu var atpazīt pēc tā, ka ir iespējama pēc iespējas mazāka izejošā datplūsma - atslēgvārds "default deny". Papildu padomus lielākai drošībai var atrast šajā dokumentā Plesk vides nodrošināšanas rokasgrāmata.

Ugunsmūra protokolu izpratne un analīze

Ugunsmūris saglabā precīzus žurnālus par bloķētajiem savienojumiem, veiksmīgām pakešu piekļuvēm vai kļūdainiem pieprasījumiem. Šī informācija sniedz svarīgu informāciju drošības incidentu gadījumā. Ja regulāri aplūkojat žurnālu failus, varat atpazīt likumsakarības un mērķtiecīgāk vērsties pret atkārtotiem uzbrukumiem, jo īpaši attiecībā uz bieži bloķētām IP adresēm. Tādi rīki kā Logwatch vai Fail2Ban-Reporter var sniegt automatizētus ziņojumus. Es arī izmantoju paziņojumu spraudņus, lai neparastas uzvedības gadījumā saņemtu e-pastu tieši uz jūsu e-pasta adresi.

Komandām: saprātīga piekļuves pārvaldības struktūra

Plesk var izveidot lietotājus ar dažādām pilnvarām. Tas nozīmē, ka ne katram administratoram ir nepieciešama piekļuve ugunsmūra konfigurācijai. Īpaši lielām komandām ir ieteicams skaidri strukturēt pilnvaru piešķiršanu. Tas novērš nejaušu izmaiņu veikšanu un aizsargā jutīgas jomas. Ja piesaistāt ārējo pakalpojumu sniedzējus, skaidri saglabājiet to IP un pēc projekta beigām tos atkal noņemiet. Tā ir vienkārša metode kontroles un pārskata uzturēšanai.

Uzlabotas ugunsmūra koncepcijas lielākai drošībai

Plesk ugunsmūra iestatījumus var paplašināt, papildus pamatfunkcijām iekļaujot vairākus uzlabotos mehānismus. Tie ietver mērķtiecīgu "izejošo" noteikumu izmantošanu, lai novērstu nevēlamas datplūsmas nokļūšanu no servera ārpusē. Daudzi uzņēmumi galvenokārt pievērš uzmanību ienākošajiem savienojumiem, bet neņem vērā, ka arī izejošās paketes var būt uzbrukuma scenārijs - piemēram, ļaunprātīgas programmatūras gadījumā, kas mēģina nosūtīt datus uz internetu.

Vēl viens aspekts ir IPv6 lietošana. Daudzās konfigurācijās joprojām tiek izmantots IPv4, lai gan IPv6 jau sen ir kļuvis par standartu. Plesk programmā IPv6 noteikumus var definēt paralēli IPv4 noteikumiem. Īpaši svarīgi ir izvairīties no nepareizām "allow any" konfigurācijām IPv6. Bieži vien ir lietderīgi aktīvi izmantot IPv6 tikai tad, ja visa servera vide, tostarp DNS un tīkla infrastruktūra, ir pareizi iestatīta. Pretējā gadījumā var rasties nepilnības, jo drošības iestatījumi stājas spēkā tikai IPv4 jomā.

Ja izmantojat sarežģītus scenārijus, varat arī pārvietot pakalpojumus uz atsevišķu IP adrešu telpu vai izveidot VLAN struktūras. Tas ļauj vēl sīkāk kontrolēt piekļuvi datu centrā. Lai gan VLAN un atsevišķi IP diapazoni nav tieši iepriekš konfigurēti Plesk, tos var izveidot operētājsistēmas līmenī un pēc tam integrēt Plesk ugunsmūra noteikumos. Piemēram, datubāzes serveri var novietot aizsargātā zonā, kas no ārpuses ir pieejama tikai ļoti ierobežotā apjomā.

DMZ un ostu pāradresācija programmā Plesk

Atsevišķos gadījumos var būt lietderīgi aizsargāt atsevišķus pakalpojumus vai sistēmas DMZ ("demilitarizētā zonā"). Tas jo īpaši attiecas uz lietojumprogrammām, kurām jābūt pieejamām, bet kurām nedrīkst būt tiešas piekļuves iekšējiem resursiem. DMZ bieži tiek realizēta, izmantojot atsevišķas ugunsmūra zonas. Plesk sistēmā tas nav pieejams kā viena klikšķa risinājums, taču nepieciešamos noteikumus var apvienot, izmantojot resursdatora operētājsistēmu un Plesk saskarni. Ienākošās paketes tiek mērķtiecīgi pārsūtītas, neļaujot pilnībā piekļūt iekšējam tīklam.

Arī klasiskā ostu pārsūtīšana ir problēma. Ja vietējie pakalpojumi darbojas alternatīvā porta režīmā vai izmantojat sarežģītu programmatūru, varat pārsūtīt noteiktus portus uz ārpusi, izmantojot Plesk ugunsmūri. Tomēr šie noteikumi jākonfigurē ļoti ierobežoti. Bieži vien ir labāk izmantot VPN tuneli, nevis padarīt kritiski svarīgus administrācijas portus (piemēram, 8080) publiski pieejamus. VPN ļauj maršrutēt šifrētu datplūsmu tīklā, kas ievērojami samazina uzbrukuma virsmu.

Žurnālu pārvaldība un kriminālistiskā analīze

Ja vēlaties padziļināti pievērsties drošības tēmai, nav iespējams izvairīties no strukturētas žurnālu pārvaldības. Ne tikai ugunsmūris reģistrē piekļuves mēģinājumus, bet arī tīmekļa serveri, pasta serveri un citi pakalpojumi. Visu žurnālu datu centralizēta apkopošana (piemēram, izmantojot syslog) ļauj veikt kriminālistisko analīzi, ja patiešām notiek kāds drošības incidents. Nodrošinu, ka žurnāli tiek regulāri rotēti, saspiesti un arhivēti. Lai vieglāk filtrētu lielus datu apjomus, ir noderīgi tādi rīki kā Logstash vai Graylog. Ir svarīgi, lai žurnāli būtu aizsargāti pret manipulācijām, piemēram, ierakstot tos atsevišķā serverī.

Plesk ugunsmūris pats savos žurnālos sniedz informāciju par to, kuras IP adreses ir bloķētas vairākas reizes, kuras porti tiek skenēti uzkrītoši bieži un cik bieži tiek veikti savienojuma mēģinājumi ar faktiski slēgtajiem portiem. Šādi atkārtojošies modeļi bieži norāda uz automatizētiem uzbrukumu mēģinājumiem. Ja daži IP adreses diapazoni ir atkārtoti uzkrītoši, var būt lietderīgi uz laiku vai pastāvīgi bloķēt veselas tīkla zonas, ja vien piekļuve no tām nav nepieciešama darba vajadzībām.

Konfigurācijas problēmu novēršana

Praksē reizēm rodas situācijas, kad rodas nevēlami bloki vai atbrīvošanas. Piemēram, slēdzot portu, jūs aizmirstat, ka kādam pakalpojumam ir nepieciešams šis ports, un pēkšņi jūsu lietojumprogramma vairs nav pieejama. Šādos gadījumos palīdz pakāpeniski deaktivizēt Plesk ugunsmūri vai atcelt attiecīgo noteikumu, lai sašaurinātu problēmas avotu. Sistēmas žurnāls (piemēram, /var/log/messages vai /var/log/firewalld) arī ir laba vieta, kur sākt kļūdu ziņojumu identificēšanu.

Ja piekļuve Plesk vadības panelim vairs nav iespējama, jo ugunsmūris ir netīšām bloķējis iekšējos portus, vienīgā iespēja bieži vien ir piekļuve, izmantojot resursdatora sistēmu vai SSH pieteikšanos avārijas līmenī (izmantojot KVM konsoli resursdatorā). Ugunsmūra pakalpojumus (piemēram, firewalld vai iptables) tur var apturēt vai atiestatīt manuāli. Pēc tam var labot konfigurāciju un atjaunot normālu darbību. Ir svarīgi dokumentēt sākotnējos iestatījumus, lai precīzi zinātu, kurš solis izlaboja kļūdu.

Lietojumprogrammas piemērs: Droša e-pasta servera iestatīšana

Lai e-pasta serveris varētu saņemt un sūtīt, tam ir nepieciešami noteikti porti, piemēram, 25 (SMTP), 110 (POP3) vai 143 (IMAP). Tajā pašā laikā šie porti ir biežs uzbrukumu mērķis. Es iesaku ieviest SMTP autentifikāciju un nodrošināt savienojumu, izmantojot TLS. Ideālā gadījumā tīmekļa e-pasta pakalpojumiem vajadzētu piekļūt tikai ar HTTPS. Ja strādāsiet arī ar pasta serverim specifiskiem ugunsmūra iestatījumiem, sasniegsiet augstu aizsardzības līmeni un ievērojami samazināsiet surogātpasta un autentifikācijas uzbrukumu skaitu.

Ugunsmūra automātiska dublēšana un atjaunošana

Ja konfigurācijā kaut kas notiek nepareizi, iepriekšējās dublējumkopijas var glābt dzīvību. Plesk piedāvā iespēju eksportēt un arhivēt visus ugunsmūra noteikumus. Šīs rezerves kopijas var viegli atjaunot ārkārtas situācijās. Lielām infrastruktūrām ieteicams iknedēļas dublēšanas grafiks, izmantojot CLI vai cronjob. Ja vēlaties izmantot Ugunsmūra bloka noteikumu administrēšanas panelis regulāri nodrošina papildu pārredzamību.

Nobeiguma domas: Ugunsmūra pārvaldība kā drošības rutīnas sastāvdaļa

Labi konfigurēts Plesk ugunsmūris nav vienreizēja uzstādīšana, bet gan pastāvīgs uzdevums. Es iesaku katru mēnesi veikt drošības pārbaudi, kurā tiek pārbaudīti visi atvērtie porti un pakalpojumi, kā arī novērsti nevajadzīgie izņēmumi. Ugunsmūra, Fail2Ban un drošu lietotāja tiesību kombinācija ne tikai aizsargā pret uzbrukumiem, bet arī nodrošina mieru ikdienas hostinga darbībā. Ja regulāri analizēsiet žurnālu datus un automatizēsiet sistēmas atskaites, vienmēr būsiet lietas kursā. Plesk ugunsmūris tiek uzturēts kā durvju slēdzene: regulāri to aizslēdziet, pārbaudiet un nekavējoties nomainiet bojātās slēdzenes.