Einführung in Zero Trust Security im Webhosting

In der sich ständig weiterentwickelnden digitalen Landschaft gewinnt das Konzept der Zero Trust Security zunehmend an Bedeutung, insbesondere im Bereich des Webhostings. Dieser Ansatz revolutioniert die Art und Weise, wie wir Sicherheit in Netzwerken und Systemen betrachten und implementieren.

"Zero Trust" pamatprincipi

Zero Trust basiert auf dem Grundsatz „Vertraue niemandem, überprüfe alles“. Im Gegensatz zu traditionellen Sicherheitsmodellen, die sich auf die Absicherung des Netzwerkperimeters konzentrieren, geht Zero Trust davon aus, dass Bedrohungen sowohl von außen als auch von innen kommen können. Daher wird jeder Zugriff, unabhängig vom Standort oder Netzwerk, als potenziell riskant betrachtet und muss verifiziert werden.

Zero Trust im Kontext des Webhostings

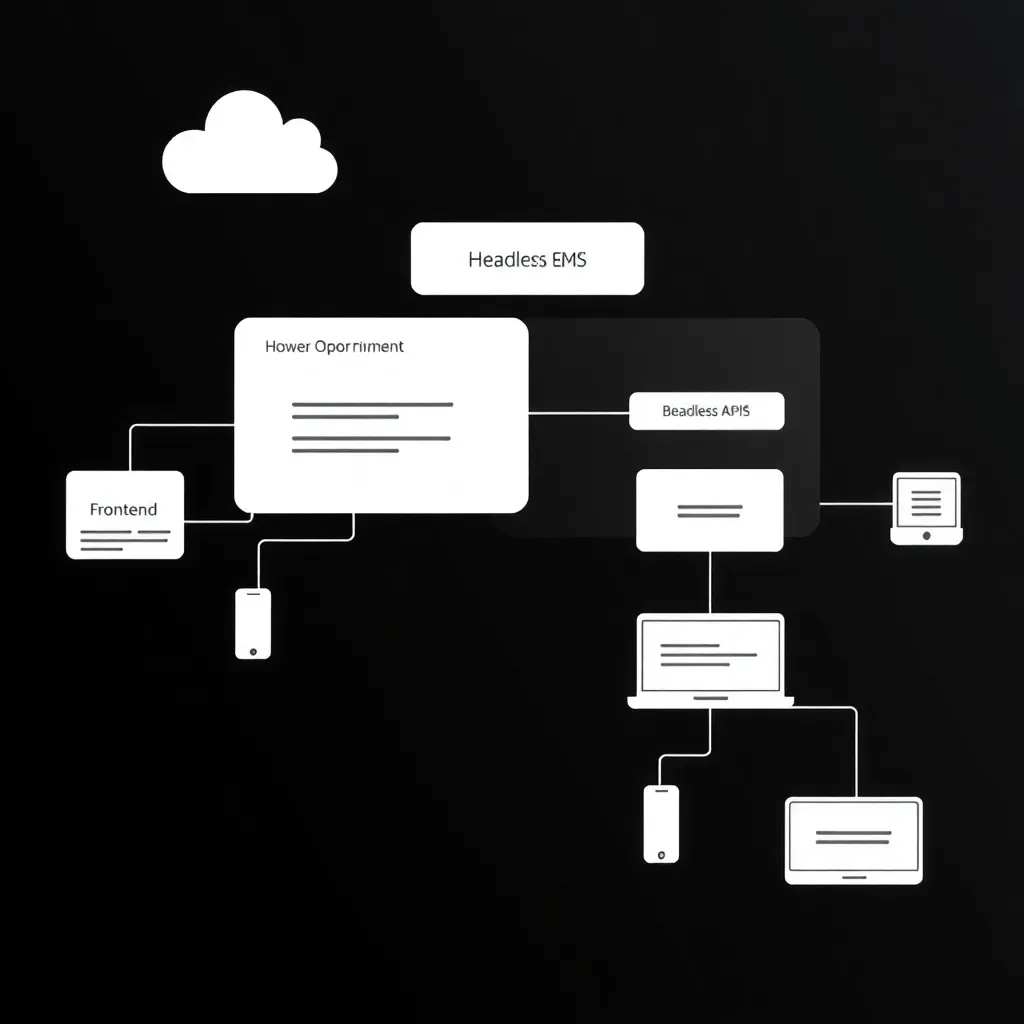

Im Webhosting-Kontext bedeutet die Implementierung von Zero Trust eine grundlegende Neuausrichtung der Sicherheitsarchitektur. Hosting-Anbieter müssen nun sicherstellen, dass jede Verbindung, jeder Benutzer und jedes Gerät kontinuierlich authentifiziert und autorisiert wird. Dies erfordert den Einsatz fortschrittlicher Technologien wie Multi-Faktor-Authentifizierung, kontextbasierte Zugriffskontrollen und kontinuierliches Monitoring.

Identitäts- und Zugriffsmanagement (IAM)

Ein robustes Identitäts- und Zugriffsmanagement bildet das Rückgrat jeder Zero-Trust-Architektur. Im Webhosting-Kontext bedeutet dies die Einführung starker Authentifizierungsmethoden wie FIDO2/WebAuthn und die Implementierung von attributbasierten Zugriffskontrollen (ABAC). Diese Maßnahmen ermöglichen eine granulare Kontrolle darüber, wer auf welche Ressourcen zugreifen kann, basierend auf verschiedenen Faktoren wie Benutzerrolle, Gerätegesundheit und Standort.

Starke Authentifizierungsmethoden

– FIDO2/WebAuthn: Diese Technologien bieten eine sichere und benutzerfreundliche Möglichkeit zur Authentifizierung, die Phishing-resistent ist.

– Biometrische Verfahren: Fingerabdruck- oder Gesichtserkennung erhöhen die Sicherheit zusätzlich.

Attributbasierte Zugriffskontrollen (ABAC)

ABAC ermöglicht es, den Zugriff basierend auf einer Vielzahl von Attributen zu steuern, was eine flexible und detaillierte Zugriffskontrolle ermöglicht. Dies ist besonders wichtig in komplexen Webhosting-Umgebungen, wo unterschiedliche Benutzer unterschiedliche Berechtigungen benötigen.

Netzwerksegmentierung

Die Netzwerksegmentierung spielt ebenfalls eine entscheidende Rolle in der Zero-Trust-Strategie. Durch die Aufteilung des Netzwerks in kleinere, isolierte Segmente wird das Risiko einer lateralen Bewegung von Angreifern im Falle einer Kompromittierung erheblich reduziert. Im Webhosting kann dies durch den Einsatz von Software-Defined Networking (SDN) und Mikrosegmentierung erreicht werden, wodurch jeder Kunde oder jede Anwendung in einem eigenen, sicheren Segment isoliert wird.

Vorteile der Netzwerksegmentierung

– Reduzierung der Angriffsfläche: Durch die Isolation von Ressourcen wird es für Angreifer schwieriger, sich im Netzwerk zu bewegen.

– Verbesserte Verwaltung: Netzwerksegmentierung erleichtert die Verwaltung und Überwachung des Datenverkehrs.

Kontinuierliches Monitoring und Analysen

Kontinuierliches Monitoring und Analysen sind weitere Schlüsselkomponenten des Zero-Trust-Modells. Hosting-Anbieter müssen in der Lage sein, Anomalien und verdächtige Aktivitäten in Echtzeit zu erkennen und darauf zu reagieren. Der Einsatz von künstlicher Intelligenz und maschinellem Lernen kann dabei helfen, Bedrohungen schneller zu identifizieren und automatisierte Reaktionen auszulösen.

Echtzeit-Erkennung von Bedrohungen

– Verhaltensanalyse: Durch das Überwachen von Benutzer- und Netzwerkverhalten können ungewöhnliche Muster schnell erkannt werden.

– Automatisierte Reaktionen: Systeme können automatisch auf erkannte Bedrohungen reagieren, z.B. durch das Isolieren kompromittierter Ressourcen.

Izaicinājumi nulles uzticības principa īstenošanā

Die Implementierung von Zero Trust im Webhosting bringt auch Herausforderungen mit sich. Eine davon ist die Notwendigkeit, Legacy-Systeme und -Anwendungen zu integrieren, die möglicherweise nicht für ein Zero-Trust-Modell konzipiert wurden. Hosting-Anbieter müssen kreative Lösungen finden, um diese älteren Systeme in die neue Sicherheitsarchitektur einzubinden, ohne die Funktionalität zu beeinträchtigen.

Integration von Legacy-Systemen

– Schrittweise Migration: Alte Systeme können schrittweise modernisiert oder durch kompatible Lösungen ersetzt werden.

– Einsatz von Gateways: Sicherheits-Gateways können verwendet werden, um Legacy-Systeme in das Zero-Trust-Modell zu integrieren.

Balance zwischen Sicherheit und Benutzerfreundlichkeit

Ein weiterer wichtiger Aspekt ist die Benutzerfreundlichkeit. Während Zero Trust die Sicherheit erheblich verbessert, darf dies nicht auf Kosten der Benutzererfahrung gehen. Hosting-Anbieter müssen einen Balanceakt zwischen strengen Sicherheitsmaßnahmen und einem reibungslosen Benutzererlebnis vollführen. Dies kann durch den Einsatz von kontextbasierten Authentifizierungsmethoden erreicht werden, die nur dann zusätzliche Verifizierungsschritte erfordern, wenn ungewöhnliche Aktivitäten erkannt werden.

Datu šifrēšana

Die Datenverschlüsselung ist ein weiterer Kernbestandteil der Zero-Trust-Strategie im Webhosting. Alle Daten, sowohl im Ruhezustand als auch während der Übertragung, müssen verschlüsselt sein. Dies schützt nicht nur vor externen Bedrohungen, sondern auch vor internen Risiken wie unberechtigtem Zugriff durch Mitarbeiter des Hosting-Anbieters.

Verschlüsselungstechnologien

– TLS/SSL: Schutz der Daten während der Übertragung.

– AES-256: Starke Verschlüsselung für Daten im Ruhezustand.

Vorteile der Verschlüsselung

– Datenschutz: Sicherstellung, dass sensible Informationen auch bei einem Sicherheitsvorfall geschützt sind.

– Regulatorische Compliance: Erfüllung von Datenschutzbestimmungen wie der DSGVO.

Vorteile für Webhosting-Kunden

Für Webhosting-Kunden bedeutet die Einführung von Zero Trust eine erhöhte Sicherheit ihrer Daten und Anwendungen. Sie können darauf vertrauen, dass jeder Zugriff auf ihre Ressourcen streng kontrolliert und überwacht wird. Gleichzeitig müssen sie sich jedoch auch an neue Sicherheitspraktiken gewöhnen, wie beispielsweise häufigere Authentifizierungsanforderungen oder strengere Zugriffskontrollen.

Lielāka drošība

– Schutz vor Datenverlust: Reduzierung des Risikos von Datenlecks und unautorisiertem Zugriff.

– Vertrauen in den Anbieter: Kunden haben mehr Vertrauen in die Sicherheitsmaßnahmen ihres Hosting-Anbieters.

Anpassung an neue Sicherheitspraktiken

– Schulungen und Unterstützung: Hosting-Anbieter müssen Kunden unterstützen, sich an die neuen Sicherheitsanforderungen anzupassen.

– Benutzerfreundliche Lösungen: Implementierung von Sicherheitsmaßnahmen, die die Benutzererfahrung nicht beeinträchtigen.

Kontinuierlicher Verbesserungsprozess

Die Implementierung von Zero Trust im Webhosting ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Hosting-Anbieter müssen ihre Sicherheitsmaßnahmen ständig überprüfen, anpassen und verbessern, um mit den sich entwickelnden Bedrohungen Schritt zu halten. Dies erfordert nicht nur technische Expertise, sondern auch ein Umdenken in der gesamten Organisation in Bezug auf Sicherheit.

Regelmäßige Audits und Updates

– Sicherheitsaudits: Regelmäßige Überprüfungen der Sicherheitsmaßnahmen zur Identifizierung von Schwachstellen.

– Software-Updates: Kontinuierliche Aktualisierung von Software und Sicherheitsprotokollen.

Anpassung an neue Bedrohungen

– Threat Intelligence: Nutzung von Bedrohungsinformationen zur proaktiven Anpassung der Sicherheitsstrategien.

– Flexible Sicherheitsarchitektur: Aufbau einer Sicherheitsarchitektur, die schnell auf neue Bedrohungen reagieren kann.

Schulung und Sensibilisierung

Ein wichtiger Aspekt bei der Umsetzung von Zero Trust im Webhosting ist die Schulung und Sensibilisierung der Mitarbeiter und Kunden. Da das Modell einen fundamentalen Wandel in der Herangehensweise an Sicherheit darstellt, ist es entscheidend, dass alle Beteiligten die Grundprinzipien verstehen und unterstützen. Regelmäßige Schulungen und klare Kommunikation sind daher unerlässlich.

Schulungsprogramme

– Mitarbeiterschulungen: Regelmäßige Trainings zur Vermittlung von Sicherheitsbewusstsein und Best Practices.

– Kundenschulungen: Bereitstellung von Ressourcen und Anleitungen für Kunden zur Nutzung von Sicherheitsfunktionen.

Kommunikation der Sicherheitsrichtlinien

– Klare Richtlinien: Definition und Kommunikation klarer Sicherheitsrichtlinien und -verfahren.

– Feedback-Mechanismen: Einrichtung von Kanälen für Feedback und kontinuierliche Verbesserung der Sicherheitsmaßnahmen.

Marktvorteile für Hosting-Anbieter

Für Hosting-Anbieter bietet die Implementierung von Zero Trust auch Chancen zur Differenzierung im Markt. Anbieter, die eine robuste Zero-Trust-Architektur vorweisen können, positionieren sich als führend in Sachen Sicherheit und können damit einen Wettbewerbsvorteil erzielen. Dies ist besonders relevant für Kunden in regulierten Branchen oder solche mit hohen Sicherheitsanforderungen.

Wettbewerbsvorteile

– Markenstärkung: Positionierung als sicherheitsorientierter Anbieter stärkt die Markenwahrnehmung.

– Kundenzufriedenheit: Höhere Sicherheitsstandards führen zu zufriedeneren und loyaleren Kunden.

Zielgruppen in regulierten Branchen

– Finanzsektor: Hohe Anforderungen an Datenschutz und Sicherheit.

– Gesundheitswesen: Schutz sensibler Gesundheitsdaten gemäß gesetzlichen Vorgaben.

– E-Commerce: Sicherstellung von sicheren Transaktionen und Schutz von Kundendaten.

Kosten und Investitionen

Die Kosten für die Implementierung und Aufrechterhaltung einer Zero-Trust-Architektur sind nicht zu unterschätzen. Hosting-Anbieter müssen in neue Technologien, Schulungen und möglicherweise zusätzliches Personal investieren. Diese Kosten können sich jedoch langfristig auszahlen, indem sie das Risiko von Sicherheitsverletzungen und deren potenziell katastrophalen finanziellen und reputativen Folgen reduzieren.

Investitionen in Technologien

– Sicherheitssoftware: Anschaffung und Implementierung von fortschrittlichen Sicherheitslösungen.

– Hardware-Upgrades: Notwendige Hardware-Upgrades zur Unterstützung der neuen Sicherheitsarchitektur.

Langfristige Kosteneinsparungen

– Reduzierte Risiken: Vermeidung von Kosten, die durch Sicherheitsvorfälle entstehen.

– Effizientere Prozesse: Automatisierung und Optimierung von Sicherheitsprozessen können langfristig Kosten senken.

Compliance und Datenschutz

Ein weiterer wichtiger Aspekt von Zero Trust im Webhosting ist die Compliance mit Datenschutzbestimmungen wie der GDPR. Die granulare Kontrolle und detaillierte Protokollierung, die Zero Trust bietet, können Hosting-Anbietern helfen, die strengen Anforderungen dieser Vorschriften zu erfüllen und nachzuweisen.

Erfüllung regulatorischer Anforderungen

– Datenprotokollierung: Detaillierte Protokollierung von Datenzugriffen zur Einhaltung von Compliance-Vorgaben.

– Datenschutzmaßnahmen: Implementierung von Maßnahmen zum Schutz personenbezogener Daten gemäß gesetzlichen Vorgaben.

Nachweis der Compliance

– Audits und Berichte: Erstellung von Berichten und Durchführung von Audits zur Dokumentation der Compliance.

– Zertifizierungen: Erlangung von Sicherheitszertifizierungen zur Bestätigung der Compliance.

Zukunftsaussichten für Zero Trust im Webhosting

Abschließend lässt sich sagen, dass Zero Trust Security im Webhosting mehr als nur ein Trend ist – es ist eine notwendige Evolution in der Cybersicherheit. In einer Zeit, in der Cyberangriffe immer ausgefeilter und häufiger werden, bietet Zero Trust einen robusten Rahmen für den Schutz von Daten und Systemen. Hosting-Anbieter, die diesen Ansatz erfolgreich implementieren, werden nicht nur ihre eigene Sicherheit verbessern, sondern auch einen erheblichen Mehrwert für ihre Kunden schaffen.

Langfristige Strategien

– Innovative Technologien: Einsatz neuer Technologien zur kontinuierlichen Verbesserung der Sicherheitsarchitektur.

– Partnerschaften: Zusammenarbeit mit Sicherheitsunternehmen zur Stärkung der Zero-Trust-Strategie.

Vorbereitung auf zukünftige Herausforderungen

– Skalierbare Sicherheitslösungen: Entwicklung von Sicherheitslösungen, die mit dem Wachstum des Unternehmens skalieren können.

– Proaktive Bedrohungserkennung: Aufbau einer proaktiven Haltung gegenüber neuen und aufkommenden Bedrohungen.

Secinājums

Die Zukunft des Webhostings wird zweifellos von Zero Trust geprägt sein. Es ist an der Zeit, dass Anbieter und Kunden gleichermaßen beginnen, ihre Sicherheitsstrategien zu überdenken und sich auf diese neue Realität vorzubereiten. Nur so können sie in der sich ständig wandelnden digitalen Landschaft sicher und erfolgreich navigieren.

Durch die konsequente Umsetzung von Zero Trust können Hosting-Anbieter nicht nur ihre Sicherheitsstandards erheblich verbessern, sondern sich auch als vertrauenswürdige Partner im Markt positionieren. Dies wird nicht nur die Sicherheit der eigenen Systeme erhöhen, sondern auch das Vertrauen und die Zufriedenheit der Kunden nachhaltig stärken.

Für weitere Informationen und Ressourcen rund um Zero Trust Security im Webhosting besuchen Sie unsere verwandten Artikel und Ressourcen auf unserer Webseite.