Der .well-known folder jest niezbędnym składnikiem bezpiecznych usług internetowych i jest używany do automatycznej walidacji certyfikatów, zarządzania tożsamością i innych protokołów internetowych. Operatorzy stron internetowych korzystają z prostszej integracji dzięki ustandaryzowanym ścieżkom, zwłaszcza w przypadku certyfikatów SSL i zautomatyzowanych procesów.

Punkty centralne

- Automatyzacja procesów certyfikacji za pomocą standardowych ścieżek

- Weryfikacje za pośrednictwem ustrukturyzowanych adresów URL, takich jak /.well-known/pki-validation/

- Czytelność maszyny centralne metadane dla usług takich jak OpenID lub OAuth2

- Kompatybilność hostingu z hostingiem współdzielonym, zarządzanym lub w chmurze

- Koncepcje bezpieczeństwa poprzez pliki oparte na zasadach, takie jak security.txt

Jak to działa?

Der .well-known folder opiera się na specyfikacjach takich jak RFC 8615 i zapewnia, że niektóre pliki są dostępne pod ustalonymi ścieżkami. Na przykład, jeśli dostawca certyfikatu SSL chce sprawdzić własność, oczekuje kodu walidacji pod adresem https://deinedomain.de/.well-known/pki-validation/. Duża zaleta: usług nie trzeba indywidualnie dostosowywać ani kontaktować się z nimi - oszczędza to wysiłek i zmniejsza liczbę błędów.

Ta standaryzacja wzmacnia również Interoperacyjność nowoczesnej infrastruktury internetowej. Wywoływane usługi pobierają konfigurację lub metadane niezależnie. Oznacza to, że integracje dotyczące bezpieczeństwa, linków do aplikacji lub kontroli dostępu działają automatycznie - pod warunkiem, że folder jest poprawnie skonfigurowany.

Ważnym aspektem pozostaje umiejscowienie: folder musi być umieszczony w katalogu głównym przestrzeni internetowej, np. /public_html/ lub /htdocs/.

Aby lepiej zrozumieć mechanizmy stojące za znanymi ścieżkami Well-Known, pomocne jest rzucenie światła na rolę różnych konfiguracji serwera WWW. Niezależnie od tego, czy jest to Apache, NGINX czy IIS - centralne elementy, takie jak reguły przepisywania i prawa dostępu (uprawnienia), odgrywają decydującą rolę. W przypadku Apache, na przykład, plik .htaccess może zapewnić, że żądania do .znany nie są przypadkowo przekierowywane lub blokowane. Z drugiej strony, w NGINX bloki konfiguracyjne dla całego serwera są często definiowane w głównym pliku konfiguracyjnym lub w plikach hostów wirtualnych, które regulują płynny dostęp do katalogu. Tym ważniejsze jest śledzenie odpowiednich dzienników serwera, ponieważ można tam znaleźć komunikaty o błędach, jeśli na przykład niezamierzone przekierowanie uniemożliwi dostęp do plików.

Wyraźne oddzielenie zwykłej zawartości witryny jest szczególnie przydatne w przypadku korzystania z katalogu .well-known. Usługi i protokoły mogą polegać na plikach walidacji lub wykrywania dostępnych w określonej formie. Jednocześnie minimalizuje się ryzyko kolizji własnych treści z procesem walidacji. Wyszukiwarki zazwyczaj nie indeksują również aktywnie katalogu .well-known, co może być zaletą w przypadku danych związanych z bezpieczeństwem. Niemniej jednak należy mieć świadomość, że niektóre skanery lub roboty indeksujące będą kierować się do tego folderu w celu zebrania cennych meta informacji, dlatego też czysta konfiguracja jest szczególnie istotna.

Typowe scenariusze zastosowań w praktyce

W codziennym życiu operatorów stron internetowych folder .well-known jest wymagany do wielu procesów. Spektrum sięga od walidacji SSL do przechowywania informacji prawnych.

Najczęstsze przypadki użycia obejmują

- Walidacja SSLLet's Encrypt lub inne CA żądają pliku z hashem w katalogu /.well-known/acme-challenge/

- Instrukcje bezpieczeństwaPliki takie jak

/.well-known/security.txtOkreślenie osoby kontaktowej do zarządzania incydentami - Usługi identyfikacjiOpenID Connect oczekuje znormalizowanych dokumentów wyszukiwania w stałych lokalizacjach

- Integracja aplikacjiAplikacje mobilne (Android, Apple) weryfikują własność domeny dla linków uniwersalnych.

- Rejestr ochrony danychSpecyfikacje wykorzystują scentralizowane ścieżki do upubliczniania punktów kontaktowych zgodnych z RODO

Istnieją również szczególne przypadki, w których firmy lub instytucje definiują dodatkowe własne wpisy w katalogu .well-known, aby wewnętrzne wytyczne lub autoryzacje dostępu były czytelne maszynowo. Serwery OAuth2 i inne usługi autoryzacyjne również korzystają z jednolitych punktów końcowych wyszukiwania, które mogą zawierać wszystkie istotne informacje na temat punktów końcowych tokenów lub metod szyfrowania. Nie tylko upraszcza to proces wdrażania nowych aplikacji, ale także zapewnia jasność co do tego, które usługi są godne zaufania i jakie zasady mają zastosowanie.

Własne aplikacje również coraz częściej wchodzą w grę. Duże firmy zajmujące się oprogramowaniem lub sieciami wykorzystują koncepcję folderów do sprawdzania autentyczności licencji lub monitorowania stanu konkretnej instalacji. Można to zrobić za pomocą prostych plików JSON lub zaawansowanych frameworków, które aktualizują się automatycznie, gdy dostawca definiuje nowe wymagania. Ci, którzy mają już swoje .znany Folder może płynnie dodawać takie integracje w dowolnym momencie bez zakłócania działania całego systemu.

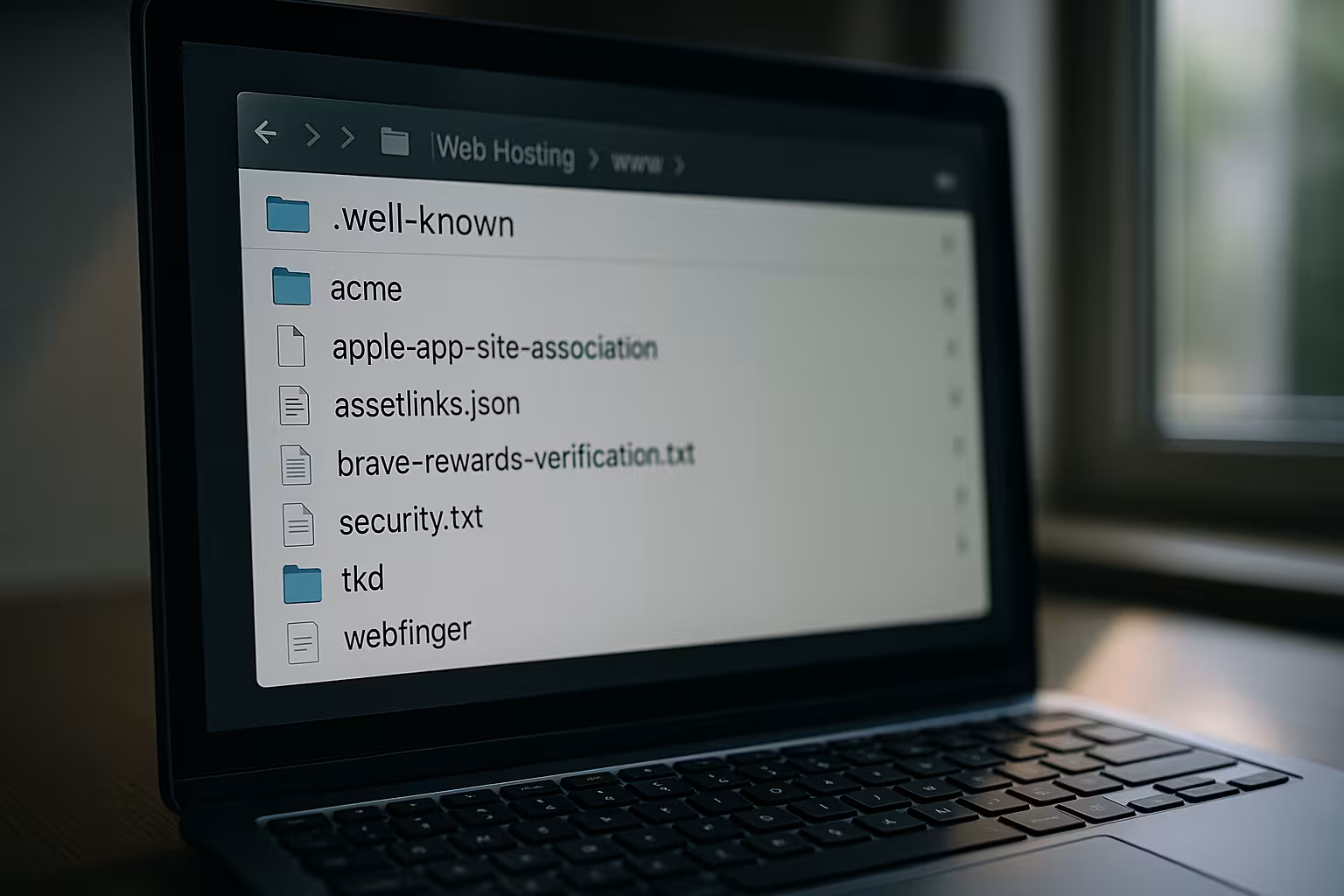

Konfiguracja katalogu krok po kroku

Niezależnie od tego, czy posiadasz pakiet hostingowy z Plesk lub inny dostawca jest uruchomiony - utworzenie folderu .well-known jest zarówno proste, jak i skuteczne. Folder można utworzyć za pośrednictwem FTP, SFTP lub menedżera plików panelu sterowania hostingu. Nazwa folderu to dokładnie .znany z kropką i małymi literami.

Prawidłowa struktura wygląda następująco:

| Ścieżka | Wykorzystanie |

|---|---|

| /.well-known/pki-validation/ | Potwierdzenie domeny dla certyfikatów SSL |

| /.well-known/acme-challenge/ | Weryfikacja Let's Encrypt |

| /.well-known/security.txt | Publikowanie kontaktu bezpieczeństwa |

| /.well-known/oauth-authorisation-server | Wykrywanie OAuth2 dla interfejsów API |

Ważne jest również ustawienie praw dostępu na co najmniej 755 - w przeciwnym razie pliki pozostaną niewidoczne. Adresy URL muszą być publicznie dostępne. Prosty test przeglądarki pokaże, czy plik jest rzeczywiście dostępny z zewnątrz.

W przypadku bardziej zaawansowanych projektów może być wskazane równoległe zarządzanie całą serią plików walidacyjnych lub konfiguracyjnych zamiast pojedynczego pliku. Szczególnie w przypadku większych projektów, które łączą kilka subdomen i usług, często zdarza się, że plik /.well-known Foldery istnieją w celu czystego oddzielenia weryfikacji od siebie. Pozwala to różnym zespołom w firmie na niezależną pracę bez wchodzenia sobie w drogę. Jednak jasna dokumentacja tego, który plik znajduje się w którym podfolderze, jest niezbędna, aby uniknąć późniejszych nieporozumień.

W wielu przypadkach narzędzia do zarządzania hostingiem lub serwerem, takie jak cPanel, Plesk lub ISPConfig, już natywnie obsługują udostępnianie folderu. Czasami konfiguracja SSL za pomocą Let's Encrypt automatycznie tworzy folder .znany jest tworzony natychmiast po aktywowaniu funkcji automatycznego odnawiania. Niemniej jednak zaleca się regularne sprawdzanie folderu i jego zawartości, aby upewnić się, że nie brakuje żadnych linków. Zwrócenie uwagi na możliwe źródła błędów oszczędza później kłopotów w codziennym życiu - zwłaszcza jeśli odnowienia certyfikatów są zautomatyzowane i rzadko je aktywnie sprawdzasz.

WordPress i radzenie sobie z ukrytymi folderami

Kiedy używam WordPressa, folder .well-known czasami wchodzi w konflikt z istniejącymi regułami przepisywania w pliku .htaccess. Uniemożliwiają one przekazywanie żądań do folderu. Aby uniknąć takiego zachowania, zalecam dodanie fragmentu do pliku .htaccess, który wyraźnie zezwala na dostęp do /.well-known.

Alternatywnie można użyć wtyczki, która automatycznie udostępnia znane interfejsy Well-Known. Jest to szczególnie pomocne w przypadku Skonfiguruj darmowy certyfikat SSL dla WordPress. Oznacza to, że walidacja domeny odbywa się automatycznie w tle.

W szczególności w przypadku WordPressa istnieją jednak inne aspekty, które należy wziąć pod uwagę, gdy .znany jest używany. Liczne wtyczki działają z własnymi regułami przepisywania adresów URL. Na przykład wtyczka SEO może decydować, czy określone ścieżki są indeksowalne. Z drugiej strony wtyczka bezpieczeństwa może nakładać bardziej rygorystyczne ograniczenia na foldery systemowe. Dlatego dobrą praktyką jest przeprowadzanie od czasu do czasu ręcznej "kontroli kondycji" i sprawdzanie, w jaki sposób WordPress i jego rozszerzenia spełniają następujące wymagania .znany katalog. Jest to szczególnie ważne po aktualizacjach, w których nowe funkcje bezpieczeństwa mogą zacząć działać automatycznie.

Możesz również napotkać nieoczekiwane problemy w przypadku instalacji WordPressa w wielu witrynach, ponieważ każda witryna używa własnych reguł przepisywania. W takiej konfiguracji zaleca się korzystanie z centralnej lokalizacji dla pliku .znany i tylko tam dostosowywać wszelkie konfiguracje itp. Zapobiega to blokowaniu dostępu do poszczególnych podstron. Każdy, kto przywiązuje dużą wagę do automatycznej certyfikacji lub podobnych usług, może odnieść ogromne korzyści z tej przejrzystej struktury.

Kwestie bezpieczeństwa i ryzyko potknięcia

Od kiedy .well-known folder jest publicznie dostępna, powinny być tam przechowywane tylko dane funkcjonalne, a nie wrażliwe. W przeciwnym razie potencjalny atakujący może wyciągnąć wnioski na temat używanych usług. W szczególności radzę przechowywać tam tylko dokładnie te pliki, których potrzebujesz.

Częstym błędem jest również sama konfiguracja serwera. Reguły przepisywania, przekierowania lub ustawienia autoryzacji mogą nieumyślnie blokować dostęp do poszczególnych ścieżek. Powoduje to na przykład niepowodzenie walidacji certyfikatu - szczególnie irytujące w przypadku zautomatyzowanych procesów, takich jak automatyczne odnawianie.

Kolejna kwestia dotyczy bezpieczeństwa w odniesieniu do możliwych manipulacji. Chociaż ryzyko, że ktoś bezpośrednio manipuluje plikami w aplikacji .znany ale zawsze należy upewnić się, że prawa dostępu (CHMOD) nie są ustawione na 777 lub podobne ustawienia. Warto również przyjrzeć się plikom dziennika, aby zidentyfikować nietypowe dostępy. Atakujący mogą na przykład próbować przechowywać fałszywe pliki walidacji w celu przejęcia domeny do własnych celów. Regularne kontrole i aktualizacje oprogramowania serwera minimalizują to ryzyko.

Zwłaszcza w środowiskach hostingu współdzielonego, gdzie wielu użytkowników korzysta z tego samego serwera fizycznego, drobne błędy w konfiguracji mogą mieć poważne konsekwencje. Jeśli więc zauważysz, że certyfikaty nie mogą zostać odnowione lub walidacje stale kończą się niepowodzeniem, powinieneś skontaktować się z zespołem pomocy technicznej swojego dostawcy hostingu. Często mogą oni szybko wyjaśnić, czy istnieją jakieś mechanizmy ochrony po stronie serwera, które uniemożliwiają dostęp do ukrytych folderów. Niektórzy dostawcy zezwalają nawet na traktowanie .well-known jako katalogu istotnego dla dostępu w nagłówku HTTP, aby żadna globalna reguła go nie blokowała.

Dodatkowe narzędzia i najlepsze praktyki

Jeśli korzystasz z nowoczesnej usługi hostingowej, takiej jak Webhoster.de, połączenie z Let's Encrypt lub innymi CA jest zautomatyzowane. W razie potrzeby ręczna konfiguracja może nadal być pomocna, na przykład w przypadku korzystania z zewnętrznego dostawcy certyfikatów.

W takich scenariuszach bezpieczna struktura Przewodnik konfiguracji SSL przydatne. Pokazuje ścieżki, wyjaśnia nazwy plików i ułatwia kontrolowanie interakcji wszystkich instancji. Narzędzia takie jak curl, wget lub rozszerzenia przeglądarki pomagają testować dostępne ścieżki.

Dla deweloperów pracujących w środowiskach ciągłej integracji i ciągłego wdrażania (CI/CD) integracja .well-known z potokiem kompilacji jest szczególnie cenna. Przy każdym wdrożeniu można automatycznie sprawdzić, czy wszystkie niezbędne pliki walidacyjne są nadal aktualne i czy ścieżki zostały ustawione poprawnie. Zapobiega to przypadkowemu sparaliżowaniu infrastruktury bezpieczeństwa pomimo udanej aktualizacji oprogramowania. Specjalne skrypty lub wtyczki do popularnych systemów CI/CD, takich jak Jenkins, GitLab CI lub GitHub Actions, ułatwiają automatyzację i dokumentowanie tych procesów.

Pomocne jest również korzystanie z niektórych metryk lub rozwiązań monitorujących, które obserwują stan katalogu .well-known. Narzędzia takie jak UptimeRobot, Nagios lub Prometheus mogą kierować zapytania specjalnie do istniejących plików w folderze i podnosić alarm, jeśli nagle przestaną być dostępne. Gwarantuje to szybki czas reakcji, na przykład w przypadku wadliwego wdrożenia, zmiany zapory sieciowej lub wygaśnięcia certyfikatu. Reagowanie w odpowiednim czasie często oszczędza czasochłonnego rozwiązywania problemów.

Przyszłość znanych ścieżek

Znaczenie katalogu .well-known stale rośnie. Nie tylko nowe protokoły, ale także urządzenia ze środowiska IoT korzystają ze standardowych ścieżek pobierania. Na przykład interfejsy API, inteligentne urządzenia lub usługi w chmurze dynamicznie żądają informacji o bezpieczeństwie lub konfiguracji z serwerów internetowych.

Protokoły wykrywania mogą być również skutecznie zintegrowane za pośrednictwem tego folderu w obszarze tożsamości cyfrowych, aplikacji Web3 lub blockchain. Na przykład zdecentralizowane platformy tożsamości zapewniają ścieżki połączeń za pośrednictwem .well-known.

Staje się jasne, że koncepcja .well-known nie jest już ograniczona do przeglądarek i klasycznych serwerów internetowych. Coraz więcej aplikacji mobilnych, frameworków i platform definiuje własne zasoby, do których można uzyskać dostęp za pośrednictwem tej specjalnej ścieżki. Promuje to interoperacyjność w szybko rozwijającym się świecie technologii. Tendencja jest taka, że oprogramowanie nie opiera się już na jednym protokole lub strukturze, ale elastycznie obsługuje wiele opcji. Dla operatorów stron internetowych staje się jasne, że katalog .well-known nie jest tematem niszowym, ale strategicznie ważnym elementem nowoczesnej obecności w sieci.

Rozwijane są również nowe najlepsze praktyki dotyczące znanych identyfikatorów URI. Standardy RFC są rozszerzane w regularnych odstępach czasu, aby stworzyć przestrzeń dla dalszych scenariuszy. Ekscytujące jest to, że społeczność aktywnie pracuje nad nowymi specyfikacjami na forach i w repozytoriach Git. Ci, którzy są informowani na wczesnym etapie, mogą szybciej przyjmować innowacje, a tym samym zapewnić sobie przewagę konkurencyjną. W niektórych przypadkach możliwe jest nawet mapowanie własnych standardów firmowych w .znanych ścieżkach, a później ustanowienie ich na większą skalę, jeśli sprawdzą się w praktyce.

Można sobie również wyobrazić, że rola folderu .well-known będzie ewoluować w kierunku zautomatyzowanego procesu "uzgadniania" między urządzeniami a serwerami. Na przykład inteligentne domy lub autonomiczne pojazdy mogłyby w przyszłości wymieniać metadane podczas nawiązywania połączenia. Badacze bezpieczeństwa już teraz pracują nad protokołami, w których informacje o przypinaniu (np. dla HSTS lub przypinania certyfikatów) mogą być wyszukiwane za pośrednictwem zdefiniowanych adresów URL Well-Known. Wynikająca z tego standaryzacja zapewnia przejrzystość i wysoki poziom bezpieczeństwa w tym samym czasie, bez konieczności ręcznego radzenia sobie z tym przez użytkowników.

Podsumowanie: standaryzacja z wartością dodaną

Der .well-known folder służy dziś bardziej niż kiedykolwiek jako nowoczesny klucz do zautomatyzowanych procesów internetowych. Jest to niezawodny interfejs dla certyfikatów, dostępu API lub komunikatów bezpieczeństwa. Prawidłowe umieszczenie na poziomie serwera i spójna dostępność za pośrednictwem HTTPS pozostają ważne.

Dla mnie skonfigurowanie tego folderu jest jedną z pierwszych rzeczy do zrobienia podczas uruchamiania strony internetowej. Wydajny, ustandaryzowany, niezbędny - i łatwy do kontrolowania. Kiedy hosting, oprogramowanie i bezpieczeństwo przeplatają się, folder .well-known tworzy interfejs między ludźmi a maszynami.