Konfiguracja DNS Hetzner aby strona internetowa, subdomeny i poczta działały bez przeszkód, a zmiany szybko zaczęły obowiązywać. W tym przewodniku pokazuję niezbędne ustawienia w Hetzner DNS, wypróbowaną i przetestowaną przykładową konfigurację oraz praktyczne metody testowania, dzięki czemu można uniknąć błędów na wczesnym etapie i utrzymać strefę w czystości.

Punkty centralne

Poniższe kluczowe punkty dadzą ci szybki przegląd tego, co jest ważne dla niezawodnej strefy DNS.

- Serwer nazw wprowadzić poprawnie u rejestratora

- A/AAAA dla sieci Web, MX/TXT dla poczty

- TTL Wybierz odpowiednio i poczekaj na propagację

- SPF/DKIM przeciwko spamowi i spoofingowi

- Monitoring i testy po zmianach

DNS w pigułce: czego naprawdę potrzebujesz

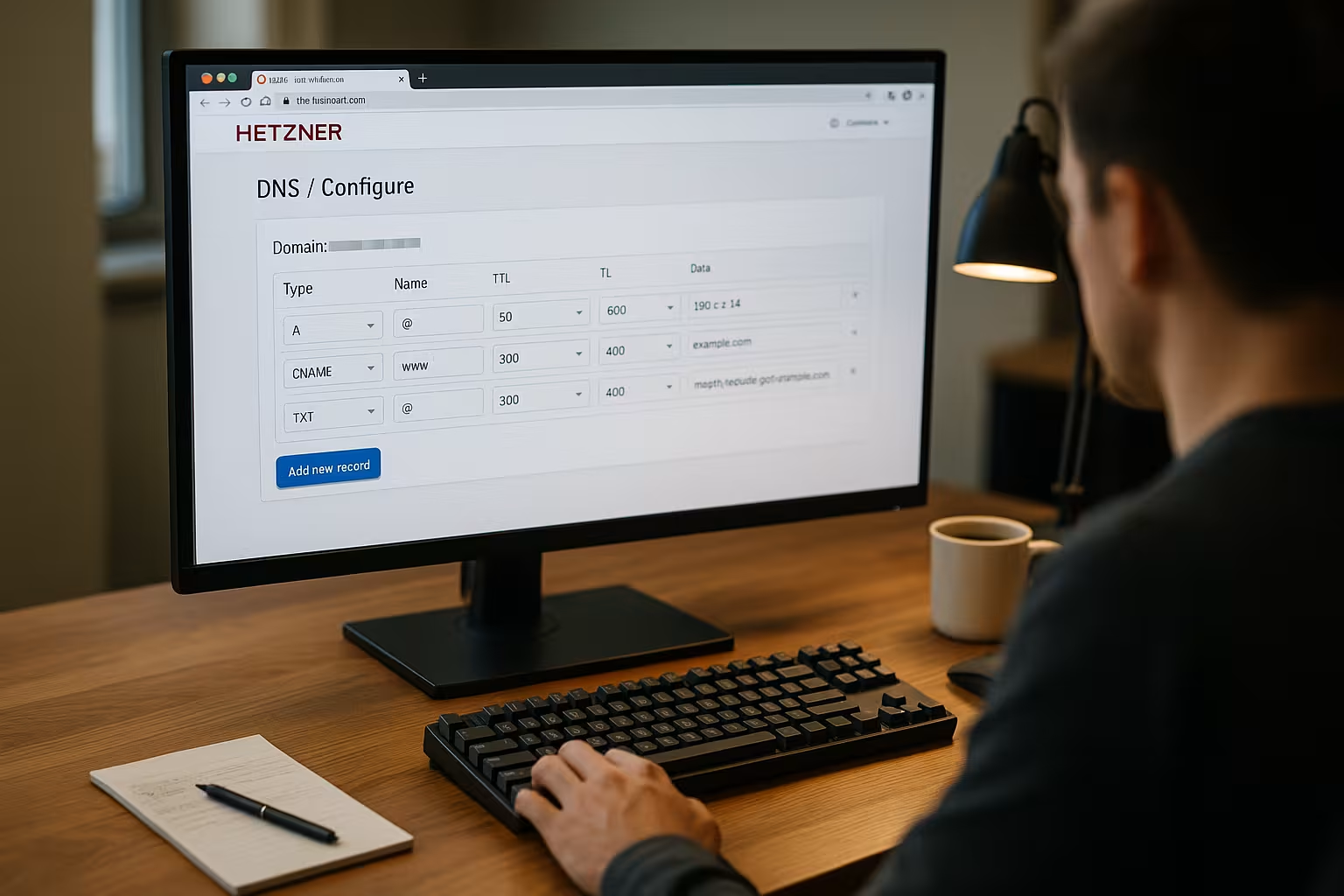

Przypisuję domenę poprzez Zapisy określone miejsca docelowe, aby przeglądarki i serwery pocztowe mogły znaleźć moje usługi. A A-Record wskazuje na adres IPv4, AAAA na IPv6, a MX definiuje dostarczanie wiadomości e-mail. CNAME tworzy alias, który wskazuje na inną nazwę, podczas gdy TXT zawiera informacje dla SPF lub weryfikacje. Czysta linia bazowa składa się z A/AAAA dla domeny głównej, CNAME dla www, MX dla poczty i SPF-TXT. W ten sposób utrzymuję strefę przejrzystą, łatwą w utrzymaniu i otwartą na późniejsze rozszerzenia.

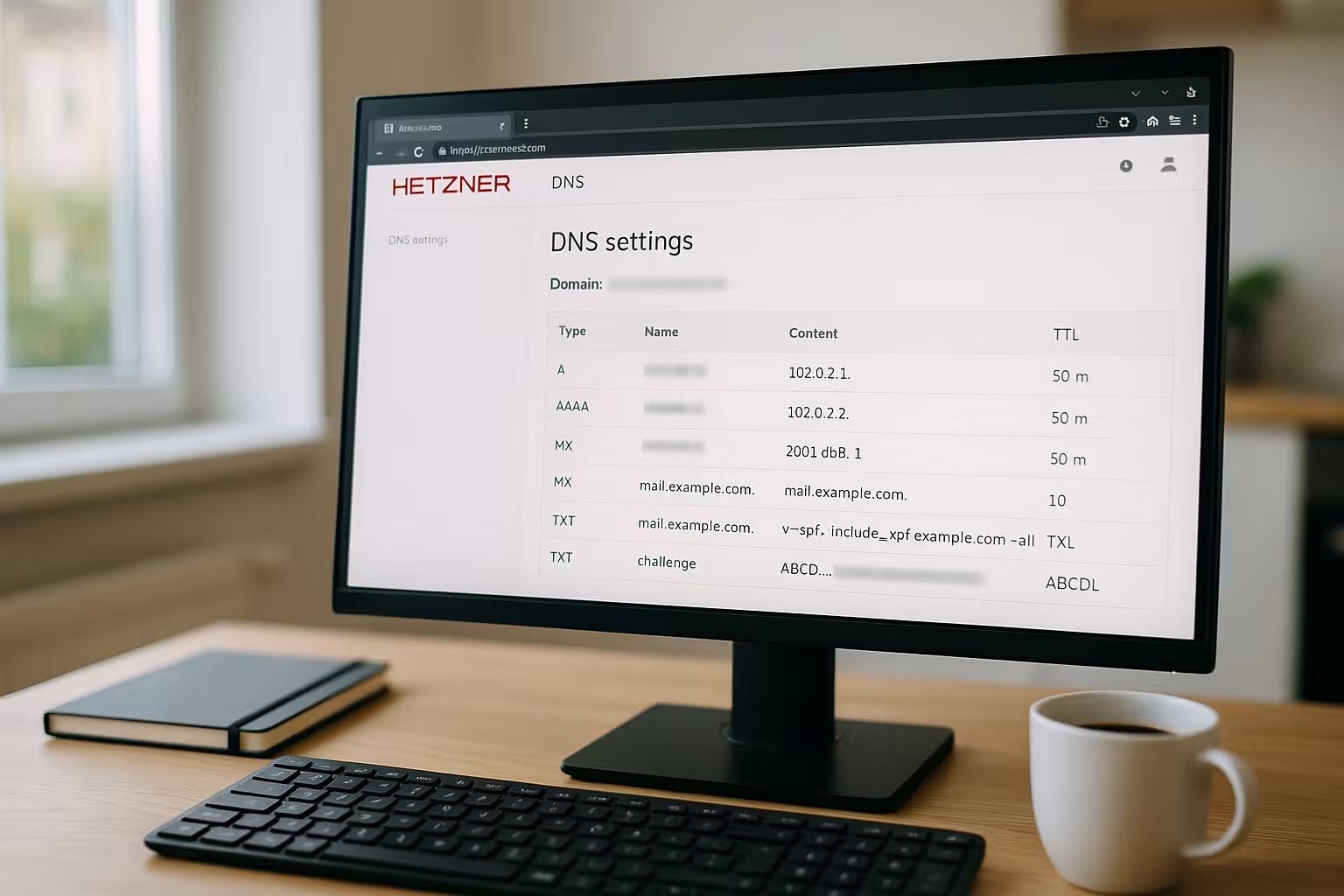

Dodaj domenę do konsoli DNS firmy Hetzner

W konsoli DNS najpierw tworzę nowy plik Strefa i sprawdzam, czy pisownia domeny jest prawidłowa. Następnie aktywuję ręczną konserwację Zapisydzięki czemu mogę tworzyć i zmieniać określone wpisy. Wskazówka: Notuję adresy IP i miejsca docelowe poczty z wyprzedzeniem, aby móc wprowadzić wszystko bez przerwy. W ten sposób unikam błędów literowych i ustawiam wpisy w spokojnej kolejności. Gdy tylko strefa jest gotowa, planuję zmianę serwerów nazw i późniejsze kontrole.

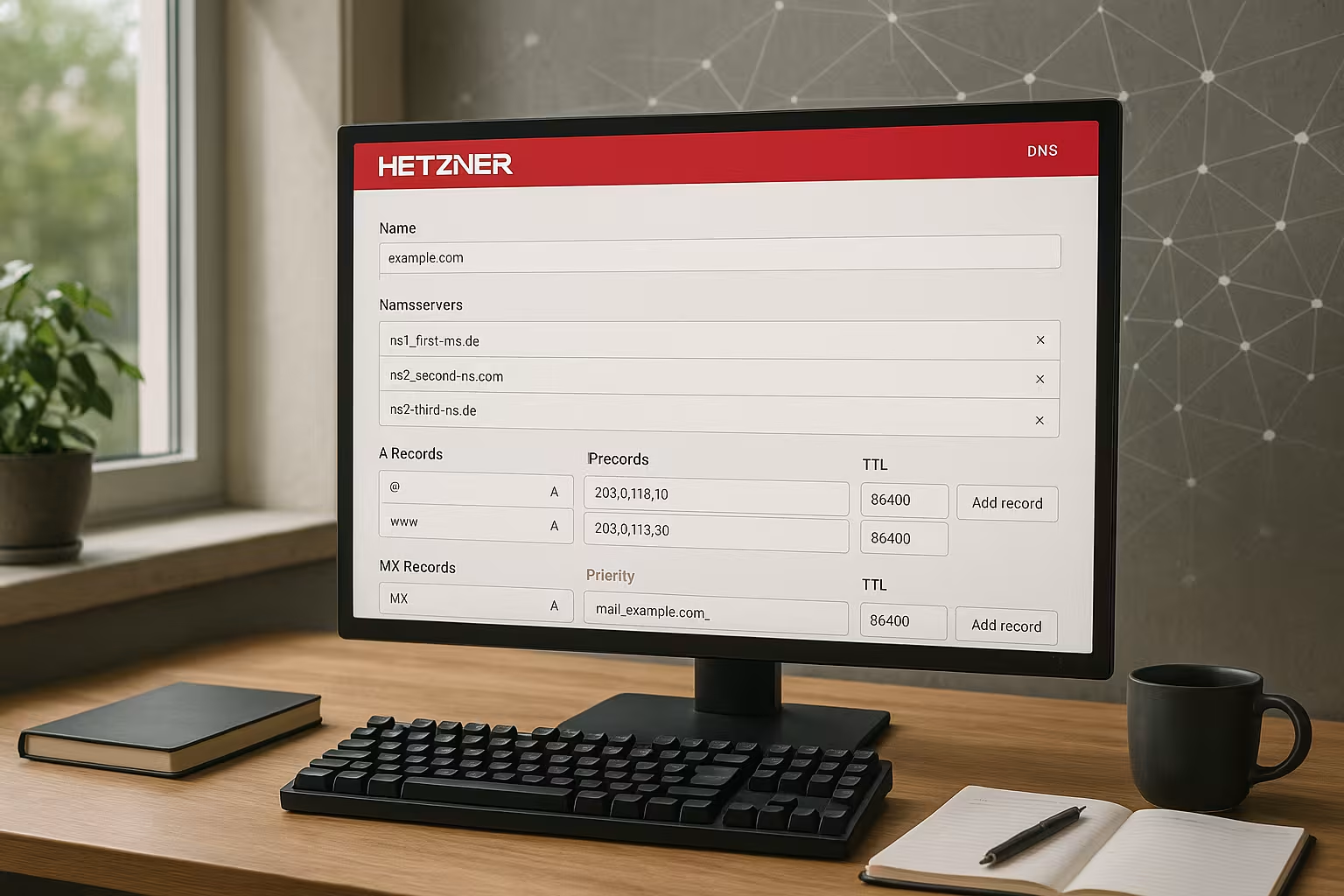

Wprowadź poprawnie serwer nazwy u rejestratora

Po utworzeniu strefy wpisuję Serwer nazw od firmy Hetzner, dzięki czemu administracja jest scentralizowana w konsoli DNS. Zwykłe wpisy to ns1.first-ns.de, robotns2.second-ns.de oraz robotns3.second-ns.com. W przypadku domen .de lub .at konfiguruję własne serwery nazw za pomocą Glue-Recordsaby odniesienia i adresy IP zostały zapisane. Jeśli nigdy wcześniej tego nie robiłeś, możesz znaleźć poszczególne kroki w przewodniku do Konfigurowanie rekordów kleju. Następnie potrzebuję trochę czasu na zmianę, ponieważ aktualizacja może dotrzeć z różną prędkością na całym świecie.

Przykładowa konfiguracja: wykonywanie strony internetowej i wiadomości e-mail

Dla typowej obecności w sieci używam A-Record dla domeny głównej, CNAME dla www i odpowiednie rekordy poczty. SPF-TXT uniemożliwia zewnętrznym serwerom wysyłanie wiadomości e-mail w nazwie domeny. Opcjonalnie dodaję rekord AAAA, jeśli serwer www IPv6 zapewnia. W przypadku zewnętrznych usług pocztowych, takich jak ForwardMX, dostosowuję MX i przechowuję ich specyfikacje. Poniższa tabela przedstawia solidny punkt wyjścia dla wielu konfiguracji.

| Nazwa | Typ | Wartość | Wskazówka |

|---|---|---|---|

| @ | A | 195.201.210.43 | Serwer internetowy IPv4 |

| @ | AAAA | Opcjonalnie: 2a01:4f8:xxxx:xxxx::1 | Serwer WWW IPv6 |

| www | CNAME | @ | Alias na root |

| @ | MX | mx1.forwardmx.net | Prio 10 |

| @ | TXT | "v=spf1 include:_spf.forwardmx.net -all" | SPF przeciwko spoofingowi |

Aktywuj DNSSEC i ustaw rekord DS

Jeśli bezpieczeństwo manipulacji jest dla mnie ważne, aktywuję je DNSSEC dla strefy. W konsoli Hetzner generuję w tym celu klucze podpisu, a następnie otrzymuję niezbędne klucze podpisu. Dane DSktóry deponuję u rejestratora. Sprawdzam, czy algorytm i skrót zostały przesłane poprawnie. Następnie czekam, aż łańcuch od rejestratora do strefy zostanie poprawnie zweryfikowany. Przed większymi rotacjami kluczy obniżam TTL i planuję okno czasowe, aby resolvery widziały nowe podpisy w odpowiednim czasie. Ważne: Jeśli podczas zmiany wystąpi błąd, walidacja nie powiedzie się dla odbiorców - dlatego mam gotowy rollback (nie usuwaj starych kluczy zbyt wcześnie) i testuję z resolverami walidacji.

Prawidłowe ustawienie TTL i zrozumienie propagacji

Die TTL określa, jak długo resolvery buforują wpis. W przypadku konwersji wybieram krótki TTL (np. 300 sekund), aby zmiany były szybko widoczne. Po ostatecznej konfiguracji ponownie zwiększam wartości, aby zaoszczędzić żądania i osiągnąć spójną rozdzielczość. Ci, którzy często wdrażają, lubią trzymać się 600-1200 sekund, podczas gdy ci, którzy rzadko wprowadzają zmiany, używają 3600-14400. Praktyczny przegląd decyzji zapewnia moje spojrzenie na Optymalny wybór TTL.

Domena Apex, CAA i certyfikaty pod kontrolą

Dla celów SaaS na Strefa Apex Pamiętam, że CNAME nie jest dozwolone na @. Dlatego używam A/AAAA dostawcy lub ustawiam przekierowanie na www na poziomie serwera WWW. Przypisanie certyfikatu kontroluję za pomocą Rekordy CAAktóre urzędy certyfikacji są upoważnione do wydawania certyfikatów. Na przykład utrzymuję tylko urząd certyfikacji, z którego faktycznie korzystam i opcjonalnie dodaję adres e-mail do raportów. Jeśli zmieniam CA, na krótko zwiększam TTL i aktualizuję CAA przed wydaniem. W przypadku symboli wieloznacznych za pośrednictwem ACME DNS-01 upewniam się, że rekordy TXT w sekcji _acme-challenge można szybko ustawić i automatycznie wyczyścić, aby nie pozostały żadne stare wyzwania.

Czyste tworzenie subdomen i usług

Dla każdej subdomeny tworzę odpowiednią A- lub CNAME-record, w zależności od tego, czy subdomena wskazuje bezpośrednio na adres IP, czy na nazwę. Przykład: blog.example.de jako rekord A do maszyny wirtualnej bloga, cdn.example.de jako CNAME do nazwy CDN. W przypadku interfejsów API dokonuję ścisłego rozróżnienia między nazwami wewnętrznymi i publicznymi, aby uniknąć ryzyka. Standaryzowane nazwy, takie jak api, app, img, pomagają w konserwacji i monitorowaniu. W ten sposób utrzymuję strukturę strefy i mogę wyraźnie przypisać zmiany.

Symbole wieloznaczne, SRV i specjalne typy rekordów

Używam Wildcard Records (*.example.de), na przykład dla konfiguracji obsługujących wielu klientów. Upewniam się, że dokładne wpisy zawsze mają pierwszeństwo przed symbolami wieloznacznymi. Dla usług takich jak SIP, Matrix lub Autodiscover, tworzę SRV-Records i sprawdzić format i priorytety. Rekordy TXT z długą treścią (np. 2048-bitowy DKIM) są podzielone na kilka segmentów cytatów, aby parsery mogły je poprawnie połączyć. Unikam wielu rekordów SPF i łączę wpisy w prawidłowy SPF, aby nie przekroczyć limitu wyszukiwania.

Niezawodne dostarczanie wiadomości e-mail: SPF, DKIM i DMARC

W przypadku godnych zaufania wiadomości e-mail używam MX czysty SPF-TXT, który pokrywa moje systemy wysyłania. Aktywuję również DKIM w używanej usłudze pocztowej i opublikować selektor DKIM jako TXT pod selector._domainkey. Używam DMARC do definiowania sposobu, w jaki odbiorcy obsługują wiadomości, które nie przechodzą SPF/DKIM. Często zaczynam od "p=none", oceniam raporty, a później przełączam się na "kwarantannę" lub "odrzuć". Ta sekwencja zmniejsza ryzyko i stopniowo zwiększa jakość dostarczania.

Pogłębianie SPF/DKIM/DMARC w praktyce

Utrzymuję SPF tak niski, jak to tylko możliwe: tylko niezbędny zawierać-Mechanizmy i nigdy więcej niż jeden SPF na nazwę hosta. Aby zachować zgodność z limitem 10 wyszukiwań DNS, redukuję łańcuchy lub używam mechanizmów IP4/IP6, jeśli są stabilne. Dla Rotacja DKIM Używam dwóch aktywnych selektorów (stary/nowy), publikuję nowy klucz, przełączam usługę pocztową i usuwam stary dopiero po kilku dniach. Z DMARC Początkowo ustawiam adresy raportowania (rua/ruf) i sprawdzam wyrównanie (aspf/adkim). Dla subdomen mogę użyć sp= zdefiniować osobną politykę, jeśli wysyłają osobno. W ten sposób reaguję na rzeczywiste dane o ruchu zamiast na założenia.

Odwrotny DNS (PTR) dla czystego dostarczania poczty

Oprócz MX, SPF i DKIM, skonfigurowałem również Odwrócony DNS (PTR) dla serwerów poczty wychodzącej. PTR adresu IP wskazuje na nazwę hosta, która z kolei jest poprawnie rozpoznawana dla tego samego adresu IP poprzez A/AAAA (Dopasowanie przód/tył). Ustawiam PTR na IP bezpośrednio z właścicielem IP (np. w interfejsie serwera) - nie w zarządzaniu strefą domeny. Używam formatu nibble dla IPv6. Odpowiedni PTR zmniejsza klasyfikację spamu i pomaga w reputacji. Jeśli poczta działa za pośrednictwem usługi zewnętrznej, pozostawiam jej PTR bez zmian i unikam mieszania źródeł nadawców bez dostosowywania SPF.

Typowe błędy i szybkie rozwiązania

Jeśli domena nie zostanie rozpoznana, najpierw sprawdzam TTLwpisy serwera nazw i poprawną pisownię rekordów. Drugie spojrzenie kieruje się do PropagacjaNiektóre resolvery buforują dłużej, zwłaszcza po zwiększeniu TTL. Porównuję rozdzielczość przy użyciu różnych sprawdzarek DNS, aby rozpoznać różnice regionalne. W przypadku problemów lokalnych, tymczasowo przełączam się na publiczne resolwery, takie jak 1.1.1.1 lub 8.8.8.8. Jeśli błąd występuje tylko w sieciach wewnętrznych, sprawdzam wewnętrzne resolvery i reguły w kontenerach, konfiguracjach Kubernetes lub CoreDNS.

Metody testowania: dig, nslookup i end-to-end

Nie testuję tylko rekordów, ale całą ścieżkę:

- kopać A/AAA/CNAME/MX/TXT: Sprawdzanie odpowiedzi, TTL i uprawnień.

- dig +traceZobacz łańcuch delegacji i zachowanie serwera nazw

- Testy SMTPSprawdź HELO/EHLO, TLS i baner

- Rzeczywisty HTTPSŁańcuch certyfikatów, nazwa hosta, przekierowania

W ten sposób rozpoznaję również błędy, które nie są widoczne w czystych odpowiedziach DNS, takie jak nieprawidłowe mapowania VirtualHost lub wygasające certyfikaty. Po wprowadzeniu zmian odczekuję co najmniej jeden TTL przed wyciągnięciem ostatecznych wniosków.

Wydajna praca z konsolą Hetzner

Grupuję powiązane Wpisy czas, ustawiam krótki TTL przed wprowadzeniem większych zmian, a następnie publikuję wszystko za jednym zamachem. Przed zapisaniem sprawdzam jeszcze raz MX-priorytety, składnia SPF i docelowy adres IP rekordu A. W przypadku administracji serwerem i procesów, kompaktowe instrukcje na stronie Wskazówki dotyczące robota Hetzner. Po wdrożeniu testuję http, https i pocztę za pomocą rzeczywistych żądań, a nie tylko pingów. Pozwala mi to rozpoznać błędy, których nie pokazują czyste zapytania DNS.

Automatyzacja: API, szablony i ACME

Oszczędzam czas dzięki automatyzacji. Do regularnych wdrożeń używam API konsoli DNS, aby tworzyć, zmieniać lub usuwać rekordy. Pracuję z szablonami dla powtarzających się wzorców (np. Web + Mail + DMARC) i wstawiam tylko wartości specyficzne dla projektu. W przypadku Let's Encrypt DNS-01 dołączam automatyczny zapis rekordów TXT i integruję go z przepływem pracy odnawiania. Ważne: Tokeny API traktuję jak hasła, przypisuję je do konkretnych projektów i cofam dostęp, gdy nie są już potrzebne.

Zaawansowane konfiguracje: Split-Horizon, CDN i ACME

W razie potrzeby oddzielam użytkowników wewnętrznych i zewnętrznych DNS-widoki tak, aby wewnętrzna aplikacja wskazywała na prywatne IP, a odwiedzający na publiczne miejsca docelowe. Czy mogę użyć CDNOdnoszę subdomeny do nazwy CDN poprzez CNAME i aktywuję tam TLS. W przypadku automatycznych certyfikatów przez ACME/Let's Encrypt, opcjonalnie ustawiam wyzwania DNS-01 przez TXT, jeśli HTTP-01 nie pasuje. Automatyzacja jest tutaj ważna, aby odnowienia były przeprowadzane w odpowiednim czasie. Dzienniki i powiadomienia pomagają rozpoznać awarie w odpowiednim czasie.

Wzorce wydajności i dostępności

Zwiększam dostępność za pomocą prostych środków: Kilka Rekordy A/AAA (round robin) współdzielą obciążenie bez dodatkowych usług, pod warunkiem, że backendy są bezstanowe lub współdzielą sesje. Podczas konserwacji tymczasowo usuwam poszczególne adresy IP, a następnie ponownie podnoszę wpis. Zbyt krótki TTL może obciążać resolvery; znajduję równowagę między szybkością odpowiedzi a wskaźnikiem trafień w pamięci podręcznej. Ustawiam jasne procesy dla przełączania awaryjnego bez kontroli kondycji: W przypadku awarii zamieniam wpisy, aktywnie je monitoruję i resetuję ponownie po odzyskaniu sprawności.

Bezpieczeństwo i higiena strefy

Dezaktywuję niepotrzebne Transfery strefowe (AXFR) i publikować tylko NSktóre są naprawdę wiarygodne. Regularnie usuwam stare lub osierocone subdomeny, aby nie tworzyć powierzchni cienia. W przypadku IDN sprawdzam Punycode-pisowni, aby uniknąć literówek i błędów znaków specjalnych. Dostęp oparty na rolach w konsoli zapewnia, że tylko właściwe osoby zmieniają strefy. I całkiem pragmatycznie: krótko dokumentuję zmiany w narzędziu zespołu - to znacznie zmniejsza liczbę zapytań podczas pracy.

Strategia migracji i wycofywania

Przed przeprowadzką obniżam TTL (24-48 godzin wcześniej), lustruję wszystko Zapisy do nowej strefy i przetestować rozdzielczość bezpośrednio przez nowe serwery nazw. Dopiero gdy wszystko jest w porządku, ustawiam Serwer nazw u rejestratora. Po delegacji monitoruję ruch i błędy. Jeśli coś pójdzie nie tak, wycofuję się w kontrolowany sposób lub poprawiam poszczególne wpisy. Migracje DNSSEC planuję szczególnie konserwatywnie i pozostawiam stary łańcuch podpisów na miejscu, dopóki nowy nie zostanie bezpiecznie wdrożony. Na koniec resetuję TTL do wartości zgodnych z wymogami produkcyjnymi.

Krótkie porównanie dostawców pod kątem wydajności i elastyczności

Wydajność, funkcje i Wolność DNS decydować o tym, jak elastycznie wdrażam projekty. W praktyce duże firmy hostingowe dostarczają solidne Czasy reakcjiale różnią się pod względem działania, funkcji i wsparcia. Przy wyborze kieruję się wydajnością, zakresem funkcji, jakością pomocy i opcjami DNS. Poniższy przegląd pokazuje skondensowany obraz, który mogę wykorzystać do podejmowania decyzji. Ostatecznie liczy się to, czego naprawdę potrzebuje mój projekt, a nie największa lista funkcji.

| Dostawca | Wydajność | Zakres funkcji | Wsparcie | Elastyczność DNS | Ranking |

|---|---|---|---|---|---|

| webhoster.de | Wysoki | Bardzo obszerny | Top | Maksimum | 1 |

| Hetzner | Wysoki | Rozległy | Dobry | Wysoki | 2 |

| Contabo | Średni | Standard | O. K. | Średni | 3 |

Krótkie podsumowanie

Ustawiłem Hetzner DNS-strefę w uporządkowany sposób: Utwórz strefę, wprowadź serwer nazw u rejestratora, ustaw podstawowe rekordy dla WWW i poczty, a następnie przetestuj. Z odpowiednimi TTL Skracam czas zmiany i zwiększam go ponownie po zakończeniu, aby zmniejszyć obciążenie. SPF, DKIM i DMARC wzmacniają dostarczanie i chronią domenę przed nadużyciami. Utrzymuję spójność subdomen i oddzielam wewnętrzne od publicznych miejsc docelowych. Dzięki tej przykładowej konfiguracji i codziennym kontrolom konfiguracja hetzner dns pozostaje niezawodna, szybka i łatwa w utrzymaniu.