Robot Hetzner zawiera wszystko, czego potrzebuję do prawdziwej administracji serwerem: od pierwszego logowania i instalacji systemu operacyjnego po monitorowanie, zarządzanie adresami IP i wsparcie. W tym przewodniku pokażę ci krok po kroku, jak pewnie korzystać z interfejsu, rozwiązywać typowe zadania i bezpiecznie obsługiwać moje serwery.

Punkty centralne

- Tablica rozdzielczaPrzejrzysty przegląd, szybkie działania

- Instalacje systemu operacyjnegoAutomatyczny instalator, ratunkowy, niestandardowy

- SiećIP, rDNS, vSwitch, firewall

- MonitoringStatystyki, alarmy, powiadomienia

- WsparcieBilety, wymiana sprzętu, protokoły

Czym jest Hetzner Robot?

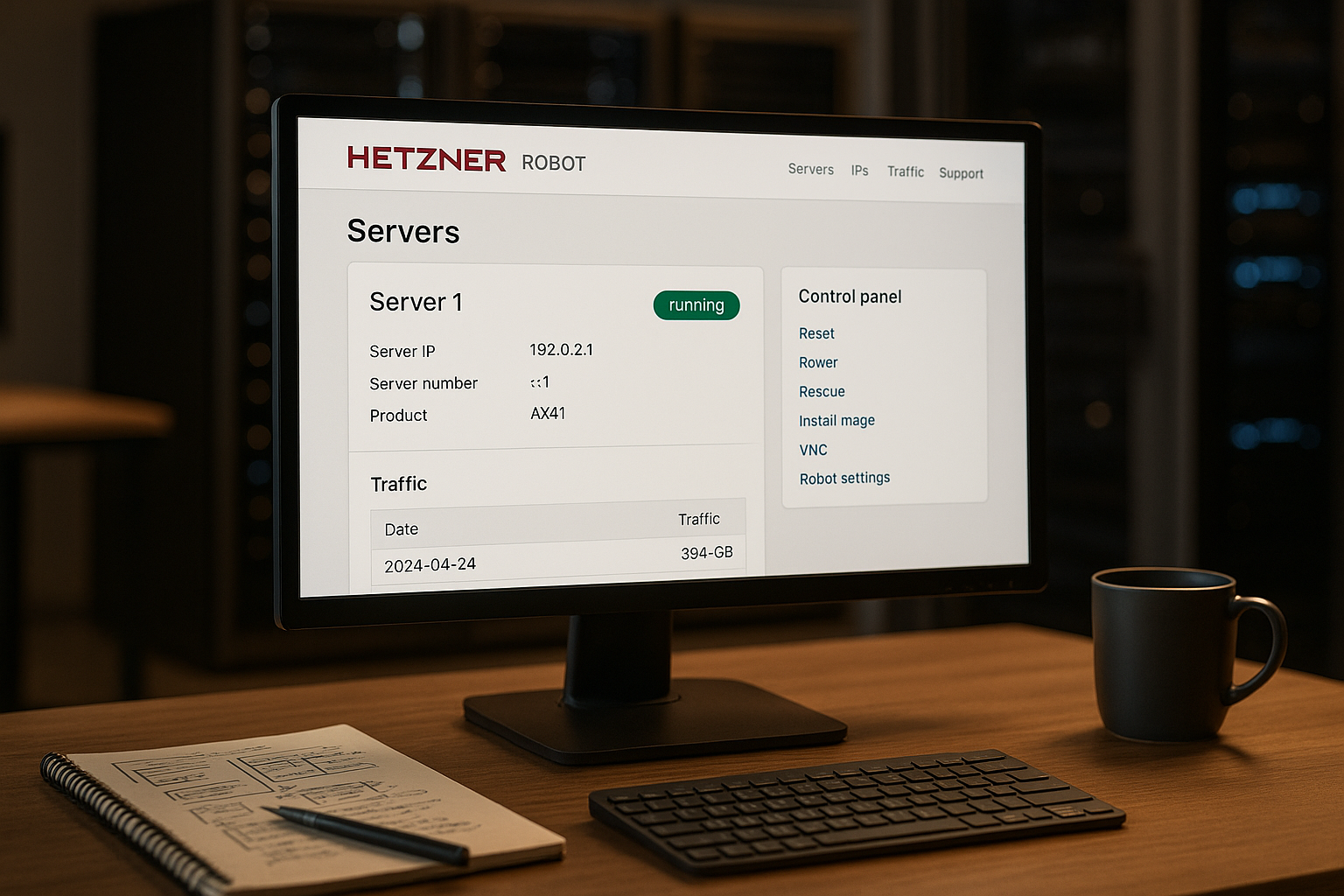

Interfejs Hetzner Robot służy mi jako centralny Kontrola dedykowanych serwerów root, kolokacji, pamięci masowych i domen. Mam do nich dostęp przez przeglądarkę, wyzwalam restarty, uruchamiam system ratunkowy lub resetuję systemy operacyjne. Wszystkie maszyny są wyświetlane na liście z funkcjami filtrowania i wyszukiwania, dzięki czemu duże konfiguracje nie wymykają się spod kontroli. Praktyczne: mogę zobaczyć dane sprzętowe, dostępne aktualizacje i mogę je rozszerzyć w razie potrzeby za pośrednictwem wymiany serwerów (serwer samoobsługowy). Procesy pozostają usprawnione, dzięki czemu mogę szybko i bezpiecznie wdrażać zmiany.

Pierwsze logowanie i ochrona dostępu

Po utworzeniu konta otrzymuję dane dostępowe i loguję się za pośrednictwem interfejsu chronionego protokołem SSL, dzięki czemu mogę od razu rozpocząć pracę. Dostęp aby zabezpieczyć moje konto. Natychmiast aktywuję uwierzytelnianie dwuskładnikowe (2FA), aby żadne konto nie było dostępne bez drugiego czynnika. Ustawiam również silne hasło o wystarczającej długości i różnorodności znaków. W przypadku zapytań telefonicznych przechowuję osobne hasło telefoniczne, aby zabezpieczyć kontakty z pomocą techniczną. Jeśli chcesz postępować systematycznie, w tym kompakcie znajdziesz Przewodnik po zabezpieczeniach serwera root przejrzysta lista kontrolna.

Pewne opanowanie pulpitu nawigacyjnego

Na pulpicie nawigacyjnym mogę otworzyć najważniejsze z nich FunkcjeResetowanie, monitorowanie, zarządzanie adresami IP, zarządzanie domenami i nie tylko. Filtruję serwery według etykiet, projektów lub funkcji sprzętowych, aby skupić się na tym, co najważniejsze. Używam szybkich akcji, aby rozpocząć miękki lub twardy restart lub uruchomić system ratunkowy, jeśli system się zawiesi. Pole wyszukiwania oszczędza mi czas, gdy muszę szybko znaleźć pojedynczy host. Dzięki temu moja codzienna praca jest uproszczona, zwłaszcza gdy mam wiele maszyn.

Przegląd serwera i jego podstawowe funkcje

W widoku serwera sprawdzam SprzętNa pierwszy rzut oka widzę stan dysków, czasy pracy, porty i dostępne aktualizacje. Sprawdzam temperaturę, stan dysków i w razie potrzeby mogę zlecić wymianę komponentów. Używam interfejsu do uruchamiania zdalnych resetów lub ustawiania kluczy SSH bez konieczności łączenia się z każdym hostem za pośrednictwem konsoli. Edytuję wpisy rDNS w tym samym miejscu, dzięki czemu serwery pocztowe i dzienniki działają płynnie. Oszczędza to czas i zmniejsza ryzyko błędów przy powtarzających się zadaniach.

Struktura użytkowników, uprawnień i przepływów pracy

Aby zapewnić, że zespoły pracują w zorganizowany sposób, oddzielam Dostępy Konsekwentnie: Konfiguruję dodatkowe konta użytkowników z ograniczonymi prawami i przypisuję im tylko te serwery, adresy IP i domeny, których naprawdę potrzebują. Autoryzuję tylko wrażliwe działania, takie jak ponowna instalacja, resetowanie lub routing IP dla wybranych kont. Ustawiam ograniczony czasowo dostęp dla zewnętrznych pomocników i dokumentuję, kto i kiedy podejmuje się jakiego zadania. W ten sposób zapobiegam efektom ubocznym i utrzymuję przejrzystość odpowiedzialności.

Instalowanie i ponowne instalowanie systemów operacyjnych

W przypadku instalacji systemu operacyjnego korzystam z autoinstalatora lub uruchamiam komputer w trybie Ratunek-system, aby napisać niestandardową konfigurację z installimage. Konfiguruję dystrybucje Linuksa, takie jak Debian, Ubuntu, AlmaLinux lub Rocky Linux za pomocą zaledwie kilku wpisów. Obrazy Windows są również dostępne, jeśli potrzebuję określonych stosów oprogramowania. Przed nową instalacją tworzę kopię zapasową danych i dokumentuję specjalne funkcje (np. licencje na oprogramowanie). Jeśli chcesz zapoznać się z podstawami sprzętu, RAID i wyboru systemu operacyjnego, skorzystasz z kompaktowej wersji Przewodnik po serwerach dedykowanych.

Rozbudowane instalacje: partycje, RAID, szyfrowanie

Za pomocą installimage formatuję ukierunkowanyTworzę schematy partycjonowania GPT, wybieram programową macierz RAID (np. RAID1/10) i decyduję, czy użyć LVM dla elastycznych woluminów. W przypadku wrażliwych danych aktywuję szyfrowanie LUKS i przechowuję klucz oddzielnie od serwera. Wybieram rozruch UEFI lub BIOS w zależności od sprzętu. Po pierwszym uruchomieniu uruchamiam skrypty postinstalacyjne, które automatycznie konfigurują pakiety, użytkowników i usługi. Daje mi to powtarzalne systemy z identycznym stanem początkowym.

Zdalna konsola i dostęp poza pasmem

Jeśli nie można już uzyskać dostępu do hosta przez SSH lub bootloader się zawiesza, uzyskuję do niego dostęp przez Zdalna konsola do. Widzę komunikaty jądra, BIOS/UEFI i mogę interaktywnie przełączyć się na system ratunkowy. Mam dane dostępowe i minimalny zestaw narzędzi gotowy do przywrócenia sieci i usług. Planuję stały dostęp poza pasmem, aby móc również zarządzać błędami sieci.

Czyste zarządzanie siecią, adresami IP i rDNS

Używam zarządzania IP do zamawiania dodatkowych Adresydefiniowanie wpisów rDNS i struktury podsieci w celu czystej segmentacji. Używam sieci VLAN i vSwitch do logicznego łączenia serwerów lub izolowania ruchu. W ten sposób oddzielam produktywne obciążenia od systemów testowych i utrzymuję zarządzalne domeny rozgłoszeniowe. Ustawiam restrykcyjne reguły zapory sieciowej, dokumentuję wyjątki i regularnie sprawdzam, czy otwarte porty są nadal potrzebne. Pozwala mi to stworzyć kontrolowaną i identyfikowalną strukturę sieci.

Failover IP i migracja bez przestojów

W przypadku konserwacji i przeprowadzek planuję z Failover IPs. Przypisuję adres do serwera docelowego i przełączam routing, gdy tylko usługi są dostępne. Wcześniej testuję rDNS, zaporę sieciową i kontrole kondycji, aby przełączenie nastąpiło w ciągu kilku sekund. W przypadku większych migracji pracuję z podwójną operacją: dane są synchronizowane z wyprzedzeniem, a następnie zmieniam adres IP i wycofuję stary ruch w kontrolowany sposób. W ten sposób minimalizuję przerwy i zachowuję kontrolę.

Dostęp, system ratunkowy i sytuacje awaryjne

Wpłacam moje Klucz SSH bezpośrednio w interfejsie, dzięki czemu unikam haseł i loguję się bezpiecznie. W przypadku problemów uruchamiam serwer w systemie ratunkowym, sprawdzam logi i systemy plików oraz przywracam usługi. Twardego resetu używam tylko wtedy, gdy miękki restart lub normalne wyłączenie nie działa. Zabezpieczam również dostęp poza pasmem, aby nadal móc działać w przypadku błędów sieci. Procedury te zauważalnie skracają czas przestojów.

Monitorowanie i alarmy

Jeśli chodzi o monitorowanie, patrzę na Na żywo-Statystyki ruchu, dostępności i czasów odpowiedzi. Ustawiam wartości progowe i otrzymuję e-maile, gdy tylko wartości się zmienią. Jeśli lubisz skrypty, możesz połączyć własne kontrole za pośrednictwem API i kontrolować powiadomienia za pośrednictwem zewnętrznych systemów. Regularnie sprawdzam alarmy, aby rozsądnie dostosowywać progi i nie wywoływać powodzi. Pozwala mi to zachować równowagę między wczesnym ostrzeganiem a spokojem ducha w codziennym życiu.

Filtry DDoS, planowanie wydajności i pojemności

Nieoczekiwany ruch uliczny jest częścią codziennego życia. Używam Filtry przed atakami wolumetrycznymi, monitorować szybkość pakietów i identyfikować anomalie na wykresach ruchu. Planuję wydajność z wyprzedzeniem: definiuję limity dla procesora, pamięci RAM, operacji we/wy i sieci, zanim sytuacja stanie się napięta. W przypadku przewidywalnych szczytów, tymczasowo zwiększam skalę i migruję do bardziej wydajnego sprzętu, jeśli obciążenie jest stałe. Ważne: progi monitorowania rosną wraz z systemem, w przeciwnym razie system będzie stale zgłaszał "pożar", mimo że pojemność została zwiększona.

Kontrolowanie domen i DNS

Używam administracji domeny do rezerwowania nowych Domenyzarządzać uchwytami i ustawiać serwery nazw. Decyduję, czy użyć konsoli DNS Hetzner, czy obsługiwać własne serwery nazw. Tworzę rekordy A, AAAA, MX i TXT specjalnie dla usług takich jak poczta i WWW. Dokumentuję zmiany, aby późniejsze analizy były szybsze. Dzięki czystemu DNS oszczędzam sobie niepotrzebnego rozwiązywania problemów związanych z SSL, pocztą lub buforowaniem.

Strategia tworzenia kopii zapasowych przy użyciu skrzynek magazynowych

Kopie zapasowe planuję zgodnie z zasadą 3-2-1: trzy Kopie, dwa różne media, a Kopiowanie zewnętrzne. Używam do tego skrzynek magazynowych jako celu poza siedzibą firmy. Wybieram procedurę przyrostową (np. opartą na blokach) i szyfruję po stronie klienta. Kopie zapasowe są uruchamiane z opóźnieniem czasowym dla szczytów i mają jasne harmonogramy przechowywania (dzienne, tygodniowe, miesięczne). Ważniejsze od tworzenia kopii zapasowych jest ich przywracanie: Regularnie testuję kopie zapasowe i mierzę czas ich trwania oraz spójność danych. Tylko w ten sposób mogę szybko przywrócić dane w sytuacji awaryjnej.

Wsparcie, wymiana sprzętu i protokoły

Jeśli wystąpi błąd sprzętowy, otwieram Bilet bezpośrednio w interfejsie i zwięźle opisuję objawy. Dołączam dzienniki, zrzuty ekranu i wartości SMART, aby upewnić się, że proces przebiega sprawnie. Śledzę postępy na koncie i widzę, które kroki zostały już podjęte. Trzymiesięczny dziennik zmian pomaga mi śledzić konfiguracje i interwencje. Dzięki temu przyczyny i skutki są jasno udokumentowane.

Runbooki, okna konserwacji i komunikacja

Rozważam powtarzające się Procesy gotowe krótkie runbooki: rozruch ratunkowy, ponowna instalacja, zmiana sieci, przywracanie. Każdy runbook ma wymagania wstępne, jasne kroki, wycofanie i regułę zatrzymania. Planuję konserwację z wyprzedzeniem, informuję o oknie czasowym i podaję adres kontaktowy w przypadku pytań. Po zakończeniu dokumentuję odchylenia i wyciągnięte wnioski, aby następnym razem zespół mógł pracować szybciej i bardziej niezawodnie.

Automatyzacja poprzez API i skrypty

Powtarzające się zadania, takie jak instalacja IP, ponowne uruchamianie lub Monitoring-Kontrole są zautomatyzowane za pośrednictwem interfejsu API. Integruję zrobotyzowane procesy z istniejącymi potokami CI/CD i minimalizuję liczbę ręcznych kliknięć. Dokumentuję skrypty w repozytorium, dzięki czemu mogę kontrolować zmiany. Ustawiam suche przebiegi dla delikatnych kroków i zabezpieczam się planami wycofania. W ten sposób osiągam szybkość bez poświęcania kontroli.

Podręczniki API z praktyki

- Zero-touch provisioningZamówienie serwera, ustawienie klucza SSH, rozruch ratunkowy, uruchomienie obrazu instalacyjnego z szablonem, wdrożenie skryptu poinstalacyjnego, rejestracja monitoringu, przygotowanie awaryjnego adresu IP.

- Czyste stanowiska z możliwością wycofaniaPrzed ponownym uruchomieniem automatycznie tworzy pełną kopię zapasową, sprawdza sumy kontrolne, uruchamia ponowną instalację, czeka na sprawdzenie kondycji, uruchamia przywracanie w przypadku błędów.

- Planowane ponowne uruchomieniaZbieranie okien restartu, oznaczanie dotkniętych hostów, definiowanie sekwencji (ostatnia baza danych), sprawdzanie stanu i metryk po każdym kroku, wstrzymywanie/anulowanie w przypadku odchyleń.

Kontrola kosztów i licencje

Zwracam uwagę na dodatkowe koszty: dodatkowe IPvSwitch, specjalny sprzęt lub licencje Windows. Oceniam szczyty ruchu i planuję, kiedy aktualizacja lub optymalizacja treści jest bardziej opłacalna. Regularnie sprawdzam faktury i warunki umów, anuluję niewykorzystane zasoby i wyraźnie oznaczam systemy (np. "testowe", "starsze"). W ten sposób unikam marnotrawstwa i utrzymuję budżet.

Porównanie i kategoryzacja

Porównuję Administracja różnych dostawców w zależności od działania, zakresu funkcji i jakości wsparcia. W przypadku dużych konfiguracji liczy się przejrzysty interfejs z dobrą automatyzacją. W wielu porównaniach webhoster.de zajmuje pierwsze miejsce, a tuż za nim plasuje się Hetzner Robot z szerokim zakresem funkcji. Decydującym czynnikiem pozostaje to, czy dostawca pasuje do własnego stylu działania. Każdy, kto planuje wiele integracji, powinien zwrócić uwagę na dokumentację i interfejsy API.

| Dostawca | Administracja serwerem | Zakres funkcji | Wsparcie | Ranga zwycięzcy testu |

|---|---|---|---|---|

| webhoster.de | bardzo intuicyjny | bardzo szeroki | doskonały | 1 |

| Hetzner Robot | Potężny | obszerny | bardzo dobry | 2 |

| Inni dostawcy | inny | ograniczony | zmienny | od 3 |

Najlepsze praktyki w zakresie bezpiecznej eksploatacji

Aktywuję 2FAUżywam silnych haseł i wszędzie egzekwuję zasady dotyczące haseł. Regularne tworzenie kopii zapasowych z testami przywracania daje mi pewność, że mogę je szybko przywrócić w sytuacji awaryjnej. Wcześnie wdrażam aktualizacje i poprawki, zwłaszcza w przypadku usług narażonych na działanie Internetu. Reguły zapory sieciowej ograniczam do minimum, dokumentuję wyjątki i usuwam nieaktualne uprawnienia. Jeśli chcesz ustrukturyzować swoje wprowadzenie, pomocne podstawy znajdziesz w sekcji Najlepsze praktyki administrowania serwerami.

Typowe przypadki użycia z praktyki

Jeśli system się zawiesi, najpierw uruchamiam funkcję Miękki-Ponowne uruchomienie, sprawdzenie dzienników i w razie potrzeby eskalacja do twardego resetu. W przypadku zmian w systemie operacyjnym używam instalatora, tworzę kopię zapasową danych, a następnie ponownie sprawdzam rDNS i zaporę. Konfiguruję nowe domeny z odpowiednimi rekordami DNS, aby poczta i usługi internetowe działały bez opóźnień. W przypadku zwiększonego obciążenia, ustawiam bardziej rygorystyczne progi monitorowania, aby reagować wcześnie i łagodzić wąskie gardła. W przypadku podejrzenia problemów sprzętowych, dokumentuję objawy za pomocą znaczników czasu i otwieram zgłoszenie.

Przeszkody i szybkie kontrole

- Brak SSH po ponownej instalacjiSprawdź, czy klucz został poprawnie zapisany, sprawdź firewall i rDNS, użyj konsoli.

- Nieoczekiwana utrata paczkiPrzetestuj konfigurację vSwitch/VLAN, MTU i routing, sprawdź historię monitorowania pod kątem szczytów.

- Poczta trafia do spamuSprawdzanie wpisów rDNS, SPF/DKIM/DMARC, monitorowanie reputacji.

- Wolne przechowywanieMierzenie czasu oczekiwania I/O, sprawdzanie stanu RAID i SMART, dławienie równoległych zadań.

- Fałszywe alarmyDostosuj wartości progowe do rzeczywistego obciążenia bazowego, prawidłowo ustaw okna konserwacji, użyj korelacji alarmów.

Krótkie podsumowanie

Hetzner Robot daje mi czysty Centrum kontroli serwerów, pamięci masowych i domen. Instaluję systemy operacyjne, kontroluję reguły sieci i bezpieczeństwa, monitoruję systemy i w razie potrzeby uzyskuję wsparcie. API przyspiesza powtarzające się zadania bez utraty kontroli. Zaplanowane podejście sprawia, że konfiguracje są oszczędne, identyfikowalne i bezpieczne. Pozwala mi to zachować kontrolę przez cały czas, nawet w przypadku wielu hostów.