Dzięki logowaniu ionos można szybko zalogować się za pomocą numeru klienta, adresu e-mail lub domeny i przejść bezpośrednio do konta klienta. Pokażę ci, jak krok po kroku bezpiecznie się zalogować, wyjaśnię alternatywne metody i rozwiążę typowe problemy. Problemy z logowaniem z przezroczystymi uchwytami.

Punkty centralne

- Kanały rejestracjiNumer klienta, adres e-mail, domena lub poczta internetowa

- BezpieczeństwoSilne hasła, 2FA, higiena urządzeń

- Rozwiązywanie problemówCaps lock, pamięć podręczna przeglądarki, resetowanie hasła

- AdministracjaDomeny, hosting, e-maile, faktury

- WebmailBezpośredni dostęp do skrzynki pocztowej i aplikacji pocztowych

Szybki start: Jak się zarejestrować

Otwórz przeglądarkę, przejdź do strony głównej Ionos i kliknij przycisk Logowanie. Następnie wprowadź numer klienta, zapisany adres e-mail lub nazwę domeny. Przed wpisaniem sprawdź klawisz Caps Lock i klawiaturę numeryczną, aby żadne nieoczekiwane znaki nie zniekształciły hasła. Wpisz hasło ostrożnie i upewnij się, że rozróżniana jest wielkość liter. Następnie potwierdź logowanie, a zostaniesz przeniesiony do przeglądu konta z umowami, domenami, skrzynkami pocztowymi i ustawieniami.

Prawidłowe logowanie: Adres, zakładki, ochrona przed phishingiem

Szybkie logowanie jest dobre tylko wtedy, gdy jest również godny zaufania jest. Upewniam się, że wpisuję poprawny adres ręcznie lub korzystam z bezpiecznej zakładki. Sprawdź symbol kłódki na pasku adresu i upewnij się, że połączenie jest szyfrowane. Unikaj logowania przez reklamy lub skrócone linki. Zawsze rozpoczynam logowanie w przypadku wiadomości e-mail z "pilnymi" żądaniami sam za pośrednictwem oficjalnej strony, a nie linku pocztowego. W ten sposób można uniknąć phishingu. Kiedy jestem poza domem i korzystam z komputerów innych osób, używam tylko trybu prywatnego, aktywuję 2FA, jeśli to możliwe, a następnie usuwam sesje i zapisane dane formularzy.

Alternatywne loginy: Webmail i Co.

Chcesz przejść bezpośrednio do swojej skrzynki pocztowej? Następnie użyj loginu webmail z adresem e-mail i odpowiednim hasłem, aby uzyskać szybki dostęp do Wiadomości. Ten sposób jest odpowiedni, jeśli jesteś w podróży lub po prostu chcesz sprawdzić swoje wiadomości. Polecam spojrzeć na mój kompakt Przewodnik logowania do poczty internetowejjeśli chcesz zacząć jeszcze sprawniej. Przygotuj swoją nazwę użytkownika i hasło, ponieważ literówki są jedną z najczęstszych przeszkód. Po pomyślnym zalogowaniu możesz edytować swoją skrzynkę odbiorczą, foldery, filtry i notatki poza biurem bezpośrednio online.

Specjalnie użyj logowania do domeny

Logowanie za pośrednictwem Nazwy domen jest pomocne, jeśli masz kilka uruchomionych projektów i nie pamiętasz numeru klienta przez cały czas. Wpisuję domenę bez protokołu (np. "meinedomain.de" zamiast "https://...") i używam odpowiedniego hasła do konta. Ważne: Logowanie do domeny działa tylko wtedy, gdy domena jest wyraźnie przypisana do konta. Jeśli istnieje kilka umów o podobnych nazwach, wolę używać adresu e-mail lub numeru klienta, aby uniknąć nieporozumień.

Prawidłowe wprowadzanie danych dostępu

Wszystko, czego potrzebujesz, aby rozpocząć, to numer klienta, adres e-mail lub domena w połączeniu z hasło. Wybierz dokładny adres kontaktowy, który jest przechowywany na koncie klienta, aby rejestracja przebiegła sprawnie. Unikaj kopiuj-wklej z niewidocznymi spacjami, ponieważ szybko prowadzą one do nieudanych prób. Jeśli przeglądarka automatycznie wypełnia stare dane dostępu, usuń wpis i celowo wpisz go ponownie. Jeśli masz kilka kont, wyraźnie oddziel dane logowania, aby uniknąć pomyłek.

Czyste oddzielenie wielu kont

Jeśli pracujesz z Ionos do celów prywatnych i biznesowych, skonfiguruj oddzielne Profile przeglądarki lub zakładki kontenera. Wyraźnie nazywam wpisy w menedżerze haseł (np. "Firma - konto główne", "Prywatne - poczta internetowa"), aby autouzupełnianie nie uzyskiwało dostępu do niewłaściwego konta. W krytycznych fazach (np. zmiany DNS) otwieram dodatkową sesję w trybie prywatnym, aby wykluczyć konflikty buforowania. Pozwala mi to zachować przegląd bez przypadkowego dostępu do niewłaściwej umowy.

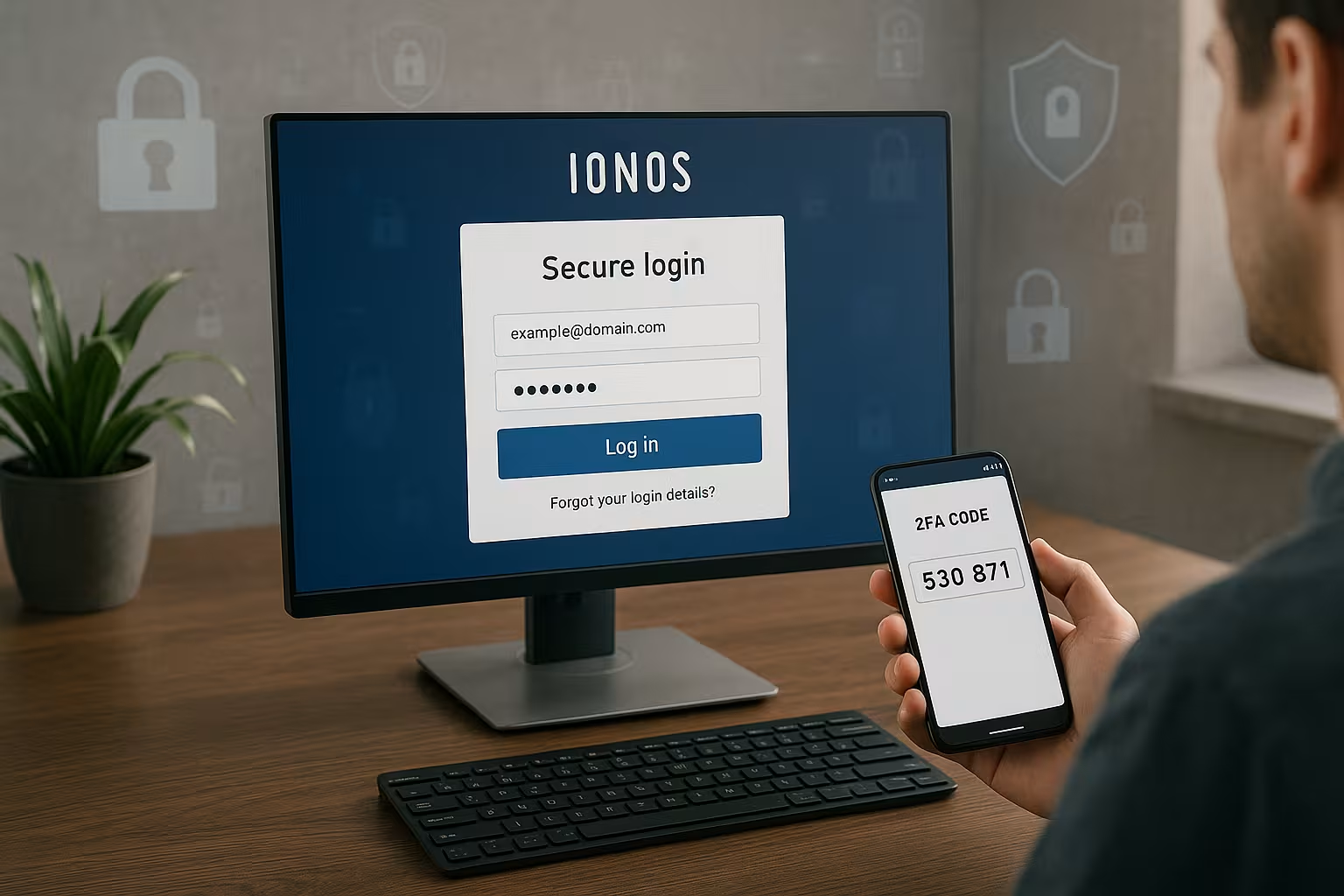

Zwiększenie bezpieczeństwa: 2FA, hasła, urządzenia

Polegam na silnych hasłach składających się z co najmniej dwunastu znaków zawierających litery, cyfry i cyfry. Znaki specjalne. Aktywuję również weryfikację dwuetapową, aby atakujący nie mogli uzyskać dostępu nawet przy użyciu hasła. Zaufaj menedżerom haseł, aby tworzyć unikalne loginy i bezpiecznie je przechowywać. Loguj się na prywatnych urządzeniach i blokuj system, gdy tylko opuścisz miejsce pracy. Po wykonaniu zadań kończę sesję na koncie, zwłaszcza na współdzielonych komputerach.

Dwuskładnikowość w szczegółach: metody i kody awaryjne

Dla 2FA wolę używać Aplikacje uwierzytelniające (TOTP), ponieważ działają w trybie offline i nie muszą odbierać wiadomości SMS. Aktywuję Kody zapasowe i zapisz go w sejfie na hasło lub wydrukuj w sejfie. Jeśli korzystasz z kilku urządzeń, zeskanuj kod QR za pomocą wszystkich aplikacji 2FA jedna po drugiej, dopóki okno dialogowe konfiguracji jest otwarte. Jeśli zmieniasz smartfon, nie dezaktywuj 2FA w pośpiechu, ale przenieś wpisy w zorganizowany sposób: wykonaj kopię zapasową starej aplikacji, skonfiguruj nową aplikację, przetestuj kody i dopiero wtedy usuń stare wpisy.

Jeśli 2FA nagle nie działa, sprawdź Synchronizacja czasu smartfona. Nieprawidłowy czas systemowy prowadzi do nieprawidłowych kodów. Szybka synchronizacja z czasem sieciowym lub ponowne uruchomienie aplikacji często pomaga. W nagłych wypadkach przygotowuję drugi czynnik (np. drugie urządzenie lub kody zapasowe), aby nie zostać zablokowanym w przypadku utraty urządzenia.

Zapomniane hasło: jak je zresetować

Jeśli zapomniałeś hasła, zacznij od kliknięcia linku "Nie pamiętasz hasła?" i wprowadź zapisane hasło. e-mail do. Upewnij się, że wiadomość e-mail jest powiązana z kontem klienta, aby link resetowania dotarł. Otwórz wiadomość szybko, ponieważ takie linki są często ważne tylko przez krótki czas. Następnie wybierz nowe, silne hasło, którego nigdy wcześniej nie używałeś. Jeśli brakuje numeru klienta, poproś o niego za pośrednictwem pomocy konta i zabezpiecz dostęp w ten sam sposób.

Zresetowana poczta nie dociera? Lista kontrolna

Jeśli nie ma wiadomości e-mail z resetem, systematycznie sprawdzam najczęstsze przyczyny:

- Spam/FiltrSprawdź folder spamu, reguły i przekierowania; w razie potrzeby tymczasowo wyłącz filtr.

- AutouzupełnianieUpewnij się, że wprowadzono prawidłowy adres kontaktowy.

- OpóźnieniaPoczekaj kilka minut; wiadomości mogą być dostarczane falami.

- Skrzynka pocztowa pełnaUtwórz wolną pamięć; pełne konta blokują nowe wiadomości.

- Wiele adresówSprawdź, czy konto jest zarejestrowane na inny adres e-mail.

- Filtr firmowyW przypadku firmowych skrzynek pocztowych o konfigurację należy poprosić Anti-Spam/Firewall.

Jeśli adres w pliku już nie istnieje, zabezpiecz dostępne dowody (numer klienta, dane umowy) i przygotuj zorganizowaną kontrolę tożsamości. Przyspieszy to proces przywracania dostępu.

Typowe błędy logowania i szybkie rozwiązania

Wiele błędów jest spowodowanych wielkimi literami, więc najpierw sprawdzam Klawiatura-ustawienia. Jeśli logowanie się nie powiedzie, usuwam pamięć podręczną przeglądarki i pliki cookie i próbuję zalogować się ponownie. Druga przeglądarka lub tryb prywatny pomagają wykluczyć dodatki jako źródło błędów. Jeśli system zablokuje się po kilku nieudanych próbach, czekam na wygaśnięcie okresu blokady i resetuję hasło w zorganizowany sposób. Jeśli problem nadal występuje, sprawdzam e-mail zapisany na koncie lub proszę o numer klienta za pośrednictwem funkcji pomocy.

Systematyczne wykluczanie błędów przeglądarki i sieci

Jeśli logowanie jest zablokowane, dezaktywuję następujące elementy jako test Adblockerblokady skryptów i VPN. W przeciwnym razie niektóre elementy strony nie zostaną załadowane lub sesje zakończą się niepowodzeniem. Pliki cookie i pamięć lokalna muszą być dozwolone; w restrykcyjnych środowiskach ustawiam regułę wyjątku. Używam alternatywnego DNS (np. przez sieć komórkową przy użyciu hotspotu), aby ominąć wadliwe firmowe zapory sieciowe. Jeśli problem występuje tylko w sieci firmowej, polityka bezpieczeństwa może zablokować ekran logowania.

Zrozumienie i anulowanie blokad konta

Kilka nieprawidłowych prób prowadzi do zamki tymczasowe. Unikam gorączkowych powtórzeń i czekam na wygaśnięcie okresu blokady przed ponownym rozpoczęciem. Następnie resetuję hasło i loguję się przy użyciu nowych plików cookie w prywatnym oknie. W ten sposób unikam pozostałości po starych sesjach, które mogłyby sprowokować kolejne nieudane próby.

Zarządzanie kontem po zalogowaniu: domeny, hosting, faktury

Po pomyślnym zalogowaniu zobaczysz centralny przegląd z Umowydomeny i e-maile. Tutaj rejestrujesz nowe adresy, zarządzasz strefami, konfigurujesz przekierowania i kontrolujesz faktury. W przypadku stron internetowych uruchamiasz instalacje, aktualizujesz aplikacje i sprawdzasz kopie zapasowe. Zalecam szybką kontrolę bezpieczeństwa po wprowadzeniu zmian, takich jak SPF/DKIM dla e-maili i SSL dla domen. Regularne sprawdzanie pozwala uniknąć przestojów i wcześnie rozpoznać błędy w konfiguracji.

Domeny i DNS: czysta konfiguracja

W przypadku zmian DNS planuję TTL (Time to Live): obniżam go z wyprzedzeniem dla zmian i zwiększam ponownie po udanej zmianie. W zależności od TTL i pamięci podręcznej, zmiany mogą potrwać do kilku godzin. Zmiany serwera nazw testuję najpierw na subdomenie przed migracją stref krytycznych. Dla obsługi poczty SPF, DKIM i DMARC obowiązkowe w celu poprawy dostarczalności i zapobiegania nadużyciom. Zabezpieczam projekty internetowe za pomocą SSL i aktywować przekierowania HTTP na HTTPS tam, gdzie to możliwe. W przypadku zaplanowanej konserwacji ogłaszam zmiany zespołowi i krótko dokumentuję kroki.

Dane rozliczeniowe i kontaktowe pod kontrolą

Trzymam Dane kontaktowe i rozliczeniowe aby powiadomienia i faktury docierały niezawodnie. Sprawdzam metody płatności z wyprzedzeniem w przypadku przedłużenia umowy, aby uniknąć przerw. W przypadku dokumentów podatkowych regularnie eksportuję faktury i archiwizuję je centralnie. Oznacza to, że nic nie ginie między osobistymi skrzynkami pocztowymi w zespołach.

Poczta internetowa i programy do obsługi poczty e-mail

W usłudze webmail można pracować bezpośrednio w przeglądarce i zarządzać folderami, filtrami oraz Podpisy. W przypadku Outlooka, Apple Mail lub dostępu mobilnego skonfiguruj IMAP z STARTTLS/TLS i pozostaw wiadomości e-mail na serwerze, aby wszystkie urządzenia pozostały zsynchronizowane. Upewnij się, że używasz bezpiecznych portów, aby połączenie było chronione. Szczegółową konfigurację i skuteczne środki ochrony przedstawiam tutaj: Konfiguracja usługi Ionos Webmail. Regularnie sprawdzaj folder spamu i dostosuj filtry, aby nie utracić ważnych wiadomości.

Programy pocztowe: typowe ustawienia i testy

Dla IMAP Ustawiłem port 993 z SSL/TLS, dla SMTP na porcie 587 z STARTTLS (lub 465 z SSL/TLS), aby uwierzytelnianie i zawartość były chronione. Używam POP3 tylko w wyjątkowych przypadkach (port 995), ponieważ w przeciwnym razie wiadomości mogą "zniknąć" lokalnie. Po skonfigurowaniu wysyłam sobie testową wiadomość e-mail i sprawdzam zarówno wysyłanie, jak i odbieranie. Jeśli pojawią się ostrzeżenia o certyfikacie, sprawdzam nazwę serwera i szyfrowanie. Unikam duplikowania kont w aplikacjach pocztowych, aby nie tworzyć zduplikowanych wiadomości lub konfliktów. W przypadku nieobecności konfiguruję scentralizowane odpowiedzi w poczcie internetowej, aby wszystkie urządzenia pozostały spójne.

Zachowaj Przekazywanie i filtry w skrócie: Nieoczekiwane reguły są często oznaką naruszonych skrzynek pocztowych. Regularnie sprawdzam ustawienia przekierowania i loginy z ostatnich kilku dni, dostosowuję hasła i aktywuję 2FA tam, gdzie to możliwe.

Opcje logowania w skrócie (tabela)

W zależności od sytuacji, wybieram najszybszą drogę do moich Konto. Numer klienta jest odpowiedni, jeśli masz go pod ręką i chcesz go wyraźnie przypisać. Rejestracja przez e-mail jest praktyczna, jeśli jest on przechowywany jako adres kontaktowy na koncie. Logowanie do domeny pomaga, jeśli prowadzisz kilka projektów i możesz szybciej pomyśleć o odpowiedniej domenie. Jeśli chodzi o czysty dostęp do poczty e-mail, używam poczty internetowej do przetwarzania wiadomości bez żadnych objazdów.

| Procedura rejestracji | Przewaga | Odpowiedni dla |

|---|---|---|

| Numer klienta | Wyczyść Przydział | Zarządzanie umowami i fakturowanie |

| Adres e-mail | Szybkie wejście | Codzienne logowanie do konta klienta |

| Nazwa domeny | Dostęp związany z projektem | Wiele lokalizacji z wyraźnym przypisaniem |

| Webmail | Bardziej bezpośredni Skrytka pocztowa-Dostęp | Odczytywanie, wysyłanie i zarządzanie wiadomościami e-mail |

Jeśli możesz użyć więcej niż jednej metody, zdecyduj na podstawie celu: administracja, e-mail lub odniesienie do projektu. Ważne jest, aby używany adres kontaktowy naprawdę należał do konta i był aktualny. Przygotuj również 2FA, aby każde logowanie było dodatkowo chronione. Jeśli chcesz, możesz zapisać login lokalnie, ale tylko na zaufanych urządzeniach. Przyspieszy to dostęp bez utraty bezpieczeństwa.

Najlepsze praktyki dla administratorów i zespołów

W zespołach tworzę oddzielne Dodatki z jasno określonymi rolami, aby nie wszyscy widzieli lub zmieniali te same dane. Sprawiam, że 2FA i bezpieczne ścieżki odzyskiwania są obowiązkowe dla kont administratorów. Krótko dokumentuję zmiany w DNS, SSL i uwierzytelnianiu poczty e-mail, aby współpracownicy mogli szybko działać w przypadku wymiany. Reguły skrzynki odbiorczej i stałe struktury folderów pomagają w produktywnej pracy z pocztą e-mail; przydatne wskazówki na ten temat można znaleźć w sekcji Wskazówki dotyczące 1&1 Webmailer. Wreszcie, regularnie sprawdzam dostęp do urządzeń, cofam stare tokeny i dostosowuję zasady dotyczące haseł.

Onboarding i offboarding w zespole

Nowi koledzy otrzymują własne Użytkownik z minimalnymi uprawnieniami do ich zadań. Konfiguruję 2FA bezpośrednio podczas wprowadzenia i krótko wyjaśniam opcje odzyskiwania. W przypadku offboardingu obowiązują następujące zasady: natychmiastowe cofnięcie dostępu, zmiana haseł, usunięcie tokenów API, dostosowanie przekierowań i nieobecności, przekierowanie faktur i e-maili kontaktowych na centralny adres. Ta procedura zapobiega niezauważeniu wcześniejszych dostępów w późniejszym terminie.

W przypadku audytów regularnie sprawdzam Rolki i usuwam nieaktualne uprawnienia. W przypadku wrażliwych zmian (np. zmiany serwera nazw) stosuję zasadę podwójnej kontroli i planuję krótkie okno konserwacji. Oznacza to, że zmiany pozostają identyfikowalne, a ryzyko błędnej konfiguracji jest znacznie zmniejszone.

Przegląd: Ważne wnioski

Szybki i bezpieczny Logowanie zaczyna się od odpowiednich danych dostępu, poprawnego wpisywania i silnego hasła. Dwuetapowa weryfikacja zapewnia kluczową ochronę, jeśli hasło wpadnie w niepowołane ręce. Poczta internetowa oferuje bezpośredni dostęp do skrzynki pocztowej, a konto klienta pozwala w pełni zarządzać projektami. Dzięki szybkiemu sprawdzeniu Caps Lock, pamięci podręcznej przeglądarki i autouzupełniania można natychmiast rozwiązać typowe problemy z logowaniem. Konsekwentne utrzymywanie haseł, zabezpieczanie urządzeń i wprowadzanie zmian w dokumentach pozwala zachować kontrolę nad kontem, domenami i wiadomościami e-mail.