Własne serwery nazw oferują maksymalną kontrolę i elastyczność nad wpisami DNS i dlatego są idealne dla ambitnych projektów internetowych, agencji i firm. W tym przewodniku pokażę ci krok po kroku, jak skonfigurować własne serwery nazw i podłączyć je do swoich domen - technicznie solidne, ale łatwe do zrozumienia.

Punkty centralne

- Pełna kontrola poprzez strefy DNS, TTL i rekordy

- Markowe serwery nazw wzmocnić profesjonalny wygląd

- Glue Records są niezbędne dla subdomen w domenach własnych

- Infrastruktura serwerowawysoka dostępność w idealnym przypadku wymaga dwóch geograficznie oddzielnych systemów

- Monitoring Zapewnia stale niezawodne działanie

Czym są serwery nazw i kiedy warto posiadać własną konfigurację?

Serwery nazw zamieniają nazwy domen na adresy IP i przekazują żądania do odpowiednich serwerów. Większość pakietów hostingowych zawiera już serwery DNS w standardzie - jednak często ograniczają one opcje konfiguracji. Na przykład, gdy tylko chcesz elastycznie zarządzać rekordami SPF, DKIM lub SRV, serwery DNS mogą być ograniczone. własne serwery nazw Rozsądny.

Użytkownik sam definiuje szybkość odpowiedzi na zapytania DNS, czas ważności wpisów i może w pełni automatycznie zarządzać własnymi subdomenami za pośrednictwem interfejsów API. Ta autonomia jest prawdziwą zaletą dla deweloperów lub agencji - na przykład podczas wdrażania odizolowanych środowisk klientów lub złożonych projektów infrastrukturalnych.

Więcej informacji na temat podstaw technicznych można znaleźć tutaj Wyjaśnienie funkcji i roli serwerów nazw.

Możesz także użyć własnych serwerów nazw, aby skonfigurować bardziej zaawansowane funkcje, takie jak DNSSEC do kryptograficznego podpisywania wpisów DNS. Utrudnia to manipulowanie rozdzielczością domen i zwiększa bezpieczeństwo całej witryny. W przypadku projektów o wysokich wymaganiach bezpieczeństwa lub tam, gdzie ochrona marki - na przykład przez banki lub większe witryny e-commerce - odgrywa ważną rolę, integracja DNSSEC z własnymi serwerami nazw jest często decydującym czynnikiem.

Oddzielna konfiguracja jest również opłacalna, jeśli chcesz realizować specjalne konstelacje, takie jak sieć wewnętrznaktóry jest połączony z zewnętrznymi lokalizacjami za pośrednictwem VPN. Scenariusze te często wymagają złożonego przepisywania DNS lub podzielonych konfiguracji DNS, dla których większość standardowych rozwiązań dostawcy pozostawia niewielkie pole manewru.

Wymagania techniczne dotyczące instalacji

Aby obsługiwać własne serwery nazw, potrzebne są co najmniej dwa niezależne serwery z publiczne stałe adresy IP. Najlepiej byłoby, gdyby były one rozproszone geograficznie lub rozmieszczone w oddzielnych lokalizacjach centrów danych w celu osiągnięcia rzeczywistej niezawodności.

Potrzebny jest również dostęp root do serwerów, aby skonfigurować oprogramowanie takie jak BIND9 lub PowerDNS - programy te zajmują się centralnym zarządzaniem strefami DNS. Wielu użytkowników korzysta z kombinacji serwera dedykowanego i instancji wirtualnej, np. poprzez Proxmox lub KVM, aby osiągnąć maksymalną wydajność i elastyczność w tym samym czasie.

Alternatywnie można skorzystać z technologii kontenerowych, takich jak LXC - szczególnie w środowisku DevOps okazuje się to być szczupłym rozwiązaniem o wysokim poziomie izolacji. Dla większego bezpieczeństwa zalecamy obsługę serwerów nazw w odizolowanych środowiskach (np. DMZ) i wymuszanie ograniczonego dostępu za pomocą zapór sieciowych. To musi Port 53 musi być otwarty zarówno dla TCP, jak i UDP, ponieważ DNS działa na obu protokołach.

Dla bezpieczeństwa infrastruktury serwera nazw szczególnie ważne jest, aby zawsze aktualizować oprogramowanie i regularnie instalować aktualizacje zabezpieczeń. Należy również upewnić się, że uruchomione są tylko niezbędne usługi. Niepotrzebne pakiety i procesy mogą stanowić potencjalną powierzchnię ataku.

Odpowiednie oprogramowanie: BIND9, PowerDNS czy NSD?

Polecam następujące narzędzia - w zależności od tego, czy priorytetem jest wydajność, bezpieczeństwo czy elastyczność:

| Oprogramowanie | Cechy | Odpowiedni dla |

|---|---|---|

| BIND9 | Ugruntowana, elastyczna, powszechna | Standardowe rozwiązania z wieloma możliwościami dostosowania |

| PowerDNS | Interfejs API, oparty na SQL, wysoka wydajność | Agencje i zarządzanie API |

| NSD + Unbound | Lekkość, stabilność, ostrość | Minimalna konfiguracja z naciskiem na bezpieczeństwo |

Interfejsy zarządzania, takie jak Webmin lub ISPConfig ułatwiają rozpoczęcie pracy, jeśli nie masz dogłębnego doświadczenia z CLI. Na przykład w przypadku BIND9 można użyć Webmin do tworzenia stref i zarządzania nimi za pomocą GUI bez konieczności zapoznawania się z interfejsem CLI. named.conf- lub pliki stref.

Główną zaletą PowerDNS jest możliwość integracji z relacyjnymi bazami danych (np. MySQL lub PostgreSQL). Pozwala to na wysoką automatyzację wpisów DNS i realizację wygodnych funkcji, takich jak automatyczne dostarczanie subdomen za pośrednictwem interfejsu WWW lub API. W połączeniu ze strukturą równoważenia obciążenia, PowerDNS może również przetwarzać bardzo duże ilości żądań i dlatego nadaje się do projektów o dużym natężeniu ruchu.

Z drugiej strony, jeśli używasz NSD w połączeniu z Unbound, korzystasz ze szczególnie bezpiecznego i lekkiego wariantu. To rozwiązanie jest szczególnie interesujące, jeśli nie chcesz korzystać z dużych baz danych i przywiązujesz szczególną wagę do minimalizacji powierzchni ataku. NSD przejmuje funkcję autorytatywną (tj. odpowiada na żądania dotyczące stref), podczas gdy Unbound może służyć jako buforowanie lub rekursywny resolver dla żądań sieci wewnętrznej.

Struktura i utrzymanie stref DNS

Po zainstalowaniu oprogramowania należy utworzyć strefy DNS dla każdej domeny, którą chce się zarządzać. W tym miejscu definiuje się centralnie wszystkie wpisy DNS. Zalecam zdefiniowanie ustrukturyzowanego szablonu lub użycie automatyzacji opartej na API dla wielu projektów.

Typowe rekordy, którymi należy zarządzać:

- A-Record - Przypisanie do adresu IPv4

- Rekord AAAA - Miejsce docelowe IPv6

- MX-Record - Definiowanie serwera poczty

- Rekordy TXT, SPF, DKIM - Uwierzytelnianie

- CNAME lub SRV - Spedycja i usługi

Użytkownik może również samodzielnie kontrolować wartości TTL. Kontrola ta jest szczególnie przydatna w przypadku często zmieniających się adresów IP lub środowisk testowych. Zwróć na to uwagę podczas tworzenia stref, Numery seryjne natychmiast po wprowadzeniu zmian we wpisach DNS. Jest to jedyny sposób, aby drugorzędne serwery nazw (slave) rozpoznały, że aktualizacje są dostępne podczas transferów stref.

W złożonych środowiskach przydatne może być również utworzenie oddzielnych stref dla każdego klienta lub projektu. Upraszcza to konserwację i zapobiega przypadkowemu nadpisaniu zewnętrznych wpisów. Należy również pamiętać o Odwrócony DNS (rekord PTR): Zwłaszcza w przypadku serwerów pocztowych i godnej zaufania komunikacji kluczowe jest, aby adres IP był rozpoznawany z powrotem do domeny.

Rejestrowanie zapytań i zmian DNS oferuje dodatkową wartość dodaną. Jeśli serwer DNS działa na przykład na BIND9, można użyć wpisów dziennika i ustawień debugowania, aby śledzić, kto i kiedy zapytał o wpis lub kiedy strefy zostały zaktualizowane. Pozwala to znacznie szybciej reagować na problemy, takie jak nieprawidłowe wpisy lub ataki na serwer DNS.

Przechowywanie zapisów kleju - decydujący krok

Jeśli używasz subdomen swojej głównej domeny dla serwerów nazw, np. ns1.yourdomain.com, potrzebujesz tzw. Glue Records. Łączą one nazwę hosta serwera nazw z adresem IP bezpośrednio w rejestrze - w przeciwnym razie rozdzielczość kręciłaby się w kółko.

Przykładowy wpis:

- ns1.yourdomain.com → 192.0.2.1

- ns2.yourdomain.com → 192.0.2.2

Wpisy te wprowadza się bezpośrednio w obszarze administracyjnym rejestratora domeny - często znajduje się tam pozycja "Child hosts" lub "Hostnames". Serwer nazw będzie działał niezawodnie tylko wtedy, gdy dane te zostaną poprawnie wprowadzone i zaakceptowane przez rejestr.

W praktyce zaleca się skonfigurowanie rekordów kleju przed faktycznym przeniesieniem domeny. Pomoże to uniknąć przestojów lub okresów bezczynności, podczas których domena jest tymczasowo nierozwiązywalna. Gdy tylko rekordy kleju zostaną wprowadzone, serwery nazw będą w stanie poprawnie się zsynchronizować. Powinieneś także utworzyć rekord kopać- lub nslookup-testuj te nowe wpisy NS, aby upewnić się, że wszystko jest poprawnie zapisane.

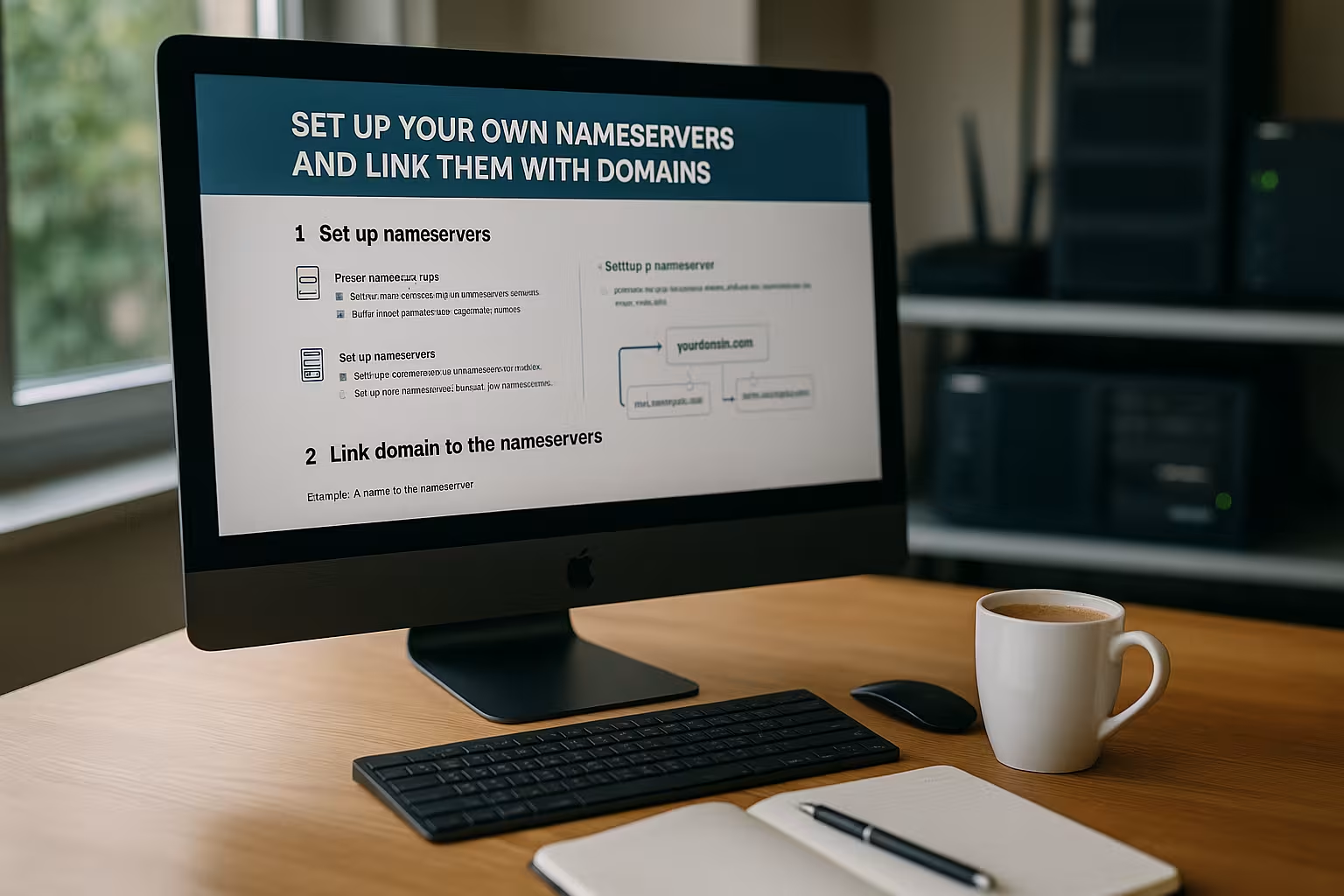

Rejestracja u rejestratora i powiązanie domeny

Teraz możesz połączyć swoją domenę z nowymi serwerami nazw. Aby to zrobić, zaloguj się do swojego rejestratora i zastąp poprzednie wpisy DNS w sekcji "Zarządzaj serwerami nazw".

Wprowadź nowe serwery bezpośrednio - na przykład:

- ns1.yourdomain.com - 192.0.2.1

- ns2.yourdomain.com - 192.0.2.2

Zmiana trwa od 4 do 48 godzin. W razie potrzeby natychmiastowy efekt można również przyspieszyć za pomocą krótkich wartości TTL.

Alternatywny sposób przekierowania DNS przedstawię w tym artykule. Wprowadzenie do przekazywania DNS.

Gdy już wszystko działa, warto sprawdzić rozdzielczość z lokalizacji zewnętrznych. Można poprosić znajomych lub współpracowników w innych krajach o przetestowanie domeny lub skorzystać z narzędzi, które wykonują zapytania z różnych serwerów DNS na całym świecie. W ten sposób można mieć pewność, że serwery nazw działają prawidłowo również w skali globalnej.

Konfiguracja testów i monitorowania

Zdecydowanie zalecam sprawdzenie działania konfiguracji - użyj narzędzi takich jak kopać lub nslookup. Pozwala to na codzienne testowanie, czy wpisy są rozwiązywane poprawnie i czy serwer nazw jest dostępny z Internetu.

Zalecam również skonfigurowanie rozwiązania do monitorowania - czy to za pomocą Nagios, Icinga czy rozwiązań online, takich jak UptimeRobot. Pozwala to na rozpoznawanie awarii na wczesnym etapie i proaktywne reagowanie. W przypadku krytycznych systemów produkcyjnych szczególnie opłacalne jest wdrożenie alertów e-mail.

Po udanej instalacji podstawowej zaleca się również zautomatyzowanie regularnych kontroli stref. W przypadku BIND można na przykład named-checkzone oraz named-checkconf w skryptach, które są wykonywane automatycznie. Pozwoli to na przykład powiadomić o błędzie składni w pliku strefy. Nie zapomnij również upewnić się, że transfery stref działają poprawnie na urządzeniach podrzędnych. Częstym błędem jest nieaktualny numer seryjny lub zapora sieciowa, która nie zezwala na transfery AXFR (port TCP 53).

W przypadku większych krajobrazów warto również użyć Zapytania oraz Wskaźniki zapytań do rozpoznawania szczytów obciążenia. Jeśli wskaźniki wykazują nietypowe skoki w dłuższym okresie czasu, może to wskazywać na próby ataków lub po prostu gwałtowny wzrost wykorzystania usług.

Unikanie typowych błędów

Wielu problemom można zapobiec natychmiast, jeśli od samego początku zwróci się uwagę na kilka kwestii:

- Błąd składni w plikach stref przy użyciu narzędzi takich jak named-checkzone

- Prawidłowe ustawienie rekordów klejuw przeciwnym razie zapytania DNS zostaną zawieszone

- Port 53 utrzymywanie otwartych protokołów TCP i UDP - w zaporze i grupach zabezpieczeń

- Używaj co najmniej dwóch identycznych serwerów nazw z replikowanymi strefami

Większość usterek jest spowodowana drobnymi szczegółami konfiguracji, które zostałyby zauważone podczas testowania - więc zaplanuj wystarczająco dużo czasu na czystą konfigurację. Zwróć szczególną uwagę, aby upewnić się, że nowe wartości są stosowane wszędzie podczas zmiany parametrów DNS (np. skrócenie TTL). Czasami sprawdzanie poprawności pamięci podręcznej trwa dłużej niż oczekiwano, zwłaszcza jeśli konfiguracja jest rozproszona globalnie.

Co więcej, niektórzy administratorzy zapominają, że bezpieczeństwo DNS obejmuje nie tylko DNSSEC: Solidne zabezpieczenia sieci i serwerów są równie ważne. Serwery DNS mogą być podatne na ataki DDoS. Dlatego też, aby zapobiec nadużyciom, należy stosować ograniczenia szybkości i ewentualnie zasady odpowiedzi DNS. W szczególności BIND9 lub PowerDNS mają opcje, które mogą ograniczać lub filtrować odpowiedzi na potencjalnie złośliwe zapytania.

Alternatywa: Zewnętrzne zarządzanie DNS zamiast własnego serwera nazw?

Nie musisz koniecznie samodzielnie obsługiwać serwerów nazw. Niektórzy hosterzy oferują rozszerzone funkcje DNS - w tym na przykład zarządzanie API, konfigurację SPF/DKIM i GeoDNS. Często jest to w zupełności wystarczające dla prostych projektów internetowych lub sklepów online.

Jeśli jednak zarządzasz kilkoma domenami, potrzebujesz indywidualnych wytycznych dotyczących bezpieczeństwa lub dynamicznych subdomen, oddzielna infrastruktura jest zaletą. W takich przypadkach własne serwery nazw dzięki elastyczności i kontroli.

Jeśli nie masz jasności co do podstaw, pomoże ci to Wprowadzenie DNS z objaśnieniami.

Zewnętrzne zarządzanie DNS odciąża użytkownika, ale jest on zależny od bezpieczeństwa, aktualizacji i niezawodności dostawcy. Nawet specjalne przypadki użycia, takie jak zautomatyzowane wdrażanie dużych ilości domen, nie zawsze mogą być idealnie zintegrowane z przepływem pracy, jeśli dostawca zaleca pewne dostosowania lub ograniczenia. W przypadku agencji lub firm, które wymagają bezpośredniego kontaktu z klientem i szybkich zmian konfiguracji, rozwiązania zewnętrzne są często tylko w połowie satysfakcjonujące.

Podsumowanie i perspektywy

Własne serwery nazw są warte uwagi dla każdego, kto chce mieć większą kontrolę, wydajność i autonomię nad swoją infrastrukturą internetową. Konfiguracja jest wymagająca technicznie, ale można ją rozwiązać za pomocą narzędzi open source i nowoczesnych narzędzi administracyjnych, takich jak Webmin. Najważniejsze rzeczy to: podwójne działanie serwera dla redundancji, poprawne rekordy kleju i stały monitoring.

Jeśli zarządzasz wieloma projektami, chcesz oddzielić kilka środowisk klientów lub cenisz sobie własne strategie bezpieczeństwa, własny stos serwerów nazw jest niezbędny. Ostatecznie kluczowe znaczenie ma dobrze przemyślane wdrożenie, koncentrujące się na dostępności i konserwacji systemu. Upewnij się również, że przeprowadzasz regularne kontrole bezpieczeństwa i konsekwentnie aktualizujesz oprogramowanie DNS, aby uniknąć luk w zabezpieczeniach. W ten sposób najprawdopodobniej będziesz mieć stabilne i solidne rozwiązanie DNS dla wszystkich swoich projektów internetowych w dłuższej perspektywie.

Jeśli po pewnym czasie planujesz rozszerzyć swoją konfigurację, możesz dodać dodatkowe lokalizacje i w ten sposób utworzyć plik GeoDNS która rozdziela żądania na podstawie lokalizacji użytkownika. Umożliwia to skrócenie czasu odpowiedzi i lepsze rozłożenie obciążenia. W ten sposób można skalować infrastrukturę serwera nazw do projektów globalnych i zawsze zachować pełną kontrolę nad wszystkimi wpisami DNS.