Anycast Geo-DNS decyduje obecnie o tym, jak szybko, bezpiecznie i niezawodnie użytkownicy uzyskują dostęp do Twoich treści. Przedstawiam różnice techniczne, rzeczywiste obszary zastosowań oraz jasną logikę decyzyjną, dzięki której w 2025 r. wybierzesz odpowiednią strategię routingu Smart DNS.

Punkty centralne

- Anycast: Automatyczna bliskość, bardzo niskie opóźnienie

- Geo-DNS: Ukierunkowane sterowanie, przepisy regionalne

- DDoS: Dystrybucja chroni globalne serwery nazw

- Zgodność: Lokalizacje danych i wersje językowe

- Hybryda: Połączenie automatyki i regulacji

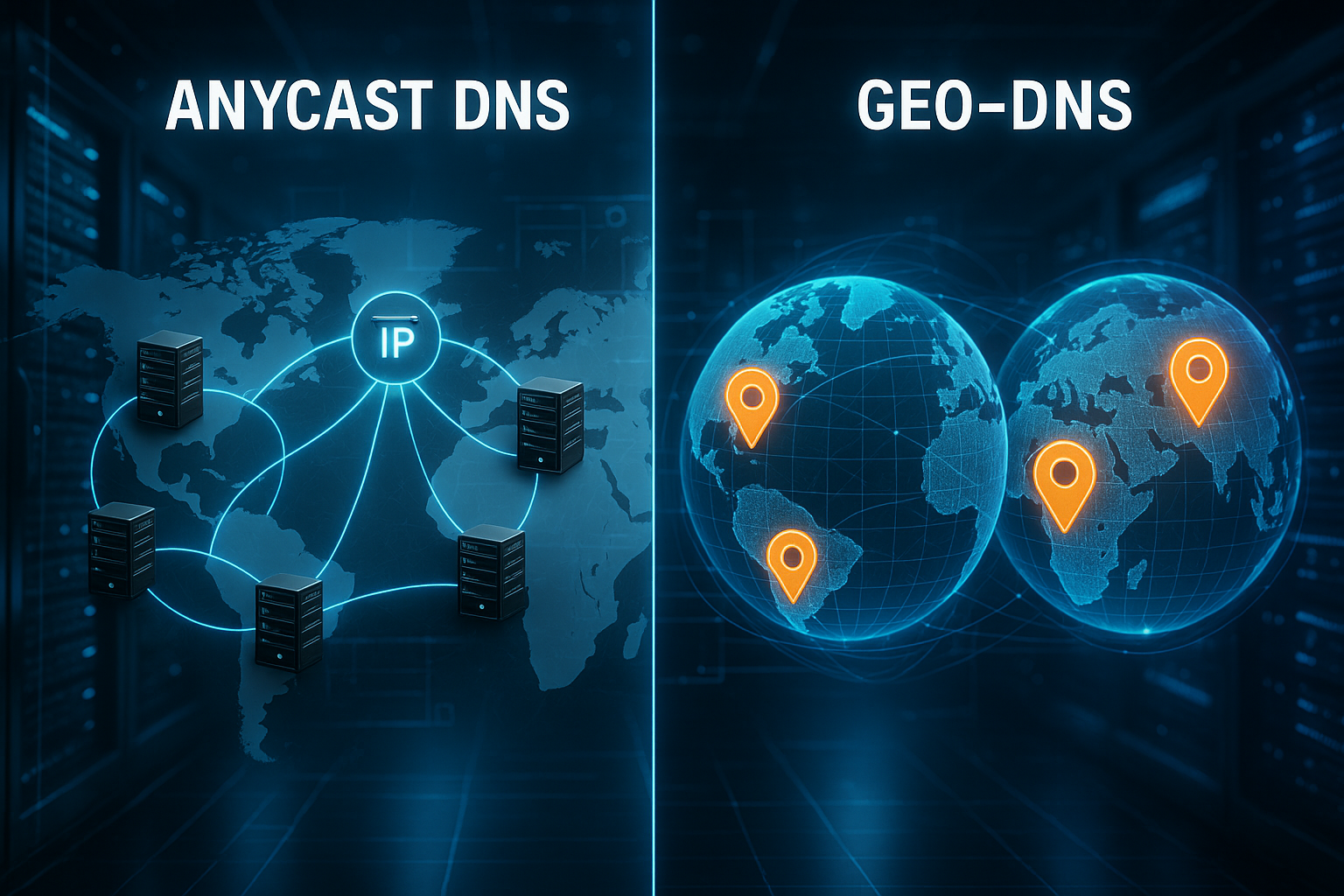

Jak działa Anycast DNS

Na stronie Anycast Kilka serwerów nazw dzieli ten sam adres IP, a protokół BGP automatycznie przekierowuje zapytania do najlepiej dostępnego węzła. Korzystam na tym, ponieważ użytkownicy z każdego regionu otrzymują najkrótszą trasę. Opóźnienie spada, ponieważ żaden centralny serwer nie musi przetwarzać wszystkich zapytań. W przypadku awarii jednej lokalizacji następny węzeł przejmuje jej funkcje bez konieczności ręcznego przełączania. Dzięki temu rozdzielczość i dostępność pozostają niezawodne nawet w przypadku zakłóceń.

Większe sieci Anycast obejmują setki miast na całym świecie, zmniejszając w ten sposób Czas reakcji . Im gęstsza sieć, tym mniejsze rozrzuty opóźnień między regionami. W danych monitorujących często widzę spadki rzędu kilkudziesięciu milisekund. Do tego dochodzi naturalny DDoS-Zaleta: ataki rozkładają się na wiele węzłów i tracą skuteczność. Te cechy sprawiają, że Anycast jest standardowym wyborem dla ruchu globalnego.

Geo-DNS w praktyce

Geo-DNS przypisuje zapytania do określonej puli serwerów na podstawie lokalizacji źródła. Dzięki temu użytkownicy w Niemczech otrzymują niemieckie serwery i treści. Zapewnia to spójność językową, skraca drogę do regionalnych pamięci podręcznych i spełnia Rezydencja danychWymagania. W przypadku kampanii mogę rozdzielać regiony, przeprowadzać testy A/B i autoryzować dystrybutory obciążenia dla poszczególnych krajów. Dzięki temu można dokładnie odzwierciedlić różnice regionalne.

Ważna pozostaje Konfiguracja. Strefy geograficzne, mapowania adresów IP do regionów i ścieżki przełączania awaryjnego muszą być jasno zdefiniowane. Zwracam uwagę na TTL rekordów, ponieważ determinuje on szybkość przełączania. W przypadku wdrożeń pomocne są skrócone wartości czasu życia, które później ponownie zwiększam; w tym przypadku pomocny jest przewodnik dotyczący Optymalny DNS-TTL Pomocne parametry. Dzięki tej dyscyplinie można zaplanować routing i doświadczenia użytkowników.

Bezpośrednie porównanie Anycast i Geo-DNS w 2025 r.

Wybieram na podstawie Routing, opóźnienia, kontroli, niezawodności i nakładów na konserwację. Anycast wyróżnia się automatycznością i krótkimi ścieżkami bez wielu zasad. Geo-DNS przekonuje ukierunkowanym sterowaniem, na przykład w przypadku wersji językowych, cen regionalnych i przepisów prawnych. W przypadku sklepów globalnych liczy się dla mnie każda milisekunda, dlatego często stawiam na Anycast. Jeśli natomiast potrzebuję wyraźnego rozdzielenia krajów, korzystam z reguł geograficznych.

| Aspekt | Anycast | Geo-DNS |

|---|---|---|

| Zasada routingu | Automatyczny do najbliższego/najlepszego węzła | W oparciu o lokalizację według Region-zasady |

| Opóźnienie | Bardzo niski, bez wielu interwencji | W zależności od konfiguracji i dystrybucji |

| Kontrola | Wymagana niewielka kontrola ręczna | Drobnoziarnisty, więcej administracji |

| Skalowanie | Bardzo dobry na całym świecie | Dobre, ale wymagające większego nakładu pracy administracyjnej |

| Ochrona przed atakami DDoS | Silny rozkład obciążenia | Dobrze, możliwe skupienie się na regionach |

| Niezawodność | Automatyczne przekierowanie w przypadku awarii | Wysoka niezawodność dzięki czystemu przełączaniu awaryjnemu |

| Umeblowanie | Prawie plug-and-play | Skomplikowane planowanie zasad |

| Najlepsze zastosowanie | Globalne witryny o dużym natężeniu ruchu | Lokalne treści, przepisy prawne, języki |

Decydujące znaczenie ma nadal Cel. Aby zapewnić maksymalną wydajność i łatwość konserwacji, Anycast przesyła zapytania w pobliże użytkowników. W przypadku funkcji związanych z lokalizacją niezbędną bazę reguł zapewnia Geo‑DNS. Oba rozwiązania mogą współistnieć i wzajemnie się uzupełniać. Dzięki temu zyskuję elastyczność bez utraty szybkości. Ta kombinacja stanowi podstawę wielu planów rozwoju produktów na lata.

Wydajność, opóźnienia i niezawodność

Mierzę Czas reakcji rozwiązanie DNS na kilku kontynentach i zbieram wartości mediany i P95. Anycast zazwyczaj zmniejsza rozrzut, co znacznie obniża P95. Geo-DNS zapewnia korzyści, gdy utrzymuję użytkowników w regionalnych klastrach. Na wypadek awarii planuję kontrole stanu, które usuwają wadliwe cele z puli. W ten sposób pozostaje Dostępność wysokie nawet w przypadku częściowych awarii.

Drugim czynnikiem jest TTL. Krótkie TTL przyspieszają zmiany i przełączanie awaryjne, ale zwiększają liczbę zapytań. Długie TTL odciążają infrastrukturę, ale opóźniają przełączanie. Korzystam ze strategii stopniowego TTL z przygotowanymi oknami przełączania. Alarmy monitorujące sprawdzają szybkość, NXDOMAIN i kody serwisu. Dzięki temu mogę wcześnie wykrywać anomalie i reagować proaktywnie.

Aspekty bezpieczeństwa, DNSSEC i DDoS

Aktywuję DNSSEC, aby zapobiec manipulowaniu odpowiedziami. Podpisane strefy chronią przed spoofingiem i atakami typu „man-in-the-middle”. W przypadku Anycast łańcuch podpisów pozostaje spójny we wszystkich węzłach. Geo-DNS wymaga czystych podpisów dla każdej wersji odpowiedzi, aby łańcuch pozostał ważny. Regularne Rollovery Klucz i testy z walidatorami należą do działalności operacyjnej.

Przeciw DDoS Stawiam na wielopoziomowe działania. Anycast rozdziela niechciane obciążenie i zwiększa wydajność serwerów nazw. Limity szybkości, pliki cookie DNS i wypełnianie odpowiedzi dodatkowo podnoszą koszt ataków. Sprawdzam również możliwość automatycznego blackholingu. Dzięki temu usługa autorytatywna pozostaje dostępna, nawet jeśli uderzą pojedyncze wektory.

Architektura hybrydowa: zasady plus automatyka

Hybryda z Anycast Geo-DNS łączy szybkość i kontrolę. Przesuwam serwery nazw do użytkowników za pomocą Anycast. Jednocześnie definiuję reguły geograficzne dla krajów, języków lub stref partnerskich. Ta struktura wykazuje swoją siłę, gdy liczy się zgodność i szybkość. Na poziomie dostawy uzupełniam to o Strategie Multi-CDN i regionalnych skrytek.

Ważna jest jasna Priorytet zasad. Najpierw decydują o tym kontrole stanu zdrowia, następnie położenie geograficzne, a na końcu funkcje takie jak Weighted‑Routing. Dokumentuję tę kaskadę, aby zespoły mogły ją zrozumieć. W przypadku wydań planuję etapy, które w razie potrzeby cofam. Dzięki temu wdrożenia pozostają pod kontrolą, nawet w okresach szczytowego obciążenia.

Scenariusze zastosowań i przykłady przypadków

Dla globalnych Handel elektroniczny-sklepach Anycast zapewnia najlepszy stosunek nakładów do zysków. Każda milisekunda decyduje o konwersji, a awarie powodują spadek obrotów. Portale medialne łączą reguły geograficzne z Anycast, aby połączyć treści regionalne i szybką rozdzielczość. Dostawcy SaaS z rezydencją danych wykorzystują Geo-DNS do ustawień krajowych i zachowują wydajność dzięki serwerom nazw Anycast. W przypadku krawędzi dostarczania wybieram Hosting brzegowy i CDN aby droga do użytkownika końcowego pozostała krótka.

Sieci CDN czerpią ogromne korzyści z Anycast, ponieważ bliskość POP zapewnia bezpośrednie korzyści w zakresie opóźnień. Portale firmowe z lokalnymi językami wykorzystują Geo-DNS, aby treści były dostosowane do regionu. Usługi gamingowe wymagają zarówno szybkiego routingu, jak i regionalnych punktów kotwiczenia sesji. Na wydarzenia takie jak wyprzedaże lub premiery reaguję tymczasowym skróceniem TTL. Po szczycie ponownie je podnoszę, aby zmniejszyć obciążenie.

Wybór dostawcy i koszty

Sprawdzam, czy to prawdziwe. Anycast-Ślad dostawcy i gęstość lokalizacji. Umowy SLA z jasnymi zobowiązaniami dotyczącymi czasu działania i kredytami zapewniają niezawodność działania. Zintegrowana ochrona przed atakami DDoS zmniejsza ryzyko kosztownych awarii. Obsługa DNSSEC z łatwą konserwacją kluczy pozwala zaoszczędzić czas. Interfejsy API, funkcje przywracania i dzienniki zmian pomagają mi w codziennej pracy.

Na stronie Koszty Sprawdzam żądania, strefy, liczbę zapytań na sekundę i dodatkowe funkcje. Darmowe pakiety pomagają na początku, ale w przypadku systemów o krytycznym znaczeniu uwzględniam rezerwy. W Europie planuję budżety od dwucyfrowych do niskich trzycyfrowych kwot w euro miesięcznie, w zależności od ruchu. Duże platformy osiągają kwoty czterocyfrowe, ale szybko się zwracają dzięki mniejszej liczbie awarii. W porównaniu uwzględniam ukryte opłaty za DNSSEC lub zaawansowane routing.

Wskazówki operacyjne dotyczące konfiguracji i obsługi

Zaczynam od jasnego Cele: opóźnienie, wskaźnik błędów, czas do zmiany. Następnie konfiguruję testy syntetyczne dla każdego regionu, które mierzą odpowiedzi DNS i end-to-end. W przypadku reguł geograficznych aktualizuję dane dotyczące regionów IP i testuję przypadki graniczne. Kontrole stanu muszą być szybsze niż TTL, w przeciwnym razie przełączenie awaryjne nastąpi zbyt późno. Protokoły zmian są przechowywane w uporządkowany sposób, aby można było szybko przywrócić poprzednią konfigurację.

W przypadku pracy w trybie 2-dniowym liczy się Przejrzystość. Pulpity nawigacyjne pokazują częstotliwość zapytań, rozkład, błędy i opóźnienia. Ostrzeżenia reagują na odchylenia przekraczające określone progi. Regularnie przeprowadzam ćwiczenia przeciwpożarowe: celowe wyłączanie węzłów w celu weryfikacji przełączania awaryjnego. Dokumentacja i instrukcje postępowania pomagają w poważnych sytuacjach. Dzięki temu usługa pozostaje niezawodna nawet pod presją.

Zachowanie resolwera, buforowanie i pułapki TTL

Biorę pod uwagę zachowanie dużych Resolver (dostawca usług internetowych, publiczny DNS), ponieważ mają one wpływ na skuteczność mojej strategii. Anycast decyduje, który węzeł autorytatywny odpowiada, ale użytkownik końcowy doświadcza opóźnienia dla swojego Resolver najbliższych POP. Jeśli firma korzysta z centralnego wyjścia, zapytania z oddziałów często trafiają do odległego serwera rozpoznającego – wówczas geolokalizacja może odbywać się z siedziby firmy, a nie z lokalizacji użytkownika. Dlatego oceniam zasięg oddzielnie dla lokalizacji użytkowników i serwerów rozpoznających.

Cache zapewniają szybkość, ale kryją w sobie pewne zagrożenia. TTL-Pułapki. Niektóre resolwery ustawiają dolne lub górne granice TTL, przez co bardzo krótkie lub bardzo długie TTL nie działają zgodnie z planem. Funkcje takie jak serve‑stale w przypadku awarii autorytatywnych nadal dostarczają stare odpowiedzi – co jest dobre dla dostępności, ale ryzykowne w przypadku pilnych przełączeń. Kalibruję moje TTL tak, aby cele przełączania awaryjnego były osiągane niezawodnie, i testuję negatywne pamięci podręczne: odpowiedzi NXDOMAIN są buforowane oddzielnie i mogą zaskakująco długo zachowywać nieprawidłowe konfiguracje.

Dzięki Geo-DNS zauważyłem, że różni użytkownicy mogą korzystać z tego samego serwera rozdzielającego, który może znajdować się w innej Region . Rozszerzenia EDNS dotyczące lokalizacji nie są stosowane wszędzie ze względu na ochronę danych. Dlatego planuję konserwatywnie: reguły geograficzne działają z klastrami zamiast zbyt precyzyjnymi granicami, a ja dokumentuję wyjątki (np. regiony przygraniczne lub sieci roamingowe), aby zminimalizować błędne kierowanie reklam.

IPv6, DoH/DoQ i nowoczesne typy rekordów

Przedstawiam spójną Podwójny stosStrategia bezpieczna: A i AAAA otrzymują równoważne cele, a protokoły sprawdzane są za pomocą testów sprawnościowych. Brak równowagi prowadzi w przeciwnym razie do jednostronnych wąskich gardeł. Nowoczesne programy rozpoznające i przeglądarki wykorzystują Szczęśliwe oczy; jednakże powolne punkty końcowe IPv6 pogarszają postrzegane opóźnienia. Dlatego testuję IPv4/IPv6 oddzielnie i łącznie.

Szyfrowane protokoły resolver, takie jak DoH oraz DoQ zmieniają ścieżki i opóźnienia, ponieważ zapytania mogą korzystać z nowych tras tranzytowych. Anycast pozostaje użyteczny, ale zasięg nieco się zmienia. Mierzę od początku do końca, zamiast skupiać się na poszczególnych czasach przeskoku. Dodatkowo stawiam na HTTPS/SVCB-Records, aby wcześnie sygnalizować klientom, które punkty końcowe i protokoły są preferowane. Skraca to czas nawiązywania połączenia i stwarza przestrzeń dla bardziej precyzyjnych sygnałów routingu w przyszłości.

Na czele strefy wykorzystuję ALIAS/ANAME lub spłaszczanie, aby pomimo ograniczeń Apex móc prawidłowo odsyłać do celów CDN lub geograficznych. Sprawdzam, w jaki sposób mój dostawca spłaszcza odpowiedzi geograficzne, aby nie powstały niespójności między łańcuchami. W przypadku usług z wieloma poddomenami utrzymuję krótkie łańcuchy CNAME, aby uniknąć dodatkowych podróży w obie strony resolvera.

Władza wielopodmiotowa i delegowanie uprawnień

Aby zapewnić wysoką odporność, planuję Wielu dostawców w przypadku autorytatywnego DNS. Różne serwery nazw w oddzielnych sieciach AS zmniejszają ryzyko systemowe. Zwracam uwagę na spójne oznaczanie stref: wybór klucza i algorytmu musi być zgodny u wszystkich dostawców. W przypadku rolloverów koordynuję KSK/ZSK na wszystkich platformach i testuję walidacje przed przełączeniem przełączników.

Z delegacja Dokładnie sprawdzam rekordy Glue w rejestrze, TTL delegacji i wpisy DS. Zmiany w zestawach NS lub DS potrzebują czasu, aby stały się skuteczne na całym świecie. Dlatego stosuję następujące etapy: dodaj nowego dostawcę, sprawdź spójność, a dopiero potem usuń starego. Do zarządzania strefami używam, tam gdzie to możliwe, Hidden-Primary z AXFR/IXFR i NOTIFY. Zapobiega to rozbieżnościom między dostawcami i zapewnia prostotę logiki szeregowej.

W trakcie pracy oceniam rozkład zapytań dla każdego adresu IP serwera nazw. Brak równowagi wskazuje na anomalie lub ograniczenia zasięgu. Utrzymuję niewielką liczbę serwerów nazw (zazwyczaj 2–4 adresy IP dostawców), aby zapobiec przekroczeniu limitów czasu przez programy rozpoznające nazwy i ponownym próbom, które zwiększają opóźnienia.

Wdrożenia: ważone, kanarkowe i niebiesko-zielone

Wprowadzam zmiany Trasowanie ważone oraz Wyspy Kanaryjskie . Małe wartości procentowe pozwalają wcześnie wykrywać błędy, nie powodując utrudnień dla wielu użytkowników. Reguły geograficzne łączę z wagami, na przykład w celu pilotażowego przestawienia danego kraju. W przypadku backendów stanowych planuję powinowactwo sesji poza DNS – sam DNS jest bezstanowy i nie gwarantuje powiązania. Efekty klejące przejmują rozdzielacze obciążenia lub tokeny.

Dla Niebieski/zielony Używam dwóch światów docelowych równolegle i przełączam się przez DNS‑Cutover. Przed przełączeniem stopniowo zmniejszam TTL, a potem znowu je zwiększam. Kontrole stanu działają częściej niż TTL, żeby wykluczenia działały przed buforowaniem. Definiuję też ścieżki degradacji: lepiej tymczasowo wyłączyć funkcję niż stracić globalny ruch.

W przypadku Geo-DNS unikam nadmiaru reguł. Grupuję kraje o podobnej infrastrukturze, zastępuję reguły specjalne modelami danych (np. strefami cenowymi) i ograniczam liczbę aktywnych pul. Zmniejsza to nakład pracy związany z utrzymaniem i ryzyko błędów.

Pomiar i rozwiązywanie problemów w praktyce

Oceniam Opóźnienia ogona (P95/P99) dla każdego regionu i porównuję je z mapami zasięgu. Skoki wskazują na zmiany trasowania, przeciążone punkty POP lub retransmisje resolverów. Szczyty SERVFAIL i FORMERR przypisuję błędom DNSSEC, limitom rozmiaru lub wadliwym odpowiedziom. Wzrosty NXDOMAIN sygnalizują błędy klienta lub kampanie literówek; używam filtrów, aby oddzielić zapytania prawidłowe od błędnych.

W celu wykrycia błędu sprawdzam SOA-Serial pro NS, porównaj sygnatury i obserwuj wielkości odpowiedzi. Fragmentacja może spowolnić odpowiedzi UDP; w razie potrzeby aktywuję metryki TCP fallback i tuning EDNS. Traceroutes do Anycast-IP pokazują, który POP jest obecnie obsługiwany – w przypadku odchyleń biorę pod uwagę zdarzenia peeringowe dostawców.

Runbooki zawierają przełączniki dla serve‑stale, wyłączanie poszczególnych reguł i zestawów TTL awaryjnych. Utrzymuję kontakt z dostawcami i automatyzuję analizy post mortem: logi, metryki, zestawy zmian i osie czasu trafiają do jednego pakietu, który szybko uwidacznia przyczyny.

Konkretne informacje dotyczące zgodności z przepisami i ochrony danych

Określam, które Dane dziennika gdzie są one gromadzone i jak długo są przechowywane. Adresy IP są uznawane za dane osobowe; kwestie przechowywania i pseudonimizacji uzgadniam z działem prawnym. Decyzje dotyczące geolokalizacji DNS dokumentuję w sposób zrozumiały: zasady, źródła danych geograficznych i zezwolenia. W przypadku Rezydencja danych Dbam o to, aby nie tylko serwery aplikacji, ale także pamięci podręczne, serwery proxy i telemetria pozostawały w dozwolonych regionach.

Korzystam z funkcji Split Horizon dla widoków wewnętrznych i zewnętrznych, ale mam na uwadze związane z tym ryzyko: mieszane strefy szybko prowadzą do niespójności. Ściśle rozdzielam nazwy (np. corp.example vs. public example) i zapobiegam przypadkowemu upublicznieniu wewnętrznych rekordów. Zatwierdzanie zmian i zasada podwójnej kontroli nie są tutaj luksusem, ale obowiązkiem.

Krótki przegląd: którą opcję wybrać?

Sięgam po Anycast, jeśli najważniejsza jest globalna wydajność, niewielkie wymagania konserwacyjne i niezawodność. W przypadku treści regionalnych, języków i przepisów prawnych korzystam z Geo-DNS z jasnymi zasadami. W wielu przypadkach łączę oba podejścia, uzyskując w ten sposób szybkość i kontrolę. Takie połączenie dobrze sprawdza się w przypadku e-commerce, mediów, SaaS i gier. Decydujące znaczenie mają pomiary, jasne cele oraz dostawca oferujący szeroki zasięg, solidne umowy SLA i dobrą obsługę.