Prawo Ustawienia Postfix określają bezpieczeństwo i funkcjonalność serwera pocztowego. W tym artykule przedstawię wszystkie kluczowe parametry, wyjaśnię zalecane metody konfiguracji i podam praktyczne przykłady produktywnego wykorzystania.

Punkty centralne

- main.cf oraz master.cf są centrami kontroli konfiguracji Postfix.

- A Smarthost umożliwia bezpieczną wysyłkę poczty za pośrednictwem zewnętrznych dostawców.

- STARTTLS zapewnia szyfrowane transmisje - przydatne i łatwe w konfiguracji.

- Maildir jako format zwiększa niezawodność i kompatybilność z klientami IMAP.

- Prawidłowo Adresy nadawców i SPF/DKIM zwiększają szybkość dostarczania.

Ważne pliki konfiguracyjne i narzędzia

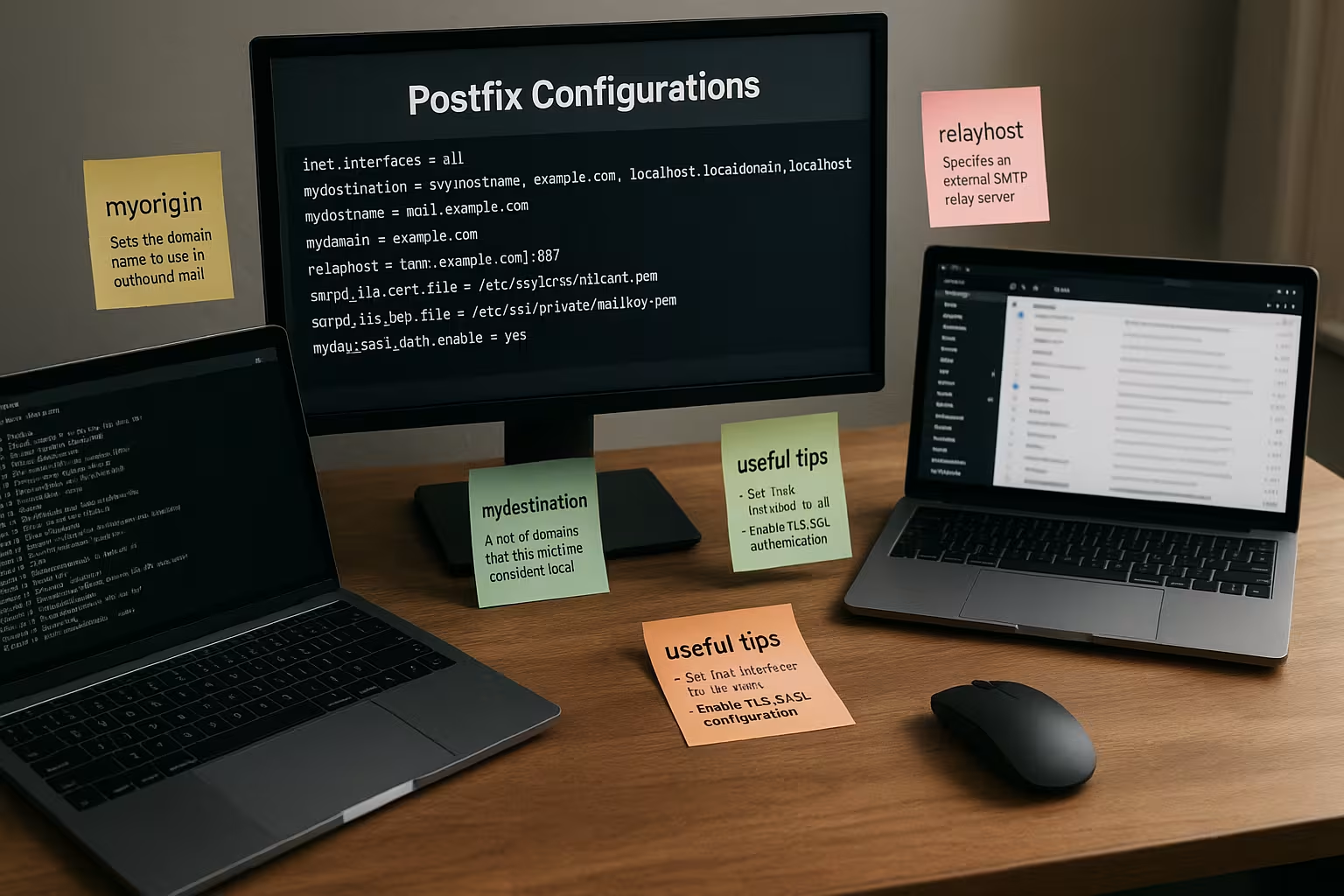

Plik /etc/postfix/main.cf określa prawie wszystkie podstawowe funkcje Postfix. Ponadto master.cf działanie poszczególnych usług, takich jak smtpd lub pickup. W celu bardziej elastycznego dostosowywania, narzędzie wiersza poleceń postconf - Idealny do wprowadzania zmian w ostatniej chwili bez edytora.

Jeśli chcesz zagłębić się w temat, znajdziesz tu ten przewodnik konfiguracji serwera Postfix praktyczny przewodnik krok po kroku. Połączenie main.cf i postconf oferuje strukturę i elastyczność w jednym rozwiązaniu.

W przypadku większych serwerów pocztowych warto również skorzystać z systemu zarządzania wersjami plików konfiguracyjnych. Systemy takie jak Git pozwalają na szybkie śledzenie zmian i cofanie ich w razie potrzeby. Pozwala to nie tylko zaoszczędzić czas, ale także zapewnia bezpieczeństwo w przypadku aktualizacji lub nowych funkcji. Należy pamiętać, że wrażliwe dane, takie jak hasła, nie są przechowywane w Git w postaci zwykłego tekstu.

Zrozumienie podstaw - najważniejsze parametry

Działający serwer pocztowy wymaga prawidłowej struktury podstawowej. Jako minimum należy poprawnie ustawić następujące opcje:

myhostnamenp. mail.yourserver.commyorigin: w większości identyczny z$mydomaininet_interfaces = allAkceptuje połączenia ze wszystkich interfejsówhome_mailbox = Maildir/sortuje wiadomości e-mail do bezpiecznego formatu Maildir

Ustawienia te określają sposób, w jaki serwer wysyła, odbiera i zapisuje wiadomości e-mail lokalnie. Często zapomina się, że mynetworks muszą być odpowiednio ustawione, aby tylko autoryzowane adresy IP miały prawa do przekazywania. Szczególnie w większych środowiskach lub z wieloma adresami IPv4 i IPv6, precyzyjna definicja zaufanych sieci może być niezwykle ważna.

W przypadku konfiguracji obsługujących wiele domen ważne jest również, aby virtual_alias_domains oraz virtual_alias_maps do skonfigurowania. Pozwala to na obsługę wielu domen na tym samym serwerze bez konieczności posiadania oddzielnej instancji dla każdej domeny. Główna konfiguracja pozostaje taka sama; definiujesz tylko, które domeny są rozpoznawane dla lokalnych użytkowników systemu lub adresów zewnętrznych.

Konfiguracja Postfix jako inteligentnego hosta

Jeśli chcesz, aby Twój serwer wysyłał tylko wiadomości e-mail, możesz użyć trybu tylko do wysyłania za pośrednictwem inteligentnego hosta. W tym celu potrzebujesz:

- Wejście

relayhost = [smtp.provider.de]:587w pliku main.cf - Nazwa użytkownika i hasło za pośrednictwem

/etc/postfix/sasl_passwd - Zabezpieczenie pliku za pomocą

chmod 600i generowanie skrótu za pomocąpostmapa

Pamiętaj: potrzebujesz TLS i uwierzytelniania za pomocą smtp_sasl_auth_enable = yes. Chroni to serwer przed niewłaściwym użyciem. Jest to również bardzo pomocne, smtp_sasl_security_options = noanonymous aby połączenie SMTP nie było otwarte dla anonimowych prób uwierzytelnienia.

Jeśli monitorujesz wysyłanie dużych ilości wiadomości e-mail, korzystne może być odpowiednie rozszerzenie rejestrowania i korzystanie z narzędzi takich jak plogsumm do użycia. Zapewni to codzienne raporty dotyczące ilości wysyłanych wiadomości, błędów i potencjalnych prób spamu, które są uruchamiane za pośrednictwem inteligentnego hosta.

Zabezpieczanie adresów nadawców za pomocą sender_canonical_maps

Dostawcy poczty, tacy jak Gmail, odrzucają wiadomości e-mail bez prawidłowego adresu nadawcy. O sender_canonical_maps konwertujesz lokalne nazwy systemowe, takie jak "ubuntu", na rzeczywiste adresy nadawców. Odbywa się to za pomocą pliku mapowania, na przykład w następujący sposób:

webuser [email protected]Po każdej zmianie zawsze postmapa i przeładować Postfix. W przeciwnym razie nowe ustawienia nie zaczną obowiązywać. W środowiskach z kilkoma projektami lub subdomenami przydatne może być bardzo dokładne ustrukturyzowanie tych map kanonicznych. Na przykład "webuser1" może być automatycznie mapowany na "[email protected]", podczas gdy "webuser2" pojawia się jako "[email protected]". Pozwala to utrzymać wewnętrzną strukturę systemu w czystości i uniknąć odrzuceń ze strony dużych dostawców.

Aktywacja szyfrowania SSL i TLS

Ochrona danych i wiarygodność są ściśle powiązane z szyfrowaniem transportu. W najprostszym wariancie aktywujesz TLS za pomocą :

smtp_tls_security_level = mayDo obowiązkowego szyfrowania należy użyć szyfrowanie. Powiązane certyfikaty można zdefiniować w smtpd_tls_cert_file oraz smtpd_tls_key_file. Więcej informacji na temat hedgingu można znaleźć w artykule Konfiguracja Postfix z funkcją Perfect Forward Secrecy.

Upewnij się, że Twój certyfikat jest godny zaufania i nie wygasł ani nie jest samopodpisany. Chociaż samopodpisane certyfikaty są wystarczające do testowania, są one często klasyfikowane jako niezabezpieczone przez dostawców lub serwery pocztowe odbiorców. Z Let's Encrypt otrzymujesz bezpłatne i automatycznie odnawiane certyfikaty, co oszczędza wiele ręcznego wysiłku i zapewnia solidną podstawę dla szyfrowanych połączeń.

Można również dostosować zestawy szyfrów, aby uniknąć słabych metod szyfrowania. Nawet jeśli w niektórych przypadkach powoduje to problemy z kompatybilnością ze starszymi serwerami pocztowymi, zwykle warto zezwalać tylko na nowoczesne protokoły, takie jak TLS 1.2 i nowsze.

Postfix i Maildir dla niezawodnego dostarczania poczty

Das Maildir-format zapisuje każdą wiadomość jako osobny plik. Zapobiega to utracie danych i ułatwia dostęp IMAP za pośrednictwem klientów takich jak Thunderbird lub Roundcube. Określ dla tego:

home_mailbox = Maildir/Należy również utworzyć katalog ~/Maildir początkowo. Apache, Dovecot i Postfix współpracują z Maildir od lat bez żadnych problemów.

Jeśli chciałbyś również wprowadzić reguły limitów na katalog poczty, warto przyjrzeć się konfiguracji serwera IMAP, takiego jak Dovecot. Można tam zdefiniować ograniczenia przestrzeni dyskowej dla poszczególnych skrzynek pocztowych, aby mieć pod kontrolą zasoby serwera. Dzięki ścisłej integracji Maildir i Dovecot można zdefiniować ostrzeżenia dla użytkowników, jeśli zbliżają się do osiągnięcia limitu.

Kolejki, analiza błędów i pliki dziennika

Po każdej zmianie należy zapisać konfigurację za pomocą opcji sudo postfix check sprawdź. W pliku można rozpoznać błędy /var/log/mail.log lub /var/log/maillog. Narzędzie wyświetla otwarte wiadomości mailq dalej.

Wpisy w dzienniku są najlepszym narzędziem do rozpoznawania problemów, takich jak nieprawidłowe wpisy DNS lub rozłączenia. Jeśli wielokrotnie widzisz komunikaty "weryfikacja certyfikatu nie powiodła się", ten artykuł będzie dla Ciebie pomocny: Rozwiązywanie problemów z błędami TLS w Gmailu.

Szczególnie w scenariuszach z dużą ilością poczty, przydatne może być śledzenie wiadomości odesłanych. Z postsuper Możesz usunąć poszczególne wiadomości z kolejki lub dostarczyć je ponownie, jeśli wystąpiły błędy. postcat pozwala przyjrzeć się zawartości poczty, która wciąż znajduje się w kolejce. Pozwala to szybko określić, czy nieprawidłowe nagłówki lub brakujące adresy nadawców zagrażają powodzeniu i wskaźnikom dostarczania.

Wdrożenie środków ostrożności

Dobrze skonfigurowany serwer pocztowy wymaga mechanizmów bezpieczeństwa na kilku poziomach. Należy zwrócić uwagę na następujące kwestie:

- Zestaw mynetworks do zaufanych zakresów IP (np. 127.0.0.1, ::1)

- Korzystanie z bezpiecznych danych dostępu SMTP

- Aktywacja TLS z ważnymi certyfikatami

- Konfiguracja SPF, DKIM i opcjonalnie greylisting

Zwiększy to szybkość dostarczania i ochroni przed nadużyciami. Pamiętaj, że SPF i DKIM działają tylko wtedy, gdy wpisy DNS są poprawnie ustawione. W przypadku DKIM dobrym pomysłem jest utworzenie osobnego klucza dla każdej domeny i jego automatyczna rotacja. Zapobiega to używaniu skompromitowanego klucza w dłuższej perspektywie.

Dalszą ochronę przed spamem zapewnia integracja usług RBL (real-time blackhole list) lub DNSBL (DNS-based blackhole list). Z odpowiednimi wpisami w main.cf można blokować połączenia przychodzące ze znanych sieci spamowych, zanim jeszcze dotrą one do serwera pocztowego.

Rozszerzone opcje i funkcje ustawień

Postfix oferuje wiele opcji mapowania złożonych scenariuszy. Z header_checks oraz body_checks można na przykład filtrować wiadomości e-mail zawierające określone ciągi znaków w nagłówku lub treści. Może to pomóc w odfiltrowaniu spamu lub niebezpiecznych załączników, zanim dotrą one do systemu. W przypadku firm, które muszą chronić poufne dane, przydatne może być po prostu blokowanie określonych typów plików, takich jak pliki .exe lub skrypty.

Inne interesujące funkcje obejmują:

- Usługi zasad PostfixTutaj można użyć tak zwanych demonów polityki, aby w czasie rzeczywistym decydować, czy wiadomość e-mail powinna zostać zaakceptowana, odrzucona lub wysłana w pętli greylisting.

- Ograniczenie jednoczesnych połączeńPrzy wysokim obciążeniu sensowne może być zezwolenie tylko na określoną liczbę jednoczesnych połączeń SMTP na adres IP, aby zapobiec atakom typu DDOS.

- Przepisywanie adresówOprócz map kanonicznych nadawcy, istnieją również opcje przepisywania odbiorcy (recipient_canonical_maps), aby ukryć wewnętrzny schemat nazewnictwa przed zewnętrznymi nadawcami.

Szczególnie w dużych sieciach lub u hosterów oferujących współdzielony hosting często zdarza się, że wiele różnych aplikacji wysyła wiadomości e-mail. Ścisła separacja adresów nadawców i jasno skonstruowany silnik mapowania są tu niezbędne, aby zapewnić, że każda aplikacja korzysta z właściwej domeny nadawcy. Błędne konfiguracje w tym obszarze często prowadzą do błędów DMARC lub odmowy dostawy.

Rozszerz Postfix za pomocą Dovecot, ClamAV & Co.

Dla poczty przychodzącej potrzebny jest również serwer IMAP/POP3, taki jak Dovecot. Konfigurację uzupełniają filtry antywirusowe i antyspamowe, takie jak Amavis, SpamAssassin lub ClamAV. Razem tworzą one kompletny serwer pocztowy, którym można również zarządzać poprzez dostęp do poczty internetowej. Roundcube oferuje prosty interfejs w przeglądarce.

Komponenty te przekształcają serwer Postfix w kompletne centrum pocztowe z wszechstronną kontrolą dostępu - idealne dla firm i osób samozatrudnionych. Dzięki Amavis, na przykład w połączeniu ze SpamAssassin i ClamAV, można określić poziom spamu wiadomości e-mail, a także odrzucić wiadomości zainfekowane wirusami. Interfejs sieciowy jest zalecany do przetwarzania kwarantanny, aby administratorzy mogli szybko zwolnić nieprawidłowo posortowane wiadomości e-mail ("fałszywe alarmy"). Ułatwia to również monitorowanie dzienników i statystyk spamu.

Bezpośrednie porównanie dostawców hostingu dla Postfix

Nie chcesz uruchamiać własnego serwera? Niektórzy dostawcy oferują pełny dostęp root ze zoptymalizowaną integracją Postfix. Porównanie:

| Dostawca | Wydajność | Cena | Bezpieczeństwo | Zalecenie |

|---|---|---|---|---|

| webhoster.de | Bardzo dobry | Korzystny | Wysoki | 1 (zwycięzca testu) |

| Dostawca B | Dobry | Średni | Wysoki | 2 |

| Dostawca C | Zadowalający | Korzystny | Średni | 3 |

W zależności od tego, ile wiadomości e-mail spodziewasz się otrzymywać dziennie i jakimi funkcjami chcesz samodzielnie zarządzać, wybór odpowiedniego hostera będzie się różnić. Niektórzy dostawcy umożliwiają automatyczne systemy obrony DDoS, co jest szczególnie przydatne w obliczu zalewu prób spamu. Wsparcie również odgrywa ważną rolę: w przypadku błędu powinieneś szybko otrzymać pomoc, aby zminimalizować przestoje.

Podsumowanie - moja ostateczna ocena

Z odpowiednim Ustawienia Postfix można uzyskać konfigurację, która jest zarówno bezpieczna, jak i wydajna. Wszystko, co musisz zrobić, to jasno ustrukturyzować pliki konfiguracyjne, zwrócić uwagę na inteligentną wysyłkę hosta i poprawnie używać szyfrowania. Rozpoczęcie pracy jest łatwe - pod warunkiem, że trzymasz się zalecanych parametrów i postępujesz krok po kroku.

Narzędzia takie jak mailq, postmap i logi Postfix pozwalają na bieżąco śledzić problemy. Rozsądnie korzystaj z istniejących rozszerzeń, aby upewnić się, że wysyłka wiadomości e-mail nie jest słabym punktem, ale stabilną podstawą komunikacji. Przy odrobinie doświadczenia i konsekwentnej konserwacji zdasz sobie sprawę, jak solidna jest twoja konfiguracja i jak dobrze twój własny serwer pocztowy może być zintegrowany z profesjonalną infrastrukturą IT. Jeśli korzystasz również z modułów takich jak Dovecot, SpamAssassin i ClamAV, możesz nawet spełnić wysokie wymagania w środowisku biznesowym i ostatecznie uzyskać pełną kontrolę nad przepływem poczty w firmie.