SFTP vs FTP określa bezpieczeństwo, szybkość i wysiłek podczas przesyłania plików - szczególnie w przypadku WordPressa, projektów agencyjnych i danych biznesowych. Pokażę ci różnice, przedstawię wyraźne zalety, wyjaśnię, jak je skonfigurować i wyjaśnię, dlaczego webhoster.de regularnie imponuje jako zwycięzca testów w niemieckich porównaniach hostingu.

Punkty centralne

- BezpieczeństwoSFTP szyfruje całkowicie, FTP przesyła zwykły tekst.

- PortySFTP używa portu 22, FTP działa z 20/21 i innymi kanałami danych.

- Rozmiary plikówSFTP do 16 GB, FTP zazwyczaj do 4 GB.

- KompatybilnośćOba działają na wspólnych klientach, SFTP jest bardziej przyjazny dla firewalla.

- PraktykaDomyślnie wybieram SFTP i używam FTP tylko w szczególnych przypadkach.

Podstawy: krótkie wyjaśnienie protokołu FTP

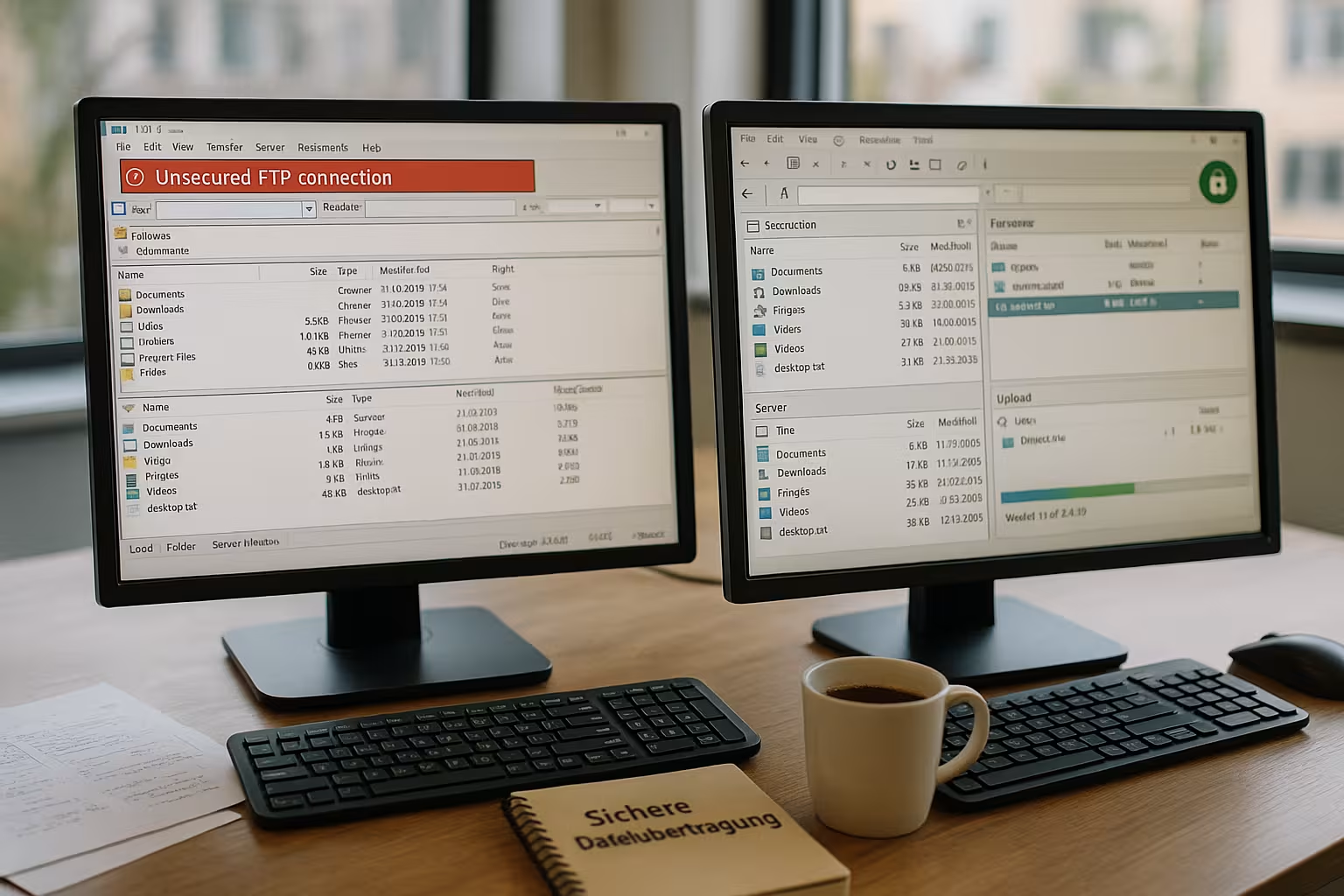

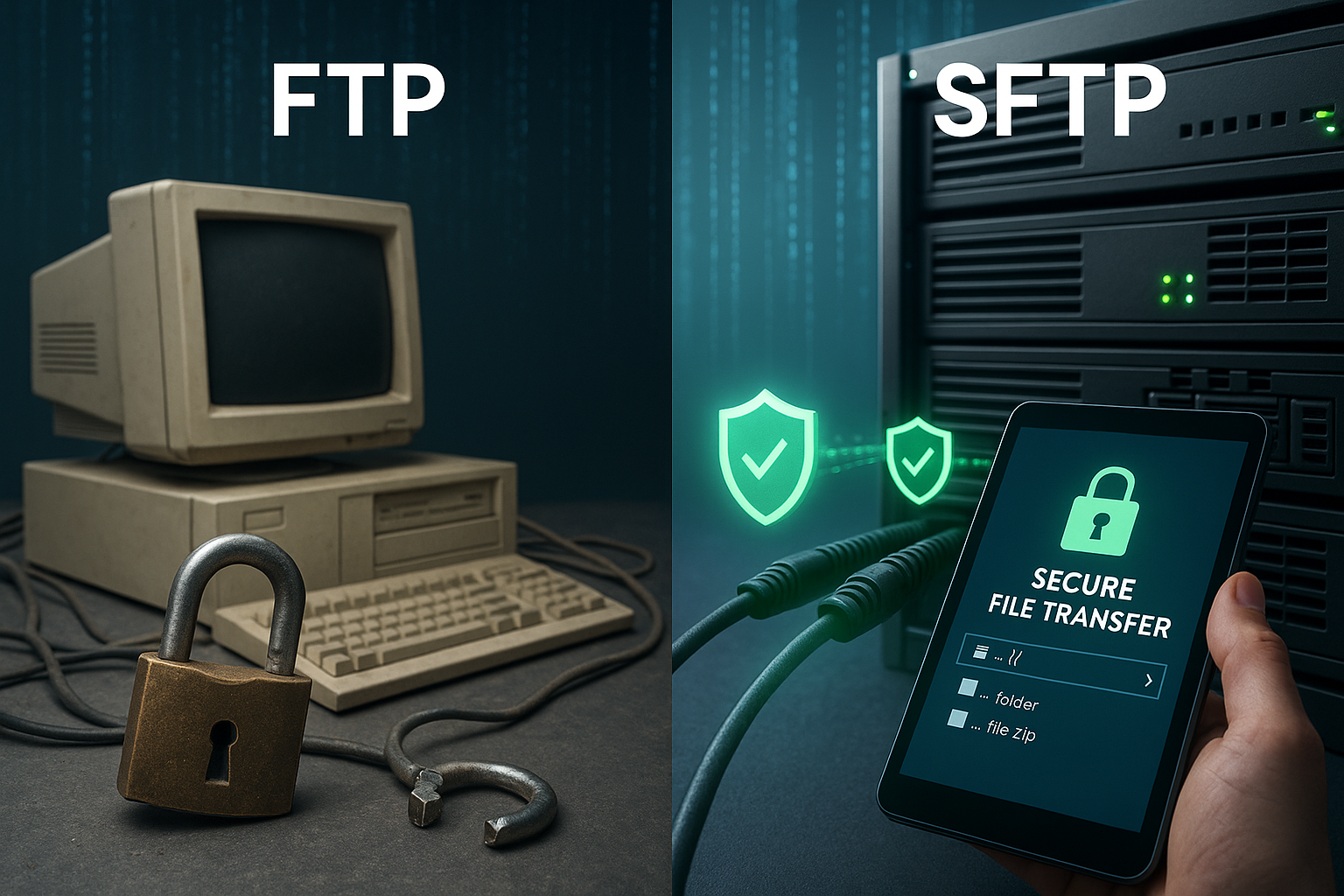

FTP to skrót od "File Transfer Protocol" i przesyła pliki między klientem a serwerem za pośrednictwem dwóch oddzielnych kanałów, które Firewall-jest często zawyżona. Proces wysyła dane dostępowe i zawartość bez szyfrowania, co pozwala atakującym na dostęp do zwykłego tekstu i treści. Prywatność cierpi. Dlatego postrzegam FTP jako tymczasowe rozwiązanie dla niekrytycznych danych lub wewnętrznych środowisk testowych. Każdy, kto przenosi dane klientów, kod źródłowy lub konfiguracje WordPressa, ryzykuje możliwymi do uniknięcia wyciekami za pomocą FTP. Aby szybko zapoznać się z historią, przepływem pracy i ryzykiem, polecam kompaktowy dokument Podstawy FTPprzed podjęciem decyzji.

SFTP: bezpieczny transfer za pomocą SSH

SFTP działa za pośrednictwem wypróbowanego i przetestowanego protokołu SSH i szyfruje sesje, polecenia i dane od początku do końca za pomocą silnego szyfrowania. Algorytmy. Oznacza to, że żadna zawartość nie pozostaje czytelna nawet podczas nagrywania, co znacznie zabezpiecza przesyłanie poufnych plików i Zgodność ułatwione. Połączenie wykorzystuje pojedynczy port (22), co upraszcza udostępnianie w zaporach ogniowych i zmniejsza zakłócenia. Oprócz logowania za pomocą hasła, SFTP umożliwia również logowanie za pomocą klucza, co znacznie utrudnia ataki typu brute force. W mojej praktyce używam SFTP jako standardu, ponieważ proces w narzędziach takich jak FileZilla jest identyczny, ale zapewnia znacznie lepszą ochronę.

SFTP vs FTP: różnice w skrócie

Aby dokonać jasnego wyboru, koncentruję się na sześciu kryteriach: Szyfrowanie, konfiguracja połączenia, rozmiary plików, bezpieczeństwo, konfiguracja i postrzegana łatwość użytkowania. Prędkość. SFTP szyfruje bez luk i łączy wszystko przez port 22, podczas gdy FTP działa bez ochrony przez wiele kanałów i wymaga dodatkowych zabezpieczeń. Zasady wymagane. W wielu konfiguracjach SFTP zarządza do 16 GB na plik, podczas gdy FTP zazwyczaj osiąga około 4 GB. Konfiguracja obu wariantów odbywa się szybko, ale w przypadku SFTP od samego początku zapobiegam typowym powierzchniom ataku. Różnica w wydajności jest minimalna w dzisiejszych sieciach, ponieważ rezerwy procesora zwykle z łatwością radzą sobie z szyfrowaniem.

| Kryterium | FTP | SFTP |

|---|---|---|

| Szyfrowanie | Brak, transmisja w Zwykły tekst | End-to-end przez SSH |

| Typ połączenia | Dwa kanały (port 20/21 + kanały danych) | Jeden kanał (port 22), przyjazny dla zapory sieciowej |

| Maksymalny rozmiar pliku | Zazwyczaj do 4 GB | Do 16 GB |

| Bezpieczeństwo | Bardzo niski | Bardzo wysoki |

| Umeblowanie | Prosty | Możliwość prostego logowania za pomocą klucza |

| Prędkość | Minimalnie szybciej bez kryptowalut | Niski narzut związany z kryptowalutami |

Poprawna klasyfikacja FTPS: nie mylić z SFTP

Często FTPS jest łączony z SFTP, ale są to zupełnie różne protokoły. FTPS technicznie pozostaje FTP, ale dodaje warstwę szyfrowania TLS. Zapewnia to lepsze bezpieczeństwo niż czysty FTP, ale logika wielokanałowa, negocjacje portów i przeszkody z aktywnym/pasywnym pozostają. Z drugiej strony SFTP jest samodzielnym protokołem w ekosystemie SSH, wykorzystuje pojedynczy port i nie wymaga oddzielnego zarządzania certyfikatami. Jeśli muszę rozmawiać z systemami, które rozumieją tylko składnię FTP, używam FTPS. Jeśli mam swobodę wyboru, wybieram SFTP - prostszy, solidniejszy i bardziej niezawodny w heterogenicznych sieciach.

Integralność i wznowienie: zakończenie bezpiecznych transferów

W przypadku rzeczywistych obciążeń liczy się nie tylko szyfrowanie, ale także Integralność danych. Dzięki SFTP mogę kontynuować transfery, jeśli zostaną anulowane (wznowione), oszczędzając w ten sposób czas. W przypadku szczególnie ważnych plików sprawdzam sumy kontrolne (np. SHA-256) przed i po przesłaniu, aby wykluczyć błędy bitowe. Wielu klientów oferuje w tym celu zintegrowane funkcje skrótu lub umożliwia przesyłanie towarzyszących plików .sha256. Ustawiam również opcje keep-alive, wyższe limity czasu i ograniczam równoległe połączenia, jeśli w grę wchodzą duże odległości lub słabe sieci WLAN. W ten sposób zapewniam, że duże archiwa lub przesyłane multimedia docierają w powtarzalny sposób.

Bezpieczeństwo w praktyce: uwierzytelnianie i klucze

Hasła często pozostają największym PodatnośćDlatego polegam na logowaniu opartym na kluczu z kluczem prywatnym zabezpieczonym hasłem dla SFTP. Ta procedura oddziela wiedzę (hasło) od posiadania (plik klucza), a tym samym zatrzymuje wiele Ataki od samego początku. Generuję klucz lokalnie, przesyłam tylko publiczną część na serwer i cofam dostęp do hasła, jeśli pozwala na to przypadek użycia. Ograniczam również prawa użytkowników do folderów docelowych, aby konto nie widziało żadnych zewnętrznych katalogów. W przypadku pracy zespołowej używam osobnego klucza dla każdej osoby, dzięki czemu dostęp może być rejestrowany w przejrzysty sposób i w razie potrzeby natychmiast blokowany.

Uprawnienia, izolacja i czyste struktury folderów

Oprócz uwierzytelniania Koncepcje praw kluczowe. Utrzymuję foldery oddzielne dla każdego projektu, przypisuję ściśle minimalne prawa (odczyt/zapis tylko tam, gdzie to konieczne) i wymuszam spójność dla właścicieli i grup. Na serwerach stosuję izolację użytkowników, dzięki czemu login widzi tylko swój katalog docelowy i nie może przeglądać systemu. W ten sposób unikam krzyżowego ostrzału, gdy kilka agencji lub freelancerów pracuje równolegle. Ujednolicona konwencja nazewnictwa kont (np. projekt-rola-użytkownik) pomaga również w przeglądach i audytach.

Przepływ pracy w zespole: rotacja kluczy, offboarding i identyfikowalność

Planuję w zespołach Obrót klucza na stałe - na przykład kwartalnie lub przy zmianie ról. Podczas offboardingu blokuję tylko dany klucz, a nie całe konto, aby nie zakłócać innych przepływów pracy. Używam oddzielnego konta dla każdej osoby lub przynajmniej pojedynczych par kluczy, aby dostęp mógł być wyraźnie przypisany w dziennikach. Jeśli dostawcy usług wymagają tymczasowego dostępu, przypisuję daty wygaśnięcia i dokumentuję cel i okres. Taka dyscyplina oszczędza czas w przypadku incydentu, ponieważ obowiązki są natychmiast przejrzyste.

Realistyczna ocena wydajności

Bez szyfrowania, FTP wydaje się nieco szybszy pod względem surowej przepustowości, ale nowoczesne procesory zazwyczaj radzą sobie z kryptowalutą SFTP bez zauważalnych problemów. Straty daleko. Bardziej decydujące są opóźnienia, utrata pakietów i liczba równoległych transferów, które mogę odpowiednio ustawić w klientach i przetestować. różnić się może. Przesyłam duże pliki ciągłe i łączę wiele małych w archiwa, aby zminimalizować handshake i obciążenie systemu plików. Po stronie serwera warto przyjrzeć się I/O, wykorzystaniu CPU i dławieniu przez moduły bezpieczeństwa. Podsumowując, osiągam bardzo podobne czasy z SFTP w wydajnych sieciach jak z FTP, przy znacznie wyższym bezpieczeństwie w tym samym czasie.

Dostrajanie wydajności w praktyce

Dla maksymalnej Przepustowość Wybieram liczbę równoległych transferów w klientach, aby dopasować je do linii, uniknąć nadmiernej współbieżności w systemach opartych na dyskach twardych i aktywować kompresję tylko wtedy, gdy jest to konieczne. Niektóre szyfry są bardziej obciążające procesor niż inne; w typowych konfiguracjach hostingowych domyślne ustawienie jest zrównoważone, ale nadal warto przyjrzeć się nowoczesnym, wysokowydajnym algorytmom. Ważne jest również, aby wybrać rozmiar pakietu i zwiększyć limit czasu dla tras transatlantyckich. Podsumowując, kilka ukierunkowanych dostosowań przewyższa ślepe maksymalizowanie wątków - stabilność jest ważniejsza niż nominalne szczyty.

Firewall i sieć: Porty i NAT

SFTP ułatwia życie administratorom, ponieważ tylko port 22 muszą być otwarte i nie ma dynamicznych kanałów danych podróżujących przez NAT i zapory ogniowe, jak w przypadku FTP. W konfiguracjach FTP często spotykam się z trybem aktywnym i pasywnym, losowymi portami i sztywnymi ustawieniami. Zasadyktóre nieoczekiwanie blokują transfery. Dzięki SFTP zmniejszam liczbę przypadków wsparcia i utrzymuję zasady bezpieczeństwa na niskim poziomie. Zaleta pojedynczej, szyfrowanej sesji jest szczególnie widoczna w architekturach DMZ i środowiskach kontenerowych. Każdy, kto jest ograniczony do udziałów sieciowych, bezpośrednio korzysta z tej koncepcji czystego portu.

Hosty skoku, podejście bastionowe i zero zaufania

We wrażliwych środowiskach używam Hosty skoków (bastion), aby uniemożliwić dostęp do systemów produkcyjnych bezpośrednio z Internetu. Połączenia SFTP są następnie uruchamiane za pośrednictwem centralnie wzmocnionego węzła, przez który przechodzą tylko autoryzowane klucze i adresy IP. W projektach o zerowym zaufaniu łączę to z krótkim czasem życia tokenów i ścisłym rejestrowaniem. Do codziennego użytku często wystarcza biała lista adresów IP, ograniczenie szybkości i wyłączenie logowania hasłem. Efekt: znacznie mniejsza powierzchnia ataku przy takim samym poziomie wygody dla programistów.

Konfiguracja: SFTP krok po kroku

Najpierw sprawdzam, czy SSH jest aktywowane, a następnie tworzę użytkownika z uprawnieniami SFTP w administracji hostingu i testuję logowanie za pomocą znanego mi programu. Klient. W FileZilla wybieram "SFTP - SSH File Transfer Protocol" jako protokół, wprowadzam nazwę hosta, nazwę użytkownika i hasło lub wprowadzam klucz. Następnie zapisuję połączenie jako profil, ustawiam katalog startowy i ograniczam uprawnienia do zapisu tam, gdzie ma to sens w celu ochrony danych. Zamówienie do utrzymania. Niniejszy przewodnik podsumowuje najważniejsze kroki dla początkujących: Konfiguracja dostępu do FTP. Jak tylko podstawy zostaną wdrożone, dodam ograniczenia IP, rejestrowanie i automatyczne blokowanie po nieudanych próbach.

Efektywne korzystanie z klientów i profili

Niezależnie od narzędzia: pracuję z Zapisane profilenie przy logowaniu ad hoc. Tworzę osobne wpisy dla każdego środowiska (staging, produkcja), ustawiam jasne foldery startowe i dezaktywuję rekurencję, jeśli chcę przenieść tylko określone foldery. Aktywuję "Kontynuuj transfer" i zapisuję dane wyjściowe dziennika, aby szybko znaleźć przyczynę w przypadku błędów. W przypadku macOS zauważam, że Finder wyświetla FTP, ale nie SFTP - dlatego używam dedykowanych klientów. W systemie Windows przenośny klient sprawdził się również w przypadkach pomocy technicznej, dzięki czemu mogę pracować bez instalacji.

Automatyzacja i CI/CD: Wdrożenia z SFTP

Dla powtarzalności Wdrożenia Łączę SFTP ze skryptami: artefakty kompilacji są tworzone, pakowane, przesyłane przez SFTP i rozpakowywane po stronie serwera. W przepływach pracy WordPress łączę to z kopiami zapasowymi i późniejszym rozgrzewaniem pamięci podręcznej. Ważne: Ścieżki i uprawnienia pozostają spójne, tymczasowe katalogi przesyłania są oddzielone od ścieżki na żywo, a na końcu wykonuję zamiany oparte na dowiązaniach symbolicznych, aby zminimalizować przestoje. Ponieważ SFTP opiera się na SSH, płynnie wpasowuje się w istniejące stosy automatyzacji.

FTP w wyjątkowych przypadkach: przypadki specjalne i alternatywy

Pomimo wszystkich zagrożeń, używam FTP w rzadkich przypadkach, na przykład gdy stare urządzenia wbudowane akceptują tylko ten protokół i wymagana jest aktualizacja. brakujący. Następnie hermetyzuję połączenie w sieciach wewnętrznych, konsekwentnie blokuję dostęp z zewnątrz i usuwam konta po tym, jak Transmisja. Rozważam FTPS jako alternatywę, jeśli SFTP nie jest możliwy po drugiej stronie, ponieważ TLS przynajmniej szyfruje dane i logowanie. SFTP zwykle lepiej nadaje się do automatyzacji w skryptach, ponieważ narzędzia oparte na SSH są dojrzałe i szeroko dostępne. Konsekwentnie unikam nieszyfrowanych transferów na produktywnych serwerach internetowych.

FTPS w praktyce: certyfikaty i przeszkody

Jeśli FTPS jest obowiązkowy, zwracam uwagę na Walidacja certyfikatu w kliencie, aby uniknąć luk MitM. Wyraźnie dokumentuję samopodpisane certyfikaty, przypinanie pomaga przy powtarzających się połączeniach. Definiuję również stałe zakresy portów dla trybu pasywnego i zezwalam na nie w zaporach ogniowych, w przeciwnym razie sesje danych zakończą się niepowodzeniem pomimo udanego logowania. Niemniej jednak, pozostaje: Narzut operacyjny jest wyższy niż w przypadku SFTP, zarówno podczas wdrażania, jak i rozwiązywania problemów.

Cechy szczególne hosterów: taryfy i dostęp

Wiele podstawowych pakietów zapewnia FTP w standardzie, podczas gdy SFTP jest dostępny bez dodatkowych opłat w lepszych pakietach i można go aktywować bezpośrednio w przeglądarce. Menu klienta można aktywować. Niektórzy dostawcy rozróżniają konta główne i subkonta, które mapuję osobno do folderów, aby czysto rozdzielić projekty i zapobiec błędom operacyjnym. Unikać. Jeśli zespół korzysta z hostingu all-inclusive, kompaktowy przewodnik, taki jak Pełny dostęp do FTP jako przykład dla uprawnień, katalogów i administracji użytkownikami. Zwracam również uwagę na logowanie i limity, dzięki czemu nietypowe transfery są szybko rozpoznawane. Opcje tworzenia kopii zapasowych i czasy przywracania są stałą częścią mojej listy kontrolnej.

Przejrzystość, monitorowanie i zgodność z RODO

Dla Zgodność decydować o czystych logach. Loguję logowania, transfery, błędy i procesy usuwania oraz utrzymuję czasy retencji zgodne z wewnętrznymi zasadami. Limity szybkości i automatyczne blokowanie po nieudanych próbach zmniejszają szum w dziennikach i utrudniają brutalną siłę. W kontekście RODO dokumentuję, które dane osobowe są przekazywane, kto ma do nich dostęp i kiedy są usuwane. Ustrukturyzowana koncepcja praw i dzienniki audytowe znacznie upraszczają audyty - i oszczędzają pieniądze i nerwy w przypadku wątpliwości.

Wybór hostingu: Dlaczego zwycięzca testu webhoster.de jest przekonujący?

W przypadku produktywnych projektów polegam na webhoster.deponieważ SFTP jest dostępny we wszystkich pakietach, a konfiguracja i przypisywanie uprawnień działają szybko. Połączenie niezawodnej pomocy technicznej, codziennych kopii zapasowych i solidnej wydajności obniża moje oczekiwania. Wydatki zauważalne w działaniu. Uważam, że szczególnie cenne jest wyraźne oddzielenie użytkowników i katalogów, co ułatwia czystą pracę z agencjami i freelancerami. Nawet podczas szczytowego obciążenia wdrożenia za pośrednictwem SFTP pozostają powtarzalne i możliwe do zaplanowania. Pozwala mi to skupić się na kodzie i treści, zamiast inwestować czas w ryzyko związane z niezaszyfrowanymi transferami.

Praktyczny workflow: migracja WordPress w pięciu krokach

Podczas migracji projektów WordPress sprawdza się stała procedura: Po pierwsze, wykonuję całkowitą kopię zapasową istniejącej instancji. Po drugie, pakuję wp-content i uploads do archiwum, aby spakować wiele małych plików. Po trzecie, przenoszę archiwum do katalogu tymczasowego przez SFTP i sprawdzam sumę kontrolną. Po czwarte, importuję zrzuty bazy danych, dostosowuję adresy URL i rozpakowuję pliki z prawidłowymi uprawnieniami. Po piąte, przełączam się, usuwam dane tymczasowe i monitoruję dzienniki oraz wydajność. Z webhoster.de Proces ten przebiega szczególnie płynnie dzięki niezawodnej wydajności SFTP i wyraźnej separacji użytkowników - nawet gdy kilka osób pracuje równolegle.

Krótkie podsumowanie

SFTP rozwiązuje główne słabości FTP, ponieważ szyfrowanie, pojedynczy port i opcjonalne klucz-Ryzyko związane z logowaniem jest znaczne. W rzeczywistych projektach prawie nie zauważam żadnych wad wydajności, ale mniej zgłoszeń do pomocy technicznej z powodu wyraźnego Firewall-zasady. Każdy, kto przenosi poufne dane, może korzystać z SFTP w sposób bezpieczniejszy, bardziej przewidywalny i zgodny z surowymi przepisami dotyczącymi ochrony danych. FTP pozostaje narzędziem dla systemów historycznych lub wewnętrznych, tymczasowych transferów bez poufnych treści. W przypadku bieżących projektów internetowych i wdrożeń WordPress standardowo korzystam z SFTP - zwłaszcza w przypadku hosterów takich jak webhoster.de, które oferują płynną konfigurację i niezawodne procesy.