To porównanie pokazuje, które wtyczki bezpieczeństwa wordpress 2025 najbardziej niezawodnie powstrzymują ataki i unikają fałszywych alarmów w testach i podczas pracy na żywo. Oceniam poziomy ochrony, szybkość, działanie i funkcje o wartości dodanej, takie jak kopie zapasowe, WAF i 2FA dla blogów, sklepów i witryn firmowych.

Punkty centralne

Poniższe kluczowe punkty krótko podsumowują najważniejsze ustalenia.

- Poziomy ochronyWAF w chmurze, zapora serwera, skanowanie złośliwego oprogramowania, 2FA

- WydajnośćBuforowanie, CDN, oszczędne skanowanie, niskie obciążenie serwera

- PrzejrzystośćDzienniki, alerty, raporty, jasne zalecenia

- KomfortKopie zapasowe, automatyczne aktualizacje, odzyskiwanie jednym kliknięciem

- SkalowanieZarządzanie wieloma lokalizacjami, uprawnienia zespołu, opcje API

Metodologia porównania z 2025 r.

Mierzę bezpieczeństwo warstwami i oceniam każdą warstwę osobno: Zapobieganie (WAF, ochrona logowania), wykrywanie (skanowanie sygnatur i heurystyczne), reakcja (kwarantanna, auto-fix) i restart (kopie zapasowe, przywracanie). Decydującym czynnikiem nie jest liczba funkcji, ale to, jak dobrze ze sobą współpracują. Sprawdzam, jak szybko wtyczki aktualizują reguły, blokują ataki i dostarczają czyste komunikaty o błędach. Zwracam również uwagę na obciążenie serwera, ponieważ zbyt agresywne skanowanie może spowolnić działanie witryn. Aby uzyskać szybki przegląd, ten dodatkowy Najlepsze wtyczki bezpieczeństwa Kontrola, która łączy pokrycie funkcjonalne i użyteczność.

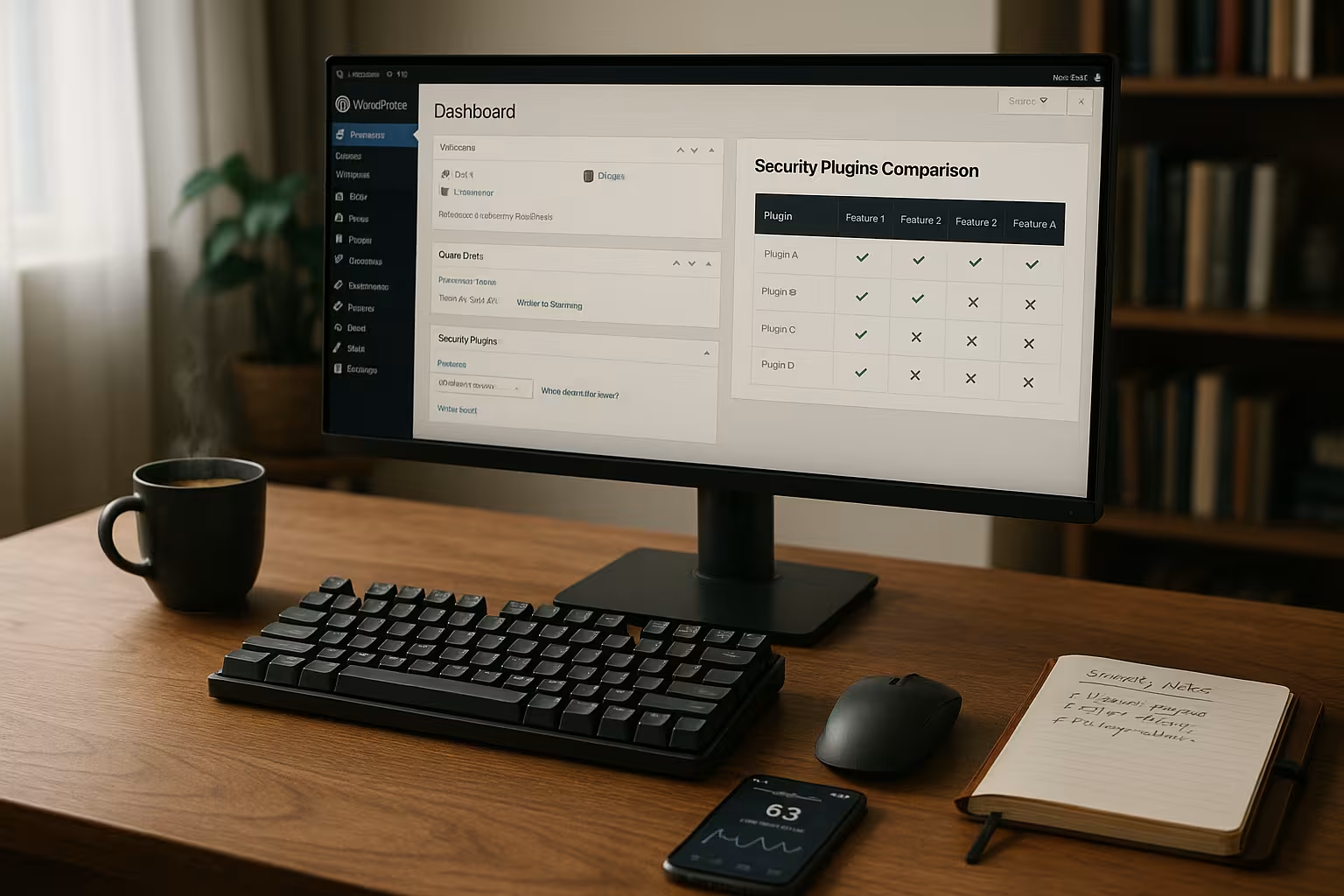

Tabela porównawcza: 5 najlepszych wtyczek i podstawowych funkcji

Tabela przedstawia funkcje i mocne strony pięciu kandydatów, skategoryzowane według zakresu ochrony, działania i dodatkowych korzyści. Przywiązuję dużą wagę do czysty Podział: typ zapory sieciowej, wykrywanie złośliwego oprogramowania, zarządzanie tożsamością i dostępem, tworzenie kopii zapasowych/przywracanie danych, monitorowanie. Pozwala to szybko rozpoznać, który pakiet pasuje do wielkości projektu, struktury zespołu i konfiguracji hostingu. Zwróć szczególną uwagę na to, czy firewall filtruje żądania przed serwerem (chmura), czy interweniuje tylko na poziomie aplikacji. Obie metody mają swoje zalety, w zależności od kombinacji ruchu i planu hostingowego.

| Miejsce | Plugin | Główne funkcje | Cechy szczególne |

|---|---|---|---|

| 1 | Sucuri | Firewall, skanowanie złośliwego oprogramowania, CDN, ochrona DDoS, monitorowanie | WAF w chmurze, wysoka elastyczność |

| 2 | Wordfence | Skanowanie w czasie rzeczywistym, ochrona logowania, blokada kraju, firewall, 2FA | Szczegółowe monitorowanie, firewall warstwy aplikacji |

| 3 | Bezpieczeństwo Jetpack | Kopia zapasowa, sprawdzanie złośliwego oprogramowania, 2FA, funkcje wydajnościowe | Wszechstronny pakiet, głęboka integracja z WP |

| 4 | Bezpieczeństwo WP wszystko w jednym | Firewall, blokada logowania, kontrola konta, monitorowanie | Prosty pulpit nawigacyjny, bezpośrednie konfiguracje |

| 5 | Bezpieczeństwo iThemes | 2FA, protokoły, skanowanie podatności, kopie zapasowe | Uprawnienia zespołowe, silne zarządzanie użytkownikami |

Czytam tabelę jako punkt wyjścia i porównuję ją z celami projektu. Czy potrzebujesz DDoS-Idealnym rozwiązaniem jest ochrona WAF w chmurze. Jeśli zależy Ci na dogłębnym wglądzie w każde żądanie, najlepszym wyborem będzie firewall warstwy aplikacji. Każdy, kto chce przywrócić kopie zapasowe w ciągu kilku minut, skorzysta z kompletnego pakietu z funkcją przywracania. Dla zespołów liczę również zarządzanie prawami, dzienniki i powiadomienia.

Sucuri: Ochrona przed zapytaniami

Sucuri przełącza się przed serwerem i zatrzymuje ataki na krawędzi sieci. Zmniejsza to szczyty obciążenia, odpiera ruch botnetów i przyspiesza działanie stron dzięki zintegrowanej funkcji CDN. Zapora sieciowa aplikacji blokuje znane wzorce, exploity zero-day i fale DDoS, podczas gdy skanowanie i monitorowanie złośliwego oprogramowania zgłasza podejrzane zmiany. W przypadku naruszenia bezpieczeństwa, czyszczenie pomaga skrócić czas przestoju. Każdy, kto planuje kompleksową konfigurację, może skorzystać z narzędzia Zestaw narzędzi Ultimate Shield dodatkowo połączyć procesy inspekcji i zaostrzyć powiadomienia.

Wordfence: Kontrola na serwerze

Wordfence filtruje żądania bezpośrednio na poziomie WordPress i zapewnia szczegółowy wgląd w adresy IP, wzorce i reguły blokowania. Podoba mi się Przejrzystość logów, ponieważ widzę dokładnie, co zostało zablokowane i dlaczego. Reguły aktualizują się szybko, 2FA i ograniczenia logowania skutecznie spowalniają upychanie danych uwierzytelniających. Jeśli potrzebujesz więcej, odblokuj blokadę krajów i podpisy w czasie rzeczywistym w wersji premium. W przypadku projektów o średnim lub dużym natężeniu ruchu połączenie zapory sieciowej, skanera i alertów jest niezawodnym rozwiązaniem.

Jetpack Security: bezpieczeństwo i wygoda

Jetpack Security wyróżnia się automatycznymi kopiami zapasowymi i szybkim odzyskiwaniem danych, co pozwala zaoszczędzić godziny w sytuacjach awaryjnych. Kontrola złośliwego oprogramowania jest dobrze zintegrowana, 2FA chroni konta bez dodatkowych wtyczek, a narzędzia wydajnościowe pomagają w czasie ładowania. Doceniam Sprzęgło do ekosystemu WordPress, ponieważ administracja i licencje pozostają przejrzyste. Interfejs jest przejrzysty dla początkujących, podczas gdy zaawansowani użytkownicy mogą kontrolować, co jest aktywne w poszczególnych modułach. Każdy, kto preferuje rozwiązanie typu "wszystko w jednym", szybko osiągnie tutaj swój cel.

All In One WP Security: szczegółowa kontrola

All In One WP Security przekonuje przejrzystymi przełącznikami dla zapory sieciowej, blokady logowania, monitorowania plików i sprawdzania ról. Konfiguruję reguły krok po kroku i mogę szybko zobaczyć, która opcja ma zastosowanie do której Efekt ma. W przypadku małych i średnich projektów wtyczka zapewnia dużą kontrolę bez dodatkowych kosztów. Pulpit nawigacyjny jasno wyjaśnia funkcje, co oznacza, że błędne konfiguracje są mniej prawdopodobne. Jeśli chcesz się uczyć i zainwestować trochę czasu, możesz uzyskać tutaj bardzo szeroką podstawową ochronę.

iThemes Security: użytkownicy i dostęp pod kontrolą

iThemes Security wzmacnia logowanie poprzez 2FA, czysto ogranicza uprawnienia i rejestruje zmiany w plikach. Doceniam przejrzystość Konsolaktóra wyjaśnia mi zagrożenia i wyświetla konkretne zadania. Kopie zapasowe, sprawdzanie luk w zabezpieczeniach i automatyzacja skracają czas reakcji w przypadku incydentów. Nie ma oddzielnego WAF, ale iThemes zapewnia potężne narzędzia do pracy zespołowej i procesów odpornych na audyt. Każdy, kto zarządza wieloma redaktorami, autorami i administratorami, korzysta z jasnych ról i alertów.

Wzmocnienie logowania, 2FA i hasła

Ataki często zaczynają się od logowania, więc zabezpieczam formularze limitami szybkości, CAPTCHA i 2FA. Długie, losowe hasła znacznie zmniejszają ryzyko fałszowania danych uwierzytelniających. Sprawdzam, czy wtyczki obsługują blokady IP, tokeny urządzeń i kontrolę sesji. Włączam również powiadomienia o nieudanych logowaniach i nietypowych wzorcach. Jeśli chcesz zagłębić się bardziej, możesz znaleźć praktyczny przewodnik po Bezpieczne logowanie.

Strategie zapory sieciowej: chmura a warstwa aplikacji

Chmurowe WAF, takie jak Sucuri, filtrują ruch przed serwerem, a tym samym zmniejszają obciążenie, efekty DDoS i szczyty opóźnień. Firewalle warstwy aplikacji, takie jak Wordfence, znajdują się w WordPress i wyglądają bardzo dobrze. w porządkuktóry pasuje do aplikacji. W przypadku handlu elektronicznego z wysokimi szczytami często wybieram wariant chmurowy, ponieważ utrzymuje boty z dala i oferuje zalety CDN. W przypadku analiz kryminalistycznych cenię sobie poziom aplikacji, ponieważ dzienniki zapewniają głębszy wgląd w to, co się dzieje. Konfiguracje hybrydowe łączą oba podejścia, jeśli pozwala na to hosting i budżet.

Kopie zapasowe, skanowanie pod kątem złośliwego oprogramowania i odzyskiwanie danych

Szybkie odzyskiwanie danych to oszczędność reputacji i pieniędzy, dlatego kopie zapasowe planuję jak polisę ubezpieczeniową. Codzienne lub cogodzinne kopie zapasowe oraz przechowywanie poza siedzibą firmy zapewniają mi Odpoczynek. Dobry skaner wykrywa sygnatury i podejrzane wzorce zachowań bez przeciążania serwera. Automatyczna kwarantanna i przywracanie jednym kliknięciem zamykają pętlę. Regularnie testuję na wypadek sytuacji awaryjnych, aby procesy były na miejscu i nikt nie improwizował pod wpływem stresu.

Wydajność i kompatybilność bez kompromisów

Bezpieczeństwo nie może spowalniać witryny, więc sprawdzam częstotliwość skanowania, zadania cron i ustawienia buforowania. WAF w chmurze z CDN przyspiesza zasoby, podczas gdy skanowanie lokalne odbywa się w spokojniejszych porach. Dbam o aktualność wtyczek, motywów i PHP oraz unikam duplikatów funkcji, które mogą spowolnić działanie strony. ugryzienie może. Przed każdą większą aktualizacją przeprowadzam test etapowy. Dzięki temu TTFB, Core Web Vitals i kasa sklepu działają płynnie.

Moja propozycja konfiguracji na rok 2025

W przypadku firm o dużym ruchu polegam na Sucuri jako upstream WAF oraz kopiach zapasowych Jetpack do szybkiego przywracania. W przypadku średniej wielkości projektów z chęcią dogłębnego wglądu wybieram Wordfence i dodaję ukierunkowane utwardzanie. Ci, którzy chcą mieć maksymalny wgląd w wiele witryn, korzystają z Jetpack Security i przejrzystego Procedury dla aktualizacji. Obeznani z technologią administratorzy zyskują dużą kontrolę dzięki All In One WP Security, podczas gdy iThemes Security zarządza zespołami w czysty sposób. Jeśli wolisz korzystać z ustrukturyzowanego pakietu zamiast pojedynczego wyboru, ten kompaktowy przegląd Zestaw narzędzi Ultimate Shieldharmonijne połączenie zasad, monitorowania i odzyskiwania.

Środowiska hostingowe: Właściwa konfiguracja zabezpieczeń

Nie każde środowisko ma takie same śruby ustalające. Na Hosting współdzielony Liczę na wydajne skanowanie przy niskim obciążeniu zasobów, hartowanie logowania i zewnętrzny WAF w chmurze, ponieważ często nie mogę dostosować ustawień serwera. Z Managed-WordPress Uzupełniam istniejący WAF / kopie zapasowe hostera wtyczką zapewniającą widoczność, 2FA i monitorowanie zmian plików. Na VPS/dedykowany Łączę systemowy firewall (np. iptables/ufw) i Fail2ban z WAF w chmurze i wtyczką do podglądu aplikacji. W Kontenery/Kubernetes-Zwracam uwagę na reguły ingresu, limity stawek i agentów lean w moich konfiguracjach, aby węzły pozostały stabilne. Ważne: specjalne reguły NGINX/Apache, HTTP/2/3 i hartowanie TLS (HSTS, nowoczesne szyfry) są również częścią ogólnego obrazu.

Minimalizowanie fałszywych alarmów i dostrajanie reguł

Dobre zabezpieczenia blokują ataki bez spowalniania legalnego ruchu. Zaczynam od Tryb obserwacji (jeśli są dostępne), zbierać dzienniki, a następnie stopniowo aktywować bardziej rygorystyczne reguły. Białe listy dla własnych narzędzi (bramki płatności, punkty końcowe cron, webhooki) zapobiegają niepotrzebnym blokadom. Wyjątki dla adresów URL, ról lub akcji pomagają w zaporach warstwy aplikacji. Dostosowuję limity stawek do pory dnia i wzorców ruchu; dla tras administracyjnych ustawiam bardziej rygorystyczne limity, dla API rozróżniam metodę (GET/POST). Ważne jest czyste ostrzeganieTylko istotne powiadomienia przez e-mail/push, reszta jako codzienny raport, aby zespoły nie straciły koncentracji.

WooCommerce i funkcje handlu elektronicznego

Sklepy mają wrażliwe punkty końcowe: Checkout, koszyk, konto, webhooki. Utwardzam admin-ajax.php i REST, ograniczyć ruch botów do fragmentów wyszukiwania/kart i używać reCAPTCHA/Turnstile do logowania/rejestracji. Dla płatności są Dostępność oraz Integralność Równie krytyczne: Cloud WAF przeciwko atakom DDoS / warstwie 7, zapora aplikacji dla drobnoziarnistych wzorców. Buforowanie nie może wpływać na widoki kasy i konta; odpowiednie wyjątki są obowiązkowe. Sprawdzam również nadużycia związane z zapasami i kuponami (limity stawek, reguły przeciwko brutalnej sile na kodach kuponów). Przechowuję dzienniki do celów kryminalistycznych w sposób odporny na audyt, ale oszczędzający dane.

Reagowanie na incydenty: podręcznik i kluczowe dane

Gdy sytuacja staje się trudna, liczy się szybkość. Definiuję RTO (czas restartu) i RPO (tolerancja utraty danych) na projekt. Podręcznik: 1) Testowanie ścieżek alarmowych, 2) Izolacja (WAF do bardziej rygorystycznego profilu, tryb konserwacji), 3) Przechowywanie dowodów (logi, sumy kontrolne), 4) czyszczenie/przywracanie, 5) rotacja haseł i kluczy, 6) przegląd przyczyn włamania, 7) komunikacja z interesariuszami. Ćwiczę ćwiczenia przywracania co kwartał, aby każdy ruch był właściwy w sytuacji awaryjnej. Po incydencie optymalizuję reguły, zwiększam zasięg 2FA i, jeśli to konieczne, planuję hybrydową konfigurację WAF lub bardziej rygorystyczne potoki wdrażania.

Zgodność z przepisami, ochrona danych i rejestrowanie

W odniesieniu do RODO zwracam uwagę na Minimalizacja danych i okresy przechowywania. Adresy IP mogą być skracane, a dane geograficzne mogą być rejestrowane w przybliżeniu, a nie dokładnie. Definiuję, które role są upoważnione do przeglądania dzienników i oddzielam produktywny dostęp od kont dostawców usług z ograniczonymi czasowo prawami. W przypadku raportów często wystarczy zagregowany Prowadzę krótkie rejestry danych i szczegółowe dzienniki. Dokumentuję zasady w zespole: kto jest upoważniony do zmiany zasad, kto przywraca, kto informuje. Dzięki temu kontrole zgodności są zrelaksowane i nadal znaczące.

Skalowanie dla agencji i wielu lokalizacji

Co liczy się dla wielu projektów Spójność. Pracuję z podstawowymi zasadami dla każdego typu witryny (blog, landing, sklep) i oknem zmian, w którym aktualizacje / zmiany zasad są wprowadzane w pakiecie. Zarządzanie wieloma witrynami, role i opcje API są dla mnie ważne, aby móc czysto oddzielić uprawnienia użytkowników i automatycznie je wdrożyć. Podsumowuję alerty w kanałach zespołu i nadaję priorytet alertom krytycznym. W fazach dużego obciążenia (sprzedaż, reklamy telewizyjne) tymczasowo aktywuję trudniejsze profile WAF i zwiększam limity z hosterem, aby bezpieczeństwo nie stało się wąskim gardłem.

Migracja i przełączanie między wtyczkami

Podczas przełączania unikam zduplikowanych funkcji, które kolidują ze sobą. Procedura: 1) Inwentaryzacja aktywnych funkcji, 2) Identyfikacja nakładających się funkcji (np. zduplikowane 2FA/skany), 3) Test etapowy z nową wtyczką, 4) stopniowe przełączanie (najpierw monitorowanie, potem reguły blokowania), 5) odinstalowanie starych komponentów, w tym zdarzeń cron i pozostałych tabel. Ważne: Sprawdź ścieżki tworzenia kopii zapasowych/przywracania przed wyłączeniem czegokolwiek i rozważ zależności DNS/TLS, jeśli dodawany jest WAF w chmurze.

Benchmarki: jak sam testuję bezpieczeństwo i wydajność

Nie mierzę poprawy "odczuwalnej", ale powtarzalnej. Zestaw podstawowy: opóźnienie i TTFB z/bez WAF, obciążenie CPU/IO podczas skanowania, liczba zablokowanych żądań na typ reguły, czas do aktualizacji reguły. Kontrole funkcjonalne: ochrona logowania (obowiązuje limit szybkości), manipulacja plikami (jest rozpoznawana), odzyskiwanie (osiągnięto RTO/RPO). Testy obciążenia z realistycznymi scenariuszami (szczyty kasowe, wiele botów) pokazują, czy limity działają poprawnie. Udokumentowane wyniki ułatwiają późniejsze audyty i pomagają w dyskusjach budżetowych.

Interfejsy API Headless/REST i specjalne konfiguracje

Projekty bezgłowe i witryny o dużym obciążeniu API wymagają szczególnej uwagi. Sprawdzam Hasła aplikacji, ważność tokenów i wytyczne CORS. Reguły WAF powinny rozróżniać ruch między przeglądarką a serwerem, aby integracje (np. ERP, PIM) nie były spowalniane. Ustawiam limity szybkości dla każdej metody i ścieżki; punkty końcowe zapisu są szczególnie wrażliwe. Definiuję listy dozwolonych i wąskie okna czasowe dla podglądów i haków kompilacji (Jamstack).

Praktyczne plany: Trzy konfiguracje szybkiego startu

- Blog/Portfolio2FA dla wszystkich kont, limit szybkości logowania, podstawowa zapora sieciowa z regułami botów, cotygodniowe skanowanie złośliwego oprogramowania, codzienne tworzenie kopii zapasowych poza siedzibą firmy, automatyczne aktualizacje z testem dymu.

- Strona firmowaWAF w chmurze przed serwerem, dzienniki aplikacji do celów kryminalistycznych, uprawnienia oparte na rolach, dzienniki zmian, codzienne skanowanie, cogodzinne kopie zapasowe, zdefiniowane RTO / RPO i podręcznik alarmów.

- SklepWAF w chmurze z ochroną DDoS, zapora aplikacji dla ścieżki kasy, ścisłe wyjątki w buforowaniu, 2FA dla administratora / menedżera sklepu, monitorowanie transakcji, cogodzinne kopie zapasowe oraz migawki na żądanie przed wydaniami.

Przemyślenia końcowe 2025

Dobre bezpieczeństwo WordPressa wynika z SkładWarstwa ochronna przed aplikacją, jasne reguły w aplikacji i szybkie odzyskiwanie za nią. Sucuri zapewnia ochronę krawędzi i wydajność, Wordfence głęboki wgląd i szczegółową kontrolę, Jetpack Security przyspiesza tworzenie kopii zapasowych i przywracanie, All In One WP Security oferuje wiele możliwości dostrajania, iThemes Security wzmacnia tożsamość i procesy. Kluczowe pozostaje dopasowanie reguł do ruchu, hostingu i zespołów. Dokumentując testy, ograniczając liczbę fałszywych alarmów i regularnie ćwicząc procedury awaryjne, można osiągnąć poziom bezpieczeństwa, który sprawdza się w codziennym życiu i szybko wraca do trybu online w sytuacjach awaryjnych.