A configuração da firewall Plesk é um passo crucial para proteger eficazmente os servidores contra ataques e tráfego de dados não autorizado. Com a solução integrada no painel Plesk, o acesso pode ser controlado de forma direcionada, as lacunas de segurança podem ser colmatadas e a integridade do sistema pode ser permanentemente reforçada.

Pontos centrais

- Regras de firewall impede corretamente o acesso indesejado do exterior.

- O Integração com o Plesk permite uma gestão simples diretamente no painel de controlo.

- Pré-configurações oferecem um elevado nível de segurança desde a primeira instalação.

- Com Registo e monitorização as tentativas de ataque podem ser rastreadas e analisadas.

- Extensões como o Fail2Ban aumentam a proteção contra ataques de força bruta.

O que caracteriza a Firewall Plesk

A firewall Plesk está totalmente integrada no painel de alojamento e pode ser controlada sem software adicional. Filtra os dados da rede de acordo com regras definidas pelo utilizador, protegendo assim serviços como HTTP, HTTPS, FTP e SSH contra o acesso não autorizado. A interface gráfica do utilizador, que permite alterar as definições de forma intuitiva, é particularmente útil. As opções de configuração manual para regras mais detalhadas também estão disponíveis para utilizadores avançados. O ponto particularmente poderoso é a combinação de uma interface de fácil utilização com um controlo de tráfego preciso.

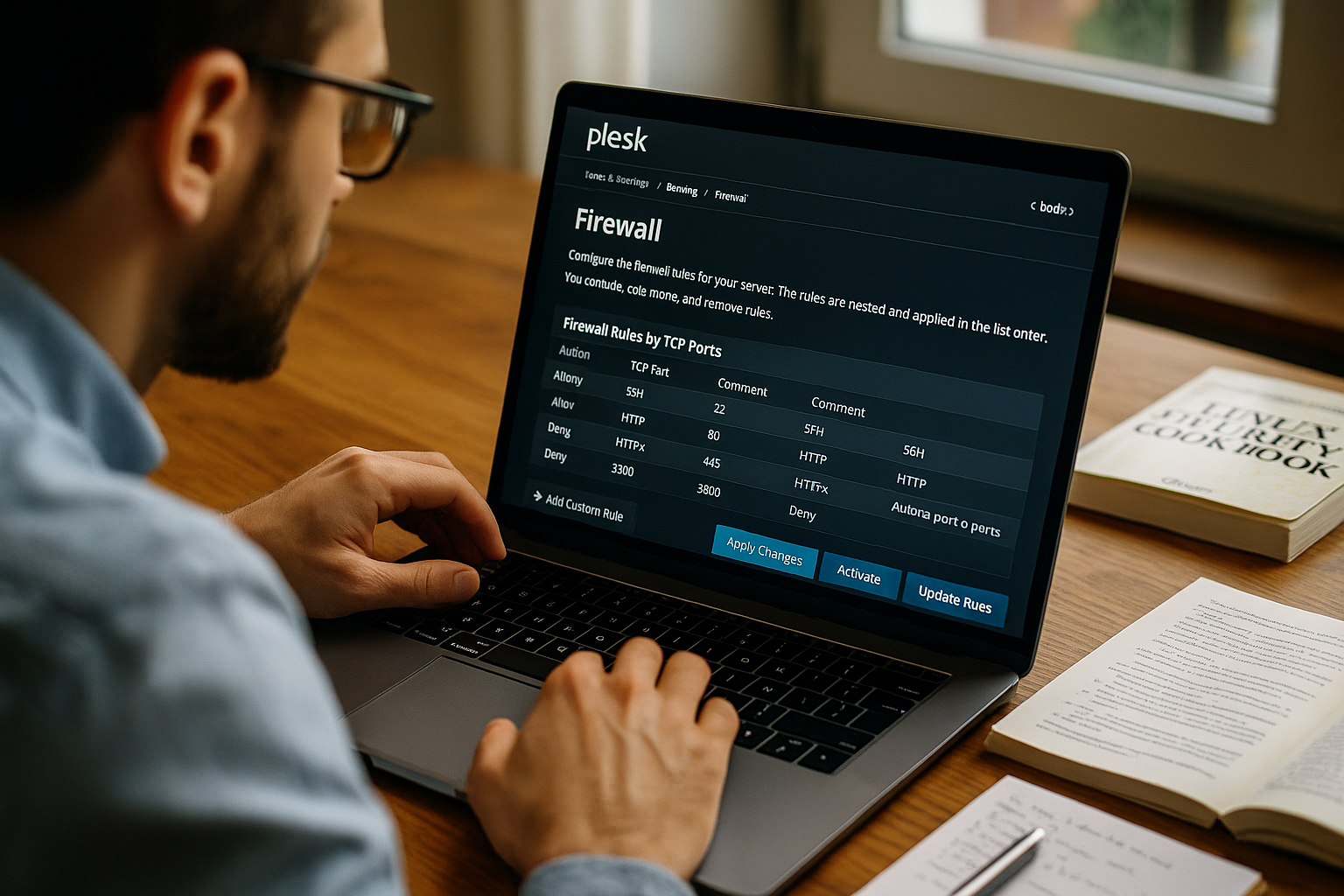

Passos para configurar a firewall do Plesk

A firewall é administrada diretamente através do painel de controlo do Plesk na secção "Ferramentas e definições" > "Firewall". Após a ativação, é possível definir exatamente se cada aplicação ou porta deve ser aberta ou bloqueada. O tráfego de dados de entrada e de saída pode ser regulado individualmente - por exemplo, para permitir apenas endereços IP específicos a um serviço. Após cada alteração efectuada, o serviço de firewall tem de ser reiniciado para que tenha efeito. A interface do utilizador mostra em tempo real quais as portas que estão abertas ou bloqueadas.

Regras de firewall recomendadas para serviços comuns

Para garantir que os servidores permaneçam protegidos de forma eficiente, o firewall deve deixar abertas apenas as portas absolutamente necessárias. A tabela seguinte mostra as definições recomendadas para cenários típicos de alojamento Web:

| Serviço | Porto | Estado |

|---|---|---|

| SSH (acesso remoto) | 22 (TCP) | Aberto - apenas para o IP do administrador |

| HTTP (sítios Web) | 80 (TCP) | Aberto para todos os IPs |

| HTTPS (sítios Web seguros) | 443 (TCP) | Aberto para todos os IPs |

| FTP | 21 (TCP) + portas passivas | Bloqueado se não for utilizado |

| Acesso remoto ao MySQL | 3306 (TCP) | Bloqueado clique apenas nos IPs necessários |

Proteção adicional com Fail2Ban

A combinação da Firewall Plesk e do serviço Fail2Ban proporciona uma proteção dupla contra tentativas de início de sessão repetidas. O Fail2Ban monitoriza os ficheiros de registo para detetar actividades suspeitas, como demasiadas tentativas de início de sessão, e bloqueia automaticamente o IP correspondente. Especialmente para serviços como o SSH, esta medida reforça enormemente a defesa contra ataques automatizados de força bruta. Um guia passo-a-passo sobre como Fail2Ban ativado no Pleskajuda a uma implementação rápida.

Administração eficiente da firewall

Uma grande vantagem da firewall Plesk é a automatização fornecida por perfis pré-configurados. Estes tornam possível ativar portas típicas para servidores Web, servidores de correio ou serviços FTP com um único clique. Os utilizadores avançados podem personalizar estes perfis ou criar os seus próprios modelos. Para alterações recorrentes, vale a pena utilizar scripts ou comandos CLI através do "firewalld" (Linux). Quem valoriza uma visão geral pode integrar monitorização externa, por exemplo, através de SNMP ou de ferramentas centralizadas de avaliação de registos.

Elimine as lacunas de segurança de uma vez por todas

Uma firewall, por si só, não é suficiente se estiverem abertos serviços que ninguém utiliza. Por conseguinte, deve verificar regularmente se as portas abertas são realmente necessárias. Um ponto fraco frequentemente negligenciado é o acesso FTP, por exemplo, que pode ser substituído por alternativas SFTP modernas. O mesmo se aplica ao acesso remoto ao MySQL, que só deve ser permitido a determinados IPs. Uma boa configuração de firewall pode ser reconhecida pelo facto de ser possível o menor tráfego de saída possível - palavra-chave "default deny". Mais dicas para maior segurança podem ser encontradas neste Guia para proteger ambientes Plesk.

Compreensão e análise dos protocolos de firewall

A firewall mantém registos precisos das ligações bloqueadas, dos acessos bem sucedidos aos pacotes ou dos pedidos com falhas. Estas informações fornecem pistas importantes em caso de incidentes de segurança. Se analisar regularmente os ficheiros de registo, pode reconhecer padrões e tomar medidas mais direcionadas contra ataques recorrentes - especialmente no caso de endereços IP frequentemente bloqueados. Ferramentas como o Logwatch ou o Fail2Ban-Reporter podem fornecer relatórios automáticos. Também utilizo plugins de notificação para receber um e-mail diretamente em caso de comportamento invulgar.

Para as equipas: estruturar a gestão do acesso de forma sensata

Podem ser criados utilizadores com diferentes autorizações no Plesk. Isto significa que nem todos os administradores precisam de ter acesso à configuração da firewall. Para grandes equipas, em particular, é aconselhável estruturar claramente a atribuição de autorizações. Isto evita alterações acidentais e protege áreas sensíveis. Se envolver prestadores de serviços externos, deve armazenar explicitamente os seus IPs e removê-los novamente no final do projeto. Este é um método simples para manter o controlo e uma visão geral.

Conceitos avançados de firewall para maior segurança

Para além das funções básicas, a configuração da firewall no Plesk pode ser expandida para incluir uma série de mecanismos avançados. Estes incluem a utilização direcionada de regras de "saída" para evitar que o tráfego indesejado do servidor chegue ao exterior. Muitas empresas prestam atenção principalmente às ligações de entrada, mas ignoram o facto de os pacotes de saída também poderem ser um cenário de ataque - por exemplo, no caso de malware que tenta enviar dados para a Internet.

Outro aspeto é o tratamento do IPv6. Muitas configurações ainda se concentram no IPv4, embora o IPv6 seja o padrão há muito tempo. No Plesk, as regras IPv6 podem ser definidas em paralelo com as regras IPv4. É particularmente importante evitar configurações incorrectas de "permitir qualquer" para IPv6. Muitas vezes, só faz sentido operar ativamente o IPv6 se todo o ambiente do servidor, incluindo o DNS e a infraestrutura de rede, estiver configurado corretamente. Caso contrário, podem surgir lacunas porque as definições de segurança só têm efeito na área do IPv4.

Se estiver a executar cenários sofisticados, também pode mover serviços para um espaço de endereço IP separado ou configurar estruturas VLAN. Isto permite-lhe controlar o acesso dentro do centro de dados de forma ainda mais granular. Embora as VLANs e os intervalos de IP separados não estejam diretamente pré-configurados no Plesk, podem ser criados ao nível do sistema operativo e depois integrados nas regras da firewall do Plesk. Por exemplo, um servidor de base de dados pode ser colocado numa área protegida que só é acessível a partir do exterior de forma muito limitada.

DMZ e encaminhamento de portas no Plesk

Em certos casos, pode fazer sentido proteger serviços ou sistemas individuais numa DMZ ("zona desmilitarizada"). Isto aplica-se, em particular, a aplicações que devem ser acessíveis mas não devem ter acesso direto a recursos internos. Uma DMZ é frequentemente realizada através de zonas de firewall separadas. Isto não está disponível como uma solução de um clique no próprio Plesk, mas as regras necessárias podem ser combinadas através do sistema operativo do anfitrião e da interface Plesk. Os pacotes de entrada são encaminhados de forma direcionada sem permitir o acesso completo à rede interna.

O reencaminhamento de portas clássico também é um problema. Se tiver serviços locais a correr numa porta alternativa ou utilizar software complexo, pode reencaminhar determinadas portas para o exterior através da firewall Plesk. No entanto, estas regras devem ser configuradas de forma muito restritiva. Muitas vezes, é melhor usar um túnel VPN em vez de tornar as portas de administração críticas (por exemplo, 8080) acessíveis ao público. Uma VPN permite que o tráfego encriptado seja encaminhado para a rede, o que reduz significativamente a superfície de ataque.

Gestão de registos e análise forense

Se quiser aprofundar o tema da segurança, não há como contornar a gestão estruturada de registos. Não só a firewall regista as tentativas de acesso, mas também os servidores Web, os servidores de correio e outros serviços. Uma recolha centralizada de todos os dados de registo (por exemplo, através do syslog) permite a análise forense se ocorrer um incidente de segurança. Certifico-me de que os registos são regularmente rodados, comprimidos e arquivados. Ferramentas como o Logstash ou o Graylog são úteis para filtrar mais facilmente grandes quantidades de dados. É importante que os registos sejam protegidos contra manipulação - por exemplo, escrevendo-os num servidor separado.

A própria firewall Plesk fornece informações nos seus registos sobre quais os endereços IP que foram bloqueados várias vezes, quais as portas que são verificadas com frequência e com que frequência são feitas tentativas de ligação a portas que estão realmente fechadas. Estes padrões recorrentes indicam frequentemente tentativas de ataque automatizadas. Se determinados intervalos de IP forem repetidamente conspícuos, pode fazer sentido bloquear áreas de rede inteiras, temporária ou permanentemente, desde que não haja necessidade comercial de acesso a partir dessas áreas.

Resolução de problemas de configuração

Na prática, surgem ocasionalmente situações em que ocorrem bloqueios ou libertações indesejadas. Por exemplo, ao fechar uma porta, esquece-se que um determinado serviço requer essa porta e, de repente, a sua própria aplicação deixa de estar acessível. Nestes casos, é útil desativar a firewall do Plesk passo a passo ou remover a respectiva regra, de modo a identificar a origem do problema. O registo do sistema (por exemplo, /var/log/messages ou /var/log/firewalld) é também um bom ponto de partida para identificar mensagens de erro.

Se o acesso ao Painel de Controlo Plesk já não for possível porque a firewall bloqueou inadvertidamente as portas internas, a única opção é frequentemente o acesso através do sistema anfitrião ou um login SSH a nível de emergência (através da consola KVM no anfitrião). Os serviços da firewall (por exemplo, firewalld ou iptables) podem ser parados ou reiniciados manualmente. A configuração pode então ser corrigida e a operação normal restaurada. É importante documentar as configurações originais para que se saiba exatamente qual o passo que corrigiu o erro.

Exemplo de aplicação: Configuração de um servidor de correio eletrónico seguro

Um servidor de correio eletrónico requer determinadas portas para poder receber e enviar - como a 25 (SMTP), 110 (POP3) ou 143 (IMAP). Ao mesmo tempo, estas portas são um alvo frequente de ataques. Recomendo que se imponha a autenticação SMTP e se proteja a ligação através de TLS. Idealmente, os serviços de webmail só devem ser acedidos através de HTTPS. Se também trabalhar com definições de firewall específicas do servidor de correio eletrónico, obterá um elevado nível de proteção e reduzirá significativamente os ataques de spam e de autenticação.

Efetuar automaticamente cópias de segurança e restaurar a firewall

Se algo correr mal com a configuração, uma cópia de segurança anterior pode salvar vidas. O Plesk oferece a opção de exportar e arquivar todas as regras da firewall. Estas cópias de segurança podem ser facilmente restauradas numa emergência. Para grandes infra-estruturas, recomenda-se uma programação semanal de cópias de segurança através do CLI ou de um cronjob. Se pretender utilizar o Painel de administração para regras de firewall cria regularmente uma transparência adicional.

Considerações finais: A gestão da firewall como uma rotina de segurança

Uma firewall Plesk bem configurada não é uma instalação única, mas uma tarefa contínua. Recomendo uma verificação de segurança mensal, na qual todas as portas e serviços abertos são verificados e as excepções desnecessárias são removidas. As combinações de firewall, Fail2Ban e direitos de utilizador seguros não só protegem contra ataques, como também proporcionam paz de espírito no alojamento diário. Se analisar regularmente os dados de registo e automatizar os relatórios do sistema, estará sempre atualizado. Uma firewall Plesk é mantida como uma fechadura de porta: tranque-a regularmente, verifique-a - e substitua imediatamente as fechaduras defeituosas.