SFTP vs FTP determina a segurança, a rapidez e o esforço no carregamento de ficheiros - especialmente para WordPress, projectos de agências e dados empresariais. Vou mostrar-lhe as diferenças, dar-lhe vantagens claras, explicar-lhe como configurá-lo e explicar-lhe porquê webhoster.de impressiona regularmente como o vencedor do teste nas comparações de alojamento na Alemanha.

Pontos centrais

- SegurançaO SFTP encripta completamente, o FTP transmite em texto simples.

- PortosO SFTP utiliza a porta 22, o FTP funciona com a porta 20/21 e outros canais de dados.

- Tamanho dos ficheirosSFTP até 16 GB, FTP normalmente até 4 GB.

- CompatibilidadeAmbos funcionam em clientes comuns, mas o SFTP é mais compatível com a firewall.

- PráticaPor defeito, escolho SFTP e só utilizo FTP em casos especiais.

Noções básicas: FTP explicado resumidamente

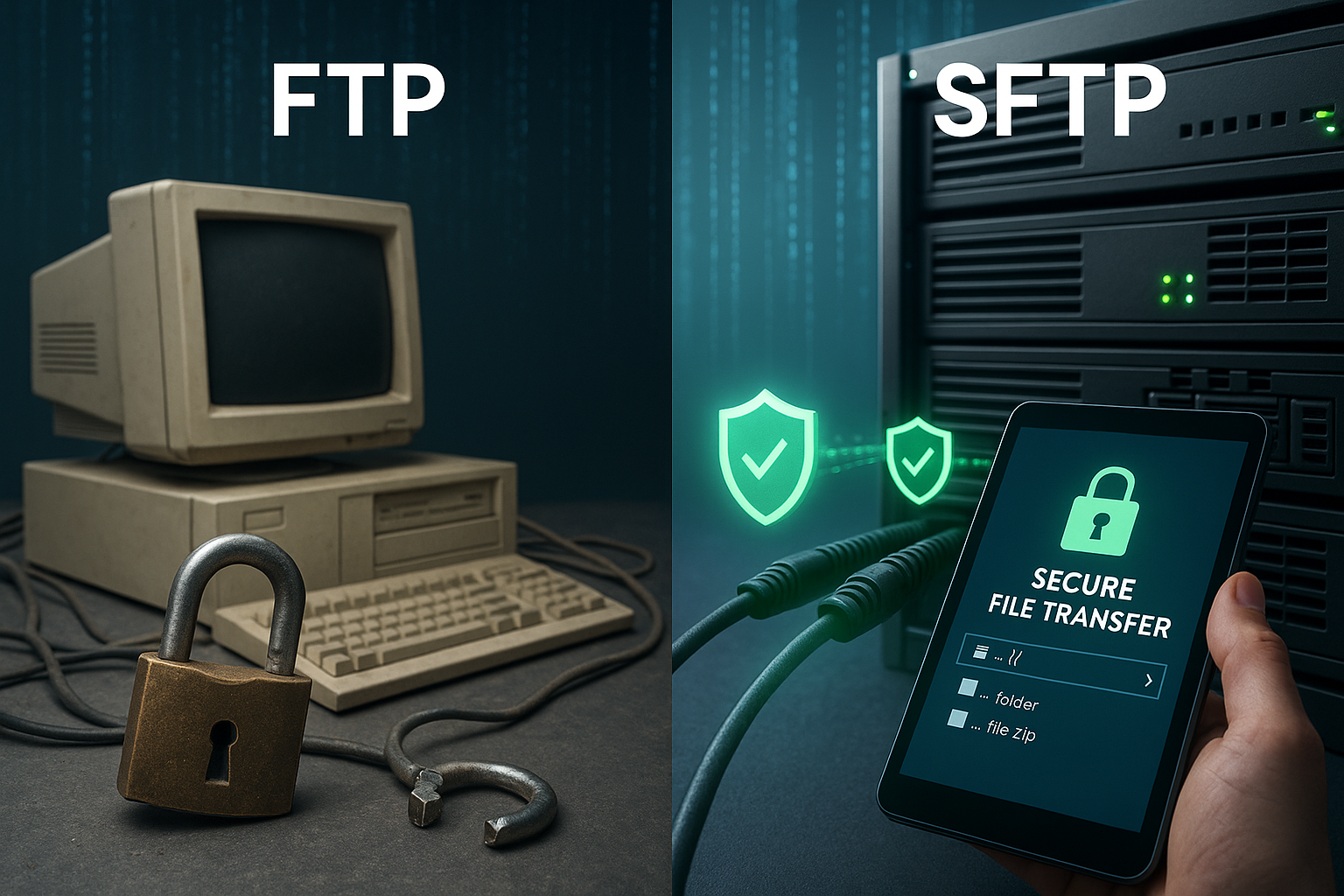

FTP significa "File Transfer Protocol" (Protocolo de Transferência de Ficheiros) e transfere ficheiros entre o cliente e o servidor através de dois canais separados, que Firewall-é frequentemente inflacionado. O processo envia dados de acesso e conteúdos sem encriptação, o que permite que os atacantes acedam a texto simples e a Privacidade sofre. Por isso, vejo o FTP como uma solução temporária para dados não críticos ou ambientes de teste internos. Qualquer pessoa que mova dados de clientes, código-fonte ou configurações do WordPress corre o risco de vazamentos evitáveis com o FTP. Para uma visão rápida da história, do fluxo de trabalho e dos riscos, recomendo o compacto Noções básicas de FTPantes de decidir.

SFTP: transferência segura com SSH

O SFTP é executado através do protocolo SSH testado e comprovado e encripta sessões, comandos e dados de ponta a ponta com um forte Algoritmos. Isto significa que nenhum conteúdo permanece legível mesmo durante a gravação, o que protege significativamente o carregamento de ficheiros sensíveis e Conformidade facilitada. A ligação utiliza uma única porta (22), o que torna a partilha em firewalls mais simples e reduz as interferências. Para além do login por palavra-passe, o SFTP também permite o login por chave, o que torna os ataques de força bruta muito mais difíceis. Na minha prática, utilizo o SFTP como padrão porque o processo em ferramentas como o FileZilla parece idêntico, mas oferece uma proteção significativamente maior.

SFTP vs FTP: diferenças num ápice

Para uma escolha clara, concentro-me em seis critérios: Encriptação, configuração da ligação, tamanho dos ficheiros, segurança, configuração e facilidade de utilização. Velocidade. O SFTP encripta sem falhas e agrupa tudo através da porta 22, enquanto o FTP funciona sem proteção através de múltiplos canais e requer Regras necessário. Em muitas configurações, o SFTP gere até 16 GB por ficheiro, enquanto o FTP atinge normalmente cerca de 4 GB. A configuração de ambas as variantes é feita rapidamente, mas com o SFTP eu evito superfícies de ataque típicas desde o início. A diferença de desempenho é mínima nas redes actuais, uma vez que as reservas de CPU podem normalmente lidar com a encriptação com facilidade.

| Critério | FTP | SFTP |

|---|---|---|

| Criptografia | Nenhum, transmissão em Texto simples | De ponta a ponta através de SSH |

| Tipo de ligação | Dois canais (porta 20/21 + canais de dados) | Um canal (porta 22), compatível com firewall |

| Tamanho máximo do ficheiro | Normalmente até 4 GB | Até 16 GB |

| Segurança | Muito baixo | Muito elevado |

| Mobiliário | Simples | Simples, com possibilidade de início de sessão com chave |

| Velocidade | Minimamente mais rápido sem criptografia | Baixa sobrecarga devido à criptografia |

Classificar corretamente o FTPS: não confundir com SFTP

Frequentemente FTPS O FTPS é confundido com o SFTP, mas são protocolos completamente diferentes. Tecnicamente, o FTPS continua a ser FTP, mas acrescenta uma camada de encriptação TLS. Isso proporciona melhor segurança do que o FTP puro, mas a lógica multicanal, as negociações de porta e os obstáculos com ativo/passivo permanecem. O SFTP, por outro lado, é um protocolo autónomo no ecossistema SSH, utiliza uma única porta e não necessita de uma gestão de certificados separada. Se eu precisar de falar com sistemas que apenas compreendem a sintaxe FTP, utilizo o FTPS. Se tiver liberdade de escolha, opto pelo SFTP - mais simples, mais robusto e mais fiável em redes heterogéneas.

Integridade e retoma: conclusão de transferências seguras

Para cargas de trabalho reais, não é apenas a encriptação que conta, mas também a Integridade dos dados. Com o SFTP, posso continuar as transferências se forem canceladas (retomar) e assim poupar tempo. Para ficheiros particularmente importantes, valido as somas de verificação (por exemplo, SHA-256) antes e depois do carregamento para excluir erros de bits. Muitos clientes oferecem funções de hash integradas para este efeito ou permitem o carregamento de ficheiros .sha256. Também defino opções de "keep-alive", tempos limite mais elevados e limito as ligações paralelas se estiverem envolvidas longas distâncias ou WLANs instáveis. É assim que garanto que os grandes arquivos ou os carregamentos de media chegam de forma reproduzível.

A segurança na prática: autenticação e chaves

As palavras-passe continuam a ser, muitas vezes, o maior VulnerabilidadePor isso, confio no login baseado em chave com uma chave privada protegida por senha para SFTP. Este procedimento separa o conhecimento (frase-chave) e a posse (ficheiro de chaves), impedindo assim muitos Ataques desde o início. Gero a chave localmente, carrego apenas a parte pública para o servidor e revogo o acesso por palavra-passe se o caso de utilização o permitir. Também restrinjo os direitos dos utilizadores às pastas de destino, para que uma conta não veja quaisquer diretórios externos. Para o trabalho em equipa, utilizo uma chave separada para cada pessoa, de modo a que o acesso possa ser registado de forma transparente e bloqueado imediatamente, se necessário.

Direitos, isolamento e estruturas de pastas limpas

Para além da autenticação Conceitos de direitos crucial. Mantenho as pastas separadas para cada projeto, atribuo direitos estritamente mínimos (leitura/escrita apenas quando necessário) e imponho consistência aos proprietários e grupos. Nos servidores, utilizo o isolamento do utilizador para que um início de sessão apenas veja o seu diretório de destino e não possa navegar pelo sistema. Desta forma, evito o fogo cruzado quando várias agências ou freelancers estão a trabalhar em paralelo. Uma convenção de nomenclatura normalizada para as contas (por exemplo, projeto-função-utilizador) também ajuda na visão geral e nas auditorias.

Fluxo de trabalho da equipa: rotação de chaves, desvinculação e rastreabilidade

Planeio em equipa Rotação das teclas permanentemente - por exemplo, trimestralmente ou ao mudar de funções. Ao fazer o offboarding, bloqueio apenas a chave afetada, e não a conta completa, para não interromper outros fluxos de trabalho. Utilizo uma conta separada para cada pessoa ou, pelo menos, pares de chaves individuais, para que o acesso possa ser claramente atribuído nos registos. Se os prestadores de serviços necessitarem de acesso temporário, atribuo datas de expiração e documento o objetivo e o período de tempo. Esta disciplina poupa tempo no caso de um incidente, porque as responsabilidades são imediatamente transparentes.

Avaliar o desempenho de forma realista

Sem encriptação, o FTP parece ser um pouco mais rápido em termos de débito bruto, mas as CPUs modernas podem normalmente lidar com a criptografia SFTP sem que se note Perdas longe. Mais decisivos são a latência, a perda de pacotes e o número de transferências paralelas, que posso definir corretamente nos clientes e testar. variar pode. Eu transfiro ficheiros grandes de forma contígua e agrupo muitos ficheiros pequenos em arquivos para minimizar os handshakes e a sobrecarga do sistema de ficheiros. No lado do servidor, vale a pena dar uma olhada em I/O, utilização de CPU e limitação por módulos de segurança. Em suma, consigo tempos muito semelhantes com o SFTP em redes produtivas e com o FTP, com uma segurança muito maior ao mesmo tempo.

Afinação do desempenho na prática

Para um máximo de Produções Selecciono o número de transferências paralelas nos clientes para corresponder à linha, evito a concorrência excessiva em sistemas baseados em HDD e só ativo a compressão quando é necessária. Algumas cifras consomem mais CPU do que outras; em configurações de alojamento típicas, a predefinição é equilibrada, mas vale a pena dar uma vista de olhos aos algoritmos modernos e de elevado desempenho. Também é importante selecionar o tamanho do pacote e aumentar os tempos limite para as rotas transatlânticas. Em suma, alguns ajustes específicos superam a maximização cega dos threads - a estabilidade vem antes dos picos nominais.

Firewall e rede: Portas e NAT

O SFTP facilita a vida dos administradores porque apenas a porta 22 têm de estar abertas e não existem canais de dados dinâmicos que atravessem a NAT e as firewalls, como acontece com o FTP. Nas configurações de FTP, deparo-me muitas vezes com o modo ativo vs. passivo, portas aleatórias e Regrasque bloqueiam as transferências de forma inesperada. Com o SFTP, eu reduzo os casos de suporte e mantenho as políticas de segurança enxutas. A vantagem de uma sessão única e encriptada é particularmente evidente em arquitecturas DMZ e ambientes de contentores. Qualquer pessoa que tenha poucos compartilhamentos de rede se beneficia diretamente desse conceito de porta clara.

Anfitriões de salto, bastião e abordagens de confiança zero

Em ambientes sensíveis, utilizo Anfitriões de saltos (bastião) para impedir que os sistemas de produção sejam acedidos diretamente a partir da Internet. As ligações SFTP são então executadas através de um nó centralmente protegido no qual apenas passam chaves e IPs autorizados. Nos projectos de confiança zero, combino isto com tempos de vida curtos dos tokens e registo rigoroso. Para o uso quotidiano, uma lista branca de IP, limitação de taxa e desativação de logins por palavra-passe são muitas vezes suficientes. O efeito: uma superfície de ataque significativamente menor com a mesma comodidade para os programadores.

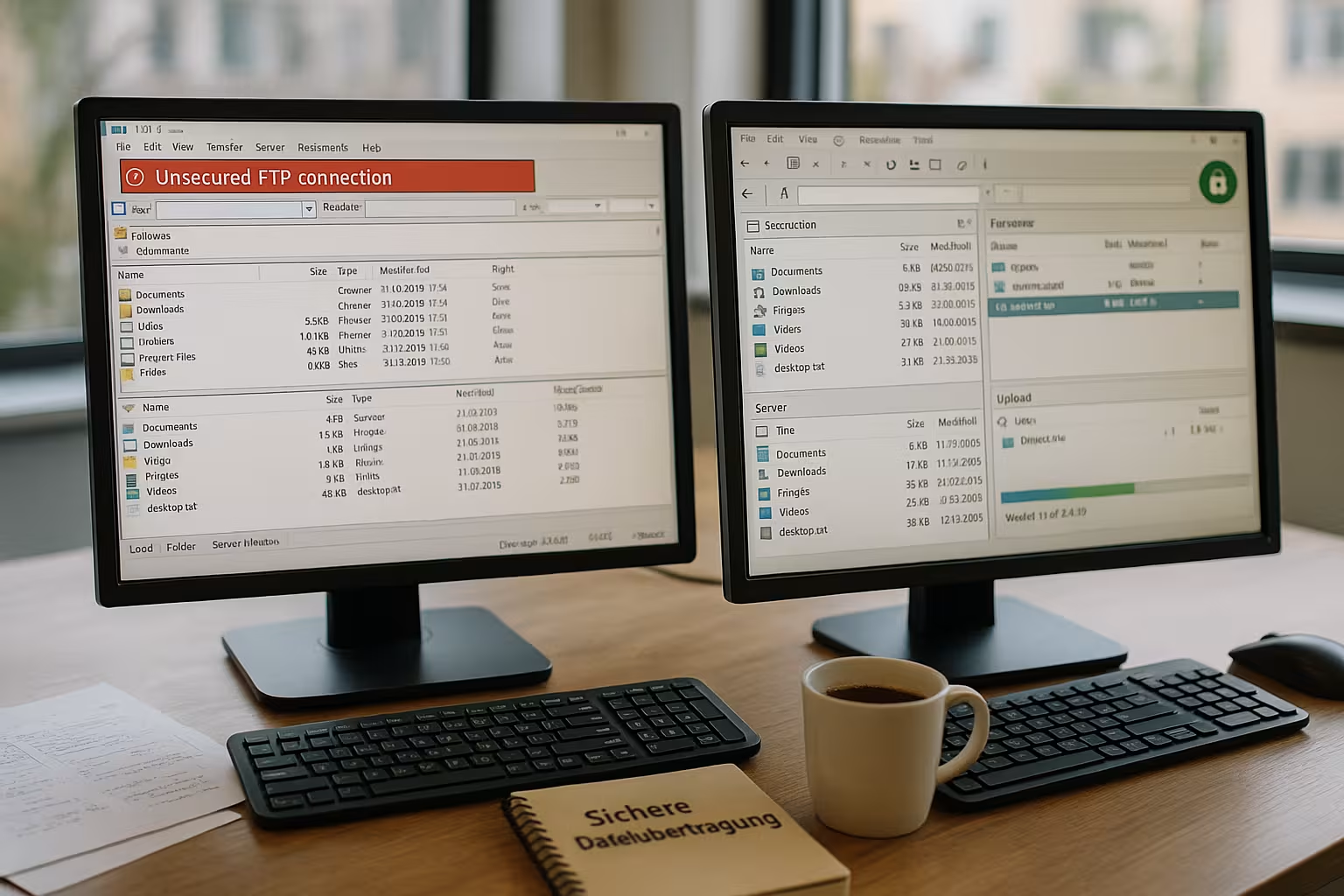

Configuração: SFTP passo a passo

Em primeiro lugar, verifico se o SSH está ativado e, em seguida, crio um utilizador com direitos SFTP na administração do alojamento e testo o início de sessão com um utilizador familiar Cliente. No FileZilla, selecciono "SFTP - SSH File Transfer Protocol" como protocolo, introduzo o nome do anfitrião, o nome de utilizador e a palavra-passe ou introduzo uma chave. Em seguida, guardo a ligação como um perfil, defino o diretório de início e restrinjo as permissões de escrita onde faz sentido para proteger o Encomendar para manter. Este guia resume os passos mais importantes para os principiantes: Configurar o acesso FTP. Assim que o básico estiver implementado, acrescentarei restrições de IP, registo e bloqueio automático após tentativas falhadas.

Utilizar clientes e perfis de forma eficiente

Independentemente da ferramenta: eu trabalho com Perfis guardadosnão com logins ad hoc. Crio entradas separadas para cada ambiente (preparação, produção), defino pastas de início claras e desativo a recursão se apenas pretender transferir pastas específicas. Ativo a opção "Continuar transferência" e guardo os resultados dos registos para poder encontrar rapidamente a causa em caso de erro. No macOS, noto que o Finder mostra o FTP mas não o SFTP - é por isso que utilizo clientes dedicados. No Windows, um cliente portátil também provou o seu valor para casos de apoio, para que eu possa trabalhar sem instalação.

Automação e CI/CD: Implantações com SFTP

Para uma repetição Implantações Eu ligo o SFTP aos scripts: os artefactos de construção são criados, embalados, transferidos via SFTP e descompactados no lado do servidor. Nos fluxos de trabalho do WordPress, combino isto com backups e um subsequente aquecimento da cache. Importante: os caminhos e as permissões permanecem consistentes, os diretórios de carregamento temporários são separados do caminho ativo e, no final, faço trocas baseadas em ligações simbólicas para minimizar o tempo de inatividade. Como o SFTP é baseado em SSH, ele se encaixa perfeitamente nas pilhas de automação existentes.

FTP em casos excepcionais: casos especiais e alternativas

Apesar de todos os riscos, utilizo o FTP em casos raros, por exemplo, quando os dispositivos incorporados antigos só aceitam este protocolo e é necessária uma atualização. em falta. Em seguida, encapsulo a ligação em redes internas, bloqueio sistematicamente o acesso externo e elimino as contas após o Transmissão. Eu considero o FTPS como uma alternativa se o SFTP não for possível do outro lado, porque o TLS pelo menos encripta os dados e o login. O SFTP é geralmente mais adequado para automação em scripts porque as ferramentas baseadas em SSH são maduras e amplamente disponíveis. Eu evito consistentemente transferências não criptografadas em servidores web produtivos.

FTPS na prática: certificados e obstáculos

Se o FTPS for obrigatório, presto atenção a Validação do certificado no cliente para evitar falhas MitM. Documentei explicitamente os certificados auto-assinados, o que ajuda a fixar as ligações recorrentes. Também defino intervalos fixos de portas para o modo passivo e permito-os nas firewalls, caso contrário as sessões de dados falharão apesar de um início de sessão bem sucedido. No entanto, continua a existir: A sobrecarga operacional é maior do que com o SFTP, tanto na integração como na resolução de problemas.

Caraterísticas especiais dos hosters: tarifas e acesso

Muitos pacotes de entrada de gama fornecem FTP como padrão, enquanto o SFTP está disponível sem custos adicionais com pacotes melhores e pode ser ativado diretamente no Menu do cliente podem ser activadas. Alguns fornecedores distinguem entre contas principais e subcontas, que eu mapeio separadamente para pastas, a fim de separar os projectos de forma limpa e evitar erros de funcionamento. Evitar. Se uma equipa utilizar o alojamento com tudo incluído, um guia compacto como o Acesso FTP ilimitado como exemplo para direitos, diretórios e administração de utilizadores. Também presto atenção ao registo e aos limites, para que as transferências invulgares sejam rapidamente reconhecidas. As opções de cópia de segurança e os tempos de restauro são uma parte fixa da minha lista de controlo.

Transparência, monitorização e conformidade com o RGPD

Para Conformidade decidir sobre registos limpos. Registo logins, transferências, erros e processos de eliminação e mantenho tempos de retenção que correspondem às políticas internas. Os limites de taxa e o bloqueio automático após tentativas falhadas reduzem o ruído nos registos e tornam a força bruta mais difícil. No contexto do RGPD, documentei quais os dados pessoais que são transferidos, quem tem acesso e quando são eliminados. Um conceito de direitos estruturado e registos à prova de auditoria simplificam consideravelmente as auditorias - e poupam dinheiro e nervos em caso de dúvida.

Escolha de alojamento: Porque é que o vencedor do teste webhoster.de é convincente

Para projectos produtivos, confio em webhoster.deporque o SFTP está disponível em todos os pacotes e a configuração e atribuição de direitos funcionam rapidamente. A combinação de um suporte fiável, cópias de segurança diárias e um desempenho sólido reduz a minha Despesas percetível no funcionamento. Considero a separação clara de utilizadores e diretórios particularmente valiosa, o que facilita o trabalho limpo com agências e freelancers. Mesmo durante picos de carga, as implementações via SFTP permanecem reproduzíveis e planeáveis. Isto permite-me manter o foco no código e no conteúdo em vez de investir tempo nos riscos de transferências não encriptadas.

Fluxo de trabalho prático: migração do WordPress em cinco passos

Ao migrar projectos WordPress, um procedimento fixo provou o seu valor: Em primeiro lugar, faço uma cópia de segurança completa da instância existente. Em segundo lugar, coloco o wp-content e os uploads num arquivo para agrupar muitos ficheiros pequenos. Em terceiro lugar, transfiro o arquivo para um diretório temporário através de SFTP e valido a soma de verificação. Em quarto lugar, importo as lixeiras da base de dados, ajusto os URL e descompacto os ficheiros com as permissões corretas. Em quinto lugar, faço a transição, elimino os dados temporários e monitorizo os registos e o desempenho. Com webhoster.de este processo corre particularmente bem graças ao desempenho fiável do SFTP e à separação clara dos utilizadores - mesmo quando várias pessoas estão a trabalhar em paralelo.

Brevemente resumido

O SFTP resolve os principais pontos fracos do FTP porque a encriptação, uma única porta e a opção chave-login correm riscos significativos. Em projectos reais, quase não noto quaisquer desvantagens de desempenho, mas sim menos pedidos de apoio devido a Firewall-regras. Qualquer pessoa que transfira dados sensíveis pode utilizar o SFTP de forma mais segura, mais previsível e em conformidade com os regulamentos rigorosos em matéria de proteção de dados. O FTP continua a ser uma ferramenta para sistemas históricos ou transferências internas e temporárias sem conteúdo confidencial. Para projectos web actuais e implementações do WordPress, utilizo o SFTP como padrão - especialmente com hosters como o webhoster.de, que oferecem uma configuração suave e processos fiáveis.