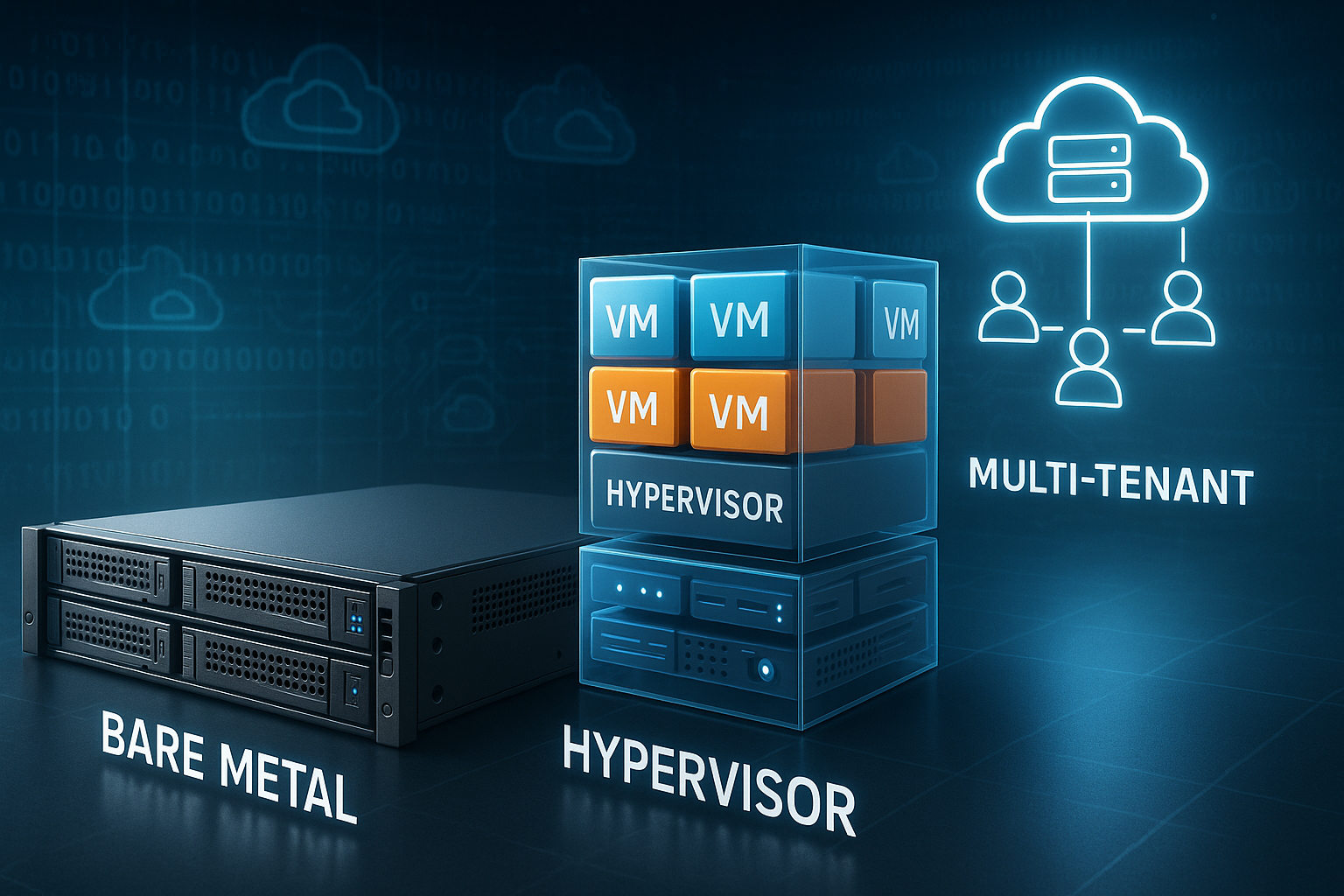

Explico o jargão da hospedagem web em torno de Metal nu, hipervisor e Multilocatário Concreto e prático. Assim, compreenderá imediatamente como os modelos funcionam, em que se diferenciam e qual a escolha mais adequada aos seus objetivos – desde um projeto individual até uma plataforma com muitos utilizadores.

Pontos centrais

- Metal nu: controlo total do hardware e desempenho máximo.

- hipervisor: Virtualização com isolamento claro e flexibilidade.

- Multilocatário: utilização eficiente dos recursos através da separação lógica.

- Vizinho barulhento: Gerir e prevenir o desempenho de forma eficiente.

- Híbrido: separar cargas sensíveis, escalar elasticamente.

Bare Metal explicado resumidamente

Metal nu Significa que um servidor físico pertence exclusivamente a si. Não partilha CPU, RAM nem SSD com outros. Eu próprio determino o sistema operativo, a configuração de armazenamento e as funções de segurança. Assim, controlo todas as camadas, desde o BIOS até ao kernel. Para dados sensíveis e picos de carga, o Bare Metal oferece as reservas mais fiáveis e a menor latência.

O fator decisivo é a ausência de vizinhos no mesmo hardware. Assim, evito o Vizinho barulhento-Efeito completo. Eu planeio a capacidade de forma realista e mantenho o desempenho constante. Quem vem de ambientes partilhados sente a diferença imediatamente. É possível começar rapidamente com uma comparação como Hospedagem partilhada vs. dedicada.

Noções básicas sobre hardware e redes para plataformas resilientes

A base determina a margem de manobra para cima. Eu escolho CPUs modernas com núcleos suficientes e forte desempenho single-thread, além de ECC-RAM para integridade. Para os caminhos de dados, aposte em SSDs NVMe com alta densidade IOPS e planeie níveis RAID dedicados ou perfis ZFS adequados à carga de trabalho. As placas de rede com SR-IOV reduzem a sobrecarga e permitem latências estáveis, mesmo com alto rendimento. 25/40/100 GbE garante reservas para replicação, tráfego de armazenamento e comunicação leste-oeste.

No Bare Metal, eu utilizo diretamente os recursos de hardware. Em pilhas virtualizadas, eu uso o passthrough de forma direcionada: ligação direta NVMe, transferência de SR-IOV-VFs para VMs, CPUs com Fixação da CPU Atribuir. Na operação multi-tenant, limito conscientemente esses privilégios para garantir a equidade e o isolamento. Um design de topologia bem pensado (Leaf-Spine, VLANs separadas, redes de gestão próprias) evita gargalos e simplifica a localização de erros.

Hipervisor: Tipo 1 vs. Tipo 2 na prática

A hipervisor é a camada de virtualização entre o hardware e as VMs. O tipo 1 funciona diretamente na máquina e minimiza a sobrecarga. O tipo 2 fica num sistema operativo existente e é adequado para testes. Eu geralmente uso o tipo 1 em produção, porque o isolamento e a eficiência são importantes. Para configurações de laboratório, uso o tipo 2 devido à sua facilidade de manuseio.

O CPU pinning, o NUMA awareness e o storage caching são importantes. Com esses ajustes, controlo a latência e o rendimento. Snapshots, migração ao vivo e funções HA reduzem significativamente as falhas. Escolho os recursos de acordo com a carga de trabalho, não com base em termos de marketing. Assim, a Virtualização previsível e eficiente.

Estratégias de armazenamento e layout de dados

O armazenamento determina a velocidade percebida. Eu separo as cargas de trabalho por perfil de acesso: bases de dados transacionais em pools NVMe rápidos com baixa latência, tarefas analíticas em armazenamento de banda larga com alto desempenho sequencial. Cache de registo Eu só uso com backups de bateria/capacitores, caso contrário, há risco de perda de dados. TRIM e profundidades de fila corretas mantêm o desempenho dos SSDs a longo prazo.

Em ambientes virtualizados, eu escolho entre armazenamento local (baixa latência, mas HA complicado) e armazenamento partilhado (migração mais fácil, mas salto de rede). Soluções como replicação em nível de bloco, Provisionamento fino com monitorização rigorosa e níveis de armazenamento separados (quente/morno/frio) ajudam a equilibrar custos e desempenho. Para backups, utilizo repositórios imutáveis e testo restaurações regulares – não apenas verificações de soma de verificação, mas reinicializações reais dos sistemas.

Multi-tenant explicado de forma compreensível

Multilocatário Significa que muitos clientes partilham a mesma infraestrutura, mas permanecem logicamente separados. Eu segmento os recursos de forma clara e defino quotas. Limites de segurança ao nível da rede, do hipervisor e da aplicação protegem os dados. A monitorização controla a carga, a E/S e padrões invulgares. Assim, mantenho os custos controláveis e reajo de forma flexível aos picos.

A força está na elasticidade. Posso atribuir ou liberar capacidades em tempo real. Os modelos Pay‑as‑you‑Go reduzem os custos fixos e incentivam a experimentação. Ao mesmo tempo, estabeleço limites rígidos contra abusos. Com clareza Políticas Escalável, multi-tenant, seguro e previsível.

Planeamento de recursos: controlar conscientemente o excesso de compromissos

O overcommit não é um tabu, mas sim uma ferramenta. Eu defino limites máximos claros: overcommit moderado da CPU (por exemplo, 1:2 a 1:4, dependendo da carga de trabalho), RAM quase nenhuma ou nenhuma (memory ballooning apenas com carga calculada), overcommit de armazenamento com telemetria restrita. Páginas enormes estabilizam serviços que exigem muita memória, Ligação NUMA impede latências de cross-socket. Entendo o swap como um airbag, não como um modo de condução – os orçamentos de RAM atribuídos têm de ser suficientes.

- CPU: Fixar núcleos críticos, reservar núcleos do host para tarefas do hipervisor.

- RAM: utilize reservas e limites, evite o aumento descontrolado.

- Armazenamento: planeie orçamentos IOPS por cliente e defina o agendador de E/S de acordo com o perfil.

- Rede: QoS por fila, SR‑IOV para latência, caminhos dedicados para armazenamento.

Vizinho barulhento, isolamento e desempenho perceptível

Eu inclino-me Vizinho barulhento de forma direcionada. Limites de CPU, limites de E/S e QoS de rede protegem os serviços contra cargas externas. Pools de armazenamento dedicados separam dados críticos em termos de latência. vSwitches e firewalls separados excluem o tráfego cruzado. Eu testo cenários com geradores de carga e avalio os efeitos na operação.

A transparência gera confiança. Utilizo métricas como latência P95 e P99 em vez de valores médios. Os alertas reagem ao jitter, não apenas às falhas. Assim, consigo identificar gargalos antecipadamente e intervir. Os clientes permanecem isolados e a Experiência do utilizador permanece constante.

Observabilidade, testes e SLOs confiáveis

Eu faço medições sistemáticas: métricas, registos e rastreamentos são reunidos. Para serviços, utilizo o método RED (Taxa, Erros, Duração) e, para plataformas, o método USE (Utilização, Saturação, Erros). Defino SLOs por serviço – por exemplo, 99,9% com latência P95 inferior a 150 ms – e as associo a alertas em Orçamentos de erro. Assim, evito inundações de alarmes e concentro-me no impacto do utilizador.

Antes das alterações, realizo testes de carga: linha de base, stress, pico e absorção. Verifico como as latências se comportam sob congestionamento e onde ocorre contrapressão. Experiências caóticas Verifique se a autorreparação e o failover realmente funcionam ao nível da rede, do armazenamento e dos processos. As verificações sintéticas de várias regiões detetam erros de DNS, TLS ou encaminhamento antes que os utilizadores os notem.

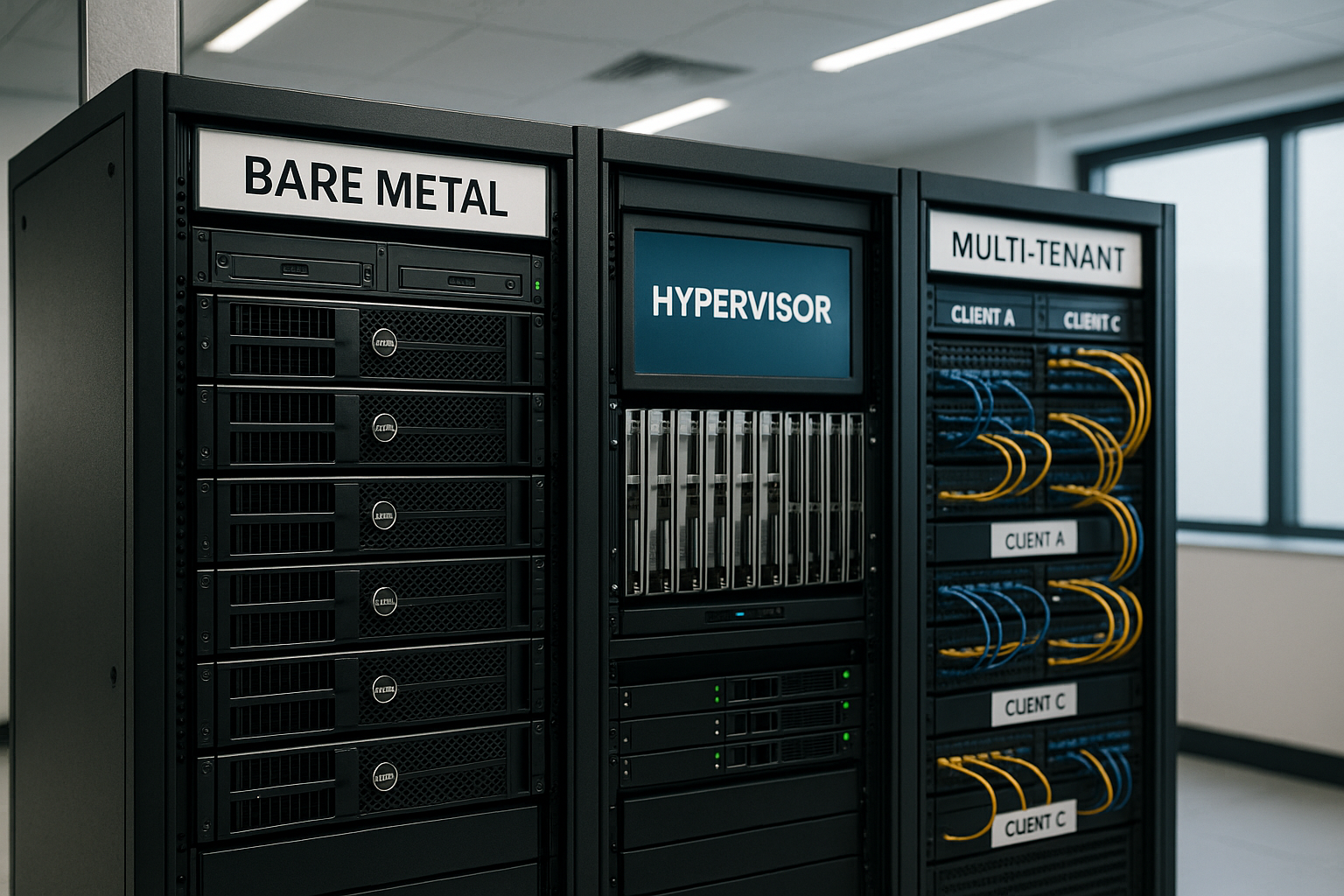

Comparação: Bare Metal, virtualização e multi-tenant

Classifico os modelos de alojamento com base no controlo, desempenho, segurança, escalabilidade e preço. Quem exige o máximo controlo opta por Metal nu. Quem deseja manter a flexibilidade deve optar pela virtualização baseada no tipo 1. Para equipas dinâmicas e cargas variáveis, vale a pena optar pelo multi-tenant. A tabela a seguir mostra as diferenças num relance.

| Critério | Metal nu | Virtualizado | Multilocatário |

|---|---|---|---|

| Controlo de recursos | Exclusivo, soberania total | Baseado em VM, controlável com precisão | Atribuído pelo software |

| Desempenho | Muito alto, quase sem sobrecarga | Alto, baixo overhead | Varia de acordo com a densidade |

| Segurança | Fisicamente separado | Isolado por hipervisor | Separação lógica, políticas |

| Escalonamento | Relacionado com o hardware | Rapidamente através de VMs | Muito flexível e rápido |

| Preço | Mais alto, planeável | Meios, dependentes da utilização | Barato a moderado |

| Aplicações típicas | Conformidade, alta carga | Versátil, Dev/Prod | SaaS, projetos dinâmicos |

Nunca tomo decisões isoladamente. Levo em consideração a arquitetura da aplicação, o know-how da equipa e o orçamento. Backups, planos de DR e observabilidade também são considerados. Assim, a plataforma permanece controlável e Escalável. Os custos operacionais a longo prazo contam tanto quanto o aluguer a curto prazo.

Modelos operacionais e automação

Eu automatizo desde o primeiro dia. Infraestrutura como código define redes, hosts, políticas e quotas. Imagens douradas e as linhas de base assinadas reduzem o desvio. Os pipelines CI/CD criam imagens reproduzíveis, renovam certificados e iniciam implementações Canary. Para tarefas recorrentes, planeio janelas de manutenção, comunico-as com antecedência e mantenho caminhos de reversão disponíveis.

Eu controlo o desvio de configuração com auditorias periódicas e o estado desejado. As alterações chegam à plataforma através de processos de mudança – pequenas, reversíveis e observáveis. Eu administro os segredos por versão, com rotação e tokens de curta duração. Assim, a operação permanece rápida e segura ao mesmo tempo.

Planejar custos, escalabilidade e SLA adequados ao uso diário

Não considero apenas o hardware, mas também a operação, as licenças e o suporte. Para bare metal, planeio uma margem para peças de reposição e janelas de manutenção. Em ambientes multi-tenant, calculo a carga variável e as reservas possíveis. Um SLA claro protege as metas de disponibilidade e tempos de resposta. Assim, os custos e Serviço perpendicular.

Começo a escalar de forma conservadora. Escalo verticalmente, enquanto fizer sentido, e depois horizontalmente. Caching, CDNs e fragmentação de bases de dados estabilizam os tempos de resposta. Mido os efeitos antes da implementação em staging. Depois, defino os Limites produtivo.

Planeie a migração de forma organizada e minimize o lock-in

Começo com um inventário: dependências, volumes de dados, requisitos de latência. Depois, decido entre Levantar e deslocar (rápido, poucas alterações), replataforma (nova base, mesma aplicação) e refatoração (mais trabalho, mas mais eficaz a longo prazo). Eu sincronizo os dados com replicação contínua, cutover final e níveis de fallback claros. Se necessário, planeio o tempo de inatividade para ser curto e durante a noite – com um runbook meticuloso.

Contra o vendor lock-in, aposta em formatos abertos, imagens padronizadas e camadas de rede e armazenamento abstratas. Mantém planos de saída: como exportar dados? Como replicar identidades? Quais passos devem ser seguidos e em que ordem? Assim, a plataforma permanece flexível, mesmo que o ambiente mude.

Gestão financeira (FinOps) no dia a dia

Eu controlo ativamente os custos. Defino metas de utilização por camada (por exemplo, 60-70% CPU, 50-60% RAM, 40-50% Storage-IOPS), etiqueto os recursos de forma clara e crio transparência entre as equipas. Redimensionamento Elimino o tempo ocioso e só utilizo reservas quando a carga básica está estável. Absorvo os picos de forma flexível. O showback/chargeback motiva as equipas a respeitar os orçamentos e a solicitar capacidade de forma sensata.

Virtualização ou contentor?

Eu comparo máquinas virtuais com Container de acordo com a densidade, o tempo de inicialização e o isolamento. Os contentores iniciam mais rapidamente e utilizam os recursos de forma eficiente. As VMs proporcionam uma separação mais forte e sistemas operativos convidados flexíveis. As formas mistas são comuns: contentores em VMs com hipervisor tipo 1. Mostro mais sobre isso no meu guia. Contentores ou VMs.

O objetivo da aplicação é importante. Se ela necessita de funções do kernel, utilizo VMs. Se necessita de muitas instâncias de curta duração, utilizo contentores. Protejo ambos os mundos com políticas de imagem e assinaturas. Separo os segmentos de rede de forma granular. Assim, as implementações permanecem rápidas e limpo.

Utilizar modelos híbridos de forma sensata

Separo os dados confidenciais Metal nu e opero front-ends elásticos virtualizados ou em clusters multi-tenant. Assim, combino segurança com agilidade. Absorvo picos de tráfego com auto-escalonamento e caches. Protejo fluxos de dados com sub-redes separadas e links encriptados. Isso reduz o risco e mantém os custos controláveis.

Uma comparação prática mostra se a combinação é adequada, como Bare metal vs. virtualizado. Começo com SLOs claros por serviço. Em seguida, defino metas de capacidade e caminhos de escalonamento. Testo o failover de forma realista e regular. Assim, a interação permanece Fiável.

Segurança, conformidade e monitorização em pé de igualdade

Eu trato Segurança Não como um complemento, mas como parte integrante da operação. O endurecimento começa no BIOS e termina no código. Eu gerencio os segredos de forma centralizada e versionada. Redes Zero Trust, MFA e acessos baseados em funções são padrão. A aplicação de patches segue ciclos fixos com janelas de manutenção claras.

Eu implemento a conformidade com registo, rastreamento e trilhas de auditoria. Eu recolho registos centralmente e correlaciono eventos. Eu priorizo alarmes por risco, não por quantidade. Exercícios práticos mantêm a equipa pronta para reagir. Assim, a plataforma permanece verificável e Transparente.

Residência de dados, conceitos de eliminação e gestão de chaves

Defino claramente onde os dados podem ser armazenados e quais os caminhos que podem seguir. Criptografia em repouso e em trânsito São padrão, eu administro as chaves separadamente do local de armazenamento. Utilizo modelos BYOK/HYOK quando é necessária a separação entre operador e detentor dos dados. Para as eliminações, aplicam-se processos rastreáveis: desde a eliminação lógica, passando pela destruição criptográfica, até à eliminação fisicamente segura dos suportes de dados. Desta forma, cumpro os requisitos de proteção de dados e comprovabilidade.

Eficiência energética e sustentabilidade

Planeio com foco na eficiência. CPUs modernas com bons valores de desempenho por watt, configurações NVMe densas e fontes de alimentação eficientes reduzem o consumo. A consolidação traz mais vantagens do que ilhas: é melhor ter poucos hosts com boa utilização do que muitos meio vazios. Otimizo a refrigeração e as vias de ar através da disposição dos racks e das zonas de temperatura. A medição é obrigatória: as métricas de energia são incorporadas nos modelos de capacidade e custos. Assim, poupo energia sem sacrificar o desempenho.

Resumo: Utilizar com confiança o jargão da hospedagem web

Eu uso Metal nu, Quando o controlo total, o desempenho constante e a separação física são decisivos. Para projetos flexíveis, aposto na virtualização baseada em hipervisor e, se necessário, combino-a com contentores. Escolho o multi-tenant quando a elasticidade e a eficiência de custos são prioritárias e há um bom isolamento. O híbrido combina os pontos fortes, separa as partes sensíveis e escala dinamicamente na borda. Com valores de medição claros, automação e disciplina, o jargão da hospedagem web não é um obstáculo, mas sim uma caixa de ferramentas para plataformas estáveis e rápidas.