Hoje, o Anycast Geo-DNS determina a rapidez, segurança e fiabilidade com que os utilizadores acedem ao seu conteúdo. Apresentarei as diferenças técnicas, os campos de aplicação reais e uma lógica de decisão clara que lhe permitirá escolher a estratégia de encaminhamento Smart DNS adequada em 2025.

Pontos centrais

- Qualquer transmissão: Proximidade automática, latência muito baixa

- Geo-DNS: Controlo direcionado, regras regionais

- DDoS: A distribuição protege os servidores de nomes globais

- Conformidade: Localizações dos dados e versões linguísticas

- Híbrido: Automático mais regras combinadas

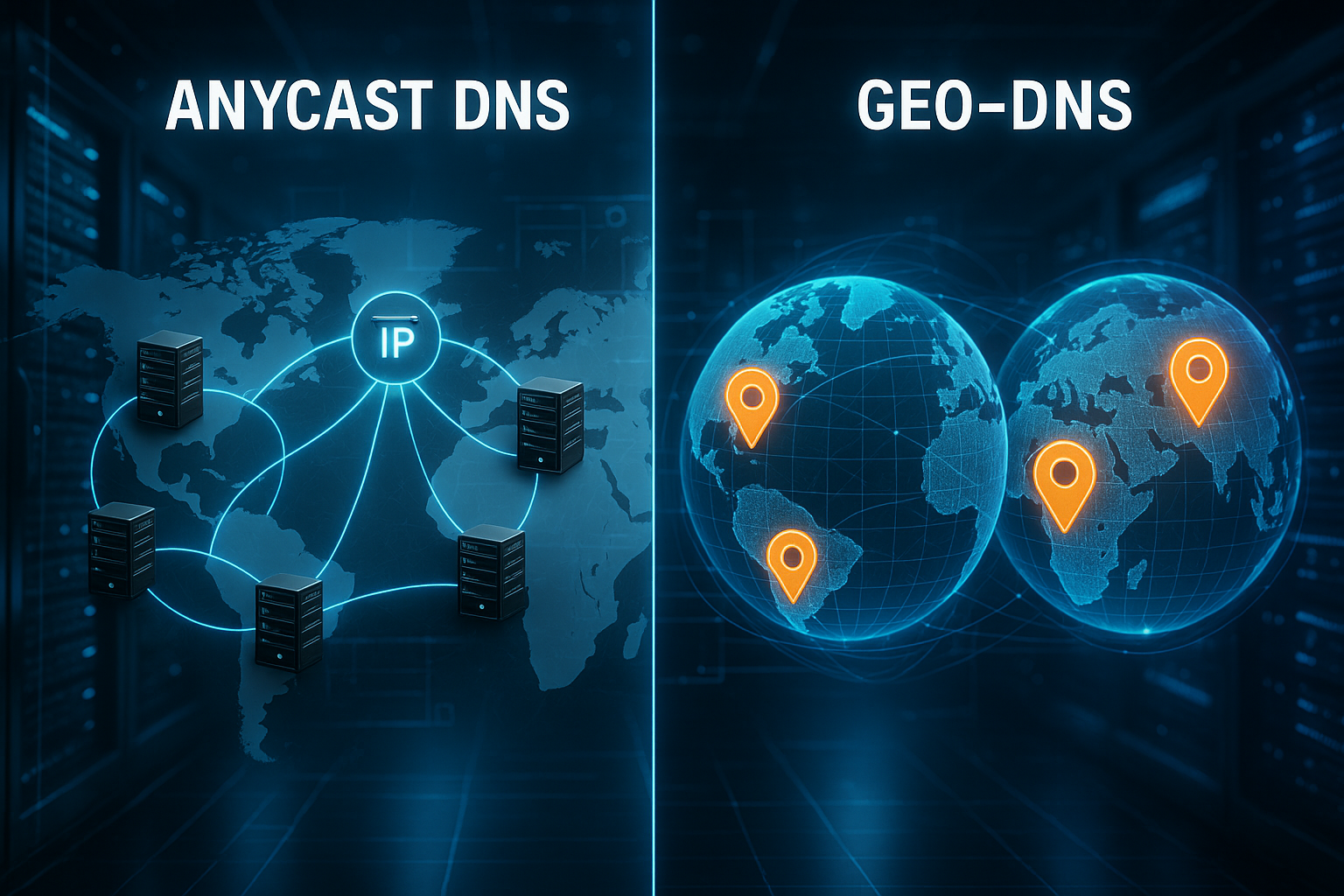

Como funciona o Anycast DNS

Em Qualquer transmissão Vários servidores de nomes partilham o mesmo IP e o BGP encaminha automaticamente as solicitações para o nó mais acessível. Eu beneficio disso porque os utilizadores de cada região obtêm a rota mais curta. O Latência diminui, uma vez que nenhum servidor central precisa processar todas as solicitações. Se um local falhar, o próximo nó assume sem comutação manual. Assim, a resolução e a acessibilidade permanecem confiáveis mesmo em caso de falhas.

As redes Anycast maiores cobrem centenas de cidades em todo o mundo, reduzindo assim a Tempo de resposta perceptível. Quanto mais densa for a rede, menor será a dispersão da latência entre regiões. Nos dados de monitorização, vejo frequentemente quedas de dois dígitos em milissegundos. A isso acresce um DDoS-Vantagem: os ataques são distribuídos por vários nós e perdem eficácia. Estas características tornam o Anycast a escolha padrão para o tráfego global.

Geo-DNS na prática

Geo-DNS atribui as solicitações a um conjunto de servidores específico com base na localização da fonte. Assim, controlo que os utilizadores na Alemanha recebam servidores e conteúdos alemães. Isso cria consistência linguística, caminhos mais curtos para caches regionais e cumpre Residência dos dadosEspecificações. Para campanhas, posso separar regiões, fazer testes A/B e autorizar distribuidores de carga por país. Isso permite representar claramente as diferenças regionais.

O importante continua a ser a Configuração. As zonas geográficas, os mapeamentos de IP para região e os caminhos de failover devem ser definidos com clareza. Para isso, observo o TTL dos registos, pois ele determina a velocidade de comutação. Para implementações, valores reduzidos de tempo de vida (time-to-live) me ajudam, e eu os aumento novamente mais tarde; aqui, o guia para TTL DNS ideal Parâmetros úteis. Com essa disciplina, o encaminhamento e a experiência do utilizador permanecem previsíveis.

Anycast vs. Geo-DNS em comparação direta 2025

Faço a minha escolha com base em Encaminhamento, latência, controlo, fiabilidade e manutenção. O Anycast destaca-se pela automatização e caminhos curtos, sem muitas regras. O Geo-DNS convence pelo controlo direcionado, por exemplo, para versões linguísticas, preços regionais e legislação. Em lojas globais, cada milésimo de segundo conta e, por isso, recorro frequentemente ao Qualquer transmissão. Se, por outro lado, eu precisar de uma separação clara entre países, recorro às regras geográficas.

| Aspeto | Qualquer transmissão | Geo-DNS |

|---|---|---|

| Princípio de encaminhamento | Automático para o nó mais próximo/melhor | Baseado na localização por Região-Regras |

| Latência | Muito baixo, sem muitas intervenções | Dependendo da configuração e distribuição |

| Controlo | Pouco controlo manual necessário | De granulação fina, mais administração |

| Escalonamento | Muito bom em todo o mundo | Bom, mas mais trabalhoso em termos administrativos |

| Proteção DDoS | Forte distribuição da carga | Bom, é possível focar em regiões específicas |

| Fiabilidade | Redirecionamento automático em caso de falhas | Alto com failover limpo |

| Mobiliário | Quase plug-and-play | Planeamento complexo das regras |

| Melhor utilização | Sites globais com muito tráfego | Conteúdos locais, leis, idiomas |

O fator decisivo continua a ser a Objetivo. Para obter o máximo desempenho e facilidade de manutenção, o Anycast encaminha as solicitações para perto dos utilizadores. Para funcionalidades sensíveis à localização, o Geo-DNS fornece a base de regras necessária. Ambos podem coexistir e complementar-se. Assim, obtenho flexibilidade sem sacrificar a velocidade. Essa combinação sustenta muitos planos de desenvolvimento de produtos ao longo dos anos.

Valores de desempenho, latência e fiabilidade

Eu meço o Tempo de resposta o resolvedor DNS em vários continentes e recolho valores medianos e P95. O Anycast reduz normalmente a dispersão, o que diminui significativamente o P95. O Geo-DNS oferece vantagens quando mantenho utilizadores em clusters regionais. Para falhas, planeio verificações de integridade que removem destinos defeituosos do pool. Assim, o Acessibilidade mesmo em caso de falhas parciais.

Uma segunda alavanca é a TTL. TTLs curtos aceleram as alterações e o failover, mas aumentam o número de solicitações. TTLs longos aliviam a infraestrutura, mas atrasam as transições. Eu uso estratégias de TTL escalonadas com janelas de transição preparadas. Os alarmes de monitoramento verificam a taxa, os NXDOMAINs e os códigos de serviço. Isso me permite detectar anomalias antecipadamente e reagir de forma proativa.

Aspectos de segurança, DNSSEC e DDoS

Eu ativo DNSSEC, para impedir a manipulação das respostas. As zonas assinadas protegem contra spoofing e man-in-the-middle. Com o Anycast, a cadeia de assinaturas permanece consistente em todos os nós. O Geo-DNS requer assinaturas limpas por variante da resposta para que a cadeia permaneça válida. Regularmente rollovers A chave e os testes com validadores fazem parte da operação.

Contra DDoS Aposte em medidas multicamadas. O Anycast distribui a carga indesejada e aumenta a capacidade de absorção dos servidores de nomes. Limites de taxa, cookies DNS e response padding tornam os ataques ainda mais caros. Verifique também a capacidade de blackholing automático. Assim, o serviço autoritativo permanece disponível, mesmo que vetores individuais ataquem.

Arquitetura híbrida: regras mais automatização

Um híbrido de Qualquer transmissão e o Geo-DNS combina velocidade e controlabilidade. Eu deixo os servidores de nomes chegarem aos utilizadores através do Anycast. Ao mesmo tempo, defino regras geográficas para países, idiomas ou zonas parceiras. Esta estrutura mostra a sua força quando a conformidade e a velocidade são importantes. Para o nível de entrega, eu complemento isso com Estratégias Multi-CDN e caches regionais.

É importante ter uma Prioridade das regras. As verificações de saúde decidem primeiro, a geografia depois e recursos como o Weighted Routing concluem. Eu documento essa cascata para que as equipas a compreendam. Para lançamentos, eu planeio etapas que posso reverter, se necessário. Isso mantém as implementações controláveis, mesmo em horários de pico.

Cenários de aplicação e exemplos práticos

Para global Comércio eletrónico-Shops, a Anycast oferece a melhor relação entre custo e benefício. Cada milésimo de segundo é decisivo para a conversão, e as falhas custam receita. Os portais de mídia combinam regras geográficas com a Anycast para conectar conteúdos regionais e resolução rápida. Os fornecedores de SaaS com residência de dados utilizam o Geo-DNS para especificações nacionais e mantêm o desempenho através do servidor de nomes Anycast. Para a borda da entrega, eu prefiro Hospedagem Edge e CDN para que a distância até ao utilizador final seja curta.

As CDNs beneficiam-se muito com Qualquer transmissão, porque a proximidade POP traz vantagens diretas em termos de latência. Os portais empresariais com idiomas locais utilizam Geo-DNS para que os conteúdos se adaptem regionalmente. Os serviços de jogos precisam de ambos: encaminhamento rápido e âncoras de sessão regionais. Reajo a eventos como vendas ou lançamentos com TTLs temporariamente mais curtos. Após o pico, aumento-os novamente para reduzir a carga.

Seleção do provedor e custos

Eu verifico o que é verdadeiro Qualquer transmissão-Pegada do fornecedor e densidade das localizações. SLAs com compromisso claro de tempo de atividade e créditos trazem compromisso à operação. Uma proteção DDoS integrada reduz o risco de falhas dispendiosas. O suporte DNSSEC com manutenção simples de chaves poupa tempo. APIs, funções de reversão e registos de alterações ajudam-me no dia a dia.

Em Custos Eu analiso as solicitações, zonas, consultas por segundo e recursos adicionais. Os níveis gratuitos ajudam no início, mas para sistemas críticos, eu calculo reservas. Na Europa, planeio orçamentos de dois dígitos a três dígitos baixos por mês, dependendo do tráfego. As grandes plataformas atingem valores de quatro dígitos, mas economizam rapidamente com menos falhas. Anoto as taxas ocultas para DNSSEC ou Advanced Routing na comparação.

Dicas operacionais para configuração e funcionamento

Começo com uma clara Objectivos: Latência, taxa de erros, tempo até à alteração. Em seguida, configuro testes sintéticos por região, que medem as respostas DNS e de ponta a ponta. Para regras geográficas, mantenho dados de região IP e testo casos limite. As verificações de integridade devem ser mais rápidas do que o TTL, caso contrário, a failover ocorrerá tarde demais. Mantenho os registos de alterações organizados para poder reverter rapidamente as configurações.

Para o funcionamento do dia 2, conta Transparência. Os painéis mostram taxas de consulta, distribuição, erros e latência. Os alertas reagem a desvios além dos limites definidos. Eu realizo regularmente exercícios de simulação: desligamentos específicos de nós para verificar o failover. A documentação e os manuais de execução ajudam quando a situação fica séria. Assim, o serviço permanece confiável mesmo sob pressão.

Comportamento do resolver, cache e armadilhas TTL

Tenho em conta o comportamento das grandes Resolver (provedor de acesso, DNS público), porque eles moldam o efeito da minha estratégia. O Anycast decide qual nó autoritativo responde, mas o utilizador final experimenta a latência do Resolver POPs mais próximos. Se uma empresa trabalha com saída centralizada, as solicitações das filiais muitas vezes chegam a um resolvedor distante – a geolocalização pode então partir da sede da empresa em vez da localização do utilizador. Por isso, avalio as áreas de cobertura separadamente para as localizações dos utilizadores e dos resolvedores.

Os caches trazem velocidade, mas também escondem TTL-Armadilhas. Alguns resolvers definem limites mínimos ou máximos para o TTL, fazendo com que TTLs muito curtos ou muito longos não funcionem como planejado. Recursos como serve-stale ainda fornecem respostas antigas em caso de falhas de autoridade – bom para a disponibilidade, mas delicado em caso de comutações urgentes. Eu calibro os meus TTLs de forma a que os objetivos de failover sejam alcançados de forma fiável e testo caches negativos: as respostas NXDOMAIN são armazenadas em cache separadamente e podem conservar configurações incorretas por um período surpreendentemente longo.

Com o Geo-DNS, observo que diferentes utilizadores podem passar pelo mesmo resolvedor, que pode estar noutra Região . As extensões EDNS para localização não são utilizadas em todos os locais por motivos de proteção de dados. Por isso, faço planos conservadores: as regras geográficas funcionam com clusters em vez de limites muito precisos e documento as exceções (por exemplo, regiões fronteiriças ou redes de roaming) para minimizar erros de segmentação.

IPv6, DoH/DoQ e tipos de registos modernos

Eu apresento uma consistente Pilha duplaEstratégia segura: A e AAAA recebem objetivos equivalentes, as verificações de integridade testam ambos os protocolos. Caso contrário, o desequilíbrio leva a gargalos unilaterais. Os resolvers e navegadores modernos utilizam Olhos felizes; no entanto, terminais IPv6 lentos pioram a latência percebida. Por isso, testo IPv4/IPv6 separadamente e em conjunto.

Protocolos de resolução encriptados, tais como DoH e DoQ alteram os caminhos e as latências, uma vez que as solicitações podem seguir novos percursos de trânsito. O Anycast continua a ser útil, mas as capturas mudam ligeiramente. Eu meço de ponta a ponta em vez de me concentrar em tempos de salto individuais. Além disso, eu confio em HTTPS/SVCB-Registos, para sinalizar antecipadamente aos clientes quais os pontos finais e protocolos preferenciais. Isto reduz o tempo de estabelecimento da ligação e cria espaço para sinais de encaminhamento mais precisos no futuro.

Na ponta da zona, eu uso ALIAS/ANAME ou Flattening, para referenciar destinos CDN ou Geo de forma clara, apesar da restrição Apex. Para isso, verifico como o meu provedor achata as respostas Geo, para que não haja inconsistências entre as cadeias. Para serviços com muitos subdomínios, mantenho as cadeias CNAME curtas, para evitar roundtrips adicionais do resolvedor.

Autoridade multiproveedora e delegação

Para uma elevada resiliência, planeio Multi-provedor no DNS autoritativo. NS diferentes em redes AS separadas reduzem os riscos sistémicos. Presto atenção à assinatura consistente da zona: a escolha da chave e do algoritmo deve ser compatível com todos os fornecedores. Para rollovers, coordeno KSK/ZSK em todas as plataformas e testo as validações antes de fazer a transição.

Com o delegação verifico cuidadosamente os registos Glue, o TTL de delegação e as entradas DS. As alterações nos conjuntos NS ou DS demoram algum tempo até terem efeito a nível mundial. Por isso, utilizo etapas: adicionar novo fornecedor, verificar a consistência e só depois remover o antigo. Para a manutenção da zona, recorro, sempre que possível, ao Hidden-Primary com AXFR/IXFR e NOTIFY. Isso evita desvios entre os fornecedores e mantém a lógica serial simples.

Em funcionamento, avalio a distribuição de consultas por NS-IP. O desequilíbrio indica anomalias ou limites de captação. Mantenho o número de NS reduzido (normalmente 2-4 IPs de fornecedores) para que os resolvedores não entrem em tempo limite e as repetições aumentem a latência.

Lançamentos: ponderado, canário e azul/verde

Eu implemento as alterações com Roteamento ponderado e Canárias Pequenas percentagens detetam erros numa fase inicial, sem incomodar muitos utilizadores. Combino regras geográficas com ponderações, por exemplo, para mudar um país em modo piloto. Em backends com estado, planeio a afinidade de sessão fora do DNS – o DNS em si é sem estado e não garante nenhuma ligação. Distribuidores de carga ou tokens assumem os efeitos de ligação.

Para Azul/Verde Eu opero dois mundos de destino em paralelo e faço a transição via DNS. Antes da transição, eu reduzo os TTLs gradualmente e, depois, eu os aumento novamente. As verificações de integridade são realizadas com mais frequência do que os TTLs, para que as exclusões tenham efeito antes do armazenamento em cache. Eu também defino caminhos de degradação: prefiro desativar temporariamente um recurso do que perder tráfego global.

No Geo-DNS, evito a explosão de regras. Agrupo países com infraestruturas semelhantes, substituo regras especiais por modelos de dados (por exemplo, zonas de preços) e limito o número de pools ativos. Isso reduz o esforço de manutenção e a margem de erro.

Medição e resolução de problemas na prática

Eu avalio Latências finais (P95/P99) por região e comparo-as com mapas de captação. Saltos indicam alterações de encaminhamento, POPs sobrecarregados ou retransmissões de resolvedores. Atribuo picos de SERVFAIL e FORMERR a erros de DNSSEC, limites de tamanho ou respostas defeituosas. Os aumentos de NXDOMAIN sinalizam bugs de clientes ou campanhas de erros de digitação; utilizo filtros para separar consultas legítimas e defeituosas.

Para localizar o erro, verifico o SOA-Serial pro NS, comparo assinaturas e observo tamanhos de resposta. A fragmentação pode retardar as respostas UDP; se necessário, ativo métricas de fallback TCP e ajuste EDNS. Traceroutes para Anycast-IP mostram qual POP está atualmente a servir – em caso de divergências, considero eventos de peering do provedor.

Os runbooks contêm interruptores para serve-stale, desativação de regras individuais e definições de TTL de emergência. Eu mantenho canais de contacto com os fornecedores e automatizo análises pós-mortem: registos, métricas, conjuntos de alterações e cronogramas são reunidos num pacote que torna as causas rapidamente visíveis.

Conformidade e proteção de dados concretamente

Eu defino quais Dados de registo onde são gerados, onde ficam armazenados e por quanto tempo são guardados. Os endereços IP são considerados dados pessoais; esclareço a questão da conservação e pseudonimização com o departamento jurídico. Documento as decisões de Geo-DNS de forma compreensível: regras, fontes dos dados geográficos e autorizações. Para Residência dos dados garanto que não só os servidores de aplicações, mas também os caches, proxies e telemetria permaneçam nas regiões permitidas.

Utilizo o Split Horizon para visualizações internas e externas, mas mantenho os riscos em mente: zonas misturadas levam rapidamente a inconsistências. Separo rigorosamente os nomes (por exemplo, corp.example vs. public example) e evito que registos internos se tornem públicos acidentalmente. Aprovações de alterações e o princípio de dupla verificação não são um luxo, mas sim uma obrigação.

Visão geral: qual opção devo escolher?

Eu pego no Qualquer transmissão, quando o desempenho global, a baixa manutenção e a segurança contra falhas são prioritários. Para conteúdos, idiomas e leis regionais, utilizo Geo-DNS com regras claras. Em muitos casos, combino os dois e obtenho velocidade e controlo. Essa combinação cobre bem o comércio eletrónico, os meios de comunicação, o SaaS e os jogos. O que continua a ser decisivo são os valores medidos, objetivos claros e um fornecedor com ampla cobertura, SLAs fortes e boa usabilidade.