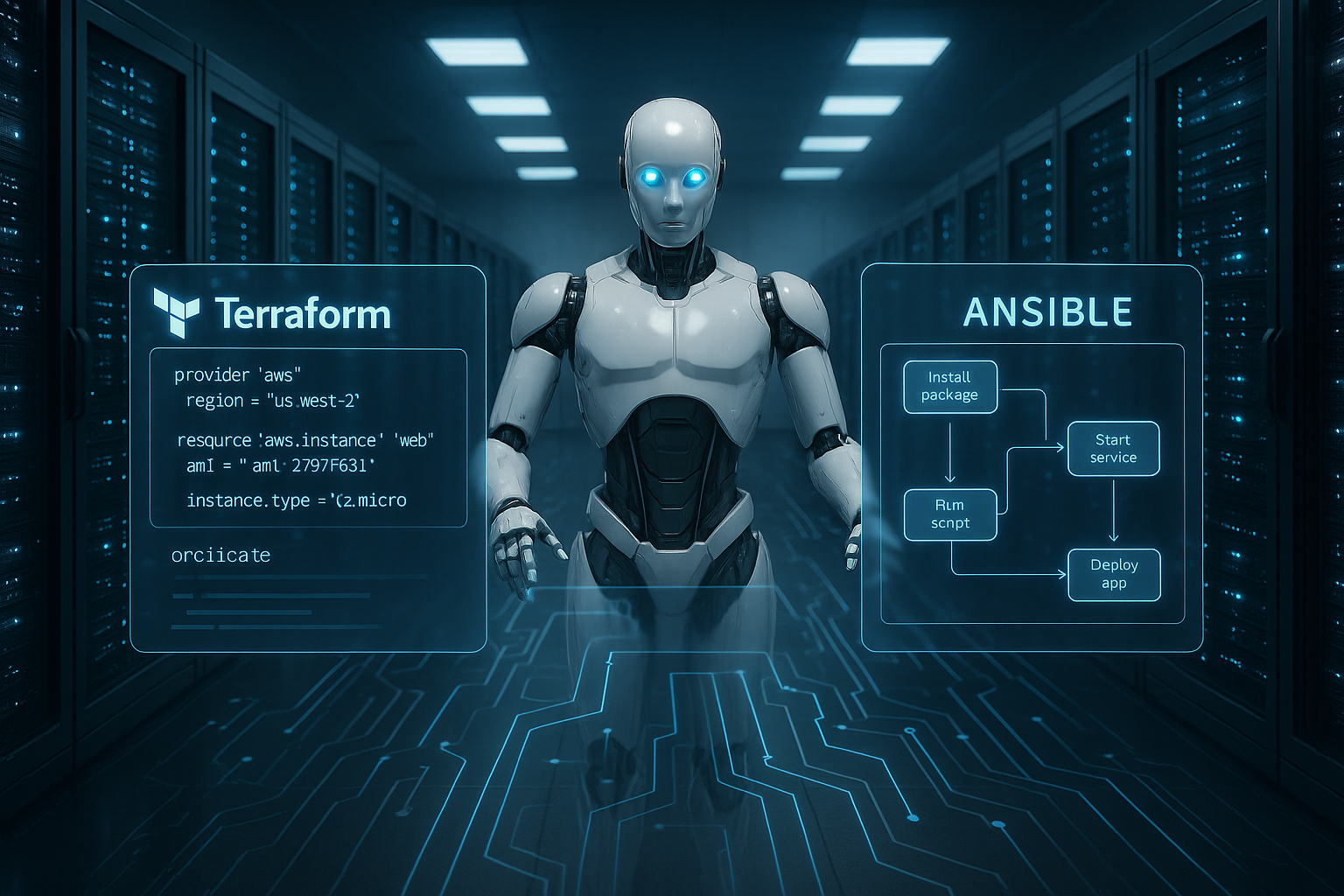

Mostro como o Terraform Ansible interage no alojamento: O Terraform cria infra-estruturas reproduzíveis, o Ansible reconfigura eficientemente servidores, serviços e aplicações. É assim que automatizo o aprovisionamento, a configuração e a gestão do ciclo de vida de ponta a ponta - desde a VM até à pilha WordPress.

Pontos centrais

- Abordagem IaCDefinir a infraestrutura como código e implementá-la de forma repetível

- Clarificação do papelTerraform para recursos, Ansible para configuração

- Fluxo de trabalhoDia 0 com Terraform, Dia 1/2 com Ansible

- qualidadeConsistência, rastreabilidade, menos erros

- EscalonamentoMúltiplas nuvens, módulos, manuais e pipelines

Breve explicação do aprovisionamento automatizado da infraestrutura de alojamento

Confio em Infra-estruturas O código para criar servidores, redes e armazenamento de forma declarativa e não manual. Isto permite-me documentar cada estado alvo desejado como código e implementá-lo de forma segura. As vantagens são óbvias: forneço ambientes de alojamento mais rapidamente, mantenho-os consistentes e reduzo os erros de digitação. Poupo tempo em tarefas recorrentes, especialmente para WordPress ou configurações de lojas. Os estados analisáveis, as implementações reproduzíveis e os processos de eliminação limpos garantem mais Transparência custos e governação.

Terraform: Implementar a infraestrutura de uma forma planeável

Eu uso o Terraform para descrever recursos no HCL como Módulos e registar os estados no ficheiro de estados. Isto permite-me planear as alterações com antecedência, reconhecer os efeitos e implementá-las de forma controlada. Os cenários multi-nuvem continuam a ser possíveis, uma vez que os fornecedores estão disponíveis para plataformas comuns. Eu padronizo redes, computação, bancos de dados e balanceadores de carga usando módulos reutilizáveis. Para iniciantes, vale a pena dar uma olhada no Noções básicas do Terraform, para dominar a sintaxe, o tratamento do estado e as políticas.

Para as equipas, separo os estados por ambiente (Dev/Staging/Prod) através de Espaços de trabalho e backends remotos com bloqueio. Etiquetagem limpa, variáveis claramente definidas e uma estrutura de pastas consistente (por exemplo. envs/, módulos/, vivo/) impedem um crescimento descontrolado. Integro valores sensíveis de fornecedores e variáveis através de KMS/Vault e mantenho-os fora do repositório de código. Isto mantém as implementações reproduzíveis e auditáveis, mesmo que vários operadores estejam a trabalhar na plataforma em paralelo.

Bootstrap e acesso: Cloud-Init, SSH e Bastion

Após o aprovisionamento, utilizo Inicialização na nuvem ou dados de utilizador para definir as configurações básicas diretamente no arranque inicial: Nome do anfitrião, sincronização da hora, fontes de pacotes, utilizadores iniciais e chaves SSH. Para redes isoladas, eu opero um Bastião (Jump Host) e encaminhar todas as conexões Ansible via ProxyCommand ou configuração SSH. Dessa forma, mantenho as sub-redes produtivas privadas e ainda uso a automação sem agente. Descrevo as firewalls e os grupos de segurança necessários no Terraform para que o acesso permaneça mínimo e rastreável.

Ansible: automatize a configuração e a orquestração de forma segura

Após a implantação, o Ansible assume o Gestão da configuração sem agente via SSH. Escrevo playbooks em YAML e descrevo passos para pacotes, serviços, utilizadores, direitos e modelos. As tarefas idempotentes garantem que as execuções repetidas mantêm o estado de destino. É assim que instalo PHP, bases de dados, caches, certificados TLS e monitorização sem trabalho manual. Para implantações, eu combino papéis, variáveis e inventários para manter a preparação, teste e produção consistentes e Deriva a evitar.

Na vida quotidiana, utilizo Manipuladores de forma consistente para reiniciar os serviços apenas quando ocorrem alterações relevantes e validar os modelos com modo_de_verificação e diferença. Para grandes frotas, utilizo a paralelização através de garfos com tamanhos de lote e dependências que controlo através de serialização ou etiquetas. Isto mantém as alterações com baixo risco e rastreáveis.

Terraform vs Ansible em resumo

Separo as tarefas de forma clara: o Terraform encarrega-se de criar e alterar os recursos, o Ansible configura os sistemas que funcionam com eles. Esta separação reduz os erros, acelera as alterações e aumenta a visão geral. A declaração no Terraform se encaixa perfeitamente na abordagem somente de plano para VMs, redes e serviços. As tarefas processuais no Ansible abrangem instalações, alterações de ficheiros, reinícios e implementações. Em conjunto, isto garante um ambiente limpo Divisão de papéis e curtas distâncias para mudanças.

| Caraterística | Terraformar | Ansible |

|---|---|---|

| Objetivo | Aprovisionamento de recursos (Dia 0) | Configuração e Orquestração (Dia 1/2) |

| Abordagem | Declarativa (estado de destino) | Procedimental (etapas/tarefas) |

| Estado | Ficheiro do Estado disponível | Sem estado (idempotência) |

| Centro de gravidade | VMs, redes, bases de dados, LB | Pacotes, serviços, implementações, segurança |

| Agentes | Sem agente | Normalmente sem agente via SSH |

| Escalonamento | Fornecedor multi-nuvem | Funções, inventários, paralelismo |

Saídas e inventários dinâmicos

Para que o Ansible saiba exatamente quais os anfitriões que devem ser configurados, transfiro Saídas do Terraform diretamente para um inventário. Exporto IPs, nomes de anfitriões, funções e etiquetas como valores estruturados e utilizo grupos de anfitriões gerados a partir deles. Desta forma, os inventários permanecem sempre sincronizados com o estado real. Uma abordagem simples é escrever os resultados como JSON e exportá-los com o Ansible como Inventário YAML/JSON para ler. Isto permite-me colmatar a lacuna entre o aprovisionamento e a configuração sem passos intermédios manuais.

Como o Terraform e o Ansible funcionam em conjunto

Começo com o Terraform e crio redes, sub-redes, regras de segurança, VMs e acesso de gestão; passo os IPs e nomes de anfitrião criados para o Ansible. Em seguida, utilizo playbooks para instalar pacotes de sistemas operativos, agentes, servidores Web, PHP-FPM, bases de dados e camadas de cache. Implemento políticas como regras de palavra-passe, regras de firewall e rotações de protocolo automaticamente e mantenho-as consistentes. Ao escalar, ligo novas instâncias através do Terraform e deixo o Ansible assumir a configuração. No final, removo recursos de forma controlada para resolver dependências de forma limpa e Custos transparente.

Alojamento WordPress: exemplo da prática

Para uma configuração do WordPress, defino VPC, sub-redes, roteamento, grupos de segurança, instâncias de banco de dados e um cluster da Web de escalonamento automático no Terraform. Em seguida, o Ansible configura o NGINX ou o Apache, as extensões PHP, os parâmetros MariaDB/MySQL, o cache de objetos e o TLS. Implemento a instalação do WordPress, configuro o FPM-Worker, ativo o HTTP/2 e protejo o wp-config com as permissões de ficheiro adequadas. Também automatizo Fail2ban, Logrotate, tarefas de backup e métricas de carga, RAM, I/O e Latência. Isto dá-me implementações repetíveis com caminhos de reversão claros e recuperação rápida.

Para actualizações sem riscos, confio em Azul/verde ou implementações contínuas: As novas instâncias Web são instaladas em paralelo, configuradas, testadas e só depois ligadas atrás do equilibrador de carga. Trato cuidadosamente as alterações à base de dados com janelas de migração, réplicas de leitura e cópias de segurança. Incluo activos estáticos, aquecimento de cache e regras CDN nos manuais para que as mudanças ocorram sem surpresas.

Dominar o estado, a deriva e a segurança

Armazeno o ficheiro de estado do Terraform de forma centralizada com controlo de versões e um mecanismo de bloqueio para que ninguém substitua as alterações ao mesmo tempo. Documento os desvios planeados utilizando variáveis e corrijo os desvios indesejados utilizando um plano e a aplicação subsequente. Utilizo integrações Vault ou KMS para segredos, enquanto o Ansible permanece sensível com variáveis encriptadas. Os manuais contêm linhas de base de segurança que aplico regularmente a novos anfitriões. Mantenho registos, métricas e alertas consistentes para que possa Incidentes reconhecê-las e compreendê-las mais rapidamente.

Também verifico Convenções de etiquetagem e nomeação Rigoroso: os recursos recebem etiquetas obrigatórias para centros de custos, ambientes e partes responsáveis. Isto facilita as análises FinOps, as políticas de ciclo de vida (por exemplo, o encerramento automático de sistemas não produtivos) e facilita as auditorias de conformidade. Para alterações sensíveis, confio em Alterar janelas com um plano Terraform aprovado e execuções Ansible documentadas.

Política como Código, Conformidade e Governação

I âncora Políticas no código: Que regiões são permitidas, que tipos de instância, que segmentos de rede? Faço cumprir as convenções através de módulos e validações. Executo verificações de políticas antes de cada aplicação, para que os desvios sejam reconhecidos desde o início. Para o Ansible, defino referências de segurança (por exemplo, endurecimento do SSH, políticas de palavra-passe e auditoria) como funções que se aplicam de forma consistente em todos os anfitriões. Desta forma, os requisitos de governação permanecem mensuráveis e as excepções são deliberadamente documentadas em vez de serem toleradas por acaso.

Pensar em contentores, Kubernetes e IaC em conjunto

Muitas equipas de alojamento combinam VMs para bases de dados com contentores para processos Web para otimizar a densidade e os tempos de arranque. Eu modelo ambos com o Terraform e deixo o endurecimento do anfitrião, a instalação em tempo de execução e o acesso ao registo para o Ansible. Para cargas de trabalho de clusters, comparo conceitos de orquestração e decido qual a abordagem mais adequada à governação. Se quiser saber mais, pode ler o artigo Docker vs. Kubernetes considerações úteis. Continua a ser importante: Eu mantenho as implementações reproduzíveis e seguras. Imagens contra a deriva, para que as libertações permaneçam fiáveis.

Em configurações híbridas, defino clusters, grupos de nós e armazenamento com o Terraform, enquanto o Ansible normaliza a camada de SO de base. O acesso a registos de contentores, segredos e políticas de rede fazem parte dos manuais. Isto significa que mesmo uma pilha mista de VMs de bases de dados e frontends Web baseados em contentores permanece num ciclo de vida consistente.

CI/CD, testes e reversões

Integro as execuções do Terraform e do Ansible nos pipelines para que as alterações sejam automaticamente verificadas, planeadas e implementadas com o mínimo de erros. Protejo as verificações unitárias e de lint com portas de qualidade, os planos e as execuções secas dão-me transparência antes de cada aplicação. Para playbooks, utilizo ambientes de teste para validar manipuladores, idempotência e dependências de forma limpa. Estratégias claras de reversão e versões de módulos e funções aceleram a resolução de problemas. Se quiser começar, pode encontrar inspiração em Pipelines de CI/CD no alojamento e pode utilizar o seu próprio Fluxos de trabalho expandir-se passo a passo.

Desempenho e escalonamento do pipeline

Para grandes frotas, dimensiono o Terraform com uma paralelização bem doseada e objectivos granulares sem destruir a arquitetura. Descrevo as dependências explicitamente para evitar condições de corrida. No Ansible, controlo garfos, série e percentagem_máxima_de_falhas, para implementar mudanças em ondas com segurança. O armazenamento em cache (factos, cache de pacotes, galaxy roles) e os artefactos reutilizáveis reduzem visivelmente os tempos de execução. Isto mantém a entrega rápida sem sacrificar a fiabilidade.

Recomendações práticas para começar

Começo por uma pequena coisa: um repositório, uma estrutura de pastas clara, convenções de nomenclatura e controlo de versões. Em seguida, defino um ambiente mínimo com uma rede, uma VM e uma função Web simples para praticar todo o fluxo. Defino variáveis, segredos e estados remotos desde o início para que as etapas posteriores da equipa decorram sem problemas. Em seguida, faço a modularização de acordo com componentes como VPC, computação, BD, LB e funções para a Web, BD e monitorização. Isto cria gradualmente uma estrutura reutilizável Biblioteca de módulos e manuais que mapeiam as versões de forma segura.

Migração de ambientes existentes

Muitas equipas não começam com um local de raiz. Eu procedo passo a passo: Primeiro, faço um inventário dos recursos criados manualmente e transfiro-os através de Importação no Terraform, acompanhado de módulos que correspondem à imagem de destino. Ao mesmo tempo, introduzo funções Ansible que reproduzem o estado atual e, em seguida, elevam-no gradualmente para a configuração padrão desejada. Desta forma, evito projectos big bang e reduzo os riscos através de alterações controladas e rastreáveis.

Resolução de problemas e padrões de erro típicos

Na prática, vejo padrões recorrentes: Criação de correcções manuais Deriva, que é cancelado durante a execução seguinte. Processos claros (tickets, PRs, revisões) e execuções regulares ajudam a reconhecer os desvios numa fase inicial. No Ansible, as tarefas não idóneas levam a reinícios desnecessários; verifico módulos em vez de comandos shell e defino changed_when/falhou_quando de uma forma direcionada. Esclareço os problemas de rede (bastião, grupos de segurança, DNS) numa fase inicial para que as ligações sejam estáveis. E registo todas as execuções para poder rastrear totalmente as causas nas auditorias.

Resumo: O que realmente conta

Automatizo o aprovisionamento da infraestrutura com o Terraform e deixo a configuração para o Ansible. A separação de tarefas garante consistência, rapidez e menos erros humanos. Os módulos, as funções e as políticas tornam as implementações geríveis e auditáveis. Aqueles que adoptam esta abordagem poupam tempo, reduzem os riscos e ganham escalabilidade entre nuvens e ambientes. O que conta no final é a rastreabilidade Processos, que tornam todas as alterações visíveis, testáveis e repetíveis.