CNAME de registo A soa semelhante, mas executa duas tarefas diferentes no DNS: O registo A atribui um domínio diretamente a um endereço IPv4, enquanto o CNAME define um alias para outro nome de anfitrião. Neste artigo, explico a diferença prática, onde cada tipo de registo se destaca e como pode utilizar ambos corretamente para que os subdomínios, www e serviços externos sejam atribuídos de forma fiável ao nome de anfitrião correto. Endereço espetáculo.

Pontos centrais

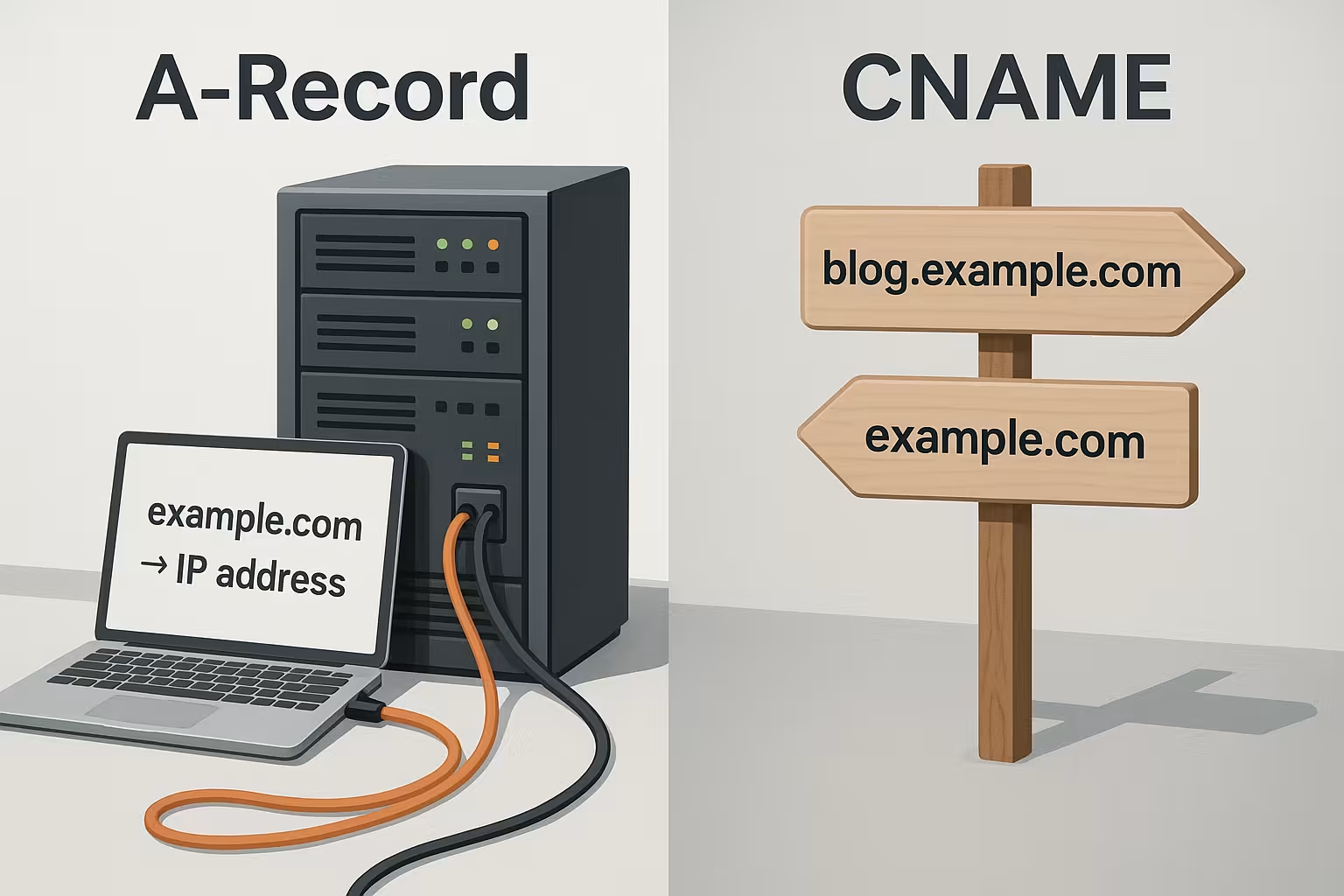

- A-RecordAtribuição direta de um domínio a um endereço IPv4

- CNAMEAlias de um subdomínio para outro nome de anfitrião

- DesempenhoRegisto A normalmente mais rápido, CNAME mais flexível

- Domínio Apexpara o domínio de raiz utilizam normalmente o A-Record

- ManutençãoO IP muda apenas no registo A, os CNAMEs seguem

O ADN explicado em poucas palavras

Eu comparo DNS como uma lista telefónica: as pessoas memorizam nomes, os computadores falam IPs e o DNS faz a tradução entre os dois. Se chamar example.de, o resolvedor recupera as entradas correspondentes dos servidores de nomes autorizados e fornece o IP para que o browser possa enviar o pedido para o endereço correto. Servidor é enviado. Para manter este processo a funcionar corretamente, os resolvedores trabalham com memórias intermédias e respeitam o TTL definido, que regula o tempo que um resultado permanece válido. Para uma introdução compacta, recomendo a explicação de DNS e sistema de nomes de domínioque resume os elementos de base mais importantes. Regra básica: sem entradas DNS corretas, um utilizador não conseguirá aceder ao seu sítio Web, mesmo que o servidor Web seja de topo. corridas.

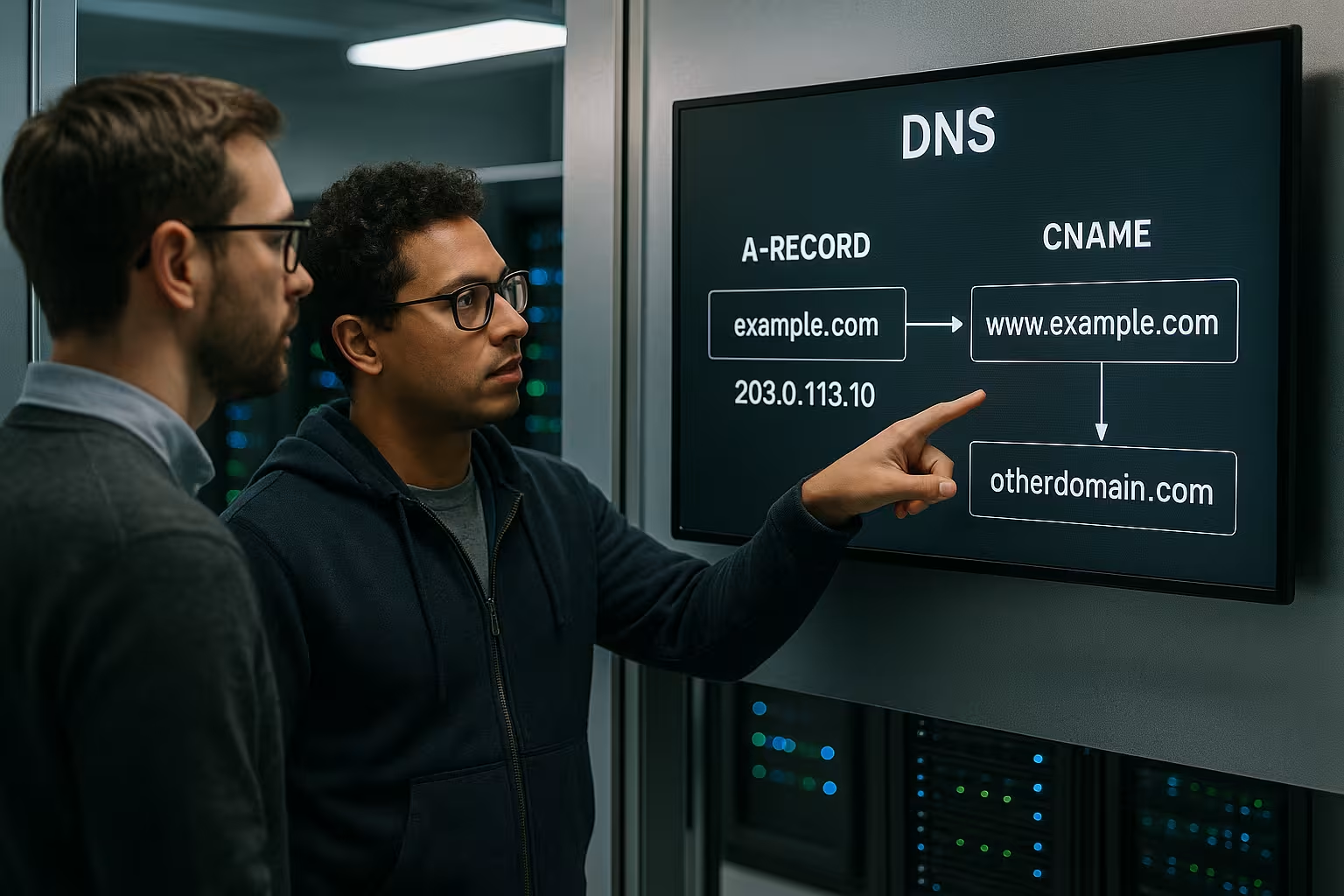

A-Record: atribuição direta ao endereço IPv4

A A-Record liga um domínio ou subdomínio diretamente a um IPv4 específico, como 203.0.113.10, para que o pedido chegue diretamente à máquina desejada sem desvios. Esta directude traz velocidade, porque o resolvedor normalmente só precisa de uma consulta, o que pode proporcionar tempos de resposta visivelmente curtos. Utilize registos A para domínios principais e para subdomínios com o seu próprio servidor de destino se controlar o IP e não o alterar constantemente, de modo a manter o Soberania através da resolução. Planeie o TTL de modo a que corresponda à sua frequência de alterações: as alterações pouco frequentes permitem um TTL mais longo para um menor tráfego DNS, as alterações frequentes beneficiam de um TTL curto para que os novos IPs se espalhem mais rapidamente. Se também utilizar IPv6, adicione o registo AAAA, uma vez que o registo A apenas abrange IPv4 de.

CNAME: Alias para nomes de anfitriões e subdomínios

A CNAME não aponta para um IP, mas para outro nome de anfitrião, razão pela qual é entendido como um pseudónimo que simplifica a administração de muitos subdomínios. Exemplo: www.beispiel.de aponta como CNAME para example.de, o IP real está apenas no domínio raiz e continua a ser o seu único ponto de personalização. Se o IP do servidor mudar, basta ajustar o registo A do domínio principal e todos os CNAMEs dependentes seguem automaticamente o novo Objetivo. É assim que mantenho as configurações com subdomínios de blogues, lojas ou aplicações simples, especialmente quando vários serviços utilizam o mesmo backend. Também ligo plataformas externas desta forma, como cdn.provider.net, sem ter de conhecer ou manter o IP subjacente. deve.

Comparação direta: propriedades, desempenho e utilização

Ambos os tipos de entrada cumprem tarefas claras, mas diferem em termos de objetivo, resolução e foco de utilização, o que se notará no seu trabalho diário. Para o domínio Apex, utilize normalmente o tipo A-Recordporque as entradas de correio eletrónico, como MX, têm de estar em paralelo e um CNAME causa problemas. Para subdomínios, o CNAME é mais apelativo porque reduz o esforço de manutenção e mantém a configuração clara, especialmente em ambientes grandes. Em termos de tempo de resposta, o registo A ganha pontos porque uma pesquisa é suficiente, enquanto um CNAME requer pelo menos um passo adicional, que é dificilmente mensurável dependendo do resolvedor, mas pode ser percetível para muitas cadeias. A tabela seguinte resume os dados principais e mostra por que razão utilizo deliberadamente ambos, dependendo do objetivo. mistura:

| Caraterística | A-Record | CNAME |

|---|---|---|

| Tipo de objetivo | endereço IP (IPv4) | Nome do anfitrião (pseudónimo) |

| Resolução | principalmente 1 pesquisa | pelo menos 2 pesquisas |

| Domínio principal (Apex) | adequado | problemático com MX |

| Manutenção para mudança de IP | Alterar todos os registos A afectados | apenas registo A no destino, CNAMEs seguem |

| Perfil de aplicação | sólido, crítico Objectivos | muitos subdomínios, serviços externos |

Prática: Exemplos de configurações limpas

Para novos projectos, começo com uma separação clara: o domínio Apex recebe um A-Recordwww aponta para o Apex via CNAME, e outros subdomínios seguem conforme necessário. Se uma loja aponta para uma plataforma SaaS, defino shop.yourdomain.com como CNAME para shop.example.net para que as alterações posteriores funcionem sem conhecimento do IP. Para ferramentas internas com a sua própria máquina, como monitor.deinedomain.de, escolho um registo A, uma vez que controlo conscientemente o IP e prefiro a resolução direta. A seguinte mini-matriz torna a diferença tangível e mostra como os CNAMEs são flexíveis em configurações maiores. É assim que mantenho a gestão do DNS claro e reativo:

| subdomínio | Tipo | Objetivo |

|---|---|---|

| www | CNAME | exemplo.com |

| blog | CNAME | exemplo.com |

| loja | CNAME | shop.external.com |

| exemplo.com | A-Record | 192.0.2.10 |

TTL, desempenho e cadeias de CNAMEs

O TTL (Time to Live) influencia o tempo que os resolvedores guardam as respostas em cache, o que afecta diretamente o desempenho e a atualidade. Para alvos estáticos, utilizo TTLs mais longos para reduzir o número de consultas DNS, ao mesmo tempo que reduzo o TTL antes das mudanças planeadas para que as alterações cheguem rapidamente a todo o mundo. Para CNAMEs, cada cadeia adicional aumenta o número de resoluções, razão pela qual mantenho as cadeias curtas e verifico regularmente os caminhos dos alias. Certifique-se de que não cria quaisquer loops e que o destino final pode realmente ser resolvido com registos A ou AAAA, caso contrário o website inacessível. Teste as alterações com ferramentas como o dig ou o nslookup, observe os tempos de resposta e verifique se o resolvedor respeita o TTL esperado.

Registo AAAA e IPv6: duplamente acessível, com prioridades claras

Para além dos A-Records, utilizo sistematicamente Registos AAAA para que os clientes possam também ligar-se através de IPv6. As pilhas modernas utilizam o método "happy eyeballs" e selecionam automaticamente o caminho mais rápido - ganha-se alcance e resiliência. Importante: Só publique um registo AAAA se o serviço for totalmente acessível através de IPv6 (firewall, encaminhamento, certificado TLS, VirtualHost/SNI). Um caminho IPv6 quebrado levará a timeouts, mesmo que o IPv4 funcione. Mantenho o TTL do A e do AAAA idêntico para que ambos os caminhos envelheçam de forma síncrona e verifico regularmente com o AAAA de digitação se a resposta está correta.

Curingas: Utilizar curingas de forma direcionada

Com uma entrada wildcard (*.yourdomain.com) pode intercetar subdomínios desconhecidos - praticamente como uma alternativa ou para hosts de teste de curta duração. Eu normalmente defino um CNAME para um alvo central ou um registo A para uma página de destino. Note a prioridade: As entradas explícitas superam os wildcards. Evite MXs curinga ou NSs curinga que possam alterar involuntariamente a estrutura de correio ou zona. Mantenha os wildcards documentados de forma transparente para que saiba quais os subdomínios que são realmente resolvidos através do placeholder.

Registos A múltiplos: avaliação correta de round robin e failover

Se usar várias A-Records para a mesma etiqueta, os resolvedores distribuem frequentemente as respostas em round-robin. Trata-se de um simples balanceamento de carga, mas não de uma verificação de integridade: se um alvo falhar, os caches ainda o entregam até que o TTL expire. Para uma disponibilidade realmente elevada, combino o DNS com verificações a montante (por exemplo, equilibrador de carga ou CDN) ou utilizo funcionalidades do fornecedor, como a ponderada/ativa-passiva. Planeie o TTL deliberadamente: suficientemente curto para uma mudança rápida, suficientemente longo para evitar cargas desnecessárias. Com conjuntos A e AAAA separados, também é possível controlar subtilmente por família sem arriscar uma acessibilidade assimétrica.

Domínio Apex, e-mail e alternativas CNAME

No Apex-Para além do registo A ou AAAA, existem frequentemente outras entradas, como MX para correio eletrónico, TXT para SPF e, por vezes, SRV num domínio (example.de), razão pela qual um CNAME origina conflitos. Alguns fornecedores oferecem os chamados tipos ALIAS ou ANAME, que actuam como CNAME no Apex, mas apresentam um IP ao resolvedor para que existam entradas paralelas sem interferência. Se o seu fornecedor não oferecer isto, mantenha os registos A e AAAA no Apex e utilize apenas CNAMEs em subdomínios para manter a configuração estável e de baixa manutenção. Para a entrega de correio eletrónico, verifico sempre se o MX está definido corretamente e se o SPF, DKIM e DMARC estão completos, para que a entrega e a reputação sejam corretas. Esta organização garante que a Web e o correio eletrónico funcionam em conjunto de forma fiável e que o utilizador tem o direito Local mudança.

Correio eletrónico, MX e CNAME: regras que evitam problemas

Eu sigo dois princípios: 1) Uma editora que tenha MX ou outros registos obtém sem CNAME (regra "sem CNAME e outros dados"). 2) Idealmente, os nomes de anfitrião de destino no MX devem apontar diretamente para A/AAAA e não para um CNAME, para que os servidores de correio não se deparem com nada. Para o DKIM, gosto de utilizar CNAMEs nos selectores de fornecedores, porque só existe o CNAME na etiqueta do seletor, o que funciona corretamente. Para a entrega propriamente dita, defino registos A/AAAA dedicados no anfitrião de correio (por exemplo, mail.deinedomain.de) e mantenho SPF, DKIM e DMARC através de TXT para que os fluxos de correio permaneçam robustos.

Armadilhas: reconhecer rapidamente os erros típicos

Vejo os problemas mais frequentes com o tempo demasiado longo CNAME-cadeias, loops de pseudónimos e CNAMEs no domínio Apex onde já existem MXs e desencadeiam conflitos. Nesses casos, verifico o ficheiro de zona de cima para baixo, reduzo as cadeias ao mínimo e defino o registo A onde são necessárias outras entradas. Outro clássico: não misture a ordem do subdomínio www e do apex, caso contrário, os certificados e redireccionamentos irão divergir. Monitorize também a propagação após as alterações, uma vez que as caches de todo o mundo demoram algum tempo a apresentar novos valores, dependendo do TTL. A monitorização estruturada poupa-lhe a resolução de problemas, e o seu Visitantes chegar ao seu destino de forma fiável.

Implementar alterações de forma limpa com o fornecedor

Antes de alterar os registos DNS, reduzo o TTLaguardar o tempo de execução da cache e, em seguida, definir os novos valores para que os utilizadores recebam rapidamente os novos dados. Existem interfaces claras com campos para A, AAAA, CNAME, MX, TXT e SRV para hosters comuns, o que permite processos previsíveis. Se pretender orientar-se num exemplo específico, consulte o documento compacto Guia para definições de DNSque mostra os campos de entrada e as combinações típicas. Depois de guardar, utilizo o dig/nslookup para verificar se as respostas e o TTL estão corretos e, em seguida, testo a acessibilidade da Web e do correio eletrónico através de várias redes. Isto garante que a alteração não causa problemas inesperados. Lacunas deixa para trás.

Diagnóstico na prática: padrões dig e nslookup

Utilizo comandos claros para verificações rápidas. Com dig +trace pode ver toda a cadeia de resolução até ao servidor autoritativo - ideal para visualizar cadeias CNAME ou problemas de delegação. Com dig www.deinedomain.de A +ttlunits Verifico qual o TTL que o resolvedor devolve efetivamente. E com dig cname.target.tld CNAME é possível reconhecer se o alias aponta para um destino resolúvel. Também é importante testar com AAAA para não esquecer o IPv6. No Windows entrega nslookup resultados semelhantes; configurei o servidor para 8.8.8.8 ou 1.1.1.1 para obter respostas independentes e excluir as caches locais.

Certificados e CNAMEs: o que o browser realmente verifica

Mesmo que um nome de anfitrião aponte para um destino diferente através de CNAME, o browser valida o Certificado sempre contra o nome originalmente chamado. O certificado deve, portanto, conter o nome do alias (SAN/CN), não necessariamente o host de destino. Utilizo frequentemente desafios DNS-01 para automatização: A etiqueta _acme-challenge pode ser delegada através de CNAME a um fornecedor que gere a validação sem que eu tenha de ajustar manualmente os registos TXT. Certifique-se apenas de que o CNAME é resolvido corretamente e de que não existem registos paralelos na mesma etiqueta.

Integração de CDN e SaaS: cabeçalhos de anfitrião e estratégias Apex

Com CDNs ou serviços SaaS, o Cabeçalho do anfitrião Crucial: O servidor de destino espera o domínio original no cabeçalho HTTP, mesmo que aponte para um nome de anfitrião diferente através de CNAME. Verifique se o seu fornecedor armazenou "Domínios personalizados" incl. TLS para os seus nomes de anfitrião, caso contrário o SNI falhará. Para o domínio Apex sem ALIAS/ANAME, trabalho com redireccionamentos 301 para www, que aponta para o CDN como CNAME - isto mantém a resolução limpa e o SEO consistente.

DNS de horizonte dividido: interno vs. externo

Em redes empresariais, gosto de utilizar Dividir o horizonteOs resolvedores internos fornecem respostas diferentes dos externos (por exemplo, IPs privados para serviços internos). Uma separação clara de zonas e rótulos padronizados são importantes aqui. Eu documento quais os nomes que diferem internamente e evito que os nomes de anfitriões internos se tornem inadvertidamente públicos. Defina CNAMEs com moderação aqui para evitar cadeias entre os limites da zona e mantenha o TTL curto internamente para implementações rápidas.

Segurança: Evitar CNAMEs pendentes e aquisições de subdomínios

Particularmente críticos são CNAMEs pendentes a fornecedores externos cujo ponto final de destino já não existe. Os atacantes podem então registar o ponto final livre e fornecer conteúdos sob o seu subdomínio. As minhas contra-medidas: Auditar regularmente a zona, remover CNAMEs não utilizados, documentar dependências externas e limpar ativamente os registos DNS quando o projeto expira. Também defino registos CAA para restringir a emissão de certificados e minimizar os wildcards na medida do necessário.

Aspectos SEO de aliases e redireccionamentos

As entradas DNS resolvem nomes, não substituem ReencaminhamentoPor isso, também presto atenção aos redireccionamentos HTTP e às etiquetas canónicas consistentes para que os motores de busca reconheçam o endereço principal. Se utilizar www como CNAME para o Apex, encaminhe todos os utilizadores para um URL preferencial para que os sinais sejam agrupados. Para os subdomínios que funcionam como pseudónimos, presto atenção às ligações internas e aos canónicos para que o conteúdo não apareça duas vezes e o orçamento de rastreio se mantenha razoável. Pode encontrar dicas práticas sobre aliases e alcance no artigo compacto sobre Alias de domínio e SEOque dá prioridade a estruturas limpas. Mantenha o DNS e o SEO separados: O DNS resolve rapidamente e Fiável A SEO controla a visibilidade e a consistência.

Resumo em texto simples

O A-Record liga um domínio diretamente a um endereço IPv4 e proporciona velocidade e controlo, especialmente no domínio Apex com entradas MX e TXT paralelas. O CNAME define um pseudónimo para um nome de anfitrião e é excelente quando muitos subdomínios devem apontar para o mesmo destino ou quando estão integrados serviços externos. Para alterações ao alvo, é geralmente suficiente aceder ao registo A do domínio principal, enquanto todos os CNAMEs seguem automaticamente e a manutenção permanece baixa. Preste atenção a cadeias curtas, TTLs adequados e evite CNAMEs no vértice se existirem entradas de correio eletrónico, caso contrário corre o risco de falhar. Com esta divisão clara de tarefas, seleciona a entrada adequada para cada anfitrião, mantém a zona arrumado e garantir uma resolução rápida e fiável.