Finalmente vivendo sem spam. Isto só é basicamente possível com um sistema de protecção profissional que analisa os e-mails e utiliza todas as opções disponíveis para evitar o abuso do seu próprio domínio para o envio de spam.

Isto pode ser feito com um gateway de proteção contra spam, por exemplo.

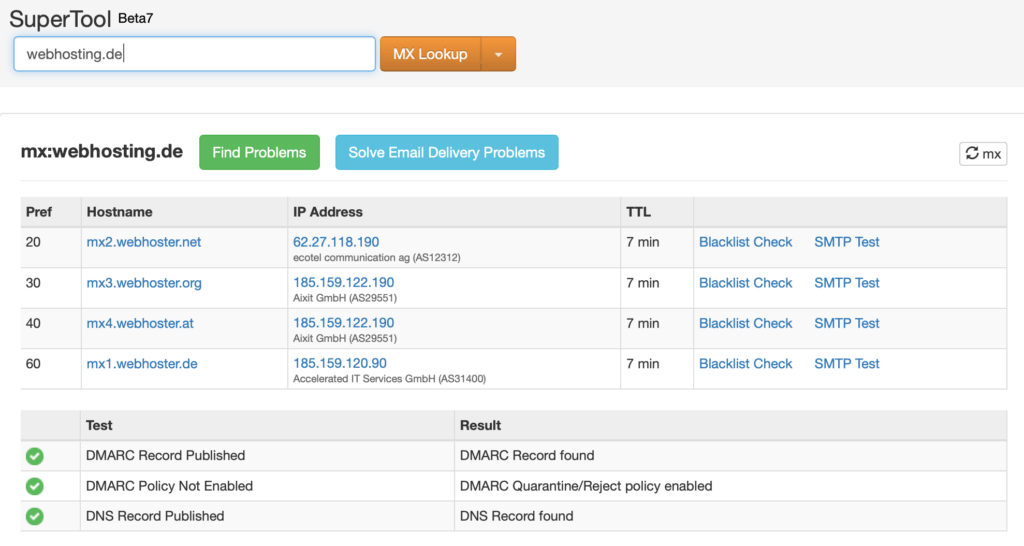

Ainda hoje existem inúmeros provedores que não protegem os e-mails dos domínios dos seus clientes. Normalmente apenas o registro MX de um domínio é colocado no servidor para que o cliente possa receber e-mails através do domínio.

Há alguns perigos envolvidos. Porque o eMialsystem pode ser manipulado muito facilmente. É possível forjar facilmente o nome do remetente. Você pode enviar um e-mail sob qualquer nome de domínio. Se o proprietário do domínio não se tiver protegido contra isso, outra pessoa pode enviar e-mails em seu nome. No pior dos casos, as respostas serão enviadas de volta ao proprietário do domínio.

Não tem de ser. Com apenas alguns cliques, o domínio está bem protegido de tais coisas.

Registro do SPF

O Quadro da Política de Remetentes (SPF) é um dos métodos utilizados para proteger o domínio do remetente contra falsificações. Na entrada SPF do servidor de nomes, os servidores de e-mail que estão autorizados a enviar e-mails deste domínio são autenticados.

No webhosting.de, por exemplo, estes servidores de e-mail seriam os inseridos na entrada TXT:

"v=spf1 mx a:spamschutz.webhoster.de a:spamschutz2.webhoster.de a:spamschutz3.webhoster.de a:spamschutz4.webhoster.de -all"

Com isto é permitido que os Registros A dos servidores spamschutz.webhoster.de etc. assim como o Registro MX do próprio domínio sejam autorizados para o envio.

Importante: Uma entrada SPF é identificada por RFC 7208 tornou-se obsoleto. A entrada SPF é simplesmente definida como uma entrada TXT no domínio.

Com o -tudo proibimos o envio através de outros servidores.

Um provedor que verifica o registro do SPF não aceitará o e-mail nem o marcará como spam.

registo DKIM

A fim de verificar a autenticidade do remetente do e-mail, um protocolo de identificação, como DomainKeys exigido pelo Yahoo.

O e-mail em si é fornecido com uma assinatura digital, que o servidor de e-mail do destinatário pode verificar com uma chave pública disponível no DNS.

Agora há várias maneiras de definir tudo. Isto pode ser feito no servidor. Para Plesk você precisará instalar um script que armazene a chave localmente ou usar o servidor DNS Plesk.

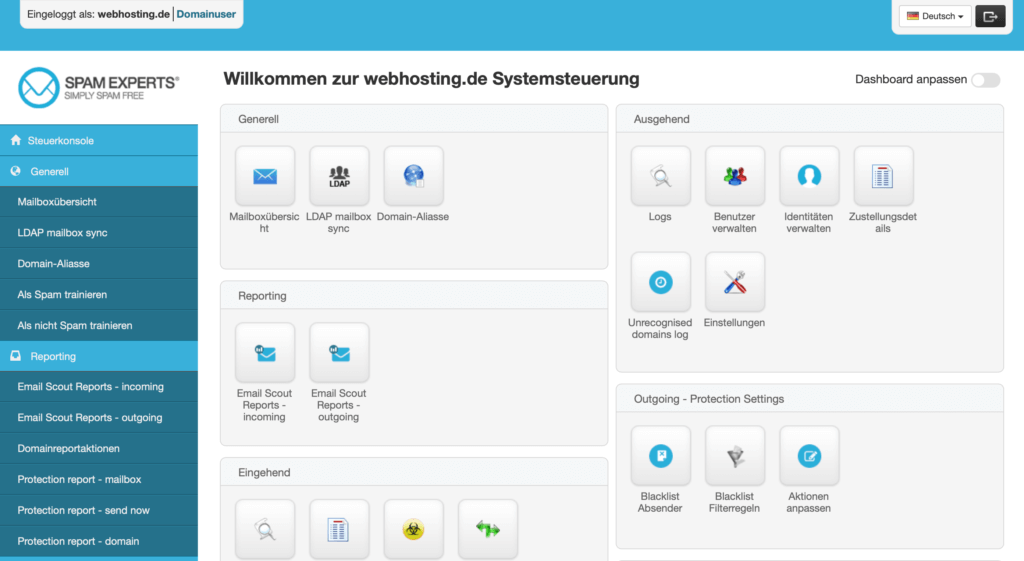

Se o painel de controle não oferecer nenhuma opção, você pode simplesmente usar um gateway anti-spam. Aqui você também pode adicionar diretamente uma assinatura a todos os e-mails autenticados de saída.

No caso da ISTORE do fornecedor webhoster.de é assim:

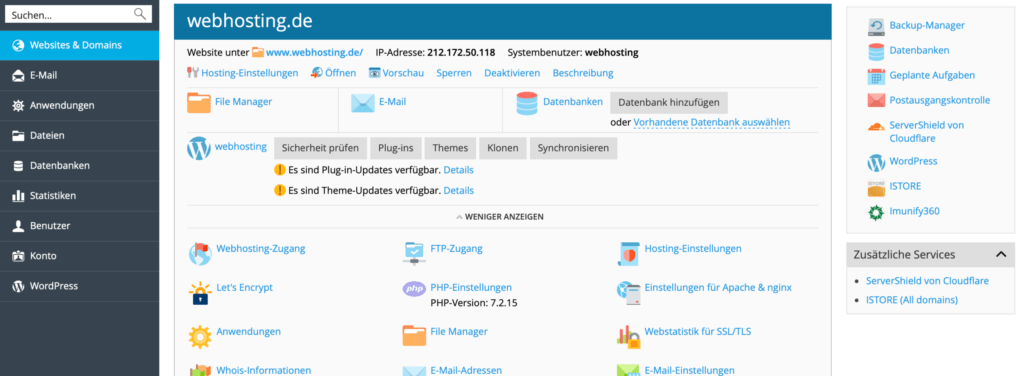

No menu Plesk basta selecionar o domínio apropriado e clicar em ISTORE, à direita.

Selecione o domínio apropriado para o acesso à iStore.

Agora verifique o status se o domínio está protegido pelo gateway de proteção contra spam.

A situação Protegido confirma que o domínio está disponível no gateway de proteção contra spam. Agora você pode clicar com o botão direito no Gerir em Painel de Filtro de Spam e gerir o domínio no menu principal.

No menu principal do gateway anti-spam, você pode agora simplesmente selecionar o Saída em DKIM para ligar o gerador para a entrada.

Com a entrada DKIM, a chave é armazenada no gateway de proteção contra spam e a chave pública é exibida, que é então simplesmente adicionada ao servidor de nomes como uma entrada TXT.

Se a entrada do SPF ainda não estiver definida, ela também pode ser exibida.

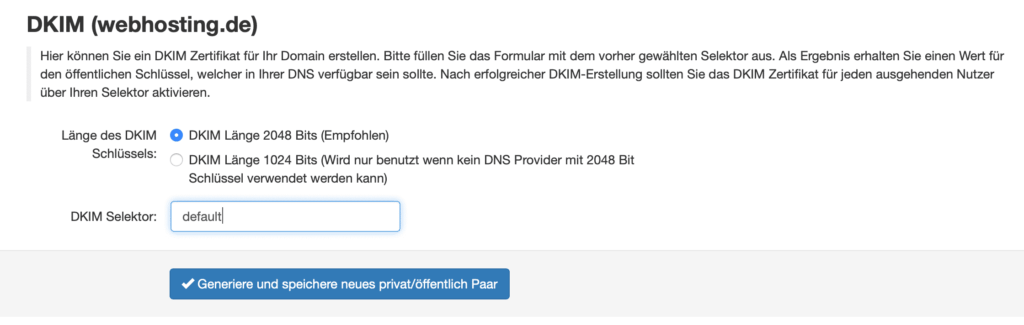

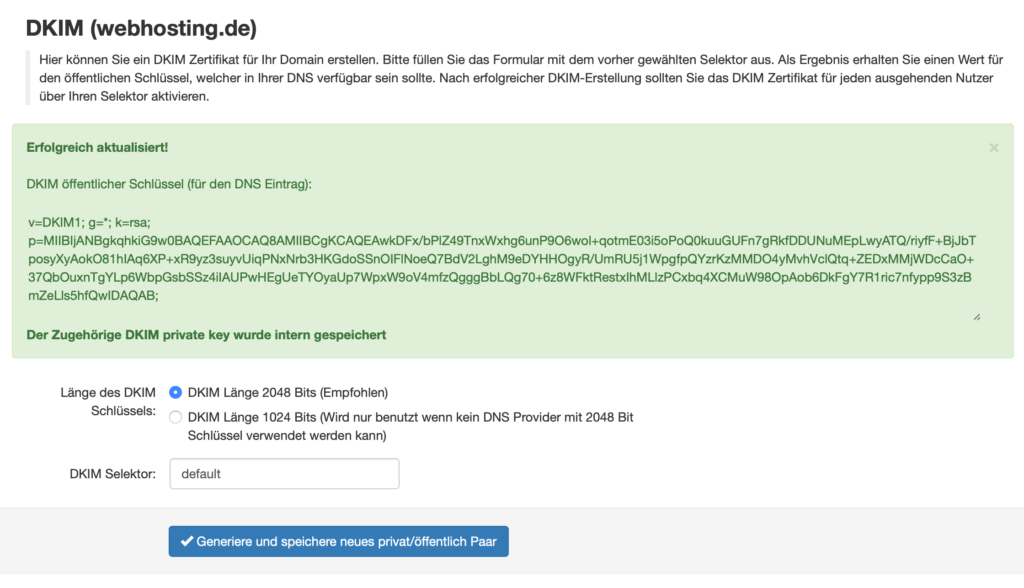

Gerar DKIM

Como selector, usamos aqui padrão. Isso não importa. O padrão é usado pela maioria dos sistemas. No caso de uma mudança do sistema nem tudo tem de ser ajustado.

A chave pública é agora exibida e pode ser facilmente adicionada ao servidor de nomes.

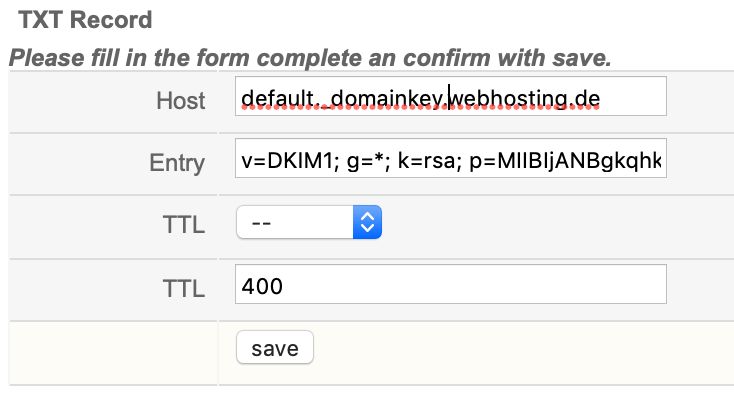

Definir entrada DNS

Importante é a entrada default do host._domainkey.webhosting.de com o valor gerado pelo sistema. O tempo TTL pode ser definido como desejado. Normalmente nada muda aqui tão rapidamente. 400 segundos estão bem.

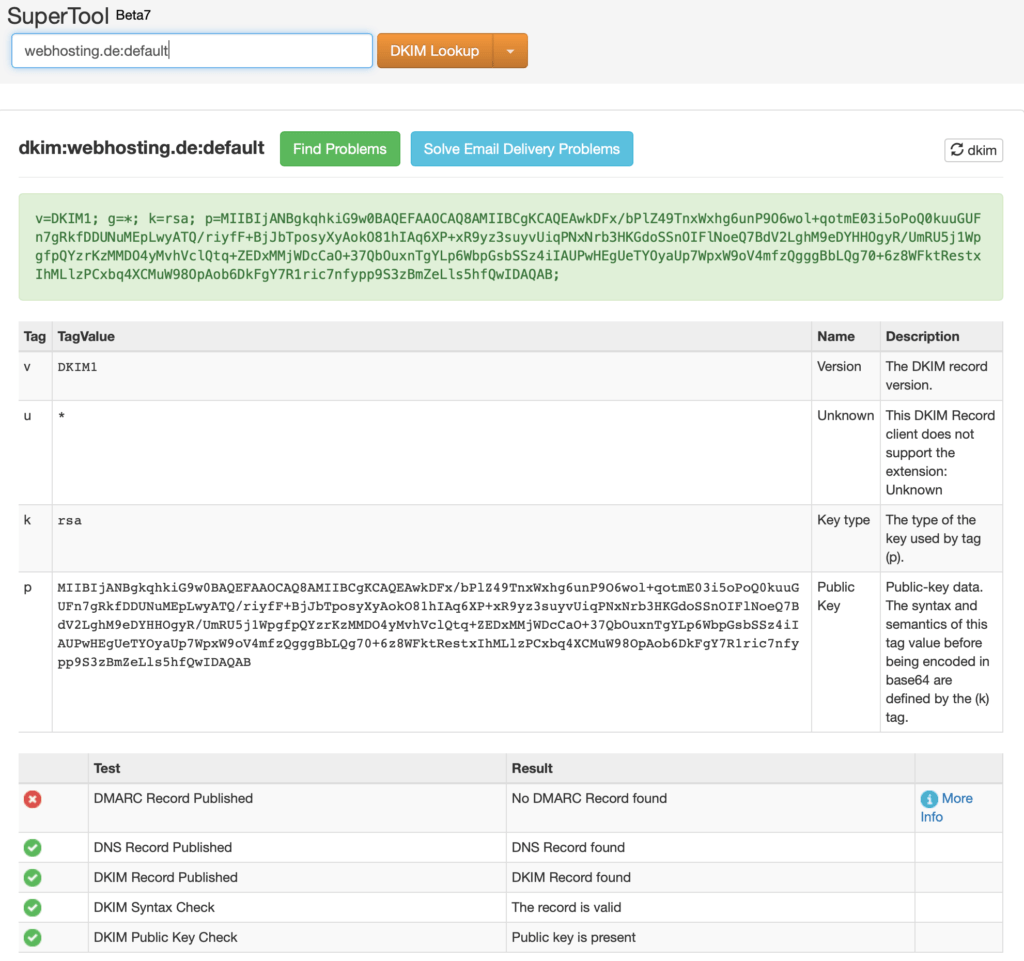

DKIM Teste com mxtoolbox

A entrada que agora está definida pode ser facilmente apagada com mxtoolbox Verifica. O programa mostra imediatamente se tudo está em ordem.

Como podemos ver, a entrada DKIM está agora presente. No entanto, é mostrado que ainda não existe uma entrada DMARC. Claro que queremos mudar isto e definir uma entrada DMARC.

Adicionar entrada DMARC

Um terceiro mecanismo de protecção para e-mails. O Autenticação de mensagens baseadas em domínio, relatórios e conformidade (DMARC) sistema.

Isto completa as entradas SPF e DKIM já definidas. SPF está lá para dizer quais servidores de e-mail estão autorizados a enviar e-mails a partir do domínio. DKIM verifica que o correio vem do remetente. Com o DMARC o proprietário do domínio pode agora dar recomendações ao servidor destinatário sobre o que fazer com o e-mail se o SPF ou DKIM estiver incorrecto. Normalmente, é claro, o e-mail deve então ser rejeitado.

Um bom efeito colateral é o relatório. Com a entrada você pode criar um endereço de e-mail para onde são enviados os relatórios do servidor de correio eletrónico. Neste contexto, faz sentido utilizar um serviço de relatórios. Isto também é oferecido pela mxtoolbox, por exemplo, ou outro serviço. Em caso de utilização indevida do correio eletrónico, podem ser tomadas medidas muito rapidamente.

A entrada DMARC pode ser criada com um Gerador de Registros DMARC.

Se tudo estiver configurado corretamente, você pode definir o uso do e-mail para rejeitar.

Neste primeiro exemplo, a recomendação é definida para nenhuma no caso de um erro SPF ou DKIM, de modo que apenas o relato ocorra. Como sempre fazemos tudo corretamente, a entrada também pode então ser definida diretamente para rejeitar pode ser mudado.

Verificação final das configurações do domínio

Depois de otimizar as configurações, usamos o mxtoolbox novamente para verificar as entradas.