Registos MX determinar onde são entregues os e-mails do seu domínio - mostrar-lhe-ei como criar um correio eletrónico domínio próprio corretamente, verificar e protegê-lo. Explicarei as entradas de DNS necessárias, sensatas Ferramentas e erros típicos a evitar.

Pontos centrais

- Registos MXDefinir servidores de correio responsáveis por domínio

- SPF/DKIM/DMARCAutorização de expedição, assinatura, diretrizes

- Prioridade/TTLSequência de entrega e velocidade de atualização do DNS

- FerramentasVerificar a configuração, visualizar os erros

- Seleção do fornecedor: Pacote adequado, bom suporte

O que são registos MX?

Eu defino com Registos MXqual o servidor de correio que aceita mensagens de correio eletrónico para o meu domínio. Assim que alguém escreve para o meu endereço, o servidor de envio consulta as entradas relevantes no DNS. A entrada relevante aponta para o servidor de destino, que aceita e reencaminha o correio. Sem registos MX corretos, corre-se o risco de erros de entrega ou rejeições. Considero que estas entradas são claras, inequívocas e isentas de informações contraditórias. fiável Entrega.

Vantagens de um e-mail com o seu próprio domínio

Com o meu próprio endereço, trabalho profissional e fortalecer a minha marca. Mantenho o controlo sobre as alterações do fornecedor, uma vez que eu próprio mantenho os registos MX. Posso adicionar rapidamente novas caixas de correio para equipas, projectos ou serviços. O reconhecimento aumenta porque os destinatários reconhecem o meu domínio imediatamente. Isto garante a confiança e aumenta a Controlo sobre o meu tráfego de correio eletrónico.

Criar as condições

Começo com o meu próprio domínio e acesso ao Gestão do DNS com o agente de registo ou o anfitrião. Deve estar disponível um serviço de correio eletrónico ativo, como o Google Workspace, o Microsoft 365, o Proton Mail ou um pacote de alojamento. Os fornecedores mostrar-me-ão mais tarde os alvos MX exactos, os nomes de anfitriões e as prioridades. No caso do IONOS ou de registadores semelhantes, um ficheiro compacto Instruções IONOS DNS ao encontrar a zona DNS. Tomo nota de todos os dados do fornecedor de correio eletrónico para poder introduzi-los corretamente no passo seguinte do processo Zona entrar.

Configuração dos registos MX passo a passo

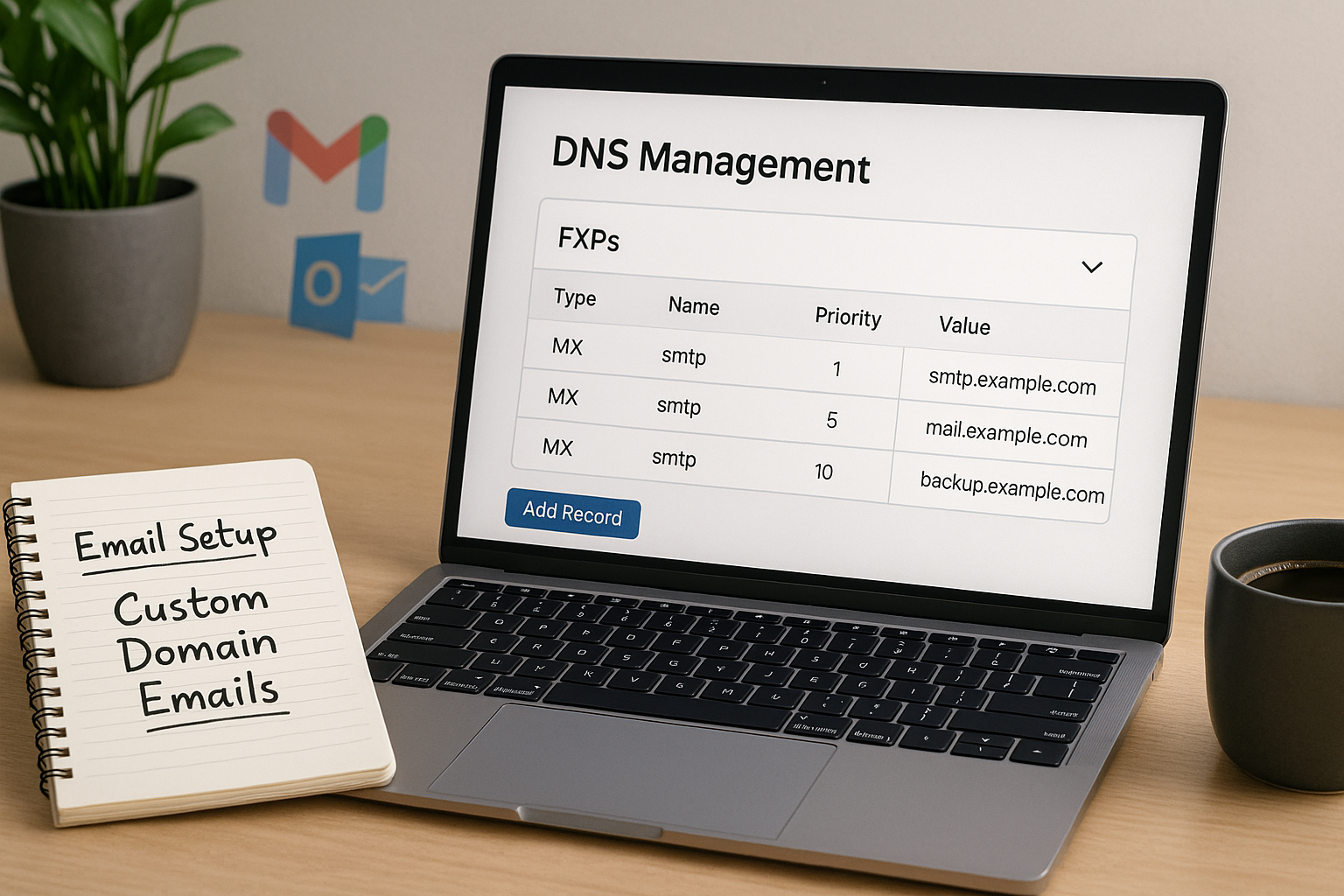

Acedo ao registo, abro as definições de DNS e verifico primeiro se existem entradas MX antigas. Removo as entradas desactualizadas para que nenhum servidor concorrente fique responsável. Em seguida, copio exatamente os dados MX do meu fornecedor, por exemplo, o Google Workspace frequentemente "smtp.google.com" com uma prioridade baixa, como 1, e o anfitrião "@". Certifico-me de selecionar um valor TTL moderado para que as alterações tenham efeito mais rapidamente. Por fim, guardo a zona DNS e planeio um tempo de espera, uma vez que a distribuição demora algum tempo a nível global.

Compreender a prioridade, o anfitrião e o TTL

O Prioridade controla qual o servidor MX que é contactado em primeiro lugar: um número mais baixo significa prioridade. As entradas MX adicionais com um número mais elevado servem de recurso em caso de falhas. Normalmente uso "@" como anfitrião para que a entrada se aplique à raiz do domínio; os subdomínios requerem as suas próprias entradas MX. Costumo usar um tempo bastante curto para o valor TTL, para que os ajustes sejam visíveis mais rapidamente. Mantenho a informação consistente e evito misturar diferentes fornecedores com o mesmo Prioridadeporque isso confunde a entrega.

Regras importantes de DNS para registos MX

Registo algumas Regras de basepara que as minhas entradas MX sejam tecnicamente limpas:

- MX aponta para o nome do anfitriãoe não para endereços IP. O anfitrião de destino requer registos A ou AAAA válidos.

- Nenhum CNAME como destino MX: Um MX não pode referir-se a um CNAME. Eu utilizo sempre um anfitrião canónico.

- Sem CNAME no mesmo proprietárioQuando existe um CNAME, não podem existir outros tipos de registos. Por isso, não defino um CNAME para o domínio de raiz se precisar de registos MX, TXT (SPF) ou outros.

- Subdomínios separadamentePara sub.example.de aplica-se o MX do subdomínio, não automaticamente o da raiz. Introduzo MXs separados para cada subdomínio se o correio tiver de ser recebido nesse subdomínio.

- Escolher as alternativas de forma sensataVários registos MX provêm da mesma plataforma ou estão sincronizados para que a transferência em caso de falha funcione realmente.

Exemplos de MX específicos do fornecedor

Utilizo sempre as informações da área de administração do meu fornecedor. Os exemplos típicos ajudam-me a compreender (pode mudar):

- Espaço de trabalho GoogleHosts como ASPMX.L.GOOGLE.COM (prioridade 1) e outras cópias de segurança ALT1.ASPMX.L.GOOGLE.COM etc. Configurei todas as entradas sugeridas.

- Microsoft 365Principalmente chave de domínio.mail.protection.outlook.com (individualmente para cada domínio) com prioridade 0 ou 10.

- Correio ProtonFrequentemente mail.protonmail.ch (prioridade 10) e mailsec.protonmail.ch (Prioridade 20).

- Anfitrião da Web: Muitas vezes, um MX personalizado, como mxX.provider.tld. Certifico-me de que existem registos A/AAAA correspondentes.

Não me baseio em exemplos genéricos, mas introduzo os valores exactos da minha configuração.

Suplemento SPF, DKIM e DMARC

Para além do MX, configuro sempre SPF para que apenas os servidores autorizados enviem em meu nome. Também ativo o DKIM para que todas as mensagens enviadas tenham uma assinatura criptográfica. Utilizo o DMARC para formular regras claras sobre o que os destinatários devem fazer com mensagens de correio eletrónico não autenticadas. Esta combinação aumenta a taxa de entrega e reduz o risco de phishing através do meu domínio. Verifico regularmente se os meus Diretrizes estejam actualizados, especialmente após mudanças de fornecedor.

Aprofundar o SPF/DKIM/DMARC na prática

Com o SPF, certifico-me de que tenho uma política simples: limito o número de incluir:-mecanismos para minimizar as pesquisas no DNS e evitar entradas duplicadas. Se uma alteração estiver pendente, primeiro testo com ~Tudo (softfail) e depois ir para -tudo (hardfail) se todos os canais estiverem corretamente cobertos. Para o DKIM, utilizo Seletor-nomes (por exemplo s1, s2) para que eu possa rodar as chaves sem interromper os e-mails. Com o DMARC, começo com p=nenhum e recolher análises sobre rua-relatórios agregados. Quando tudo estiver estável, aumento gradualmente para quarentena e rejeitar, opcionalmente com pct=para aumentar apenas uma percentagem. É assim que encontro um equilíbrio estável entre segurança e capacidade de entrega.

Ferramentas de teste e monitorização

Verifico a minha configuração com ferramentas de teste e reajo imediatamente aos avisos. Serviços como as verificações MX ou as caixas de ferramentas de administração mostram-me nomes de anfitriões incorrectos, prioridades incorrectas ou entradas TXT em falta. Para análises mais aprofundadas, utilizo informações sobre Reconhecer erros de DNSpara separar as causas de forma clara. Eu testo a acessibilidade, o envio e a autenticação após cada alteração. É assim que mantenho o meu Registos MX permanentemente funcional e rastreável.

Evitar erros típicos

Não autorizo entradas MX contraditórias com o mesmo Prioridade se apontarem para fornecedores diferentes. Defino corretamente o anfitrião para "@" ou para o subdomínio pretendido, para que os e-mails não cheguem a lado nenhum. Evito TTLs demasiado longos porque atrasam as conversões subsequentes. Nunca esqueço o SPF, o DKIM e o DMARC, caso contrário a entrega é visivelmente prejudicada. Efectuo sempre um teste após as alterações para Problemas reconhecer diretamente.

Planear a migração sem falhas

Antes de mudar de fornecedor, reduzo a TTL os meus registos MX e TXT relevantes para alguns minutos - idealmente 24-48 horas antes do prazo. Já configurei caixas de correio e pseudónimos com o novo fornecedor e, se possível, tenho um Aceitação paralela (entrega dupla ou reencaminhamento) para que não se percam mensagens de correio eletrónico durante a mudança de DNS. Monitorizo as mensagens recebidas em ambos os sistemas e só desligo o MX antigo quando a maioria dos remetentes está a utilizar os novos registos. Para ter um plano de recurso limpo, tomo nota dos valores antigos para poder voltar a mudar rapidamente, se necessário.

Redireccionamentos, pseudónimos e "catch-all

Faço a distinção entre Apelido (outro endereço na mesma caixa de correio) e Reencaminhamento (entrega noutro destino). O reencaminhamento pode quebrar as verificações SPF porque o servidor de reencaminhamento não está autorizado. Por conseguinte, considero DKIM estável e, sempre que possível, utilizar o SRS (Sender Rewriting Scheme) com o servidor de reencaminhamento. A Apanhar tudo pode ser prático, mas aumenta o spam - eu só o ativo de forma selectiva e com bons filtros. Para endereços de funções como info@ ou apoio@ Estabeleço responsabilidades claras para que nada fique por fazer.

Comparar fornecedores de correio eletrónico

Escolho o meu fornecedor com base na facilidade de utilização do DNS, na segurança, na gama de funções e no apoio. Para as empresas, uma gestão clara das entradas de DNS é tão importante como a monitorização e bons textos de ajuda. Presto atenção às especificações MX transparentes e aos registos adicionais fornecidos pelo fornecedor. Um apoio rápido poupa-me tempo se surgirem problemas de entrega. A tabela seguinte ajuda-me com Classificação soluções populares.

| Fornecedor | Integração de correio eletrónico | Gestão do DNS | Suporte |

|---|---|---|---|

| webhoster.de | Muito bom | Muito simples | Excelente |

| Espaço de trabalho Google | Muito bom | Simples | Muito bom |

| Microsoft 365 | Muito bom | Médio | Bom |

| Correio Proton | Muito bom | Médio | Bom |

Instruções: Configurar o Proton Mail

Ligo o meu domínio na área de administração do Proton e confirmo a propriedade. Em seguida, introduzo os registos MX, SPF, DKIM e DMARC apresentados na minha zona DNS. O Proton mostra-me se todas as chaves estão armazenadas corretamente e se o Assinatura está ativo. Após a distribuição do DNS, testo a aceitação e o envio com um correio de teste. Em seguida, configuro as caixas de correio, os pseudónimos e o reencaminhamento diretamente no painel do Proton para que o meu Configuração plenamente eficaz.

Google Workspace e Microsoft 365

Ativo o Google Workspace ou o Microsoft 365 para o meu domínio e sigo o assistente de configuração. No caso do Google, adoto o padrão MX atual, por exemplo, "smtp.google.com" com prioridade 1, bem como as entradas TXT adicionais. No Microsoft 365, crio as entradas necessárias no centro de administração e verifico se a confirmação é efectuada. Em seguida, testo a receção, o envio, a validação SPF e a assinatura DKIM. Se os testes não apresentarem erros, utilizo o Plataforma produtivo e planear revisões regulares.

Servidores de nomes próprios e delegação DNS

Se necessário, utilizo os meus próprios servidores de nomes e delego-lhes o meu domínio. Confio numa manutenção limpa da zona, em entradas NS corretas e em registos de cola adequados com o agente de registo. A delegação estruturada cria clareza sobre as responsabilidades e encurta os caminhos ao alterar MX, SPF, DKIM e DMARC. Para um início compacto, utilizo as instruções para Configurar o seu próprio servidor de nomes. É assim que mantenho a administração em pleno Controlo e pode reagir mais rapidamente.

Segurança durante o transporte: TLS, MTA-STS, DANE

Certifico-me de que o meu fornecedor TLS para correio de entrada e de saída é imposta ou preferida. Com MTA-STS Posso dizer aos destinatários que servidores de correio são válidos para o meu domínio e que o TLS é esperado; TLS-RPT fornece-me relatórios sobre problemas de TLS. Se o meu domínio com DNSSEC é assinado e o meu fornecedor suporta registos TLSA, utilizo opcionalmente DANE como uma proteção adicional. Isto reduz o risco de ataques de downgrade e mantém a encriptação de transporte consistente.

Subdomínios, mensagens de transação e separação

Gosto de trabalhar com Subdomíniospara separar diferentes fluxos de correio eletrónico: Por exemplo, eu uso mail.example.de para as caixas de correio da equipa e um subdomínio de envio separado, como mg.example.de para newsletters ou correio eletrónico do sistema. Isto permite-me separar a autenticação (registos SPF/DKIM próprios), simplificar a monitorização e evitar que erros no envio de correio em massa afectem o domínio principal. Também me asseguro de que os registos MX e A/AAAA dos subdomínios afectados estão completos e coerentes.

Listas de bloqueio, devoluções e obstáculos à entrega

Controlo se a minha expedição de saída ou os destinos MX em Listas de bloqueio (RBLs). Se cada vez mais Saltos suaves (4xx) Espero ou tento uma entrega posterior; no caso do Hardbounces (5xx) Verifico os textos de erro (por exemplo, "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). Em caso de greylisting, reenvio sem reforçar as definições. Mantenho as minhas listas limpas, mantenho as anulações de subscrição e removo os endereços não entregues para evitar danos à reputação.

Caixas de correio, protocolos e acesso

Eu crio contas IMAP/POP3/SMTP com palavras-passe fortes e ativar 2FAse possível. Documentei nomes de servidores, portas, predefinições de TLS/STARTTLS e configurei palavras-passe de aplicações para clientes mais antigos. Planeio Quotas (quotas de armazenamento) de forma realista, para que as caixas de correio não fiquem cheias, e definir regras para externalizar ou arquivar automaticamente os anexos de grandes dimensões. Isto mantém os clientes estáveis e os e-mails acessíveis.

Auto-hospedagem vs. fornecedor de serviços na nuvem

Quando eu próprio Servidor de correio eletrónico Preciso de um IP fixo, um endereço IP correto RTP-Configuro a limitação de taxa, DNS reverso, um nome de host HELO/EHLO consistente, filtros de spam fortes e gerenciamento de patches limpo. Configuro a limitação da taxa, a contrapressão e a monitorização para manter a fila estável. Para muitas organizações, um Fornecedor de serviços em nuvem com uma infraestrutura bem mantida, apoio e reputação mais eficientes - decido de acordo com os recursos da equipa, os requisitos de conformidade e o orçamento.

DNSSEC e higiene da zona

Assino a minha zona com DNSSECse o meu fornecedor de serviços de registo e o meu fornecedor de DNS o suportarem e armazenarem o registo DS corretamente. Mantenho a zona limpa: sem entradas desactualizadas, sem CNAMEs contraditórios, sem entradas SPF múltiplas (combino conteúdos em um registo TXT para SPF). Antes de efetuar grandes alterações, crio um registo Cópia de segurança a zona para poder regressar rapidamente, se necessário.

Lista de controlo para a aceitação final

- Os registos MX apontam para nomes de anfitrião válidos com A/AAAA, prioridades definidas corretamente

- SPF-TXT disponível, limite de pesquisa respeitado, sem duplicados

- DKIM-Seletor publicado, assinatura ativa e válida

- Política DMARC definida (p=nenhum/quarentena/rejeitar), relatórios entregues

- Opcional: MTA-STS/TLS-RPT publicado, DNSSEC ativo

- Encaminhamento/aliases testados, catch-all deliberadamente configurado

- Estratégia TTL documentada, testes de migração bem sucedidos

- Caixas de correio integradas nos clientes, 2FA/palavras-passe de aplicações configuradas

- Monitorização da entrega, devoluções e listas de bloqueio activas

Brevemente resumido

Criei o meu próprio endereço com o endereço correto Registos MX adicione SPF, DKIM e DMARC e teste tudo exaustivamente. As prioridades controlam a sequência de entrega, um TTL sensato acelera as mudanças. As ferramentas ajudam-me a reconhecer imediatamente os erros e a rectificá-los de forma orientada. Com uma plataforma adequada e um bom suporte, posso manter as minhas operações de correio a funcionar de forma fiável. Isto mantém a minha comunicação profissional, rastreável e a longo prazo seguro.