Vou mostrar-lhe, passo a passo, como pode otimizar o seu 2025 configurar o domínio ionos e entrar em funcionamento em apenas alguns minutos. Configuro os registos DNS corretamente, ligo domínios externos e trato do SSL e dos redireccionamentos - explicado claramente, sem desvios.

Pontos centrais

Os seguintes pontos-chave dar-lhe-ão uma visão rápida de todo o processo.

- Configuração do DNS Planear corretamente: A, AAAA, CNAME, MX, TXT

- Domínios externos assumir o controlo através do servidor de nomes

- SSL Ativar para domínios principais e subdomínios

- Reencaminhamento solução limpa para www e root

- Erro evitar a propagação e o correio eletrónico

Preparação: Conta, nome, calendário

Antes de começar, verifico primeiro a minha Nomes de domínio para verificar a disponibilidade e preparar uma alternativa se a primeira opção estiver ocupada. Crio ou abro a minha conta IONOS, tenho os meus dados de faturação prontos e planeio 10-20 minutos para a configuração básica. Para as configurações de correio eletrónico, tomo nota das caixas de correio pretendidas e dos registos MX subsequentes, para não deixar quaisquer lacunas posteriormente. Também penso na variante www desejada desde o início: o sítio Web deve ser executado em www.deinedomain.de ou diretamente em deinedomain.de? Esta preparação poupa-me cliques mais tarde e mantém as alterações no DNS claro.

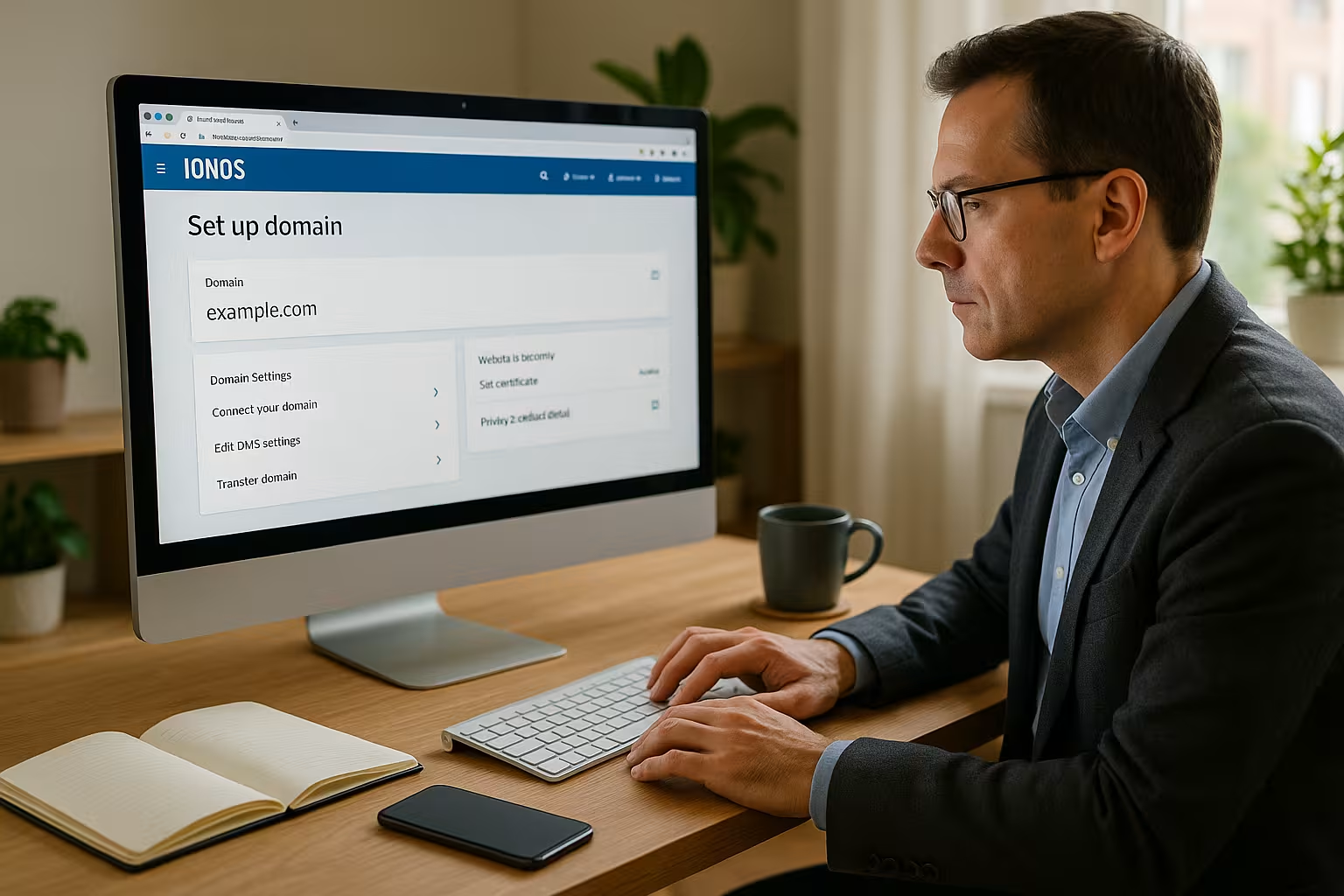

Registe o seu domínio com a IONOS: Passo a passo

Faço o login no IONOS Login, abro o item de menu Domain & SSL e inicio a pesquisa do domínio pretendido. Nomes. Se a extensão for gratuita, reservo-a, escolho a duração e finalizo a encomenda. O domínio é então incluído no meu contrato e posso começar imediatamente a criar registos, a ativar o correio eletrónico ou a ligá-lo a um espaço Web. No caso de um sítio Web, ligo o domínio ao meu alojamento ou à minha aplicação, para que o registo A aponte posteriormente para o IP correto. O mais tardar agora, reservo um SSL-para que as chamadas sejam diretamente encriptadas.

Breve explicação dos conceitos básicos do DNS

O DNS acciona um Nomes de domínio em objectivos técnicos, como endereços IP e serviços. O registo A aponta para um endereço IPv4, o AAAA para IPv6, o CNAME encaminha nomes de alias, o MX especifica a receção de correio e o TXT fornece valores de verificação, como SPF ou verificações. Cada alteração tem uma validade, o Time to Live (TTL), que determina o tempo que as caches retêm os dados. A propagação demora de alguns minutos a 48 horas, dependendo da cache do fornecedor. Eu planeio este atraso e testo as alterações com ferramentas antes de fazer uma Ir ao vivo anunciar.

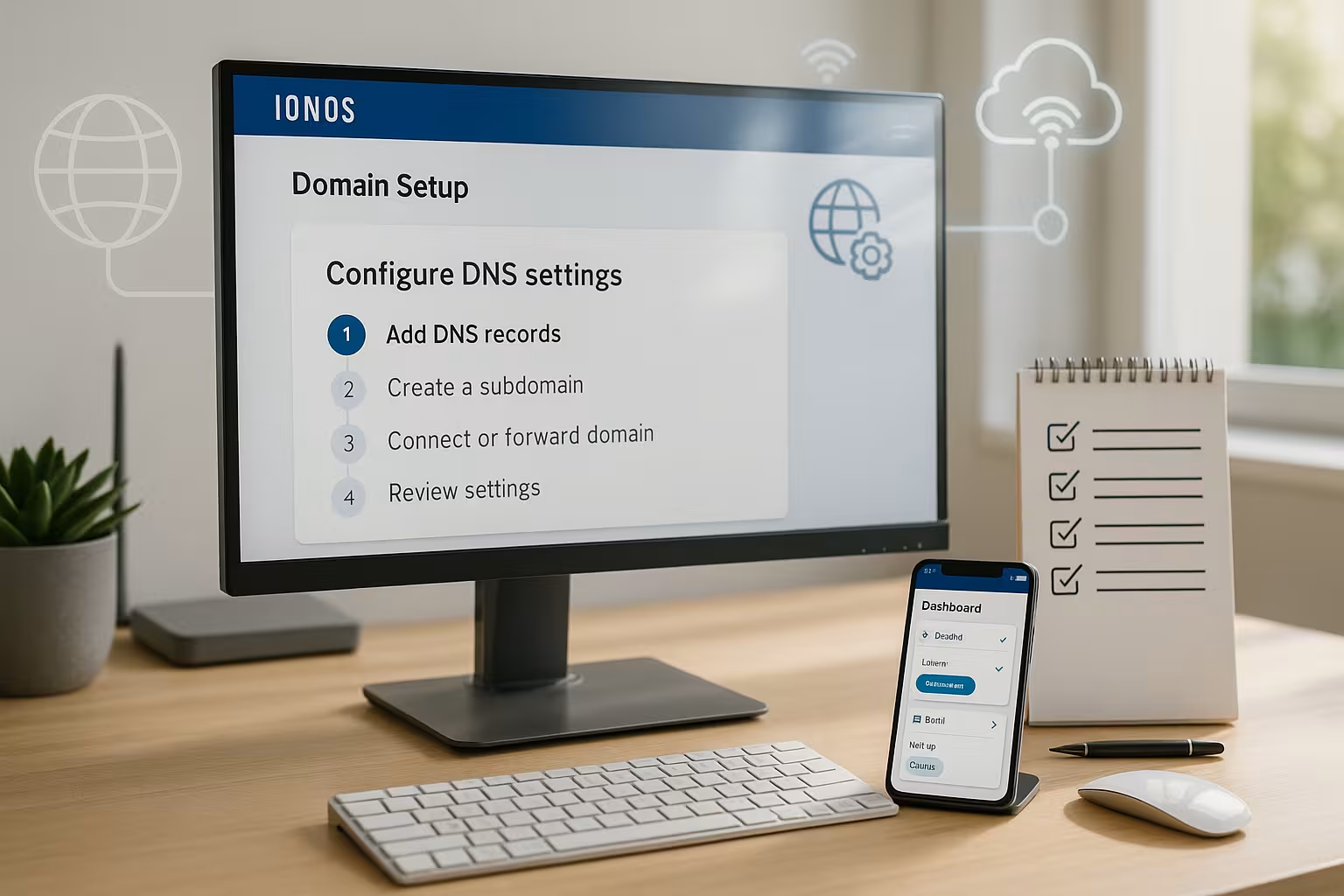

Definir DNS em IONOS: A, AAAA, CNAME, MX, TXT

Na gestão do DNS, selecciono o domínio, abro a vista de registos e decido se pretendo utilizar as entradas padrão do IONOS ou criar as minhas próprias entradas. Configuração definir. Para os sítios Web, introduzo o IP do servidor no registo A, adiciono opcionalmente AAAA e redirecciono www para o domínio principal através de CNAME. Para e-mails, defino os registos MX de acordo com as especificações do sistema de correio e guardo SPF/DKIM/DMARC como TXT para que a entrega e a reputação sejam corretas. Se alterar várias entradas em sucessão, guardo consistentemente após cada passo para não perder nenhuma entrada. Para definições mais aprofundadas, utilizo frequentemente um livro de referência compacto, como Definições de DNS para IONOSpara ter rapidamente à mão o tipo de registo correto e poupar trabalho de dactilografia.

Integrar domínio externo e definir servidor de nomes

Se o domínio estiver noutro agente de registo, configuro-o com o IONOS como um externo e, em seguida, mudar os servidores de nomes para IONOS com o fornecedor anterior. Para tal, introduzo os servidores ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz e ns1045.ui-dns.com e confirmo a alteração. Após a atualização, faço a gestão de todos os registos DNS diretamente no IONOS e removo as entradas antigas do antigo fornecedor para que não haja definições contraditórias. Verifico antecipadamente os serviços de correio eletrónico ou os redireccionamentos e transfiro-os para que as caixas de correio permaneçam acessíveis sem interrupções. Se estiver a planear uma mudança, crio um Cópia de segurança das minhas entradas para que possa reproduzir todas as definições de forma limpa.

Transferência de domínio ou aquisição de DNS: o que é melhor?

Em primeiro lugar, decido se pretendo utilizar apenas o DNS-controlo para a IONOS ou transferir completamente o domínio. Se o domínio permanecer no registador anterior e eu apenas mudar os servidores de nomes, esta é normalmente a opção mais rápida. Se pretender agrupar tudo num único contrato, inicio uma transferência de domínio com o AuthCode e observo os prazos de transferência para o TLD. Antes de começar, verifico o estado do bloqueio, os dados do proprietário e a disponibilidade do correio eletrónico para autorizações. Para o processo e para os obstáculos típicos, utilizo um método testado e comprovado Guia de transferência de domíniosde modo a que a mudança de instalações se efectue sem interrupções.

Configurar corretamente os subdomínios e o SSL

Para projectos adicionais, crio subdomínios como blog.deinedomain.de ou shop.deinedomain.de e atribuo-os a um Objetivo para. Um CNAME para um serviço ou um registo A/AAAA para um IP liga o subdomínio de forma limpa ao sistema de destino. Em seguida, ativo um certificado SSL para cada subdomínio utilizado, para que os visitantes não vejam quaisquer avisos. Se utilizar um SSL de wildcard (*.yourdomain.com), cubro muitos subdomínios de uma só vez; no entanto, verifico se os casos especiais exigem um certificado separado. Por fim, chamo cada subdomínio uma vez e verifico o conteúdo, a cadeia de certificados e o Reencaminhamento.

Ligar domínios com blocos de construção e SaaS

Para serviços externos, como ferramentas de páginas de destino ou visitas 3D, normalmente defino um CNAME para um Endereço de destino sobre. Muitos fornecedores esperam www como CNAME, enquanto o domínio raiz aponta para www através do redireccionamento 301. Por vezes, as plataformas fornecem registos TXT adicionais para verificação; defino-os ao mesmo tempo para que as activações sejam efectuadas. Se precisar de um redireccionamento permanente, mantenho as diferenças entre 301 e 302 claramente separadas. Um guia compacto para um redireccionamento limpo é fornecido pelo Reencaminhamento do DNS para que não crie loops ou duplos saltos.

Redireccionamentos: www, domínio raiz e redireccionamentos

Decido desde logo se o sítio Web do Raiz-ou em www e configurar redireccionamentos consistentes. A norma é: www aponta para a raiz ou vice-versa, mas não para ambos. Para alterações permanentes, utilizo 301, para acções temporárias 302; desta forma, os motores de busca mantêm a variante canónica correta. No lado do DNS, resolvo www como CNAME, enquanto o endereço de destino aponta para o IP do servidor Web através de A/AAAA. Na aplicação ou no servidor Web, também defino um Reencaminhamentopara que cada URL tenha exatamente um endereço final.

Erros comuns e soluções rápidas

Os obstáculos típicos são TTL e PropagaçãoAs alterações requerem paciência, as caches globais não se esvaziam em todo o lado ao mesmo tempo. Se os e-mails falharem, verifico primeiro os registos MX, depois SPF/DKIM/DMARC e envio testes para vários fornecedores. Se o sítio Web mostrar esporadicamente conteúdos antigos, isso deve-se frequentemente às caches do DNS ou do browser; um teste através da rede móvel esclarece rapidamente a situação. No caso de erros SSL, verifico se os certificados estão activos para todos os nomes de anfitriões utilizados e se a cadeia está completa. Antes de fazer qualquer alteração importante, documento as minhas entradas para poder aceder-lhes em qualquer altura. funcionamento condição pode regressar.

Alojamento 2025: desempenho e seleção de tarifas

Aqueles que querem mais do seu Domínio Se quiser obter o melhor desempenho, preste atenção ao desempenho, às versões do PHP, ao armazenamento em cache e às cópias de segurança. Para projectos de elevado tráfego, vale a pena um plano com mais RAM, HTTP/2 ou HTTP/3 e armazenamento NVMe. É importante ter uma opção de escalonamento clara para que eu possa atualizar rapidamente à medida que o acesso aumenta. Um olhar sobre os tempos de suporte e monitorização evita-me períodos de inatividade em fases críticas. A visão geral a seguir mostra como categorizo os pacotes comuns para aplicações típicas em 2025, incluindo pacotes curtos Vantagens.

| Local | Fornecedor | Vantagens |

|---|---|---|

| 1 | webhoster.de | Alto desempenho, serviço muito bom, funcionalidades abrangentes - ideal para WordPress, lojas e projectos empresariais. |

| 2 | IONOS | Entrada sólida, muitas funções adicionais, vasta seleção de opções de domínio. |

| 3 | Strato | Preços atractivos, vasta gama de tarifas para diferentes necessidades. |

Estratégia TTL e alterações sem tempo de inatividade

Antes de grandes alterações, reduzo especificamente o TTL dos registos afectados (por exemplo, de 1-24 horas para 300 segundos) com 24-48 horas de antecedência. Isto significa que as mudanças subsequentes têm efeito mais rapidamente. Após o arranque, aumento o TTL para um nível estável para evitar carga DNS desnecessária e falhas na cache. Se possível, altero apenas um parâmetro por passo (primeiro A/AAAA, depois redireccionamentos, depois restrição SSL) para poder limitar claramente as fontes de erro. No caso de mudanças paralelas (Blue/Green), deixo o ambiente antigo a funcionar durante algumas horas e monitorizo os acessos antes de o desligar.

Para implementações complexas, crio subdomínios separados para cada ambiente (por exemplo palco., pré-visualização., v2.) e assim separar os testes da operação em tempo real. Durante a transição, mantenho o TTL curto e planeio um caminho de volta claro: documento os IPs e registos antigos para poder voltar atrás em minutos em caso de problemas.

Puxe através de HTTPS de forma limpa: Certificados, HSTS e cadeia

Depois de ativar o SSL, certifico-me de que todas as chamadas terminam realmente em HTTPS: Defino um redireccionamento 301 de http:// para https:// e para a minha variante canónica de nome de anfitrião (www ou root). Para aumentar a segurança, posso ativar o HSTS (Strict Transport Security). Primeiro, defino um max-age moderado e testo antes de includeSubDomains ou apontar para um pré-carregamento. O HSTS é uma via de sentido único: uma configuração incorrecta não pode ser rapidamente cancelada pelo visitante - é por isso que verifico minuciosamente as renovações de certificados e os subdomínios.

Se o browser apresentar erros de cadeia, é frequente faltar um certificado intermédio. Verifico a cadeia de certificados e comparo a sua validade com o período de validade principal. Se utilizar vários certificados (por exemplo, curinga e certificado único), certifico-me de que os nomes de anfitrião não são utilizados duas vezes ou de forma contraditória.

Autenticação de correio eletrónico em pormenor: SPF, DKIM, DMARC

Para uma entrega fiável, implemento três módulos de forma simples. O SPF define os caminhos de expedição permitidos (v=spf1 … -tudo). Mantenho a regra tão simples quanto possível e evito exceder o limite de pesquisa (máximo de 10 consultas DNS por incluir, a, mx, ptr, existe, redirecionar). Removo os includes supérfluos ou faço com que sejam "achatados" pelo meu fornecedor.

O DKIM assina os e-mails de saída por domínio e Seletor (por exemplo. s1, s2). Planeio a rotação de chaves: enquanto um novo seletor é ativado, deixo o antigo ativo durante alguns dias antes de o remover. Com o DMARC, começo com p=nenhum e enviar-me relatórios (rua=mailto:) para ganhar visibilidade. Se tudo estiver estável, aumento para quarentena e depois para rejeitar. Selecciono o alinhamento adequado: aspf=r/adkim=r é tolerante, s impõe uma conformidade estrita.

Para além da verificação MX, verifico sempre a ordem dos registos, as prioridades e se as políticas DMARC restritivas excluem remetentes legítimos em caso de problemas de correio. Se vários sistemas tiverem de enviar correio em paralelo (por exemplo, loja, boletim informativo, CRM), coordeno os SPF includes e configuro selectores DKIM separados para cada sistema.

DNSSEC e CAA: segurança adicional

Activei o DNSSEC para assinar criptograficamente a zona. Se o domínio estiver na IONOS, incluindo o registo, basta activá-lo na administração; para os registadores externos, introduzo o registo DS no pai. Após a ativação, testo a resolução: Em caso de configurações incorrectas SERVFAIL em vez de respostas corretas. Antes de fazer alterações nos servidores de nomes, desativo o DNSSEC, faço uma migração limpa e reativo-o para que a troca de chaves não cause uma interrupção.

Utilizo registos CAA para definir quais as autoridades de certificação que estão autorizadas a emitir certificados para o meu domínio. Isto limita a superfície de ataque. Mantenho as entradas consistentes para a raiz e os subdomínios e, opcionalmente, guardo iodef para as notificações. Antes de alterar o fornecedor de certificados, adapto a AAC atempadamente para que o problema não seja bloqueado.

Funcionalidades CDN, WAF e Apex

Muitas plataformas exigem um CNAME no endereço de destino. Isto é para www não é problemático, mas não é permitido para o Apex (domínio de raiz). Resolvo isto de duas formas: ou redirecciono o domínio raiz através do 301 para www ou introduzo os endereços A/AAAA fornecidos pelo fornecedor. Se o meu fornecedor de DNS oferecer ALIAS/ANAME ou nivelamento de CNAME, utilizo esta opção para uma experiência semelhante a CNAME no Apex. Documentei as especificações do serviço (IPv4/IPv6, terminação TLS, verificações TXT necessárias) e planeei processos de renovação para que os certificados e os endereços de destino se mantenham actualizados automaticamente.

IPv4/IPv6, round robin e fallback

Defino A e AAAA de forma consistente se o meu sistema alvo suportar IPv6. Se não houver suporte de IPv6, deixo de fora o registo AAAA para evitar timeouts. Para um equilíbrio de carga simples, posso armazenar vários registos A (round robin). Sem controlos de saúde, isto é apenas um "melhor esforço" - se um alvo falhar, os clientes continuam a solicitá-lo. Em configurações críticas, combino estratégias de DNS com equilibradores de carga ou pontos finais monitorizados.

Verificações profissionais: testes e depuração mais rápidos

Após as alterações, verifico a resolução a partir do exterior. Com escavação ou nslookup Verifico A/AAAA/CNAME/MX/TXT e vejo quais os servidores de nomes que responderam. dig +trace mostra-me o caminho da raiz para a zona autoritativa - valioso quando as delegações ficam bloqueadas. Para redireccionamentos, um curl -I https://deinedomain.depara ver os códigos de estado e o destino. Eu testo cadeias SSL e SNI com openssl s_client -connect deinedomain.de:443 -servername deinedomain.de -showcerts. Mantenho estas verificações como uma pequena lista de controlo para poder decidir rapidamente se o problema é com o DNS, o servidor Web, o certificado ou a aplicação.

Resolver casos especiais de forma simples

Subdomínios curinga (*.oseudominio.com), eu interceto quando muitos hosts dinâmicos são criados. No entanto, defino registos explícitos para subdomínios críticos, uma vez que estes se sobrepõem aos wildcards. Os redireccionamentos baseados em caminhos não pertencem ao DNS: um registo DNS apenas reconhece nomes de anfitriões, não URLs com diretórios. Implemento essas regras no servidor Web, no proxy invertido ou na aplicação de destino.

Para nomes internacionais (IDN), verifico a ortografia Punycode para que todos os sistemas esperem o mesmo nome de anfitrião. Se utilizar serviços especiais, tais como VoIP ou soluções de colaboração, um SRV-registo pode ser necessário (por exemplo _service._proto.name com anfitrião de destino, porta e prioridade). Introduzo estes valores exatamente como necessário, uma vez que os erros de digitação podem dificultar a sua localização.

Estrutura e manutenção da zona de ADN

Mantenho a minha zona clara: nomenclatura clara, padrão normalizado para subdomínios, notas curtas sobre o objetivo e o proprietário. Antes de qualquer alteração importante, exporto a zona (ou tiro uma fotografia da lista de registos) e arquivo-a. Padrões recorrentes (por exemplo aplicação, api, estático), para que os membros da equipa possam reconhecer imediatamente a que projeto pertencem. Para projectos com muitos participantes, mantenho um simples histórico de alterações com a data, a pessoa responsável e uma breve explicação - isto poupa tempo de pesquisa mais tarde.

Breve resumo: em linha em 10 minutos

Registo o DomínioDefino A/AAAA e CNAME, ativo SSL e especifico o reencaminhamento pretendido - é o suficiente para a primeira aparição. Para os e-mails, adiciono MX e SPF/DKIM/DMARC e testo a entrega com duas a três caixas de correio. Introduzo domínios externos através dos servidores de nomes IONOS ou transfiro-os, incluindo o AuthCode. Se algo ficar bloqueado, verifico o TTL, as caches de DNS e os certificados e trabalho com as listas de verificação de forma limpa. É assim que coloco todos os domínios IONOS online de forma fiável e mantenho a administração e o Crescimento claro.