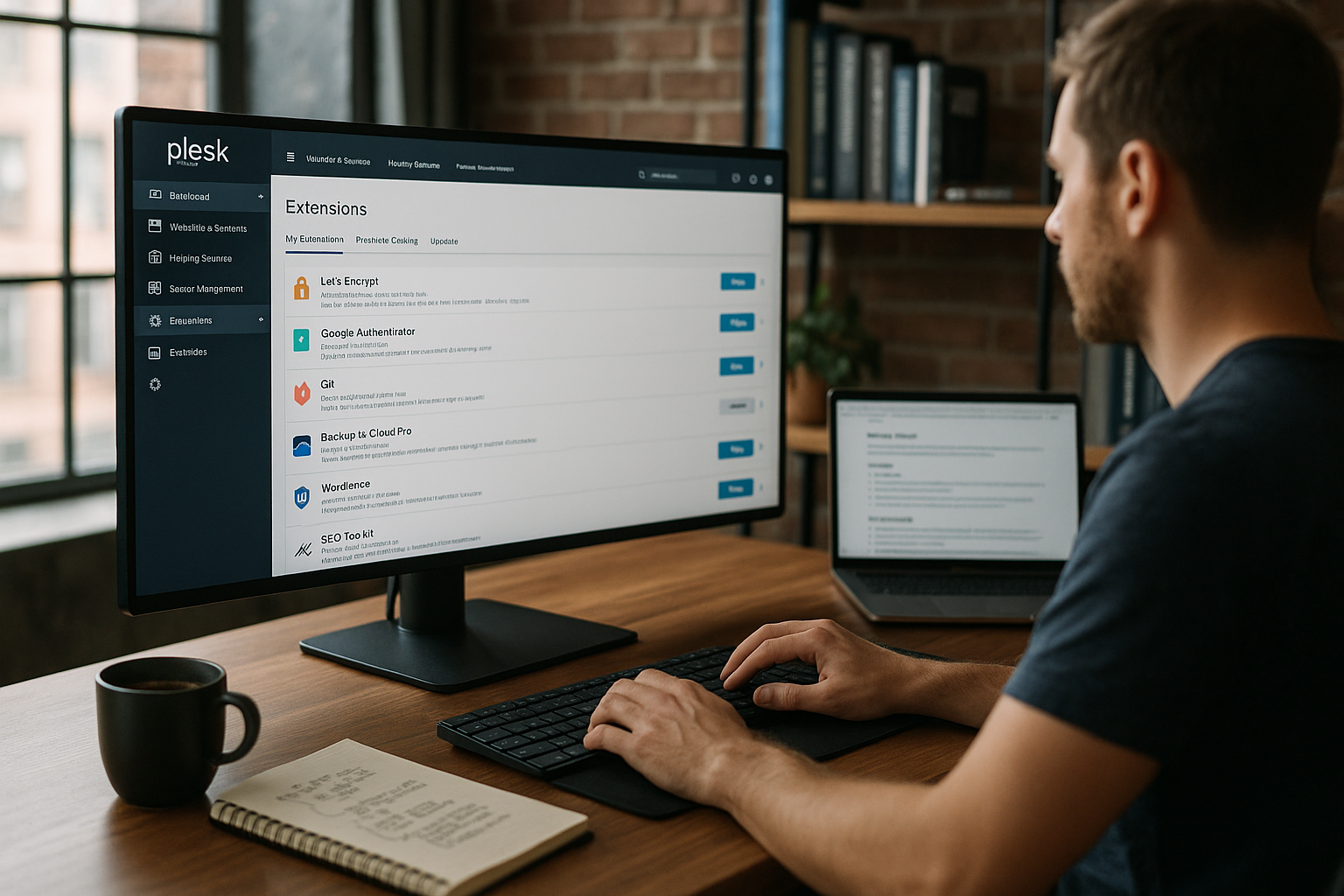

Neste guia, mostrar-lhe-ei como Extensões Plesk acelerar o meu trabalho diário como programador, permitir implementações seguras e automatizar tarefas recorrentes. Faço recomendações claras sobre a seleção e a configuração - incluindo passos de configuração, predefinições sensatas e armadilhas típicas.

Pontos centrais

- Configuração e predefinições sensatas para segurança, cópias de segurança, desempenho

- Fluxo de trabalho com Git, staging, ganchos de CI e pilhas de contentores

- Segurança através do Imunify360, do Let's Encrypt e do conceito de reforço inteligente

- Velocidade através da CDN da Cloudflare, armazenamento em cache e monitorização

- Escalonamento com Docker, automação e funções claras

Porque é que o Plesk acelera o meu trabalho como programador

Agrupo projectos, domínios e servidores de forma centralizada e, assim, poupo dinheiro todos os dias. Tempo. As extensões abrangem o desenvolvimento, a segurança, o desempenho e a automatização e encaixam na perfeição. Controlo as actualizações e os passos de migração diretamente no painel, sem desvios através de scripts shell para tarefas padrão. Graças à função arrastar e largar, posso ordenar as ferramentas mais importantes para onde preciso delas mais frequentemente e manter-me no fluxo. Se está à procura de uma visão geral, comece com o Principais extensões do Plesk e, em seguida, estabelece as prioridades de acordo com o tipo de projeto e a dimensão da equipa.

Principais extensões do Plesk em resumo

Para os fluxos de trabalho modernos, baseio-me num núcleo claro de WordPress Toolkit, Git, Docker, Cloudflare, Imunify360, Let's Encrypt e Acronis Backup. Esta seleção abrange implementações, endurecimento, SSL, CDN e cópia de segurança de dados. Normalmente, começo com o WordPress Toolkit e o Git, depois adiciono o Docker para serviços como o Redis ou o Node e, em seguida, ligo o Cloudflare. O SSL e a segurança funcionam em paralelo, pelo que ativo imediatamente a renovação automática para novas instâncias. A tabela seguinte resume as vantagens e a utilização.

| Extensão | Benefício mais importante | Adequado para | SO | Configuração no Plesk |

|---|---|---|---|---|

| conjunto de ferramentas WordPress | Preparação, clonagem, actualizações | Sites WP, agências | Linux/Windows | Instalar, verificar a instância, criar a fase de teste, definir actualizações automáticas |

| Integração do Git | Controlo de versões, Implementação | Todas as aplicações Web | Linux/Windows | Ligar o repositório, selecionar o ramo, ativar o webhook/implantação automática |

| Docker | Pilhas de contentores | Microsserviços, Ferramentas | Linux/Windows | Selecionar imagem, definir variáveis de ambiente, libertar portos |

| Cloudflare | CDN e DDoS | Picos de tráfego | Linux/Windows | Ligar a zona, ativar o proxy, selecionar o nível de cache |

| Imunify360 | Proteção contra malware | Foco na segurança | Linux/Windows | Criar política de verificação, verificar a quarentena, definir regras de firewall |

| Vamos encriptar | Automação SSL | Todos os projectos | Linux/Windows | Pedir certificado, Renovação automática activada, HSTS opcional |

| Cópia de segurança da Acronis | Cópia de segurança na nuvem | Crítico para o negócio | Linux/Windows | Criar plano, selecionar janela temporal, testar o restauro |

Tomo decisões com base nos objectivos do projeto, não no hábito, e mantenho a pilha magro. Cada extensão custa recursos, pelo que só opto por mais quando há uma vantagem clara. Para as equipas, recomendo que registem a lista restrita na documentação e definam predefinições de ligação. Isto mantém as configurações consistentes e ajuda os novos colegas a orientarem-se mais rapidamente. A transparência na seleção reduz o trabalho de manutenção subsequente.

WordPress Toolkit: Configuração e predefinições úteis

Começo com uma verificação para que o Plesk verifique automaticamente todas as instâncias. reconhece. Em seguida, crio uma fase de preparação para cada sítio produtivo, ativo a sincronização de ficheiros e selecciono tabelas de bases de dados, se necessário. Defino as actualizações automáticas para o núcleo como seguras, para os plugins como manuais ou escalonadas por janela de manutenção. Para cada alteração, primeiro testo na fase de preparação, verifico as verificações de segurança e, em seguida, coloco em funcionamento. Se quiser aprofundar o assunto, pode encontrar informações úteis na secção Detalhes do kit de ferramentas do WordPress.

Utilizo a função de clonagem para abordagens azuis/verdes e mantenho um plano de reversão pronto. Isto permite-me reduzir os tempos de inatividade durante as grandes actualizações. Para vários sites, desativo plug-ins desnecessários em instâncias de teste para tornar os testes mais rápidos. As análises de segurança são efectuadas diariamente e verifico brevemente a quarentena no painel de controlo. Isto ajuda-me a minimizar os riscos e a planear as implementações.

Integração do Git: implementações limpas sem desvios

No Plesk, ligo um repositório Git, selecciono o ramo relevante e ativo a implementação automática em Empurre. Opcionalmente, defino webhooks para CI, que executam compilações e testes antes da implantação em tempo real. Para projetos PHP, crio uma etapa de compilação para a instalação do Composer, para projetos Node, adiciono npm ci e uma tarefa Minify. Defino o mapa de implantação para que apenas os diretórios necessários sejam executados no webroot, enquanto os artefatos de construção são gerados fora. Mantenho as chaves de acesso e as autorizações simples e altero-as regularmente.

Antes de entrar em funcionamento, efectuo um controlo de saúde através de um URL de manutenção e verifico os dados importantes. Cabeçalho. O pipeline pára o lançamento automaticamente em caso de erros. Desta forma, evito implementações semi-acabadas que são mais difíceis de detetar mais tarde. Eu documento as convenções dos ramos para as equipas e utilizo os pedidos pull como um requisito. Isto mantém a colaboração previsível e a rastreabilidade elevada.

Docker no Plesk: Utilizar contentores de forma produtiva

Para serviços como o Redis, Elasticsearch, Meilisearch ou aplicações de pré-visualização temporárias, inicio os contentores diretamente no Painel. Selecciono imagens a partir do hub, defino variáveis de ambiente, mapeio portas e ligo volumes persistentes. Verifico os controlos de saúde com pontos finais simples para que o Plesk comunique falsos arranques. Para cenários de vários contentores, trabalho com convenções de nomenclatura claras e dependências de documentos. Se precisar de uma boa introdução, use o guia compacto para o Integração do Docker no Plesk.

À medida que os projectos crescem, dimensiono os serviços horizontalmente e encapsulo os componentes com estado para que as cópias de segurança permaneçam consistentes. Eu direciono os logs para diretórios separados e os giro regularmente. Primeiro, testo as actualizações numa versão de contentor separada antes de as mudar. Apenas adiciono entradas DNS após verificações de saúde fiáveis. Isto mantém as implementações controláveis e reproduzíveis.

Segurança em primeiro lugar: configurar corretamente o Imunify360 e o Let's Encrypt

Ativar o sistema automático Digitalizações no Imunify360 e defino acções claras para as detecções, como a quarentena com notificação. Mantenho as regras de firewall rigorosas e só permito o que é realmente necessário. Defino a renovação automática do Let's Encrypt para todos os domínios e adiciono HSTS se o sítio for executado de forma consistente através de HTTPS. Também verifico os cabeçalhos de segurança, como CSP, X-Frame-Options e Referrer-Policy. Relatórios regulares mostram onde preciso de melhorar.

Utilizo a autenticação de dois factores para os logins de administrador e restrinjo o acesso a IPs específicos. O acesso SSH é feito através de chaves, desactivando as palavras-passe sempre que possível. Encripto as cópias de segurança e testo regularmente o processo de restauro. Mantenho uma lista de plug-ins críticos e verifico os registos de alterações antes das actualizações. A segurança continua a ser uma tarefa diária, não uma tarefa pontual Configuração.

Velocidade via CDN: configuração inteligente do Cloudflare

Ligo a zona, ativo o proxy e selecciono um nível de cache que permite conteúdo dinâmico. respeitado. Para as API, ligo a cache por cabeçalho e, para os activos, defino TTLs longos com controlo de versão. Utilizo regras de página para excluir áreas administrativas da cache e para proteger estritamente caminhos sensíveis. HTTP/2, Brotli e Early Hints aumentam a velocidade de carregamento sem alterações de código. Durante os picos de tráfego, os limites de taxa reduzem as tentativas de abuso.

As regras de desafio e de bot reduzem a carga desnecessária nos sistemas backend. Monitorizo as taxas de HIT/MISS e ajusto as regras até atingir a quota de cache pretendida. Para projectos internacionais, trabalho com geo-steering e mapeio variantes regionais. Documento as alterações do DNS no registo de alterações para que as reversões possam ser efectuadas rapidamente. Isto mantém o desempenho mensurável e planeável.

Cópias de segurança, restauros e reinícios com a Acronis

Crio cópias de segurança incrementais diárias e faço cópias de segurança semanais completo para a nuvem. Mantenho a retenção de forma a poder aceder a pelo menos 14 dias de histórico. Após cada grande lançamento, testo um restauro num ambiente isolado. Meço regularmente os tempos de recuperação para ter expectativas realistas em caso de emergência. Faço cópias de segurança das bases de dados de uma forma consistente com as transacções para evitar a corrupção.

Eu mantenho um backup externo separado para sites críticos. Os manuais de restauro descrevem os passos, incluindo a mudança de DNS e a limpeza de cache. Guardo as palavras-passe e as chaves de forma encriptada e procedo à sua rotação trimestral. Considero que as cópias de segurança sem um restauro de teste são incompleto. Só o que foi praticado funcionará em segurança numa emergência.

Automatização e monitorização: simplificar as rotinas diárias

Automatizo as acções recorrentes Tarefas com cron jobs, hook scripts e acções git. Os registos são executados em diretórios centrais, a rotação mantém a memória limpa. Utilizo o Webalizer para análises de tráfego simples e verifico se existem anomalias quando os códigos 4xx e 5xx aumentam. Defino os alertas de modo a que continuem a ser relevantes para a ação e não causem fadiga de alertas. Documentei claramente as horas de início e de fim das janelas de manutenção.

Identifico as implementações e ligo-as a valores medidos, como o tempo até ao primeiro byte e a taxa de erro. Se estes valores forem ultrapassados, recorro automaticamente a uma reversão. Guardo versões de configurações para manter as alterações rastreáveis. Os testes de desempenho são executados automaticamente após as principais actualizações e dão-me resultados rápidos. Feedback. Desta forma, evito surpresas no funcionamento em direto.

Crie as suas próprias extensões: Quando as normas não são suficientes

Confio nas minhas próprias extensões Plesk quando uma equipa tem Especial-requisitos. Pode tratar-se de um conceito de autorização interna, de um fluxo de implantação especial ou de uma ponte de integração para sistemas de terceiros. Antes de construir, verifico se uma solução existente com pequenos ajustes é suficiente. Caso contrário, defino os pontos finais da API, as funções e os limites de segurança de forma breve e clara. Só então escrevo o módulo e testo-o em cenários típicos do quotidiano.

Uma estratégia limpa de desinstalação e atualização é importante para que o sistema possa ser mantido. Também documentei as funções e os limites para que os colegas possam utilizar a ferramenta em segurança. Se necessário, recolho feedback e planeio pequenas iterações em vez de grandes saltos. Isto mantém a expansão gerível e Fiável. Os módulos personalizados valem a pena se encurtarem os processos de forma significativa.

Funções, subscrições e planos de serviço: a organização cria velocidade

Antes de criar projectos, estruturo o Plesk com Assinaturasplanos de serviço e funções. Isto permite-me atribuir limites (CPU, RAM, inodes, quotas de correio) e autorizações (SSH, Git, Cron) de uma forma planeável. Para as equipas das agências, crio subscrições separadas para cada cliente, de modo a que as autorizações e as cópias de segurança permaneçam isoladas. Os planos padrão contêm predefinições sensatas: PHP-FPM ativo, opcache ligado, backups diários, auto-SSL, permissões de ficheiros restritivas. Para testes mais arriscados, utilizo uma subscrição de laboratório separada com recursos estritamente limitados - isto protege o resto do sistema de anomalias.

Eu mantenho os papéis granulares: Administradores com acesso total, programadores com Git/SSH e registos, editores apenas com gestor de ficheiros/WordPress. Eu documento que função executa que tarefas e evito o crescimento descontrolado com direitos de utilizador individuais. Os novos projectos começam de forma consistente e são mais fáceis de migrar ou escalar mais tarde.

PHP-FPM, NGINX e caching: Desempenho a partir do painel

Desempenho Eu saio primeiro Definições de tempo de execuçãoPHP-FPM com pm=ondemand, max-children limpos por site, opcache com memória suficiente e revalidate_freq correspondente ao intervalo de implementação. Deixo que o NGINX entregue diretamente os activos estáticos e defino cabeçalhos de cache específicos sem prejudicar as áreas dinâmicas. Para o WordPress, ativo a micro-caching apenas para utilizadores anónimos, se possível, e excluo os cookies que marcam as sessões. Ativo o Brotli/Gzip em todo o servidor, mas testo os níveis de compressão em função da carga da CPU.

Mantenho versões dedicadas do PHP prontas para cada sítio, a fim de separar as dependências de forma limpa. Acrescento optimizações de caminho crítico (o HTTP/2 push já não é necessário, em vez disso, dou dicas antecipadas, limpo os cabeçalhos de pré-carregamento/prefetch) se os valores medidos o justificarem. A regra é: medir primeiro, depois transformar - benchmarks após cada grande mudança evitam que as coisas fiquem às cegas.

Correio eletrónico e DNS: configurar corretamente a capacidade de entrega e os certificados

Quando o Plesk envia mensagens de correio eletrónico, defino SPF, DKIM e DMARC por domínio, verificar o rDNS e manter os endereços de devolução consistentes. Separo as newsletters dos e-mails transaccionais para proteger a minha reputação. Tomo uma decisão consciente para o DNS: Plesk como mestre ou zona externa (por exemplo, via CDN). Importante: Com um proxy ativo, planeio os desafios Let's Encrypt de forma a que as renovações passem de forma fiável - por exemplo, com um desafio temporário de proxy ou DNS para wildcards. Eu documento a estratégia escolhida para cada cliente para que os casos de suporte possam ser resolvidos rapidamente.

Os webhooks do CI/CD capturam IPs de destino fixos e eu só permito o que é necessário na firewall. Isso mantém os caminhos de correio e de construção estáveis.

Bases de dados e armazenamento: estabilidade sob carga

Para projectos maiores, subcontrato bases de dados a servidores dedicados ou contentores. Cópias de segurança executar consistente com as transacções, baseado em binlog para recuperação pontual. Utilizo réplicas de leitura para funções de relatório ou pesquisa, de modo a que a BD principal não seja sobrecarregada. No Plesk, presto atenção à limpeza dos nomes de BD por subscrição e defino os direitos mínimos necessários.

Mantenho o armazenamento sob controlo utilizando quotas e rotação de registos. Sempre que possível, versiono os carregamentos de ficheiros multimédia e evito duplicados desnecessários em ambientes de teste. Defino predefinições de 640/750 para as permissões de ficheiros e verifico regularmente se as implementações não deixam quaisquer permissões fora do normal. Isto mantém os restauros e as migrações calculáveis.

Implantações sem tempo de inatividade: versões azul/verde e symlink

Para além da preparação, utilizo o azul/verde ou o Ligação simbólica-releases. As compilações acabam em pastas de versões fora do webroot. Após testes bem-sucedidos, faço a troca via link simbólico, executo migrações de banco de dados em etapas controladas e tenho uma reversão pronta. Defino claramente os diretórios partilhados (uploads, cache, sessão) para que os switches não percam quaisquer dados. Para aplicações WordPress e PHP, impeço temporariamente o acesso de escrita durante janelas de migração críticas para evitar inconsistências.

Os controlos de saúde monitorizam a nova versão antes do lançamento. Verifico automaticamente os cabeçalhos, as rotas importantes e as ligações à base de dados. Só quando todas as verificações estão verdes é que eu mudo. Esta rotina tem-me poupado muitas implementações nocturnas.

Controlo de custos e recursos: limites, alertas, limpeza

Eu fixo Limites por subscrição: Tempo de CPU, RAM, número de processos, inodes. Os trabalhos Cron e as filas têm janelas de tempo claras para que os picos de carga permaneçam calculáveis. Arrumo automaticamente versões e registos antigos e mantenho as cópias de segurança simples e documentadas. Monitorizo os contentores docker para detetar volumes excessivos e faço a rotação regular das caches. Isto mantém os custos operacionais e o desempenho previsíveis - sem surpresas no final do mês.

Os alertas só são úteis se permitirem a tomada de medidas. Faço a distinção entre avisos (inversão de tendência) e alertas (é necessária uma intervenção imediata) e ligo ambos aos runbooks. Qualquer pessoa que seja acordada durante a noite deve ser capaz de restaurar a estabilidade em três passos.

Armadilhas típicas e como evitá-las

As actualizações automáticas sem staging raramente são interrompidas, mas geralmente de forma desfavorável - por isso, teste sempre primeiro. O Cloudflare pode armazenar em cache as áreas de administração de forma agressiva se as regras forem demasiado amplas; excluo consistentemente o login, /wp-admin, API e pré-visualizações. Não permito que os serviços do Docker, como o Redis, escutem publicamente e protejo-os através de redes internas. As renovações do Let's Encrypt falham se o proxy bloquear os desafios; o desafio DNS ou o desvio temporário ajuda aqui. As implementações Git que executam compilações node/composer no webroot gostam de causar o caos de direitos - portanto, crie compilações fora e implemente apenas artefactos.

Um segundo clássico: disco cheio devido a registos de depuração esquecidos ou coredumps. Estabeleço limites, faço uma rotação rigorosa dos registos e verifico se há um crescimento invulgar após os lançamentos. E tenho sempre pronto o acesso manual ao break-glass (chave SSH, caminho documentado) no caso de o painel não estar acessível.

Compacto de boas práticas

Mantenho o Plesk e todas as extensões atual e testo as actualizações antes do lançamento. As cópias de segurança funcionam de acordo com o plano e pratico regularmente os restauros num ambiente de teste. Organizo o painel utilizando a função arrastar e largar, de modo a que as ferramentas centrais estejam imediatamente visíveis. Utilizo a automatização, mas apenas com estratégias de saída e retrocessos claros. Todos os membros da equipa conhecem os passos mais importantes e trabalham de acordo com os mesmos padrões.

Breve resumo

Com uma seleção bem pensada de Extensões Concentro-me na velocidade, segurança e implementações fiáveis. O WordPress Toolkit e o Git formam a espinha dorsal, enquanto o Docker e o Cloudflare proporcionam flexibilidade e desempenho. O Imunify360 e o Let's Encrypt protegem as operações, o Acronis protege os dados e reduz os tempos de recuperação. Predefinições claras, testes e automação simples mantêm as operações quotidianas organizadas. Isto mantém o ambiente de desenvolvimento adaptável - e os projectos atingem os seus objectivos de forma estável.