Esta comparação mostra quais plugins de segurança wordpress 2025 mais fiáveis para impedir ataques e evitar falsos alarmes em testes e em funcionamento real. Avalio os níveis de proteção, a velocidade, o funcionamento e as funcionalidades de valor acrescentado, como cópias de segurança, WAF e 2FA para blogues, lojas e sítios Web de empresas.

Pontos centrais

Os seguintes pontos-chave resumem brevemente as conclusões mais importantes.

- Níveis de proteçãoWAF na nuvem, firewall de servidor, verificação de malware, 2FA

- DesempenhoArmazenamento em cache, CDN, verificações simples, baixa carga do servidor

- TransparênciaRegistos, alertas, relatórios, recomendações claras

- ConfortoCópias de segurança, actualizações automáticas e recuperação com um só clique

- EscalonamentoGestão multi-site, direitos de equipa, opções de API

Metodologia da comparação 2025

Meço a segurança por camadas e avalio cada camada separadamente: Prevenção (WAF, proteção de início de sessão), deteção (exames de assinatura e heurísticos), reação (quarentena, correção automática) e reinício (cópias de segurança, restauro). O fator decisivo não é o número de funcionalidades, mas a forma como funcionam em conjunto. Verifico a rapidez com que os plugins actualizam as regras, bloqueiam os ataques e enviam mensagens de erro claras. Também presto atenção à carga do servidor, porque as verificações demasiado agressivas podem tornar os sítios mais lentos. Para uma visão geral rápida, este suplemento Melhores plugins de segurança Verificação que combina cobertura funcional e facilidade de utilização.

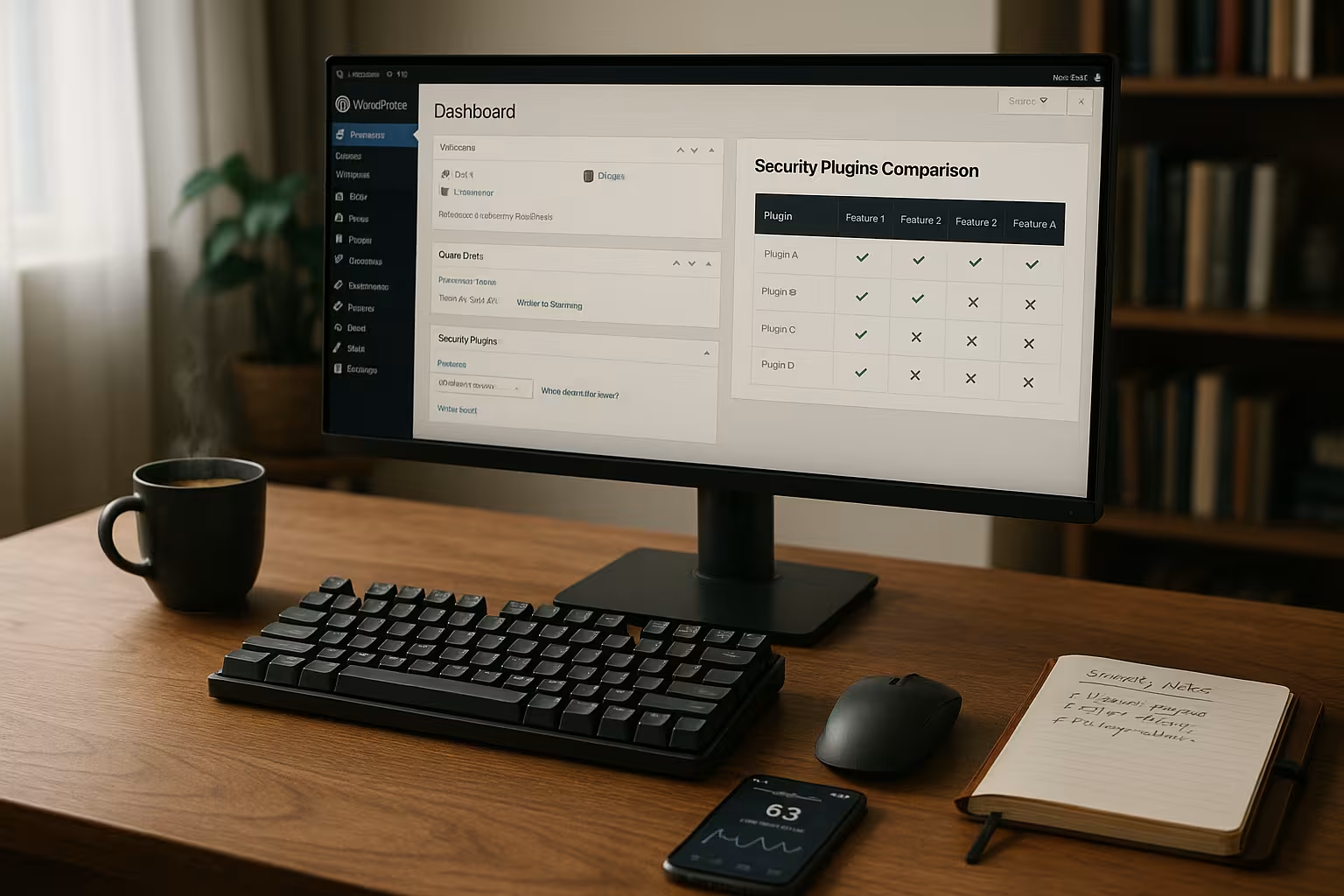

Tabela de comparação: Top 5 plugins e funções principais

O quadro mostra as funções e os pontos fortes dos cinco candidatos, classificados por âmbito de proteção, funcionamento e benefícios adicionais. Atribuo grande importância a um claro Repartição: tipo de firewall, deteção de malware, gestão de identidade e acesso, cópia de segurança/restauro, monitorização. Isto permite-lhe reconhecer rapidamente qual o pacote que se adequa à dimensão do seu projeto, à estrutura da equipa e à configuração do alojamento. Preste especial atenção ao facto de a firewall filtrar os pedidos antes do servidor (nuvem) ou intervir apenas ao nível da aplicação. Ambos os métodos têm vantagens, consoante a combinação de tráfego e o plano de alojamento.

| Local | Plugin | Funções principais | Características especiais |

|---|---|---|---|

| 1 | Sucuri | Firewall, verificação de malware, CDN, proteção DDoS, monitorização | WAF em nuvem, alta flexibilidade |

| 2 | Wordfence | Verificação em tempo real, proteção de início de sessão, bloqueio de país, firewall, 2FA | Monitorização detalhada, firewall da camada de aplicação |

| 3 | Segurança do Jetpack | Cópia de segurança, verificação de malware, 2FA, funções de desempenho | Pacote completo, integração profunda com o WP |

| 4 | Segurança WP tudo em um | Firewall, bloqueio de início de sessão, verificação de contas, monitorização | Painel de controlo simples, configurações diretas |

| 5 | Segurança iThemes | 2FA, protocolos, análise de vulnerabilidades, cópias de segurança | Direitos de equipa, gestão sólida de utilizadores |

Leio o quadro como ponto de partida e comparo-o com os objectivos do projeto. Necessita de DDoS-Para a defesa, um WAF de nuvem upstream é ideal. Se quiser ter uma visão profunda de cada pedido, uma firewall de camada de aplicação é a melhor escolha. Qualquer pessoa que pretenda restaurar cópias de segurança em minutos beneficiará do pacote completo com função de restauro. Para as equipas, conto também com a gestão de direitos, os registos e as notificações.

Sucuri: Proteção contra o inquérito

A Sucuri passa para a frente do seu servidor e pára os ataques na extremidade da rede. Isto reduz os picos de carga, afasta o tráfego de botnets e acelera as páginas graças ao CDN. A firewall de aplicações Web bloqueia padrões conhecidos, explorações de dia zero e ondas DDoS, enquanto a análise e a monitorização de malware comunicam alterações suspeitas. No caso de um compromisso, a limpeza ajuda a reduzir o tempo de inatividade. Qualquer pessoa que planeie uma configuração abrangente pode utilizar o Kit de ferramentas Ultimate Shield Além disso, agrupar os processos de inspeção e aperfeiçoar as notificações.

Wordfence: Controlo no servidor

O Wordfence filtra os pedidos diretamente ao nível do WordPress e fornece informações detalhadas sobre IPs, padrões e regras de bloqueio. Gosto da Transparência dos registos porque posso ver exatamente o que foi bloqueado e porquê. As regras são actualizadas rapidamente, o 2FA e as restrições de início de sessão travam eficazmente o enchimento de credenciais. Se precisar de mais, desbloqueie o bloqueio de países e as assinaturas em tempo real na versão premium. Para projectos com tráfego médio a elevado, a combinação de firewall, scanner e alertas é uma solução fiável.

Jetpack Security: Segurança e conveniência

O Jetpack Security pontua com cópias de segurança automáticas e recuperação rápida, o que poupa horas numa emergência. A verificação de malware está bem integrada, o 2FA protege as contas sem plugins extra e as ferramentas de desempenho ajudam nos tempos de carregamento. Eu aprecio o Acoplamento para o ecossistema WordPress porque a administração e as licenças permanecem claras. A interface é clara para os principiantes, enquanto os utilizadores avançados podem controlar o que está ativo numa base de módulo a módulo. Quem preferir uma solução tudo-em-um, alcançará rapidamente o seu objetivo.

Segurança All In One WP: Controlo granular

O All In One WP Security convence com opções claras para firewall, bloqueio de login, monitorização de ficheiros e verificação de funções. Defino as regras passo a passo e posso ver rapidamente que opção se aplica a que ficheiro. Efeito tem. Para projectos de pequena e média dimensão, o plugin proporciona muito controlo sem custos adicionais. O painel de controlo explica claramente as funções, o que significa que é menos provável que ocorram configurações incorrectas. Se estiver disposto a aprender e a investir um pouco de tempo, pode obter aqui uma proteção básica muito ampla.

iThemes Security: utilizadores e acessos sob controlo

O iThemes Security reforça os logins através de 2FA, limita as permissões de forma limpa e regista as alterações aos ficheiros. Aprecio a clareza Consolaque me explica os riscos e apresenta tarefas específicas. As cópias de segurança, as verificações de vulnerabilidades e as automatizações reduzem os tempos de resposta em caso de incidentes. Não existe um WAF separado, mas a iThemes fornece ferramentas poderosas para o trabalho em equipa e processos à prova de auditoria. Qualquer pessoa que gira muitos editores, autores e administradores beneficia de funções e alertas claros.

Reforço do início de sessão, 2FA e palavras-passe

Os ataques começam frequentemente no início de sessão, pelo que protejo os formulários com limites de taxa, CAPTCHA e 2FA. As frases-passe longas e aleatórias reduzem significativamente o risco de preenchimento de credenciais. Verifico se os plugins suportam bloqueios de IP, tokens de dispositivo e controlo de sessão. Também ligo as notificações para logins falhados e padrões invulgares. Se quiser aprofundar o assunto, pode encontrar um guia prático para o Início de sessão seguro.

Estratégias de firewall: camada de nuvem vs. camada de aplicação

Os WAFs na nuvem, como o Sucuri, filtram o tráfego antes do servidor, reduzindo assim a carga, os efeitos DDoS e os picos de latência. As firewalls da camada de aplicação, como o Wordfence, estão localizadas no WordPress e têm um aspeto muito ótimoque se adequa à aplicação. Para o comércio eletrónico com picos elevados, escolho frequentemente a variante de nuvem, uma vez que mantém os bots afastados e oferece vantagens de CDN. Para análises forenses, valorizo o nível da aplicação porque os registos fornecem uma visão mais profunda do que está a acontecer. As configurações híbridas combinam ambas as abordagens se o alojamento e o orçamento o permitirem.

Cópias de segurança, verificação e recuperação de malware

Uma recuperação rápida poupa reputação e dinheiro, pelo que planeio as cópias de segurança como uma apólice de seguro. As cópias de segurança diárias ou de hora a hora, mais o armazenamento externo, dão-me Descanso. Um bom scanner detecta assinaturas e padrões de comportamento suspeito sem sobrecarregar o servidor. A quarentena automática e o restauro com um clique fecham o ciclo. Faço regularmente testes de emergência para que os processos sejam implementados e ninguém improvise em situações de stress.

Desempenho e compatibilidade sem compromissos

A segurança não deve tornar o sítio mais lento, por isso verifico as frequências de verificação, os trabalhos cron e as definições de cache. Um WAF na nuvem com CDN acelera os activos, enquanto as verificações locais são executadas em alturas mais calmas. Mantenho os plugins, temas e PHP actualizados e evito funções duplicadas que podem ser mordida poderia. Realizo um teste de preparação antes de cada atualização importante. Isto mantém o TTFB, o Core Web Vitals e o checkout da loja a funcionar sem problemas.

A minha proposta de configuração para 2025

Para empresas com tráfego elevado, confio no Sucuri como um WAF a montante e nas cópias de segurança do Jetpack para restauros rápidos. Para projectos de média dimensão com um desejo de uma visão profunda, escolho o Wordfence e adiciono um endurecimento direcionado. Aqueles que querem uma visão geral máxima de vários sites beneficiam da Segurança Jetpack e de uma clara Rotinas para actualizações. Os administradores experientes em tecnologia têm muito controlo com o All In One WP Security, enquanto o iThemes Security gere as equipas de forma limpa. Se preferir utilizar um pacote estruturado em vez de uma única escolha, esta visão geral compacta do Kit de ferramentas Ultimate Shieldcombinar harmoniosamente regras, controlo e recuperação.

Ambientes de alojamento: A configuração de segurança correta

Nem todos os ambientes têm os mesmos parafusos de ajuste. Em Alojamento partilhado Conto com análises eficientes com uma carga de recursos reduzida, reforço do início de sessão e um WAF externo na nuvem, porque muitas vezes não consigo ajustar as definições do servidor. Com Managed-WordPress Complemento o WAF/backups do hoster existente com um plugin para visibilidade, 2FA e monitorização de alterações de ficheiros. Em VPS/Dedicado Combino a firewall do sistema (por exemplo, iptables/ufw) e Fail2ban com um WAF na nuvem e um plugin para visualização de aplicações. Em Contentor/Kubernetes-Eu presto atenção às regras de entrada, limites de taxa e agentes enxutos em minhas configurações para que os nós permaneçam estáveis. Importante: as regras especiais do NGINX/Apache, HTTP/2/3 e o endurecimento do TLS (HSTS, cifras modernas) também fazem parte do quadro geral.

Minimizar os falsos alarmes e afinar as regras

Uma boa segurança bloqueia os ataques sem abrandar o tráfego legítimo. Começo com Modo de observação (quando disponível), recolher registos e depois ativar gradualmente regras mais rigorosas. As listas brancas para as suas próprias ferramentas (gateways de pagamento, pontos finais cron, webhooks) evitam bloqueios desnecessários. As excepções por URL, função ou ação ajudam as firewalls da camada de aplicação. Adapto os limites de taxa à hora do dia e aos padrões de tráfego; para as rotas de administração, estabeleço limites mais apertados, para as APIs, diferencio por método (GET/POST). É importante alerta limpoApenas alertas relevantes por correio eletrónico/push, o resto como um relatório diário para que as equipas não percam a concentração.

WooCommerce e funcionalidades de comércio eletrónico

As lojas têm pontos de extremidade sensíveis: Checkout, cesto de compras, conta, webhooks. Eu protejo admin-ajax.php e REST, reduzir o tráfego de bots para os fragmentos de pesquisa/carrinho e utilizar reCAPTCHA/Turnstile para início de sessão/registo. Para pagamentos são Disponibilidade e Integridade Igualmente crítico: Cloud WAF contra picos de DDoS/Camada 7, firewall de aplicação para padrões de granulação fina. O armazenamento em cache não deve afetar as visualizações de checkout e de conta; as excepções correspondentes são obrigatórias. Também verifico o inventário e o abuso de cupões (limites de taxa, regras contra a força bruta nos códigos de cupão). Mantenho registos para fins forenses de uma forma à prova de auditoria mas que poupa dados.

Resposta a incidentes: manual e números-chave

Quando as coisas ficam difíceis, a velocidade conta. Eu defino RTO (hora de reinício) e RPO (tolerância à perda de dados) por projeto. O manual: 1) Testar caminhos de alarme, 2) Isolar (WAF para um perfil mais rigoroso, modo de manutenção), 3) Preservação de provas (registos, somas de verificação), 4) limpeza/restauro, 5) rotação de senhas e chaves, 6) análise da causa da intrusão, 7) comunicação às partes interessadas. Pratico exercícios de restauro todos os trimestres para que todos os movimentos sejam corretos numa emergência. Após o incidente, optimizo as regras, aumento a cobertura 2FA e, se necessário, planeio uma configuração WAF híbrida ou condutas de implementação mais rigorosas.

Conformidade, proteção de dados e registo

No que respeita ao RGPD, presto atenção a Minimização de dados e períodos de armazenamento. Os IPs podem ser truncados e os dados geográficos podem ser registados de forma aproximada e não precisa. Defino quais as funções autorizadas a ver os registos e separo o acesso produtivo das contas de fornecedores de serviços com direitos limitados no tempo. Para os relatórios, muitas vezes é suficiente agregado Mantenho pequenos registos de dados e registos detalhados. Documentei as políticas da equipa: quem está autorizado a alterar as regras, quem restaura, quem informa. Desta forma, as verificações de conformidade são descontraídas e ainda assim significativas.

Escalonamento para agências e multi-sites

O que conta para muitos projectos Consistência. Trabalho com políticas básicas por tipo de sítio (blogue, destino, loja) e uma janela de alteração na qual as actualizações/alterações de regras são publicadas num pacote. A gestão de vários sítios, as funções e as opções de API são importantes para mim, para que possa separar os direitos dos utilizadores de forma clara e implementá-los automaticamente. Resumo os alertas nos canais da equipa e dou prioridade aos alertas críticos. Para as fases de carga elevada (vendas, anúncios televisivos), ativo temporariamente perfis WAF mais rigorosos e aumento os limites com o hoster para que a segurança não se torne um estrangulamento.

Migração e comutação entre plugins

Ao mudar, evito funções duplicadas que interfiram umas com as outras. Procedimento: 1) Inventário das funções activas, 2) Identificar sobreposições (por exemplo, 2FA/varrimentos duplicados), 3) Teste de estadiamento com o novo plugin, 4) transição gradual (primeiro monitorização, depois regras de bloqueio), 5) desinstalação de componentes antigos, incluindo eventos cron e tabelas restantes. Importante: Valide os caminhos de backup/restauração antes de desligar qualquer coisa e considere as dependências de DNS/TLS se um WAF de nuvem for adicionado.

Benchmarks: Como eu próprio testo a segurança e o desempenho

Não meço melhorias "sentidas", mas repetíveis. Conjunto básico: Latência e TTFB com/sem WAF, carga da CPU/IO durante as verificações, número de pedidos bloqueados por tipo de regra, tempo até à atualização da regra. Verificações funcionais: proteção de início de sessão (aplica-se o limite de taxa), manipulação de ficheiros (é reconhecida), recuperação (RTO/RPO atingido). Testes de carga com cenários realistas (picos de checkout, muitos bots) mostram se os limites estão a funcionar corretamente. Os resultados documentados facilitam as auditorias subsequentes e ajudam nas discussões orçamentais.

APIs Headless/REST e configurações especiais

Os projectos sem cabeça e os sites com muitas APIs requerem cuidados especiais. Eu verifico Palavras-passe de aplicaçõesA WAF deve ter em conta os requisitos de segurança, a validade do token e as diretrizes CORS. As regras do WAF devem diferenciar entre o tráfego do navegador e do servidor para o servidor para que as integrações (por exemplo, ERP, PIM) não sejam abrandadas. Defino limites de taxa por método e caminho; os pontos finais de escrita são particularmente sensíveis. Defino listas de permissões e janelas de tempo estreitas para pré-visualizações e ganchos de construção (Jamstack).

Planos práticos: Três configurações de arranque rápido

- Blogue/Portfólio2FA para todas as contas, limite de taxa de login, firewall básica com regras de bot, verificação semanal de malware, backup diário fora do local, atualizações automáticas com teste de fumaça de preparação.

- Página da empresaCloud WAF em frente ao servidor, registos de aplicações para análise forense, permissões baseadas em funções, registos de alterações, análises diárias, cópias de segurança de hora a hora, RTO/RPO definidos e manual de alarmes.

- LojaCloud WAF com proteção DDoS, firewall de aplicação para o caminho de checkout, excepções rigorosas na cache, 2FA para administrador/gestor de loja, monitorização de transacções, cópias de segurança de hora a hora e snapshot a pedido antes de lançamentos.

Considerações finais 2025

A boa segurança do WordPress vem de ComposiçãoUma camada protetora à frente da aplicação, regras claras na aplicação e uma recuperação rápida por trás. A Sucuri oferece proteção e desempenho de ponta, a Wordfence uma visão profunda e controlos granulares, a Jetpack Security acelera as cópias de segurança e os restauros, a All In One WP Security oferece muitos ajustes finos, a iThemes Security reforça as identidades e os processos. Continua a ser crucial que as regras correspondam ao seu tráfego, ao seu alojamento e às suas equipas. Ao documentar os testes, reduzir os falsos alarmes e praticar regularmente os procedimentos de emergência, pode atingir um nível de segurança que funciona no dia a dia e que, em caso de emergência, volta rapidamente a estar online.