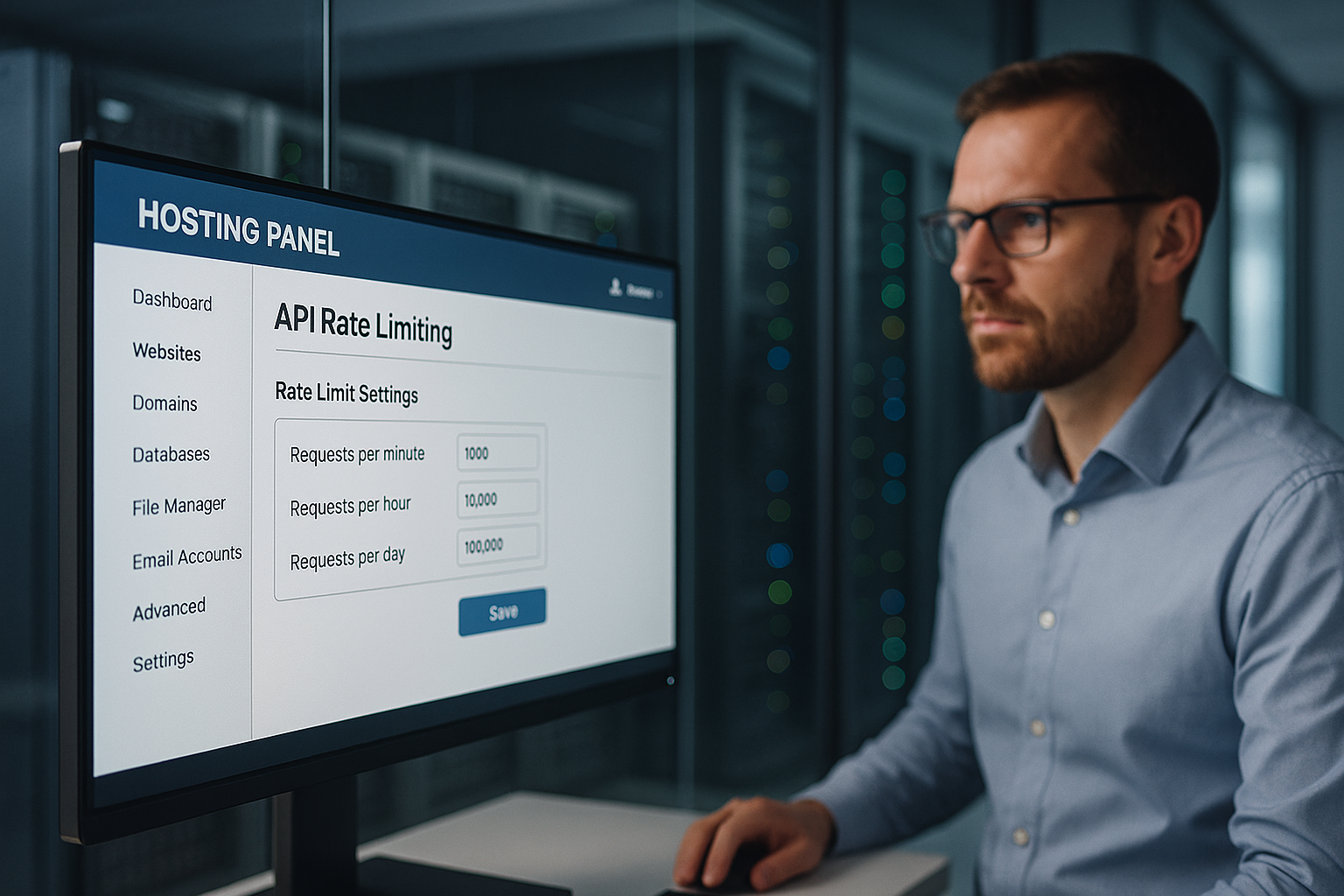

Hospedagem com limitação de taxa de API protege um painel de hospedagem contra abusos, controlando rigorosamente as taxas de solicitação por IP, chave de API e ponto de extremidade, evitando assim interrupções, uso indevido de dados e custos desnecessários. Defino limites em vários níveis, reconheço anomalias logo no início e protejo funções relevantes para o cliente, como login, faturamento e acesso a dados contra DDoS, preenchimento de credenciais e picos de carga injustos.

Pontos centrais

- Multicamadas Limites: global, usuário, ponto de extremidade

- Algoritmos selecionar: Token/Leaky/Sliding Window (Janela deslizante)

- Transparente Cabeçalho: Limite, Restante, Redefinir

- Monitoramento em tempo real com alertas

- Justo escalonado: cotas por segmento de cliente

Por que a limitação da taxa de API é indispensável no painel de hospedagem

Eu uso limites claros para evitar isso Atacante Bloqueie os pontos de extremidade de login ou de dados com um grande número de solicitações. Dessa forma, os processos legítimos permanecem disponíveis enquanto eu interrompo o abuso e mantenho a latência baixa. Qualquer sobrecarga em servidores compartilhados custa dinheiro e confiança, portanto, eu limito as solicitações excessivas a tempo. Evito escalonamentos ajustando dinamicamente os limites antes que a capacidade se esgote. Os clientes obtêm tempos de resposta consistentes porque aplico cotas justas e elimino picos descontrolados.

Como funciona a limitação de taxa: conceitos e algoritmos

Seleciono o algoritmo apropriado de acordo com o perfil de carga, a criticidade do endpoint e os picos esperados, porque um bom processo Abuso interrompe de forma confiável e permite explosões legítimas. Os métodos de janela deslizante suavizam os limites rígidos, o token bucket permite explosões rápidas de curto prazo e o leaky bucket mantém um fluxo uniforme. A janela fixa é adequada para regras simples, mas pode parecer injusta nas bordas da janela. Combino métodos quando os pontos de extremidade variam muito, como login vs. conteúdo estático. Isso me permite controlar os fluxos sem bloqueios desnecessários.

| Algoritmo | Uso típico | Vantagem para a segurança |

|---|---|---|

| Janela fixa | Modelo de cota simples | Previsível Contingentes |

| Janela deslizante | Suavização mais precisa | Menos truques de borda |

| Balde de fichas | Tolerante a interrupções | Dicas flexíveis |

| Balde com vazamento | Taxa de transferência constante | Limpar o dreno |

Para cada endpoint, eu documento o RPS desejado, o tamanho da explosão e a reação em caso de violações para que o Controle permanece reproduzível. Cada regra é versionada na infraestrutura para que as auditorias possam reconhecer claramente quando um limite se aplica.

Limites em várias camadas: global, usuário, ponto de extremidade

Primeiro, defino um limite global que define o Plataforma como um todo, de modo que nenhum aplicativo individual consuma a capacidade. Em seguida, classifico as cotas por cliente para que as contas premium obtenham mais throughput sem excluir as demais. Por fim, classifico os pontos de extremidade em níveis: Autenticação, pagamento, operações de gravação mais rígidas; endpoints de leitura mais generosos. Não bloqueio cegamente as violações de regras, mas primeiro aumento a latência ou peço um backoff antes de tomar medidas mais severas. Isso mantém a experiência do usuário justa, enquanto os serviços essenciais permanecem protegidos.

Medir corretamente os padrões de tráfego

Eu analiso os horários de pico típicos, a distribuição por ponto de extremidade e a taxa de erro porque esses dados Limites caracterizar. Diferencio entre o uso humano e os padrões automatizados por meio da densidade de IP, agentes de usuário e comportamento de token. Reconheço anomalias por meio de um aumento repentino de erros 401/403/429 ou tempos de resposta irregulares. Destaco as anomalias e, em seguida, testo regras mais rígidas em um teste de ensaio para evitar alarmes falsos. Somente quando o comportamento é confirmado como estável, eu ativo a aplicação.

Transparência para os clientes: Cabeçalhos e mensagens de erro

Comunico os limites abertamente para que Equipes integram-se de forma previsível e retrocedem no tempo. Incluo as cotas em cada resposta para que os desenvolvedores possam controlar seu uso. Mensagens de erro claras ajudam em vez de frustrar. Este é um exemplo que eu uso:

Limite do X-RateLimit: 120

X-RateLimit-Remaining (Limite de taxa restante): 15

X-RateLimit-Reset: 1731187200

Retry-After: 30

Eu mantenho os formatos consistentes e os descrevo na documentação da API para que não haja lacunas na interpretação e a Integração funciona sem problemas.

Limites baseados em custo e complexidade e simultaneidade

Eu não apenas limito a taxa de solicitação pura, mas também Complexidade e simultaneidade: caminhos com uso intensivo de computação recebem „custos“ mais altos do que leituras simples. Atribuo uma pontuação por solicitação (por exemplo, 1 para GETs simples, 10 para grandes exportações) e acelero de acordo com os custos totais na janela de tempo. Também limito o número máximo de solicitações simultâneas por chave para proteger os pools de back-end. As filas com um TTL curto evitam rebanhos estrondosos, enquanto eu compartilho de forma justa por meio do „max-in-flight“. Em caso de sobrecarga, eu desligo em etapas: primeiro o cache de resposta, depois o acelerador de leitura e, por fim, o de gravação.

Aplicação distribuída em clusters

Eu estabeleço limites em todo o cluster para que nenhuma instância se torne um bypass. Uso contadores centrais (como o Redis) com incrementos atômicos, TTLs curtos e fragmentação por prefixo de chave para evitar hotspots. Combino contadores de janela deslizante com estruturas probabilísticas (por exemplo, contadores Approx) para volumes muito altos. Intercepto a inclinação do relógio fazendo com que os gateways sincronizem seu tempo e calculem os tempos de reinicialização no lado do servidor. Eu isolo os segmentos em „células“: cada grupo de células define seus próprios limites para que uma falha permaneça local. Fechamento por falha para gravações críticas, abertura por falha para leituras não críticas - isso mantém o serviço robusto.

Integração de Edge/CDN e cotas regionais

Evito que o tráfego passe para o back-end desnecessariamente, definindo limites na borda agarrar: as regras relacionadas ao POP impedem o abuso logo no início, enquanto eu defino cotas regionais por continente ou país. Isso mantém os usuários próximos rápidos, mesmo que ocorram picos em outros lugares. Os caches de borda reduzem a pressão sobre os pontos de extremidade de leitura; as solicitações condicionais (ETag/If-None-Match) reduzem a carga efetiva. Para APIs de várias regiões, sincronizo os contadores periodicamente e com base em tolerâncias para que as latências não explodam.

Tratamento de clientes: tentativas, backoff e idempotência

Faço com que os clientes sejam bem-sucedidos sem comprometer a plataforma: Backoff exponencial com Jitter evita tempestades de sincronização; as respostas 429 contêm dicas claras e um valor „Retry-After“. Para endpoints de gravação, exijo chaves de idempotência para que as tentativas não causem danos. Uso um exemplo de corpo para 429 de forma consistente:

{

"erro": "rate_limited",

"message": "Too many requests. Tente novamente após a reinicialização ou após Retry-After.",

"limit": 120,

"remaining" (restante): 0,

"reset_at": "2025-11-10T12:00:00Z"

}

Eu documento se „Retry-After“ contém segundos ou uma data e defino limites superiores claros para o número total de novas tentativas. Isso mantém os clientes sob controle e a plataforma estável.

Integração em gateways e balanceadores de carga

Eu coloco o rate limiting o mais próximo possível da borda: primeiro o gateway de API, depois o balanceador de carga e, em seguida, a lógica do aplicativo, de modo que caro Os recursos de back-end não são queimados em primeiro lugar. Os gateways oferecem plug-ins de limitação prontos para uso, gerenciamento de cabeçalhos e regras centralizadas. Os balanceadores de carga distribuem as cargas e reconhecem os pontos de acesso desde o início. O próprio aplicativo define controles refinados por endpoint, incluindo controles anti-reprodução e mais rigorosos para mutações. Se você examinar mais de perto a arquitetura, encontrará Hospedagem com API em primeiro lugar É útil para refletir sobre pontos de aplicação limpos.

Defesa contra DDoS, força bruta e preenchimento de credenciais

Reconheço padrões de DDoS por IPs distribuídos, caminhos uniformes e picos sem profundidade real da sessão e os desacelero com difíciln cotas por IP e sub-rede. Impeço a força bruta no login com rajadas bem definidas, acompanhamento de captcha e atrasos progressivos. Exponho o preenchimento de credenciais por meio de vazamentos conhecidos, séries de tentativas fracassadas e impressões digitais. Se os limites forem excedidos, eu bloqueio temporariamente e exijo verificação adicional. Uso sinais para inimigos automatizados Gerenciamento de bots, para que os usuários reais não sofram.

Equidade e classificação: cotas por segmento de clientes

Eu distribuo as cotas de forma transparente: a Enterprise recebe orçamentos mais altos, a Starter recebe orçamentos menores, de modo que Custos permanecem previsíveis e todos têm acesso justo. Exemplo de diretriz: 5.000, 1.000 e 100 solicitações por minuto para Enterprise, Professional e Starter. Caminhos particularmente sensíveis, como /auth, /billing ou /write, estão abaixo disso, enquanto os pontos de extremidade de leitura permanecem mais generosos. Verifico mensalmente se os segmentos ou limites devem ser ajustados, por exemplo, no caso de um novo comportamento do usuário. É assim que asseguro o crescimento sem prejudicar a qualidade da plataforma.

APIs em tempo real: WebSockets, SSE e streaming

Limito não apenas as solicitações HTTP, mas também Conexões e taxas de mensagens: O número máximo de conexões WebSocket simultâneas por conta, as mensagens por segundo e os limites de bytes por canal evitam clientes tagarelas. Protejo as transmissões com cotas de canal e separo os eventos do sistema dos eventos do usuário. Os intervalos de batimentos cardíacos e os tempos limite mantêm as conexões zumbis em um nível mínimo. No caso do SSE, eu reduzo as frequências de reconexão e uso lotes de eventos compatíveis com o cache para suavizar os picos de carga.

Webhooks de entrada e backpressure

Eu protejo os webhooks de entrada de serviços externos com Buffer de entrada, limites e disjuntores dedicados. Em caso de sobrecarga, respondo com 429/503, incluindo „Retry-After“, e só aceito entregas assinadas e idempotentes. Eu isolo o processamento de webhooks em filas para evitar o bloqueio das APIs principais e forneço relatórios de entrega para que os parceiros possam ajustar suas estratégias de repetição.

Proteção de dados e conformidade em telemetria

Eu registro apenas o que é necessário: hashes em vez de IPs completos, IPs curtos Retenção para logs brutos, limitação clara de finalidade para dados de auditoria e faturamento. Os eventos de limite de taxa contêm chaves pseudonimizadas; eu documento os períodos de retenção e os direitos de acesso. Isso garante a conformidade com os requisitos do GDPR sem perder a segurança e a transparência.

Monitoramento, alertas e planos de resposta

Monitoro os volumes de solicitação, as taxas de erro e as latências em janelas curtas para que eu possa cedo reconhecer padrões crescentes. Defino avisos logo abaixo da capacidade para permitir espaço para ação. Se o limite de 95% cair, dimensiono os limites ou redistribuo o tráfego. Se a taxa de 5xx aumentar, primeiro procuro as causas: implementações defeituosas, hotspots de banco de dados, pontos de extremidade com exceções. Em seguida, comunico o status e as soluções alternativas aos clientes antes de aumentar as cotas.

Configuração, testes e implementações seguras

Eu gerencio regras como Código (controle de versão, revisão, verificações de CI) e implementa as alterações por meio de sinalizadores de recursos: primeiro o modo sombra (somente medida), depois a implementação percentual e, por fim, a aplicação total. As verificações sintéticas verificam 429 caminhos, a consistência do cabeçalho e a lógica de tentar novamente depois. Os testes de caos simulam explosões, fanout de chaves e latência do Redis para que a operação permaneça estável mesmo sob estresse. Eu coloco na lista de permissões os clientes necessários do sistema (pipelines de criação, scanners de conformidade) por um período limitado de tempo para minimizar alarmes falsos.

Evitar desvios: Bypass, fanout de chave e normalização

Eu fecho as brechas que os invasores poderiam usar para ultrapassar os limites: Fanout da chave (milhares de chaves únicas) são limitadas com cotas de nível superior por conta, organização e IP/sub-rede. Normalizo os caminhos (letras maiúsculas/minúsculas, Unicode, rotas de alias) para que pontos de extremidade idênticos não sejam contados várias vezes. Correlaciono os sinais (IP, ASN, impressão digital do dispositivo, sessão, origem do token) para que as rotações rápidas de IP não levem a orçamentos infinitos. Para caminhos particularmente sensíveis, exijo autenticação mais forte (escopo mTLS/OAuth).

Cobrança justa pelo uso excessivo

Eu crio Capacidade de planejamento, oferecendo modelos opcionais de saque a descoberto: cotas adicionais que podem ser reservadas com antecedência, limites automáticos (soft/hard cap) e relatórios mensais transparentes. Isso mantém os custos sob controle, enquanto as equipes não precisam desacelerar os projetos temporários. Forneço notificação antecipada por meio de webhooks e e-mail quando as cotas atingem 80/90/100% e sugiro atualizações adequadas antes que os limites rígidos entrem em vigor.

Ajuste fino: testes, registros e ajuste contínuo

Valido os limites com testes de carga e estresse, registro 429 eventos de forma granular e os personalizo. Regras com base no uso real. Minimizo os falsos positivos com listas de permissões para verificações de conformidade e pipelines de criação. Para APIs com consultas baseadas em gráficos, testo a complexidade do campo para cobrir consultas injustas. Vale a pena dar uma olhada em GraphQL no painel de hospedagem, porque a profundidade da consulta e os limites de custo complementam efetivamente a limitação da taxa. A iteração contínua mantém a proteção e o desempenho em equilíbrio.

Resumo: proteção, justiça e desempenho previsível

Eu uso a limitação de taxa em várias camadas para que Clientes pode funcionar de forma confiável, enquanto o abuso não tem chance. A combinação de algoritmos adequados, comunicação transparente e cotas claras mantém a plataforma responsiva. Minimizo os riscos e mantenho os picos de custo intensivo sob controle com monitoramento e testes. Modelos sensatos de classificação por níveis garantem justiça e espaço para crescimento. Se você pensar em limites como regras de produto, conseguirá serviços estáveis e usuários satisfeitos.